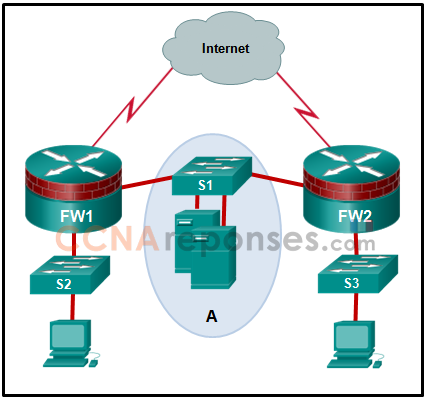

Reportez-vous à l'illustration. Le réseau « A » contient plusieurs serveurs d'entreprise auxquels des hôtes accèdent via Internet pour obtenir des informations sur la société. Quel terme est utilisé pour décrire le réseau « A » ?

- DMZ

- Réseau interne

- Limite de sécurité du périmètre

- Réseau non fiable

Explication: Une zone démilitarisée ou DMZ est une zone du réseau protégée par un ou plusieurs pare-feu. La zone démilitarisée comprend généralement des serveurs auxquels accèdent des utilisateurs externes. Un serveur web se trouve généralement dans une zone démilitarisée.

Plus de questions : 12.4.2 Module 12 – Questionnaire sur l’infrastructure de sécurité réseau Réponses

Plus de questions : 6.3.2 Quiz sur l'infrastructure de sécurité des réseaux Réponses

Please login or Register to submit your answer