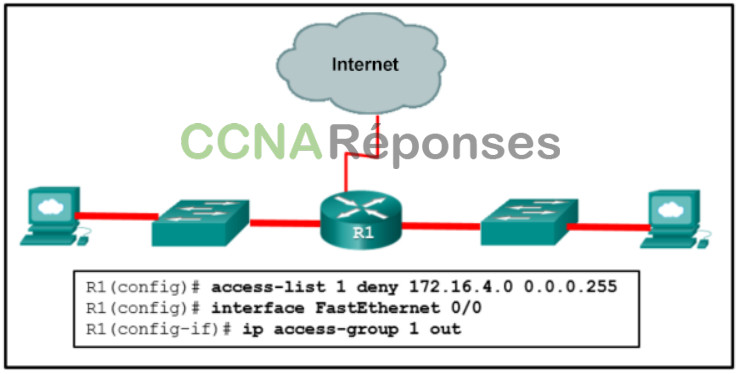

Reportez-vous à l'illustration. Une liste de contrôle d'accès a été configurée sur R1 afin de refuser l'entrée du trafic venant du sous-réseau 172.16.4.0/24 dans le sous-réseau 172.16.3.0/24. Tout autre trafic entrant dans le sous-réseau 172.16.3.0/24 est autorisé. Cette liste de contrôle d'accès standard est ensuite appliquée en sortie sur l'interface Fa0/0. Quelles conclusions pouvez-vous tirer de cette configuration ?

- La liste de contrôle d'accès devrait être appliquée comme interface de sortie sur toutes les interfaces de R1.

- Une liste de contrôle d'accès étendue doit être utilisée dans cette situation.

- Seul le trafic venant du sous-réseau 172.16.4.0/24 est bloqué, et tout autre trafic est autorisé.

- Tous les trafics seront bloqués, pas seulement le trafic venant du sous-réseau 172.16.4.0/24.

- La liste de contrôle d'accès doit être appliquée à l'interface FastEthernet 0/0 de R1 en tant qu'interface d'entrée pour répondre aux exigences.

Explication: À cause de l’instruction deny implicite à la fin de toutes les listes ACL, la commande access-list 1 permit any doit être incluse afin d’assurer que seul le trafic du sous-réseau 172.16.4.0/24 est bloqué et que les autres trafics sont autorisés.

Plus de questions : Modules 3 – 5 Examen Checkpoint: Examen de la sécurité des réseaux

Please login or Register to submit your answer