6.0 Introduction

6.0.1 Pourquoi devrais-je suivre ce module?

Bienvenue sur NAT pour IPv4!

Les adresses IPv4 sont composées de 32 bits. Mathématiquement, cela signifie qu’il peut y avoir un peu plus de 4 milliards d’adresses IPv4 uniques. Dans les années 1980, cela semblait être plus que suffisant d’adresses IPv4. Puis vint le développement d’ordinateurs de bureau et portables abordables, de téléphones intelligents et de tablettes, plusieurs autres technologies numériques, et bien sûr, d’Internet. Il est apparu assez rapidement que 4 milliards d’adresses IPv4 ne suffiraient pas à répondre à la demande croissante. C’est pourquoi IPv6 a été développé. Même avec IPv6, la plupart des réseaux sont actuellement IPv4 uniquement, ou une combinaison d’IPv4 et d’IPv6. La transition vers les réseaux IPv6 est toujours en cours, c’est pourquoi la traduction d’adresses réseau (NAT) a été développée. NAT est conçu pour aider à gérer ces 4 milliards d’adresses afin que nous puissions tous utiliser nos nombreux appareils pour accéder à Internet. Comme vous pouvez le voir, il est important que vous compreniez l’objectif de (NAT) et comment cela fonctionne. En prime, ce module contient plusieurs activités Packet Tracer où vous pouvez configurer différents types de NAT. Allez-y!

6.0.2 Qu’est-ce que je vais apprendre dans ce module?

Titre du module: NAT pour IPv4

Objectif du module: Configurer les services NAT sur le routeur de périphérie pour assurer l’évolutivité des adresses IPv4.

| Titre du rubrique | Objectif du rubrique |

|---|---|

| Caractéristiques de la NAT | Expliquer le but et le fonctionnement de la traduction NAT. |

| Types de NAT | Expliquer le fonctionnement des différents types de traductions NAT. |

| Avantages et Inconvénients de la fonction NAT | Décrire les avantages et les inconvénients de la traduction NAT. |

| NAT statique | Configurer la NAT statique à l’aide de l’interface de ligne de commande. |

| NAT dynamique | Configurer la NAT dynamique à l’aide de l’interface de ligne de commande. |

| Traduction d’adresses de port | Configurer la PAT à l’aide de l’interface de ligne de commande. |

| NAT64 | Décrire la traduction NAT pour IPv6. |

6.1 Caractéristiques de la NAT

6.1.1 Espace d’adressage privé IPv4

Comme vous le savez, il n’existe pas suffisamment d’adresses IPv4 publiques pour pouvoir attribuer une adresse unique à chaque périphérique connecté à Internet. Les réseaux sont généralement mis en œuvre à l’aide d’adresses IPv4 privées, tel que défini dans le document RFC 1918. La plage d’adresses incluse dans la RFC 1918 est incluse dans le tableau suivant. Il est très probable que l’ordinateur que vous utilisez pour afficher ce cours possède une adresse privée.

| Classe | Plage d’adresses internes RFC 1918 | Préfixe |

|---|---|---|

| A | 10.0.0.0 – 10.255.255.255 | 10.0.0.0/8 |

| B | 172.16.0.0 – 172.31.255.255 | 172.16.0.0/12 |

| C | 192.168.0.0 – 192.168.255.255 | 192.168.0.0/16 |

Les adresses privées sont utilisées au sein d’une entreprise ou d’un site pour permettre aux périphériques de communiquer localement. Cependant, comme ces adresses n’identifient aucune entreprise ou organisation unique, les adresses IPv4 privées ne peuvent pas être acheminées sur Internet. Pour permettre à un périphérique possédant une adresse IPv4 privée d’accéder aux périphériques et aux ressources situés en dehors du réseau local, l’adresse privée doit d’abord être traduite en adresse publique.

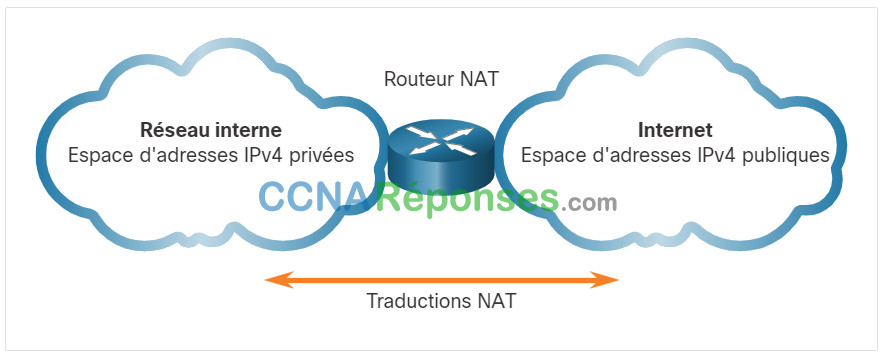

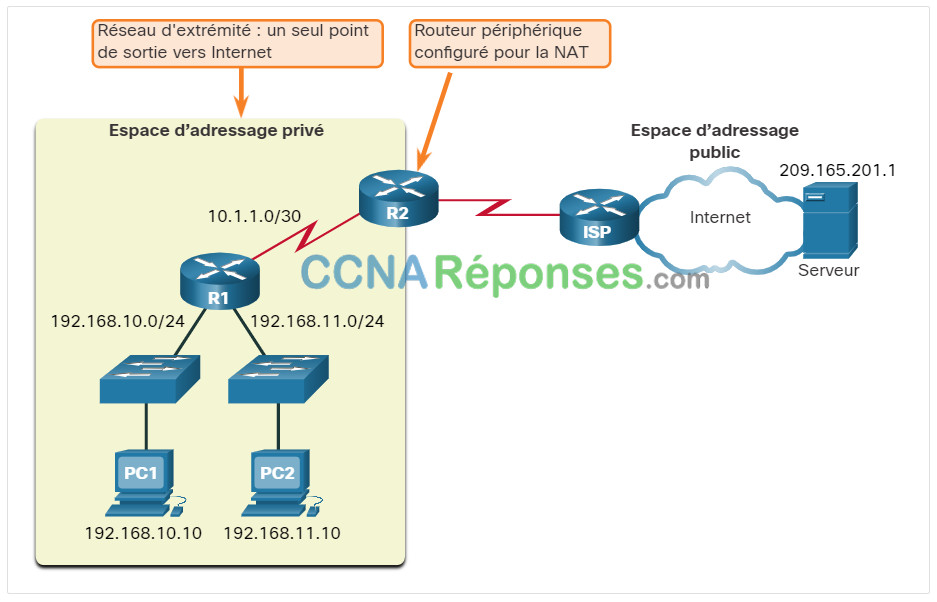

Comme le montre la figure, la traduction d’adresse réseau (NAT) assure la traduction des adresses privées en adresses publiques. Cela permet à un périphérique possédant une adresse IPv4 privée d’accéder aux ressources situées en dehors de son réseau privé, notamment celles d’Internet. La combinaison de la fonction NAT aux adresses IPv4 privées a été la méthode principale pour préserver les adresses IPv4 publiques. Une seule et même adresse IPv4 publique peut être partagée par des centaines, voire des milliers d’équipements, chacun étant configuré avec une adresse IPv4 privée unique.

Sans la NAT, l’espace d’adressage IPv4 aurait été saturé bien avant l’an 2000. Cependant, la fonction NAT présente certaines limitations et inconvénients qui seront étudiées dans la suite de ce module. La transition vers IPv6 peut permettre de contrer l’épuisement de l’espace d’adressage IPv4 et les limites de la NAT.

6.1.2 Qu’est-ce que la fonction NAT?

La fonction NAT peut être utilisée à différentes fins, mais son utilisation principale consiste à limiter la consommation des adresses IPv4 publiques. Ainsi, elle permet aux réseaux d’utiliser des adresses IPv4 privées en interne, et assure la traduction de ces adresses en une adresse publique lorsque nécessaire uniquement. La NAT permet également d’ajouter un niveau de confidentialité et de sécurité à un réseau, car elle empêche les réseaux externes de voir les adresses IPv4 internes.

Les routeurs configurés pour la NAT peuvent être configurés avec une ou plusieurs adresses IPv4 publiques valides. Ces adresses publiques sont appelées collectivement «pool NAT». Lorsqu’un périphérique interne envoie du trafic hors du réseau, le routeur configuré pour la NAT traduit l’adresse IPv4 interne du périphérique en une adresse publique du pool NAT. Pour les périphériques externes, tout le trafic entrant sur le réseau et sortant de celui-ci semble posséder une adresse IPv4 publique du pool d’adresses fourni.

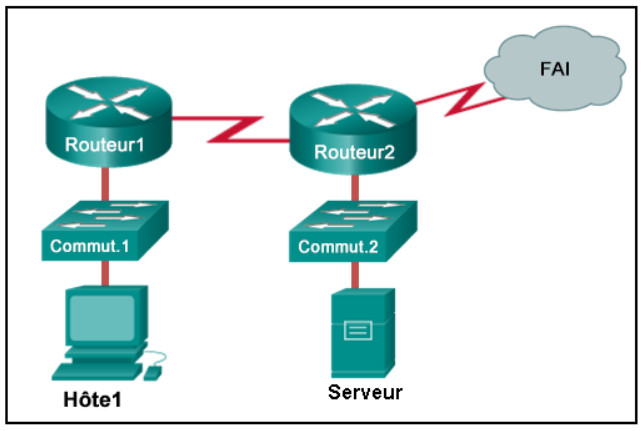

Un routeur NAT fonctionne généralement à la périphérie d’un réseau d’extrémité. Un réseau d’extrémité est un réseau ayant une seule ou plusieurs connexion à son réseau voisin, avec un seul chemin pour émettre et recevoir. Dans l’exemple de la figure, R2 est un routeur périphérique. Du point de vue du FAI, R2 forme un réseau d’extrémité.

Lorsqu’un périphérique situé dans un réseau d’extrémité souhaite communiquer avec un périphérique en dehors de son réseau, le paquet est transmis au routeur périphérique. Le routeur périphérique mène à bien le processus NAT et traduit l’adresse privée interne du périphérique en une adresse publique externe routable.

Remarque: La connexion au FAI peut utiliser une adresse privée ou une adresse publique qui est partagée parmi les clients. Pour les besoins de ce module, une adresse publique est représentée.

6.1.3 Fonctionnement de NAT

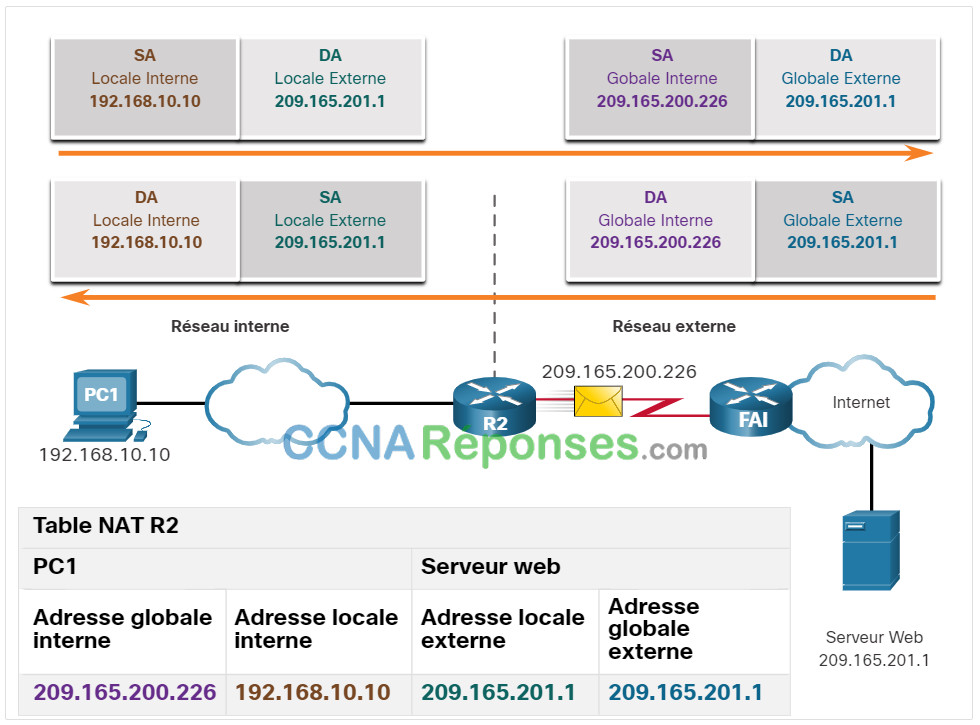

Dans cet exemple, PC1, qui possède l’adresse privée 192.168.10.10, souhaite communiquer avec un serveur Web externe dont l’adresse publique est 209.165.201.1.

Cliquez sur Lecture dans la figure pour lancer l’animation.

6.1.4 Terminologie NAT

Dans la terminologie NAT, le réseau interne désigne l’ensemble des réseaux soumis à la traduction. Le réseau externe désigne tous les autres réseaux.

Dans le cadre de la NAT, les adresses IPv4 sont désignées de différentes façons selon qu’elles se trouvent sur un réseau privé ou public (Internet) et selon la direction du trafic est entrant ou sortant.

La fonction NAT comprend quatre types d’adresses:

- Adresse locale interne

- Adresse globale interne

- Adresse locale externe

- Adresse globale externe

Pour déterminer le type d’adresse utilisé, il est important de retenir que la terminologie NAT est toujours appliquée du point de vue du périphérique dont l’adresse est traduite:

- Adresse interne – L’adresse du périphérique traduite via la NAT.

- Adresse externe – L’adresse du périphérique de destination..

La NAT qualifie également les adresses de locales ou globales:

- Adresse locale – Une adresse locale peut faire référence à toute adresse qui apparaît sur la partie interne du réseau.

- Adresse globale – Une adresse globale peut faire référence à toute adresse qui apparaît sur la partie externe du réseau.

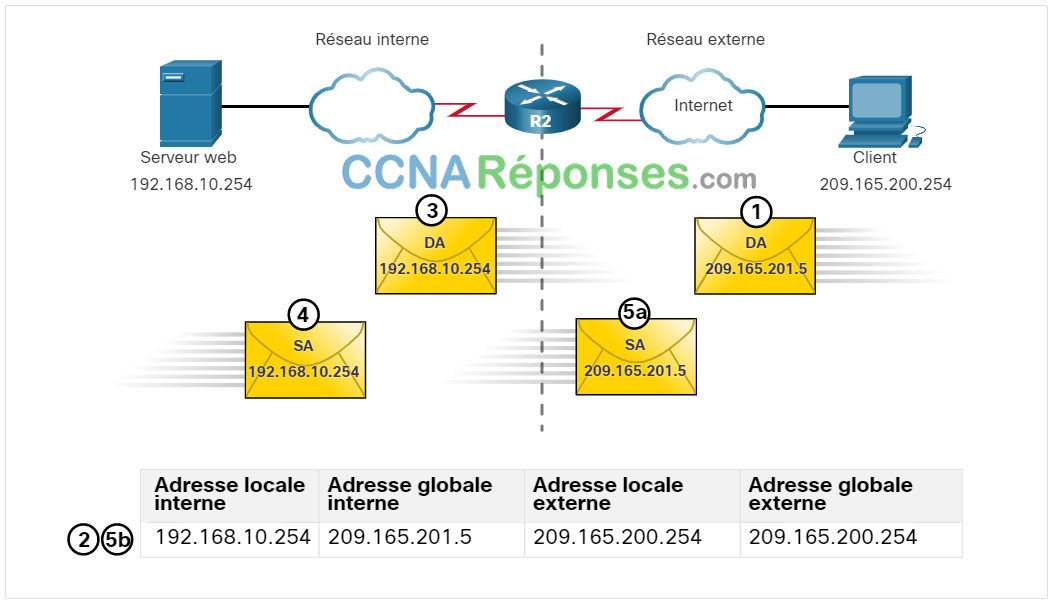

Les termes «interne» et «externe» sont associés aux termes «locale» et «globale» pour désigner des adresses spécifiques. Le routeur NAT (R2 sur la figure) est le point de démarcation entre les réseaux interne et externe. R2 est configuré avec un pool des adresses publiques à attribuer aux hôtes internes. Reportez-vous au tableau réseau et NAT de la figure pour la discussion suivante de chacun des types d’adresses NAT.

Cliquez sur chaque bouton pour plus d’informations sur les différents types d’adresse.

PC1 possède l’adresse locale interne 192.168.10.10. Du point de vue de PC1, le serveur Web possède l’adresse externe 209.165.201.1. Lorsque des paquets sont envoyés de PC1 à l’adresse globale du serveur Web, l’adresse locale interne de PC1 est traduite en 209.165.200.226 (adresse globale interne). L’adresse du périphérique externe n’est généralement pas traduite, car il s’agit en principe d’une adresse IPv4 publique.

Notez que PC1 possède des adresses locale et globale différentes, tandis que le serveur Web possède la même adresse IPv4 publique pour les deux. Du point de vue du serveur Web, le trafic en provenance de PC1 semble provenir de 209.165.200.226, l’adresse globale interne.

6.2 Types de NAT

6.2.1 NAT statique

Maintenant que vous avez appris sur NAT et comment cela fonctionne, cette rubrique traitera des nombreuses versions de NAT qui sont disponibles pour vous.

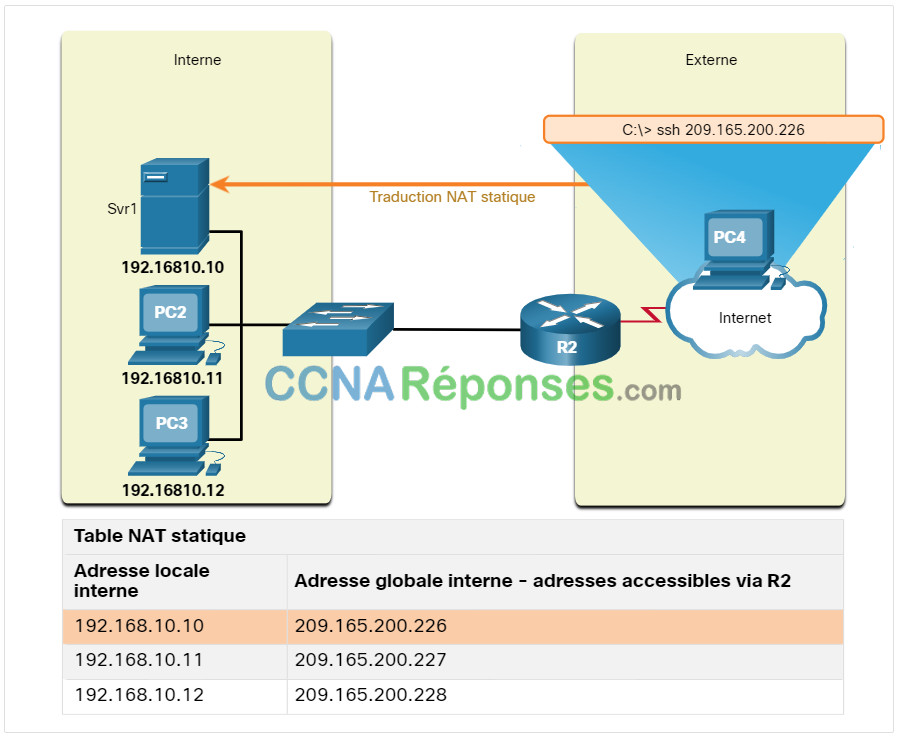

La NAT statique utilise un mappage de type un à un des adresses locales et globales. Ces mappages sont configurés par l’administrateur réseau et restent constants.

Sur la figure, R2 est configuré avec des mappages statiques pour les adresses locales internes de Svr1, PC2 et PC3. Lorsque ces périphériques envoient du trafic vers l’internet, leurs adresses locales internes sont traduites en adresses globales internes (celles configurées). Pour les réseaux externes, ces périphériques possèdent des adresses IPv4 publiques.

La NAT statique est particulièrement utile pour les serveurs Web ou les périphériques qui doivent posséder une adresse permanente accessible depuis l’internet, notamment les serveurs Web d’entreprise. Elle sert également aux périphériques qui doivent être accessibles à distance par le personnel autorisé, mais pas par tous les utilisateurs d’internet. Par exemple, un administrateur réseau utilisant PC4 peut établir une connexion SSH à l’adresse globale interne de Svr1 (209.165.200.226). R2 traduit cette adresse globale interne en adresse locale interne 192.168.10.10 et connecte la session de l’administrateur à Svr1.

La NAT statique nécessite qu’il existe suffisamment d’adresses publiques disponibles pour satisfaire le nombre total de sessions utilisateur simultanées.

6.2.2 NAT dynamique

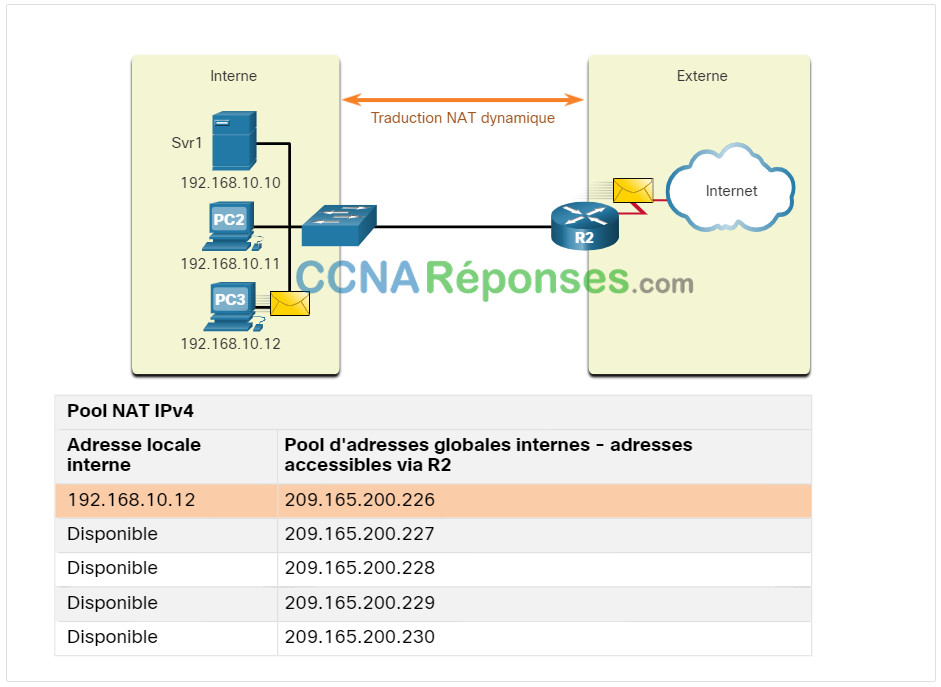

La NAT dynamique utilise un pool d’adresses publiques et les attribue selon la méthode du premier arrivé, premier servi. Lorsqu’un périphérique interne demande l’accès à un réseau externe, la NAT dynamique attribue une adresse IPv4 publique disponible du pool.

Sur la figure, PC3 a accédé à l’internet à l’aide de la première adresse disponible dans le pool NAT dynamique. Les autres adresses sont toujours disponibles. Comme la fonction NAT statique, la NAT dynamique nécessite qu’il existe suffisamment d’adresses publiques disponibles pour satisfaire le nombre total de sessions utilisateur simultanées.

La figure représente la traduction NAT dynamique. Un réseau intérieur avec une adresse de serveur (SRV1) 192.168.10.10, un PC (PC2) avec une adresse 192.168.10.11 et un PC (PC3) avec une adresse 192.168.10.12. Le réseau intérieur est connecté à un commutateur et le commutateur se connecte au routeur R2. L’IPv4 Nat Pool comporte deux colonnes Adresses Locales Internes et Adresses Globales Internes – Adresses Accessibles via R2. 192.168.10.12 est traduite en 209.165.200.226. cependant, 209.165.200.227 à 209.165.200.230 sont disponibles.

6.2.3 Port Address Translation (PAT)

La traduction d’adresses de port (PAT), également appelée surcharge NAT, mappe plusieurs adresses IPv4 privées à une seule adresse IPv4 publique unique ou à quelques adresses. C’est ce que font la plupart des routeurs personnels. Le FAI attribue une adresse au routeur et pourtant, plusieurs membres de la famille peuvent accéder simultanément à l’internet. C’est la forme la plus courante de NAT pour la maison et l’entreprise.

Grâce à la PAT, plusieurs adresses peuvent être mappées à une ou quelques adresses, car chaque adresse privée est également identifiée par un numéro de port. Lorsqu’un périphérique lance une session TCP/IP, il génère une valeur de port source TCP ou UDP ou un ID de requête attribué spécialement au ICMP, pour identifier uniquement la session. Lorsque le routeur NAT reçoit un paquet du client, il utilise son numéro de port source pour identifier de manière unique la traduction NAT spécifique.

La PAT garantit que les périphériques utilisent un numéro de port TCP différent pour chaque session avec un serveur sur l’internet. Lorsqu’une réponse est retournée par le serveur, le numéro de port source, qui devient le numéro du port de destination lors du retour, détermine le périphérique auquel le routeur transfère les paquets. Le processus PAT confirme également que les paquets entrants étaient demandés, ce qui renforce la sécurité de la session.

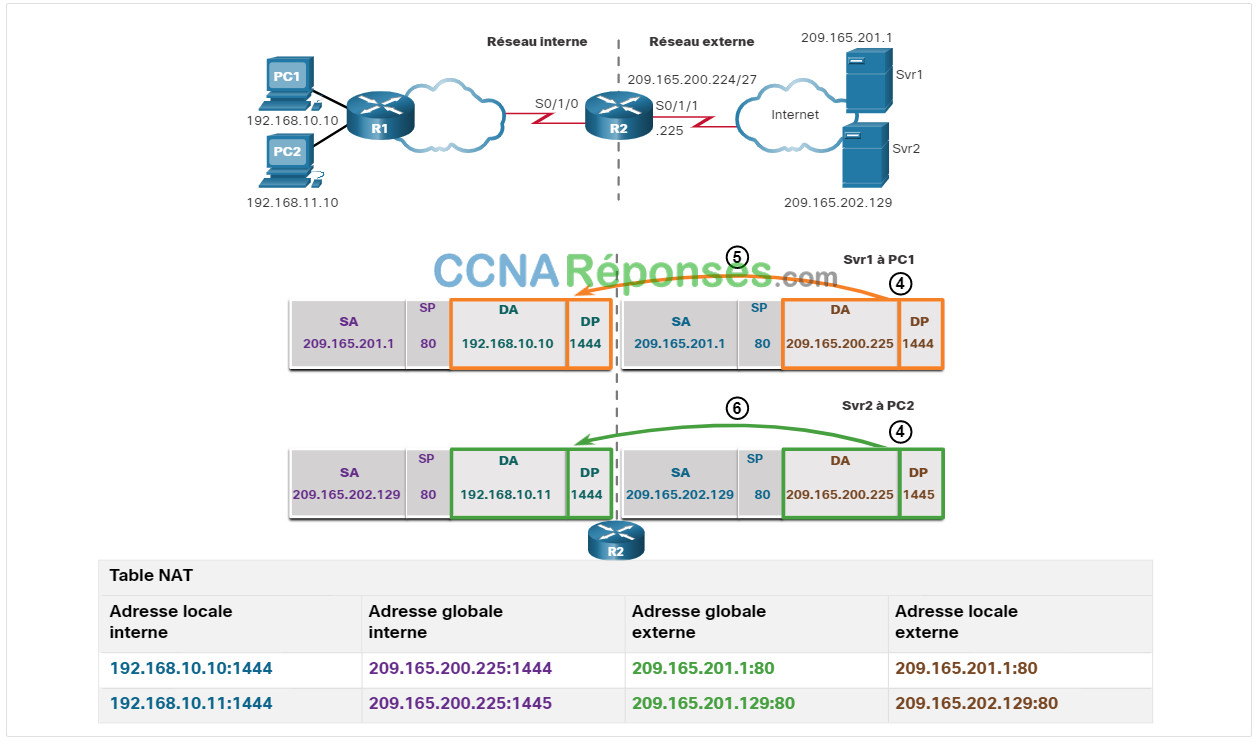

Cliquez sur Lecture dans la figure pour voir une animation du processus PAT. La fonction PAT ajoute des numéros de port source uniques à l’adresse globale interne, de façon à permettre de distinguer les traductions.

Lorsque R2 traite chaque paquet, il utilise un numéro de port (1331 et 1555 dans cet exemple) pour identifier le périphérique expédiant le paquet. L’adresse source (SA) correspond à l’adresse locale interne à laquelle a été ajouté le numéro de port TCP/UDP attribué. L’adresse de destination (DA) est l’adresse locale externe à laquelle le numéro de port de service a été ajouté. Dans cet exemple, le port de service est 80, qui est HTTP.

Concernant l’adresse source, R2 traduit l’adresse locale interne en une adresse globale interne à laquelle est ajouté le numéro de port. L’adresse de destination n’est pas modifiée, mais est désormais appelée adresse IPv4 globale externe. Lorsque le serveur Web répond, le chemin est inversé.

6.2.4 Port disponible suivant

Dans l’exemple précédent, les numéros de port du client, 1331 et 1555, n’ont pas été modifiés par le routeur configuré pour la NAT. Ce scénario est peu probable, car il y a de fortes chances que ces numéros de port soient déjà liés à d’autres sessions actives.

La fonction PAT tente de conserver le port source d’origine. Cependant, si le port source d’origine est déjà utilisé, la PAT attribue le premier numéro de port disponible en commençant au début du groupe de ports approprié 0 à 511, 512 à 1023 ou 1024 à 65535. Lorsqu’il n’y a plus de ports disponibles et que le pool d’adresses comporte plusieurs adresses externes, la PAT passe à l’adresse suivante pour essayer d’attribuer le port source d’origine. Ce processus se poursuit jusqu’à ce qu’il n’y ait plus de ports ou d’adresses IPv4 externes disponibles.

Cliquez sur Lecture dans la figure pour afficher l’animation sur le fonctionnement de PAT. Dans cet exemple, la PAT a attribué le port disponible suivant (1445) à la deuxième adresse d’hôte.

Dans l’animation, les hôtes ont choisi le même numéro de port 1444. Cela est acceptable pour l’adresse interne, car les hôtes possèdent des adresses IPv4 privées uniques. Cependant, sur le routeur NAT, les numéros de port doivent être modifiés pour éviter que les paquets de deux hôtes différents quittent R2 avec la même adresse source. Cet exemple suppose que les 420 premiers ports dans la plage 1024 – 65535 sont déjà utilisés, donc le prochain numéro de port disponible, 1445, est utilisé.

Lorsque des paquets sont renvoyés de l’extérieur du réseau, si le numéro de port source a été précédemment modifié par le routeur configuré par NAT, le numéro de port de destination est maintenant remplacé par le numéro de port d’origine par le routeur configuré par NAT.

6.2.5 Comparaison entre NAT et PAT

Le tableau récapitule les différences entre NAT et PAT.

| NAT | PAT |

|---|---|

| Un mappage un-à-un entre une adresse locale interne et une adresse globale interne. | Une adresse globale interne peut être mappée à de nombreuses adresses locale interne. |

| Utilise uniquement les adresses IPv4 dans le processus de traduction. | Utilise les adresses IPv4 et les numéros de port source TCP ou UDP dans la processus de traduction. |

| Une adresse globale interne unique est requise pour chaque hôte interne accédant au réseau externe. | Une seule adresse globale interne unique peut être partagée par plusieurs hôtes internes accédant au réseau externe. |

Cliquez sur chaque bouton pour obtenir un exemple et une explication des différences entre NAT et PAT.

6.2.6 Paquets sans segment de couche 4

Qu’en est-il des paquets IPv4 transportant des données autres qu’un segment TCP ou UDP? Ces paquets ne comportent pas de numéro de port de couche 4. La fonction PAT traduit la plupart des protocoles communs transportés par IPv4 qui n’utilisent pas le protocole TCP ou UDP comme protocole de couche transport. Le plus connu de ces derniers est ICMPv4. Chacun de ces types de protocole est pris en charge différemment par la PAT. Par exemple, les messages de requête, les demandes d’écho et les réponses d’écho ICMPv4 incluent un ID de requête. ICMPv4 utilise l’ID de requête pour identifier une demande d’écho et sa réponse d’écho correspondante. L’ID de requête est incrémenté à chaque envoi de demande d’écho. La fonction PAT utilise l’ID de requête au lieu du numéro de port de couche 4.

Remarque: Les autres messages ICMPv4 n’utilisent pas l’ID de requête. Ces messages et d’autres protocoles qui n’utilisent pas les numéros de port TCP ou UDP peuvent varier et sortent du cadre de ce programme.

6.2.7 Packet Tracer – Étude du fonctionnement de la NAT

Comme vous le savez, à mesure qu’une trame circule sur un réseau, les adresses MAC changent. Mais les adresses IPv4 peuvent également changer lorsqu’un paquet est transféré via un périphérique configuré avec la fonction NAT. Dans cet exercice, nous verrons ce qui arrive aux adresses IPv4 lors du processus NAT.

Dans cette activité Packet Tracer, vous allez effectuer les opérations suivantes:

- Étude du fonctionnement de la NAT sur l’intranet

- Étude du fonctionnement de la NAT sur Internet

- Approfondissement de l’étude

6.3 Avantages et Inconvénients de la fonction NAT

6.3.1 Avantages de la fonction NAT

NAT résout notre problème de ne pas avoir assez d’adresses IPv4, mais il peut également créer d’autres problèmes. Cette rubrique traite des avantages et des inconvénients de NAT.

La NAT offre de nombreux avantages, notamment:

- La fonction NAT ménage le schéma d’adressage enregistré légalement en autorisant la privatisation des intranets. Elle économise les adresses au moyen d’un multiplexage au niveau du port de l’application. Avec la surcharge NAT, plusieurs hôtes internes peuvent partager une même adresse IPv4 publique pour toutes leurs communications externes. Avec ce type de configuration, il suffit d’un très petit nombre d’adresses externes pour desservir un grand nombre d’hôtes internes.

- La fonction NAT augmente la souplesse des connexions au réseau public. Il est possible de mettre en œuvre des pools multiples, des pools de sauvegarde et des pools d’équilibrage de la charge pour assurer des connexions plus fiables au réseau public.

- La fonction NAT assure la cohérence des schémas d’adressage du réseau interne. Sur un réseau qui n’utilise pas d’adresses IPv4 privées ni la NAT, la modification du schéma des adresses IPv4 publiques nécessite le réadressage de tous les hôtes du réseau actuel. Le coût de cette opération peut être considérable. La NAT permet de conserver le schéma des adresses IPv4 privées existant et de passer facilement à un nouveau schéma d’adressage public. Ainsi, une organisation peut changer de FAI sans avoir à changer aucun de ses clients internes.

- En utilisant les adresses IPv4 de la RFC 1918, la NAT cache les adresses IPv4 des utilisateurs et autres périphériques. Certains considèrent cela comme une fonctionnalité de sécurité, mais la plupart des experts conviennent que la fonction NAT ne garantit pas la sécurité. Un pare-feu avec état permet de sécuriser la périphérie du réseau.

6.3.2 Inconvénients de la fonction NAT

La NAT présente également des inconvénients. Le fait que les hôtes sur Internet semblent communiquer directement avec le périphérique configuré par la NAT, plutôt qu’avec l’hôte interne du réseau privé, pose un certain nombre de problèmes.

L’un des inconvénients de la fonction NAT concerne les performances du réseau, en particulier pour les protocoles en temps réel tels que la voix sur IP. La fonction NAT augmente les délais de transfert, car la traduction de chaque adresse IPv4 des en-têtes de paquet prend du temps. Le premier paquet est toujours commuté par le processus, ce qui veut dire qu’il emprunte le chemin le plus lent. Le routeur examine chaque paquet pour déterminer s’il doit être ou non traduit. Il doit modifier l’en-tête IPv4 et éventuellement l’en-tête TCP ou UDP. La somme de contrôle de l’en-tête IPv4 ainsi que la somme de contrôle TCP ou UDP doivent être recalculées à chaque traduction. Les paquets restants passent par le chemin à commutation rapide s’il existe une entrée de cache; sinon, ils sont également retardés.

Cela devient plus problématique à mesure que les réserves d’adresses IPv4 publiques des FAI s’épuisent De nombreux FAI doivent attribuer à leurs clients une adresse IPv4 privée au lieu d’une adresse IPv4 publique. Cela signifie que le routeur du client traduit le paquet de son adresse IPv4 privée à l’adresse IPv4 privée du FAI. Avant de transférer le paquet à un autre fournisseur, le FAI effectuera à nouveau NAT, traduisant ses adresses IPv4 privées vers l’une de ses adresses IPv4 publiques limitées. Ce processus de deux couches de traduction NAT est connu sous le nom de NAT Carrier Grade NAT (CGN).

Un autre inconvénient de l’utilisation de la NAT est la perte de l’adressage de bout en bout. C’est ce que l’on appelle le principe de bout en bout. De nombreux protocoles et applications Internet dépendent de l’adressage de bout en bout de la source à la destination. Certaines applications ne sont pas compatibles avec la NAT. Par exemple, certaines applications de sécurité, telles que les signatures numériques échouent, car l’adresse IPv4 source change avant d’atteindre la destination. Les applications qui utilisent des adresses physiques au lieu d’un nom de domaine qualifié n’atteignent pas les destinations qui sont traduites sur le routeur NAT. Ce problème peut parfois être évité par l’utilisation de mappages NAT statiques.

La traçabilité IPv4 de bout en bout est également perdue. Il devient bien plus difficile de suivre les paquets qui subissent de nombreux changements d’adresse sur plusieurs sauts NAT, ce qui complique le dépannage.

L’utilisation de la fonction NAT complique également l’utilisation des protocoles de tunneling, tels qu’IPsec, car la NAT modifie les valeurs dans les en-têtes, provoquant ainsi l’échec des vérifications d’intégrité.

Les services nécessitant l’établissement de connexions TCP depuis le réseau externe ou les protocoles sans état tels que ceux utilisant UDP peuvent être perturbés. Si le routeur NAT n’a pas été configuré pour prendre en charge ce type de protocole, les paquets entrants ne peuvent pas atteindre leur destination. Certains protocoles peuvent accepter une instance de NAT entre les hôtes participants (FTP en mode passif, par exemple), mais échouent lorsque les deux systèmes sont séparés de l’internet par la NAT.

6.4 NAT statique

6.4.1 Scénario de NAT statique

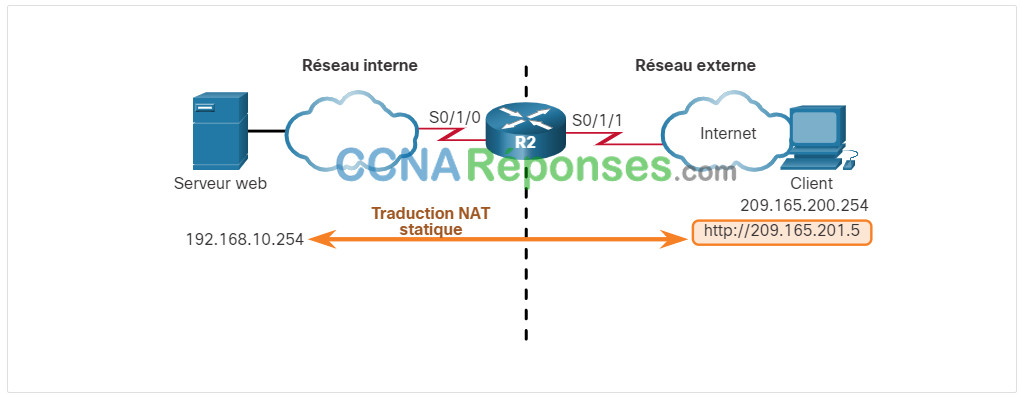

Dans cette rubrique, vous apprendrez comment configurer et vérifier la NAT statique. Il comprend une activité Packet Tracer pour tester vos compétences et connaissances. La NAT statique est un mappage de type un à un entre une adresse interne et une adresse externe. La NAT statique permet aux périphériques externes d’établir des connexions avec des périphériques internes à l’aide de l’adresse publique attribuée de manière statique. Par exemple, un serveur Web interne peut être mappé à une adresse globale interne spécifique de sorte qu’il soit accessible depuis les réseaux externes.

La figure illustre un réseau interne comprenant un serveur Web associé à une adresse IPv4 privée. Le routeur R2 est configuré avec la fonction NAT statique pour permettre aux périphériques sur le réseau externe (Internet) d’accéder au serveur Web. Le client situé sur le réseau externe accède au serveur Web à l’aide d’une adresse IPv4 publique. La NAT statique traduit l’adresse IPv4 publique en adresse IPv4 privée.

6.4.2 Configurer la traduction d’adresses réseau (NAT) statique

La configuration des traductions NAT statiques comporte deux étapes fondamentales:

Étape 1. La première tâche consiste à créer un mappage entre les adresses locales internes et les adresses globales internes. Par exemple, l’adresse locale interne 192.168.10.254 et l’adresse globale interne 209.165.201.5 de la figure sont configurées comme étant une traduction NAT statique.

R2(config)# ip nat inside source static 192.168.10.254 209.165.201.5

Étape 2. Une fois que le mappage est configuré, les interfaces participant à la traduction sont configurées comme étant internes ou externes par rapport à la NAT. Dans l’exemple, l’interface série 0/1/0 de R2 est une interface interne et l’interface série 0/1/0 est une interface externe.

R2(config)# interface serial 0/1/0 R2(config-if)# ip address 192.168.1.2 255.255.255.252 R2(config-if)# ip nat inside R2(config-if)# exit R2(config)# interface serial 0/1/1 R2(config-if)# ip address 209.165.200.1 255.255.255.252 R2(config-if)# ip nat outside

En effectuant cette configuration, les paquets arrivant sur l’interface interne de R2 (série 0/0/0) depuis l’adresse IPv4 locale interne configurée (192.168.10.254) sont traduits puis transférés vers le réseau externe. Les paquets arrivant sur l’interface externe de R2 (série 0/1/1), qui sont destinés à l’adresse IPv4 globale interne configurée (209.165.201.5), sont traduits en adresse locale interne (192.168.10.254), puis transférés sur le réseau interne.

6.4.3 Analyse de la NAT statique

La figure illustre le processus de traduction NAT statique entre le client et le serveur Web dans la configuration précédente. Les traductions statiques sont généralement utilisées lorsque des clients du réseau externe (Internet) doivent atteindre des serveurs du réseau interne.

1. Le client souhaite établir une connexion avec le serveur Web. Le client envoie un paquet au serveur Web à l’aide de l’adresse de destination IPv4 publique 209.165.201.5. Il s’agit de l’adresse globale interne du serveur Web.

2. Lorsque R2 reçoit le premier paquet du client sur son interface NAT externe, R2 consulte sa table NAT. L’adresse IPv4 de destination de 209.165.201.5 se trouve dans la table NAT et est traduite en 192.168.10.254.

3. R2 remplace l’adresse globale interne 209.165.201.5 par l’adresse locale interne 192.168.10.254. R2 transfère ensuite le paquet vers le serveur Web.

4. Le serveur Web reçoit le paquet et répond au client à l’aide de l’adresse locale interne 192.168.10.254, comme adresse source du paquet de réponse.

5. (a) R2 reçoit le paquet du serveur Web sur son interface NAT interne, avec une adresse source de l’adresse locale interne du serveur Web, 192.168.10.254.

(b) R2 examine la table NAT afin de traduire l’adresse locale interne L’adresse apparaît dans la table NAT. R2 traduit l’adresse source 192.168.10.254 en adresse globale interne (209.165.201.5) et transfère le paquet vers le client.

6. (Non indiqué) Le client reçoit le paquet et poursuit la conversation. Le routeur NAT suit les étapes 2 à 5b pour chaque paquet.

6.4.4 Vérification de la NAT statique

Pour vérifier le fonctionnement NAT, exécutez la commande show ip nat translations. Elle affiche les traductions NAT actives. Comme l’exemple est une configuration NAT statique, la traduction est toujours présente dans la table NAT, qu’il y ait ou non des communications actives.

R2# show ip nat translations Pro Inside global Inside local Outside local Outside global --- 209.165.201.5 192.168.10.254 --- --- Total number of translations: 1

Si la commande est émise pendant une session active, le résultat indique également l’adresse du périphérique externe comme à la figure suivante.

R2# show ip nat translations Pro Inside global Inside local Outside local Outside global tcp 209.165.201.5 192.168.10.254 209.165.200.254 209.165.200.254 --- 209.165.201.5 192.168.10.254 --- --- Total number of translations: 2

Une autre commande utile est show ip nat statistics, qui affiche des informations sur le nombre total de traductions actives, les paramètres de configuration NAT, le nombre d’adresses dans le pool et le nombre d’adresses allouées.

Pour vérifier que la traduction NAT fonctionne, il est préférable d’effacer les statistiques des traductions passées à l’aide de la commande clear ip nat statistics avant d’effectuer le test.

R2# show ip nat statistics

Total active translations: 1 (1 static, 0 dynamic; 0 extended)

Outside interfaces:

Serial0/1/1

Inside interfaces:

Serial0/1/0

Hits: 0 Misses: 0

(output omitted)Lorsque le client établit une session avec le serveur Web, la commande show ip nat statistics montre plus de quatre occurrences sur l’interface interne (Serial0/1/0). Cela permet de vérifier que la traduction NAT statique a lieu sur R2.

R2# show ip nat statistics Total active translations: 1 (1 static, 0 dynamic; 0 extended) Outside interfaces: Serial0/1/1 Inside interfaces: Serial0/1/0 Hits: 4 Misses: 1 (output omitted)

6.4.5 Packet Tracer – Configuration de la NAT statique

Dans les réseaux configurés IPv4, les clients et les serveurs utilisent l’adressage privé. Avant que les paquets avec l’adressage privé puissent traverser l’internet, ils doivent être traduits en adressage public. En général, une adresse IPv4 statique publique et privée est attribuée aux serveurs qui sont accessibles de l’extérieur de l’entreprise. Dans cet exercice, vous allez configurer la NAT statique pour que les périphériques externes puissent accéder au serveur interne sur son adresse publique.

Dans cette activité Packet Tracer, vous allez effectuer les opérations suivantes:

- Tentative d’accès sans la NAT

- Configuration de la NAT statique

- Tentative d’accès avec la NAT

6.5 NAT dynamique

6.5.1 Scénario de NAT dynamique

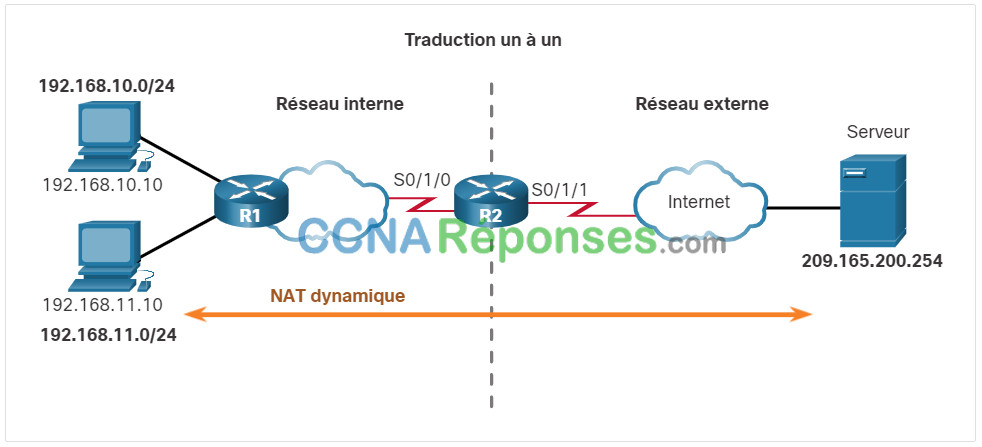

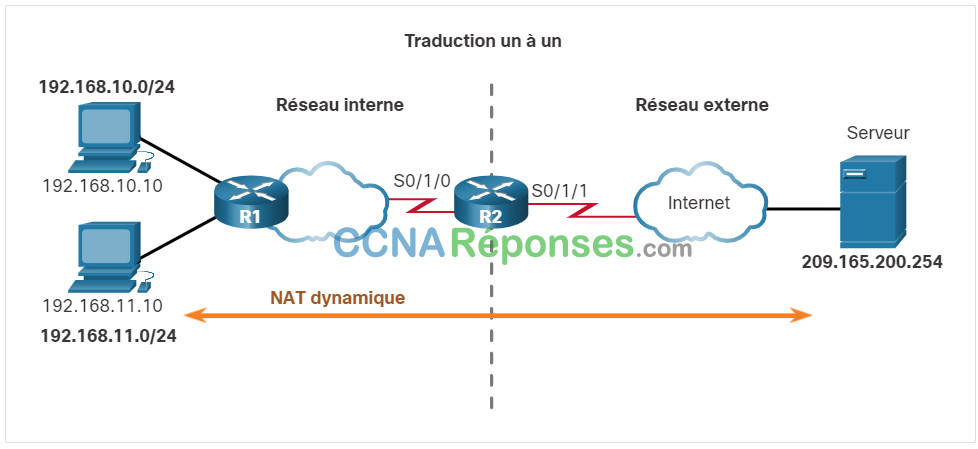

Dans cette rubrique, vous apprendrez comment configurer et vérifier NAT dynamique. Il comprend une activité Packet Tracer pour tester vos compétences et connaissances. Bien que la NAT statique assure une mappage permanente entre une adresse locale interne et une adresse globale interne, la NAT dynamique établit automatiquement une mappage entre les adresses locales internes et les adresses globales internes. Généralement, ces adresses globales internes sont des adresses IPv4 publiques. La NAT dynamique, comme la NAT statique, nécessite la configuration des interfaces internes et externes participant à la NAT avec les commandes de configuration de l’interface ip nat inside et ip nat outside . Cependant, alors que la NAT statique crée un mappage permanent à une seule adresse, la NAT dynamique utilise un pool d’adresses.

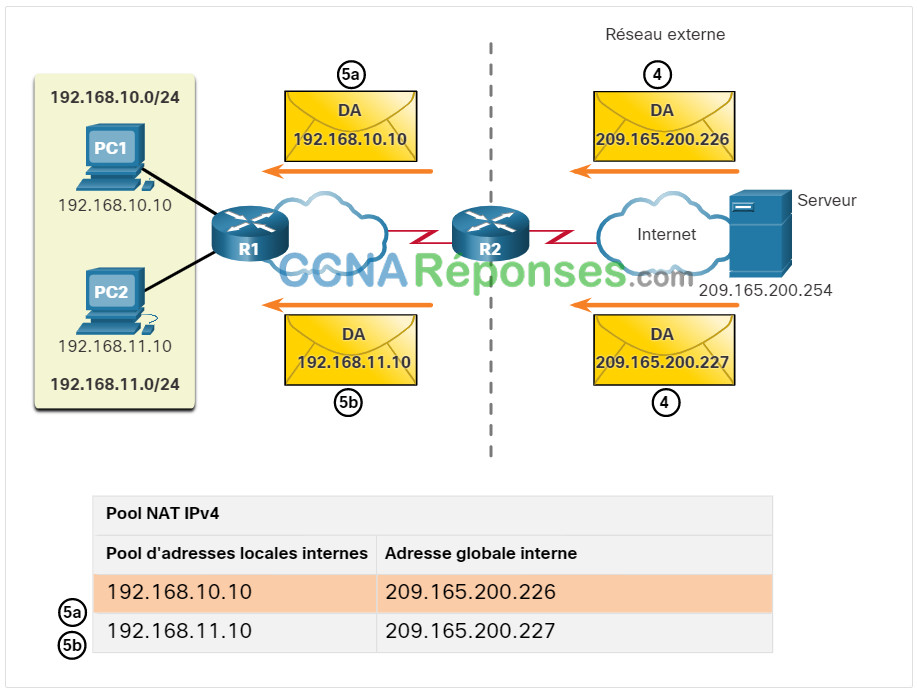

L’exemple de topologie représenté sur la figure dispose d’un réseau interne utilisant des adresses de l’espace d’adressage privé RFC 1918. Deux réseaux locaux sont reliés au routeur R1, 192.168.10.0/24 et 192.168.11.0/24. Le routeur R2, qui est le routeur périphérique, est configuré pour la NAT dynamique avec un pool d’adresses IPv4 publiques allant de 209.165.200.226 à 209.165.200.240.

Le pool d’adresses IPv4 publiques (pool d’adresses globales internes) est disponible pour tous les périphériques du réseau interne et les adresses sont distribuées selon l’ordre des demandes. Avec la NAT dynamique, une adresse interne est traduite en une seule adresse externe. Avec ce type de traduction, le pool doit contenir suffisamment d’adresses pour prendre en charge tous les périphériques internes ayant besoin d’accéder simultanément au réseau externe. Si toutes les adresses du pool ont été utilisées, le prochain périphérique doit attendre qu’une adresse se libère avant de pouvoir accéder au réseau externe.

Remarque: La traduction entre les adresses IPv4 publiques et privées est de loin l’utilisation la plus courante de la NAT. Cependant, les traductions NAT peuvent être effectuées entre toutes les paires d’adresses IPv4.

6.5.2 Configuration de la NAT dynamique

La figure illustre un exemple de topologie où la configuration NAT permet la traduction de tous les hôtes du réseau 192.168.0.0/16. Cela inclut les LAN 192.168.10.0 et 192.168.11.0 lorsque les hôtes génèrent du trafic entrant dans l’interface S0/1/0 et quittant S0/1/1. Les adresses locales de l’hôte sont traduites en une adresse de pool disponible comprise entre 209.165.200.226 et 209.165.200.240.

Cliquez sur chaque bouton pour obtenir une description et un exemple de chaque étape pour configurer NAT statique.

6.5.3 Analyser le NAT dynamique – Intérieur vers extérieur

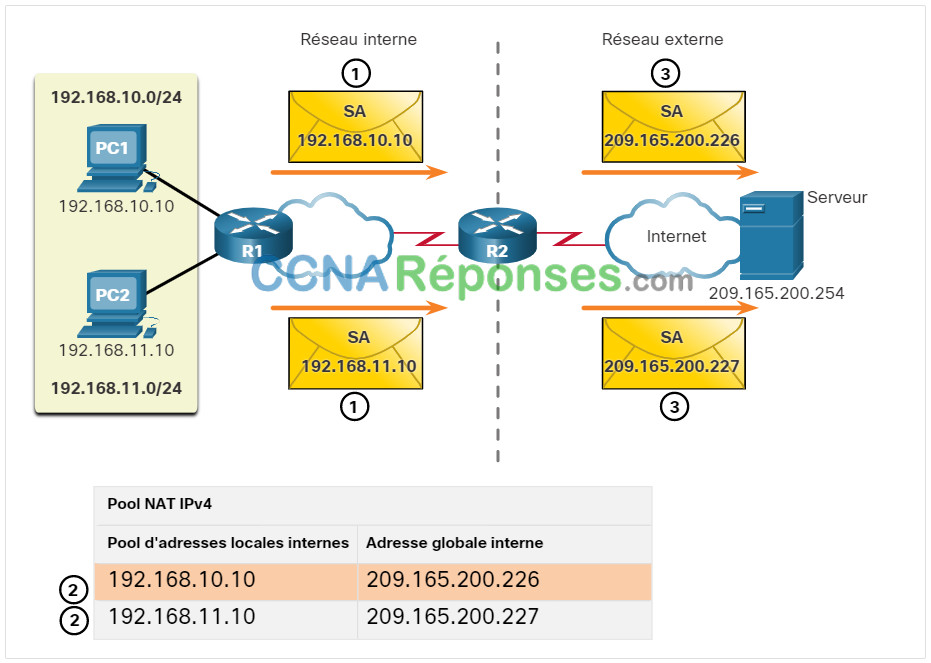

En utilisant la configuration précédente, les deux figures suivantes illustrent le processus de traduction NAT dynamique entre deux clients et le serveur web.

La figure ci-dessous est utilisée pour illustrer le flux de trafic du réseau intérieur vers l’extérieur.

1. Les hôtes dont les adresses source IPv4 sont 192.168.10.10 (PC1) et 192.168.11.10 (PC2) envoient des paquets demandant une connexion au serveur à l’adresse IPv4 publique 209.165.200.254.

2. R2 reçoit le premier paquet de l’hôte 192.168.10.10. Étant donné que ce paquet a été reçu sur une interface configurée en tant qu’interface NAT interne, R2 vérifie la configuration NAT pour déterminer si ce paquet doit être traduit. L’ACL autorise ce paquet, donc R2 va le traduire. R2 consulte sa table NAT. Étant donné qu’il n’y a pas d’entrée de traduction actuelle pour cette adresse IPv4, R2 détermine que l’adresse source 192.168.10.10 doit être traduite. R2 sélectionne une adresse globale disponible dans le pool d’adresses dynamiques et crée une entrée de traduction, 209.165.200.226. L’adresse IPv4 source d’origine (192.168.10.10) correspond à l’adresse locale interne et l’adresse traduite est l’adresse globale interne (209.165.200.226) dans la table NAT. Pour le deuxième hôte, 192.168.11.10, R2 répète la procédure, sélectionne la prochaine adresse globale disponible dans le pool d’adresses dynamiques et crée une deuxième entrée de traduction, 209.165.200.227.

3. R2 remplace l’adresse source locale interne de PC1, 192.168.10.10, par l’adresse globale interne traduite, 209.165.200.226, et transmet le paquet. Le paquet provenant de PC2 suit le même processus avec l’adresse traduite 209.165.200.227.

6.5.4 Analyser le NAT dynamique – Extérieur vers intérieur

La figure ci-dessous illustre le reste du flux de trafic entre les clients et le serveur de la direction extérieure vers l’intérieur.

4. Le serveur reçoit le paquet de PC1 et répond à l’aide de l’adresse de destination IPv4 209.165.200.226. Lorsque le serveur reçoit le deuxième paquet, il répond à PC2 en utilisant l’adresse de destination IPv4 209.165.200.227.

5. (a) Lorsque R2 reçoit le paquet portant l’adresse IPv4 de destination 209.165.200.226, il effectue une recherche dans la table NAT. Grâce au mappage de la table, R2 retraduit l’adresse en adresse locale interne 192.168.10.10 et transfère le paquet vers PC1. (b) Lorsque R2 reçoit le paquet portant l’adresse IPv4 de destination 209.165.200.227, il effectue une recherche dans la table NAT. Grâce au mappage de la table, R2 retraduit l’adresse en adresse locale interne 192.168.11.10 et transfère le paquet vers PC2.

6. PC1 (192.168.10.10) et PC2 (192.168.11.10) reçoivent les paquets et poursuivent la conversation. Le routeur réalise les étapes 2 à 5 pour chaque paquet. (L’étape 6 n’apparaît pas sur les figures.)

6.5.5 Vérification de la NAT dynamique

La sortie de la commande show ip nat translations montre toutes les traductions statiques qui ont été configurées ainsi que les éventuelles traductions dynamiques créées par le trafic.

R2# show ip nat translations Pro Inside global Inside local Outside local Outside global --- 209.165.200.228 192.168.10.10 --- --- --- 209.165.200.229 192.168.11.10 --- --- R2#

En ajoutant le mot-clé verbose vous obtiendrez des informations supplémentaires sur chaque traduction, notamment la date de création et la durée d’utilisation d’une entrée.

R2# show ip nat translation verbose

Pro Inside global Inside local Outside local Outside global

tcp 209.165.200.228 192.168.10.10 --- ---

create 00:02:11, use 00:02:11 timeout:86400000, left 23:57:48, Map-Id(In): 1,

flags:

none, use_count: 0, entry-id: 10, lc_entries: 0

tcp 209.165.200.229 192.168.11.10 --- ---

create 00:02:10, use 00:02:10 timeout:86400000, left 23:57:49, Map-Id(In): 1,

flags:

none, use_count: 0, entry-id: 12, lc_entries: 0

R2#Par défaut, les entrées de traduction expirent au bout de 24 heures, sauf si les compteurs ont été configurés à l’aide de la commande du mode de configuration globale ip nat translation timeout timeout-seconds .

Pour effacer les entrées dynamiques avant l’expiration du délai, utilisez la commande du mode d’exécution privilégié clear ip nat translation comme illustré.

R2# clear ip nat translation * R2# show ip nat translation

Il est utile d’effacer les entrées dynamiques lorsque vous testez la configuration NAT. la commande clear ip nat translation peut être utilisée avec des mots-clés et des variables pour contrôler la suppression des entrées, comme indiqué dans le tableau. Il est possible d’effacer certaines entrées spécifiques afin d’éviter de perturber les sessions actives. Utilisez la commande d’exécution privilégiée clear ip nat translation * pour effacer toutes les traductions de la table.

| Commande | Description |

|---|---|

| clear ip nat translation * | Efface toutes les entrées de traduction dynamique d’adresses de la table de traduction NAT. |

| clear ip nat translation inside global-ip local-ip [outside local-ip global-ip] | Efface une entrée de traduction dynamique simple contenant une traduction ou à la fois l’intérieur et l’extérieur. |

| clear ip nat translation protocol inside global-ip global-port local-ip local-port [ dehors local-ip local-port global-ip global-port] | Efface une entrée de traduction dynamique étendue. |

Remarque: Seules les traductions dynamiques sont effacées de la table. Les traductions statiques ne peuvent pas être effacées de la table de traduction.

Une autre commande utile est show ip nat statistics, qui affiche des informations sur le nombre total de traductions actives, les paramètres de configuration NAT, le nombre d’adresses dans le pool et combien d’adresses sont-elles allouées.

R2# show ip nat statistics

Total active translations: 4 (0 static, 4 dynamic; 0 extended)

Peak translations: 4, occurred 00:31:43 ago

Outside interfaces:

Serial0/1/1

Inside interfaces:

Serial0/1/0

Hits: 47 Misses: 0

CEF Translated packets: 47, CEF Punted packets: 0

Expired translations: 5

Dynamic mappings:

-- Inside Source

[Id: 1] access-list 1 pool NAT-POOL1 refcount 4

pool NAT-POOL1: netmask 255.255.255.224

start 209.165.200.226 end 209.165.200.240

type generic, total addresses 15, allocated 2 (13%), misses 0

(output omitted)

R2#Vous pouvez également utiliser la commande show running-config et rechercher les commandes NAT, ACL, interface ou pool avec les valeurs correspondantes. Examinez minutieusement ces valeurs et corrigez les erreurs détectées. L’exemple montre la configuration du pool NAT.

R2# show running-config | include NAT ip nat pool NAT-POOL1 209.165.200.226 209.165.200.240 netmask 255.255.255.224 ip nat inside source list 1 pool NAT-POOL1

6.5.6 Packet Tracer – Configurer la NAT dynamique

Dans ce Packet Tracer, vous atteindrez les objectifs suivants:

- Configuration de la NAT dynamique

- Vérification de l’implémentation de la NAT

6.6 PAT (Traduction d’adresses de port)

6.6.1 Scénario PAT

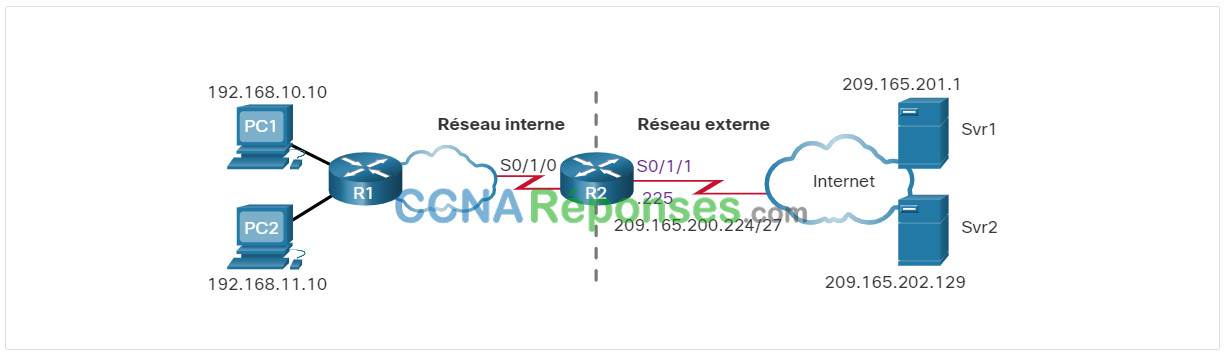

Dans cette rubrique, vous apprendrez comment configurer et vérifier PAT. Il comprend une activité Packet Tracer pour tester vos compétences et connaissances. Il existe deux façons de configurer la PAT, selon la méthode dont le FAI attribue les adresses IPv4 publiques. Dans le premier cas, le FAI attribue une seule adresse IPv4 publique qui est nécessaire à l’organisation pour se connecter au FAI et dans l’autre, il attribue plus d’une adresse IPv4 publique à l’organisation.

Les deux méthodes seront démontrées à l’aide du scénario illustré dans la figure.

6.6.2 Configurer PAT pour utiliser une seule adresse IPv4

Pour configurer le PAT afin d’utiliser une seule adresse IPv4, ajoutez simplement le mot-clé overload à la commande ip nat inside source . Le reste de la configuration est similaire à la configuration NAT statique et dynamique, sauf qu’avec PAT, plusieurs hôtes peuvent utiliser la même adresse IPv4 publique pour accéder à l’internet.

Dans cet exemple, les adresses de tous les hôtes du réseau 192.168.0.0/16 (correspondant à l’ACL 1) qui envoient du trafic via le routeur R2 sur Internet sont traduites en l’adresse IPv4 209.165.200.225 (adresse IPv4 de l’interface S0/1/1). Les flux de trafic sont identifiés par les numéros de port dans la table NAT, car le mot clé overload a été configuré.

R2(config)# ip nat inside source list 1 interface serial 0/1/1 overload

R2(config)# access-list 1 permit 192.168.0.0 0.0.255.255

R2(config)# interface serial0/1/0

R2(config-if)# ip nat inside

R2(config-if)# exit

R2(config)# interface Serial0/1/1

R2(config-if)# ip nat outside6.6.3 Configurer PAT pour utiliser un pool d’adresses

Un FAI peut allouer plusieurs adresses IPv4 publiques à une organisation. Dans ce scénario, l’organisation peut configurer PAT pour utiliser un pool d’adresses publiques IPv4 pour la traduction.

Si un site a obtenu plusieurs adresses IPv4 publiques, celles-ci peuvent faire partie d’un pool utilisé par la PAT. Le petit pool d’adresses est partagé entre un plus grand nombre d’appareils, avec plusieurs hôtes utilisant la même adresse IPv4 publique pour accéder à Internet. Pour configurer PAT pour un pool d’adresses NAT dynamique, ajoutez simplement le mot-clé overload à la commande ip nat inside source .

La topologie de ce scénario est répétée dans la figure pour votre commodité.

Dans l’exemple, NAT-POOL2 est lié à une ACL pour permettre la traduction de 192.168.0.0/16. Ces hôtes peuvent partager une adresse IPv4 à partir du pool car PAT est activé avec le mot-clé overload.

R2(config)# ip nat pool NAT-POOL2 209.165.200.226 209.165.200.240 netmask 255.255.255.224

R2(config)# access-list 1 permit 192.168.0.0 0.0.255.255

R2(config)# ip nat inside source list 1 pool NAT-POOL2 overload

R2(config)#

R2(config)# interface serial0/1/0

R2(config-if)# ip nat inside

R2(config-if)# exit

R2(config)# interface serial0/1/1

R2(config-if)# ip nat outside

R2(config-if)# end

R2#6.6.4 Analyser PAT – PC vers Serveur

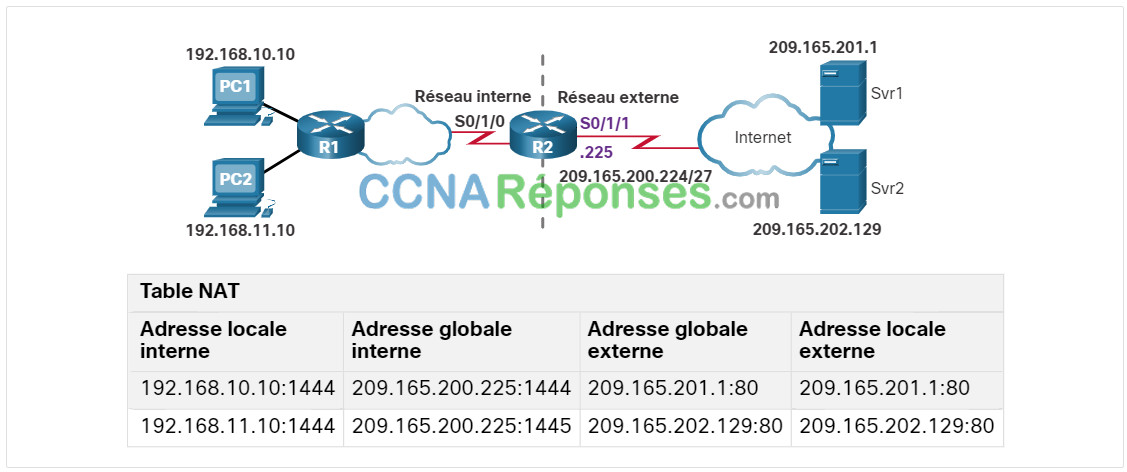

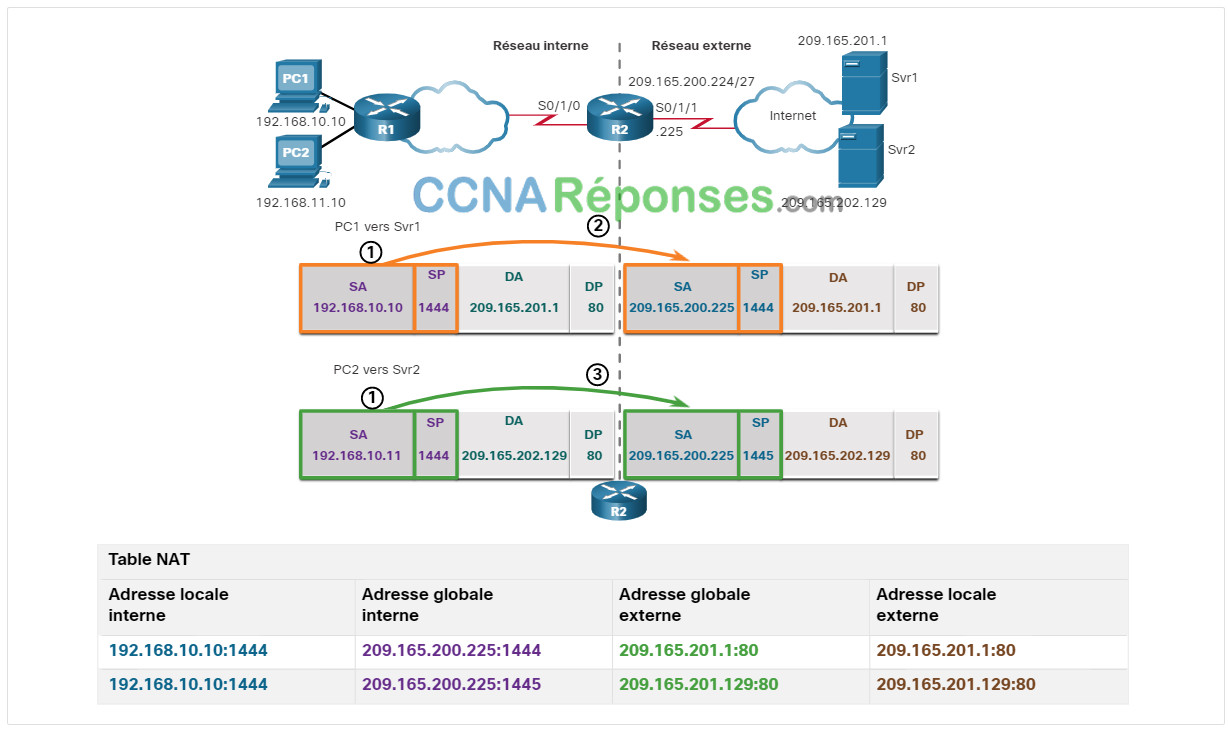

Le processus de surcharge de la NAT est le même qu’un pool d’adresses ou une adresse unique soit utilisé. Dans cette figure, PAT est configuré pour utiliser une adresse IPv4 publique unique, au lieu d’un pool d’adresses. PC1 veut communiquer avec le serveur web, Svr1. Un autre client, PC2, souhaite simultanément établir une session similaire avec le serveur Web Svr2. PC1 et PC2 sont configurés avec des adresses IPv4 privées et R2 est activé pour la PAT.

Dans la figure, les étapes suivantes sont illustrées :

1. PC1 et PC2 envoient des paquets à Svr1 et Svr2, respectivement. PC1 possède l’adresse IPv4 source 192.168.10.10 et utilise le port source TCP 1444. PC2 possède l’adresse IPv4 source 192.168.10.11 source et par hasard utilise également le même port TCP source 1444.

2. Le paquet provenant de PC1 atteint R2 en premier. À l’aide de la PAT, R2 modifie l’adresse IPv4 source qui devient 209.165.200.225 (adresse globale interne). Il n’existe aucun autre périphérique utilisant le port 1444 dans la table NAT, donc la PAT conserve le même numéro de port. Le paquet est alors transféré vers Svr1 à l’adresse 209.165.201.1.

3. Ensuite, le paquet provenant de PC2 arrive sur R2. La PAT est configurée pour utiliser une adresse IPv4 globale interne unique pour toutes les traductions, 209.165.200.225. De la même manière que pour PC1, la PAT modifie l’adresse IPv4 source de PC2 qui devient l’adresse globale interne 209.165.200.225. Cependant, PC2 possède le même numéro de port source qu’une entrée actuelle de la PAT, la traduction de PC1. La PAT incrémente le numéro de port source jusqu’à ce qu’il corresponde à une valeur unique de sa table. Dans ce cas, le paquet destiné à PC2 reçoit le numéro de port source 1445 et celui-ci est ajouté dans la table NAT.

6.6.5 Analyser PAT – Serveur vers PC

Bien que PC1 et PC2 utilisent la même adresse traduite, l’adresse globale interne 209.165.200.225 et le même numéro de port source 1444, le numéro de port modifié pour PC2 (1445) rend chaque entrée de la table NAT unique. Cela deviendra plus évident avec les paquets renvoyés par les serveurs aux clients, comme indiqué sur la figure.

Dans cette deuxième figure, les étapes entre les serveurs et les PC sont les suivantes:

4. Les serveurs utilisent le port source du paquet reçu comme port de destination et l’adresse source comme adresse de destination pour le trafic de retour. Les serveurs semblent communiquer avec le même hôte à l’adresse 209.165.200.225, mais ce n’est pas le cas.

5. À l’arrivée des paquets, R2 localise la seule entrée de sa table NAT en utilisant l’adresse et le port de destination de chaque paquet. Dans le cas du paquet provenant de Svr1, l’adresse IPv4 de destination 209.165.200.225 figure dans plusieurs entrées, mais une seule d’entre elles est associée au port de destination 1444. À l’aide de l’entrée dans sa table, R2 modifie l’adresse IPv4 de destination du paquet qui devient 192.168.10.10. Aucune modification du port de destination n’est requise. Le paquet est alors transféré vers PC1.

6. Lorsque le paquet provenant de Svr2 arrive, R2 effectue une traduction similaire. L’adresse IPv4 de destination 209.165.200.225 est localisée et possède à nouveau plusieurs entrées. Toutefois, avec le port de destination 1445, R2 est en mesure d’identifier de manière unique l’entrée de traduction. L’adresse IPv4 de destination est remplacée par 192.168.10.11. Dans ce cas, le port de destination doit également retrouver sa valeur d’origine de 1444, laquelle est stockée dans la table NAT. Le paquet est alors transféré vers PC2.

6.6.6 Vérifier PAT

Le routeur R2 a été configuré pour fournir la PAT aux clients 192.168.0.0/16. Lorsque les hôtes internes quittent le routeur R2 en direction d’Internet, ils sont traduits en une adresse IPv4 du pool de PAT avec numéro de port source unique.

Les mêmes commandes utilisées pour vérifier la NAT statique et dynamique sont utilisées pour vérifier la PAT, comme le montre l’exemple de sortie. La commande show ip nat translations affiche les traductions de deux hôtes différents pour des serveurs Web différents. Remarquez que deux hôtes internes différents obtiennent la même adresse IPv4 209.165.200.226 (adresse globale interne). Les numéros de port source de la table NAT différencient les deux transactions.

R2# show ip nat translations Pro Inside global Inside local Outside local Outside global tcp 209.165.200.225:1444 192.168.10.10:1444 209.165.201.1:80 209.165.201.1:80 tcp 209.165.200.225:1445 192.168.11.10:1444 209.165.202.129:80 209.165.202.129:80 R2#

Dans l’exemple suivante la commande show ip nat statistics permet de vérifier que NAT-POOL2 a alloué une adresse unique pour les deux traductions. Des informations sur le nombre et le type de traductions actives, les paramètres de configuration NAT, le nombre d’adresses dans le pool et le nombre d’adresses allouées apparaissent dans le résultat.

R2# show ip nat statistics

Total active translations: 4 (0 static, 2 dynamic; 2 extended)

Peak translations: 2, occurred 00:31:43 ago

Outside interfaces:

Serial0/1/1

Inside interfaces:

Serial0/1/0

Hits: 4 Misses: 0

CEF Translated packets: 47, CEF Punted packets: 0

Expired translations: 0

Dynamic mappings:

-- Inside Source

[Id: 3] access-list 1 pool NAT-POOL2 refcount 2

pool NAT-POOL2: netmask 255.255.255.224

start 209.165.200.225 end 209.165.200.240

type generic, total addresses 15, allocated 1 (6%), misses 0

(output omitted)

R2#6.6.7 Packet Tracer – Configurer PAT

Dans ce Packet Tracer, vous atteindrez les objectifs suivants:

- Part 1: Configurer la NAT dynamique avec surcharge

- Part 2: Vérifier la NAT dynamique avec mise en œuvre de la surcharge

- Part 3: Configurer PAT à l’aide d’une interface

- Part 4: Vérifier l’implémentation de l’interface PAT

6.7 NAT64

6.7.1

NAT pour IPv6?

Étant donné que de nombreux réseaux utilisent à la fois IPv4 et IPv6, il doit y avoir un moyen d’utiliser IPv6 avec NAT. Cette rubrique explique comment IPv6 peut être intégré à NAT. IPv6 fournit 340 sextillions d’adresses à partir d’une adresse 128 bits. Par conséquent, l’espace d’adressage n’est pas un problème. IPv6 a été développé dans l’intention de rendre inutiles la NAT pour IPv4 et sa traduction entre les adresses IPv4 publiques et privées. Cependant, IPv6 inclut son propre espace d’adressage privé IPv6, des adresses locales uniques (ULA).

Les adresses locales uniques IPv6 (ULA) sont similaires aux adresses privées RFC 1918 dans IPv4 mais ont un objectif différent. Les adresses ULA sont destinées uniquement aux communications locales au sein d’un site. Les adresses ULA ne sont pas destinées à fournir un espace d’adressage IPv6 supplémentaire, ni à fournir un niveau de sécurité.

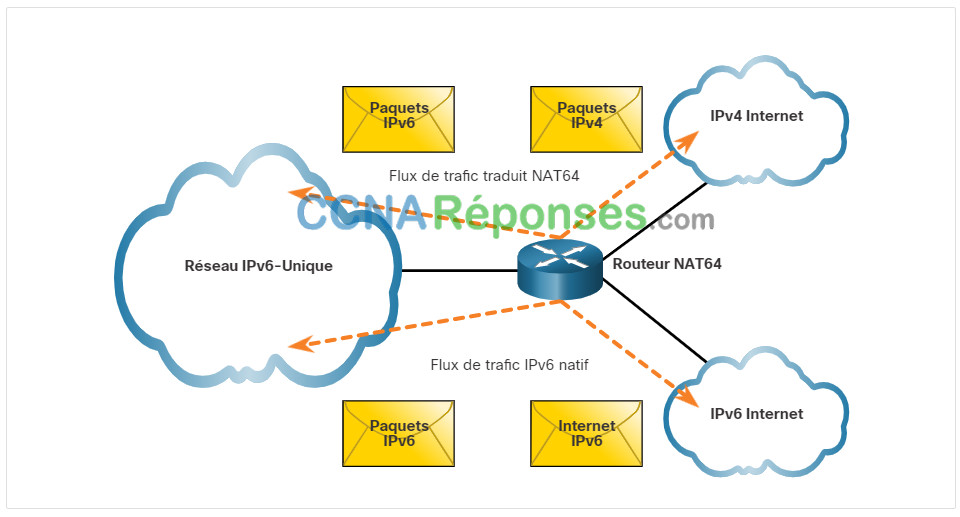

IPv6 permet la traduction de protocole entre IPv4 et IPv6 connu sous le nom de NAT64.

6.7.2

NAT64

La NAT pour IPv6 est utilisée dans un contexte très différent de la NAT pour IPv4. Les différentes NAT pour IPv6 servent à fournir de façon transparente un accès entre les réseaux IPv6-unique et les réseaux ipv4-unique, comme le montre la figure. Elles ne servent pas à traduire des adresses IPv6 privées en adresses IPv6 globales.

Dans l’idéal, IPv6 doit être exécuté de manière native dans la mesure du possible. c’est-à-dire que les périphériques IPv6 communiquent entre eux sur les réseaux IPv6. Toutefois, pour faciliter le passage d’IPv4 à IPv6, l’IETF a développé plusieurs techniques de transition adaptées à différents scénarios de type IPv4 vers IPv6, y compris la double pile, Tunneling et la traduction.

La double pile est la situation où les périphériques exécutent des protocoles associés à IPv4 et à IPv6. La transmission tunnel pour IPV6 est le processus d’encapsulation d’un paquet IPv6 à l’intérieur d’un paquet IPv4. Cela permet la transmission du paquet IPv6 sur un réseau IPv4-only.

La NAT pour IPv6 ne doit pas être utilisée en tant que stratégie à long terme, mais comme un mécanisme temporaire permettant d’aider à la migration d’IPv4 vers IPv6. Au fil des ans, plusieurs types de NAT ont été développés pour IPv6, notamment la NAT-PT (traduction d’adresse réseau-traduction de protocole). La NAT-PT a été désapprouvée par l’IETF au profit de la NAT64 qui la remplace. La NAT64 sort du cadre de ce cursus.

6.8 Module pratique et questionnaires

6.8.1 Packet Tracer – Configurer NAT pour IPv4

Dans ce Packet Tracer, vous atteindrez les objectifs suivants:

- Configurer la NAT dynamique avec la PAT

- Configurer la NAT statique

6.8.2 Travaux Pratiques – Configurer NAT pour IPv4

Au cours de ces travaux pratiques, vous aborderez les points suivants:

- Part 1: Créer le réseau et configurer les paramètres de base des périphériques

- Part 2: Configurer et vérifier NAT pour IPv4.

- Part 3: Configurer et vérifier PAT pour IPv4.

- Part 4: Configurer et vérifier NAT statique pour IPv4.

6.8.3 Qu’est-ce que j’ai appris dans ce module?

Caractéristiques de la NAT

Il n’existe pas suffisamment d’adresses IPv4 publiques pour pouvoir attribuer une adresse unique à chaque périphérique connecté à l’internet. Les adresses IPv4 privées ne sont pas routables sur l’internet. Pour permettre à un périphérique possédant une adresse IPv4 privée d’accéder aux périphériques et aux ressources situés en dehors du réseau local, l’adresse privée doit d’abord être traduite en adresse publique. La traduction d’adresse réseau (NAT) assure la traduction des adresses privées en adresses publiques. L’utilisation principale de NAT consiste à limiter la consommation des adresses IPv4 publiques. Elle permet aux réseaux d’utiliser des adresses IPv4 privées en interne, et assure la traduction de ces adresses en une adresse publique lorsque nécessaire uniquement. Lorsqu’un périphérique interne envoie du trafic hors du réseau, le routeur configuré pour la NAT traduit l’adresse IPv4 interne du périphérique en une adresse publique du pool NAT. Dans la terminologie NAT, le réseau interne désigne l’ensemble des réseaux soumis à la traduction. Le réseau externe désigne tous les autres réseaux. Pour déterminer le type d’adresse utilisé, il est important de retenir que la terminologie NAT est toujours appliquée du point de vue du périphérique dont l’adresse est traduite:

- Adresse interne – L’adresse du périphérique traduite via la NAT.

- Adresse externe – L’adresse du périphérique de destination..

La NAT qualifie également les adresses de locales ou globales:

- Adresse locale – Une adresse locale peut faire référence à toute adresse qui apparaît sur la partie interne du réseau.

- Adresse globale – Une adresse globale peut faire référence à toute adresse qui apparaît sur la partie externe du réseau.

Types de NAT

La NAT statique utilise un mappage de type un à un des adresses locales et globales. Ces mappages sont configurés par l’administrateur réseau et restent constants. La NAT statique est particulièrement utile pour les serveurs Web ou les périphériques qui doivent posséder une adresse permanente accessible depuis l’internet, notamment les serveurs Web d’entreprise. La NAT statique nécessite qu’il existe suffisamment d’adresses publiques disponibles pour satisfaire le nombre total de sessions utilisateur simultanées. La NAT dynamique utilise un pool d’adresses publiques et les attribue selon la méthode du premier arrivé, premier servi. Lorsqu’un périphérique interne demande l’accès à un réseau externe, la NAT dynamique attribue une adresse IPv4 publique disponible du pool. Comme la fonction NAT statique, la NAT dynamique nécessite qu’il existe suffisamment d’adresses publiques disponibles pour satisfaire le nombre total de sessions utilisateur simultanées. La traduction d’adresses de port (PAT), également appelée surcharge NAT, mappe plusieurs adresses IPv4 privées à une seule adresse IPv4 publique unique ou à quelques adresses. C’est la forme la plus courante de NAT pour la maison et l’entreprise. La PAT garantit que les périphériques utilisent un numéro de port TCP différent pour chaque session avec un serveur sur l’internet. La fonction PAT tente de conserver le port source d’origine. Cependant, si le port source d’origine est déjà utilisé, la PAT attribue le premier numéro de port disponible en commençant au début du groupe de ports approprié. La fonction PAT traduit la plupart des protocoles communs transportés par IPv4 qui n’utilisent pas le protocole TCP ou UDP comme protocole de couche transport. Le plus connu de ces derniers est ICMPv4.

| NAT | PAT |

|---|---|

| Un mappage un-à-un entre une adresse locale interne et une adresse globale interne. | Une adresse globale interne peut être mappée à de nombreuses adresses locale interne. |

| Utilise uniquement les adresses IPv4 dans le processus de traduction. | Utilise les adresses IPv4 et les numéros de port source TCP ou UDP dans le processus de traduction. |

| Une adresse globale interne unique est requise pour chaque hôte interne accédant au réseau externe. | Une seule adresse globale interne unique peut être partagée par plusieurs hôtes internes accédant au réseau externe. |

Avantages et Inconvénients de la fonction NAT

Avantages : La fonction NAT ménage le schéma d’adressage enregistré légalement en autorisant la privatisation des intranets. La fonction NAT augmente la souplesse des connexions au réseau public. La fonction NAT assure la cohérence des schémas d’adressage du réseau interne. La fonction NAT dissimule les adresses IPv4 de l’utilisateur.

Inconvénients: La fonction NAT augmente les délais de transfert, car la traduction de chaque adresse IPv4 des en-têtes de paquet prend du temps. Le processus de deux couches de traduction NAT est connu sous le nom de NAT Carrier Grade NAT (CGN). L’adressage de bout en bout est perdu. De nombreux protocoles et applications Internet dépendent de l’adressage de bout en bout de la source à la destination. La traçabilité IPv4 de bout en bout est également perdue. L’utilisation de la fonction NAT complique également l’utilisation des protocoles de tunneling, tels qu’IPsec, car la NAT modifie les valeurs dans les en-têtes, provoquant ainsi l’échec des vérifications d’intégrité.

NAT statique

La NAT statique est un mappage de type un à un entre une adresse interne et une adresse externe. La NAT statique permet aux périphériques externes d’établir des connexions avec des périphériques internes à l’aide de l’adresse publique attribuée de manière statique. La première tâche consiste à créer un mappage entre les adresses locales internes et les adresses globales internes en utilisant la commande ip nat inside source static . Une fois que le mappage est configuré, les interfaces participant à la traduction sont configurées comme étant internes ou externes par rapport à la NAT en utilisant la commande ip nat inside et ip nat outside . Pour vérifier l’opération NAT, utilisez la commande show ip nat translations . Pour vérifier que la traduction NAT fonctionne, il est préférable d’effacer les statistiques des traductions passées à l’aide de la commande clear ip nat statistics avant d’effectuer le test.

NAT dynamique

La NAT dynamique mappe automatiquement les adresses locales internes aux adresses globales internes. Comme la NAT statique, la NAT dynamique nécessite la configuration des interfaces interne et externe participant à la NAT. La NAT dynamique utilise un ensemble d’adresses traduisant une adresse intérieure unique en une adresse extérieure unique. Le pool d’adresses IPv4 publiques (pool d’adresses globales internes) est disponible pour tous les périphériques du réseau interne et les adresses sont distribuées selon l’ordre des demandes. Avec ce type de traduction, le pool doit contenir suffisamment d’adresses pour prendre en charge tous les périphériques internes ayant besoin d’accéder simultanément au réseau externe. Si toutes les adresses du pool ont été utilisées, le prochain périphérique doit attendre qu’une adresse se libère avant de pouvoir accéder au réseau externe.

Pour configurer la NAT dynamique , définissez le pool d’adresses à utiliser pour la traduction en utilisant la commande ip nat pool . Pour définir les adresses, il faut indiquer la première et la dernière adresse IPv4 du pool. Le mot-clé netmask ou prefix-length indique les bits d’adresse appartenant au réseau et les bits appartenant à l’hôte de la plage d’adresses. Configurez une liste de contrôle d’accès (ACL) standard pour identifier (autoriser) uniquement les adresses qui doivent être traduites. Liez l’ACL au pool, à l’aide de la syntaxe de commande suivante: Router(config)# ip nat inside source list {access-list-number | access-list-name} pool pool-name. Identifiez les interfaces internes par rapport à la NAT. Identifiez les interfaces externes par rapport à la NAT.

Pour vérifier la configuration de NAT dynamique, la sortie de la commande show ip nat translations montre toutes les traductions statiques qui ont été configurées ainsi que les éventuelles traductions dynamiques créées par le trafic. En ajoutant le mot-clé verbose vous obtiendrez des informations supplémentaires sur chaque traduction, notamment la date de création et la durée d’utilisation d’une entrée. Par défaut, les entrées de traduction expirent au bout de 24 heures, sauf si les compteurs ont été configurés à l’aide de la commande du mode de configuration globale ip nat translation timeout timeout-seconds . Pour effacer les entrées dynamiques avant l’expiration du délai, utilisez la commande du mode d’exécution privilégié clear ip nat translation .

PAT

Il existe deux façons de configurer la PAT, selon la méthode dont le FAI attribue les adresses IPv4 publiques. Dans le premier cas, le FAI attribue une seule adresse IPv4 publique qui est nécessaire à l’organisation pour se connecter au FAI et dans l’autre, il attribue plus d’une adresse IPv4 publique à l’organisation. Pour configurer PAT pour utiliser une seule adresse IPv4, ajoutez simplement le mot-clé overload à la commande ip nat inside source . Le reste de la configuration est similaire à la configuration NAT statique et dynamique, sauf qu’avec PAT, plusieurs hôtes peuvent utiliser la même adresse IPv4 publique pour accéder à l’internet. Pour configurer PAT pour un pool d’adresses NAT dynamique, ajoutez simplement le mot-clé overload à la commande ip nat inside source . Plusieurs hôtes peuvent partager une adresse IPv4 à partir du pool car PAT est activé avec le mot-clé overload.

Pour vérifier les configurations PAT utilisez la commande show ip nat translations . Les numéros de port source de la table NAT différencient les transactions. La commande show ip nat statistics permet de vérifier que NAT-POOL2 a alloué une adresse unique pour plusieurs traductions. Des informations sur le nombre et le type de traductions actives, les paramètres de configuration NAT, le nombre d’adresses dans le pool et le nombre d’adresses allouées apparaissent dans le résultat.

NAT64

IPv6 a été développé dans l’intention de rendre inutiles la NAT pour IPv4 et sa traduction entre les adresses IPv4 publiques et privées. Cependant, IPv6 inclut son propre espace d’adressage privé IPv6, des adresses locales uniques (ULA). Les adresses locales uniques IPv6 (ULA) sont similaires aux adresses privées RFC 1918 dans IPv4 mais ont un objectif différent. Les adresses ULA sont destinées uniquement aux communications locales au sein d’un site. Les adresses ULA ne sont pas destinées à fournir un espace d’adressage IPv6 supplémentaire, ni à fournir un niveau de sécurité ; cependant, IPv6 permet la traduction de protocoles entre IPv4 et IPv6 connue sous le nom de NAT64. La NAT pour IPv6 est utilisée dans un contexte très différent de la NAT pour IPv4. Les différentes NAT pour IPv6 servent à fournir de façon transparente un accès entre les réseaux IPv6-only et les réseaux ipv4-only. Pour faciliter le passage d’IPv4 à IPv6, l’IETF a développé plusieurs techniques de transition adaptées à différents scénarios de type IPv4 vers IPv6, y compris la double pile, Tunneling et la traduction. La double pile est la situation où les périphériques exécutent des protocoles associés à IPv4 et à IPv6. La transmission tunnel pour IPV6 est le processus d’encapsulation d’un paquet IPv6 à l’intérieur d’un paquet IPv4. Cela permet la transmission du paquet IPv6 sur un réseau IPv4-only. La NAT pour IPv6 ne doit pas être utilisée en tant que stratégie à long terme, mais comme un mécanisme temporaire permettant d’aider à la migration d’IPv4 vers IPv6.