SRWEv7 Practice Final Exam – Examen blanc final réponses Français

1. Quel est le problème lorsque la commande show ip interface indique que l’interface et le protocole de ligne sont désactivés ?

- La commande no shutdown n’a pas été exécutée sur l’interface.

- Une erreur de correspondance d’encapsulation s’est produite.

- Il existe un conflit d’adresses IP avec l’adresse configurée sur l’interface.

- Aucun câble n’est connecté au port.

2. Dans quelle situation une adresse IP est-elle configurée sur un commutateur de couche 2 ?

- lorsque le commutateur de couche 2 doit être géré à distance

- lorsque le commutateur de couche 2 est la passerelle par défaut du trafic utilisateur

- lorsque le commutateur de couche 2 doit transférer le trafic utilisateur vers un autre périphérique

- lorsque le commutateur de couche 2 utilise un port acheminé

3. Un technicien est en train de configurer un nouveau commutateur Cisco 2960. Quel est l’effet de l’émission de la commande BranchSW(config)#interface VLAN88 ?

- Il met à jour la table d’adresses MAC pour le port associé.

- Il entre en mode de configuration pour une interface virtuelle de commutateur.

- Il applique une adresse IPv4 à l’interface virtuelle.

- Il permet de configurer une adresse IPv6 sur une interface physique de commutateur.

- Il applique une adresse IPv6 à l’interface virtuelle.

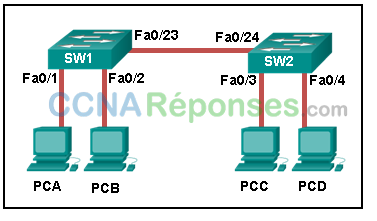

4. Examinez l’illustration. Comment une trame envoyée depuis PCA est-elle transmise à PCC si la table d’adresses MAC du commutateur SW1 est vide ?

- SW1 diffuse la trame sur tous les ports de SW1, à l’exception du port d’entrée de la trame dans le commutateur.

- SW1 diffuse la trame sur tous les ports du commutateur, à l’exception du port interconnecté au commutateur SW2 et du port d’entrée de la trame dans le commutateur.

- SW1 abandonne la trame car il ne connaît pas l’adresse MAC de destination.

- SW1 transmet la trame directement à SW2. SW2 diffuse la trame sur tous les ports connectés à SW2, à l’exception du port d’entrée de la trame dans le commutateur.

5. Quelles sont les deux caractéristiques de commutation qui pourraient aider à réduire la congestion du réseau? (Choisissez deux réponses.)

- grands tampons de trame

- Commutation par stockage et retransmission (store-and-forward)

- Commutation interne rapide

- Séquence de contrôle de trame (FCS)

- densité de ports faibles

6. Une petite entreprise d’édition déploie une conception du réseau telle que lorsqu’une diffusion est envoyée sur le LAN, 200 périphériques reçoivent la transmission de la diffusion. Comment l’administrateur réseau peut-il réduire le nombre de périphériques qui reçoivent le trafic de diffusion ?

- Remplacer les commutateurs par d’autres comprenant davantage de ports respectifs. Cette mesure permettra de connecter plus de périphériques sur un commutateur spécifique.

- Ajouter plus de commutateurs pour limiter les périphériques sur un commutateur spécifique.

- Segmenter le LAN en de plus petits LAN et effectuer le routage entre ces derniers.

- Remplacer au moins la moitié des commutateurs par des concentrateurs pour réduire la taille du domaine de diffusion.

7. Quel est le résultat de la connexion de plusieurs commutateurs entre eux ?

- La taille du domaine de collision diminue.

- Le nombre de domaines de diffusion augmente.

- Le nombre de domaines de collision diminue.

- La taille du domaine de diffusion augmente.

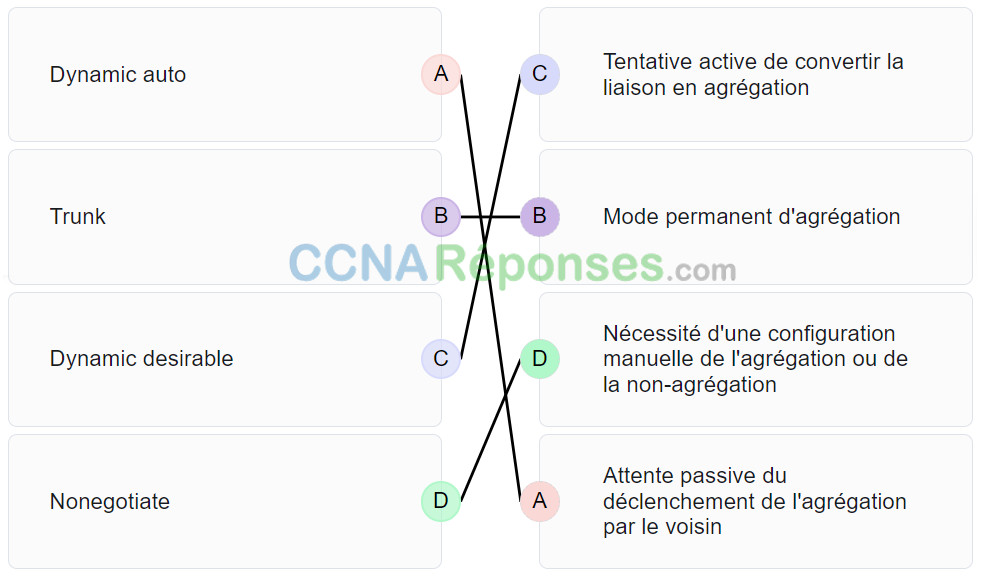

8. Associez le mode DTP à sa fonction. (Les options ne doivent pas être toutes utilisées.)

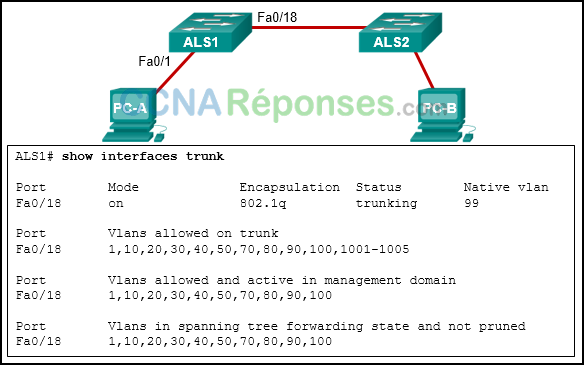

9. Examinez l’illustration. PC-A et PC-B appartiennent tous deux au VLAN 60. PC-A ne peut pas communiquer avec PC-B. Quel est le problème ?

- Le VLAN utilisé par PC-A ne figure pas dans la liste des VLAN autorisés sur l’agrégation.

- L’agrégation a été configurée avec la commande switchport nonegotiate.

- Le VLAN natif est tronqué de la liaison.

- Le VLAN natif doit être le VLAN 60.

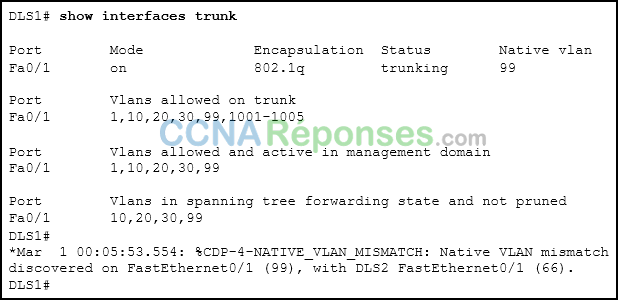

10. Examinez l’illustration. DLS1 est connecté à un autre commutateur, DLS2, via une liaison agrégée. Un hôte connecté à DLS1 ne parvient pas à communiquer avec un hôte connecté à DLS2, bien qu’ils soient sont tous les deux sur le VLAN 99. Quelle commande doit être ajoutée à Fa0/1 sur DLS1 pour résoudre le problème ?

- switchport mode dynamic auto

- switchport trunk native vlan 66

- switchport trunk allowed vlan add 99

- switchport nonegotiate

11. Quel type de VLAN est configuré spécifiquement pour le trafic réseau tel que SSH, Telnet, HTTPS, HTTP et SNMP ?

- VLAN de sécurité

- VLAN vocal

- VLAN de gestion

- VLAN principal

12. Quel type de trafic est conçu pour un VLAN natif ?

- Généré par l’utilisateur

- Étiqueté

- Non étiqueté

- De gestion

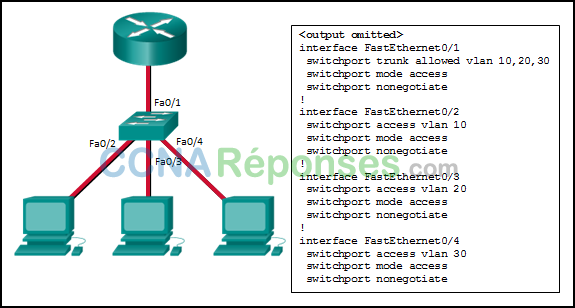

13. Examinez l’illustration. La communication entre les réseaux locaux virtuels VLAN 10, VLAN 20 et VLAN 30 a échoué. Quel est le problème ?

- Les interfaces d’accès n’ont pas d’adresse IP, or chacune doit être configurée avec une adresse IP.

- Les interfaces de commutateur FastEthernet0/2, FastEthernet0/3 et FastEthernet0/4 sont configurées pour ne pas négocier et doivent être configurées pour négocier.

- L’interface de commutateur FastEthernet0/1 est configurée pour ne pas négocier et doit être configurée pour négocier.

- L’interface FastEthernet0/1 du commutateur est configurée comme interface d’accès et doit être configurée comme interface d’agrégation.

14. Un administrateur réseau utilise la méthode « Router-on-a-Stick » pour configurer le routage inter-VLAN. Le port Gi1/1 du commutateur est utilisé pour la connexion au routeur. Quelle commande doit être exécutée pour préparer le port pour cette tâche ?

- Switch(config)# interface gigabitethernet 1/1

Switch(config-if)# switchport mode trunk - Switch(config)# interface gigabitethernet 1/1

Switch(config-if)# switchport access vlan 1 - Switch(config)# interface gigabitethernet 1/1

Switch(config-if)# spanning-tree vlan 1 - Switch(config)# interface gigabitethernet 1/1

Switch(config-if)# spanning-tree portfast

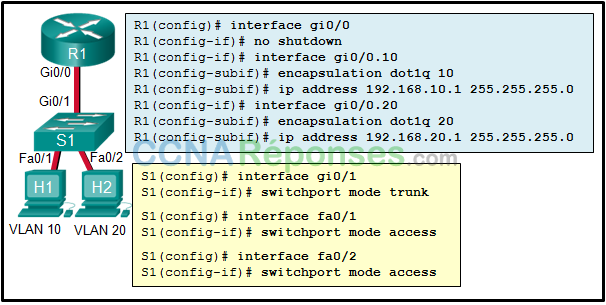

15. Reportez-vous à l’illustration. La configuration présente les commandes saisies par un administrateur réseau pour le routage inter-VLAN. Cependant, l’hôte H1 ne parvient pas à communiquer avec H2. Quelle partie de la configuration inter-VLAN pose problème ?

- La configuration VLAN

- La configuration du port du routeur

- Le mode des deux ports FastEthernet du commutateur

- Le trunk

16. Quels sont les trois composants qui sont combinés pour former un ID de pont ?

- Priorité du pont

- Adresse MAC

- ID système étendu

- Adresse IP

- ID de port

- Coût

17. Citez un avantage du protocole PVST+.

- Le protocole PVST+ limite la consommation de bande passante en comparaison avec les implémentations traditionnelles du protocole STP utilisant CST.

- Le protocole PVST+ optimise les performances sur le réseau par le biais du partage du charge.

- Le protocole PVST+ optimise les performances sur le réseau par le biais de la sélection automatique du pont racine.

- Le protocole PVST+ a besoin de moins de cycles de processeur pour tous les commutateurs sur le réseau.

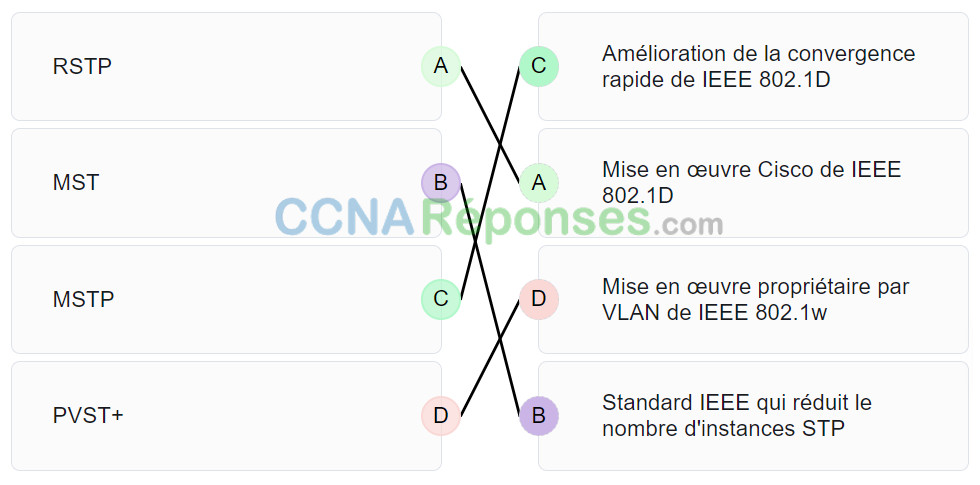

18. Associez la fonctionnalité Spanning Tree au type de protocole. (Les options ne sont pas toutes utilisées.)

19. Quelle commande permet de lancer le processus de regroupement de deux interfaces physiques afin de créer un groupe EtherChannel par le biais du protocole LACP ?

- channel-group 2 mode auto

- channel-group 1 mode desirable

- interface range GigabitEthernet 0/4 – 5

- interface port-channel 2

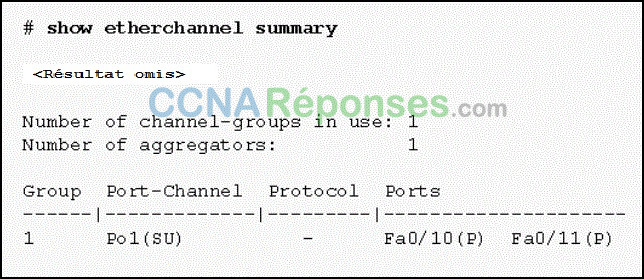

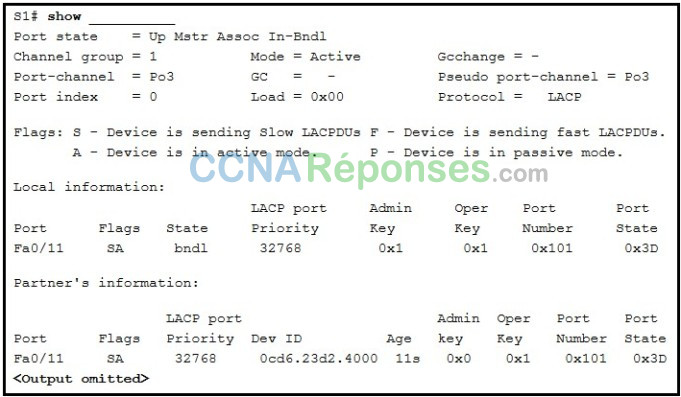

20. Reportez-vous à l’illustration. Sur la base du résultat de la commande ci-dessous, quel est le statut de l’EtherChannel ?

- L’EtherChannel est utilisé et est fonctionnel comme indiqué par les balises SU et P dans le résultat de la commande.

- L’EtherChannel est partiellement fonctionnel comme indiqué par les balises P pour les ports FastEthernet.

- L’EtherChannel est en panne comme l’indique le champ de protocole vide.

- L’EtherChannel est dynamique et utilise les ports Fa0/10 et Fa0/11 en tant que ports passifs.

21. Reportez-vous à l’illustration. Un administrateur réseau résout un problème avec EtherChannel. Quelle commande a été utilisée pour produire la sortie exposée ?

- show etherchannel Port-channel

- show etherchannel summary

- show interfaces Port-channel11

- show interfaces fastethernet 0/11 etherchannel

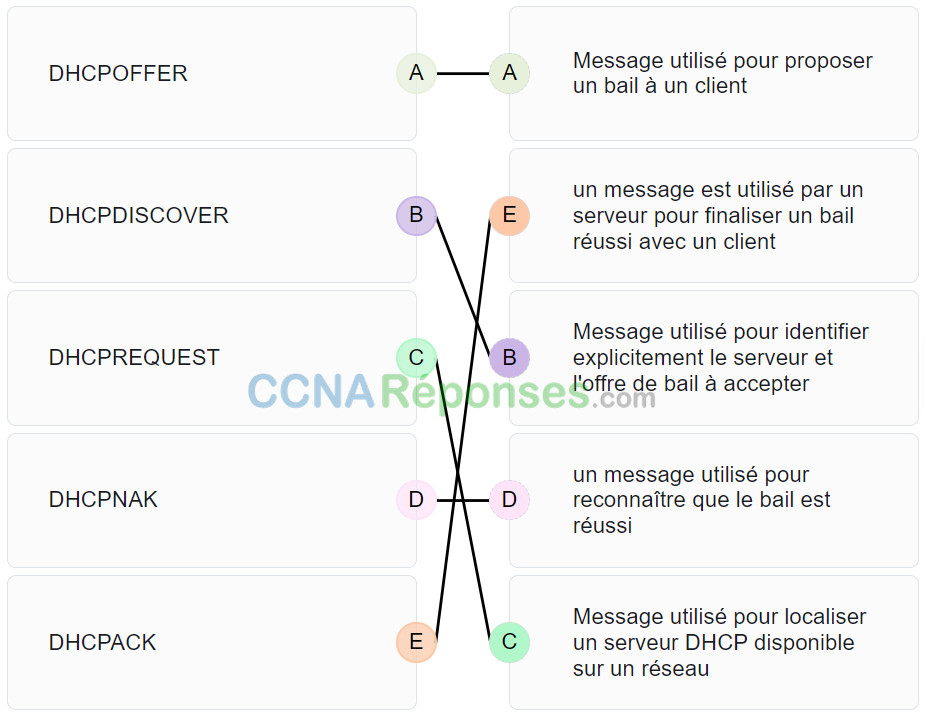

22. Associez les objectifs avec les types de message DHCP correspondants. (Les options ne doivent pas être toutes utilisées.)

23. Un petit café propose une connexion Wi-Fi gratuite aux clients. Le réseau comprend un routeur sans fil et un modem DSL connecté à la compagnie de téléphone locale. Quelle méthode est généralement utilisée pour configurer la connexion à la compagnie de téléphone?

- Définissez le modem DSL en tant que client DHCP pour la compagnie de téléphone et un serveur DHCP pour la connexion interne.

- Définissez le modem DSL en tant que client DHCP pour obtenir une adresse IP publique du routeur sans fil.

- Définissez la connexion entre le routeur sans fil et le modem DSL en tant que réseau IP privé.

- Définissez la connexion WAN dans le routeur sans fil en tant que client DHCP.

24. Un administrateur a configuré un routeur relais DHCPv4 et exécuté les commandes suivantes:

Router(config)# interface g0/0 Router(config-if)# ip address 10.0.1.1 255.255.255.0 Router(config-if)# no shutdown Router(config-if)# exit Router(config)# ip dhcp pool RELAY Router(dhcp-config)# end

Les clients ne reçoivent pas les paramètres IP du serveur DHCPv4. Quelle peut en être la cause ?

- L’adresse IP n’est pas valide pour le masque de sous-réseau utilisé.

- Le pool ne peut pas être nommé « RELAY ».

- Il manque la commande ip helper-address

- Le routeur est configuré en tant que client DHCPv4.

25. Un administrateur réseau implémente DHCPv6 pour l’entreprise. L’administrateur configure un routeur pour envoyer des messages d’annonce de routeur avec l’indicateur M réglé sur 1 en utilisant la commande d’interface ipv6 nd managed-config-flag . Quel est l’effet de cette configuration sur le fonctionnement des clients ?

- Les clients doivent utiliser toutes les informations de configuration fournies par un serveur DHCPv6.

- Les clients doivent utiliser le préfixe et la longueur de préfixe fournis par un serveur DHCPv6 et générer un ID d’interface aléatoire.

- Les clients doivent utiliser les informations contenues dans les messages d’annonce de routeur.

- Les clients doivent utiliser le préfixe et la longueur de préfixe fournis par les messages d’annonce de routeur et obtenir des informations supplémentaires d’un serveur DHCPv6.

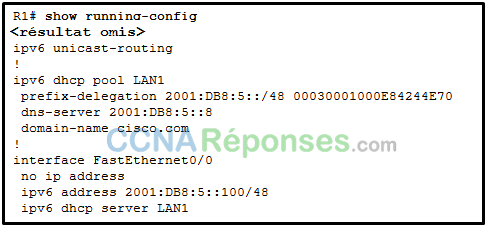

26. Reportez-vous à l’illustration. Les utilisateurs sur le réseau LAN de R1 ne peuvent pas recevoir une adresse IPv6 du serveur DHCPv6 configuré avec état. Que manque-t-il à la configuration DHCPv6 avec état sur le routeur R1 ?

- Le pool DHCPv6 ne correspond pas à l’adresse IPv6 configurée sur l’interface FA0/0.

- L’interface FA0/0 n’intègre pas la commande qui informe les clients pour utiliser DHCPv6 avec état.

- Le pool DHCPv6 n’a pas été associé à l’interface LAN.

- IPv6 n’a pas été activé globalement sur le routeur R1.

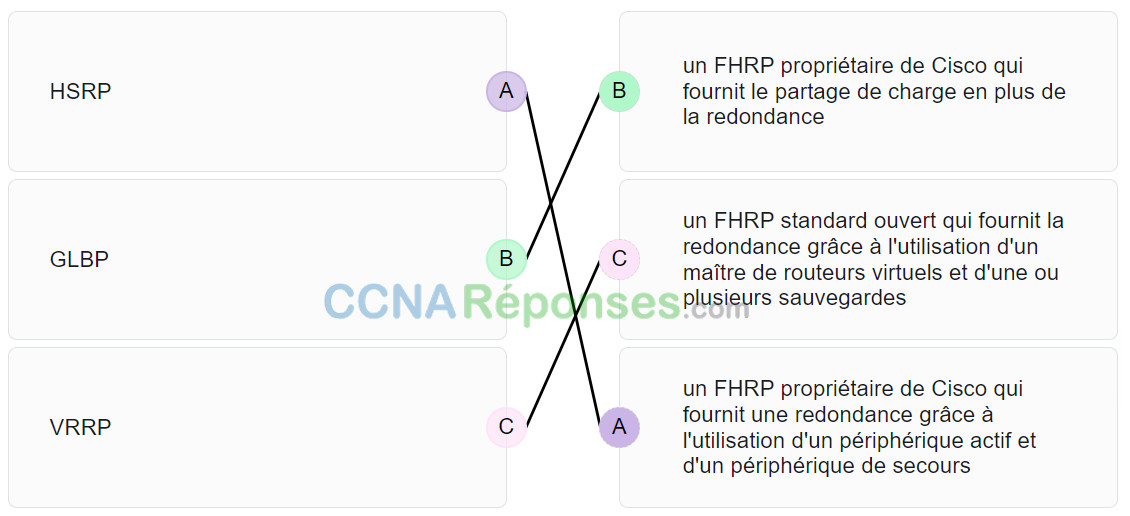

27. Faire correspondre les protocoles FHRP à la description appropriée. (les options ne doivent pas être toutes utilisées.)

28. Un technicien réseau configure un LAN avec un premier saut redondant pour utiliser plus efficacement les ressources réseau disponibles. Quel protocole le technicien doit-il implémenter ?

- VRRP

- GLBP

- FHRP

- HSRP

29. Quelle solution Cisco aide à prévenir les attaques d’usurpation ARP et d’empoisonnement ARP?

- Protection de la source IP

- inspection ARP dynamique

- Espionnage (snooping) DHCP

- Sécurité des ports

30. Quel terme décrit le rôle d’un commutateur Cisco dans le contrôle d’accès 802.1X basé sur les ports ?

- demandeur

- agent

- serveur d’authentification

- authentificateur

31. Quelle instruction décrit le comportement d’un commutateur lorsque la table d’adresses MAC est pleine ?

- Il traite les trames comme une monodiffusion inconnue et inonde toutes les trames entrantes sur tous les ports du commutateur.

- Il traite les trames comme une monodiffusion inconnue et inonde toutes les trames entrantes sur tous les ports du VLAN local.

- Il traite les trames comme une monodiffusion inconnue et inonde toutes les trames entrantes à tous les ports du domaine de collision.

- Il traite les trames comme des monodiffusions inconnues et inonde toutes les trames entrantes vers tous les ports via plusieurs commutateurs.

32. Après activation de l’apprentissage rémanent des adresses MAC, quelle action est nécessaire pour empêcher la perte des adresses MAC enregistrées de manière dynamique en cas de défaillance de l’interface associée ?

- Arrêter l’interface puis la réactiver avec la commande no shutdown.

- Copier la configuration en cours en tant que configuration de démarrage

- Redémarrer le commutateur.

- Configurer la sécurité des ports en mode de protection contre les violations.

33. Sur quel port le Dynamic ARP Inspection (DAI) doit-elle être configurée sur un commutateur ?

- ports d’accès unique

- port non approuvé

- sur n’importe quel port où l’espionnage DHCP est désactivé

- un port de liaison montante vers un autre commutateur

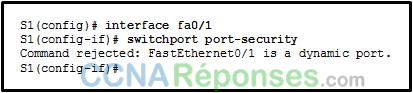

34. Reportez-vous à l’illustration. L’administrateur souhaite activer la sécurité des ports sur une interface du commutateur S1, mais la commande a été rejetée. Quelle conclusion pouvez-vous tirer?

- L’interface doit être configurée initialement avec la commande switchport mode trunk.

- L’interface doit être configurée initialement à l’aide de la commande switchport mode access.

- L’interface doit être configurée initialement avec une adresse IP.

- L’interface doit être préalablement configurée avec la commande no shutdown.

35. Quelle est la meilleure façon d’empêcher une attaque de saut de réseau VLAN ?

- Utilisez le VLAN 1 en tant que VLAN natif sur tous les ports Trunk.

- Désactivez la négociation de trunk pour les ports de trunk et définissez statiquement les ports non trunk comme ports d’accès.

- Désactivez le protocole STP sur les autres ports non trunk.

- Utilisez l’encapsulation ISL sur toutes les liaisons Trunk.

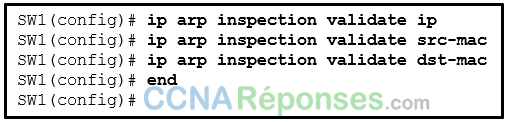

36. Reportez-vous à l’illustration. L’administrateur d’un réseau configure DAI sur le commutateur SW1. Quel est le résultat de l’entrée des commandes exposées?

- DAI validera à la fois les adresses MAC source et destination ainsi que les adresses IP dans l’ordre spécifié. Lorsqu’un ensemble de paramètres est valide, le paquet ARP est autorisé à passer.

- DAI ne validera que les adresses MAC de destination.

- DAI validera à la fois les adresses MAC source et destination ainsi que les adresses IP dans l’ordre spécifié. Lorsqu’un ensemble de paramètres est valide, le paquet ARP est autorisé à passer.

- DAI ne validera que les adresses IP.

37. Un employé se connecte au réseau sans fil d’une entreprise au moyen d’un téléphone portable. Ensuite, il configure le téléphone portable pour faire office de point d’accès sans fil permettant aux nouveaux employés de se connecter au réseau d’entreprise. Quel type de menace de sécurité décrit le mieux cette situation ?

- mystification

- décodage

- point d’accès non autorisé

- déni de service

38. Quelle est la raison de la désactivation de la diffusion SSID et de la modification du SSID par défaut sur un point d’accès sans fil ?

- Toute personne connaissant le SSID par défaut peut accéder au point d’accès et modifier la configuration.

- La désactivation de la diffusion SSID libère de la bande passante de fréquence radio et augmente le débit des données du point d’accès.

- Le point d’accès cesse de diffuser son adresse MAC, empêchant ainsi des clients sans fil non autorisés de se connecter au réseau.

- Le SSID doit alors être configuré manuellement pour les clients sans fil pour qu’ils se connectent au réseau sans fil.

39. Quelles sont les deux méthodes qu’une carte réseau sans fil peut utiliser pour découvrir un point d’accès? (Choisissez deux réponses.)

- réception d’une trame de balise de diffusion

- envoi d’une demande ARP diffusion

- établir la connexion en trois étapes

- transmission d’une requête de sonde

- envoi d’une trame de multidiffusion

40. Quelle combinaison d’authentification et de chiffrement WLAN est recommandée en tant que meilleure pratique pour les utilisateurs à domicile ?

- WEP et TKIP

- WPA et PSK

- WPA2 et AES

- EAP et AES

- WEP et RC4

41. Un administrateur réseau d’un collège configure la sécurité WLAN avec l’authentification WPA2 Enterprise. Quel est le serveur requis pour déployer ce type d’authentification ?

- RADIUS

- SNMP

- AAA

- DHCP

42. Quel est le problème potentiel lors de l’utilisation du WLC pour mettre à niveau et déployer la dernière image du firmware sur tous les points d’accès?

- Les anciennes normes 802.11 peuvent ne plus être prises en charge.

- Les utilisateurs ne pourront pas utiliser le WLAN.

- Les noms d’utilisateur et les mots de passe doivent être saisis manuellement dans l’AP afin que l’authentification WLAN se poursuive pendant la mise à niveau.

- Un seul des deux bandes fonctionnerait à la fois.

43. Un administrateur réseau configure un WLC pour fournir un accès WLAN aux utilisateurs d’un immeuble de bureaux. Lors du test du WLAN nouvellement créé, l’administrateur ne voit pas le SSID d’un appareil sans fil. Quelle est la cause possible ?

- Le serveur RADIUS n’est pas opérationnel.

- Les points d’accès n’ont pas été configurés pour le nouveau WLAN.

- Le paramètre de sécurité du WLAN est incorrect.

- Le nouveau WLAN doit être activé.

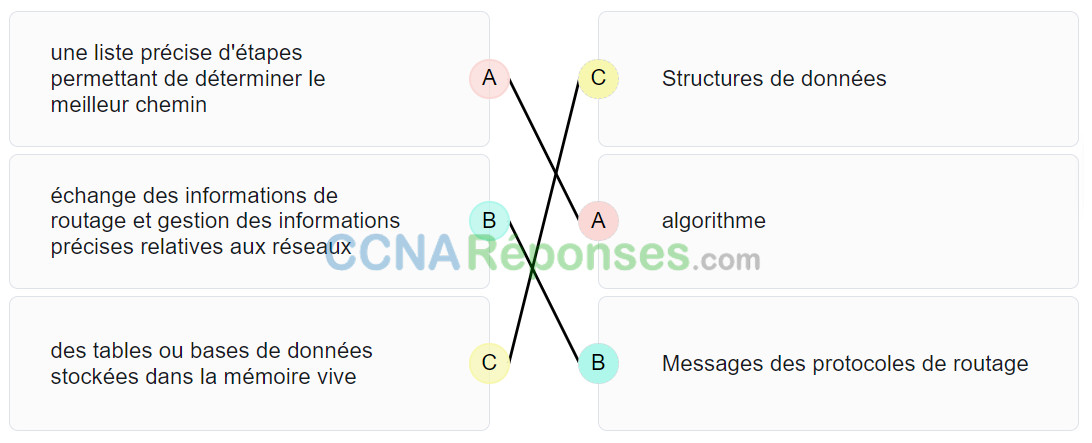

44. Associez le composant du protocole de routage dynamique à sa fonctionnalité. (Les options ne sont pas toutes utilisées.)

45. Quelle adresse et quelle longueur de préfixe sont utilisées pour configurer une route statique par défaut IPv6 ?

- ::1/128

- FF02::1/8

- 0.0.0.0/0

- ::/0

46. La passerelle de dernier recours n’est pas configurée.

172.18.109.0/26 is variously subnetted, 7 subnets, 3 masks

O 172.18.109.0/26 [110/10] via 172.18.32.1, 00:00:24, Serial0/0/0

O 172.18.109.64/26 [110/20] via 172.18.32.6, 00:00:56, Serial 0/0/1

O 172.18.109.128/26 [110/10] via 172.18.32.1, 00:00:24, Serial 0/0/0

C 172.18.109.192/27 is directly connected, GigabitEthernet0/0

L 172.18.109.193/27 is directly connected, GigabitEthernet0/0

C 172.18.109.224/27 is directly connected, GigabitEthernet0/1

L 172.18.109.225/27 is directly connected, GigabitEthernet0/1

172.18.32.0/24 is variably subnetted, 4 subnets, 2 masks

C 172.18.32.0/30 is directly connected, Serial0/0/0

L 172.18.32.2/32 is directly connected, Serial0/0/0

C 172.18.32.4/30 is directly connected, Serial0/0/1

L 172.18.32.5/32 is directly connected, Serial0/0/1

S 172.18.33.0/26 [1/0] via 172.18.32.1, 00:00:24, Serial0/0/0

R1#

Référez-vous à l’exposition. Quelle interface sera l’interface de sortie pour transmettre un paquet de données dont l’adresse IP de destination est 172.18.109.152 ?

- Serial0/0/0

- GigabitEthernet0/1

- Aucun, le paquet est abandonné.

- GigabitEthernet0/0

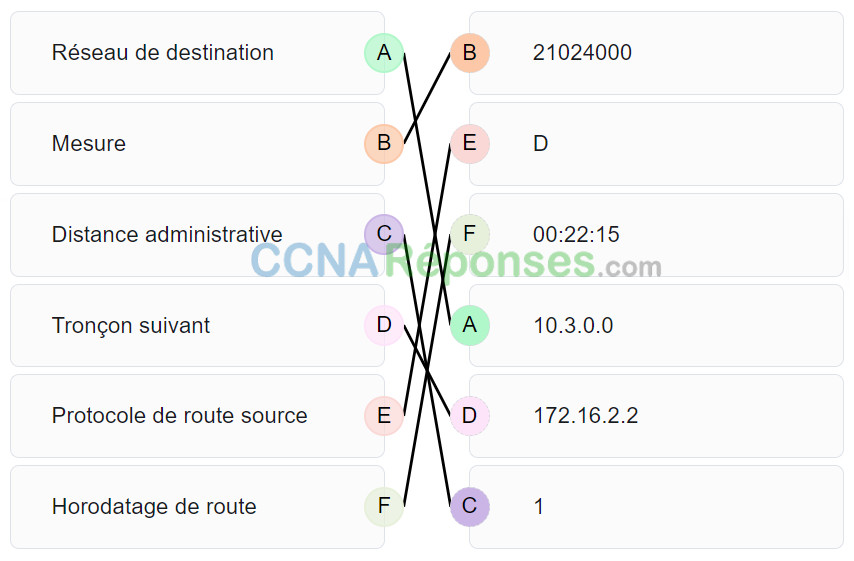

47. Reportez-vous à l’illustration. Associez la description aux entrées de la table de routage. (Les options ne sont pas toutes utilisées.)

48. Quelles sont les deux caractéristiques de Cisco Express Forwarding (CEF)?(Choisissez deux réponses.)

- Lorsqu’un paquet arrive sur une interface, il est transféré au plan de contrôle où le processeur fait correspondre l’adresse de destination avec une entrée de sa table de routage.

- Il s’agit du mécanisme de transfert le plus rapide sur les routeurs Cisco et les commutateurs multicouches.

- Avec cette méthode de commutation, les informations de flux d’un paquet sont stockées dans le cache à commutation rapide pour transférer les paquets futurs vers la même destination sans intervention du processeur.

- Les paquets sont transférés en fonction des informations contenues dans le FIB et d’une table d’adjacence.

- Lorsqu’un paquet arrive sur l’interface du routeur, il est transféré au plan de contrôle où le processeur recherche une correspondance dans le cache à commutation rapide.

49. Considérez la commande suivante:

ip route 192.168.10.0 255.255.255.0 10.10.10.2 5

Que signifie le 5 à la fin de la commande?

- nombre maximal de sauts sur le réseau 192.168.10.0/24

- Interface de sortie

- distance administrative

- Métrique

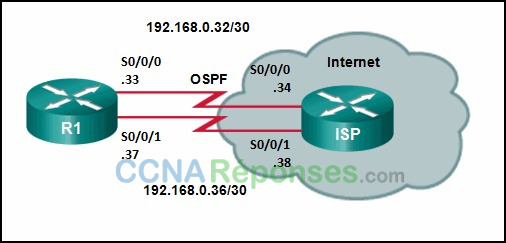

50. Examinez l’illustration. Le routeur R1 entretient une relation de voisinage OSPF avec le routeur du FAI sur le réseau 192.168.0.32. La liaison réseau 192.168.0.36 doit servir de liaison de secours si la liaison OSPF tombe en panne. La commande de route statique flottante ip route 0.0.0.0 0.0.0.0 S0/0/1 100 a été exécutée sur R1 et, à présent, le trafic utilise la liaison de secours même lorsque la liaison OSPF est activée et opérationnelle. Quelle modification doit être apportée à la commande de route statique afin que le trafic utilise obligatoirement la liaison OSPF lorsque celle-ci est active ?

- Ajout de l’adresse voisine du tronçon suivant, à savoir 192.168.0.36.

- Réglage de la distance administrative sur 1.

- Configuration du réseau de destination sur 192.168.0.34.

- Réglage de la distance administrative sur 120.

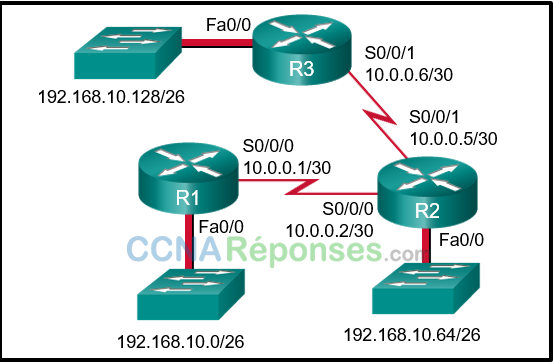

51. Reportez-vous à l’illustration. La table de routage de R2 est la suivante :

Gateway of last resort is not set

10.0.0.0/30 is subnetted, 2 subnets C 10.0.0.0 is directly connected, Serial0/0/0 C 10.0.0.4 is directly connected, Serial0/0/1 192.168.10.0/26 is subnetted, 3 subnets S 192.168.10.0 is directly connected, Serial0/0/0 C 192.168.10.64 is directly connected, FastEthernet0/0 S 192.168.10.128 [1/0] via 10.0.0.6

Quelle opération le routeur R2 effectue sur un paquet destiné à 192.168.10.129 ?

- envoyer le paquet en sortie sur l’interface Serial0/0/0

- envoyer le paquet en sortie sur l’interface Serial0/0/1

- supprimer le paquet

- envoyer le paquet en sortie sur l’interface FastEthernet0/0

52. Quelle commande permet de créer une route par défaut IPv6 valide ?

- ipv6 route ::/0 2001:db8:acad:2::a

- ipv6 route 2001:db8:acad:1::/64 ::1

- ipv6 route ::/128 2001:db8:acad:1::1

- ipv6 route ::/0 fe80::1

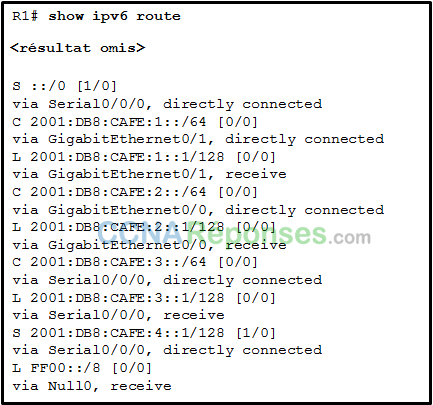

53. Reportez-vous à l’illustration. Quelle est la méthode d’installation de la route hôte 2001:DB8:CAFE:4::1/128 dans la table de routage ?

- La route a été enregistrée de manière dynamique à partir d’un autre routeur.

- La route a été créée de manière dynamique par le routeur R1.

- Cette route a été saisie manuellement par un administrateur.

- La route a été installée automatiquement pendant la configuration d’une adresse IP sur une interface active.

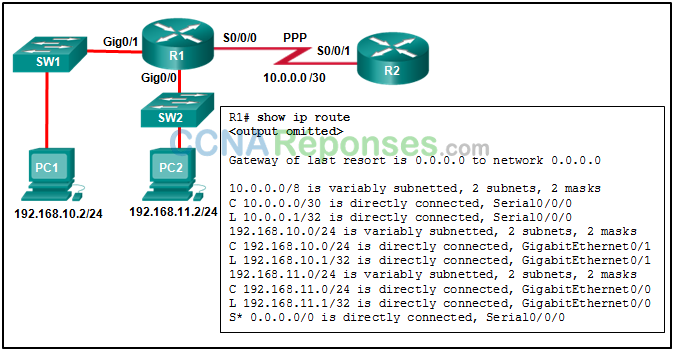

54. Reportez-vous à l’illustration. Que se produit-il lorsqu’un paquet est reçu sur l’interface Serial0/0/0 de R1, avec une adresse IP de destination de PC1? (Choisissez deux réponses)

- Le routeur R1 transmet le paquet sortant sur S0/0/0.

- Le routeur R1 désencapsule le paquet pour l’encapsuler dans une trame PPP.

- Le routeur R1 désencapsule le paquet pour l’encapsuler dans une trame Ethernet.

- Le routeur R1 transmet le paquet sortant sur Gig0/0.

- Le routeur R1 transmet le paquet sortant sur Gig0/1.

55. Un technicien junior ajoutait une route à un routeur LAN. Un traceroute vers un périphérique sur le nouveau réseau a révélé un mauvais chemin et un état inaccessible. Que faut-il faire ou vérifier?

- Vérifiez la configuration sur la route statique flottante et ajustez l’AD.

- Vérifiez la configuration de l’interface de sortie sur la nouvelle route statique.

- Créez une route statique flottante vers ce réseau.

- Vérifiez que la route statique vers le serveur est présente dans la table de routage.