1.6.2 – Travaux pratiques – Configurer les paramètres de base du routeur

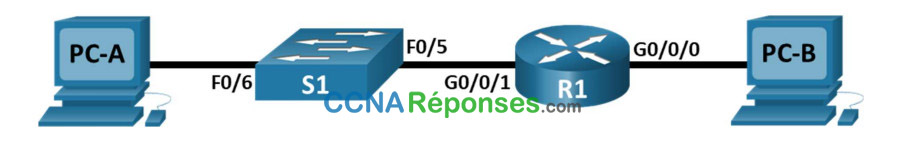

Topologie

Table d’adressage

| Appareil | Interface | Adresse IP / Préfixe | Passerelle par défaut |

|---|---|---|---|

| R1 | G0/0/0 | 192.168.0.1 /24 | S/O |

| 2001:db8:acad::1 /64 | |||

| fe80::1 | |||

| G0/0/1 | 192.168.1.1 /24 | ||

| 2001:db8:acad:1 /64 | |||

| fe80::1 | |||

| Loopback0 | 10.0.0.1 /24 | ||

| 2001:db8:acad:2::1 /64 | |||

| fe80::1 | |||

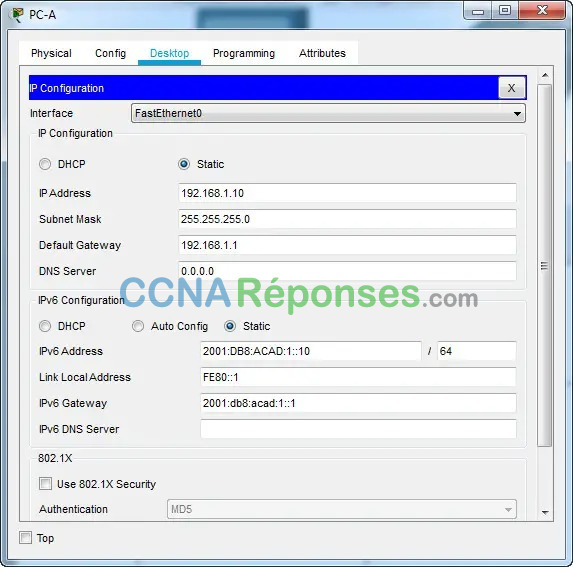

| PC-A | Carte réseau (NIC) | 192.168.1.10 /24 | 192.168.1.1 |

| 2001:db8:acad:1::10 /64 | fe80::1 | ||

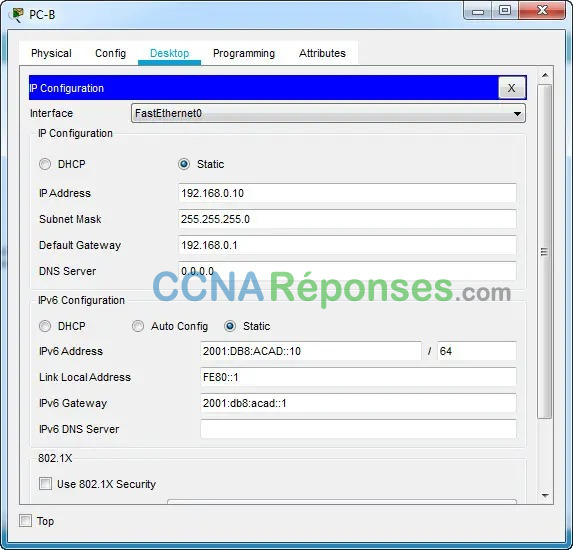

| PC-B | Carte réseau (NIC) | 192.168.0.10 /24 | 192.168.0.1 |

| 2001:db8:acad::10 /64 | fe80::1 |

Objectifs

Partie 1 : Configuration de la topologie et initialisation des appareils

- Câblez l’équipement pour qu’il corresponde à la topologie du réseau.

- Initialisez et redémarrez le routeur et le commutateur.

Partie 2 : Configurer les appareils et vérifier la connectivité

- Attribuer des informations IPv4 et IPv6 statiques aux interface des PC.

- Configurez les paramètres de base du routeur.

- Configurez le routeur pour SSH.

- Vérifiez la connectivité du réseau.

Partie 3 : afficher des informations sur les routeurs

- Récupérez des informations sur le matériel et les logiciels à partir du routeur.

- Interprétez le résultat à partir de la configuration initiale.

- Interprétez le résultat à partir de la table de routage.

- Vérifiez l’état des interfaces.

Contexte/scénario

Ces travaux pratiques passent en revue les commandes de routeur IOS vues précédemment. Dans les Parties 1 et 2, vous allez câbler le matériel et définir des configurations de base ainsi que des paramètres d’interface sur le routeur.

Dans la Partie 3, vous allez utiliser SSH pour vous connecter à distance au routeur et utiliser des commandes IOS pour récupérer des informations à partir du périphérique afin de répondre à des questions sur le routeur.

Pour des besoins de révision, ces travaux pratiques contiennent les commandes nécessaires aux configurations spécifiques du routeur.

Remarque: Les routeurs utilisés lors des travaux pratiques CCNA sont des routeurs Cisco 4221 équipés de Cisco IOS version 16.9.4 (universalk9 image). Les commutateurs utilisés dans les laboratoires sont des Cisco Catalyst 2960s avec Cisco IOS Release 15.2(2) (image lanbasek9). D’autres routeurs, commutateurs et versions de Cisco IOS peuvent être utilisés. Selon le modèle et la version de Cisco IOS, les commandes disponibles et le résultat produit peuvent varier de ce qui est indiqué dans les travaux pratiques. Reportez-vous au tableau récapitulatif des interfaces du routeur à la fin de ce TP pour obtenir les identifiants d’interface corrects.

Remarque : Assurez-vous que le routeur et le commutateur ont été réinitialisés et ne possèdent aucune configuration initiale. Consultez votre instructeur pour connaître la procédure d’initialisation et de redémarrage d’un routeur et d’un commutateur.

Ressources requises

- 1 Routeur (Cisco 4221 équipé de l’image universelle Cisco IOS version 16.9.4 ou similaire)

- 1 commutateur (Cisco 2960 équipé de Cisco IOS version 15.2(2) image lanbasek9 ou similaire)

- 2 PC (Windows, équipés d’un programme d’émulation de terminal tel que Tera Term)

- Câbles de console pour configurer les périphériques Cisco IOS via les ports de console

- Câbles Ethernet comme indiqué dans la topologie

Remarque: les interfaces Gigabit Ethernet des routeurs Cisco 4221 sont à détection automatique et un câble Ethernet droit peut être utilisé entre le routeur et le PC-B. Si vous utilisez un autre modèle de routeur Cisco, il peut être nécessaire d’utiliser un câble croisé Ethernet.

Instructions

Partie 1 : Configurer la topologie et initialiser les périphériques

Étape 1: Câblez le réseau conformément à la topologie indiquée.

a. Connectez les équipements représentés dans le schéma de topologie et effectuez le câblage nécessaire.

b. Mettez sous tension tous les périphériques de la topologie.

Étape 2: Initialisez et redémarrez le routeur et le commutateur.

Partie 2 : Configurer les périphériques et vérifier la connectivité

Étape 1: Configurer les interfaces des ordinateurs.

a. Configurez l’adresse IP, le masque de sous-réseau et la passerelle par défaut sur PC-A.

b. Configurez l’adresse IP, le masque de sous-réseau et la passerelle par défaut sur le PC-B.

Étape 2: Configurez le routeur

a. Accédez au routeur par la console et activez le mode d’exécution privilégié.

router> enable

b. Passez en mode de configuration.

router# config terminal

c. Attribuez un nom de l’appareil au routeur.

router(config)# hostname R1

d. Définissez le nom de domaine du routeur ccna-lab.com.

R1(config)# ip domain name ccna-lab.com

e. Désactivez la recherche DNS pour empêcher le routeur d’essayer de traduire les commandes saisies comme s’il s’agissait de noms d’hôtes.

R1(config)# no ip domain lookup

f. Cryptez les mots de passe en texte clair.

R1(config)# service password-encryption

g. Configurez le système pour qu’il nécessite un mot de passe de 12 caractères minimum.

R1(config)# security passwords min-length 12

h. Configurez le nom d’utilisateur SshAdmin avec un mot de passe crypté de 55Hadm!n2020

R1(config)# username SSHadmin secret 55Hadm!n2020

i. Générer un ensemble de clés de crypto avec un module de 1024 bits.

R1(config)# crypto key generate rsa modulus 1024

j. Définissez le mot de passe EXEC privilégié sur $cisco!PRIV*

R1(config)# enable secret $cisco!PRIV*

k. Attribuez $cisco!!CON* comme mot de passe de la console, configurez les sessions pour qu’ellesse déconnectent après quatre minutes d’inactivité et activez la connexion.

R1(config)# line console 0

R1(config-line)# password $cisco!!CON*

R1(config-line)# exec-timeout 4 0

R1(config-line)# login

l. Attribuez $cisco!!VTY* comme mot de passe vty, configurez les lignes vty pouraccepter uniquement les connexions SSH, configurez les sessions pour qu’elles se déconnectent après quarte minutesd’inactivité et activez la connexion à l’aide de la base de données locale.

R1(config)# line vty 0 4

R1(config-line)# password $cisco!!VTY*

R1(config-line)# exec-timeout 4 0

R1(config-line)# transport input ssh

R1(config-line)# login local

m. Créez une bannière qui avertit quiconque d’accéder à l’appareil que tout accès non autorisé est interdit.

R1(config)# banner motd $ Authorized Users Only! $

n. Activation du routage IPv6

R1(config)# ipv6 unicast-routing

o. Configurez les trois interfaces du routeur avec les informations d’adressage IPv4 et IPv6 de la table d’adressage ci-dessus. Configurez les trois interfaces avec des descriptions. Activez les trois interfaces.

R1(config)# interface g0/0/0

R1(config-if)# ip address 192.168.0.1 255.255.255.0

R1(config-if)# ipv6 address fe80::1 link-local

R1(config-if)# ipv6 address 2001:db8:acad::1/64

R1(config-if)# description Connection to PC-B

R1(config-if)# no shutdown

R1(config-if)# exit

R1(config)# interface g0/0/1

R1(config-if)# ip address 192.168.1.1 255.255.255.0

R1(config-if)# ipv6 address fe80::1 link-local

R1(config-if)# ipv6 address 2001:db8:acad:1::1/64

R1(config-if)# description Connection to S1

R1(config-if)# no shutdown

R1(config-if)# exit

R1(config)# interface loopback0

R1(config-if)# ip address 10.0.0.1 255.255.255.0

R1(config-if)# ipv6 address fe80::1 link-local

R1(config-if)# ipv6 address 2001:db8:acad:2::1/64

R1(config-if)# description loopback adapter

R1(config-if)# no shutdown

R1(config-if)# exit

p. Le routeur ne doit pas autoriser les connexions vty pendant deux minutes si trois tentatives de connexion échouées se produisent dans 60 secondes.

R1(config)# login block-for 120 attempts 3 within 60

R1(config)# exit

q. Réglez l’horloge sur le routeur.

R1# clock set 15:20:00 5 Sept 2019

r. Enregistrez la configuration en cours dans le fichier de configuration initiale.

R1# copy running-config startup-config

Quel serait le résultat du redémarrage du routeur avant l’exécution de la commande copy running-config startup-config ?

Le contenu de la configuration en cours d’exécution dans la RAM serait effacé lors du rechargement. Par conséquent, le routeur démarrerait sans configuration de démarrage et il serait demandé à l’utilisateur s’il souhaite entrer dans la boîte de dialogue de configuration initiale.

Étape 3: Vérifiez la connectivité du réseau.

a. À l’aide de la ligne de commande de PC-A, envoyez une requête ping aux adresses IPv4 et IPv6 pour PC-B.

Remarque: il peut être nécessaire de désactiver le pare-feu des PC.

Les requêtes ping ont-elles abouti?

Oui

b. Accédez à distance à R1 à partir de PC-A à l’aide du client SSH de Tera Term.

À l’aide de Tera Term sur PC-A, ouvrez une session SSH sur l’adresse IPv4 de l’interface de bouclage R1. Assurez-vous que la case d’option SSH est sélectionnée et cliquez sur OK pour vous connecter au routeur. Connectez-vous en tant que SSHadmin wavec le mot de passe 55Hadm!n2020.

L’accès distant a-t-il abouti?

Oui

À l’aide de Tera Term sur PC-A, ouvrez une session SSH sur l’adresse IPv6 de l’interface boucle avec retour R1. Assurez-vous que la case d’option SSH est sélectionnée et cliquez sur OK pour vous connecter au routeur. Connectez-vous en tant que SSHadmin wavec le mot de passe 55Hadm!n2020.

Remarque: L’adresse IPv6 doit être entourée de crochets, c’est-à-dire [IPv6 address]

L’accès distant a-t-il abouti?

Oui

Pourquoi le protocole Telnet est-il considéré comme un risque de sécurité ?

Une session Telnet peut être vue en texte clair. Il n’est pas crypté. Les mots de passe peuvent facilement être vus à l’aide d’un renifleur de paquets.

Partie 3 : Afficher les informations du routeur

Dans la Partie 3, vous allez utiliser des commandes show à partir d’une session SSH en vue de récupérer des informations du routeur.

Étape 1: Établissez une session SSH avec R1.

À l’aide de Tera Term sur PC-B, ouvrez une session SSH sur l’adresse IPv6 de l’interface boucle avec retour R1 aet connectez-vous en tant queSSHadmin avec le mot de passe 55Hadm!n2020.

Étape 2: Récupérez les informations matérielles et logicielles importantes.

a. Utilisez la commande show version pour répondre aux questions sur le routeur.

R1# show version

Cisco IOS XE Software, Version 16.09.04

Cisco IOS Software [Fuji], ISR Software (X86_64_LINUX_IOSD-UNIVERSALK9_IAS-M), Version 16.9.4, RELEASE SOFTWARE (fc2)

Technical Support: http://www.cisco.com/techsupport

Copyright (c) 1986-2019 by Cisco Systems, Inc.

Compiled Wed 20-Mar-19 08:01 by mcpre

Cisco IOS-XE software, Copyright (c) 2005-2019 by cisco Systems, Inc.

All rights reserved. Certain components of Cisco IOS-XE software are

licensed under the GNU General Public License ("GPL") Version 2.0. The

software code licensed under GPL Version 2.0 is free software that comes

with ABSOLUTELY NO WARRANTY. You can redistribute and/or modify such

GPL code under the terms of GPL Version 2.0. For more details, see the

documentation or "License Notice" file accompanying the IOS-XE software,

or the applicable URL provided on the flyer accompanying the IOS-XE

software.

ROM: IOS-XE ROMMON

R1 uptime is 32 minutes

Uptime for this control processor is 35 minutes

System returned to ROM by PowerOn

System restarted at 14:49:40 UTC Thu Sep 5 2019

System image file is "flash:isr4200-universalk9_ias.16.09.04.SPA.bin"

Last reload reason: PowerOn

This product contains cryptographic features and is subject to United

States and local country laws governing import, export, transfer and

use. Delivery of Cisco cryptographic products does not imply

third-party authority to import, export, distribute or use encryption.

Importers, exporters, distributors and users are responsible for

compliance with U.S. and local country laws. By using this product you

agree to comply with applicable laws and regulations. If you are unable

to comply with U.S. and local laws, return this product immediately.

A summary of U.S. laws governing Cisco cryptographic products may be found at:

http://www.cisco.com/wwl/export/crypto/tool/stqrg.html

If you require further assistance please contact us by sending email to

[email protected].

Suite License Information for Module:'esg'

--------------------------------------------------------------------------------

Suite Suite Current Type Suite Next reboot

--------------------------------------------------------------------------------

FoundationSuiteK9 None None None

securityk9

appxk9

Technology Package License Information:

-----------------------------------------------------------------

Technology Technology-package Technology-package

Current Type Next reboot

------------------------------------------------------------------

appxk9 None None None

securityk9 securityk9 Permanent securityk9

ipbase ipbasek9 Permanent ipbasek9

The current throughput level is 35000 kbps

Smart Licensing Status: Smart Licensing is DISABLED

cisco ISR4221/K9 (1RU) processor with 1784656K/6147K bytes of memory.

Processor board ID FGL221693BV

2 Gigabit Ethernet interfaces

2 Serial interfaces

32768K bytes of non-volatile configuration memory.

4194304K bytes of physical memory.

6598655K bytes of flash memory at bootflash:.

0K bytes of WebUI ODM Files at webui:.

Configuration register is 0x2142 (will be 0x2102 at next reload)

Quel est le nom de l’image IOS exécutée par le routeur?

La version de l’image peut varier, mais dans cet atelier, il s’agit de isr4200-universalk9_ias.16.09.04.SPA.bin.

Quelle quantité de mémoire vive non volatile (NVRAM) le routeur possède-t-il?

Les réponses peuvent varier, mais dans cet atelier, il s’agit de 32 768 octets de NVRAM.

Quelle quantité de mémoire Flash le routeur possède-t-il?

Les réponses peuvent varier, mais dans cet atelier, il dispose de 6 598 655 octets de mémoire flash.

b. Les commandes show fournissent souvent plusieurs écrans de résultats. Le filtrage des résultats permet à un utilisateur de n’afficher que certaines sections de ces résultats. Pour activer la commande de filtrage, entrez un caractère de barre verticale (|) après une commande show, suivi d’un paramètre et d’une expression de filtrage. Vous pouvez faire correspondre le résultat avec l’instruction de filtrage à l’aide du mot-clé include afin d’afficher toutes les lignes du résultat qui contiennent l’expression de filtrage. Filtrez la commande show version en utilisant show version | include register pour répondre à la question ci-dessous.

R1# show version | include register

Configuration register is 0x2142 (will be 0x2102 at next reload)

Quel est le processus de démarrage du routeur lors du prochain redémarrage?

Les réponses peuvent varier. Dans la plupart des cas (0x2102), le routeur subira un démarrage normal, chargera l’IOS à partir de la mémoire Flash et chargera la configuration de démarrage à partir de la NVRAM si elle est présente. Si le registre de configuration est 0x2142, le routeur contournera la configuration de démarrage et commencera à l’invite de commande en mode utilisateur. Si le démarrage initial échoue, le routeur passe en mode ROMMON.

Étape 3: Affichez la configuration initiale.

Utilisez la commande show startup-config sur le routeur pour répondre aux questions ci-dessous.

R1# show start Using 1997 out of 33554432 bytes ! ! Last configuration change at 15:20:18 UTC Thu Sep 5 2019 ! NVRAM config last updated at 15:25:17 UTC Thu Sep 5 2019 ! version 16.9 service timestamps debug datetime msec service timestamps log datetime msec service password-encryption platform qfp utilization monitor load 80 no platform punt-keepalive disable-kernel-core ! hostname R1 ! boot-start-marker boot-end-marker ! security passwords min-length 12 enable secret 5 $1$b2iA$/7Hj3HRmBXTbOESxm1yiG0 ! no aaa new-model ! no ip domain lookup ip domain name ccna-lab.com ! login block-for 120 attempts 3 within 60 login on-success log ! subscriber templating ! ipv6 unicast-routing multilink bundle-name authenticated ! license udi pid ISR4221/K9 sn FGL221693BV no license smart enable diagnostic bootup level minimal ! spanning-tree extend system-id ! username SSHadmin secret 5 $1$6HtR$T0QPZWbzp6bz3g6iwmZrP1 ! redundancy mode none ! interface Loopback0 description loopback adapter ip address 10.0.0.1 255.255.255.0 ipv6 address FE80::1 link-local ipv6 address 2001:DB8:ACAD:2::1/64 ! interface GigabitEthernet0/0/0 description Connection to PC-B ip address 192.168.0.1 255.255.255.0 negotiation auto ipv6 address FE80::1 link-local ipv6 address 2001:DB8:ACAD::1/64 ! interface GigabitEthernet0/0/1 description Connection to S1 ip address 192.168.1.1 255.255.255.0 negotiation auto ipv6 address FE80::1 link-local ipv6 address 2001:DB8:ACAD:1::1/64 ! interface Serial0/1/0 no ip address ! interface Serial0/1/1 no ip address ! ip forward-protocol nd no ip http server ip http secure-server ! control-plane ! banner motd ^C Authorized Users Only! ^C ! line con 0 exec-timeout 4 0 password 7 145311021F07256A650B1C1B68 logging synchronous login transport input none stopbits 1 line aux 0 stopbits 1 line vty 0 4 exec-timeout 4 0 password 7 15560805172924656905011B59 login local transport input ssh ! end

Comment les mots de passe sont-ils présentés dans les résultats?

Les mots de passe sont chiffrés grâce à la commande service password-encryption.

Utilisez la commande show startup-config | section vty.

R1# show startup-config | section vty

line vty 0 4

exec-timeout 4 0

password 7 15560805172924656905011B59

login local

transport input ssh

Quel est le résultat de l’exécution de cette commande?

Un utilisateur reçoit la sortie de configuration de démarrage en commençant par la ligne qui inclut la première instance de l’expression de filtrage.

Étape 4: Affichez la table de routage sur le routeur.

Utilisez la commande show ip route sur le routeur pour répondre aux questions ci-dessous.

R1# show ip route

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route, H - NHRP, l - LISP

a - application route

+ - replicated route, % - next hop override, p - overrides from PfR

Gateway of last resort is not set

10.0.0.0/8 is variably subnetted, 2 subnets, 2 masks

C 10.0.0.0/24 is directly connected, Loopback0

L 10.0.0.1/32 is directly connected, Loopback0

192.168.0.0/24 is variably subnetted, 2 subnets, 2 masks

C 192.168.0.0/24 is directly connected, GigabitEthernet0/0/0

L 192.168.0.1/32 is directly connected, GigabitEthernet0/0/0

192.168.1.0/24 is variably subnetted, 2 subnets, 2 masks

C 192.168.1.0/24 is directly connected, GigabitEthernet0/0/1

L 192.168.1.1/32 is directly connected, GigabitEthernet0/0/1

Quel code est utilisé dans la table de routage pour indiquer un réseau connecté directement?

Le C désigne un sous-réseau directement connecté. Un L désigne une interface locale. Les deux réponses sont correctes.

Combien d’entrées de route sont codées avec un code C dans la table de routage?

3

Étape 5: Affichez la liste récapitulative des interfaces sur le routeur.

a. Utilisez la commande show ip interface brief sur le routeur pour répondre à la question ci-dessous.

R1# show ip interface brief

Interface IP-Address OK? Method Status Protocol

GigabitEthernet0/0/0 192.168.0.1 YES manual up up

GigabitEthernet0/0/1 192.168.1.1 YES manual up up

Serial0/1/0 unassigned YES unset up up

Serial0/1/1 unassigned YES unset up up

Loopback0 10.0.0.1 YES manual up up

Quelle commande a modifié l’état des ports Gigabit Ethernet depuis administratively « down » à « up »?

no shutdown

b. Exécutez la commande show ipv6 int brief afin de vérifier les paramètres IPv6 sur R1.

R1# show ipv6 interface brief

GigabitEthernet0/0/0 [up/up]

FE80::1

2001:DB8:ACAD::1

GigabitEthernet0/0/1 [up/up]

FE80::1

2001:DB8:ACAD:1::1

Serial0/1/0 [up/up]

unassigned

Serial0/1/1 [up/up]

unassigned

Loopback0 [up/up]

FE80::1

2001:DB8:ACAD:2::1

Que nous révèlent les résultats [up/up]?

L’état [up/up] reflète l’état des couches 1 et 2 de l’interface et ne repose pas sur l’état de la couche 3.

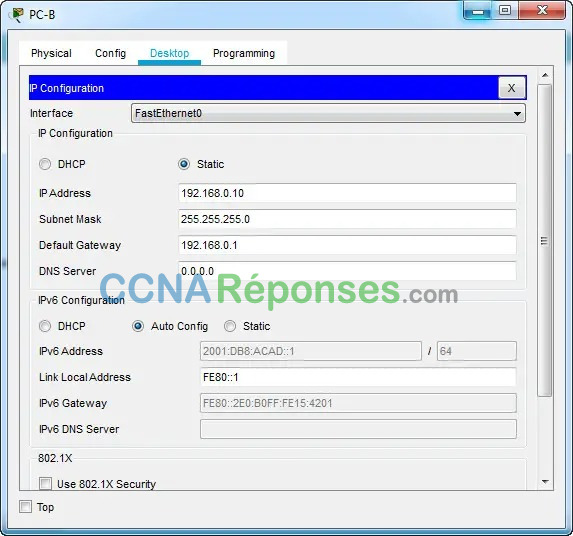

c. Sur PC-B, modifiez sa configuration afin qu’il n’ait plus d’adresse IPv6 statique. Vous devrez peut-être redémarrer l’ordinateur. Exécutez la commande ipconfig sur PC-B afin d’examiner la configuration IPv6.

Quelle est l’adresse IPv6 attribuée à PC-B ?

Les réponses varieront. Adresse IPv6 de 2001 :db8:acad:a:d428:7de2:997c:b05a

Quelle est la passerelle par défaut attribuée à PC-B ?

fe80 :: 1

Envoyez une requête ping à partir de PC-B à l’adresse link-local de la passerelle par défaut de R1. A-telle abouti?

Oui

Envoyez une requête ping à partir de PC-B à l’adresse de monodiffusion IPv6 2001:db8:acad::1 de R1. A-t-elle abouti?

Oui

Questions de réflexion

1. Lors de la recherche d’un problème de connectivité réseau, un technicien suspecte qu’une interface n’a pas été activée. Quelle commande show le technicien pourrait-il utiliser pour dépanner ce problème ?

Les réponses peuvent varier. Cependant, show ip interface brief ou show interfaces ou show startup-config fournirait les informations.

2. Lors de la recherche d’un problème de connectivité réseau, un technicien suspecte qu’un masque de sous-réseau incorrect a été attribué à une interface. Quelle commande show le technicien pourrait-il utiliser pour dépanner ce problème ?

Les réponses peuvent varier. show startup-config ou show running-config ou show interfaces ou show protocols fourniront les informations.

Tableau récapitulatif des interfaces des routeurs

| Modèle du routeur | Ethernet Interface #1 | Ethernet Interface #2 | Serial Interface #1 | Serial Interface #2 |

|---|---|---|---|---|

| 1800 | Fast Ethernet 0/0 (F0/0) | Fast Ethernet 0/1 (F0/1) | Serial 0/0/0 (S0/0/0) | Serial 0/0/1 (S0/0/1) |

| 1900 | Gigabit Ethernet 0/0 (G0/0) | Gigabit Ethernet 0/1 (G0/1) | Serial 0/0/0 (S0/0/0) | Serial 0/0/1 (S0/0/1) |

| 2801 | Fast Ethernet 0/0 (F0/0) | Fast Ethernet 0/1 (F0/1) | Serial 0/1/0 (S0/1/0) | Serial 0/1/1 (S0/1/1) |

| 2811 | Fast Ethernet 0/0 (F0/0) | Fast Ethernet 0/1 (F0/1) | Serial 0/0/0 (S0/0/0) | Serial 0/0/1 (S0/0/1) |

| 2900 | Gigabit Ethernet 0/0 (G0/0) | Gigabit Ethernet 0/1 (G0/1) | Serial 0/0/0 (S0/0/0) | Serial 0/0/1 (S0/0/1) |

| 4221 | Gigabit Ethernet 0/0/0 (G0/0/0) | Gigabit Ethernet 0/0/1 (G0/0/1) | Serial 0/1/0 (S0/1/0) | Serial 0/1/1 (S0/1/1) |

| 4300 | Gigabit Ethernet 0/0/0 (G0/0/0) | Gigabit Ethernet 0/0/1 (G0/0/1) | Serial 0/1/0 (S0/1/0) | Serial 0/1/1 (S0/1/1) |

Remarque: Pour savoir comment le routeur est configuré, observez les interfaces afin d’identifier le type de routeur ainsi que le nombre d’interfaces qu’il comporte. Il n’existe aucun moyen de répertorier efficacement toutes les combinaisons de configurations pour chaque classe de routeur. Ce tableau inclut les identifiants des combinaisons possibles des interfaces Ethernet et série dans le périphérique. Ce tableau ne comporte aucun autre type d’interface, même si un routeur particulier peut en contenir un. L’exemple de l’interface ISDN BRI peut illustrer ceci. La chaîne de caractères entre parenthèses est l’abréviation normalisée qui permet de représenter l’interface dans les commandes de Cisco IOS.

Configurations de l’appareil

Routeur R1

R1# show run Building configuration... version 16.9 service timestamps debug datetime msec service timestamps log datetime msec service password-encryption platform qfp utilization monitor load 80 no platform punt-keepalive disable-kernel-core ! hostname R1 ! boot-start-marker boot-end-marker ! ! security passwords min-length 12 enable secret 5 $1$b2iA$/7Hj3HRmBXTbOESxm1yiG0 ! no aaa new-model ! no ip domain lookup ip domain name ccna-lab.com ! ! login block-for 120 attempts 3 within 60 login on-success log ! ! subscriber templating ! ! ipv6 unicast-routing multilink bundle-name authenticated ! no license smart enable diagnostic bootup level minimal ! spanning-tree extend system-id ! ! username SSHadmin secret 5 $1$6HtR$T0QPZWbzp6bz3g6iwmZrP1 ! redundancy mode none ! interface Loopback0 description loopback adapter ip address 10.0.0.1 255.255.255.0 ipv6 address FE80::1 link-local ipv6 address 2001:DB8:ACAD:2::1/64 ! interface GigabitEthernet0/0/0 description Connection to PC-B ip address 192.168.0.1 255.255.255.0 negotiation auto ipv6 address FE80::1 link-local ipv6 address 2001:DB8:ACAD::1/64 ! interface GigabitEthernet0/0/1 description Connection to S1 ip address 192.168.1.1 255.255.255.0 negotiation auto ipv6 address FE80::1 link-local ipv6 address 2001:DB8:ACAD:1::1/64 ! interface Serial0/1/0 no ip address ! interface Serial0/1/1 no ip address ! ip forward-protocol nd no ip http server ip http secure-server ! control-plane ! banner motd ^C Authorized Users Only! ^C ! line con 0 exec-timeout 4 0 password 7 145311021F07256A650B1C1B68 logging synchronous login transport input none stopbits 1 line aux 0 stopbits 1 line vty 0 4 exec-timeout 4 0 password 7 15560805172924656905011B59 login local transport input ssh ! end