11.10.2 – Packet Tracer – Concevoir et mettre en œuvre un système d’adressage VLSM – Mode Physique

Objectifs

Partie 1: Examiner les besoins du réseau

Partie 2: Concevoir le schéma d’adressage avec des VLSM

Partie 3: Câbler et configurer le réseau IPv4

Contexte/scénario

Le masque de sous-réseau de longueur variable (VLSM) a été conçu pour éviter de gaspiller des adresses IP. Avec le VLSM, un réseau est divisé en sous-réseaux, puis redivisé en sous-réseaux. Ce processus peut être répété plusieurs fois afin de créer des sous-réseaux de tailles diverses, en fonction du nombre d’hôtes requis dans chaque sous-réseau. L’utilisation efficace du VLSM requiert la planification de l’adressage.

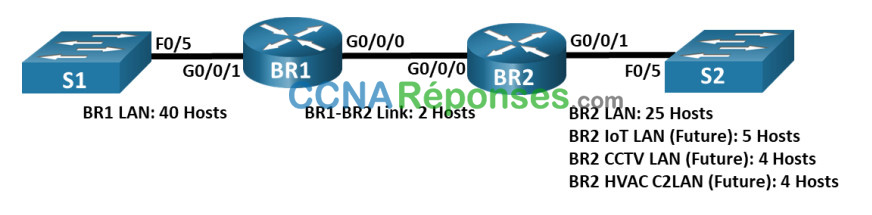

Dans cette activité PTPM, utilisez l’adresse réseau 192.168.33.128/25 pour développer un schéma d’adresses pour le réseau illustré dans le schéma de topologie. Utilisez VLSM pour répondre aux exigences d’adressage IPv4. Lorsque vous aurez conçu le schéma d’adressage avec des VLSM, vous configurerez les interfaces sur les routeurs à l’aide des informations d’adresse IP appropriées. Les futurs LANS du BR2 devront disposer des adresses allouées, mais aucune interface ne sera configurée pour ce moment.

Instructions

Partie 1 : Examiner les besoins du réseau

Dans cette partie, vous examinerez les besoins du réseau afin de développer un schéma d’adresse VLSM pour le réseau représenté sur le schéma de topologie en utilisant l’adresse réseau 192.168.33.128/25.

Étape 1: Déterminez le nombre d’adresses d’hôtes et de sous-réseaux disponibles.

Combien d’adresses d’hôte sont disponibles dans un réseau /25?

126

Quel est le nombre total d’adresses d’hôte nécessaires dans le schéma de topologie?

80

Combien de sous-réseaux sont nécessaires dans la topologie du réseau ?

6

Étape 2: Déterminez le sous-réseau le plus étendu.

Quelle est la description du sous-réseau (par exemple, réseau local BR1 ou liaison de réseau étendu BR1-HQ)?

LAN BR1

Combien d’adresses IP sont nécessaires dans le sous-réseau le plus étendu ?

40

Quel masque de sous-réseau peut prendre en charge autant d’adresses d’hôte ?

/26 ou 255.255.255.192

Combien d’adresses d’hôte ce masque de sous-réseau prend-il en charge au total?

62

Pouvez-vous segmenter l’adresse réseau 192.168.33.128/25 en sous-réseaux pour prendre en charge ce sous-réseau?

Oui

Quelles sont les adresses réseau qui découleraient de ce sous-réseau?

192.168.33.128/26 et 192.168.33.192/26

Utilisez la première adresse réseau de ce sous-réseau.

Étape 3: Déterminez le deuxième sous-réseau le plus étendu.

Quelle est la description du sous-réseau?

LAN BR2

Combien d’adresses IP sont nécessaires dans le deuxième sous-réseau le plus étendu?

25

Quel masque de sous-réseau peut prendre en charge autant d’adresses d’hôte ?

/27 ou 255.255.255.224

Combien d’adresses d’hôte ce masque de sous-réseau prend-il en charge au total?

30

Pouvez-vous segmenter le sous-réseau restant et continuer à prendre en charge ce sous-réseau ?

Oui

Quelles sont les adresses réseau qui découleraient de ce sous-réseau?

192.168.33.192/27 et 192.168.33.224/27

Utilisez la première adresse réseau de ce sous-réseau.

Étape 4: Déterminez le sous-réseau le plus étendu.

Quelle est la description du sous-réseau?

BR2 IoT LAN

Combien d’adresses IP sont nécessaires dans le plus grand sous-réseau suivant?

5

Quel masque de sous-réseau peut prendre en charge autant d’adresses d’hôte ?

/29 ou 255.255.255.248

Combien d’adresses d’hôte ce masque de sous-réseau prend-il en charge au total?

6

Pouvez-vous segmenter le sous-réseau restant et continuer à prendre en charge ce sous-réseau ?

Oui

Quelles sont les adresses réseau qui découleraient de ce sous-réseau?

192.168.33.224/29, 192.168.33.232/29, 192.168.33.240/29 et 192.168.33.248/29

Utilisez la première adresse réseau de ce sous-réseau.

Utilisez la deuxième adresse réseau pour le réseau CCTV.

Utilisez la troisième adresse réseau pour le réseau local CVCA C2.

Étape 5: Déterminez le sous-réseau le plus étendu.

Quelle est la description du sous-réseau?

Lien BR1-BR2

Combien d’adresses IP sont nécessaires dans le plus grand sous-réseau suivant?

2

Quel masque de sous-réseau peut prendre en charge autant d’adresses d’hôte ?

/30 ou 255.255.255.252

Combien d’adresses d’hôte ce masque de sous-réseau prend-il en charge au total?

2

Pouvez-vous segmenter le sous-réseau restant et continuer à prendre en charge ce sous-réseau ?

Oui

Quelles sont les adresses réseau qui découleraient de ce sous-réseau?

192.168.33.248/30 et 192.168.33.252/30

Utilisez la première adresse réseau de ce sous-réseau.

Partie 2 : Concevoir le schéma d’adresses VLSM

Dans cette partie, vous allez documenter le schéma d’adressage VLSM.

Étape 1: Calculez les informations de sous-réseau.

Utilisez les informations que vous avez obtenues dans la première partie pour compléter le tableau suivant.

| Description du sous-réseau | Nombre d’hôtes nécessaires | Adresse réseau/CIDR | Première adresse d’hôte | Adresse de diffusion |

|---|---|---|---|---|

| BR1 LAN | 40 | 192.168.33.128/25 | 192.168.33.129 | 192.168.33.191 |

| BR2 LAN | 25 | 192.168.33.192/27 | 192.168.33.193 | 192.168.33.223 |

| BR2 LAN | 5 | 192.168.33.224/29 | 192.168.33.225 | 192.168.33.231 |

| BR2 CCTV LAN | 4 | 192.168.33.232/29 | 192.168.33.233 | 192.168.33.239 |

| BR2 C2LAN | 4 | 192.168.33.240/29 | 192.168.33.241 | 192.168.33.247 |

| liaison de réseau étendu BR1-BR2 | 2 | 192.168.33.248/30 | 192.168.33.249 | 192.168.33.251 |

Étape 2: Complétez le tableau d’adresses des interfaces des périphériques.

Attribuez la première adresse d’hôte dans le sous-réseau aux interfaces Ethernet. BR1 doit être attribuer au première adresse hôte dans la liaison de réseau étendu BR1-BR2.

| Appareil | Interface | Adresse IP | Masque de sous réseau |

Interface de périphérique |

|---|---|---|---|---|

| BR1 | G0/0/0 | 192.168.33.249 | 255.255.255.252 | liaison de réseau étendu BR1-BR2 |

| G0/0/1 | 192.168.33.129 | 255.255.255.192 | LAN 40 hôtes | |

| BR2 | G0/0/0 | 192.168.33.250 | 255.255.255.252 | liaison de réseau étendu BR1-BR2 |

| G0/0/1 | 192.168.33.193 | 255.255.255.224 | 25 LAN hôte |

Partie 3 : Câbler et configurer le réseau IPv4

Dans cette partie, vous allez câbler le réseau pour qu’il corresponde à la topologie. Vous allez configurer les trois routeurs en utilisant le schéma d’adressage VLSM que vous avez développé à la 2e partie.

Étape 1: Câblez le réseau.

a. Dans le placard de câblage principal, cliquez et faites glisser les routeurs et les commutateurs de l’étagère d’inventaire vers le rack.

b. Connectez les appareils réseau représentés dans la topologie, puis mettez-les tous sous tension comme nécessaires.

Étape 2: Configurez les paramètres de base sur chaque routeur.

a. Établir une connexion console entre un routeur et le PC sur la table.

b. À partir de la fenêtre du terminal sur le PC, établissez une session de terminal sur le routeur.

c. Attribuez le nom de périphérique correct à chacun des deux routeurs.

Router(config)# hostname BR1

Router(config)# hostname BR2

d. Attribuez le mot de passe chiffré d’exécution privilégié class sur les deux routeurs.

BR1(config)# enable secret class

BR2(config)# enable secret class

e. Attribuez le mot de passe de console cisco et activez la connexion sur les routeurs.

BR1(config)# line con 0

BR1(config-line)# password cisco

BR1(config–line)# login

BR2(config)# line con 0

BR2(config-line)# password cisco

BR2(config–line)# login

f. Attribuer cisco comme mot de passe vty et activer le login pour les routeurs.

BR1(config)# line vty 0 4

BR1(config-line)# password cisco

BR1(config-line)# login

BR2(config)# line vty 0 4

BR2(config-line)# password cisco

BR2(config-line)# login

g. Encrypt the plaintext passwords for the routers.

BR1(config)# service password-encryption

BR2(config)# service password-encryption

h. Créez une bannière qui avertit quiconque d’accèder au périphérique qu’ un accès non autorisé est interdit sur les deux routeurs.

BR1(config)# banner motd $ Unauthorized Access is Prohibited $

BR2(config)# banner motd $ Unauthorized Access is Prohibited $

Étape 3: Configurez les interfaces sur chaque routeur.

a. Attribuez une adresse IP et un masque de sous-réseau à chaque interface en utilisant le tableau que vous avez complétée à la 2e partie.

BR1(config)# interface g0/0/0

BR1(config-if)# ip address 192.168.33.249 255.255.255.252

BR1(config-if)# interface g0/0/1

BR1(config-if)# ip address 192.168.33.129 255.255.255.192

BR2(config)# interface g0/0/0

BR2(config-if)# ip address 192.168.33.250 255.255.255.252

BR2(config-if)# interface g0/0/1

BR2(config-if)# ip address 192.168.33.193 255.255.255.224

b. Configurez une description d’interface pour chaque interface.

BR1(config)# interface g0/0/0

BR1(config-if)# description BR1-BR2 Link

BR1(config-if)# interface g0/0/1

BR1(config-if)# description Connected to S1

BR2(config-if)# interface g0/0/0

BR2(config-if)# description BR1-BR2 Link

BR2(config-if)# interface g0/0/1

BR2(config-if)# description Connected to S2

c. Activate the interfaces.

BR1(config)# interface g0/0/0

BR1(config-if)# no shutdown

BR1(config-if)# interface g0/0/1

BR1(config-if)# no shutdown

BR2(config)# interface g0/0/0

BR2(config-if)# no shutdown

BR2(config-if)# interface g0/0/1

BR2(config-if)# no shutdown

Étape 4: Enregistrez la configuration sur tous les périphériques.

BR1# copy running-config startup-config

BR2# copy running-config startup-config

Étape 5: Tester la connectivité

a. À partir de BR1, envoyez une requête ping à l’interface G0/0/0 de BR2.

b. À partir de BR2, envoyez une requête ping à l’interface G0/0/0 de BR1.

c. Résolvez les problèmes de connectivité en cas d’échec des requêtes ping.

Remarque: les requêtes ping envoyées aux interfaces GigabitEthernet du réseau local n’aboutiront pas sur les autres routeurs . Un protocole de routage doit être en place pour que les autres périphériques soient informés de ces sous-réseaux. Les interfaces GigabitEthernet doivent également être activées (état up/up) pour qu’un protocole de routage puisse ajouter les sous-réseaux à la table de routage. Dans ce TP, l’accent sera porté sur VLSM et sur la configuration des interfaces.

Question de réflexion

Pouvez-vous indiquer un raccourci permettant de calculer les adresses réseau de sous-réseaux /30 consécutifs?

Les réponses peuvent varier. Un réseau /30 possède 4 espaces d’adressage : l’adresse réseau, 2 adresses d’hôte et une adresse de diffusion. Une autre technique pour obtenir l’adresse réseau /30 suivante serait de prendre l’adresse réseau du réseau /30 précédent et d’ajouter 4 au dernier octet.