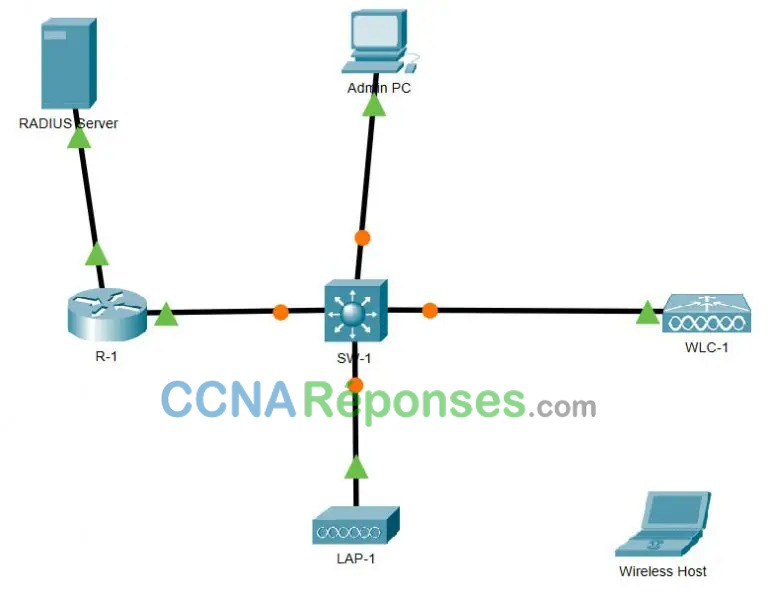

13.3.12 – Packet Tracer- Configuration de réseau sans fil WPA2 Entreprise sur le WLC

13.3.12 – Packet Tracer- Configuration de réseau sans fil WPA2 Entreprise sur le WLC

Table d’adressage

| Appareil | Interface | Adresse IP |

|---|---|---|

| R1 | G0/0/0.5 | 192.168.5.1/24 |

| G0/0/0.200 | 192.168.200.1/24 | |

| G0/0/1 | 172.31.1.1/24 | |

| Commutateur 1 (SW1) | VLAN 200 | 192.168.200.100/24 |

| LAP-1 | G0 | DHCP |

| WLC-1 | Gestion | 192.168.200.254/24 |

| Serveur RADIUS/SNMP | Carte réseau (NIC) | 172.31.1.254/24 |

| Ordinateur de l’utilisateur admin | Carte réseau (NIC) | 192.168.200.200/24 |

Objectifs

Dans cette activité, vous allez configurer un nouveau WLAN sur un contrôleur LAN sans fil (WLC), y compris l’interface VLAN qu’il utilisera. Vous allez configurer le WLAN pour utiliser un serveur RADIUS et WPA2- Enterprise pour authentifier les utilisateurs. Vous allez aussi configurer le WLC pour utiliser un serveur SNMP.

- Configurer une nouvelle interfaces VLAN sur un WLC.

- Configurer un nouvel WLAN sur un WLC.

- Configurer une nouvelle étendue sur le WLC interne de serveur DHCP.

- Configurer le WLC avec les paramètres SNMP.

- Configurer le WLC pour l’utilisateur de serveur RADIUS pour authentifier les utilisateurs WLAN.

- Sécuriser un WLAN avec WPA2-Enterprise.

- Connecter les hôtes au nouvel WLC.

Contexte/scénario

Vous avez déjà configuré et testé le WLC avec un WLAN existant. Vous avez configuré WPA2-PSK pour ce WLAN car il devait être utilisé dans une petite entreprise. Vous avez été demander de configurer et de tester une topologie WLC qui sera utilisée dans une grande entreprise. Vous savez que WPA2-PSK ne s’adapte pas bien et n’est pas approprié pour l’utiliser dans un réseau d’entreprise. cette nouvelle topologie va utiliser un serveur RADIUS et WPA2-Enterprise pour authentifier les utilisateurs de réseau sans fil WLAN. Cela permet l’administration des comptes d’utilisateurs à partir d’un emplacement central d’offrir une sécurité et une transparence améliorées car chaque compte a son propre nom d’utilisateur et mot de passe. En plus, l’activité de l’utilisateur est enregistrée sur le serveur.

Dans ce travaux pratiques, vous allez créer une nouvelle interface VLAN, utilisez cette interface pour créer un nouveau WLAN et sécuriser ce WLAN avec WPA2-Enterprise. Vous allez configurer également le WLC pour utiliser le serveur RADIUS d’entreprise pour authentifier les utilisateurs. En plus, vous allez configurer le WLC pour utiliser un serveur SNMP.

Instructions

Partie 1: Créer un nouveau WLAN.

Étape 1: Créer une nouvelle interface de VLAN.

Chaque WLAN nécessite une interface virtuelle sur le WLC. Ces interfaces sont appelées interfaces dynamiques. L’interface virtuelle est attribuée à un ID VLAN et le trafic qui utilise l’interface sera étiqueté comme trafic VLAN. C’est pourquoi les connexions entre les points d’accès, le WLC et le routeur existent via des ports truncs. Pour que le trafic provenant de plusieurs WLAN soit transporté via le réseau, le trafic des WLAN VLAN doit être agrégé.

a. Ouvrez le navigateur du bureau d’Admin PC. Connectez-vous à l’adresse IP du WLC via HTTPS.

https://192.168.200.254

b. Connectez-vous avec le nom d’utilisateur admin et le mot de passe Cisco123.

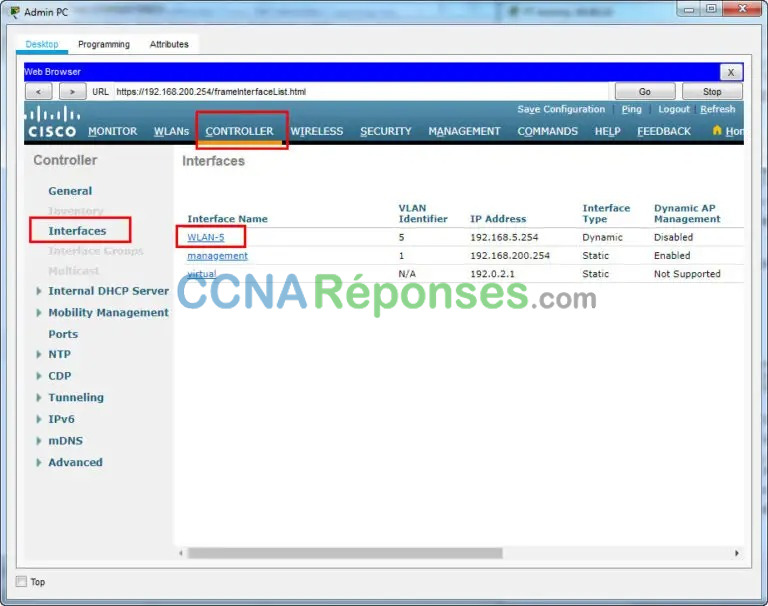

c. Cliquez le menu Contrôleur et puis cliquez Interfaces dans le menu de gauche. Vous verrez l’interface virtuelle par défaut et l’interface de gestion à laquelle vous êtes connecté.

d. Cliquez sur le bouton Nouveau (New) dans le coin supérieur droit de la page. Vous devrez peut-être défiler la page vers la droite pour le voir.

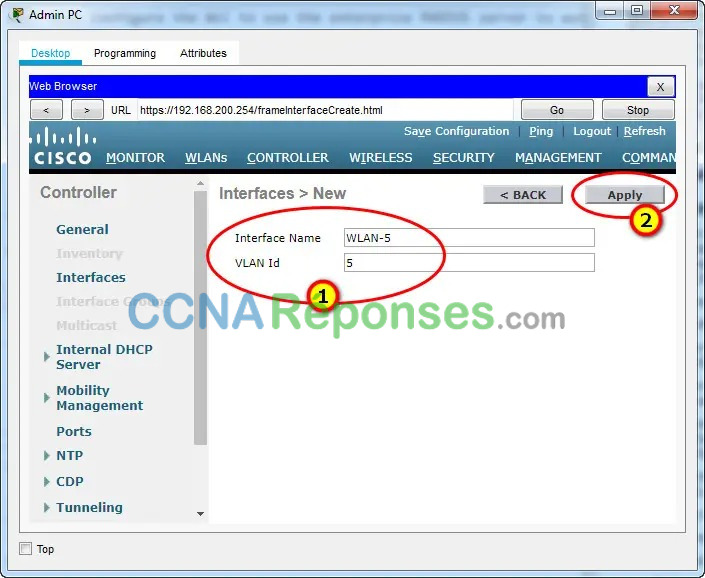

e. Saisissez le nom du nouvelle interface. Nous l’appellerons WLAN-5. Configurez l’ID VLAN comme 5. Il s’agit du VLAN qui acheminera le trafic pour le WLAN que nous créerons plus tard. Cliquez sur Appliquer (Apply). Cela conduit à un écran de configuration pour l’interface VLAN.

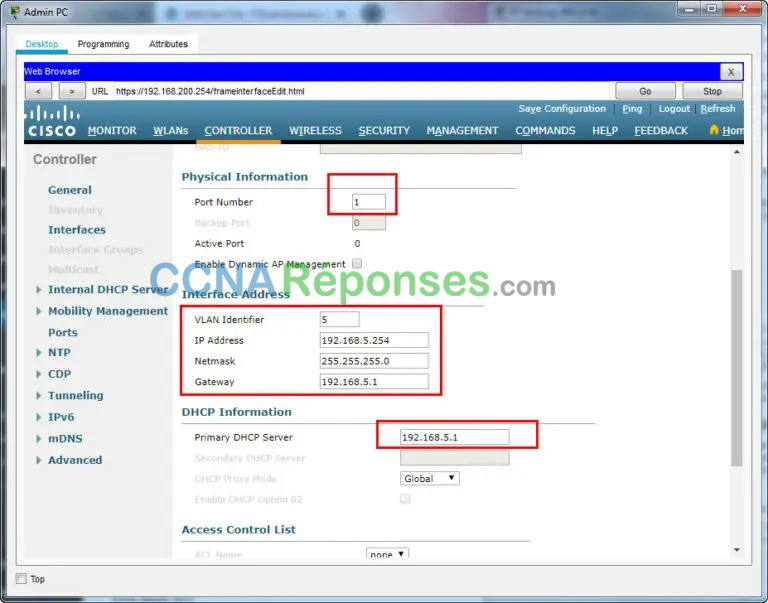

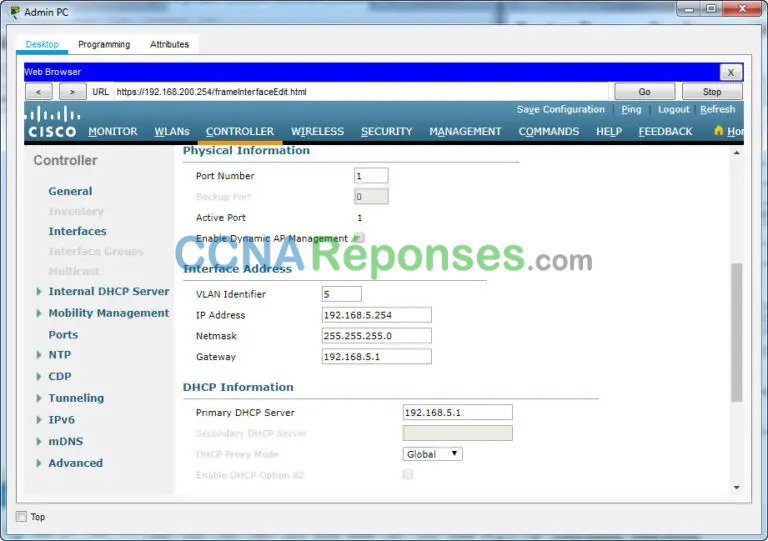

f. D’abord, configurez l’interface pour utiliser le port physique numéro 1. Plusieurs interfaces VLAN peuvent utiliser le même port physique car les interfaces physiques sont comme des ports de trunc dévoués

g. Adressez les interface comme suivants :

Adresse IP de l’interface : 192.168.5.254

Masque réseau: 255.255.255.0

Passerelle: 192.168.5.1

Serveur DHCP primaire: 192.168.5.1

Le trafic d’utilisateur pour le WLAN qui utilise cette interface VLAN sera sur le réseau 192.168.5.0/24. La passerelle par défaut est l’adresse d’une interface sur le routeur R-1. Un pool DHCP a été configuré sur le routeur. L’adresse que nous configurons ici pour DHCP indique au WLC de transmettre toutes les requêtes DHCP qu’il reçoit des hôtes sur le WLAN au serveur DHCP sur le routeur.

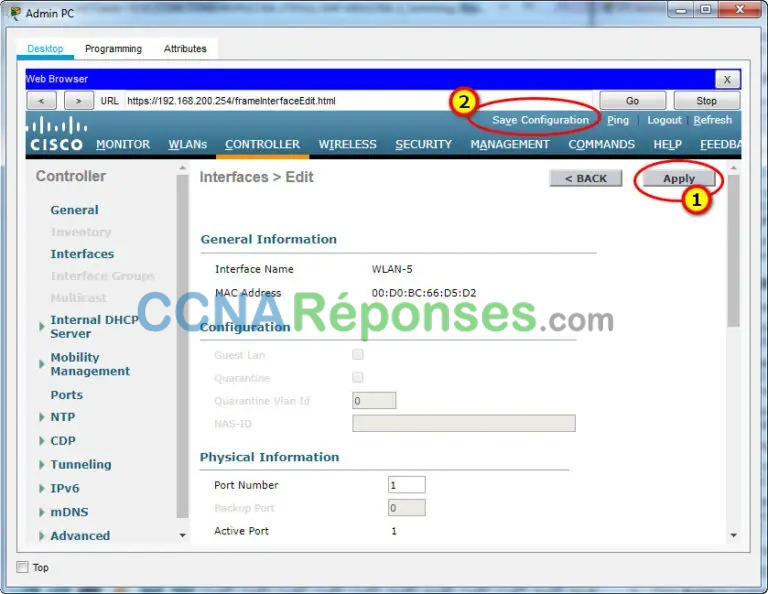

h. Assurez-vous de cliquer sur Appliquer pour appliquer vos modifications et sur OK pour répondre au message d’avertissement. Cliquez sur Enregistrer la Configuration pour que votre configuration soit effectué quand le WLC recommence.

Étape 2: Configurer le WLC pour utiliser un serveur RADIUS

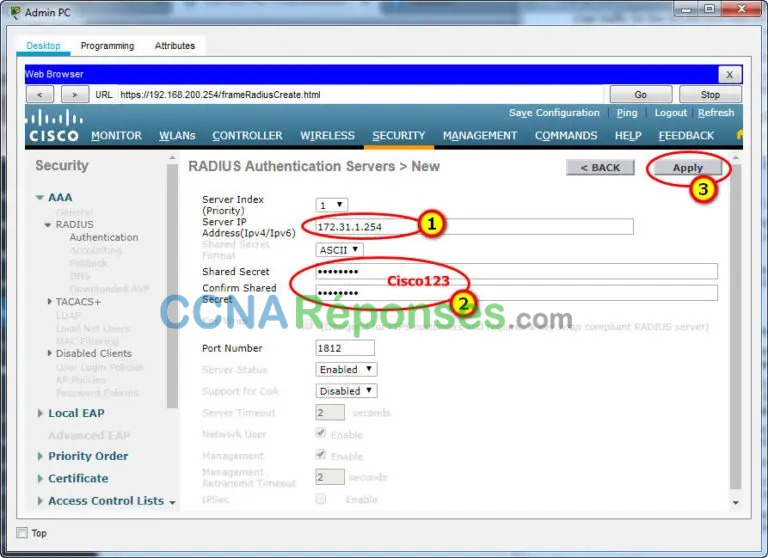

WPA2-Enterprise utilise un serveur RADIUS externe pour authentifier les utilisateurs WLAN. Des comptes d’utilisateurs individuels avec des noms d’utilisateur et des mots de passe uniques peuvent être configurés sur le serveur RADIUS. Avant que le WLC puisse utiliser les services du serveur RADIUS, le WLC doit être configuré avec l’adresse du serveur.

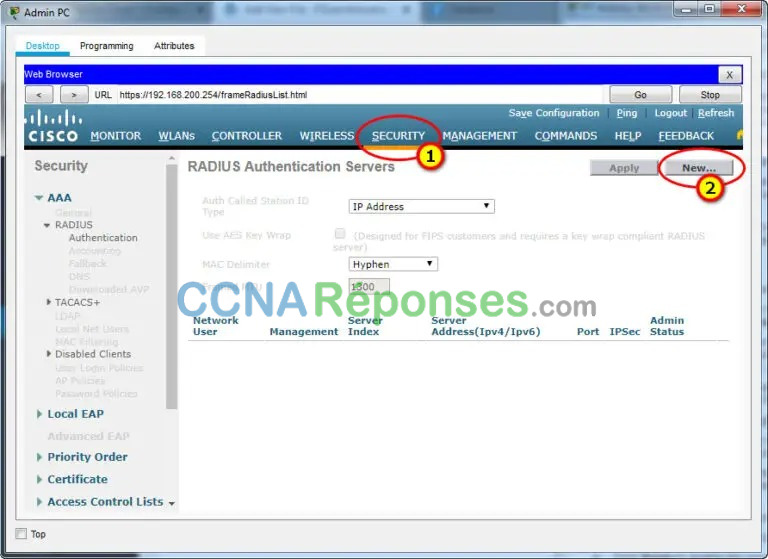

a. Cliquez sur le menu Sécurité sur le WLC.

b. Cliquez sur le button Nouveau et entrez l’adresse IP du serveur RADIUS dans le champ Adresse IP du serveur.

c. Le serveur RADIUS authentifiera le WLC avant de lui permettre d’accéder aux informations de compte d’utilisateur qui se trouvent sur le serveur. Cela nécessite une valeur secrète partagée. Utilisez Cisco123. Confirmez le secret partagé et cliquez sur Appliquer.

Remarque: Il n’est pas recommandé de réutiliser les mots de passe. Cette activité réutilise les mots de passe seulement pour vous permettre de la terminer et de la réviser plus facilement.

Étape 3: Créer un nouveau WLAN.

Créez un nouveau WLAN. Utilisez la nouvelle interface VLAN créée pour le nouveau WLAN.

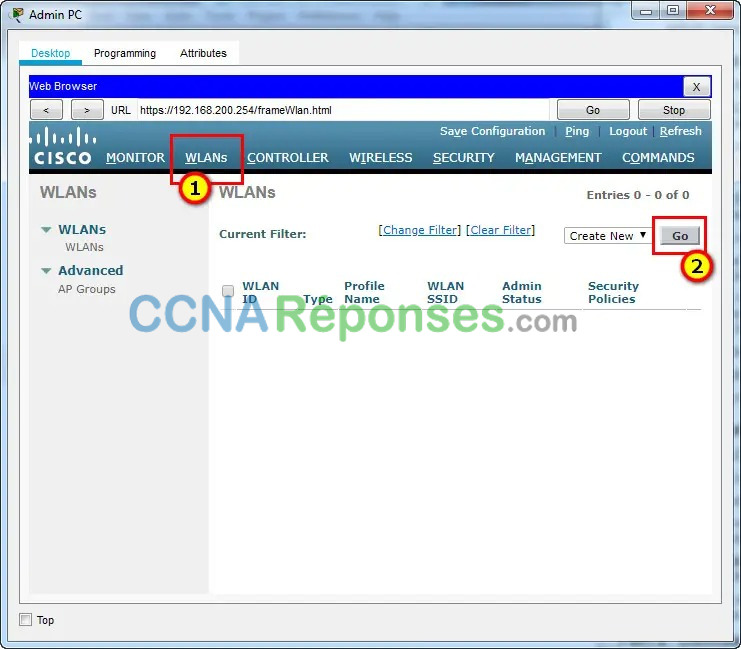

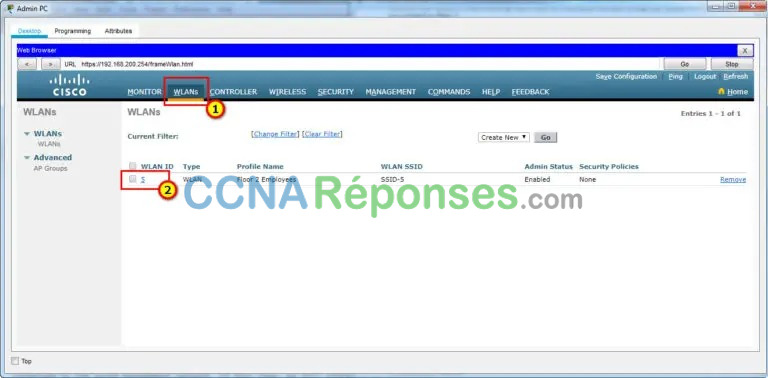

a. Cliquez sur l’entrée WLAN dans la barre de menus. Recherchez la liste déroulante dans le coin supérieur droit de l’écran WLAN. Il dira Créer nouveau. Cliquez sur Allez pour créer un nouveau WLAN.

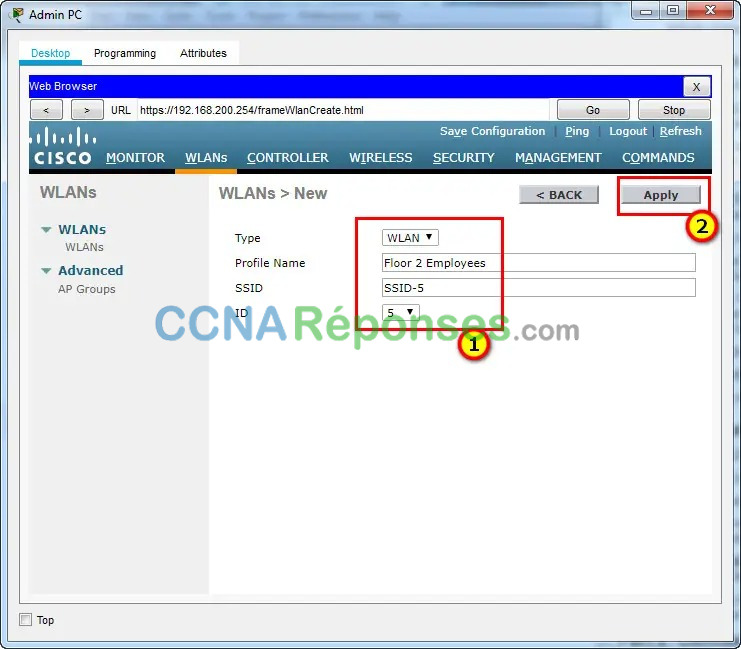

b. Saisissez le Nom de Profil du nouveau WLAN. Utilisez le nom du profil Floor 2 Employees. Attribuez un SSID de SSID-5 au WLAN. Modifiez le menu déroulant ID à 5. Les hôtes devront utiliser ce SSID pour rejoindre le réseau. Lorsque vous terminerez, cliquez sur Appliquer pour accepter vos paramètres.

Remarque: L’ID est une valeur arbitraire qui est utilisée comme étiquette pour le WLAN. Dans ce cas, nous l’avons configuré sur 5 pour être cohérent avec le VLAN pour le WLAN. Il peut s’agir de n’importe quelle valeur disponible.

c. Cliquez sur Appliquer pour que les paramètres prennent effet.

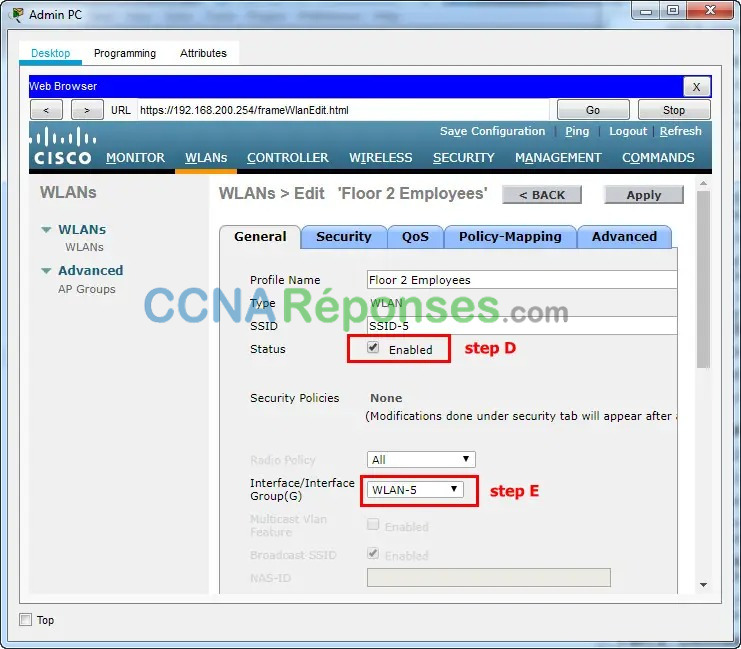

d. Maintenant que le WLAN a été créé, vous pouvez configurer les fonctionnalités du réseau. Cliquez sur Activé pour rendre le WLAN fonctionnel. C’est une erreur courante de sauter accidentellement cette étape.

e. Choisissez l’interface VLAN qui sera utilisée pour le nouveau WLAN. Le WLC utilisera cette interface pour le trafic utilisateur sur le réseau. Cliquez sur la liste déroulante pour Interface/Groupe d’interfaces (G). Sélectionnez l’interface que nous avons créée à l’étape 1.

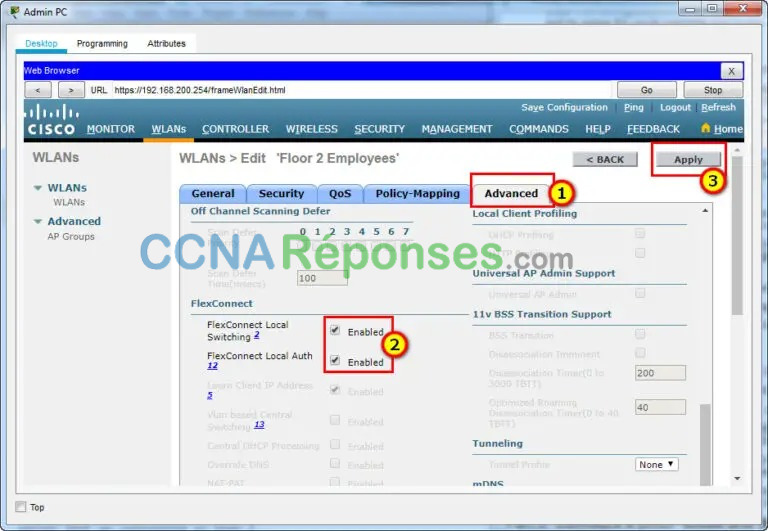

f. Cliquez sur l’onglet Avancé . Défiler jusqu’à la section FlexConnect de l’interface.

g. Cliquez pour activer la commutation locale FlexConnect et l’authentification locale FlexConnect.

h. Cliquez sur Appliquer pour activer le nouveau WLAN. Si vous oubliez de le faire, le WLAN ne fonctionnera pas.

Étape 4: Configurez La Sécurité WLAN.

Au lieu de WPA2-PSK, nous allons configurer le nouveau WLAN pour utiliser WPA2-Enterprise.

a. Cliquez sur l’ID WLAN du WLAN nouvellement créé pour continuer à le configurer, si nécessaire.

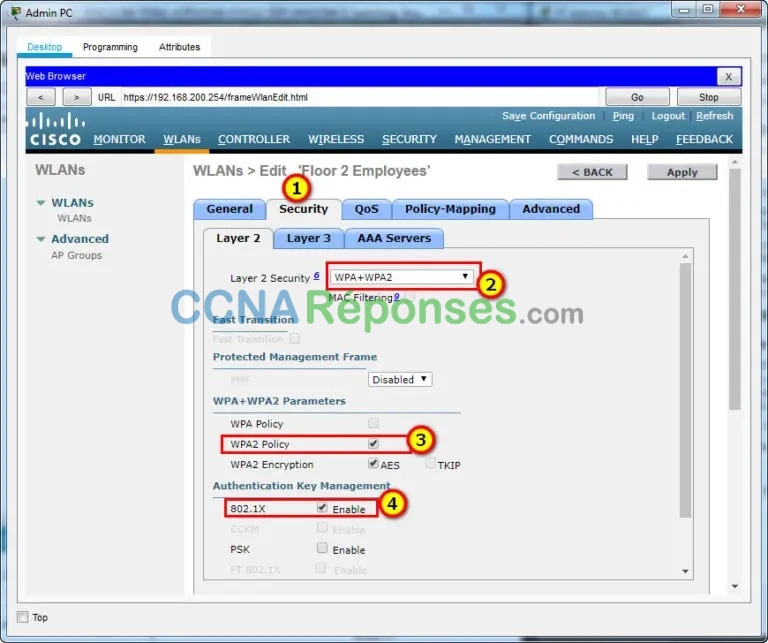

b. Cliquez sur l’onglet Sécurité. Sous l’onglet Couche 2 , sélectionnez WPA + WPA2 dans la boîte déroulante.

c. Sous les paramètres WPA + WPA2, activez la stratégie WPA2. Cliquez 802.1X sous Gestion des clés d’authentification. Ceci indique au WLC d’utiliser le protocole 802.1X pour authentifier les utilisateurs en externe.

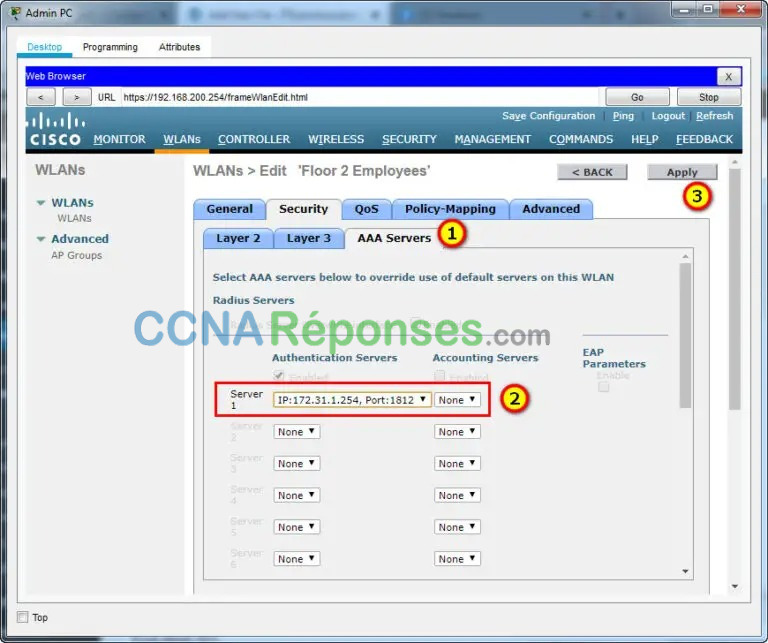

d. Cliquez sur l’onglet Serveur AAA . Ouvrez la liste déroulante à côté de Serveur 1 dans la colonne Serveurs d’authentification et sélectionnez le serveur que nous avons configuré à l’étape 2.

e. Cliquez sur Appliquez pour terminer cette configuration. Vous avez maintenant configuré le WLC pour utiliser le serveur RADIUS pour authentifier les utilisateurs qui tentent de se connecter au WLAN.

Partie 2: Configurer une portée DHCP et SNMP

Étape 1: Configurez une portée DHCP.

Le WLC propose son propre serveur DHCP interne. Cisco recommande de ne pas utiliser le serveur DHCP WLAN pour les services DHCP à haut volume, tels que ceux requis par plusieurs utilisateurs de WLAN. Cependant, dans les petits réseaux, le serveur DHCP peut être utilisé pour fournir des adresses IP aux LAP qui sont connectés au réseau de gestion câblé. Dans cette étape, nous allons configurer une portée DHCP sur le WLC et l’utiliser pour adresser LAP-1.

a. Vous devez connecté à l’interface graphique GUI de WLC à partir du PC d’administration.

b. Cliquez le menu Contrôleur et puis cliquez Interfaces.

Quelles interfaces sont présentes?

WLAN-5, gestion et virtuel.

c. Cliquez la gestion d’interface. Enregistrez ses informations d’adressage ici.

Adresse IP : 192.168.200.254

Masque réseau : 255.255.255.0

Passerelle : 192.168.200.1

Serveur DHCP principal: aucun spécifié

d. Nous voulons que le WLC utilise son propre serveur DHCP pour fournir l’adressage aux périphériques sur le réseau de gestion sans fil, tels que les points d’accès légers. Pour cette raison, entrez l’adresse IP de l’interface de gestion WLC comme adresse de serveur DHCP principale. Cliquez sur Apply (Appliquer). Cliquez sur OK pour accuser la réception des messages d’avertissement qui s’affichent.

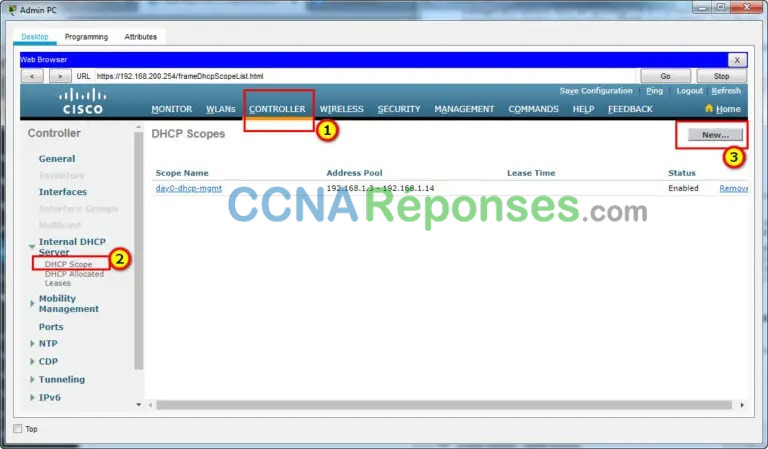

e. Dans le menu de gauche, développez la section Serveur DHCP interne . Cliquez sur DHCP Scope.

f. Pour créer une portée DHCP, cliquez sur le bouton Nouveau…

g. Nommez la portée Gestion câblé. Vous allez configurer cette portée DHCP pour fournir des adresses au réseau d’infrastructure filaire qui connecte le PC Admin, WLC-1 et LAP-1.

h. Cliquez sur Appliquez pour créer le VLAN.

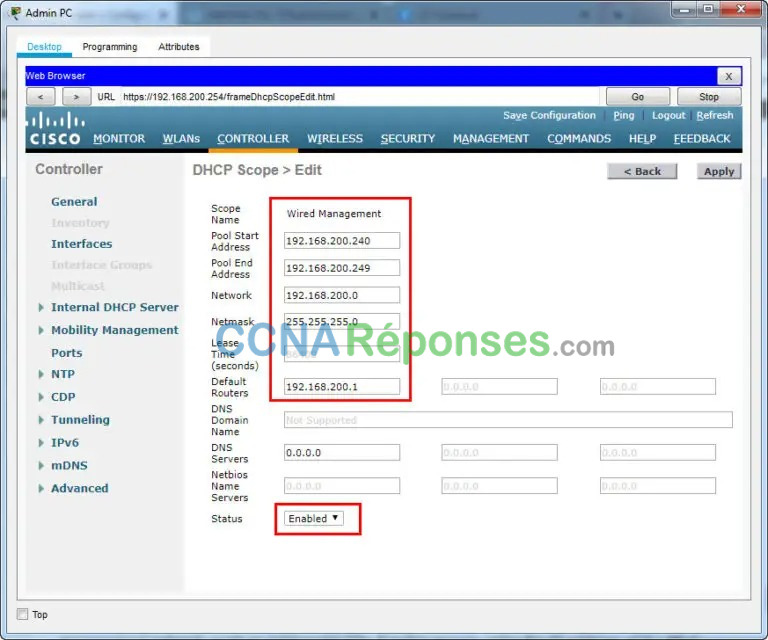

i. Cliquez sur la nouvelle portée dans la table des portées DHCP pour configurer les informations d’adressage pour la portée. Saisissez les informations suivantes :

Adresse de début du pool: 192.168.200.240

Adresse de fin du pool: 192.168.200.249

Statut : Activé

Fournissez les valeurs du Réseau, du Masque de Réseau et des Routeurs par Défaut à partir des informations que vous avez collectées à l’étape 1c .

j. Cliquez sur Appliquer pour activer les configurations. Cliquez sur Enregistrer la configuration dans le coin supérieur droit de l’interface WLC pour enregistrer votre travail afin qu’il soit disponible lorsque le WLC redémarrer.

Le serveur DHCP interne fournira une adresse à LAP-1 après un bref délai. Lorsque LAP-1 aura son adresse IP, le tunnel CAPWAP sera établi et LAP-1 pourra fournir l’accès au WLAN des Floor 2 Employees (SSID-5). Si vous déplacez la souris sur LAP-1 dans la topologie, vous devriez voir son adresse IP, l’état du tunnel CAPWAP et le WLAN auquel LAP-1 fournit l’accès.

Étape 2: Configurer le SNMP:

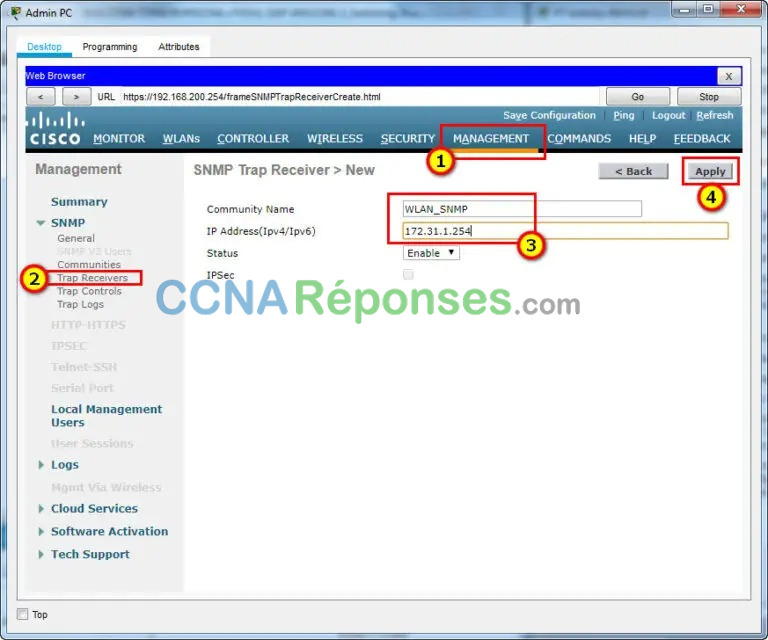

a. Cliquez sur le menu de Gestion dans l’interface graphique WLC et développez l’entrée pour SNMP dans le menu de gauche.

b. Cliquez sur Trap Receivers puis sur New…

c. Entrez la chaîne de communauté comme WLAN_SNMP et l’adresse IP du serveur à 172.31.1.254.

d. Cliquez sur Appliquez pour terminer la configuration.

Partie 3: Connecter les hôtes au réseau

Étape 1: Configurer un hôte pour se connecter au réseau d’entreprise.

Dans l’application client Packet Tracer PC Wireless, vous devez configurer un profil WLAN pour se connecter à un WLAN WPA2-Enterprise.

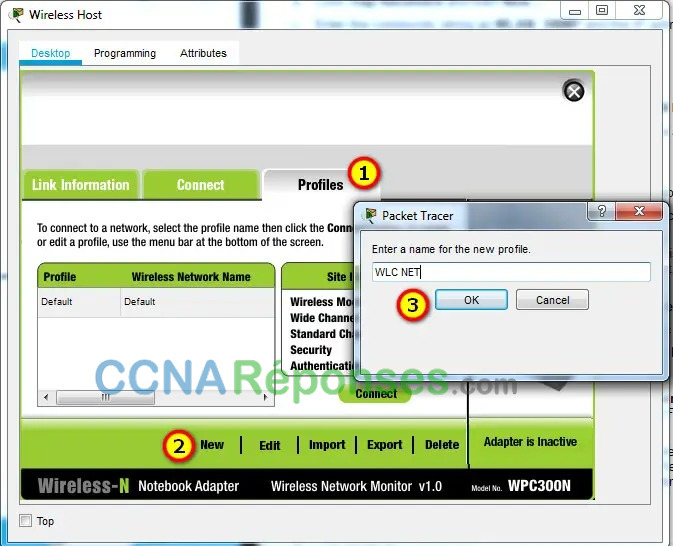

a. Cliquez sur Hôte sans fil et accédez à l’application PC Wireless .

b. Cliquez sur l’onglet Profils , puis sur Nouveau pour créer un nouveau profil. Nommez le profil WLC NET.

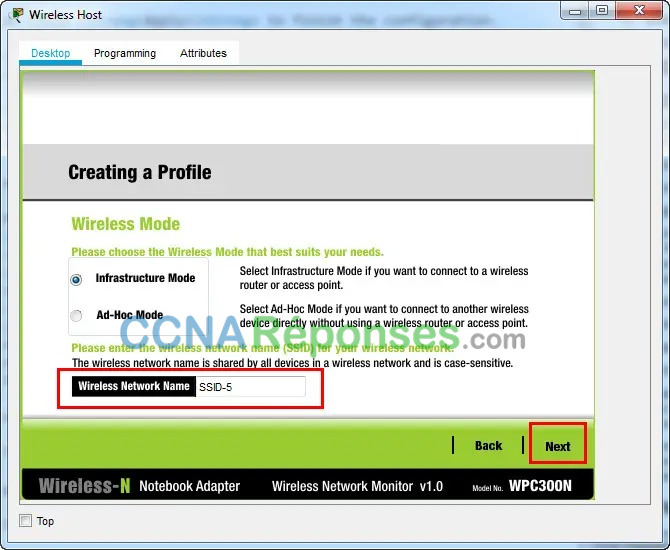

c. Mettez en surbrillance le nom du réseau sans fil pour le WLAN que nous avons créé précédemment et cliquez sur Configuration Avancée.

d. Vérifiez que le SSID du LAN sans fil est présent, puis cliquez sur Suivant. L’hôte sans fil devrait voir SSID-5. Si ce n’est pas le cas, déplacez la souris sur LAP-1 pour vérifier qu’il communique avec le WLC. La boîte de dialogue devrait indiquer que LAP-1 connaît le SSID-5. Si ce n’est pas le cas, vérifiez la configuration WLC. Vous pouvez également saisir manuellement le SSID.

e. Vérifiez que le paramètre de réseau DHCP est sélectionné et cliquez sur Suivant.

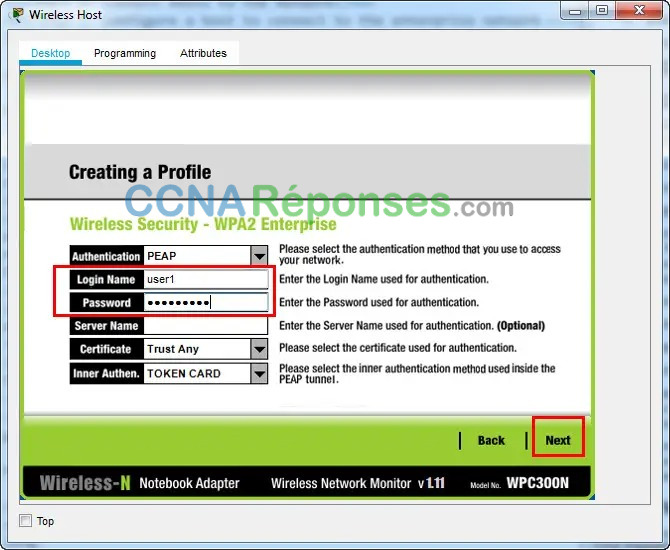

f. Dans la liste déroulante Sécurité, sélectionnez WPA2-Enterprise. Cliquez sur Next (Suivant).

g. Entrez le nom de connexion user1 et le mot de passe User1Pass et cliquez sur Suivant.

h. Vérifiez les paramètres de profil et cliquez sur Enregistrer.

i. Sélectionnez le profil WLC NET et cliquez sur le bouton Connecter au réseau . Après un bref délai, vous devriez voir l’hôte sans fil se connecter au LAP-1. Vous pouvez cliquer sur le bouton Fast Forward Time pour accélérer le processus s’il prend trop de temps.

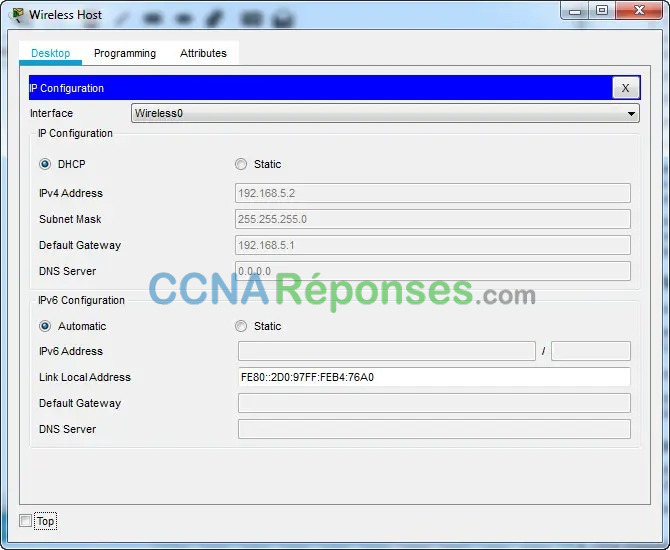

j. Confirmez que l’hôte sans fil s’est connecté au WLAN. L’hôte sans fil doit recevoir une adresse IP du serveur DHCP configuré pour les hôtes sur R1. L’adresse sera dans le réseau 192.168.5.0/24. Vous devrez peut-être cliquer sur le bouton Fast Forward Time pour accélérer le processus.

Étape 2: vérification de la connectivité

a. Fermez l’application PC Wireless.

b. Ouvrez une invite de commande et vérifiez que l’ordinateur portable qui est l’hôte sans fil a obtenu une adresse IP à partir du réseau WLAN.

Dans quel réseau l’adresse doit-elle se trouver? Expliquez votre réponse.

Saisissez vos réponses ici

L’adresse doit être dans le réseau 192.168.5.0/24. L’interface a été configurée pour obtenir son adresse IP à partir de 192.168.5.1. Il s’agit de l’adresse de la sous-interface du routeur pour le VLAN 5. DHCP s’exécute sur le routeur pour fournir des adresses aux hôtes sans fil.

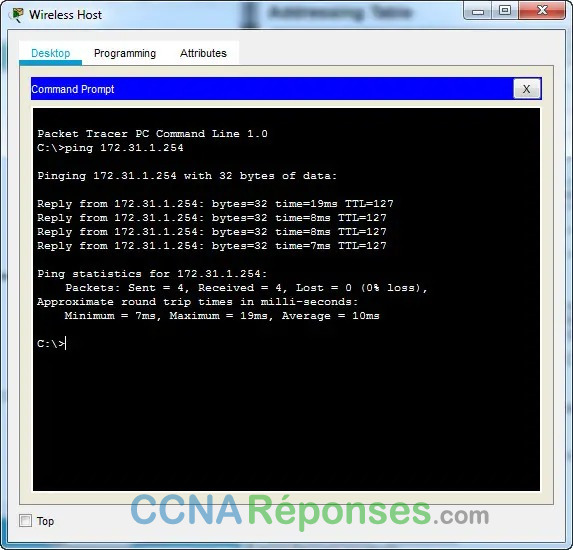

c. Envoyez une requête ping à la passerelle par défaut, au SW1 et au serveur RADIUS. Le succès indique une connectivité complète dans cette topologie.

Questions de réflexion

1. Le serveur RADIUS utilise un mécanisme double d’authentification . Quelles sont les deux éléments authentifiées par le serveur RADIUS? Pourquoi pensez-vous que c’est nécessaire?

Le serveur RADIUS authentifie à la fois le WLC et l’hôte sans fil. Le WLC effectue la demande d’authentification au nom de l’hôte sans fil. Il est nécessaire d’authentifier le WLC car il est important de protéger les tables de noms d’utilisateurs et de mots de passe du serveur RADIUS contre les intrusions par des périphériques non autorisés. C’est pourquoi un secret partagé est requis lors de la configuration du WLC pour utiliser le serveur RADIUS.

2. Quels sont les avantages de WPA2-Enterprise par rapport à WPA2-PSK?

WPA2-PSK exige que tous les hôtes utilisent le même mot de passe. De plus, un nom d’utilisateur n’est pas requis. Cela signifie qu’il est plus difficile de surveiller le moment où les utilisateurs se connectent et se déconnectent du réseau. De plus, étant donné que de nombreux hôtes utilisent le même mot de passe, il est plus facile pour un pirate de voler le mot de passe et d’accéder au réseau. Enfin, si le mot de passe PSK doit être changé, tous les utilisateurs doivent être informés du nouveau mot de passe. Cela crée également une probabilité plus élevée que le mot de passe soit volé. WPA2-Enterprise utilisant RADIUS permet la création et l’administration de plusieurs comptes d’utilisateurs uniques. Le comportement des utilisateurs peut facilement être audité à partir des journaux conservés par le serveur RADIUS. De plus, les utilisateurs peuvent facilement être supprimés ou ajoutés à mesure que les effectifs de l’entreprise changent.