2.9.2 – Travaux pratiques – Configuration des paramètres de base du commutateur et périphériques finaux

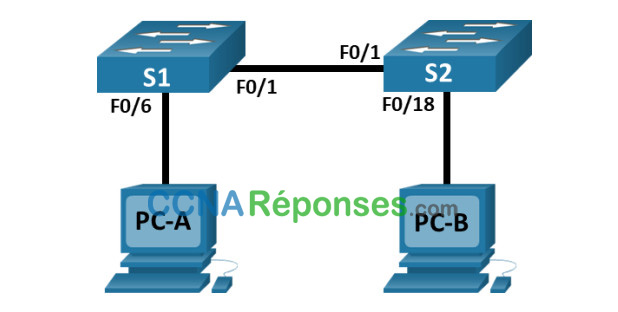

Topologie

Table d’adressage

| Appareil | Interface | Adresse IP | Masque de sous-réseau |

|---|---|---|---|

| S1 | VLAN 1 | 192.168.1.1 | 255.255.255.0 |

| S2 | VLAN 1 | 192.168.1.2 | 255.255.255.0 |

| PC-A | Carte réseau (NIC) | 192.168.1.10 | 255.255.255.0 |

| PC-B | Carte réseau (NIC) | 192.168.1.11 | 255.255.255.0 |

Objectifs

- Configurer la topologie du réseau

- Configurer les hôtes PC

- Configurer et vérifier les paramètres de base du commutateur

Contexte/scénario

Au cours de ces travaux pratiques, vous allez créer un réseau simple avec deux hôtes et deux commutateurs. Vous configurerz également les paramètres de base, dont le nom d’hôte, les mots de passe locaux et la bannière de connexion. Utilisez la commande show pour afficher la configuration courant , la version de l’IOS et le statut de l’interface. Utilisez la commande copy pour enregistrer les configurations des périphériques.

Dans le cadre de ces travaux pratiques, vous appliquerez l’adressage IP aux ordinateurs et commutateurs pour permettre la communication entre ces deux périphériques. Utilisez la commande ping pour vérifier la connectivité.

Remarque:les commutateurs utilisés sont des modèles Cisco Catalyst 2960 équipés de Cisco IOS version 15.0(2) (image lanbasek9). D’autres commutateurs et versions de Cisco IOS peuvent être utilisés. Selon le modèle et la version de Cisco IOS, les commandes disponibles et le résultat produit peuvent différer de ceux qui sont indiqués dans les travaux pratiques.

Remarque: Assurez-vous que les commutateurs ont été réinitialisés et qu’ils ne présentent aucune configuration initiale. Reportez-vous à l’annexe A pour consulter la procédure d’initialisation et de redémarrage d’un commutateur.

Ressources requises

- 2 commutateurs (Cisco 2960 équipé de Cisco IOS version 15.0(2), image lanbasek9 ou similaire)

- 2 ordinateurs (Windows) équipés d’un programme d’émulation de terminal tel que Tera Term

- Câbles de console pour configurer les périphériques Cisco IOS via les ports de console

- Câbles Ethernet comme indiqué dans la topologie

Instructions

Partie 1 : Configurer la topologie du réseau

Dans cette étape, vous allez câbler les périphériques ensemble selon la topologie du réseau.

a. Mettez les appareils sous tension.

Mettez sous tension tous les appareils de la topologie. Les commutateurs n’ont pas d’interrupteur d’alimentation ; ils s’allument dès que vous branchez le cordon d’alimentation.

b. Connectez les deux commutateurs.

Connectez une extrémité d’un câble Ethernet à F0/1 sur S1 et l’autre extrémité du câble à F0/1 sur S2. Vous devriez voir les voyants F0/1 sur les deux commutateurs devenir orange puis verts. Cela indique que les commutateurs ont été connectés correctement.

c. Connectez les ordinateurs à leurs commutateurs respectifs.

Connectez une extrémité du deuxième câble Ethernet au port NIC sur PC-A. Connectez l’autre extrémité du câble à F0/6 sur S1. Après avoir connecté le PC au commutateur, vous devriez voir le voyant F0/6 devenir orange puis vert, indiquant que le PC-A a été correctement connecté.

Connectez une extrémité du dernier câble Ethernet au port NIC sur PC-B. Connectez l’autre extrémité du câble à F0/18 sur S2. Après avoir connecté le PC au commutateur, vous devriez voir le voyant F0/18 devenir orange puis vert, indiquant que le PC-B a été correctement connecté.

d. Inspection visuelle des connexions réseau

Après avoir câblé les périphériques réseau, prenez un moment pour vérifier soigneusement les connexions afin de minimiser le temps nécessaire pour résoudre les problèmes de connectivité réseau ultérieurement.

Partie 2 : Configurer les hôtes PC

a. Configurez les informations d’adressage IP statique sur les ordinateurs conformément à la table d’adressage.

Dans PC-A, accédez au Panneau de configuration. Dans la vue Catégorie, sous l’en-tête Réseau et Internet, cliquez sur Afficher l’état et les tâches du réseau > cliquez sur Modifier les paramètres de l’adaptateur.

Remarque : Il existe d’autres moyens dans Windows d’accéder aux paramètres de l’adaptateur.

Cliquez avec le bouton droit sur la carte réseau souhaitée et sélectionnez Propriétés.

Sélectionnez la version 4 du protocole Internet (TCP/IPv4) et cliquez sur Propriétés.

Sélectionnez Utiliser l’adresse IP suivante. Entrez l’adresse IP pour PC-A (192.168.1.10) et le masque de sous-réseau (255.255.255.0) comme indiqué dans le tableau d’adressage IP. Vous pouvez laisser la passerelle par défaut vide pour le moment car aucun routeur n’est connecté au réseau. Cliquez sur OK pour continuer. Cliquez sur Fermer pour quitter la fenêtre Propriétés.

Répétez les étapes précédentes pour attribuer les informations d’adresse IP pour PC-B.

b. Vérifiez les paramètres et la connectivité des PC.

À partir de PC-A, ouvrez une invite de commande pour vérifier les paramètres et la connectivité du PC à l’aide de la commande ipconfig /all à l’invite.

C:\Users\Student> ipconfig /all

Windows IP Configuration

Host Name . . . . . . . . . . . . : PC-A

Primary Dns Suffix . . . . . . . :

Node Type . . . . . . . . . . . . : Hybrid

IP Routing Enabled. . . . . . . . : No

WINS Proxy Enabled. . . . . . . . : No

Ethernet adapter Ethernet0:

Connection-specific DNS Suffix . :

Description . . . . . . . . . . . : Intel(R) 82574L Gigabit Network Connection

Physical Address. . . . . . . . . : 00-05-56-B3-86-BA

DHCP Enabled. . . . . . . . . . . : No

Autoconfiguration Enabled . . . . : Yes

Link-local IPv6 Address . . . . . : fe80::a4b0:503d:84f4:f467%6(Preferred)

IPv4 Address. . . . . . . . . . . : 192.168.1.10(Preferred)

Subnet Mask . . . . . . . . . . . : 255.255.255.255

Default Gateway . . . . . . . . . :

DHCPv6 IAID . . . . . . . . . . . : 50334761

DHCPv6 Client DUID. . . . . . . . : 00-01-00-01-24-EA-06-D5-00-50-56-B3-86-BA

DNS Servers . . . . . . . . . . . : fec0:0:0:ffff::1%1

fec0:0:0:ffff::2%1

fec0:0:0:ffff::3%1

NetBIOS over Tcpip. . . . . . . . : Enabled

Pour tester la connectivité à PC-B, entrez ping 192.168.1.11 à l’invite. Le ping devrait réussir. Si ce n’est pas le cas, dépannez si nécessaire.

C:\Users\Student> ping 192.168.1.11

Pinging 192.168.1.11 with 32 bytes of data:

Reply from 192.168.11: bytes=32 time<1ms TTL=128

Reply from 192.168.11: bytes=32 time<1ms TTL=128

Reply from 192.168.11: bytes=32 time<1ms TTL=128

Reply from 192.168.11: bytes=32 time<1ms TTL=128

Ping statistics for 192.168.1.11:

Packets: Sent = 4, Received = 4, Lost = 0 (0% loss),

Approximate round trip times in milli-seconds:

Minimum = 0ms, Maximum = 0ms, Average = 0ms

Note à l’instructeur : si votre élève n’a pas reçu de réponse de PC-B, il peut être nécessaire de désactiver le pare-feu du PC pour envoyer un ping entre les PC. (Naviguez jusqu’au Panneau de configuration > cliquez sur Système et sécurité > cliquez sur Pare-feu Windows > cliquez sur Activer ou désactiver le pare-feu Windows > cliquez sur Désactiver le pare-feu Windows (non recommandé).

Note à l’instructeur : si le premier paquet ICMP expire, cela peut être dû au fait que le PC a résolu l’adresse de destination. Cela ne devrait pas se produire si vous répétez le ping car l’adresse est maintenant mise en cache.

Partie 3 : Configurer et vérifier les paramètres de base du commutateur

a. Accédez au commutateur via la console. Passer en mode de configuration globale.

Établissez une connexion de console au commutateur à partir de PC-A à l’aide de Tera Term.

Vous pouvez accéder à toutes les commandes du commutateur en mode EXEC privilégié. Le jeu de commandes EXEC privilégié comprend les commandes contenues dans le mode EXEC utilisateur, ainsi que la commande configure par laquelle l’accès aux modes de commande restants est obtenu. Entrez en mode EXEC privilégié en entrant la commande enable.

Switch> enable Switch#

L’invite est passée de Switch> à Switch#, ce qui indique le mode EXEC privilégié.

Utilisez la commande de terminal de configuration pour entrer en mode de configuration.

Switch# configure terminal Enter configuration commands, one per line. End with CNTL/Z. Switch(config)#

L’invite a changé pour refléter le mode de configuration globale.

b. Nommez le commutateur conformément à la table d’adressage.

Utilisez la commande hostname pour changer le nom du commutateur en S1.

Switch(config)# hostname S1

c. Empêchez les recherches DNS indésirables.

Pour empêcher le commutateur de tenter de traduire les commandes saisies de manière incorrecte comme s’il s’agissait de noms d’hôte, désactivez la recherche DNS (Domain Name System).

S1(config)# no ip domain-lookup

d. Saisissez des mots de passe locaux. Utilisez class comme mot de passe d’exécution utilisateur et cisco comme mot de passe d’accès console .

Pour empêcher tout accès non autorisé au commutateur, configurez des mots de passe.

S1(config)# enable secret class S1(config)# line con 0 S1(config-line)# password cisco S1(config-line)# login S1(config-line)# exit

e. Configurez et activez le SVI en fonction de la table d’adressage.

S1(config)# interface vlan 1 S1(config-if)# ip address 192.168.1.1 255.255.255.0 S1(config-if)# no shut

f. Accédez au bannière MOTD de connexion pour avertir un accès non autorisés.

Une bannière de connexion, connue sous le nom de bannière de message du jour (MOTD), doit être configurée pour avertir toute personne accédant au commutateur qu’un accès non autorisé ne sera pas toléré.

La commande banner motd nécessite l’utilisation de délimiteurs pour identifier le contenu du message de la bannière. Le caractère de délimitation peut être n’importe quel caractère tant qu’il n’apparaît pas dans le message. Pour cette raison, des symboles, tels que le #, sont souvent utilisés.

S1(config)# banner motd # Enter TEXT message. End with the character '#'. Unauthorized access is strictly prohibited and prosecuted to the full extent of the law. # S1(config)# exit

g. Enregistrer la configuration.

Utilisez la commande de copie pour enregistrer la configuration en cours dans le fichier de démarrage sur la mémoire vive non volatile (NVRAM).

S1# copy running-config startup-config Destination filename [startup-config]? [Enter] Building configuration... [OK] S1#

h. Affichez la configuration en cours.

La commande show running-config affiche l’intégralité de la configuration en cours, une page à la fois. Utilisez la barre d’espace pour faire avancer la pagination. Les commandes configurées aux étapes a à h sont mises en évidence ci-dessous.

S1# show running-config Building configuration... Current configuration : 1409 bytes ! ! Last configuration change at 03:49:17 UTC Mon Mar 1 1993 ! version 15.0 no service pad service timestamps debug datetime msec service timestamps log datetime msec no service password-encryption ! hostname S1 ! boot-start-marker boot-end-marker ! enable secret 4 06YFDUHH61wAE/kLkDq9BGho1QM5EnRtoyr8cHAUg.2 ! no aaa new-model system mtu routing 1500 ! no ip domain-lookup <output omitted> interface Vlan 1 ip address 192.168.1.1 255.255.255.0 ip http server ip http secure-server ! banner motd ^C Unauthorized access is strictly prohibited and prosecuted to the full extent of the law. ^C ! line con 0 password cisco login line vty 0 4 login line vty 5 15 login ! end

i. Affichez la version de l’IOS et d’autres informations utiles du commutateur.

Utilisez la commande show version pour afficher la version IOS que le commutateur exécute, ainsi que d’autres informations utiles. Encore une fois, vous devrez utiliser la barre d’espace pour avancer dans les informations affichées.

S1# show version Cisco IOS Software, C2960 Software (C2960-LANBASEK9-M), Version 15.0(2)SE, RELEASE SOFTWARE (fc1) Technical Support: http://www.cisco.com/techsupport Copyright (c) 1986-2012 by Cisco Systems, Inc. Compiled Sat 28-Jul-12 00:29 by prod_rel_team ROM: Bootstrap program is C2960 boot loader BOOTLDR: C2960 Boot Loader (C2960-HBOOT-M) Version 12.2(53r)SEY3, RELEASE SOFTWARE (fc1) S1 uptime is 1 hour, 38 minutes System returned to ROM by power-on System image file is "flash:/c2960-lanbasek9-mz.150-2.SE.bin" This product contains cryptographic features and is subject to United States and local country laws governing import, export, transfer and use. Delivery of Cisco cryptographic products does not imply third-party authority to import, export, distribute or use encryption. Importers, exporters, distributors and users are responsible for compliance with U.S. and local country laws. By using this product you agree to comply with applicable laws and regulations. If you are unable to comply with U.S. and local laws, return this product immediately. A summary of U.S. laws governing Cisco cryptographic products may be found at: http://www.cisco.com/wwl/export/crypto/tool/stqrg.html If you require further assistance please contact us by sending email to [email protected]. cisco WS-C2960-24TT-L (PowerPC405) processor (revision R0) with 65536K bytes of memory. Processor board ID FCQ1628Y5LE Last reset from power-on 1 Virtual Ethernet interface 24 FastEthernet interfaces 2 Gigabit Ethernet interfaces The password-recovery mechanism is enabled. 64K bytes of flash-simulated non-volatile configuration memory. Base ethernet MAC Address : 0C:D9:96:E2:3D:00 Motherboard assembly number : 73-12600-06 Power supply part number : 341-0097-03 Motherboard serial number : FCQ16270N5G Power supply serial number : DCA1616884D Model revision number : R0 Motherboard revision number : A0 Model number : WS-C2960-24TT-L System serial number : FCQ1628Y5LE Top Assembly Part Number : 800-32797-02 Top Assembly Revision Number : A0 Version ID : V11 CLEI Code Number : COM3L00BRF Hardware Board Revision Number : 0x0A Switch Ports Model SW Version SW Image ------ ----- ----- ---------- ---------- * 1 26 WS-C2960-24TT-L 15.0(2)SE C2960-LANBASEK9-M Configuration register is 0xF

j. Affichez le statut des interfaces connectées sur le commutateur.

Pour vérifier l’état des interfaces connectées, utilisez la commande show ip interface brief. Appuyez sur la barre d’espace pour avancer jusqu’à la fin de la liste.

S1# show ip interface brief Interface IP-Address OK? Method Status Protocol

Vlan1 192.168.1.1 YES unset up up FastEthernet0/1 unassigned YES unset up up FastEthernet0/2 unassigned YES unset down down FastEthernet0/3 unassigned YES unset down down FastEthernet0/4 unassigned YES unset down down FastEthernet0/5 unassigned YES unset down down FastEthernet0/6 unassigned YES unset up up FastEthernet0/7 unassigned YES unset down down FastEthernet0/8 unassigned YES unset down down FastEthernet0/9 unassigned YES unset down down FastEthernet0/10 unassigned YES unset down down FastEthernet0/11 unassigned YES unset down down FastEthernet0/12 unassigned YES unset down down FastEthernet0/13 unassigned YES unset down down FastEthernet0/14 unassigned YES unset down down FastEthernet0/15 unassigned YES unset down down FastEthernet0/16 unassigned YES unset down down FastEthernet0/17 unassigned YES unset down down FastEthernet0/18 unassigned YES unset down down FastEthernet0/19 unassigned YES unset down down FastEthernet0/20 unassigned YES unset down down FastEthernet0/21 unassigned YES unset down down FastEthernet0/22 unassigned YES unset down down FastEthernet0/23 unassigned YES unset down down FastEthernet0/24 unassigned YES unset down down GigabitEthernet0/1 unassigned YES unset down down GigabitEthernet0/2 unassigned YES unset down down

k. Configurez le Commutateur S2.

Répétez les étapes précédentes pour le commutateur S2. Assurez-vous que le nom d’hôte est configuré en tant que S2.

l. Notez le statut des interfaces suivantes.

| Interface | S1 État | Protocole | S2 État | Protocole |

|---|---|---|---|---|

| F0/1 | ||||

| F0/6 | ||||

| F0/18 | ||||

| VLAN 1 |

m. À partir d’un PC, ping S1 et S2. En principe, cette requête ping doit aboutir.

n. A partir d’un commutateur, ping PC-A et PC-B. En principe, cette requête ping doit aboutir.

Question de réflexion

Pourquoi certains ports FastEthernet sur les commutateurs sont-ils activés tandis que d’autres sont hors service?

Les ports FastEthernet sont activés lorsque les câbles sont connectés aux ports, sauf s’ils ont été arrêtés manuellement par les administrateurs. Sinon, les ports seraient en panne.

Qu’est-ce qui pourrait empêcher l’envoi d’une requête ping entre des ordinateurs?

Mauvaise adresse IP, support déconnecté, interrupteur éteint ou ports administrativement désactivés, pare-feu.

Configurations de l’appareil

Commutateur S1 (complet)

S1#sh run

Building configuration...

Current configuration : 1514 bytes

version 15.0

no service pad

service timestamps debug datetime msec

service timestamps log datetime msec

no service password-encryption

!

hostname S1

boot-start-marker

boot-end-marker

!

enable secret 4 06YFDUHH61wAE/kLkDq9BGho1QM5EnRtoyr8cHAUg.2

!

no aaa new-model

system mtu routing 1500

!

no ip domain-lookup

!

spanning-tree mode pvst

spanning-tree extend system-id

!

vlan internal allocation policy ascending

!

interface FastEthernet0/1

!

interface FastEthernet0/2

!

interface FastEthernet0/3

!

interface FastEthernet0/4

!

interface FastEthernet0/5

!

interface FastEthernet0/6

!

interface FastEthernet0/7

!

interface FastEthernet0/8

!

interface FastEthernet0/9

!

interface FastEthernet0/10

!

interface FastEthernet0/11

!

interface FastEthernet0/12

!

interface FastEthernet0/13

!

interface FastEthernet0/14

!

interface FastEthernet0/15

!

interface FastEthernet0/16

!

interface FastEthernet0/17

!

interface FastEthernet0/18

!

interface FastEthernet0/19

!

interface FastEthernet0/20

!

interface FastEthernet0/21

!

interface FastEthernet0/22

!

interface FastEthernet0/23

!

interface FastEthernet0/24

!

interface GigabitEthernet0/1

!

interface GigabitEthernet0/2

!

interface Vlan1

ip address 192.168.1.1 255.255.255.0

!

ip http server

ip http secure-server

!

banner motd ^C

Unauthorized access is strictly prohibited and prosecuted to the full extent of the law. ^C

!

line con 0

password cisco

login

line vty 0 4

login

line vty 5 15

login

end

Commutateur S2 (complet)

S2# sh run

Building configuration...

Current configuration : 1514 bytes

!

version 15.0

no service pad

service timestamps debug datetime msec

service timestamps log datetime msec

no service password-encryption

!

hostname S2

!

boot-start-marker

boot-end-marker

!

enable secret 4 06YFDUHH61wAE/kLkDq9BGho1QM5EnRtoyr8cHAUg.2

!

no aaa new-model

system mtu routing 1500

!

no ip domain-lookup

!

spanning-tree mode pvst

spanning-tree extend system-id

!

vlan internal allocation policy ascending

!

interface FastEthernet0/1

!

interface FastEthernet0/2

!

interface FastEthernet0/3

!

interface FastEthernet0/4

!

interface FastEthernet0/5

!

interface FastEthernet0/6

!

interface FastEthernet0/7

!

interface FastEthernet0/8

!

interface FastEthernet0/9

!

interface FastEthernet0/10

!

interface FastEthernet0/11

!

interface FastEthernet0/12

!

interface FastEthernet0/13

!

interface FastEthernet0/14

!

interface FastEthernet0/15

!

interface FastEthernet0/16

!

interface FastEthernet0/17

!

interface FastEthernet0/18

!

interface FastEthernet0/19

!

interface FastEthernet0/20

!

interface FastEthernet0/21

!

interface FastEthernet0/22

!

interface FastEthernet0/23

!

interface FastEthernet0/24

!

interface GigabitEthernet0/1

!

interface GigabitEthernet0/2

!

interface Vlan1

ip address 192.168.1.2 255.255.255.0

!

ip http server

ip http secure-server

!

banner motd ^C

Unauthorized access is strictly prohibited and prosecuted to the full extent of the law. ^C

line con 0

password cisco

login

line vty 0 4

login

line vty 5 15

login

end