3.4.6 – Packet Tracer – Configurer les VLAN et le trunk

3.4.6 – Packet Tracer – Configurer les VLAN et le trunk

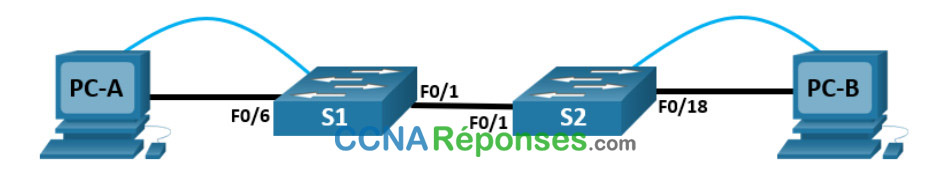

Topologie

Table d’adressage

| Appareil | Interface | Adresse IP | Masque de sous-réseau | Passerelle par défaut |

|---|---|---|---|---|

| S1 | VLAN 1 | 192.168.1.11 | 255.255.255.0 | S/O |

| S2 | VLAN 1 | 192.168.1.12 | 255.255.255.0 | S/O |

| PC-A | Carte réseau (NIC) | 192.168.10.3 | 255.255.255.0 | 192.168.10.1 |

| PC-B | Carte réseau (NIC) | 192.168.10.4 | 255.255.255.0 | 192.168.10.1 |

Objectifs

Partie 1 : Création d’un réseau et configuration des paramètres de base des périphériques

Partie 2: Créer les VLAN et attribuer les ports de commutateur

Partie 3: Mettre à jour les attributions des ports VLAN et la base de données VLAN

Partie 4: Configurer un trunk 802.1Q entre les commutateurs

Contexte/scénario

Les commutateurs modernes utilisent des VLANs pour améliorer les performances réseau en divisant les vastes domaines de diffusion de couche 2 en domaines plus petits. Ces VLAN peuvent également être utilisés comme mesure de sécurité en contrôlant quels hôtes peuvent communiquer. D’une manière générale, les VLAN permettent d’adapter un réseau aux objectifs de l’entreprise.

Les trunks de VLAN sont utilisés pour étendre des VLAN sur plusieurs périphériques. Les trunks permettent au trafic de plusieurs VLAN de circuler sur une liaison unique, tout en maintenant intactes l’identification et la segmentation des VLAN.

Au cours de ce PTPM, vous allez créer des VLANs sur les deux commutateurs présents dans la topologie, attribuer les VLANs aux ports d’accès des commutateurs, vérifier que les VLAN fonctionnent comme prévu. Vous allez ensuite créer une trunc VLAN entre les deux commutateurs pour permettre aux hôtes du même VLAN de communiquer via la trunc, quel que soit le commutateur auquel l’hôte est connecté.

Instructions

Partie 1 : Créer le réseau et configurer les paramètres de base des périphériques

Dans la Partie 1, vous allez configurer la topologie du réseau et les paramètres de base sur les hôtes de PC et les commutateurs.

Étape 1: Réalisez le réseau comme indiqué dans la topologie.

Connectez les équipements représentés dans le schéma de topologie et effectuez le câblage nécessaire.

a. Cliquez et faites glisser les commutateurs S1 et S2 dans le rack.

Remarque: Cette activité s’ouvrira avec 37% d’achèvement car les ports du commutateur sont tous coupés. Lorsque vous installez les commutateurs dans le rack, les ports sont automatiquement activés. Après environ une minute, le score baissera à 1%. Plus tard dans l’activité, vous fermez les ports inutilisés.

b. Cliquez et faites glisser PC-A et PC-B vers la Table et utilisez le bouton d’alimentation pour les allumer.

c. Fournir une connectivité réseau en connectant des câbles directs en cuivre , comme indiqué dans la topologie.

d. Connectez le câble de console de l’appareil PC-A à S1 et du périphérique PC-B à S2.

Étape 2: Configurez les paramètres de base pour chaque commutateur.

a. À partir de l’ onglet Bureau de chaque PC, utilisez le Terminal pour consoles dans chaque commutateur et activez le mode d’execution privilégié.

Switch> enableb. Passez en mode de configuration.

Switch# config terminalc. Attribuez un nom de périphérique à chaque commutateur.

Switch(config)# hostname S1

Switch(config)# hostname S2d. Attribuez class comme mot de passe chiffré d’exécution privilégié.

S1(config)# enable secret class

S2(config)# enable secret classe. Attribuez cisco comme mot de passe de console et activez la connexion.

S1(config)# line console 0

S1(config-line)# password cisco

S1(config-line)# login

S2(config)# line console 0

S2(config-line)# password cisco

S2(config-line)# loginf. Attribuez cisco comme mot de passe vty et activez la connexion.

S1(config)# line vty 0 4

S1(config-line)# password cisco

S1(config-line)# login

S2(config)# line vty 0 4

S2(config-line)# password cisco

S2(config-line)# loging. Cryptez les mots de passe en texte clair.

S1(config)# service password-encryption

S2(config)# service password-encryptionh. Créez une bannière qui avertit quiconque d’accéder à l’appareil que tout accès non autorisé est interdit.

S1(config)# banner motd $ Authorized Users Only! $

S2(config)# banner motd $ Authorized Users Only! $i. Configurez l’adresse IP listée dans la table d’adressage pour VLAN 1 sur le commutateur.

Remarque: L’adresse VLAN 1 n’est pas grade car vous la supprimerez plus tard dans l’activité. Cependant, vous aurez besoin du VLAN 1 pour tester la connectivité plus tard dans cette partie.

S1(config)# interface vlan 1

S1(config-if)# ip address 192.168.1.11 255.255.255.0

S1(config-if)# no shutdown

S1(config-if)# exit

S2(config)# interface vlan 1

S2(config-if)# ip address 192.168.1.12 255.255.255.0

S2(config-if)# no shutdown

S2(config-if)# exitj. Arrêtez toutes les interfaces qui ne seront pas utilisées.

S1(config)# interface range f0/2-5, f0/7-24, g0/1-2

S1(config-if-range)# shutdown

S1(config-if-range)# exit

S1(config)# exit

S2(config)# interface range f0/2-17, f0/19-24, g0/1-2

S2(config-if-range)# shutdown

S2(config-if-range)# exit

S2(config)# exitk. Réglez l’horloge sur le commutateur.

Remarque: Le réglage de l’horloge ne peut pas être classé dans Packet Tracer.

S1# clock set 15:30:00 19 August 2021

S2# clock set 15:30:00 19 August 2021l. Enregistrez la configuration en cours dans le fichier de configuration initiale.

S1# copy running-config startup-config

S2# copy running-config startup-configÉtape 3: Configurez les PC hôtes.

Dans l’onglet Bureau de chaque PC, cliquez sur Configuration IP et entrez les informations d’adressage telles qu’affichées dans la table d’adressage.

Étape 4: Tester la connectivité

Testez la connectivité réseau en tentant d’effectuer un ping entre chacun des périphériques câblés.

PC-A peut-il envoyer une requête ping à PC-B? Oui

PC-A peut-il envoyer une requête ping à S1? Non

PC-B peut-il envoyer une requête ping à S2? Non

S1 peut-il envoyer une requête ping à S2? Oui

Si vous avez répondu “Non” à l’une de ces questions, pourquoi les requêtes ping n’ont-elles pas abouti?

Les pings ont échoué lors de la tentative de ping d’un appareil sur un sous-réseau différent. Pour que ces pings réussissent, une passerelle par défaut doit exister pour acheminer le trafic d’un sous-réseau à un autre.

Partie 2 : Créer les VLAN et attribuer les ports de commutateur

Dans Partie 2, vous allez créer des VLAN de gestion, d’exploitation, de parking_Lot et natifs sur les deux commutateurs. Vous attribuerez ensuite ces VLAN aux interfaces appropriées. La commande show vlan est utilisée pour vérifier vos paramètres de configuration.

Étape 1: Créez les VLAN sur les commutateurs.

À partir de l’ onglet Bureau de chaque PC, utilisez Terminal pour continuer à configurer les deux commutateurs réseau.

a. Créez les VLANs sur S1.

S1(config)# vlan 10S1(config-vlan)# name Operations S1(config-vlan)# vlan 20 S1(config-vlan)# name Parking_Lot S1(config-vlan)# vlan 99 S1(config-vlan)# name Management S1(config-vlan)# vlan 1000 S1(config-vlan)# name Native S1(config-vlan)# end

b. Créez les mêmes VLAN sur S2.

c. Exécutez la commande show vlan brief pour afficher la liste des VLAN sur S1.

S1# show vlan brief

VLAN Name Status Ports

---- -------------------------------- --------- -------------------------------

1 default active Fa0/1, Fa0/2, Fa0/3, Fa0/4

Fa0/5, Fa0/6, Fa0/7, Fa0/8

Fa0/9, Fa0/10, Fa0/11, Fa0/12

Fa0/13, Fa0/14, Fa0/15, Fa0/16

Fa0/17, Fa0/18, Fa0/19, Fa0/20

Fa0/21, Fa0/22, Fa0/23, Fa0/24

Gi0/1, Gi0/2

10 Operations active

20 Parking_Lot active

99 Management active

1000 Native active

1002 fddi-default active

1003 token-ring-default active

1004 fddinet-default active

1005 trnet-default activeQuel est le VLAN par défaut? VLAN 1

Quels ports sont attribués au VLAN par défaut? Tous les ports du commutateur sont attribués au VLAN 1 par défaut.

Étape 2: Attribuez les VLAN aux interfaces de commutateur correctes.

a. Attribuez les VLAN aux interfaces sur S1.

1. Attribuez PC-A au VLAN d’opération.

S1(config)# interface f0/6 S1(config-if)# switchport mode access S1(config-if)# switchport access vlan 10

2. À partir du VLAN 1, supprimez l’adresse IP de gestion et configurez-la sur VLAN 99.

S1(config)# interface vlan 1 S1(config-if)# no ip address S1(config-if)# interface vlan 99 S1(config-if)# ip address 192.168.1.11 255.255.255.0 S1(config-if)# end

b. Exécutez la commande show vlan brief et vérifiez que les VLAN sont attribués aux interfaces correctes

S1# show vlan brief

VLAN NameStatusPorts

—- ——————————– ——— ——————————-

1defaultactiveFa0/1, Fa0/2, Fa0/3, Fa0/4

Fa0/5, Fa0/7, Fa0/8, Fa0/9

Fa0/10, Fa0/11, Fa0/12, Fa0/13

Fa0/14, Fa0/15, Fa0/16, Fa0/17

Fa0/18, Fa0/19, Fa0/20, Fa0/21

Fa0/22, Fa0/23, Fa0/24, Gi0/1

Gi0/2

10OperationsactiveFa0/6

20Facultyactive

99Managementactive

1002 fddi-defaultactive

1003 token-ring-defaultactive

1004 fddinet-defaultactive

1005 trnet-defaultactivec. Exécutez la commande show ip interface brief.

S1# show ip interface brief

InterfaceIP-AddressOK? Method StatusProtocol

Vlan1unassignedYES unsetupup

Vlan99192.168.1.11YES manual updown

FastEthernet0/1unassignedYES unsetupup

FastEthernet0/2unassignedYES unsetadministratively down down

FastEthernet0/3unassignedYES unsetadministratively down down

FastEthernet0/4unassignedYES unsetadministratively down down

FastEthernet0/5unassignedYES unsetadministratively down down

FastEthernet0/6unassignedYES unsetupup

FastEthernet0/7unassignedYES unsetadministratively down down

<output omitted>Quel est l’état du VLAN 99? Expliquez votre réponse.

L’état du VLAN 99 est up/down, up car le VLAN existe dans la base de données mais down car le VLAN n’a pas encore été affecté à un port actif.

d. Attribuez PC-B au VLAN d’opérations sur S2.

S2(config)# interface f0/18

S2(config-if)# switchport mode access

S2(config-if)# switchport access vlan 10e. À partir du VLAN 1, supprimez l’adresse IP de gestion et configurez-la sur VLAN 99 conformément à la table d’adressage.

S2(config)# interface vlan 1

S2(config-if)# no ip address

S2(config-if)# interface vlan 99

S2(config-if)# ip address 192.168.1.12 255.255.255.0f. Exécutez la commande show vlan brief pour vérifier que les VLAN sont attribués aux interfaces correctes.

S2# show vlan brief

VLAN NameStatusPorts

—- ——————————– ——— ——————————-

1defaultactiveFa0/1, Fa0/2, Fa0/3, Fa0/4

Fa0/5, Fa0/6, Fa0/7, Fa0/8

Fa0/9, Fa0/10, Fa0/11, Fa0/12

Fa0/13, Fa0/14, Fa0/15, Fa0/16

Fa0/17, Fa0/19, Fa0/20, Fa0/21

Fa0/22, Fa0/23, Fa0/24, Gi0/1

Gi0/2

10OperationsactiveFa0/18

20Parking_Lotactive

99Managementactive

1000 Nativeactive

1002 fddi-defaultactive

1003 token-ring-defaultactive

1004 fddinet-defaultactive

1005 trnet-defaultactiveS1 peut-il envoyer une requête ping vers S2? Expliquez votre réponse.

Non. Les adresses IP des commutateurs résident désormais dans le VLAN 99. Le trafic VLAN 99 ne sera pas envoyé via l’interface F0/1.

PC-A peut-il envoyer une requête ping à PC-B? Expliquez votre réponse.

Non. L’interface F0/1 n’est pas affectée au VLAN 10, donc le trafic VLAN 10 ne sera pas envoyé dessus.

Partie 3 : Mettre à jour les attributions des ports VLAN et la base de données VLAN

Dans la Partie 3, vous allez modifier les attributions des ports VLAN et supprimer des VLAN de la base de données VLAN.

Étape 1: Attribuez un VLAN à plusieurs interfaces.

À partir de l’ onglet Bureau de chaque PC, utilisez Terminal pour continuer à configurer les deux commutateurs réseau.

a. Sur S1, attribuez les interfaces F0/11 – 24 au VLAN99.

S1(config)# interface range f0/11-24 S1(config-if-range)# switchport mode access S1(config-if-range)# switchport access vlan 99 S1(config-if-range)# end

b. Exécutez la commande show vlan brief pour vérifier les attributions de VLAN.

S1# show vlan brief

VLAN NameStatusPorts

—- ——————————– ——— ——————————-

1defaultactiveFa0/1, Fa0/2, Fa0/3, Fa0/4

Fa0/5, Fa0/7, Fa0/8, Fa0/9

Fa0/10, Gi0/1, Gi0/2

10OperationsactiveFa0/6

20Parking_Lotactive

99ManagementactiveFa0/11, Fa0/12, Fa0/13, Fa0/14

Fa0/15, Fa0/16, Fa0/17, Fa0/18

Fa0/19, Fa0/20, Fa0/21, Fa0/22

Fa0/23, Fa0/24

1000 Nativeactive

1002 fddi-defaultactive

1003 token-ring-defaultactive

1004 fddinet-defaultactive

1005 trnet-defaultactivec. Réattribuez les interfaces F0/11 et F0/21 au VLAN 10.

S1(config)# interface range f0/11, f0/21

S1(config-if-range)# switchport access vlan 10

S1(config-if-range)# endd. Vérifiez que les attributions de VLAN sont correctes.

S1# show vlan brief

VLAN NameStatusPorts

—- ——————————– ——— ——————————-

1defaultactiveFa0/1, Fa0/2, Fa0/3, Fa0/4

Fa0/5, Fa0/7, Fa0/8, Fa0/9

Fa0/10, Gi0/1, Gi0/2

10OperationsactiveFa0/6, Fa0/11, Fa0/21

20Parking_Lotactive

99ManagementactiveFa0/12, Fa0/13, Fa0/14, Fa0/15

Fa0/16, Fa0/17, Fa0/18, Fa0/19

Fa0/20, Fa0/22, Fa0/23, Fa0/24

1000 Nativeactive

1002 fddi-defaultactive

1003 token-ring-defaultactive

1004 fddinet-defaultactive

1005 trnet-defaultactiveÉtape 2: Supprimez une attribution de VLAN de l’interface.

a. Exécutez la commande no switchport access vlan pour supprimer l’attribution du VLAN 99 à l’interface F0/24.

S1(config)# interface f0/24 S1(config-if)# no switchport access vlan S1(config-if)# end

b. Assurez-vous que la modification de VLAN a été effectuée.

À quel VLAN le port F0/24 est-il maintenant associé?

VLAN 1, le VLAN par défaut.

S1# show vlan brief

VLAN NameStatusPorts

—- ——————————– ——— ——————————-

1defaultactiveFa0/1, Fa0/2, Fa0/3, Fa0/4

Fa0/5, Fa0/7, Fa0/8, Fa0/9

Fa0/10, Fa0/24, Gi0/1, Gi0/2

10OperationsactiveFa0/6, Fa0/11, Fa0/21

20Parking_Lotactive

99ManagementactiveFa0/12, Fa0/13, Fa0/14, Fa0/15

Fa0/16, Fa0/17, Fa0/18, Fa0/19

Fa0/20, Fa0/22, Fa0/23

1000 Nativeactive

1002 fddi-defaultactive

1003 token-ring-defaultactive

1004 fddinet-defaultactive

1005 trnet-defaultactiveÉtape 3: Supprimez un ID VLAN de la base de données VLAN.

a. Ajoutez le VLAN 30 à l’interface F0/24 sans exécuter la commande globale VLAN.

S1(config)# interface f0/24

S1(config-if)# switchport access vlan 30

% Access VLAN does not exist. Creating vlan 30Remarque : La technologie actuelle des commutateurs ne nécessite plus l’exécution de la commande vlan pour l’ajout d’un VLAN à la base de données. En attribuant un VLAN inconnu à un port, le VLAN sera créé et ajouté à la base de données VLAN.

b. Vérifiez que le nouveau VLAN s’affiche dans la table VLAN.

S1# show vlan brief

VLAN NameStatusPorts

—- ——————————– ——— ——————————-

1defaultactiveFa0/1, Fa0/2, Fa0/3, Fa0/4

Fa0/5, Fa0/7, Fa0/8, Fa0/9

Fa0/10, Gi0/1, Gi0/2

10OperationsactiveFa0/6, Fa0/11, Fa0/21

20Parking_Lotactive

30VLAN0030activeFa0/24

99ManagementactiveFa0/12, Fa0/13, Fa0/14, Fa0/15

Fa0/16, Fa0/17, Fa0/18, Fa0/19

Fa0/20, Fa0/22, Fa0/23

1000 Nativeactive

1002 fddi-defaultactive

1003 token-ring-defaultactive

1004 fddinet-defaultactive

1005 trnet-defaultactiveQuel est le nom par défaut du VLAN 30?

VLAN0030

c. Exécutez la commande no vlan 30 pour supprimer le VLAN 30 de la base de données VLAN.

S1(config)# no vlan 30 S1(config)# end

d. Exécutez la commande show vlan brief. L’interface F0/24 a été attribuée au VLAN 30.

Après avoir supprimé le VLAN 30 de la base de données VLAN, pourquoi F0/24 n’est-il plus affiché dans la sortie de la commande show vlan brief ? À quel VLAN le port F0/24 est-il maintenant affecté? Que devient-il du trafic destiné à l’hôte connecté à F0/24?

Lorsque vous supprimez un VLAN, tous les ports attribués à ce VLAN deviennent inactifs. Le port F0/24 est toujours associé au VLAN 30 mais n’est plus affiché dans la sortie. Le VLAN 30 est maintenant inactif car il n’existe pas dans la base de données VLAN. Tout port associé au VLAN 30 ne transférera aucun trafic.

S1# show vlan brief

VLAN NameStatusPorts

—- ——————————– ——— ——————————-

1defaultactiveFa0/1, Fa0/2, Fa0/3, Fa0/4

Fa0/5, Fa0/7, Fa0/8, Fa0/9

Fa0/10, Gi0/1, Gi0/2

10OperationsactiveFa0/6, Fa0/11, Fa0/21

20Parking_Lotactive

99ManagementactiveFa0/12, Fa0/13, Fa0/14, Fa0/15

Fa0/16, Fa0/17, Fa0/18, Fa0/19

Fa0/20, Fa0/22, Fa0/23

1000 Nativeactive

1002 fddi-defaultactive

1003 token-ring-defaultactive

1004 fddinet-defaultactive

1005 trnet-defaultactivee. Exécutez la commande no switchport access vlan sur l’interface F0/24.

S1(config)# interface f0/24

S1(config-if)# no switchport access vlan

S1(config-if)# endf. Exécutez la commande show vlan brief pour déterminer l’attribution de VLAN de F0/24.

À quel VLAN le port F0/24 est-il attribué?

Le VLAN par défaut, VLAN 1

S1# show vlan brief

VLAN NameStatusPorts

—- ——————————– ——— ——————————-

1defaultactiveFa0/1, Fa0/2, Fa0/3, Fa0/4

Fa0/5, Fa0/7, Fa0/8, Fa0/9

Fa0/10, Fa0/24, Gi0/1, Gi0/2

10OperationsactiveFa0/6, Fa0/11, Fa0/21

20Parking_Lotactive

99ManagementactiveFa0/12, Fa0/13, Fa0/14, Fa0/15

Fa0/16, Fa0/17, Fa0/18, Fa0/19

Fa0/20, Fa0/22, Fa0/23

1000 Nativeactive

1002 fddi-defaultactive

1003 token-ring-defaultactive

1004 fddinet-defaultactive

1005 trnet-defaultactiveRemarque: Avant de supprimer un VLAN de la base de données, il est recommandé de réattribuer tous les ports qui ont été attribués à ce VLAN.

Pourquoi devez-vous réattribuer un port à un autre VLAN avant de supprimer le VLAN de la base de données VLAN?

Les interfaces affectées à un VLAN qui est supprimé de la base de données VLAN deviennent inactives et ne peuvent pas être utilisées jusqu’à ce qu’elles soient réaffectées à un autre VLAN. Cela peut être difficile à résoudre car les interfaces à ressources partagées n’apparaissent pas non plus dans la liste des ports (la partie 4 contient plus d’informations sur les interfaces à ressources partagées).

Partie 4 : Configurer un trunk 802.1Q entre les commutateurs

Dans la Partie 4, vous allez configurer l’interface F0/1 pour utiliser le protocole DTP (Dynamic Trunking Protocol) afin de lui permettre de négocier le mode trunk. Une fois cette opération réalisée et vérifiée, vous allez désactiver le protocole DTP sur l’interface F0/1 et configurer celle-ci manuellement en tant que trunk.

Étape 1: Utilisez le protocole DTP pour initier le trunking sur F0/1.

Le mode DTP par défaut d’un port de commutateur 2960 est le mode automatique dynamique (dynamic auto). Cela permet à l’interface de convertir la liaison en trunk si l’interface voisine est configurée pour le mode trunk ou le mode dynamique souhaitable.

a. Configurez F0/1 sur S1 pour négocier le mode trunk.

S1(config)# interface f0/1

S1(config-if)# switchport mode dynamic desirable

Sep 19 02:51:47.257: %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/1,

changed state to up

Sep 19 02:51:47.291: %LINEPROTO-5-UPDOWN: Line protocol on Interface Vlan99, changed

state to upVous devriez également recevoir des messages d’état du lien sur le commutateur S2.

S2#

Sep 19 02:42:19.424: %LINK-3-UPDOWN: Interface FastEthernet0/1, changed state to up

Sep 19 02:42:21.454: %LINEPROTO-5-UPDOWN: Line protocol on Interface Vlan99, changed

state to up

Sep 19 02:42:22.419: %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/1,

changed state to upb. Sur S1 et S2, exécutez la commande show vlan brief . L’interface F0/1 n’est plus attribuée au VLAN 1. Les interfaces en mode trunk ne sont pas répertoriées dans la table VLAN.

S1# show vlan brief

VLAN NameStatusPorts

—- ——————————– ——— ——————————-

1defaultactiveFa0/2, Fa0/3, Fa0/4, Fa0/5

Fa0/7, Fa0/8, Fa0/9, Fa0/10

Fa0/24, Gi0/1, Gi0/2

10OperationsactiveFa0/6, Fa0/11, Fa0/21

20Parking_Lotactive

99ManagementactiveFa0/12, Fa0/13, Fa0/14, Fa0/15

Fa0/16, Fa0/17, Fa0/18, Fa0/19

Fa0/20, Fa0/22, Fa0/23

1000 Nativeactive

1002 fddi-defaultactive

1003 token-ring-defaultactive

1004 fddinet-defaultactive

1005 trnet-defaultactivec. Exécutez la commande show interfaces trunk pour afficher les interfaces en mode trunk. Notez que le mode sur S1 est souhaitable (desirable) et sur S2 est automatique (auto).

S1# show interfaces trunk PortModeEncapsulationStatusNative vlan Fa0/1desirablen-802.1qtrunking1 PortVlans allowed on trunk Fa0/11-1005 PortVlans allowed and active in management domain Fa0/11,10,20,99,1000 PortVlans in spanning tree forwarding state and not pruned Fa0/11,10,20,99,1000 S2# show interfaces trunk PortModeEncapsulationStatusNative vlan Fa0/1auton-802.1qtrunking1 PortVlans allowed on trunk Fa0/11-1005 PortVlans allowed and active in management domain Fa0/11,10,20,99,1000 PortVlans in spanning tree forwarding state and not pruned Fa0/11,10,20,99,1000

Remarque : Par défaut, tous les VLAN sont autorisés sur un trunk. La commande switchport trunk permet de contrôler quels VLAN ont accès au trunk. Pour cette activité, conservez les paramètres par défaut. Cela permet à tous les VLAN de traverser F0/1.

d. Assurez-vous que le trafic VLAN circule sur l’interface trunk F0/1.

S1 peut-il envoyer une requête ping à S2? Oui

PC-A peut-il envoyer une requête ping à PC-B? Oui

PC-A peut-il envoyer une requête ping à S1? Non

PC-B peut-il envoyer une requête ping à S2? Non

Si vous avez répondu “Non” à l’une de ces questions, expliquez pourquoi ci-dessous.

Les commutateurs sont en VLAN 99 et les PC sont en VLAN 10 ; par conséquent, les pings entre les VLAN ont échoué.

Étape 2: Configurez manuellement l’interface trunk F0/1.

La commande switchport mode trunk est utilisée pour configurer manuellement un port en tant que trunk. Cette commande doit être exécutée sur les deux extrémités de la liaison.

a. Sur l’interface F0/1, modifier le mode switchport mode pour forcer le trunking. Assurez-vous d’effectuer cette opération sur les deux commutateurs.

S1(config)# interface f0/1 S1(config-if)# switchport mode trunk

S2(config)# interface f0/1

S2(config-if)# switchport mode trunkb. Exécutez la commande show interfaces trunk pour afficher le mode trunk. Notez que le mode est passé de desirable à on.

S1# show interfaces trunk

PortModeEncapsulationStatusNative vlan

Fa0/1on802.1qtrunking1

PortVlans allowed on trunk

Fa0/11-1005

PortVlans allowed and active in management domain

Fa0/11,10,20,99,1000

PortVlans in spanning tree forwarding state and not pruned

Fa0/11,10,20,99,1000c. Modifiez la configuration du trunk sur les deux commutateurs en changeant le VLAN natif de VLAN 1 à VLAN 1000.

S1(config)# interface f0/1 S1(config-if)# switchport trunk native vlan 1000

S2(config)# interface f0/1

S2(config-if)# switchport trunk native vlan 1000d. Exécutez la commande show interfaces trunk pour afficher le mode trunk. Notez que les informations du VLAN natif sont mises à jour.

S2# show interfaces trunk

PortModeEncapsulationStatusNative vlan

Fa0/1on802.1qtrunking1000

PortVlans allowed on trunk

Fa0/11-1005

PortVlans allowed and active in management domain

Fa0/11,10,20,99,1000

PortVlans in spanning tree forwarding state and not prunedPourquoi voudriez-vous configurer manuellement une interface en mode trunk au lieu d’utiliser le protocole DTP?

Tous les équipements n’utilisent pas le DTP. DTP est une propriété de Cisco et l’utilisation de la commande switchport mode trunk garantit que le port deviendra une jonction quel que soit le type d’équipement connecté à l’autre extrémité de la liaison.

Pourquoi souhaitez-vous modifier le VLAN natif sur un trunk?

L’utilisation du VLAN 1, le VLAN par défaut, car le VLAN natif représente un risque pour la sécurité. Tous les différents protocoles de contrôle qui sont échangés entre les commutateurs sont échangés via le VLAN 1 natif non balisé, et ces informations pourraient être exposées si les paramètres par défaut sont utilisés sur les ports auxquels les utilisateurs se connectent.

Questions de réflexion

1. Qu’est-ce qui est nécessaire pour permettre aux hôtes présentés dans le VLAN 10 de communiquer avec ceux du VLAN 99?

Les réponses varient, mais pour permettre le routage inter-VLAN, un périphérique de couche 3 est nécessaire pour acheminer le trafic entre les VLAN.

2. Quels sont les principaux avantages dont une entreprise peut bénéficier grâce à une utilisation efficace des VLAN?

Les réponses varient, mais les avantages du VLAN incluent : une meilleure sécurité, des économies de coûts (utilisation efficace de la bande passante et des liaisons montantes), des performances supérieures (domaines de diffusion plus petits), une atténuation des tempêtes de diffusion, une meilleure efficacité du personnel informatique, une gestion plus simple des projets et des applications.