3.8.8 – Travaux pratiques – Explorer le trafic DNS

Partie 1 : Capturer le trafic DNS

Partie 2 : Découvrir le trafic des requêtes DNS

Partie 3 : Découvrir le trafic des réponses DNS

Contexte/scénario

Wireshark est un outil open source de capture et d’analyse de paquets. Wireshark produit une répartition détaillée de la pile de protocole réseau. Wireshark vous permet de filtrer le trafic pour le dépannage du réseau, d’enquêter sur des problèmes de sécurité et d’analyser les protocoles réseau. Parce que Wireshark vous permet d’afficher les informations des paquets, il peut être utilisé comme un outil de reconnaissance pour un hacker.

Au cours de ces travaux pratiques, vous allez installer Wireshark sur un système Windows et l’utiliser pour filtrer les paquets DNS et afficher les détails des paquets de requête et de réponse DNS.

Ressources requises

- 1 PC Windows avec accès Internet et Wireshark installé

Note à l’instructeur : L’utilisation d’un renifleur de paquets tel que Wireshark peut être considérée comme une violation de la politique de sécurité de l’école. Il est recommandé d’obtenir l’autorisation avant d’exécuter Wireshark pour ce laboratoire. Si l’utilisation d’un renifleur de paquets tel que Wireshark est un problème, l’instructeur peut souhaiter assigner le laboratoire comme devoir ou effectuer une démonstration pas à pas.

Instructions

Étape 1: Capturer le trafic DNS.

a. Ouvrez Wireshark et commencez une capture Wireshark en double cliquant sur une interface réseau avec du trafic.

b. Dans l’invite de commande, tapez ipconfig/flushdns et appuyez sur Entrée pour effacer le cache DNS.

C:\Users\Student> ipconfig /flushdns Configuration IP Windows Successfully flushed the DNS Resolver Cache.

c. Tapez nslookup dans l’invite pour passer au mode interactif nslookup.

d. Saisissez le nom de domaine d’un site web. Dans cet exemple, nous utilisons le nom de domaine www.cisco.com. Entrez www.cisco.com à l’invite > .

C:\Users\Student> nslookup

Default Server: UnKnown

Adress: 68.105.28.16

> www.cisco.com

Server: UnKnown

Adress : 68.105.28.16

Non-authoritative answer:

Name: e2867.dsca.akamaiedge.net

Adress: 2001:578:28:68d::b33

2001:578:28:685::b33

96.7.79.147

Aliases: www.cisco.com

www.cisco.com.akadns.net

wwwds.cisco.com.edgekey.net

wwwds.cisco.com.edgekey.net.globalredir.akadns.net

e. Tapez exit quand vous finissez l’exécution du mode interactif nslookup.

f. Cliquez sur Stop capturing packets pour arrêter la capture Wireshark.

Étape 2: Découvrir le trafic des requêtes DNS

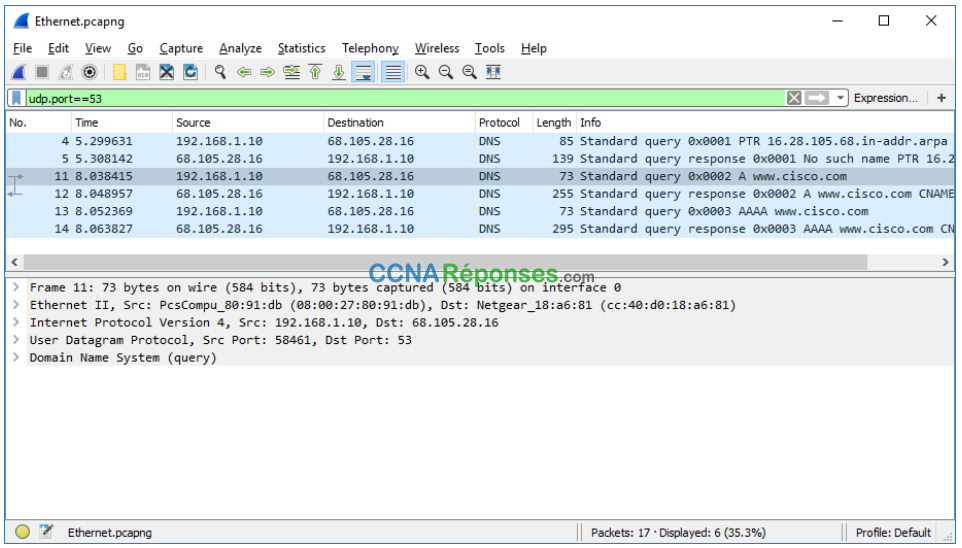

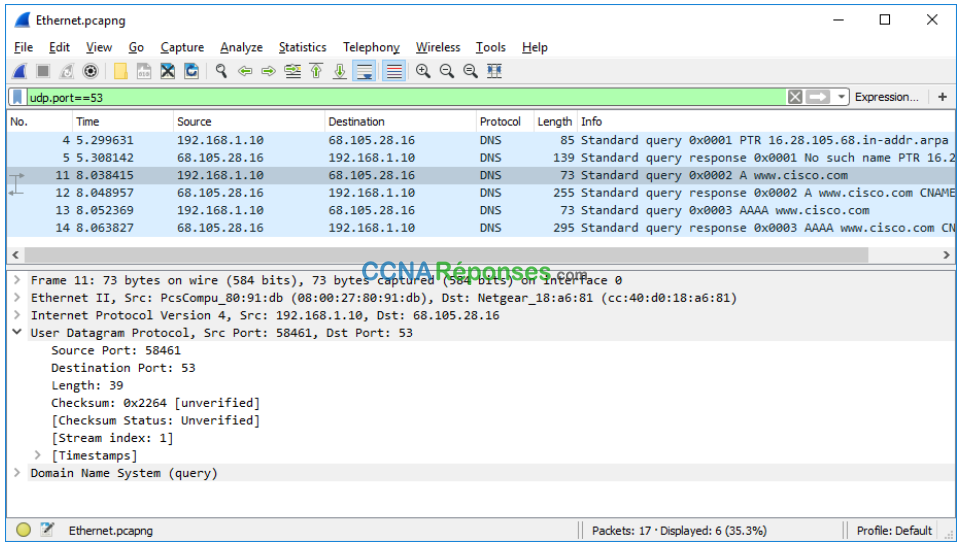

a. Examinez le trafic capturé dans le volet de la liste des paquets Wireshark. Saisissez udp.port == 53 dans la zone de filtre et cliquez sur la flèche (ou appuyez sur Entrée) pour afficher uniquement les paquets DNS.

b. Sélectionnez le paquet DNS identifié Standard query 0x0002 A www.cisco.com.

Dans le volet des détails des paquets, notez que les informations Ethernet II, Internet Protocol Version 4, User Datagram Protocol et Domain Name System (query) sont indiquées pour ce paquet.

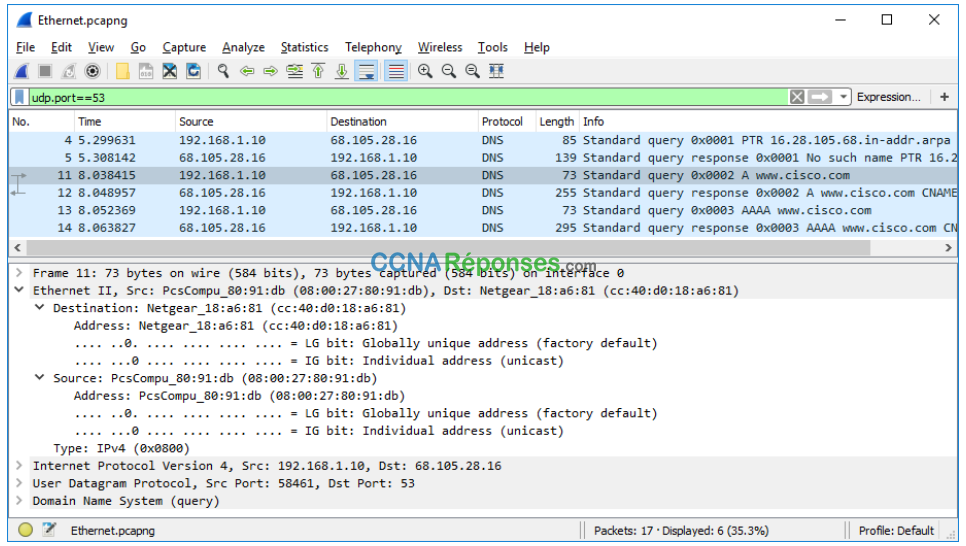

c. Développez Ethernet II pour afficher les détails. Examinez les champs de source et de destination.

Quelles sont les adresses MAC source et de destination ? À quelles interfaces réseau ces adresses MAC sont-elles associées ?

Dans cet exemple, l’adresse MAC source est associée à la carte réseau sur le PC et l’adresse MAC de destination est associée à la passerelle par défaut. S’il existe un serveur DNS local, l’adresse MAC de destination sera l’adresse MAC du serveur DNS local.

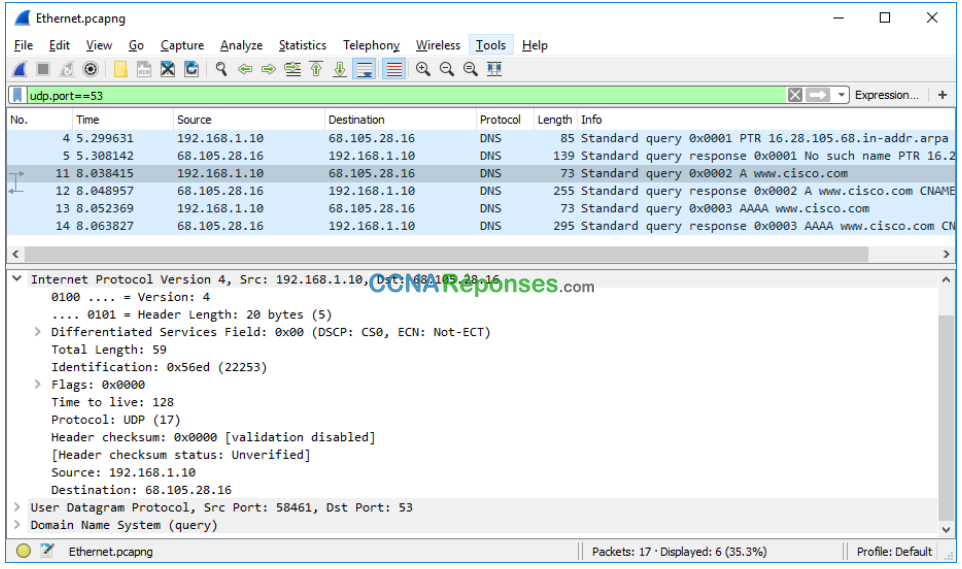

a. Développez Internet Protocol Version 4. Examinez les adresses IPv4 de source et de destination.

Quelles sont les adresses IP de source et de destination ? À quelles interfaces réseau ces adresses IP sont-elles associées ?

Dans cet exemple, l’adresse IP source est associée à la carte réseau sur le PC et l’adresse IP de destination est associée au serveur DNS.

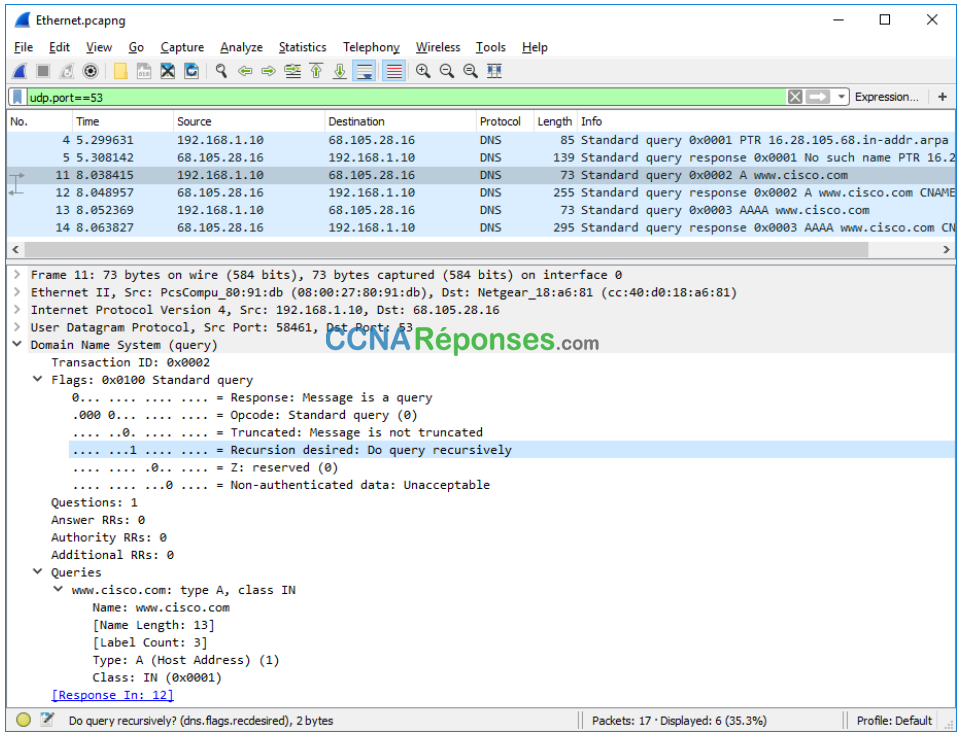

b. Développez le protocole User Datagram Protocol. Examinez les ports de source et de destination.

Quels sont les ports de source et de destination ? Quel est le numéro du port DNS par défaut ?

Le numéro de port source est 58461 et le port de destination est 53, qui est le numéro de port DNS par défaut.

c. Ouvrez une invite de commande et saisissez arp – a et ipconfig/all pour enregistrer les adresses MAC et IP de l’ordinateur.

C:\Users\Student> arp -a

Interface: 192.168.1.10 --- 0x4

Internet Address Physical Address Type

192.168.1.1 cc-40-d0-18-a6-81 dynamic

192.168.1.122 b0-a7-37-46-70-bb dynamic

192.168.1.255 ff-ff-ff-ff-ff-ff static

224.0.0.22 01-00-5e-00-00-16 static

224.0.0.252 01-00-5e-00-00-fc static

239.255.255.250 01-00-5e-7f-ff-fa static

255.255.255.255 ff-ff-ff-ff-ff-ff static

C:\Users\Studuent> ipconfig /all

Windows IP Configuration

Host Name . . . . . . . . . . . . : DESKTOP

Primary Dns Suffix . . . . . . . :

Node Type . . . . . . . . . . . . : Hybrid

IP Routing Enabled. . . . . . . . : No

WINS Proxy Enabled. . . . . . . . : No

Ethernet adapter Ethernet:

Connection-specific DNS Suffix . :

Description . . . . . . . . . . . : Intel(R) PRO/1000 MT Desktop Adapter

Physical Address. . . . . . . . . : 08-00-27-80-91-DB

DHCP Enabled. . . . . . . . . . . : Yes

Autoconfiguration Enabled . . . . : Yes

Link-local IPv6 Address . . . . . : fe80::d829:6d18:e229:a705%4(Preferred)

IPv4 Address. . . . . . . . . . . : 192.168.1.10(Preferred)

Subnet Mask . . . . . . . . . . . : 255.255.255.0

Lease Obtained. . . . . . . . . . : Tuesday, August 20, 2019 5:39:51 PM

Lease Expires . . . . . . . . . . : Wednesday, August 21, 2019 5:39:50 PM

Default Gateway . . . . . . . . . : 192.168.1.1

DHCP Server . . . . . . . . . . . : 192.168.1.1

DHCPv6 IAID . . . . . . . . . . . : 50855975

DHCPv6 Client DUID. . . . . . . . : 00-01-00-01-24-21-BA-64-08-00-27-80-91-DB

DNS Servers . . . . . . . . . . . : 68.105.28.16

68.105.29.16

NetBIOS over Tcpip. . . . . . . . : Enabled

Comparez les adresses MAC et IP des résultats de Wireshark aux résultats de ipconfig/all. Que remarquez-vous ?

Les adresses IP et MAC capturées dans les résultats Wireshark sont les mêmes que les adresses répertoriées dans les commandes arp – a et ipconfig /all.

d. Développez Domain Name System (query) dans le volet des détails des paquets. Puis développez les indicateurs et les requêtes(Flags and Queries).

Examinez les résultats. L’indicateur est défini pour demander de manière récursive pour chercher l’adresse IP sur www.cisco.com.

Étape 3: Découvrir le trafic des réponses DNS

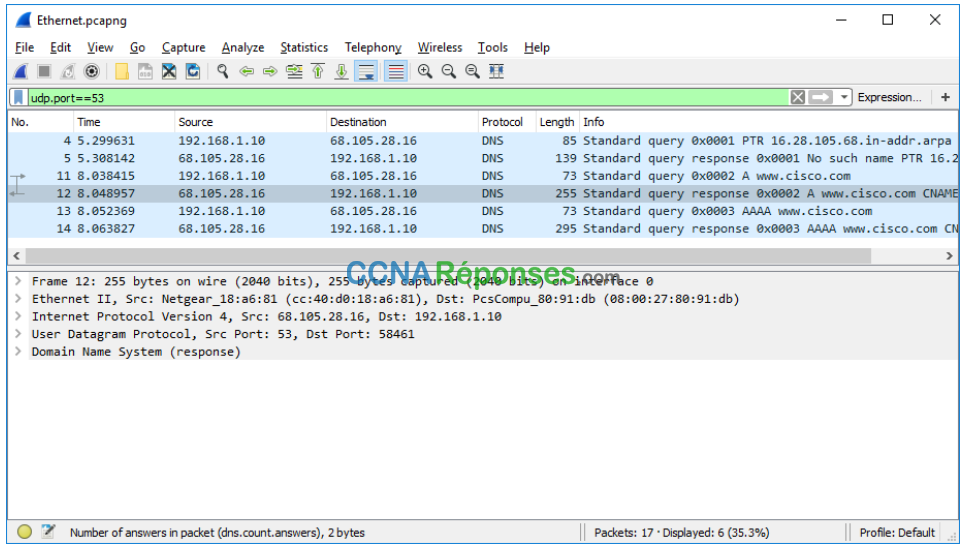

a. Sélectionnez le paquet DNS de réponse correspondant libellé Standard query response 0x000# A www.cisco.com.

Quelles sont les adresses MAC et IP source et de destination et les numéros de port ? Que remarquez-vous par rapport aux adresses dans les paquets de requête DNS ?

L’adresse IP source, l’adresse MAC et le numéro de port dans le paquet de requête sont désormais des adresses de destination. L’adresse IP de destination, l’adresse MAC et le numéro de port dans le paquet de requête sont désormais des adresses source.

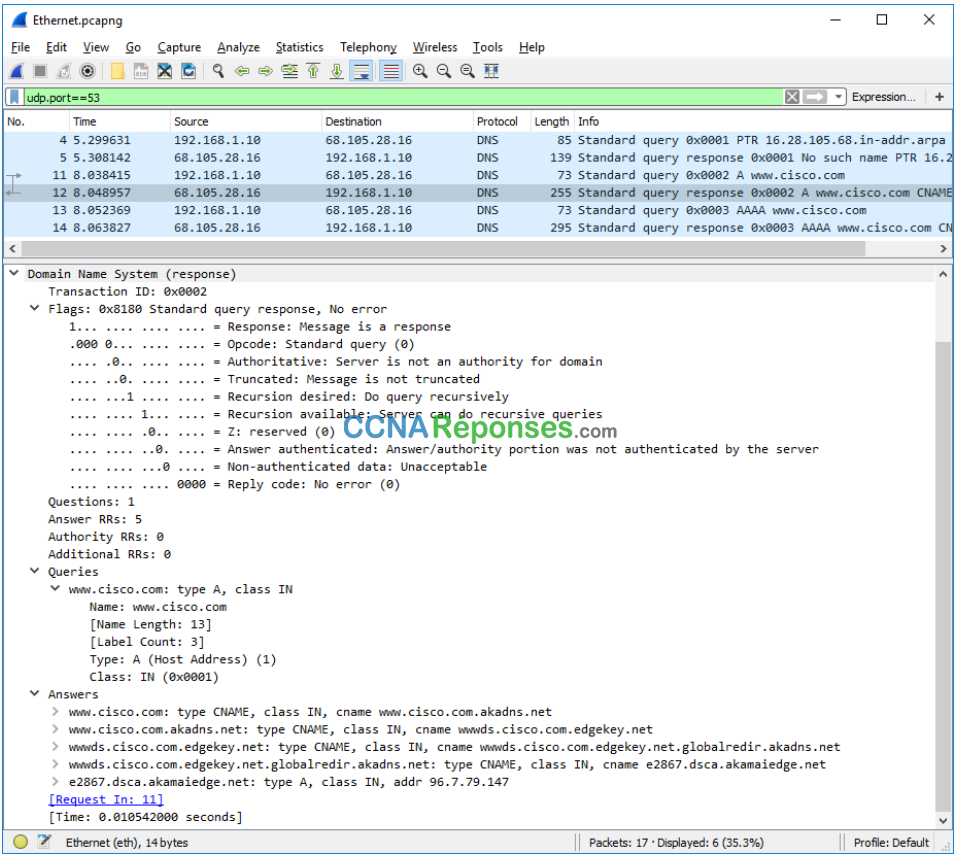

b. Développez Domain Name System (response). Puis développez les indicateurs, les requêtes et les réponses (Flags, Queries and Answers). Examinez les résultats.

Le serveur DNS peut-il envoyer des requêtes récursives ?

Oui, le DNS peut gérer les requêtes récursives.

c. Examinez les enregistrements CNAME et A dans les détails des réponses.

Comment les résultats se comparent-ils aux résultats de nslookup ?

Les résultats dans Wireshark doivent être les mêmes que les résultats de nslookup dans l’invite de commande.

Question de réflexion

1. D’après les résultats de Wireshark, que pouvez-vous apprendre du réseau lorsque vous enlevez le filtre ?

Sans les filtres, les résultats affichent d’autres paquets, tels que DHCP et ARP. À partir de ces paquets et des informations contenues dans ces paquets, vous pouvez en savoir plus sur les autres périphériques et leurs fonctions au sein du LAN.

2. Comment un pirate peut-il utiliser Wireshark pour compromettre la sécurité de votre réseau ?

Un attaquant sur le LAN peut utiliser Wireshark pour observer le trafic réseau et peut obtenir des informations sensibles dans les détails du paquet si le trafic n’est pas chiffré.