4.2.8 – Travaux pratiques – Configuration du routage inter-VLAN avec la méthode router-on-a-stick

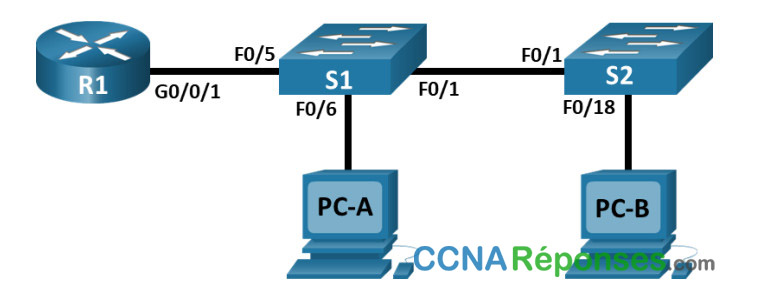

Topologie

Table d’adressage

| Appareil | Interface | Adresse IP | Masque de sous-réseau | Passerelle par défaut |

|---|---|---|---|---|

| R1 | G0/0/1.3 | 192.168.3.1 | 255.255.255.0 | N/A |

| G0/0/1.4 | 192.168.4.1 | 255.255.255.0 | N/A | |

| G0/0/1.8 | S/O | S/O | S/O | |

| S1 | VLAN 3 | 192.168.3.11 | 255.255.255.0 | 192.168.3.1 |

| S2 | VLAN 3 | 192.168.3.12 | 255.255.255.0 | 192.168.3.1 |

| PC-A | Carte réseau | 192.168.3.3 | 255.255.255.0 | 192.168.3.1 |

| PC-B | Carte réseau | 192.168.4.3 | 255.255.255.0 | 192.168.4.1 |

Table de VLAN

| VLAN | Nom | Interface attribuée |

|---|---|---|

| 3 | Gestion | S1: VLAN 3 S2: VLAN 3 S1: F0/6 |

| 4 | Opérations | S2: F0/18 |

| 7 | ParkingLot | S1: F0/2-4, F0/7-24, G0/1-2 S2: F0/2-17, F0/19-24, G0/1-2 |

| 8 | Natif | N/A |

Objectifs

Partie 1: Création du réseau et configuration des paramètres de base des périphériques

Partie 2: Créer les VLAN et attribuer les ports de commutateur

Partie 3 : Configurer un trunk 802.1Q entre les commutateurs

Partie 4: Configurer du routage inter-VLAN sur le routeur

Partie 5: Vérifier que le routage inter-VLAN fonctionne

Contexte/scénario

Les commutateurs modernes utilisent des réseaux locaux virtuels (VLAN) pour fournir des services de segmentation traditionnellement fournis par les routeurs dans les configurations du LAN. Les VLAN traitent de l’évolutivité, de la sécurité et de la gestion du réseau. D’une manière générale, les VLAN permettent d’adapter un réseau aux objectifs de l’entreprise. La communication entre les VLAN nécessite un périphérique fonctionnant au niveau de la couche 3 du modèle OSI. Les routeurs des topologies VLAN offrent une sécurité et une gestion des flux de trafic supplémentaires.

Les trunks de VLAN sont utilisés pour étendre des VLAN sur plusieurs périphériques. Les trunks permettent au trafic de plusieurs VLAN de circuler sur une liaison unique, tout en maintenant intactes l’identification et la segmentation des VLAN. Un type particulier de routage inter-VLAN, appelé «Router-On-A-Stick», utilise un trunk entre le routeur et le commutateur pour permettre à tous les VLAN de passer au routeur.

Au cours de ces travaux pratiques, vous allez créer des VLAN sur les deux commutateurs présents dans la topologie, vérifier que les VLAN fonctionnent comme prévu, puis créer un trunk de VLAN entre les deux commutateurs et entre S1 et R1, et configurer le routage inter-vlan sur R1 afin de permettre aux hôtes dans des VLAN différents de communiquer quel que soit le commutateur auquel l’hôte est réellement connecté.

Remarque: Les routeurs utilisés dans les travaux pratiques CCNA sont Cisco 4221 équipé de version 16.9.4 de Cisco IOS XE (image universalk9). Les commutateurs utilisés dans les travaux pratiques sont des modèles Cisco Catalyst 2960s équipé de version 15.2.2 de Cisco IOS (image lanbasek9). D’autres routeurs, commutateurs et versions de Cisco IOS peuvent être utilisés. Selon le modèle et la version de Cisco IOS, les commandes disponibles et le résultat produit peuvent varier de ce qui est indiqué dans les travaux pratiques. Reportez-vous au tableau récapitulatif de l’interface du routeur à la fin de ces travaux pratiques pour obtenir les identifiants d’interface corrects.

Remarque: Assurez-vous que les routeurs et commutateurs ont été réinitialisés et ne possèdent aucune configuration initiale. En cas de doute, contactez votre instructeur.

Ressources requises

- 1 Routeur (Cisco 4221 équipé de Cisco IOS XE version 16.9.4, image universelle ou similaire)

- 2 commutateurs (Cisco 2960 équipés de Cisco IOS version 15.2(2) image lanbasek9 ou similaires)

- 2 PC (Windows, équipés d’un programme d’émulation de terminal tel que Tera Term)

- Câbles de console pour configurer les appareils Cisco IOS via les ports de console

- Câbles Ethernet conformément à la topologie

Instructions

Partie 1: Création du réseau et configuration des paramètres de base des périphériques

Dans la Partie 1, vous allez configurer la topologie du réseau et les paramètres de base sur les hôtes de PC et les commutateurs.

Étape 1: Câblez le réseau conformément à la topologie indiquée.

Connectez les équipements représentés dans le schéma de topologie et effectuez le câblage nécessaire.

Étape 2: Configurez les paramètres de base du routeur.

a. Accédez au routeur par la console et activez le mode d’exécution privilégié.

router> enable

b. Passez en mode de configuration.

router# config terminal

c. Attribuez un nom de l’appareil au routeur.

router(config)# hostname R1

d. Désactivez la recherche DNS pour empêcher le routeur d’essayer de traduire les commandes saisies comme s’il s’agissait de noms d’hôtes.

R1(config)# no ip domain-lookup

e. Attribuez class comme mot de passe chiffré d’exécution privilégié.

R1(config)# enable secret class

f. Attribuez cisco comme mot de passe de console et activez la connexion.

R1(config)# line console 0

R1(config-line)# password cisco

R1(config-line)# login

g. Attribuez cisco comme mot de passe VTY et activez la connexion.

R1(config)# line vty 0 4

R1(config-line)# password cisco

R1(config-line)# login

h. Cryptez les mots de passe en texte clair.

R1(config)# service password-encryption

i. Créez une bannière qui avertit quiconque accède au périphérique que tout accès non autorisé est interdit.

R1(config)# banner motd $ Authorized Users Only! $

j. Enregistrez la configuration en cours dans le fichier de configuration initiale.

R1(config)# exit

R1# copy running-config startup-config

k. Réglez l’horloge sur le routeur.

R1# clock set 15:30:00 19 September 2019

Remarque: utilisez le point d’interrogation (?) pour obtenir de l’aide et connaître la séquence de paramètres requise pour exécuter cette commande.

Étape 3: Configurez les paramètres de base pour chaque commutateur.

a. Accédez au commutateur par la console et activez le mode d’exécution privilégié.

switch> enable

b. Passez en mode de configuration.

switch# config terminal

c. Attribuez un nom de périphérique au commutateur.

switch(config)# hostname S1

switch(config)# hostname S2

d. Désactivez la recherche DNS pour empêcher le routeur d’essayer de traduire les commandes saisies comme s’il s’agissait de noms d’hôtes.

S1(config)# no ip domain-lookup

S2(config)# no ip domain-lookup

e. Attribuez class comme mot de passe chiffré d’exécution privilégié.

S1(config)# enable secret class

S2(config)# enable secret class

f. Attribuez cisco comme mot de passe de console et activez la connexion.

S1(config)# line console 0

S1(config-line)# password cisco

S1(config-line)# login

S2(config)# line console 0

S2(config-line)# password cisco

S2(config-line)# login

g. Attribuez cisco comme mot de passe vty et activez la connexion.

S1(config)# line vty 0 15

S1(config-line)# password cisco

S1(config-line)# login

S2(config)# line vty 0 15

S2(config-line)# password cisco

S2(config-line)# login

h. Cryptez les mots de passe en texte clair.

S1(config)# service password-encryption

S2(config)# service password-encryption

i. Créez une bannière qui avertit quiconque accède à l’appareil que tout accès non autorisé est interdit.

S1(config)# banner motd $ Authorized Users Only! $

S2(config)# banner motd $ Authorized Users Only! $

j. Réglez l’horloge sur le commutateur.

S1# clock set 15:30:00 19 September 2019

S2# clock set 15:30:00 19 September 2019

Remarque: utilisez le point d’interrogation (?) pour obtenir et connaître la séquence de paramètres requise pour exécuter cette commande.

k. Copiez la configuration en cours en tant que configuration de démarrage.

S1# copy running-config startup-config

S2# copy running-config startup-config

Étape 4: Configurez les PC hôtes.

Reportez-vous à la table d’adressage pour les informations d’adresses d’hôte de PC.

Partie 2: Création du VLAN et attribution des ports de commutateur

Dans la partie 2, vous allez créer des VLAN, comme spécifié dans le tableau ci-dessus, sur les deux commutateurs. Vous attribuerez ensuite ces VLAN aux interfaces appropriées. La commande show vlan est utilisée pour vérifier vos paramètres de configuration. Effectuez les tâches suivantes sur chaque commutateur.

Étape 1: Créez les VLAN sur les commutateurs.

a. Créez et nommez les VLAN requis sur chaque commutateur à partir du tableau ci-dessus.

S1(config)# vlan 3

S1(config-vlan)# name Management

S1(config-vlan)# vlan 4

S1(config-vlan)# name Operations

S1(config-vlan)# vlan 7

S1(config-vlan)# name ParkingLot

S1(config-vlan)# vlan 8

S1(config-vlan)# name Native

S2(config)# vlan 3

S2(config-vlan)# name Management

S2(config-vlan)# vlan 4

S2(config-vlan)# name Operations

S2(config-vlan)# vlan 7

S2(config-vlan)# name ParkingLot

S1(config-vlan)# vlan 8

S1(config-vlan)# name Native

b. Configurez et activez l’interface de gestion et la passerelle par defaut sur chaque commutateur en utilisant les informations relatives à l’adresse IP dans le tableau d’adressage.

S1(config)# interface vlan 3

S1(config-if)# ip address 192.168.3.11 255.255.255.0

S1(config-if)# no shutdown

S1(config-if)# exit

S1(config)# ip default-gateway 192.168.3.1

S2(config)# interface vlan 3

S2(config-if)# ip address 192.168.3.12 255.255.255.0

S2(config-if)# no shutdown

S2(config-if)# exit

S2(config)# ip default-gateway 192.168.3.1

c. Attribuez tous les ports inutilisés des deux commutateurs au VLAN ParkingLot, configurez-les pour le mode d’accès statique et désactivez-les administrativement.

Remarque: La commande Interface range est utile pour accomplir cette tâche avec autant de commandes que nécessaire.

S1(config)# interface range f0/2 - 4 , f0/7 - 24 , g0/1 - 2

S1(config-if-range)# switchport mode access

S1(config-if-range)# switchport access vlan 7

S1(config-if-range)# shutdown

S2(config)# interface range f0/2 - 17, f0/19 - 24 , g0/1 - 2

S2(config-if-range)# switchport mode access

S2(config-if-range)# switchport access vlan 7

S2(config-if-range)# shutdown

Étape 2: Attribuez les VLAN aux interfaces de commutateur correctes.

a. Attribuez les ports utilisés au VLAN approprié (spécifié dans la table VLAN ci-dessus) et configurez-les pour le mode d’accès statique. Assurez-vous de le faire sur les deux commutateurs

S1(config)# interface f0/6

S1(config-if)# switchport mode access

S1(config-if)# switchport access vlan 3

S2(config)# interface f0/18

S2(config-if)# switchport mode access

S2(config-if)# switchport access vlan 4

b. Exécutez la commande show vlan brief et vérifiez que les VLAN sont attribués aux interfaces correctes

S1# show vlan brief

VLAN Name Status Ports

---- -------------------------------- --------- -------------------------------

1 default active Fa0/1, Fa0/5

3 Management active Fa0/6

4 Operations active

7 ParkingLot active Fa0/2, Fa0/3, Fa0/4, Fa0/7

Fa0/8, Fa0/9, Fa0/10, Fa0/11

Fa0/12, Fa0/13, Fa0/14, Fa0/15

Fa0/16, Fa0/17, Fa0/18, Fa0/19

Fa0/20, Fa0/21, Fa0/22, Fa0/23

Fa0/24, Gi0/1, Gi0/2

8 Native active

<output omitted>

S2# show vlan brief

VLAN Name Status Ports

---- -------------------------------- --------- -------------------------------

1 default active Fa0/1

3 Management active

4 Operations active Fa0/18

7 ParkingLot active Fa0/2, Fa0/3, Fa0/4, Fa0/5

Fa0/6, Fa0/7, Fa0/8, Fa0/9

Fa0/10, Fa0/11, Fa0/12, Fa0/13

Fa0/14, Fa0/15, Fa0/16, Fa0/17

Fa0/19, Fa0/20, Fa0/21, Fa0/22

Fa0/23, Fa0/24, Gi0/1, Gi0/2

8 Native active

<output omitted>

Partie 3: Configuration d’un trunk 802.1Q entre les commutateurs

Dans la partie 3, vous allez configurer manuellement l’interface F0/1 en tant que trunk.

Étape 1: Configurez manuellement l’interface trunk F0/1.

a. Modifiez le mode de port de commutateur (switchport) sur l’interface F0/1 de manière à imposer le trunking. Veillez à effectuer cette opération sur les deux commutateurs.

S1(config)# interface f0/1

S1(config-if)# switchport mode trunk

S2(config)# interface f0/1

S2(config-if)# switchport mode trunk

b. Dans le cadre de la configuration du trunk, définissez le VLAN natif à 8 sur les deux commutateurs. Vous pouvez voir des messages d’erreur temporairement pendant que les deux interfaces sont configurées pour différents VLAN natifs.

S1(config-if)# switchport trunk native vlan 8

S2(config-if)# switchport trunk native vlan 8

c. Comme autre partie de la configuration du trunk, spécifiez que les VLAN 3, 4 et 8 sont uniquement autorisés à traverser le trunk.

S1(config-if)# switchport trunk allowed vlan 3,4,8

S2(config-if)# switchport trunk allowed vlan 3,4,8

d. Exécutez la commande show interfaces trunk pour vérifier les ports de trunk, le VLAN natif et les VLAN autorisés sur le trunk.

S1# show interfaces trunk

Port Mode Encapsulation Status Native vlan

Fa0/3 on 802.1q trunking 8

Port Vlans allowed on trunk

Fa0/3 3-4,8

Port Vlans allowed and active in management domain

Fa0/3 3-4,8

Port Vlans in spanning tree forwarding state and not pruned

Fa0/3 3-4,8

S2#show interfaces trunk

Port Mode Encapsulation Status Native vlan

Fa0/1 on 802.1q trunking 8

Port Vlans allowed on trunk

Fa0/1 3-4,8

Port Vlans allowed and active in management domain

Fa0/1 3-4,8

Port Vlans in spanning tree forwarding state and not pruned

Fa0/1 3-4,8

Étape 2: Configurer manuellement l’interface F0/5 du Trunk S1

a. Configurez F0/5 sur S1 avec les mêmes paramètres de jonction que F0/1. C’est le tronc vers le routeur.

S1(config)# interface f0/5

S1(config-if)# switchport mode trunk

S1(config-if)# switchport trunk native vlan 8

S1(config-if)# switchport trunk allowed vlan 3,4,8

b. Enregistrez la configuration en cours dans le fichier de configuration initiale sur S1 et S2.

S1# copy running-config startup-config

S2# copy running-config startup-config

c. Exécutez la commande show interfaces trunk pour vérifier le trunk.

Pourquoi F0/5 n’apparaît-il pas dans la liste des trunk?

Le port S1 5 ne s’affiche pas car l’état de l’interface GigabiteEthernet 0/0/1 sur le routeur est arrêté administrativement.

Partie 4: Configurer le routage inter-VLAN sur le routeur

a. Activez l’interface G0/0/1 sur le routeur.

R1(config)# interface g0/0/1

R1(config-if)# no shutdown

R1(config-if)# exit

b. Configurez les sous-interfaces pour chaque VLAN comme spécifié dans la table d’adressage IP. Toutes les sous-interfaces utilisent l’encapsulation 802.1Q. Assurez-vous que la sous-interface du VLAN natif n’a pas d’adresse IP attribuée. Inclure une description pour chaque sous-interface.

R1(config)# interface g0/0/1.3

R1(config-subif)# description Management Network

R1(config-subif)# encapsulation dot1q 3

R1(config-subif)# ip address 192.168.3.1 255.255.255.0

R1(config-subif)# interface g0/0/1.4

R1(config-subif)# description Operations Network

R1(config-subif)# encapsulation dot1q 4

R1(config-subif)# ip address 192.168.4.1 255.255.255.0

R1(config-subif)# interface g0/0/1.8

R1(config-subif)# description Native VLAN

R1(config-subif)# encapsulation dot1q 8 native

c. Utilisez la commande show ip interface brief pour vérifier que la configuration de la sous-interface est opérationnelle

R1# show ip interface brief

Interface IP-Address OK? Method Status Protocol

GigabitEthernet0/0/0 unassigned YES unset up up

GigabitEthernet0/0/1 unassigned YES unset up up

GigabitEthernet0/0/1.3 192.168.3.1 YES manual up up

GigabitEthernet0/0/1.4 192.168.4.1 YES manual up up

GigabitEthernet0/0/1.8 unassigned YES unset up up

<output omitted>

Partie 5: Vérifier que le routage inter-VLAN fonctionne

Étape 1: Effectuez les tests suivants à partir de PC-A. Tout devrait réussir.

Remarque: Vous devrez peut-être désactiver le pare-feu du PC pour que les requêtes ping puissent aboutir.

a. Envoyez une requête ping à partir de PC-A vers la passerelle par défaut.

b. Envoyez une requête ping de PC-A vers PC-B.

c. Envoyez une requête ping de PC-A vers S2.

Étape 2: Effectuer le test suivant à partir de PC-B.

À partir de l’invite de commande sur PC-B, exécutez la commande tracert à l’adresse de PC-A.

Quelles sont les adresses IP intermédiaires affichées dans les résultats?

La sortie tracert affiche deux entrées dans les résultats. Le premier saut est G0/0/1.4 sur l’adresse d’interface R1, qui est l’adresse de passerelle pour PC-B. Le deuxième saut est l’adresse de PC-A.

Tableau récapitulatif des interfaces des routeurs

| Modèle du routeur | Interface Ethernet #1 | Interface Ethernet #2 | Interface série #1 | Interface série #2 |

|---|---|---|---|---|

| 1800 | Fast Ethernet 0/0 (F0/0) | Fast Ethernet 0/1 (F0/1) | Serial 0/0/0 (S0/0/0) | Serial 0/0/1 (S0/0/1) |

| 1900 | Gigabit Ethernet 0/0 (G0/0) | Gigabit Ethernet 0/1 (G0/1) | Serial 0/0/0 (S0/0/0) | Serial 0/0/1 (S0/0/1) |

| 2801 | Fast Ethernet 0/0 (F0/0) | Fast Ethernet 0/1 (F0/1) | Serial 0/1/0 (S0/1/0) | Serial 0/1/1 (S0/1/1) |

| 2811 | Fast Ethernet 0/0 (F0/0) | Fast Ethernet 0/1 (F0/1) | Serial 0/0/0 (S0/0/0) | Serial 0/0/1 (S0/0/1) |

| 2900 | Gigabit Ethernet 0/0 (G0/0) | Gigabit Ethernet 0/1 (G0/1) | Serial 0/0/0 (S0/0/0) | Serial 0/0/1 (S0/0/1) |

| 4221 | Gigabit Ethernet 0/0/0 (G0/0/0) | Gigabit Ethernet 0/0/1 (G0/0/1) | Serial 0/1/0 (S0/1/0) | Serial 0/1/1 (S0/1/1) |

| 4300 | Gigabit Ethernet 0/0/0 (G0/0/0) | Gigabit Ethernet 0/0/1 (G0/0/1) | Serial 0/1/0 (S0/1/0) | Serial 0/1/1 (S0/1/1) |

Remarque: Pour savoir comment le routeur est configuré, observez les interfaces afin d’identifier le type de routeur ainsi que le nombre d’interfaces qu’il comporte. Il n’est pas possible de répertorier de façon exhaustive toutes les combinaisons de configurations pour chaque type de routeur. Ce tableau inclut les identifiants des différentes combinaisons d’interfaces Ethernet et série possibles dans l’appareil. Il ne comporte aucun autre type d’interface, même si un routeur particulier peut en contenir un. L’exemple de l’interface ISDN BRI peut illustrer ceci. La chaîne de caractères entre parenthèses est l’abréviation normalisée qui permet de représenter l’interface dans les commandes Cisco IOS.

Configurations de l’appareil – finales

Commutateur S1

S1# show run Building configuration... Current configuration : 3128 bytes ! ! Last configuration change at 21:13:27 UTC Thu Sep 19 2019 ! version 15.2 no service pad service timestamps debug datetime msec service timestamps log datetime msec service password-encryption ! hostname S1 ! boot-start-marker boot-end-marker ! enable secret 5 $1$mjNn$IB.7cD5jpb2CpFN72u.w81 ! no aaa new-model system mtu routing 1500 ! no ip domain-lookup ! spanning-tree mode rapid-pvst spanning-tree extend system-id ! vlan internal allocation policy ascending ! interface FastEthernet0/1 switchport trunk allowed vlan 3,4,8 switchport trunk native vlan 8 switchport mode trunk ! interface FastEthernet0/2 switchport access vlan 7 switchport mode access shutdown ! interface FastEthernet0/3 switchport access vlan 7 switchport mode access shutdown ! interface FastEthernet0/4 switchport access vlan 7 switchport mode access shutdown ! interface FastEthernet0/5 switchport trunk allowed vlan 3,4,8 switchport trunk native vlan 8 switchport mode trunk ! interface FastEthernet0/6 switchport access vlan 3 switchport mode access ! interface FastEthernet0/7 switchport access vlan 7 switchport mode access shutdown ! interface FastEthernet0/8 switchport access vlan 7 switchport mode access shutdown ! interface FastEthernet0/9 switchport access vlan 7 switchport mode access shutdown ! interface FastEthernet0/10 switchport access vlan 7 switchport mode access shutdown ! interface FastEthernet0/11 switchport access vlan 7 switchport mode access shutdown ! interface FastEthernet0/12 switchport access vlan 7 switchport mode access shutdown ! interface FastEthernet0/13 switchport access vlan 7 switchport mode access shutdown ! interface FastEthernet0/14 switchport access vlan 7 switchport mode access shutdown ! interface FastEthernet0/15 switchport access vlan 7 switchport mode access shutdown ! interface FastEthernet0/16 switchport access vlan 7 switchport mode access shutdown ! interface FastEthernet0/17 switchport access vlan 7 switchport mode access shutdown ! interface FastEthernet0/18 switchport access vlan 7 switchport mode access shutdown ! interface FastEthernet0/19 switchport access vlan 7 switchport mode access shutdown ! interface FastEthernet0/20 switchport access vlan 7 switchport mode access shutdown ! interface FastEthernet0/21 switchport access vlan 7 switchport mode access shutdown ! interface FastEthernet0/22 switchport access vlan 7 switchport mode access shutdown ! interface FastEthernet0/23 switchport access vlan 7 switchport mode access shutdown ! interface FastEthernet0/24 switchport access vlan 7 switchport mode access shutdown ! interface GigabitEthernet0/1 switchport access vlan 7 switchport mode access shutdown ! interface GigabitEthernet0/2 switchport access vlan 7 switchport mode access shutdown ! interface Vlan1 no ip address shutdown ! interface Vlan3 ip address 192.168.3.11 255.255.255.0 ! ip default-gateway 192.168.3.1 ip http server ip http secure-server ! banner motd ^C Authorized Users Only! ^C ! line con 0 password 7 104D000A0618 login line vty 0 4 password 7 104D000A0618 login line vty 5 15 password 7 104D000A0618 login ! end

Commutateur S2

S2# show run Building configuration... Current configuration : 3096 bytes ! ! Last configuration change at 21:14:03 UTC Thu Sep 19 2019 ! version 15.2 no service pad service timestamps debug datetime msec service timestamps log datetime msec service password-encryption ! hostname S2 ! boot-start-marker boot-end-marker ! enable secret 5 $1$xNwL$Yvok3XJfU3OAjd91Jl6m2. ! no aaa new-model system mtu routing 1500 ! no ip domain-lookup ! spanning-tree mode rapid-pvst spanning-tree extend system-id ! vlan internal allocation policy ascending ! interface FastEthernet0/1 switchport trunk allowed vlan 3,4,8 switchport trunk native vlan 8 switchport mode trunk ! interface FastEthernet0/2 switchport access vlan 7 switchport mode access shutdown ! interface FastEthernet0/3 switchport access vlan 7 switchport mode access shutdown ! interface FastEthernet0/4 switchport access vlan 7 switchport mode access shutdown ! interface FastEthernet0/5 switchport access vlan 7 switchport mode access shutdown ! interface FastEthernet0/6 switchport access vlan 7 switchport mode access shutdown ! interface FastEthernet0/7 switchport access vlan 7 switchport mode access shutdown ! interface FastEthernet0/8 switchport access vlan 7 switchport mode access shutdown ! interface FastEthernet0/9 switchport access vlan 7 switchport mode access shutdown ! interface FastEthernet0/10 switchport access vlan 7 switchport mode access shutdown ! interface FastEthernet0/11 switchport access vlan 7 switchport mode access shutdown ! interface FastEthernet0/12 switchport access vlan 7 switchport mode access shutdown ! interface FastEthernet0/13 switchport access vlan 7 switchport mode access shutdown ! interface FastEthernet0/14 switchport access vlan 7 switchport mode access shutdown ! interface FastEthernet0/15 switchport access vlan 7 switchport mode access shutdown ! interface FastEthernet0/16 switchport access vlan 7 switchport mode access shutdown ! interface FastEthernet0/17 switchport access vlan 7 switchport mode access shutdown ! interface FastEthernet0/18 switchport access vlan 4 switchport mode access ! interface FastEthernet0/19 switchport access vlan 7 switchport mode access shutdown ! interface FastEthernet0/20 switchport access vlan 7 switchport mode access shutdown ! interface FastEthernet0/21 switchport access vlan 7 switchport mode access shutdown ! interface FastEthernet0/22 switchport access vlan 7 switchport mode access shutdown ! interface FastEthernet0/23 switchport access vlan 7 switchport mode access shutdown ! interface FastEthernet0/24 switchport access vlan 7 switchport mode access shutdown ! interface GigabitEthernet0/1 switchport access vlan 7 switchport mode access shutdown ! interface GigabitEthernet0/2 switchport access vlan 7 switchport mode access shutdown ! interface Vlan1 no ip address shutdown ! interface Vlan3 ip address 192.168.3.12 255.255.255.0 ! ip default-gateway 192.168.3.1 ip http server ip http secure-server ! banner motd ^C Authorized Users Only! ^C ! line con 0 password 7 01100F175804 login line vty 0 4 password 7 01100F175804 login line vty 5 15 password 7 01100F175804 login ! end

Routeur R1

R1# show run Building configuration... Current configuration : 1940 bytes ! version 16.9 service timestamps debug datetime msec service timestamps log datetime msec service password-encryption platform qfp utilization monitor load 80 no platform punt-keepalive disable-kernel-core ! hostname R1 ! boot-start-marker boot-end-marker ! ! vrf definition Mgmt-intf ! address-family ipv4 exit-address-family ! address-family ipv6 exit-address-family ! enable secret 5 $1$o5iu$mWblQ/HSFMXl8z3PGLI../ ! no aaa new-model ! no ip domain lookup ! login on-success log ! subscriber templating ! multilink bundle-name authenticated ! license boot level appxk9 license boot level securityk9 no license smart enable diagnostic bootup level minimal ! spanning-tree extend system-id ! redundancy mode none ! interface GigabitEthernet0/0/0 no ip address negotiation auto ! interface GigabitEthernet0/0/1 no ip address negotiation auto ! interface GigabitEthernet0/0/1.3 description Management Network encapsulation dot1Q 3 ip address 192.168.3.1 255.255.255.0 ! interface GigabitEthernet0/0/1.4 description Operations Network encapsulation dot1Q 4 ip address 192.168.4.1 255.255.255.0 ! interface GigabitEthernet0/0/1.8 description Native VLAN encapsulation dot1Q 8 native ! interface Serial0/1/0 no ip address ! interface Serial0/1/1 no ip address ! interface GigabitEthernet0 vrf forwarding Mgmt-intf no ip address negotiation auto ! ip forward-protocol nd no ip http server ip http secure-server ! control-plane ! banner motd ^C Authorized Users Only! ^C ! line con 0 password 7 01100F175804 login transport input none stopbits 1 line aux 0 stopbits 1 line vty 0 4 password 7 070C285F4D06 login ! end