4.4.2 Quiz sur la vulnérabilité des points de terminaison Réponses

1. Dans le cadre du profilage d’un serveur, quel élément définit ce qu’une application est autorisée à faire ou à exécuter sur un serveur?

- comptes utilisateur

- ports en mode écoute

- comptes de service

- environnement logiciel

Explication : L’élément Comptes de service d’un profil de serveur définit le type de service qu’une application est autorisée à exécuter sur un hôte donné.

2. Dans les évaluations de sécurité du réseau, quel type de test est utilisé pour évaluer le risque que représentent les vulnérabilités pour une organisation spécifique, y compris la probabilité d’attaques et l’impact des exploits réussis sur l’organisation?

- analyse des risques

- analyse des ports

- tests de pénétration

- évaluation des vulnérabilités

Explication : Dans le cadre de l’analyse des risques, les analystes en charge de la sécurité évaluent le risque que représentent les vulnérabilités pour une organisation spécifique. Une analyse des risques comprend l’évaluation de la probabilité d’attaques, identifie les types de hackers possibles et estime l’impact des exploits ayant abouti sur l’entreprise.

3. Lors de la création d’une ligne de base du réseau pour une entreprise, quel élément du profil réseau décrit la période entre le démarrage d’un flux de données et son interruption?

- ports utilisés

- débit total

- durée de la session

- espace d’adressage critique

Explication : Les éléments importants d’un profil réseau sont notamment :

- Débit total – la quantité de données passant d’une source donnée à une destination donnée dans une période de temps donnée.

- Durée de la session – le temps entre l’établissement d’un flux de données et sa fin.

- Ports utilisés – une liste de processus TCP ou UDP disponibles pour accepter des données.

- Espace d’adressage des biens essentiels – les adresses IP ou l’emplacement logique des systèmes ou des données essentiels.

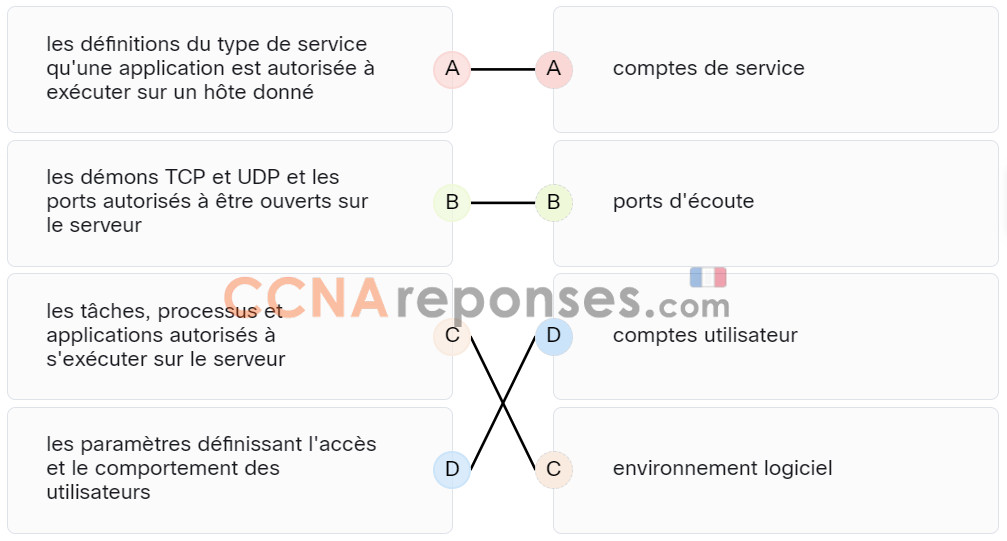

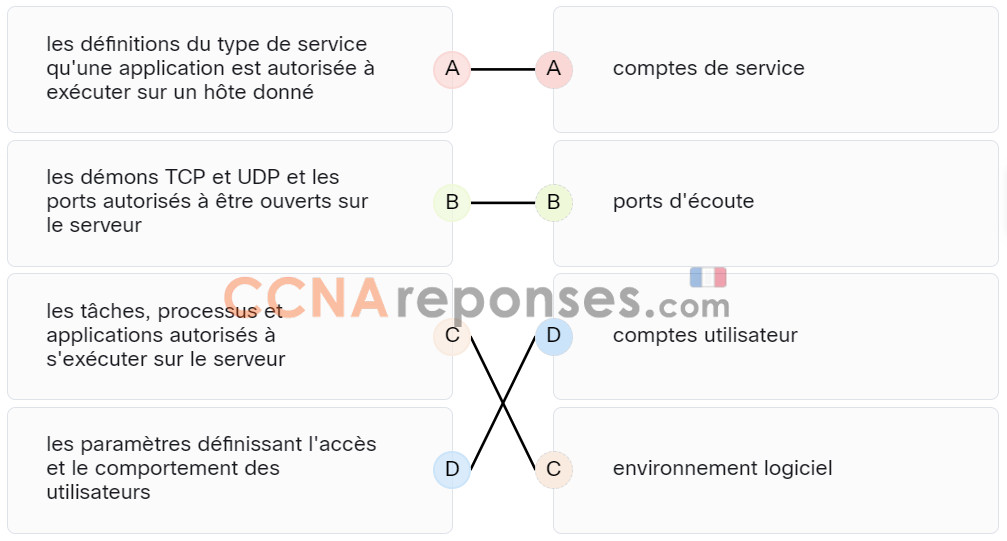

4. Associez l’élément de profil de serveur à sa description.

Explication : Placez les options dans l’ordre suivant :

| les paramètres définissant l’accès et le comportement des utilisateurs |

comptes utilisateur |

| les démons TCP et UDP et les ports autorisés à être ouverts sur le serveur |

ports d’écoute |

| les tâches, processus et applications autorisés à s’exécuter sur le serveur |

environnement logiciel |

| les définitions du type de service qu’une application est autorisée à exécuter sur un hôte donné |

comptes de service |

5. Quel type d’évaluation comprend l’évaluation de la probabilité d’une attaque, du type d’acteur de menace susceptible de commettre une telle attaque et quelles pourraient être les conséquences pour l’organisation si l’exploitation réussit?

- analyse des risques

- identification des vulnérabilités

- tests de pénétration

- profil de serveur

Explication : Lors de l’évaluation d’un risque de cybersécurité, l’analyste tient compte de la probabilité qu’une attaque se produise, de l’identité des acteurs potentiels de la menace, ainsi que des conséquences qui pourraient survenir si l’exploitation réussit.

6. Un analyste en cybersécurité effectue une évaluation CVSS d’une attaque au cours de laquelle un lien web a été envoyé à plusieurs employés. Une attaque interne a été lancée dès qu’un employé a cliqué sur le lien. Quelle métrique Exploitabilité du groupe des métriques de base CVSS est utilisée pour indiquer que l’utilisateur devait cliquer sur le lien pour que l’attaque se produise?

- exigences en matière de disponibilité

- exigences en matière d’intégrité

- étendue

- intervention de l’utilisateur

Explication : Le groupe des métriques de base CVSS se compose des éléments suivants : vecteur d’attaque, complexité de l’attaque, privilèges requis, intervention de l’utilisateur et étendue. La métrique Intervention de l’utilisateur indique si une intervention de l’utilisateur est requise ou non pour qu’une vulnérabilité puisse être exploitée avec succès.

7. Quelle catégorie de métriques du groupe de métriques de base CVSS identifie les impacts sur la confidentialité, l’intégrité et la disponibilité?

- Impact

- Exploitabilité

- Base modifiée

- Maturité du code de l’exploit

Explication : Le groupe de mesures de base de CVSS représente les caractéristiques d’une vulnérabilité, qui sont constantes dans le temps et dans plusieurs contextes. Il contient deux catégories de mesures :

- Mesures d’exploitabilité – caractéristiques de l’exploit telles que le vecteur, la complexité et l’interaction de l’utilisateur requise par l’exploit.

- Mesures d’impact – les impacts de l’exploit enracinés dans la triade de la CIA (confidentialité, intégrité et disponibilité).

8. Quelle métrique du groupe des métriques de base CVSS est utilisée avec un vecteur d’attaque?

- la proximité du hacker par rapport à la vulnérabilité

- le fait de déterminer si l’autorité initiale devient une deuxième autorité au cours de l’exploit

- la nécessité ou non d’une intervention de l’utilisateur pour qu’une vulnérabilité puisse être exploitée avec succès

- le nombre de composants, de logiciels, d’équipements matériels ou de réseaux qui échappent au contrôle du hacker et qui doivent être présents pour qu’une vulnérabilité puisse être exploitée avec succès

Explication : Le vecteur d’attaque est l’une des différentes métriques définies dans le groupe Exploitabilité CVSS (Common Vulnerability Scoring System). Il indique la proximité du hacker par rapport au composant vulnérable. Plus le hacker est loin du composant, plus le degré de gravité est élevé. En effet, plus un hacker est proche, plus il est facile de le détecter et d’atténuer la menace.

9. Quel énoncé décrit l’association des menaces et des vulnérabilités?

- Avis d’information publié par un centre de recherche sur les vulnérabilités.

- Comparaison entre les programmes malveillants connus et les risques pour le système.

- Détection de programmes malveillants par rapport aux informations d’un centre de recherche sur les vulnérabilités.

- Identification des menaces et des vulnérabilités, et mise en corrélation avec les vulnérabilités.

Explication : Une activité obligatoire dans l’évaluation des risques est l’identification des menaces et des vulnérabilités, ainsi que la mise en correspondance des menaces avec les vulnérabilités, également appelée association des menaces et des vulnérabilités.

10. Dans la lutte contre un risque identifié, quelle stratégie vise à transférer une partie du risque à d’autres parties?

- partage des risques

- conservation des risques

- réduction des risques

- évitement des risques

Explication : Il existe quatre stratégies potentielles pour répondre à des risques identifiés:

- Éviter les risques – Cesser d’effectuer les activités qui créent des risques.

- Réduction du risque – Diminuer le risque en prenant des mesures pour réduire la vulnérabilité.

- Partage des risques – Transférer une partie des risques à d’autres parties.

- Rétention du risque – Accepter le risque et ses conséquences.

11. Quelle étape du cycle de vie de la gestion de la vulnérabilité permet de classer les actifs en groupes ou en unités commerciales, et d’attribuer une valeur commerciale aux groupes d’actifs en fonction de leur importance pour les opérations commerciales?

- signaler

- évaluation

- remédiation

- hiérarchisation des ressources

Explication : Voici les étapes du cycle de vie de gestion des vulnérabilités:

- Détection: inventorier toutes les ressources du réseau et identifier les détails de l’hôte, y compris les systèmes d’exploitation et les services ouverts, afin d’identifier les vulnérabilités

- Hiérarchisation des ressources: classer les ressources dans des groupes ou unités organisationnelles, et assigner une valeur commerciale aux groupes de ressources selon leur niveau d’importance pour le bon fonctionnement de l’entreprise

- Évaluation: établir un profil de risque de base afin d’éliminer les risques selon le niveau d’importance des ressources, les menaces de vulnérabilité et la classification des ressources

- Rapport: mesurer le niveau de risque commercial associé à vos ressources en fonction de vos stratégies de sécurité. Documenter un plan de sécurité, surveiller les activités suspectes et décrire les vulnérabilités connues.

- Résolution des problèmes: hiérarchiser les vulnérabilités selon le niveau de risque pour l’entreprise et les corriger par ordre d’importance

- Vérification: vérifier que les menaces ont été éliminées par le biais d’audits de suivi

12. Quelle mesure doit être prise au cours de l’étape de détection du cycle de vie de gestion des vulnérabilités?

- attribuer une valeur commerciale aux ressources

- déterminer un profil de risque

- élaborer une ligne de base du réseau

- documenter le plan de sécurité

Explication : Un inventaire de tous les éléments du réseau est établi au cours de l’étape de détection du cycle de vie de gestion des vulnérabilités. Une ligne de base du réseau est élaborée et les vulnérabilités de sécurité sont identifiées.