5.1.9 – Packet Tracer – Configurer les ACLs IPv4 standard nommées

Remarque à l’intention de l’instructeur : la couleur de police rouge ou les surlignages gris indiquent que le texte n’apparaît que dans la copie de l’instructeur.

Table d’adressage

| Appareil | Interface | Adresse IP | Masque de sous-réseau | Passerelle par défaut |

|---|---|---|---|---|

| R1 | F0/0 | 192.168.10.1 | 255.255.255.0 | N/A |

| F0/1 | 192168.20,1 | 255.255.255.0 | ||

| E0/0/0 | 192.168.100.1 | 255.255.255.0 | ||

| E0/1/0 | 192.168.200.1 | 255.255.255.0 | ||

| Serveur de fichiers | Carte réseau | 192.168.200.100 | 255.255.255.0 | 192.168.200.1 |

| Serveur Web | Carte réseau | 192.168.100.100 | 255.255.255.0 | 192.168.100.1 |

| PC0 | Carte réseau | 192.168.20.3 | 255.255.255.0 | 192168.20,1 |

| PC1 | Carte réseau | 192.168.20.4 | 255.255.255.0 | 192168.20,1 |

| PC2 | Carte réseau | 192.168.10.3 | 255.255.255.0 | 192.168.10.1 |

Objectifs

Partie 1 : configuration et application d’une liste de contrôle d’accès standard nommée

Partie 2 : vérification de l’implémentation de la liste de contrôle d’accès

Contexte/scénario

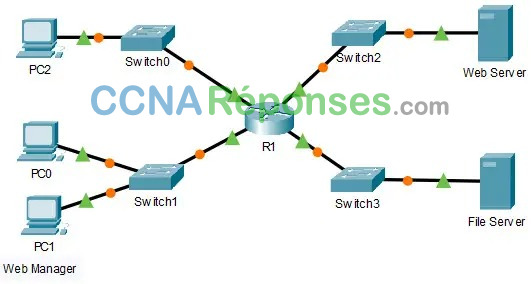

L’administrateur réseau principal vous a chargé de créer une liste ACL standard nommée afin d’empêcher l’accès au serveur de fichiers. Le serveur de fichiers contient la base de données des applications Web. Seules la station de travail Web Manager PC1 et le serveur Web doivent accéder au serveur de fichiers. Tout autre trafic vers le serveur de fichiers doit être refusé.

Instructions

Partie 1 : Configuration et application d’une liste de contrôle d’accès standard nommée

Étape 1: Vérifiez la connectivité avant de configurer et d’appliquer la liste de contrôle d’accès.

Les trois postes de travail devraient être capables de faire un ping à la fois sur le serveur Web et sur le serveur de fichiers.

Étape 2: Configurez une liste de contrôle d’accès standard nommée.

a. Configurez la liste de contrôle d’accès nommée suivante sur R1.

R1(config)# ip access-list standard File_Server_Restrictions R1(config-std-nacl)# permit host 192.168.20.4 R1(config-std-nacl)# permit host 192.168.100.100 R1(config-std-nacl)# deny any

Remarque: À des fins de notation, le nom ACL respecte la casse et les instructions doivent être dans le même ordre que celui indiqué.

b. Utilisez la commande show access-lists pour vérifier le contenu de la liste d’accès avant de l’appliquer à une interface. Assurez-vous que vous n’avez pas mal tapé les adresses IP et que les instructions sont dans le bon ordre.

R1# show access-lists Standard IP access list File_Server_Restrictions 10 permit host 192.168.20.4 20 permit host 192.168.100.100 30 deny any

Étape 3: Appliquez la liste de contrôle d’accès nommée.

a. Appliquez l’ACL en sortie sur l’interface Fast Ethernet 0/1.

Remarque : Dans un réseau opérationnel réel, l’application d’une liste d’accès à une interface active n’est pas une bonne pratique et devrait être évitée si possible.

R1(config-if)# ip access-group File_Server_Restrictions out

b. Enregistrer la configuration.

Partie 2 : Vérification de l’implémentation de la liste de contrôle d’accès

Étape 1: Vérifiez la configuration de la liste de contrôle d’accès et son application à l’interface.

Utilisez la commande show access-lists pour vérifier la configuration de la liste de contrôle d’accès. Utilisez la commande show run ou show ip interface fastethernet 0/1 pour vérifier que la liste de contrôle d’accès est appliquée correctement à l’interface.

Étape 2: Vérifiez que la liste de contrôle d’accès fonctionne convenablement.

Les trois postes de travail devraient pouvoir envoyer un ping au serveur Web, mais seuls le PC1 et le serveur Web devraient pouvoir envoyer un ping au serveur de fichiers. Répétez la commande show access-lists pour voir le nombre de paquets correspondant à chaque instruction.

R1# show access-lists

Standard IP access list File_Server_Restrictions

10 permit host 192.168.20.4 (4 match(es))

20 permit host 192.168.100.100 (4 match(es))

30 deny any (8 match(es))

Scénarios de réponse

Routeur R1

enable

configure terminal

ip access-list standard File_Server_Restrictions

permit host 192.168.20.4

permit host 192.168.100.100

deny any

interface f0/1

ip access-group File_Server_Restrictions out