6.7.2 Module 6 – Questionnaire sur Ethernet et protocole IP réponses

1. Quelles deux caractéristiques décrivent la technologie Ethernet ? (Choisissez deux réponses.)

- Il est pris en charge par les normes IEEE 802.3.

- Il est pris en charge par les normes IEEE 802.5.

- Il utilise généralement une moyenne de 16 Mo/s pour les taux de transfert de données.

- Il utilise la méthode de contrôle d’accès CSMA/CD.

- Il utilise une topologie d’anneau.

2. La couche réseau du modèle OSI fournit deux services. Lesquels ? (Choisissez deux propositions.)

- Détection d’erreurs

- Routage des paquets vers la destination

- Encapsulation des PDU provenant de la couche transport

- Positionnement des trames sur les supports

- Détection de collisions

3. Comment les hôtes veillent-ils à ce que leurs paquets soient dirigés vers la destination réseau correcte ?

- Ils doivent conserver leur propre table de routage local qui contient un itinéraire vers l’interface de bouclage, un itinéraire réseau local et un itinéraire distant par défaut.

- Ils dirigent toujours leurs paquets vers la passerelle par défaut, qui sera responsable de la livraison des paquets.

- Ils recherchent dans leur propre table de routage local un itinéraire vers l’adresse de destination réseau et transmettent ces informations à la passerelle par défaut.

- Ils envoient un paquet de requête à la passerelle par défaut demandant le meilleur itinéraire.

4. Un technicien utilise la commande nbtstat ping 127.0.0.1 . Qu’est-ce que le technicien vérifie ?

- La pile TCP/IP sur un hôte réseau

- Connectivité entre deux périphériques Cisco contiguïtés

- Connectivité entre un PC et la passerelle par défaut

- Connectivité entre les PC sur le même réseau

- Connectivité physique d’un PC particulier et du réseau

5. Quel est le format compressé correct de l’adresse IPv6 2001:0db8:eeff:000a:0000:0000:0000:0001 ?

- 2001:db8:eeff:a::1

- 2001:db8:eeff:a:1

- 2001:db8:eeff:a::0001

- 2001:db8:eeff:a:::1

6. Quelle fonction ou opération est effectuée par la sous-couche LLC ?

- Il effectue l’encapsulation des données.

- Il communique avec les couches de protocole supérieures.

- Il est responsable du contrôle de l’accès aux supports.

- Il ajoute un en-tête et une remorque à un paquet pour former une PDU de couche 2 OSI.

7. Combien d’adresses IP utilisables sont disponibles sur le réseau 192.168.1.0/27 ?

- 256

- 254

- 62

- 30

- 16

- 32

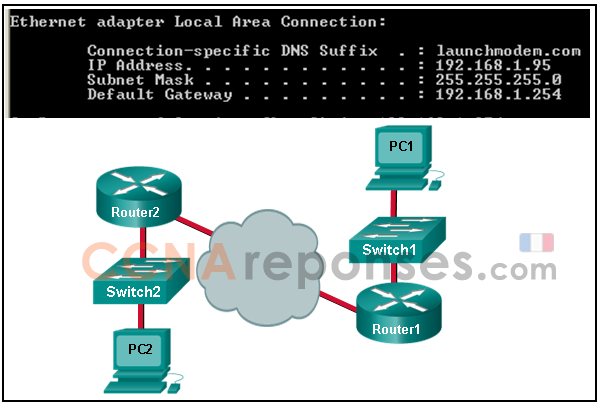

8. Reportez-vous à l’illustration. Considérez la configuration de l’adresse IP affichée à partir de PC1. Qu’est-ce qu’une description de l’adresse de passerelle par défaut ?

- C’est l’adresse IP de l’interface du Routeur 1 qui connecte l’entreprise à Internet.

- C’est l’adresse IP de l’interface du Routeur 1 qui connecte le réseau local PC1 au Routeur 1.

- C’est l’adresse IP de Commutateur 1 qui connecte PC1 à d’autres périphériques sur le même réseau local.

- Il s’agit de l’adresse IP du périphérique réseau du fournisseur de services Internet situé dans le cloud.

9. À quoi sert la commande netstat -r ?

- Pour afficher les sockets TCP

- Pour renouveler la passerelle par défaut

- Pour libérer l’adresse IP attribuée

- Pour afficher la table de routage des hôtes

10. Un périphérique possède l’adresse IPv6 suivante : 2001:0DB8:75a3:0214:0607:1234:aa10:ba01 /64. Quel est l’identifiant hôte du périphérique ?

- 2001:0DB8:75a3

- 0607:1234:aa10:ba01

- 2001:0DB8

- Ba01

11. Quelle affirmation décrit une adresse MAC ?

- Sa longueur est de 128 bits.

- Il contient deux parties, la partie réseau et la partie hôte.

- C’est une adresse physique attribuée à une carte réseau Ethernet par les fabricants.

- Elle identifie les adresses source et destination des hôtes sur Internet.

12. Pour quelle raison un périphérique de couche 3 exécute un processus ANDing sur une adresse IP de destination et un masque de sous-réseau ?

- Vérifier l’adresse de diffusion du réseau de destination

- Identifier l’adresse de l’hôte sur l’hôte de destination

- Identifier les trames défectueuses

- Identifier l’adresse réseau du réseau de destination

13. Quelles sont les deux caractéristiques du protocole IP ? (Choisissez deux propositions.)

- Ne nécessite pas de connexion dédiée de bout en bout.

- Fonctionne indépendamment des supports réseau.

- Retransmet les paquets en cas d’erreur.

- Reconstitue dans le bon ordre les segments désordonnés côté destination.

- Garantit la remise des paquets.

14. Quelles sont les trois adresses IP privées ? (Choisissez trois réponses.)

- 10.1.1.1

- 172.32.5.2

- 192.167.10.10

- 172.16.4.4

- 192.168.5.5

- 224.6.6.6