7.4.2 – Travaux pratiques – Implémentation de DHCPv4

7.4.2 – Travaux pratiques – Implémentation de DHCPv4

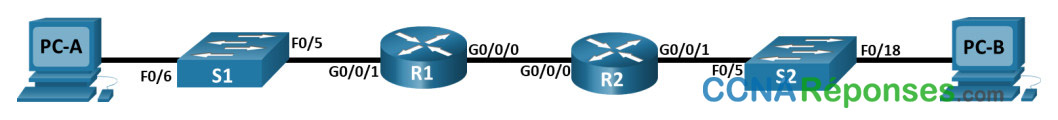

Topologie

Table d’adressage

| Appareil | Interface | Adresse IP | Masque de sous-réseau | Passerelle par défaut |

|---|---|---|---|---|

| R1 | G0/0/0 | 10.0.0.1 | 255.255.255.252 | N/A |

| G0/0/1 | S/O | S/O | S/O | |

| G0/0/1.100 | 192.168.1.1 | 255.255.255.192 | N/A | |

| G0/0/1.200 | 192.168.1.65 | 255.255.255.224 | N/A | |

| G0/0/1.1000 | S/O | S/O | S/O | |

| R2 | G0/0/0 | 10.0.0.2 | 255.255.255.252 | N/A |

| G0/0/1 | 192.168.1.97 | 255.255.255.240 | N/A | |

| S1 | VLAN 200 | 192.168.1.66 | 255.255.255.224 | 192.168.1.65 |

| S2 | VLAN 1 | 192.168.1.98 | 255.255.255.240 | 192.168.1.97 |

| PC-A | Carte réseau | le protocole DHCP | le protocole DHCP | le protocole DHCP |

| PC-B | Carte réseau | le protocole DHCP | le protocole DHCP | le protocole DHCP |

Table de VLAN

| VLAN | Nom | Interface attribuée |

|---|---|---|

| 1 | N/A | S2: F0/18 |

| 100 | Clients | S1: F0/6 |

| 200 | Gestion | S1: VLAN 200 |

| 999 | Parking_Lot | S1: F0/1-4, F0/7-24, G0/1-2 |

| 1000 | Natif | N/A |

Objectifs

Partie 1: création d’un réseau et configuration des paramètres de base des périphériques

Partie 2: Configurer et vérifier deux serveurs DHCPv4 sur R1

Partie 3: Configurer et vérifier un relais DHCP sur R2

Contexte/scénario

Le protocole DHCP (Dynamic Host Configuration Protocol) est un protocole réseau permettant aux administrateurs réseau de gérer et d’automatiser l’attribution des adresses IP. Sans le protocole DHCP de IPv4, l’administrateur réseau doit attribuer et configurer manuellement les adresses IP, les serveurs DNS préférés et les passerelles par défaut. À mesure que le réseau se développe, cela devient un problème administratif lorsque les périphériques sont transférés d’un réseau interne à l’autre.

Dans ce scénario, la taille de l’entreprise s’est développée, et les administrateurs réseau ne peuvent plus attribuer d’adresses IP aux périphériques manuellement. Votre travail consiste à configurer le routeur R1 en vue d’attribuer des adresses IPv4 dans deux sous-réseaux différents.

Remarque: les routeurs utilisés dans les travaux pratiques CCNA sont Cisco 4221 équipé de version 16.9.4 de Cisco IOS XE (image universalk9). Les commutateurs utilisés dans les travaux pratiques sont des modèles Cisco Catalyst 2960s équipé de version 15.2.2 de Cisco IOS (image lanbasek9). D’autres routeurs, commutateurs et versions de Cisco IOS peuvent être utilisés. Selon le modèle et la version de Cisco IOS, les commandes disponibles et le résultat produit peuvent varier de ce qui est indiqué dans les travaux pratiques. Reportez-vous au tableau récapitulatif de l’interface du routeur à la fin de ces travaux pratiques pour obtenir les identifiants d’interface corrects.

Remarque: Assurez-vous que les routeurs et les commutateurs ont été effacés et n’ont aucune configuration de démarrage. En cas de doute, contactez votre formateur.

Note à l’instructeur : reportez-vous au manuel de laboratoire de l’instructeur pour connaître les procédures d’initialisation et de rechargement des appareils.

Ressources requises

- 2 Routeurs (Cisco 4221 équipé de Cisco IOS version 16.9.4, image universelle ou similaire)

- 2 commutateurs (Cisco 2960 équipés de Cisco IOS version 15.2(2) image lanbasek9 ou similaires)

- 2 PC (Windows, équipés d’un programme d’émulation de terminal tel que Tera Term)

- Câbles de console pour configurer les appareils Cisco IOS via les ports de console

- Câbles Ethernet conformément à la topologie

Instructions

Partie 1: Création du réseau et configuration des paramètres de base des périphériques

Dans la Partie 1, vous allez configurer la topologie du réseau et les paramètres de base sur les hôtes de PC et les commutateurs.

Étape 1: Établir un schéma d’adressage

Segmenter le réseau 192.168.1.0/24 pour répondre aux exigences suivantes:

a. Un sous-réseau, «Sous-réseau A», prenant en charge 58 hôtes (le VLAN client à R1).

Sous-réseau A:

192.168.1.0/26 (.1 -.63)

Enregistrez la première adresse IP dans le tableau d’adressage pour R1 G0/0/1.100. Enregistrez la deuxième adresse IP dans la table d’adresses pour S1 VLAN 200 et entrez la passerelle par défaut associée.

b. Un sous-réseau, «Sous-réseau B», prenant en charge 28 hôtes (le VLAN de gestion à R1).

Sous-réseau B:

192.168.1.64/27 (.65-.95)

Enregistrez la première adresse IP dans la table d’adressage pour R1 G0/0/1.200. Enregistrez la deuxième adresse IP dans la table d’adresses pour S1 VLAN 1 et entrez la passerelle par défaut associée.

c. Un sous-réseau, «Sous-réseau C», supportant 12 hôtes (le réseau client à R2).

Sous-réseau C:

192.168.1.96/28 (.97-.111)

Enregistrez la première adresse IP dans le tableau d’adressage pour R2 G0/0/1.

Étape 2: Câblez le réseau conformément à la topologie indiquée.

Connectez les équipements représentés dans le schéma de topologie et effectuez le câblage nécessaire.

Étape 3: Configurez les paramètres de base pour chaque routeur.

a. Attribuez un nom de l’appareil au routeur.

router(config)# hostname R1b. Désactivez la recherche DNS pour empêcher le routeur d’essayer de traduire les commandes saisies comme s’il s’agissait de noms d’hôtes.

R1(config)# no ip domain lookupc. Attribuez class comme mot de passe chiffré d’exécution privilégié.

R1(config)# enable secret classd. Attribuez cisco comme mot de passe de console et activez la connexion.

R1(config)# line console 0

R1(config-line)# password cisco

R1(config-line)# logine. Attribuez cisco comme mot de passe VTY et activez la connexion.

R1(config)# line vty 0 4

R1(config-line)# password cisco

R1(config-line)# loginf. Cryptez les mots de passe en texte clair.

R1(config)# service password-encryptiong. Créez une bannière qui avertit quiconque accède au périphérique que tout accès non autorisé est interdit.

R1(config)# banner motd $ Authorized Users Only! $h. Enregistrez la configuration en cours dans le fichier de configuration initiale.

R1# copy running-config startup-configi. Réglez l’horloge sur le routeur à l’heure et à la date d’aujourd’hui.

R1# clock set 15:30:00 27 Aug 2019Remarque: utilisez le point d’interrogation (?) pour obtenir de l’aide et connaître la séquence de paramètres requise pour exécuter cette commande.

Étape 4: Configurer le routage inter-VLAN sur R1

a. Activez l’interface G0/0/1 sur le routeur.

R1(config)# interface g0/0/1

R1(config-if)# no shutdown

R1(config-if)# exitb. Configurez les sous-interfaces pour chaque VLAN selon les besoins de la table d’adressage IP. Toutes les sous-interfaces utilisent l’encapsulation 802.1Q et se voient attribuer la première adresse utilisable à partir du pool d’adresses IP que vous avez calculé. Assurez-vous que la sous-interface du VLAN natif n’a pas d’adresse IP attribuée. Inclure une description pour chaque sous-interface.

R1(config)# interface g0/0/1.100

R1(config-subif)# description Client Network

R1(config-subif)# encapsulation dot1q 100

R1(config-subif)# ip address 192.168.1.1 255.255.255.192

R1(config-subif)# interface g0/0/1.200

R1(config-subif)# encapsulation dot1q 200

R1(config-subif)# description Management Network

R1(config-subif)# ip address 192.168.1.65 255.255.255.224

R1(config-subif)# interface g0/0/1.1000

R1(config-subif)# encapsulation dot1q 1000 native

R1(config-subif)# description Native VLANc. Vérifiez que les sous-interfaces sont opérationnelles.

R1# show ip interface brief

Interface IP-Address OK? Method Status Protocol

GigabitEthernet0/0/0 unassigned YES unset administratively down down

GigabitEthernet0/0/1 unassigned YES unset up up

Gi0/0/1.100 192.168.1.1 YES manual up up

Gi0/0/1.200 192.168.1.65 YES manual up up

Gi0/0/1.1000 unassigned YES unset up upÉtape 5: Configurer G0/0/1 sur R2, puis G0/0/0 et le routage statique pour les deux routeurs

a. Configurez G0/0/1 sur R2 avec la première adresse IP du sous-réseau C que vous avez calculée précédemment.

R2(config)# interface g0/0/1

R2(config-if)# ip address 192.168.1.97 255.255.255.240

R2(config-if)# no shutdown

R2(config-if)# exitb. Configurez l’interface G0/0/0 pour chaque routeur en fonction du tableau d’adressage IP ci-dessus.

R1(config)# interface g0/0/0

R1(config-if)# ip address 10.0.0.1 255.255.255.252

R1(config-if)# no shutdown

R2(config)# interface g0/0/0

R2(config-if)# ip address 10.0.0.2 255.255.255.252

R2(config-if)# no shutdownc. Configurez une route par défaut sur chaque routeur pointant vers l’adresse IP de G0/0/0 sur l’autre routeur.

R1(config)# ip route 0.0.0.0 0.0.0.0 10.0.0.2

R2(config)# ip route 0.0.0.0 0.0.0.0 10.0.0.1d. Vérifiez que le routage statique fonctionne en faisant appel à l’adresse G0/0/1 de R2 à partir de R1.

R1# ping 192.168.1.97e. Enregistrez la configuration en cours dans le fichier de configuration initiale.

R1# copy running-config startup-configÉtape 6: Configurez les paramètres de base pour chaque commutateur.

a. Attribuez un nom de périphérique au commutateur.

switch(config)# hostname S1b. Désactivez la recherche DNS pour empêcher le routeur d’essayer de traduire les commandes saisies comme s’il s’agissait de noms d’hôtes.

S1(config)# no ip domain-lookupc. Attribuez class comme mot de passe chiffré d’exécution privilégié.

S1(config)# enable secret classd. Attribuez cisco comme mot de passe de console et activez la connexion.

S1(config)# line console 0

S1(config-line)# password cisco

S1(config-line)# logine. Attribuez cisco comme mot de passe VTY et activez la connexion.

S1(config)# line vty 0 4

S1(config-line)# password cisco

S1(config-line)# loginf. Cryptez les mots de passe en texte clair.

S1(config)# service password-encryptiong. Créez une bannière qui avertit quiconque accède à l’appareil que tout accès non autorisé est interdit.

S1(config)# banner motd $ Authorized Users Only! $h. Enregistrez la configuration en cours dans le fichier de configuration initiale.

S1(config)# exit

S1# copy running-config startup-configi. Réglez l’horloge sur le commutateur à l’heure et à la date d’aujourd’hui.

S1# clock set 15:30:00 27 Aug 2019Remarque: utilisez le point d’interrogation (?) pour obtenir et connaître la séquence de paramètres requise pour exécuter cette commande.

j. Copiez la configuration en cours en tant que configuration de démarrage.

Étape 7: création des réseaux locaux virtuels sur S1

Remarque: S2 n’est configuré qu’avec des paramètres de base.

a. Créez et nommez les VLAN requis sur le commutateur 1 à partir du tableau ci-dessus.

S1(config)# vlan 100

S1(config-vlan)# name Clients

S1(config-vlan)# vlan 200

S1(config-vlan)# name Management

S1(config-vlan)# vlan 999

S1(config-vlan)# name Parking_Lot

S1(config-vlan)# vlan 1000

S1(config-vlan)# name Native

S1(config-vlan)# exitb. Configurez et activez l’interface de gestion sur S1 (VLAN 200) à l’aide de la deuxième adresse IP du sous-réseau calculée précédemment. En outre, définissez la passerelle par défaut sur S1.

S1(config)# interface vlan 200

S1(config-if)# ip address 192.168.1.66 255.255.255.224

S1(config-if)# no shutdown

S1(config-if)# exit

S1(config)# ip default-gateway 192.168.1.65c. Configurez et activez l’interface de gestion sur S2 (VLAN 1) à l’aide de la deuxième adresse IP du sous-réseau calculée précédemment. En outre, définissez la passerelle par défaut sur S2

S2(config)# interface vlan 1

S2(config-if)# ip address 192.168.1.98 255.255.255.240

S2(config-if)# no shutdown

S2(config-if)# exit

S2(config)# ip default-gateway 192.168.1.97d. Attribuez tous les ports inutilisés sur S1 au VLAN Parking_Lot, configurez-les pour le mode d’accès statique et désactivez-les administrativement. Sur S2, désactivez administrativement tous les ports non utilisés.

Remarque: La commande Interface range est utile pour accomplir cette tâche avec autant de commandes que nécessaire.

S1(config)# interface range f0/1 - 4, f0/7 - 24, g0/1 - 2

S1(config-if-range)# switchport mode access

S1(config-if-range)# switchport access vlan 999

S1(config-if-range)# shutdown

S1(config-if-range)# exit

S2(config)# interface range f0/1 - 4, f0/6 - 17, f0/19 - 24, g0/1 - 2

S2(config-if-range)# switchport mode access

S2(config-if-range)# shutdown

S2(config-if-range)# exitÉtape 8: Attribuez les VLAN aux interfaces de commutateur correctes.

a. Attribuez les ports utilisés au VLAN approprié (spécifié dans la table de VLAN ci-dessus) et configurez-les pour le mode d’accès statique.

S1(config)# interface f0/6

S1(config-if)# switchport mode access

S1(config-if)# switchport access vlan 100b. Vérifiez que les VLAN sont attribués aux interfaces correctes.

S1# show vlan brief

VLAN Name Status Ports

---- -------------------------------- --------- -------------------------------

1 default active Fa0/5

100 Clients active Fa0/6

200 Management active

999 Parking_Lot active Fa0/1, Fa0/2, Fa0/3, Fa0/4

Fa0/7, Fa0/8, Fa0/9, Fa0/10

Fa0/11, Fa0/12, Fa0/13, Fa0/14

Fa0/15, Fa0/16, Fa0/17, Fa0/18

Fa0/19, Fa0/20, Fa0/21, Fa0/22

Fa0/23, Fa0/24, Gi0/1, Gi0/2

1000 Native active

1002 fddi-default act/unsup

1003 token-ring-default act/unsup

1004 fddinet-default act/unsup

1005 trnet-default act/unsupPourquoi l’interface F0/5 est-elle répertoriée sous VLAN 1?

Le port 5 se trouve dans le VLAN par défaut et n’a pas été configuré en tant que jonction 802.1Q.

Étape 9: Configurez manuellement l’interface F0/5 de S1 en tant que trunk 802.1Q.

a. Changez le mode switchport sur l’interface pour forcer le trunking.

S1(config)# interface f0/5

S1(config-if)# switchport mode trunkb. Dans le cadre de la configuration du trunk, définissez le VLAN natif sur 1000.

S1(config-if-range)# switchport trunk native vlan 1000c. Comme autre partie de la configuration du trunk, spécifiez que les VLAN 100, 200 et 1000 sont autorisés à traverser le trunk.

S1(config-if-range)# switchport trunk allowed vlan 100,200,1000d. Enregistrez la configuration en cours dans le fichier de configuration initiale.

S1(config)# exit

S1# copy running-config startup-confige. Vérifiez l’état de la trunking.

S1# show interfaces trunk

Port Mode Encapsulation Status Native vlan

Fa0/5 on 802.1q trunking 1000

Port Vlans allowed on trunk

Fa0/5 100,200,1000

Port Vlans allowed and active in management domain

Fa0/5 100,200,1000

Port Vlans in spanning tree forwarding state and not pruned

Fa0/5 100,200,1000À ce stade, quelle serait l’adresse IP des PC s’ils étaient connectés au réseau par DHCP ?

Ils se configureraient eux-mêmes avec une adresse IP privée automatique (APIPA) dans la plage 169.254.x.x.

Partie 2: Configurer et vérifier deux serveurs DHCPv4 sur R1

Dans la partie 2, vous allez configurer et vérifier un serveur DHCPv4 sur R1. Le serveur DHCPv4 desservira deux sous-réseaux, le sous-réseau A et le sous-réseau C.

Étape 1: Configurez R1 avec des pools DHCPv4 pour les deux sous-réseaux pris en charge. Seul le pool DHCP pour le sous-réseau A est donné ci-dessous

a. Excluez les cinq premières adresses utilisables de chaque pool d’adresses.

R1(config)# ip dhcp excluded-address 192.168.1.1 192.168.1.5b. Créez le pool DHCP (utilisez un nom unique pour chaque pool).

R1(config)# ip dhcp pool R1_Client_LANc. Spécifiez le réseau que ce serveur DHCP prend en charge.

R1(dhcp-config)# network 192.168.1.0 255.255.255.192d. Configurer le nom de domaine comme ccna-lab.com

R1(dhcp-config)# domain-name ccna-lab.come. Configurez la passerelle par défaut appropriée pour chaque pool DHCP.

R1(dhcp-config)# default-router 192.168.1.1f. Configurez la durée de bail pour 2 jours 12 heures et 30 minutes.

R1(dhcp-config)# lease 2 12 30g. Ensuite, configurez le deuxième pool DHCPv4 en utilisant le nom de pool R2_Client_LAN et le réseau calculé, routeur par défaut et utilisez le même nom de domaine et le même temps de location que le pool DHCP précédent.

R1(config)# ip dhcp excluded-address 192.168.1.97 192.168.1.101

R1(config)# ip dhcp pool R2_Client_LAN

R1(dhcp-config)# network 192.168.1.96 255.255.255.240

R1(dhcp-config)# default-router 192.168.1.97

R1(dhcp-config)# domain-name ccna-lab.com

R1(dhcp-config)# lease 2 12 30Étape 2: Save your configuration

Enregistrez la configuration en cours dans le fichier de configuration initiale.

R1# copy running-config startup-configÉtape 3: Vérifier la configuration du serveur DHCPv4

a. Exécutez la commande show ip dhcp pool pour examiner les détails du pool.

b. Exécutez la commande show ip dhcp liaisons pour examiner les affectations d’adresses DHCP établies.

c. Exécutez la commande show ip dhcp server statistics pour examiner les messages DHCP.

Étape 4: Tentative d’acquisition d’une adresse IP à partir de DHCP sur PC-A

a. À partir d’une invite de commande sur PC-A, exécutez la commande ipconfig /renew.

b. Une fois le processus de renouvellement est terminé, exécutez la commande ipconfig pour afficher les nouvelles informations IP.

c. Testez la connectivité en envoyant une requête ping à l’adresse IP de l’interface G0/0/1 de R1.

Partie 3: Configurer et vérifier un relais DHCP sur R2

Dans la partie 3, vous allez configurer R2 pour relayer les demandes DHCP du réseau local sur l’interface G0/0/1 au serveur DHCP (R1).

Étape 1: Configurer R2 en tant qu’agent de relais DHCP pour le LAN sur G0/0/1

a. Configurez la commande ip helper-address sur G0/0/1 en spécifiant l’adresse IP G0/0/0 de R1.

R2(config)# interface g0/0/1

R2(config-if)# ip helper-address 10.0.0.1b. Enregistrement de votre configuration.

R2(config-if)# exit

R2# copy running-configuration startup-configurationÉtape 2: Tentative d’acquisition d’une adresse IP à partir de DHCP sur PC-B

a. Ouvrez une fenêtre d’invite de commandes sur PC-B et exécutez la commande ipconfig /renew.

b. Une fois le processus de renouvellement est terminé, exécutez la commande ipconfig pour afficher les nouvelles informations IP.

c. Testez la connectivité en envoyant une requête ping à l’adresse IP de l’interface G0/0/1 de R1.

d. Exécutez la commande show ip dhcp binding sur R1 pour vérifier les liaisons DHCP.

e. Exécutez la commande show ip dhcp server statistics sur R1 et R2 pour vérifier les messages DHCP.

Configurations de l’appareil – finales

S1# show run

Building configuration...

Current configuration : 3194 bytes

!

version 15.2

no service pad

service timestamps debug datetime msec

service timestamps log datetime msec

service password-encryption

!

hostname S1

!

boot-start-marker

boot-end-marker

!

enable secret 5 $1$b/Df$nDTHDMqOPLb0hgz.shRjH.

!

no aaa new-model

system mtu routing 1500

!

!

no ip domain-lookup

!

!

spanning-tree mode rapid-pvst

spanning-tree extend system-id

!

vlan internal allocation policy ascending

!

!

interface FastEthernet0/1

switchport access vlan 999

switchport mode access

shutdown

!

interface FastEthernet0/2

switchport access vlan 999

switchport mode access

shutdown

!

interface FastEthernet0/3

switchport access vlan 999

switchport mode access

shutdown

!

interface FastEthernet0/4

switchport access vlan 999

switchport mode access

shutdown

!

interface FastEthernet0/5

switchport trunk allowed vlan 100,200,1000

switchport trunk native vlan 1000

switchport mode trunk

!

interface FastEthernet0/6

switchport access vlan 100

switchport mode access

!

interface FastEthernet0/7

switchport access vlan 999

switchport mode access

shutdown

!

interface FastEthernet0/8

switchport access vlan 999

switchport mode access

shutdown

!

interface FastEthernet0/9

switchport access vlan 999

switchport mode access

shutdown

!

interface FastEthernet0/10

switchport access vlan 999

switchport mode access

shutdown

!

interface FastEthernet0/11

switchport access vlan 999

switchport mode access

shutdown

!

interface FastEthernet0/12

switchport access vlan 999

switchport mode access

shutdown

!

interface FastEthernet0/13

switchport access vlan 999

switchport mode access

shutdown

!

interface FastEthernet0/14

switchport access vlan 999

switchport mode access

shutdown

!

interface FastEthernet0/15

switchport access vlan 999

switchport mode access

shutdown

!

interface FastEthernet0/16

switchport access vlan 999

switchport mode access

shutdown

!

interface FastEthernet0/17

switchport access vlan 999

switchport mode access

shutdown

!

interface FastEthernet0/18

switchport access vlan 999

switchport mode access

shutdown

!

interface FastEthernet0/19

switchport access vlan 999

switchport mode access

shutdown

!

interface FastEthernet0/20

switchport access vlan 999

switchport mode access

shutdown

!

interface FastEthernet0/21

switchport access vlan 999

switchport mode access

shutdown

!

interface FastEthernet0/22

switchport access vlan 999

switchport mode access

shutdown

!

interface FastEthernet0/23

switchport access vlan 999

switchport mode access

shutdown

!

interface FastEthernet0/24

switchport access vlan 999

switchport mode access

shutdown

!

interface GigabitEthernet0/1

switchport access vlan 999

switchport mode access

shutdown

!

interface GigabitEthernet0/2

switchport access vlan 999

switchport mode access

shutdown

!

interface Vlan1

no ip address

shutdown

!

interface Vlan200

ip address 192.168.1.66 255.255.255.224

ip default-gateway 192.168.1.65

!

ip http server

ip http secure-server

!

banner motd ^C Authorized Users Only! ^C

!

line con 0

password 7 060506324F41

login

line vty 0 4

password 7 060506324F41

login

line vty 5 15

login

!

vlan 100

name Clients

vlan 200

name Management

vlan 999

name Parking_Lot

vlan 1000

name Native

exit

!

end

S2# show run

Building configuration...

Current configuration : 2323 bytes

!

version 15.2

no service pad

service timestamps debug datetime msec

service timestamps log datetime msec

service password-encryption

!

hostname S2

!

boot-start-marker

boot-end-marker

!

enable secret 5 $1$86v.$3mG1aMq7hcn2P0ZDNa2o5.

!

no aaa new-model

system mtu routing 1500

!

!

no ip domain-lookup

!

!

spanning-tree mode rapid-pvst

spanning-tree extend system-id

!

vlan internal allocation policy ascending

!

!

interface FastEthernet0/1

switchport mode access

shutdown

!

interface FastEthernet0/2

switchport mode access

shutdown

!

interface FastEthernet0/3

switchport mode access

shutdown

!

interface FastEthernet0/4

switchport mode access

shutdown

!

interface FastEthernet0/5

!

interface FastEthernet0/6

switchport mode access

shutdown

!

interface FastEthernet0/7

switchport mode access

shutdown

!

interface FastEthernet0/8

switchport mode access

shutdown

!

interface FastEthernet0/9

switchport mode access

shutdown

!

interface FastEthernet0/10

switchport mode access

shutdown

!

interface FastEthernet0/11

switchport mode access

shutdown

!

interface FastEthernet0/12

switchport mode access

shutdown

!

interface FastEthernet0/13

switchport mode access

shutdown

!

interface FastEthernet0/14

switchport mode access

shutdown

!

interface FastEthernet0/15

switchport mode access

shutdown

!

interface FastEthernet0/16

switchport mode access

shutdown

!

interface FastEthernet0/17

switchport mode access

shutdown

!

interface FastEthernet0/18

!

interface FastEthernet0/19

switchport mode access

shutdown

!

interface FastEthernet0/20

switchport mode access

shutdown

!

interface FastEthernet0/21

switchport mode access

shutdown

!

interface FastEthernet0/22

switchport mode access

shutdown

!

interface FastEthernet0/23

switchport mode access

shutdown

!

interface FastEthernet0/24

switchport mode access

shutdown

!

interface GigabitEthernet0/1

switchport mode access

shutdown

!

interface GigabitEthernet0/2

switchport mode access

shutdown

!

interface Vlan1

ip address 192.168.1.98 255.255.255.240

!

ip default-gateway 192.168.1.97

ip http server

ip http secure-server

!

banner motd ^C Authorized Users Only! ^C

!

line con 0

password 7 045802150C2E

login

line vty 0 4

password 7 045802150C2E

login

line vty 5 15

login

!

end

R1# show run

Building configuration...

Current configuration : 2225 bytes

!

version 16.9

service timestamps debug datetime msec

service timestamps log datetime msec

service password-encryption

no platform punt-keepalive disable-kernel-core

!

hostname R1

!

boot-start-marker

boot-end-marker

!

!

vrf definition Mgmt-intf

!

address-family ipv4

exit-address-family

!

address-family ipv6

exit-address-family

!

enable secret 5 $1$lzpq$ribRztM6WUv/dsnQ7x24a/

!

no aaa new-model

!

!

no ip domain lookup

ip dhcp excluded-address 192.168.1.1 192.168.1.5

ip dhcp excluded-address 192.168.1.97 192.168.1.101

!

ip dhcp pool R1_Client_LAN

network 192.168.1.0 255.255.255.192

domain-name ccna-lab.com

default-router 192.168.1.1

lease 2 12 30

!

ip dhcp pool R2_Client_LAN

network 192.168.1.96 255.255.255.240

default-router 192.168.1.97

domain-name ccna-lab.com

lease 2 12 30

!

!

subscriber templating

!

multilink bundle-name authenticated

!

spanning-tree extend system-id

!

!

redundancy

mode none

!

!

interface GigabitEthernet0/0/0

ip address 10.0.0.1 255.255.255.252

negotiation auto

!

interface GigabitEthernet0/0/1

no ip address

negotiation auto

!

interface GigabitEthernet0/0/1.100

description Connected to Client Network

encapsulation dot1Q 100

ip address 192.168.1.1 255.255.255.192

!

interface GigabitEthernet0/0/1.200

description Connected to Management Network

encapsulation dot1Q 200

ip address 192.168.1.65 255.255.255.224

!

interface GigabitEthernet0/0/1.1000

description Connected to Native VLAN

encapsulation dot1Q 1000 native

!

interface Serial0/1/0

!

interface Serial0/1/1

!

interface GigabitEthernet0

vrf forwarding Mgmt-intf

no ip address

shutdown

negotiation auto

!

ip forward-protocol nd

no ip http server

no ip http secure-server

ip tftp source-interface GigabitEthernet0

ip route 0.0.0.0 0.0.0.0 10.0.0.2

!

!

control-plane

!

banner motd ^C Authorized Users Only! ^C

!

line con 0

password 7 01100F175804

login

stopbits 1

line aux 0

stopbits 1

line vty 0 4

password 7 02050D480809

login

!

end

R2# show run

Building configuration...

Current configuration : 1501 bytes

!

version 16.9

service timestamps debug datetime msec

service timestamps log datetime msec

service password-encryption

no platform punt-keepalive disable-kernel-core

!

hostname R2

!

boot-start-marker

boot-end-marker

!

!

vrf definition Mgmt-intf

!

address-family ipv4

exit-address-family

!

address-family ipv6

exit-address-family

!

enable secret 5 $1$swCy$LDg9k0nMAN5Cxn9EcPNSx1

!

no aaa new-model

!

no ip domain lookup

!

!

subscriber templating

!

multilink bundle-name authenticated

!

spanning-tree extend system-id

!

!

redundancy

mode none

!

!

interface GigabitEthernet0/0/0

ip address 10.0.0.2 255.255.255.252

negotiation auto

!

interface GigabitEthernet0/0/1

ip address 192.168.1.97 255.255.255.240

ip helper-address 10.0.0.1

negotiation auto

!

interface Serial0/1/0

!

interface Serial0/1/1

!

interface GigabitEthernet0

vrf forwarding Mgmt-intf

no ip address

shutdown

negotiation auto

!

ip forward-protocol nd

no ip http server

no ip http secure-server

ip tftp source-interface GigabitEthernet0

ip route 0.0.0.0 0.0.0.0 10.0.0.1

!

!

control-plane

!

banner motd ^C Authorized Users Only! ^C

!

line con 0

password 7 05080F1C2243

login

stopbits 1

line aux 0

stopbits 1

line vty 0 4

password 7 104D000A0618

login

!

end