ITNv7 Practice Final Exam – Examen blanc final Réponses Français

1. Quelle caractéristique décrit un logiciel espion ?

- logiciels installés sur un périphérique utilisateur qui collectent secrètement des informations sur l’utilisateur

- une attaque qui ralentit ou bloque un périphérique ou un service réseau

- un périphérique réseau qui filtre l’accès et le trafic entrant dans un réseau

- l’utilisation d’informations d’identification volées pour accéder à des données privées

2. Quels deux dispositifs seraient décrits comme des dispositifs intermédiaires ? (Choisissez deux propositions.)

- scanner de vente au détail

- IPS

- serveur

- robots de ligne d’assemblage

- Console de jeux

- Contrôleur LAN sans fil

3. Quelle déclaration décrit la sécurité du réseau ?

- Il synchronise les flux de trafic à l’aide d’horodatages.

- Il garantit que les données sensibles de l’entreprise sont disponibles pour les utilisateurs autorisés.

- Il soutient la croissance au fil du temps conformément aux procédures de conception de réseau approuvées.

- Il priorise les flux de données afin de donner la priorité au trafic sensible aux retards.

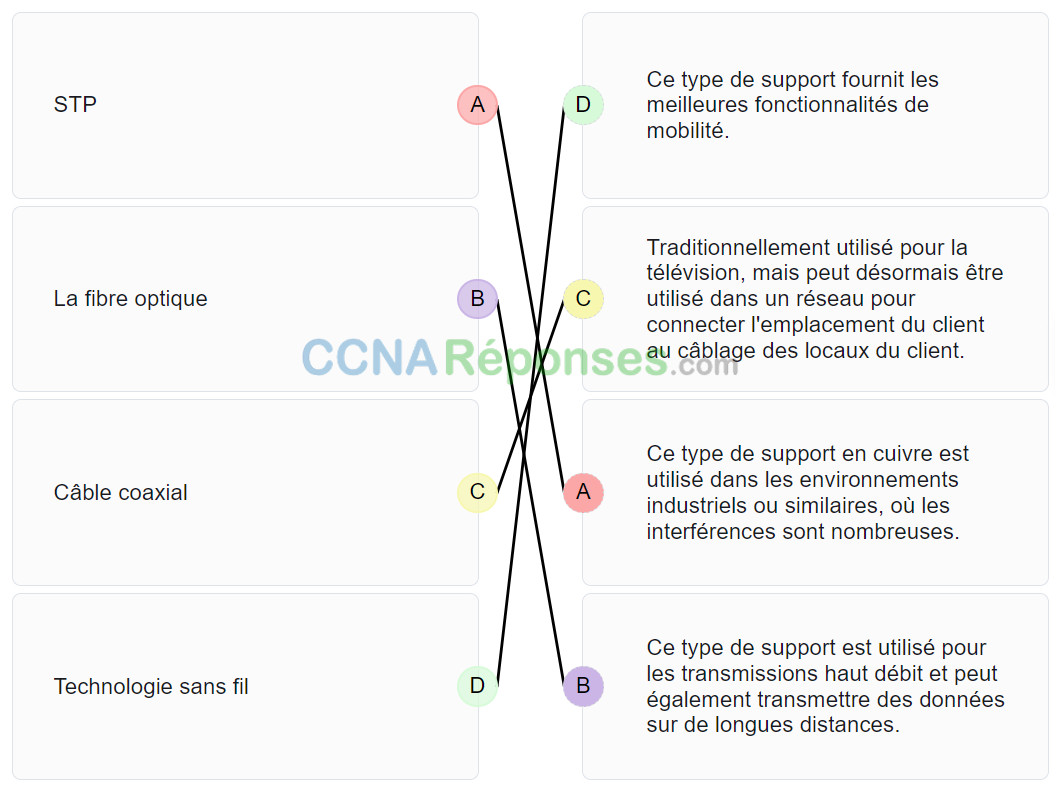

4. Examinez l’illustration. Un administrateur tente de configurer le commutateur mais reçoit le message d’erreur affiché sur l’illustration. Quel est le problème ?

- L’administrateur doit d’abord passer en mode d’exécution privilégié avant d’exécuter la commande.

- La commande complète, configure terminal, doit être utilisée.

- L’administrateur est déjà en mode de configuration globale.

- L’administrateur doit se connecter via le port de console pour accéder au mode de configuration globale.

5. Quelle est la caractéristique d’une interface virtuelle de commutateur (SVI) ?

- Une interface virtuelle signifie qu’il n’y a aucun matériel physique sur le périphérique qui lui est associé.

- Les SVI ne nécessitent pas l’activation de la commande no shutdown.

- Un SVI est créé dans le logiciel et nécessite une adresse IP configurée et un masque de sous-réseau afin de fournir un accès distant au commutateur.

- Les SVIs sont préconfigurés sur les commutateurs Cisco.

6. Qu’est-ce qu’un utilisateur tente de déterminer en exécutant une commande ping 10.1.1.1 sur un PC ?

- Si la pile TCP/IP fonctionne sur le PC sans engendrer de trafic

- S’il existe une connectivité avec le périphérique de destination

- Le type de périphérique à destination

- Le chemin que le trafic prendra pour atteindre sa destination

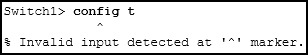

7. Associez chaque description au terme correspondant.

8. Quelles trois couches du modèle OSI sont comparables à la couche application du modèle TCP/IP ? (Choisissez trois propositions.)

- Liaison de données

- Application

- Session

- Réseau

- Présentation

- Transport

- Physique

9. Deux couches du modèle OSI ont les mêmes fonctionnalités que deux autres couches du modèle TCP/IP ? Lesquelles ? (Choisissez deux propositions.)

- Transport

- Session

- Liaison de données

- Réseau

- Physique

10. Quelle unité de données de protocole est traitée lorsqu’un ordinateur hôte désencapsule un message sur la couche transport du modèle TCP/IP ?

- paquet

- segment

- trame

- bit

11. Quel terme de couche physique OSI décrit la mesure du transfert de bits sur un milieu sur une période donnée ?

- débit applicatif

- débit

- bande passante

- latence

12. Quelles propositions décrivent les caractéristiques de la fibre optique ? (Choisissez deux réponses.)

- La fibre optique multimode transporte des signaux à partir de plusieurs périphériques expéditeurs.

- La fibre optique ne conduit pas l’électricité.

- La fibre optique utilise des LED pour les câbles monomodes et la technologie laser pour les câbles multimodes.

- La fibre optique affiche une perte de signal élevée.

- La fibre optique est principalement utilisée comme câblage du réseau fédérateur.

13. Examinez l’illustration. Quel est le débit maximal possible entre l’ordinateur et le serveur ?

- 100 Mbit/s

- 10 Mbit/s

- 128 Kbit/s

- 1000 Mbit/s

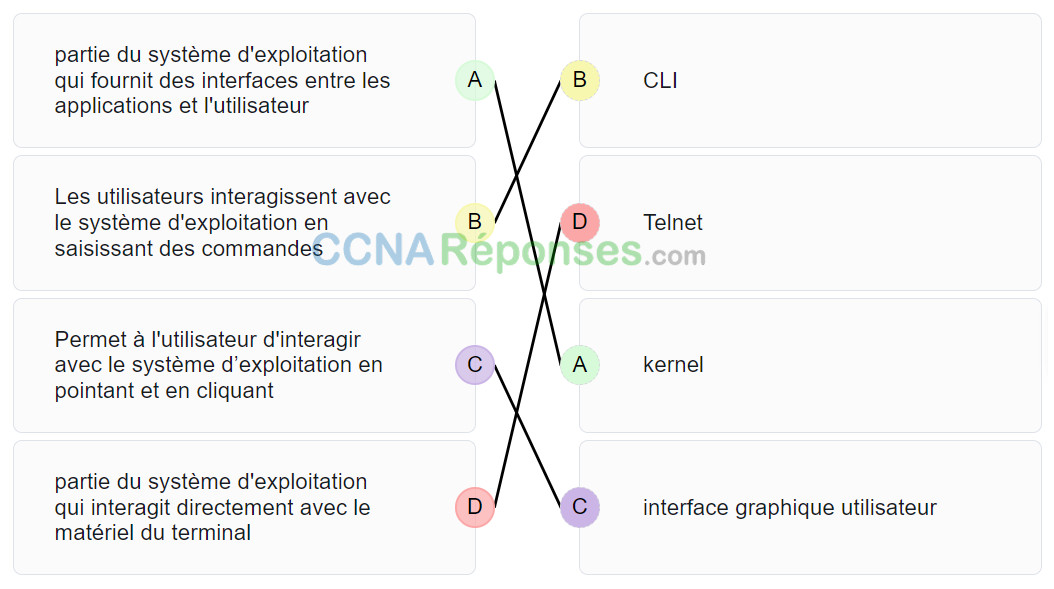

14. Associez les descriptions aux supports correspondants.

15. Quels sont les deux acronymes qui représentent les sous-couches de liaison de données sur lesquelles Ethernet s’appuie pour fonctionner ? (Choisissez deux propositions.)

- FCS

- SFD

- CSMA

- MAC

- LLC

16. Que fait un routeur lorsqu’il reçoit une trame de couche 2 sur le support réseau ?

- désencapsule la trame

- Réencapsule le paquet dans une nouvelle trame

- Achemine la nouvelle trame appropriée jusqu’au support de ce segment du réseau physique

- détermine le meilleur chemin

17. Bien que CSMA/CD soit toujours une caractéristique d’Ethernet, pourquoi n’est-il plus nécessaire ?

- l’utilisation de commutateurs de couche 2 compatibles duplex intégral

- le développement du fonctionnement de l’interrupteur semi-duplex

- l’utilisation des capacités Gigabit Ethernet

- l’utilisation de la CSMA/AC

- la disponibilité virtuelle illimitée des adresses IPv6

18. Une équipe spécialisée dans les réseaux compare différentes topologies pour connecter un support partagé. Quelle topologie physique est un exemple de topologie hybride pour un LAN ?

- À maillage partiel

- En étoile étendue

- En bus

- En anneau

19. Quelle entrée de la table de routage comporte une adresse de tronçon suivant associée à un réseau de destination ?

- Les routes locales

- Les routes directement connectées

- Les routes source C et L

- Les routes distantes

20. Pourquoi la traduction d’adresses de réseau (NAT) n’est pas nécessaire dans IPv6 ?

- N’importe quel hôte ou utilisateur peut obtenir une adresse réseau IPv6 publique car le nombre d’adresses IPv6 disponibles est très important.

- Les problèmes induits par les applications NAT sont résolus car l’en-tête IPv6 améliore le traitement des paquets par les routeurs intermédiaires.

- IPv6 dispose d’une sécurité intégrée, il est donc inutile de masquer les adresses IPv6 des réseaux internes.

- Les problèmes de connectivité de bout en bout causés par la fonction NAT sont résolus car le nombre de routes augmente proportionnellement au nombre de noeuds connectés à Internet.

21. Si la passerelle par défaut est mal configurée sur l’hôte, quel en est l’impact sur les communications ?

- L’hôte peut communiquer avec les hôtes de réseaux distants, mais n’est pas en mesure de le faire avec ceux du réseau local.

- Cela n’influe en rien sur les communications.

- L’hôte peut communiquer avec les hôtes du réseau local, mais n’est pas en mesure de le faire avec ceux des réseaux distants.

- L’hôte n’est pas en mesure de communiquer sur le réseau local.

22. Quel terme décrit un champ de l’en-tête de paquet IPv4 qui contient une adresse de monodiffusion, de multidiffusion ou de diffusion ?

- L’adresse IP de destination

- Durée de vie

- protocole

- Somme de contrôle d’en-tête

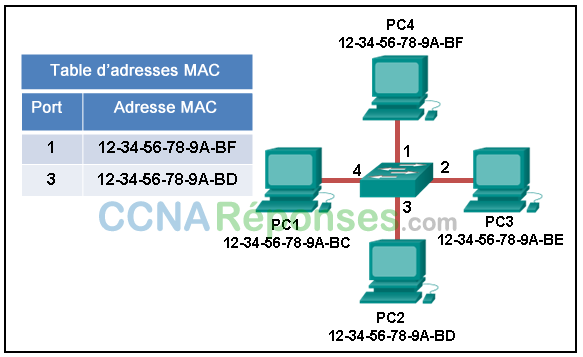

23. Examinez l’illustration. L’illustration présente un réseau commuté de petite taille et le contenu de la table d’adresses MAC du commutateur. Le PC1 a envoyé une trame au PC3. Comment le commutateur traite-t-il cette trame ?

- Le commutateur transfère la trame à tous les ports excepté au port 4.

- Le commutateur transfère la trame à tous les ports.

- Le commutateur transfère la trame uniquement au port 2.

- Le commutateur ignore la trame.

- Le commutateur transfère la trame uniquement aux ports 1 et 3.

24. Quelle adresse de destination est utilisée dans un cadre de requête ARP ?

- AAAA.AAAA.AAAA

- 0.0.0.0

- 255.255.255.255

- FFFF.FFFF.FFFF

- L’adresse MAC de l’hôte de destination

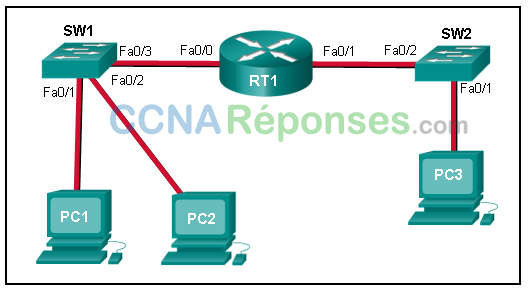

25. Examinez l’illustration. Le PC1 envoie une requête ARP car il doit envoyer un paquet au PC3. Dans ce scénario, que se passe-t-il ensuite ?

- Le RT1 transfère la requête ARP au PC3.

- Le SW1 envoie une réponse ARP contenant son adresse MAC Fa0/1.

- Le RT1 envoie une réponse ARP contenant sa propre adresse MAC Fa0/0.

- Le RT1 envoie une réponse ARP contenant l’adresse MAC PC3.

- Le RT1 envoie une réponse ARP contenant sa propre adresse MAC Fa0/1.

26. Un routeur démarre et entre en mode de configuration. Pour quelle raison ?

- Le fichier de configuration est manquant dans NVRAM.

- L’image IOS est corrompue.

- Cisco IOS est absent de la mémoire flash.

- Le processus POST a détecté une défaillance matérielle.

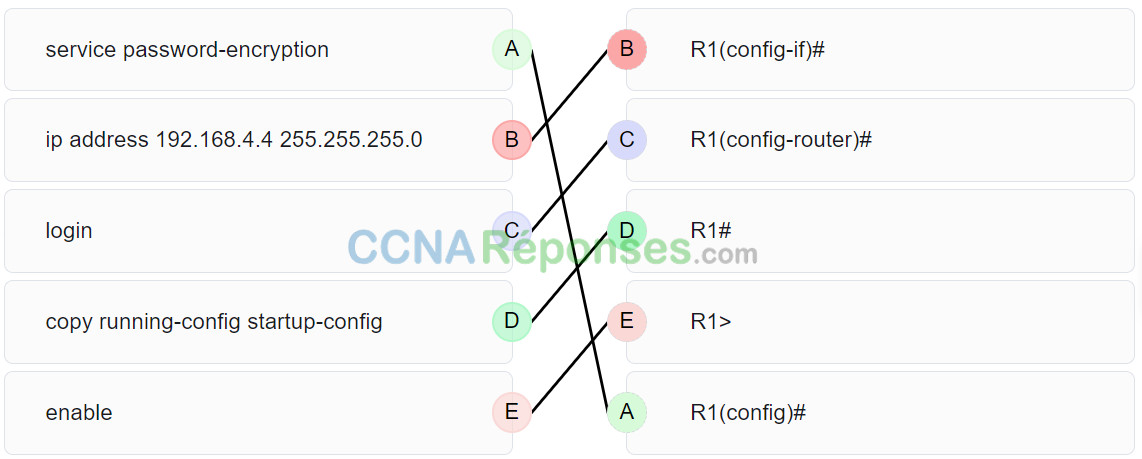

27. Reliez les commandes au mode de configuration dans lequel on doit les saisir.

28. Reportez-vous à l’illustration. Un administrateur réseau est en train de connecter un nouvel hôte au réseau local du bureau d’enregistrement. L’hôte doit communiquer avec les réseaux distants. Quelle adresse IP doit être configurée comme passerelle par défaut sur le nouvel hôte ?

Floor(config)# interface gi0/1 Floor(config-if)# description Connects to the Registrar LAN Floor(config-if)# ip address192.168.235.234 255.255.255.0 Floor(config-if)# no shutdown Floor(config-if)# interface gi0/0 Floor(config-if)# description Connects to the Manager LAN Floor(config-if)# ip address 192.168.234.114 255.255.255.0 Floor(config-if)# no shutdown Floor(config-if)# interface s0/0/0 Floor(config-if)# description Connects to the ISP Floor(config-if)# ip address 10.234.235.254 255.255.255.0 Floor(config-if)# no shutdown Floor(config-if)# interface s0/0/1 Floor(config-if)# description Connects to the Head Office WAN Floor(config-if)# ip address203.0.113.3 255.255.255.0 Floor(config-if)# no shutdown Floor(config-if)# end

- 203.0.113.3

- 192.168.235.234

- 192.168.234.114

- 10.234.235.254

- 192.168.235.1

29. Compte tenu du réseau 172.18.109.0, quel masque de sous-réseau serait utilisé si 6 bits hôtes étaient disponibles ?

- 255.255.255.252

- 255.255.255.192

- 255.255.255.248

- 255.255.192.0

- 255.255.224.0

30. Que représente l’adresse IP 192.168.1.15/29 ?

- Adresse de diffusion

- Adresse de monodiffusion

- Adresse du sous-réseau

- Adresse de multidiffusion

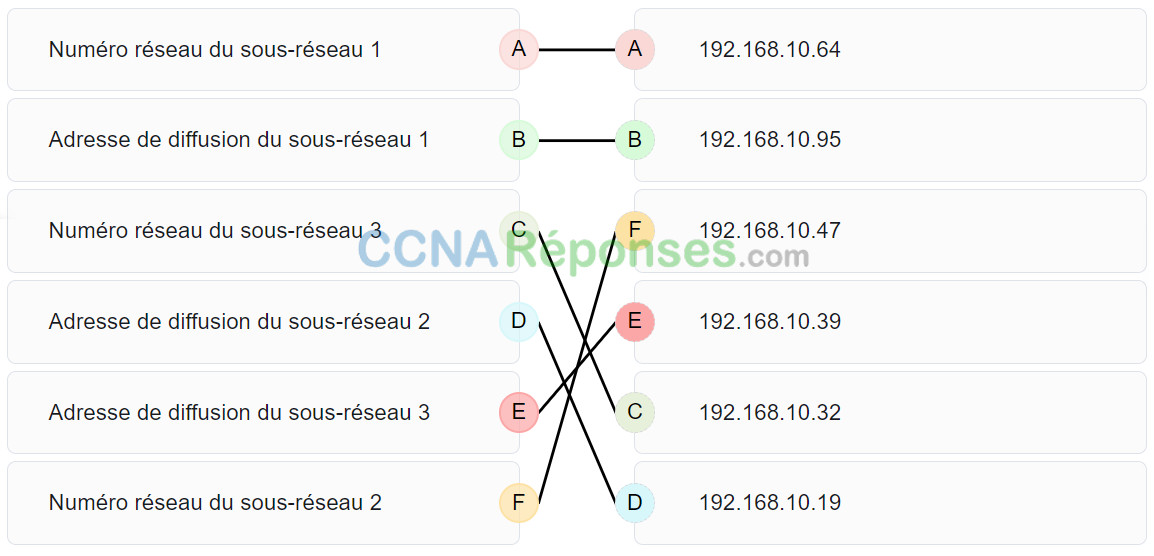

31. Trois périphériques sont sur trois sous-réseaux différents. Faites correspondre les adresses réseau et les adresses de diffusion avec les sous-réseaux où se trouvent les périphériques en question.Périphérique 1 : Adresse IP 192.168.10.77/28, sous-réseau 1Périphérique 2 : Adresse IP 192.168.10.17/30, sous-réseau 2Périphérique 3 : Adresse IP 192.168.10.35/29, sous-réseau 3

32. Quel type d’adresse est 198.133.219.162 ?

- boucle avec retour

- public

- multidiffusion

- link-local

33. Quel est le format compressé de l’adresse IPv6 fe80:0000:0000:0000:0220:0b3f:f0e0:0029 ?

- fe80:9ea0::2020:0:bf:e0:9290

- fe80::220:b3f:f0e0:29

- fe80:9ea:0:2200::fe0:290

- fe80:9ea0::2020::bf:e0:9290

34. Quel type d’adresse IPv6 est représenté par : :1/128 ?

- non spécifié

- adresse de monodiffusion globale

- EUI-64 généré lien-local

- boucle avec retour

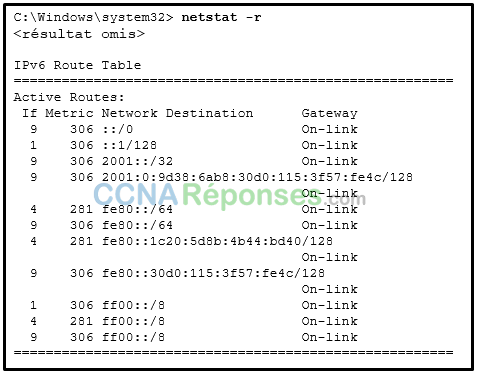

35. Examinez l’illustration. Un utilisateur exécute la commande netstat –r sur un poste de travail. Quelle adresse IPv6 est l’une des adresses link-local du poste de travail ?

- fe80::30d0:115:3f57:fe4c/128

- fe80::/64

- ::1/128

- 2001:0:9d38:6ab8:30d0:115:3f57:fe4c/128

36. Quels sont les messages ICMP utilisés par les protocoles IPv4 et IPv6 ? Choisissez deux réponses.

- Annonce de routeur

- Protocole inaccessible

- Sollicitation de routeur

- Redirection de la route

- Sollicitation de voisin

37. Un technicien réseau tape la commande ping 127.0.0.1 à l’invite de commandes sur un ordinateur. Qu’est-ce que le technicien essaie d’accomplir ?

- test de l’intégrité de la pile TCP/IP sur la machine locale

- vérification de l’adresse IP sur la carte réseau

- suivi du chemin d’accès à un ordinateur hôte sur le réseau et le réseau a l’adresse IP 127.0.0.1

- ping d’un ordinateur hôte qui a l’adresse IP 127.0.0.1 sur le réseau

38. Informations réseau

:* interface LAN du routeur local : 172.19.29.254/fe 80:65 ab:dcc1 : :10

* interface WAN du routeur local : 198.133.219.33/2001:DB8:face:39 : :10

* serveur distant : 192.135.250.103

Quelle tâche un utilisateur pourrait essayer d’accomplir en utilisant la commande ping 2001:DB8:face:39 : :10?

- vérifier qu’il existe une connectivité à Internet

- déterminer le chemin pour atteindre le serveur distant

- vérifier qu’il existe une connectivité au sein du réseau local

- créer un benchmark des performances du réseau vers un serveur sur l’intranet de l’entreprise

39. Un serveur reçoit un paquet client. Le numéro de port de destination du paquet est 22. Quelle application de service le client demande-t-il ?

- SSH

- DNS

- DHCP

- TFTP

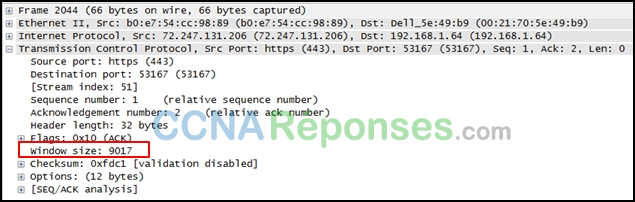

40. Examinez l’illustration. Que spécifie la valeur de la taille de fenêtre ?

- La quantité de données pouvant être transmise en une seule fois

- Un nombre aléatoire utilisé lors de l’établissement d’une connexion en trois étapes

- Le nombre total de bits reçus pendant cette session TCP

- La quantité de données pouvant être transmise avant que la réception d’un accusé de réception ne soit requise

41. À quel groupe de ports TCP appartient le port 414 ?

- Réservés

- privé ou dynamique

- Enregistrés

- public

42. Quelle commande permet d’interroger manuellement un serveur DNS pour résoudre un nom d’hôte spécifique ?

- nslookup

- ipconfig /displaydns

- net

- tracert

43. Quel service est fourni par POP3 ?

- Une application qui permet de chatter en temps réel entre utilisateurs distants.

- Permet l’accès à distance aux périphériques et serveurs réseau.

- Récupère le courrier électronique à partir du serveur en téléchargeant le courrier électronique vers l’application de messagerie locale du client.

- Utilise le chiffrement pour fournir un accès distant sécurisé aux périphériques et serveurs réseau.

44. Deux étudiants travaillent sur un projet de conception réseau. L’un d’eux élabore un plan alors que l’autre rédige le projet. Le plan est terminé, et l’étudiant souhaite partager le dossier qui contient le plan afin que l’autre étudiant puisse accéder au fichier et le copier sur une clé USB. Quel modèle de réseau est utilisé ?

- Basé sur un client

- Point à point

- P2P (peer-to-peer)

- Maître-esclave

45. Quelles sont les deux manières de protéger un ordinateur contre les malwares ? (Choisissez deux propositions.)

- Vider le cache du navigateur.

- Mettre à jour les logiciels.

- Défragmenter le disque dur.

- Utiliser un logiciel antivirus.

- Supprimer les logiciels inutilisés.

46. Un administrateur réseau exécute la commande login block-for 180 attempts 2 within 30 sur un routeur. Quelle menace l’administrateur réseau tente-t-il de prévenir ?

- Un utilisateur qui tente de deviner un mot de passe pour accéder au routeur.

- Un ver qui tente d’accéder à une autre partie du réseau.

- Une personne non identifiée qui tente d’accéder à la salle d’équipement réseau.

- Un périphérique qui tente d’examiner le trafic sur une liaison.

47. Quelle déclaration décrit les caractéristiques du filtrage des paquets et des pare-feu avec état en ce qui concerne le modèle OSI ?

- Un pare-feu de filtrage de paquets peut généralement filtrer jusqu’à la couche de transport, tandis qu’un pare-feu avec état peut filtrer jusqu’à la couche de session.

- Un pare-feu dynamique peut filtrer les informations de couche d’application, alors qu’un pare-feu de filtrage de paquets ne peut pas filtrer au-delà de la couche réseau.

- Les pare-feu avec état et filtrage de paquets peuvent filtrer au niveau de la couche d’application.

- Un pare-feu de filtrage de paquets utilise les informations de couche de session pour suivre l’état d’une connexion, tandis qu’un pare-feu avec état utilise les informations de couche d’application pour suivre l’état d’une connexion.

48. Les employés et les résidents de Ciscoville ne peuvent accéder à Internet ou à aucun service Web distant. Les professionnels de l’informatique déterminent rapidement que le pare-feu de la ville est inondé de tellement de trafic qu’une panne de connectivité à Internet se produit. Quel type d’attaque est lancé à Ciscoville ?

- Reconnaissance

- accès

- Cheval de Troie

- DoS

49. Une petite entreprise de publicité dispose d’un serveur Web qui fournit un service d’entreprise critique. L’entreprise se connecte à Internet par l’intermédiaire d’un service de ligne loué à un FSI. Quelle approche assure la redondance rentable pour la connexion Internet ?

- Ajoutez plusieurs connexions entre les commutateurs et le routeur de bord.

- Ajoutez un autre serveur Web pour préparer la prise en charge du basculement.

- Ajoutez une deuxième carte réseau au serveur Web.

- Ajoutez une connexion à Internet via une ligne DSL à un autre fournisseur de services Internet.

50. Seuls les employés connectés aux interfaces IPv6 ont de la difficulté à se connecter à des réseaux distants. L’analyste souhaite vérifier que le routage IPv6 a été activé. Quelle est la meilleure commande à utiliser pour accomplir la tâche ?

- show ip nat translations

- show running-config

- show interfaces

- copy running-config startup-config

51. Parmi ces propositions, deux commandes peuvent être utilisées pour vérifier si la résolution de noms du DNS fonctionne correctement sur un PC Windows. Lesquelles ? (Choisissez deux propositions.)

- ipconfig /flushdns

- ping cisco.com

- nslookup cisco.com

- nbtstat cisco.com

- net cisco.com

52. Quels sont les deux problèmes qui peuvent causer à la fois des runts et des géants dans les réseaux Ethernet ? (Choisissez deux propositions.)

- Carte réseau défaillante

- Erreur CRC

- en utilisant le mauvais type de câble

- opérations en semi-duplex

- interférences électriques sur les interfaces série

53. Quelles sont les deux fonctions exécutées sur la sous-couche LLC de la couche de liaison de données OSI pour faciliter la communication Ethernet ? (Choisissez deux propositions.)

- applique les adresses MAC source et destination à la trame Ethernet

- ajoute des informations de contrôle Ethernet aux données du protocole réseau

- intègre des flux de couche 2 entre 10 Gigabit Ethernet sur fibre et 1 Gigabit Ethernet sur cuivre

- implémente CSMA/CD sur un support semi-duplex partagé hérité

- Place les informations dans la trame qui indique le protocole de couche réseau encapsulé pour la trame

54. Que se passe-t-il lorsqu’un commutateur reçoit une trame et que la valeur de contrôle par redondance cyclique (CRC) calculée est différente de la valeur figurant dans le champ FCS ?

- Le commutateur diffuse la trame sur tous les ports, à l’exception du port sur lequel la trame est arrivée, pour notifier les hôtes de l’erreur.

- Le commutateur signale la mauvaise trame à la source.

- Le commutateur abandonne la trame.

- Le commutateur place la nouvelle valeur CRC dans le champ FCS et transfère la trame.

55. Deux ingénieurs de réseau discutent des méthodes utilisées pour faire avancer les trames via un commutateur. Quel est le concept important lié à la méthode de commutation par coupure ?

- La commutation Fast-Forward est la méthode de commutation cut-through classique.

- ce mode de commutation offre le niveau de latence le plus faible.

- La commutation Fragment-free peut être considérée comme un compromis entre la commutation store-and-forward et la commutation fast-forward.

- Les paquets peuvent être relayés avec des erreurs lorsque la commutation rapide est utilisée.