1. Quelle méthode est utilisée par certains logiciels malveillants pour transférer des fichiers d’hôtes infectés vers un hôte d’acteur de menace?

- Le chiffrement du trafic HTTPS

- iFrame d’injection

- Tunnellisation ICMP

- UDP d’infiltration

Explication: Le trafic ICMP de l’intérieur de l’entreprise est également une menace. Certaines variétés de logiciels malveillants utilisent des paquets ICMP pour transférer des fichiers des hôtes infectés aux acteurs de menace via le tunnelisation ICMP.

2. Quel protocole est exploité par les cybercriminels qui créent des iFrames malveillants?

- HTTP (Protocole de transfert hypertexte)

- ARP

- DNS

- DHCP

Explication: Un élément HTML connu sous le nom d’iFrame permet au navigateur de charger une page web différente à partir d’une autre source.

3. Quelle technique un acteur de menace utiliserait-il pour dissimuler des traces d’un exploit en cours?

- Utilisez SSL pour encapsuler les logiciels malveillants.

- Informations de temps corrompues en attaquant l’infrastructure NTP.

- Encapsuler d’autres protocoles dans DNS pour éviter les mesures de sécurité.

- Créez un iFrame invisible sur une page Web.

Explication: Le protocole NTP (Protocole de temps réseau) utilise une hiérarchie de sources de temps pour fournir une horloge temporelle cohérente aux périphériques de l’infrastructure réseau. Les hackers peuvent tenter d’attaquer l’infrastructure NTP afin de corrompre les informations horaires permettant de corréler des événements réseau consignés.

4. Quel type d’attaque ciblant un réseau les hackers perpètrent-ils afin de déterminer les adresses IP, les protocoles et les ports autorisés par des listes de contrôle d’accès (ACL)?

- hameçonnage

- déni de service

- reconnaissance

- ingénierie sociale

Explication: Les ACL de filtrage de paquets appliquent des règles pour filtrer le trafic entrant et sortant. Ces règles sont définies en indiquant les adresses IP, les numéros de port et les protocoles à mettre en corrélation. Les hackers peuvent mener une attaque de reconnaissance consistant en un balayage de ports ou un test d’intrusion pour déterminer les adresses IP, les protocoles et les ports autorisés par des listes de contrôle d’accès (ACL).

5. Quelle technique est nécessaire pour garantir un transfert privé des données à l’aide d’un réseau privé virtuel (VPN)?

- virtualisation

- évolutivité

- autorisation

- chiffrement

Explication: Le chiffrement des données est nécessaire pour garantir un transfert à la fois sécurisé et confidentiel avec des réseaux privés virtuels (VPN).

6. À quoi sert Tor?

- Permettre aux utilisateurs de naviguer de manière anonyme sur Internet

- Inspecter le trafic entrant à la recherche d’éléments qui enfreignent une règle ou correspondent à la signature d’un exploit connu

- Se connecter en toute sécurité à un réseau distant via une liaison non sécurisée telle qu’une connexion Internet

- Faire don de cycles de processeur à des tâches de calcul distribuées dans un réseau P2P de partage de processeurs

Explication: Tor est une plate-forme logicielle et un réseau d’hôtes homologue-à-homologue (P2P) qui fonctionnent comme des routeurs. Les utilisateurs accèdent au réseau Tor grâce à un navigateur spécial qui leur permet de naviguer de manière anonyme.

7. Dès qu’un outil de surveillance de la sécurité a identifié qu’une pièce jointe malveillante a pénétré le réseau, en quoi l’exécution d’une analyse rétrospective présente-t-elle un avantage?

- Cela permet de calculer la probabilité qu’un incident se reproduise à l’avenir.

- Cela permet d’identifier le premier hôte du réseau qui a été touché.

- Cela permet de déterminer la manière dont le programme malveillant a pénétré le réseau.

- Une analyse rétrospective facilite le suivi du comportement du programme malveillant depuis le point d’identification.

Explication: Les techniques générales de surveillance de la sécurité permettent d’identifier le moment où la pièce jointe malveillante pénètre le réseau, ainsi que le premier hôte infecté. L’analyse rétrospective constitue l’étape suivante. Ainsi, elle effectue le suivi du comportement du programme malveillant depuis le point d’identification.

8. Quelles technologies sont principalement utilisées sur les réseaux homologue-à-homologue? (Choisissez deux réponses.)

- Darknet

- Wireshark

- BitTorrent

- Bitcoin

- Snort

Explication: Bitcoin est utilisé pour partager un grand livre ou une base de données répartie. BitTorrent est utilisé pour le partage de fichiers.

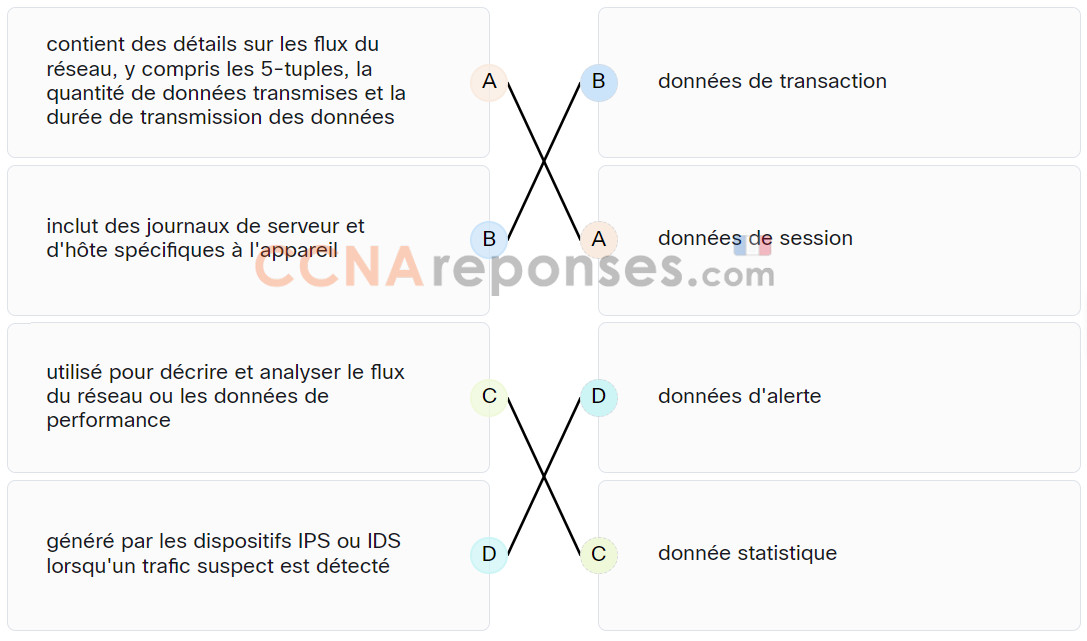

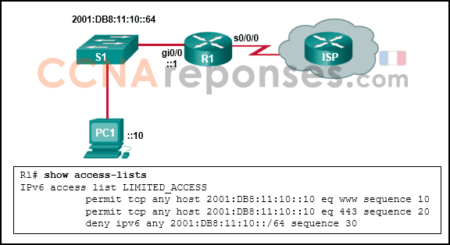

9. Faites correspondre le type de données liées au surveillance réseau avec une description.

Explication: Placez les options dans l’ordre suivant:

| inclut des journaux de serveur et d’hôte spécifiques à l’appareil |

données de transaction |

| généré par les dispositifs IPS ou IDS lorsqu’un trafic suspect est détecté |

données d’alerte |

| utilisé pour décrire et analyser le flux du réseau ou les données de performance |

donnée statistique |

| contient des détails sur les flux du réseau, y compris les 5-tuples, la quantité de données transmises et la durée de transmission des données |

données de session |

10. Citez deux services fournis par l’outil NetFlow. Citez-en deux.

- Surveillance de la liste d’accès

- Facturation en fonction de l’utilisation du réseau

- Configuration de la qualité de service (QoS)

- Supervision du réseau

- Analyse des journaux

Explication: NetFlow propose un ensemble clé de services destinés aux applications IP, notamment la gestion des comptes du trafic réseau, la facturation basée sur l’utilisation, la planification du réseau, la sécurité, la surveillance des attaques par déni de service et la surveillance générale du réseau.

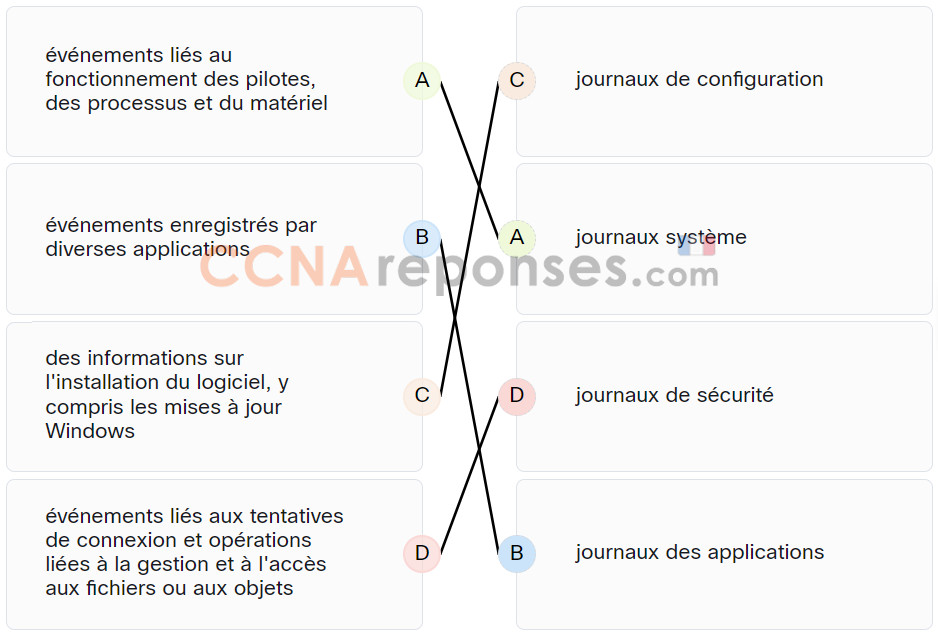

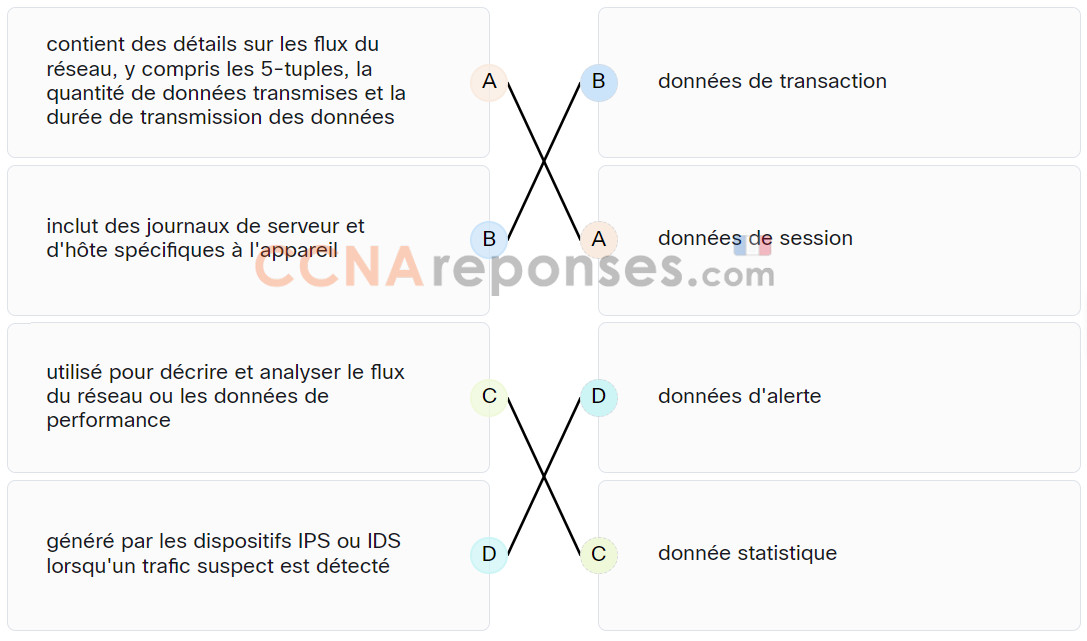

11. Associez le journal d’hôte Windows aux messages qu’il contient. (Les propositions ne doivent pas être toutes utilisées.)

Explication: Placez les options dans l’ordre suivant:

| événements enregistrés par diverses applications |

journaux des applications |

| événements liés au fonctionnement des pilotes, des processus et du matériel |

journaux système |

| des informations sur l’installation du logiciel, y compris les mises à jour Windows |

journaux de configuration |

| événements liés aux tentatives de connexion et opérations liées à la gestion et à l’accès aux fichiers ou aux objets |

journaux de sécurité |

12. Quelle appliance Cisco peut être utilisée pour filtrer le contenu du trafic réseau afin de générer des rapports sur le trafic et de bloquer ce dernier en fonction de la réputation du serveur web?

Explication: L’appliance Cisco pour la sécurité du web (WSA) fonctionne comme un proxy web pour un réseau d’entreprise. Cette appliance peut fournir de nombreux types de journaux associés à la sécurité du trafic web, dont des journaux de décisions ACL, des journaux d’analyse des programmes malveillants ou encore des journaux de filtrage de réputation sur le web. L’appliance Cisco pour la sécurité de la messagerie (ASE) est un outil permettant de surveiller la plupart des aspects de la diffusion d’e-mails, le fonctionnement du système, les activités antispam et antivirus, ainsi que les décisions relatives aux listes blanches et aux listes noires. Cisco ASA est une application de pare-feu. Le système Visibilité et contrôle d’application Cisco (AVC) combine plusieurs technologies pour reconnaître, analyser et surveiller plus de 1 000 applications.

13. Un administrateur système exécute un utilitaire d’analyse de fichiers sur un ordinateur Windows et constate la présence d’un fichier lsass.exe dans le répertoire Program Files. Que doit-il faire?

- Ouvrez le gestionnaire des tâches, cliquez avec le bouton droit de la souris sur le processus lsass et choisissez Fin de Tâche.

- Supprimer le fichier, car il s’agit probablement d’un programme malveillant.

- Désinstaller l’application lsass, car il s’agit d’une application héritée dont Windows n’a plus besoin.

- Le déplacer dans le répertoire Program Files (x86), car il s’agit d’une application 32 bits.

Explication: Sur les ordinateurs Windows, le service LSASS (Service de sous-système de l’autorité de sécurité locale), exécuté sous la forme lsass.exe, est en charge de l’application des stratégies de sécurité et de la surveillance de la sécurité. Il doit être exécuté à partir du répertoire Windows\System32. Si un fichier portant ce nom ou un nom camouflé, tel que 1sass.exe, est en cours d’exécution ou s’exécute dans un autre répertoire, il pourrait s’agir d’un malware.

14. Quel type de données exécutées au sein d’un réseau d’entreprise est utilisé par Cisco Cognitive Intelligence pour détecter les activités malveillantes qui ont contourné les contrôles de sécurité ou sont passées par des canaux non surveillés?

- session

- alerte

- statistiques

- transaction

Explication: Cisco Cognitive intelligence utilise des données statistiques pour effectuer une analyse statistique dans le but de détecter les activités malveillantes qui ont contourné les contrôles de sécurité ou sont passées par des canaux non surveillés (y compris des supports amovibles). Cette solution s’exécute à l’intérieur du réseau d’une entreprise.

15. Comment un dispositif de proxy web permet-il à une entreprise de bénéficier d’un moyen de prévention des pertes de données (DLP)?

- En fonctionnant comme un pare-feu

- En vérifiant la réputation des serveurs web externes

- En inspectant le trafic entrant à la recherche d’exploits potentiels

- En analysant et en enregistrant le trafic sortant

Explication: Un dispositif de proxy web peut inspecter le trafic sortant pour offrir un moyen de prévention des pertes de données (DLP). Cela suppose l’analyse du trafic sortant afin de détecter si les données qui quittent le réseau de l’entreprise contiennent des informations sensibles, confidentielles ou secrètes.

16. Quelle est la principale différence entre les données capturées par NetFlow et celles capturées par Wireshark?

- NetFlow fournit des données de transaction, alors que Wireshark fournit des données de session.

- Les données NetFlow affichent le contenu du flux réseau, alors que les données Wireshark affichent les statistiques du flux.

- Les données NetFlow sont analysées par tcpdump tandis que les données Wireshark sont analysées par nfdump.

- NetFlow collecte des métadonnées provenant d’un flux réseau, alors que Wireshark capture des paquets de données complets.

Explication: Wireshark capture l’intégralité du contenu d’un paquet. NetFlow, en revanche, collecte des métadonnées, c’est-à-dire des données relatives au flux.

17. Quelle classification indique qu’une alerte est vérifiée comme un incident de sécurité réel?

- faux négatif

- faux positif

- vrai positif

- vrai négatif

Explication: Les alertes sont classées comme suit:

- Vrai positif: l’alerte correspond à un incident réel, après vérification.

- Faux positif: l’alerte ne correspond pas à un incident réel. Une activité bénigne qui entraîne un faux positif est parfois appelée un déclencheur bénin.

Il est également possible qu’une alerte ne soit pas générée. L’absence d’alerte est classée comme suivant:

- Vrai négatif: aucun incident ne s’est produit. L’activité est bénigne.

- Faux négatif: un incident n’a pas été détecté.

18. Quels sont les deux scénarios où l’analyse probabiliste de sécurité est la mieux adaptée? (Choisissez deux réponses.)

- Pendant l’analyse des applications destinées à contourner les pare-feu

- Pendant l’analyse des applications conformes aux normes de réseau/application

- Pendant que chaque événement est le résultat inévitable des causes précédentes

- Lors de l’analyse des événements en supposant qu’ils suivent des étapes prédéfinies

- Pendant les variables aléatoires créent des difficultés pour connaître le résultat d’un événement donné avec certitude

Explication: Elle repose sur des techniques statistiques visant à estimer la probabilité selon laquelle un événement peut se produire en se fondant sur les événements antérieurs.

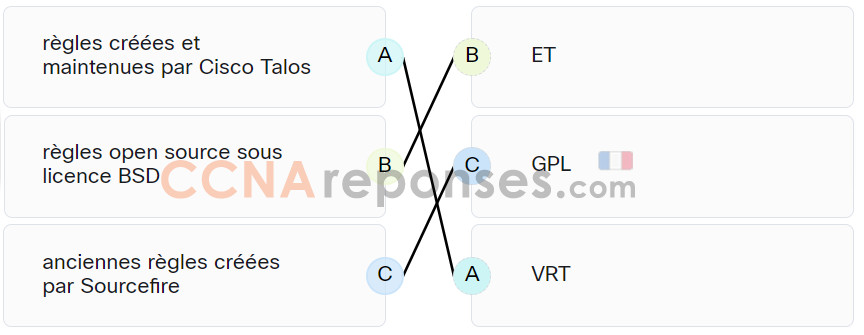

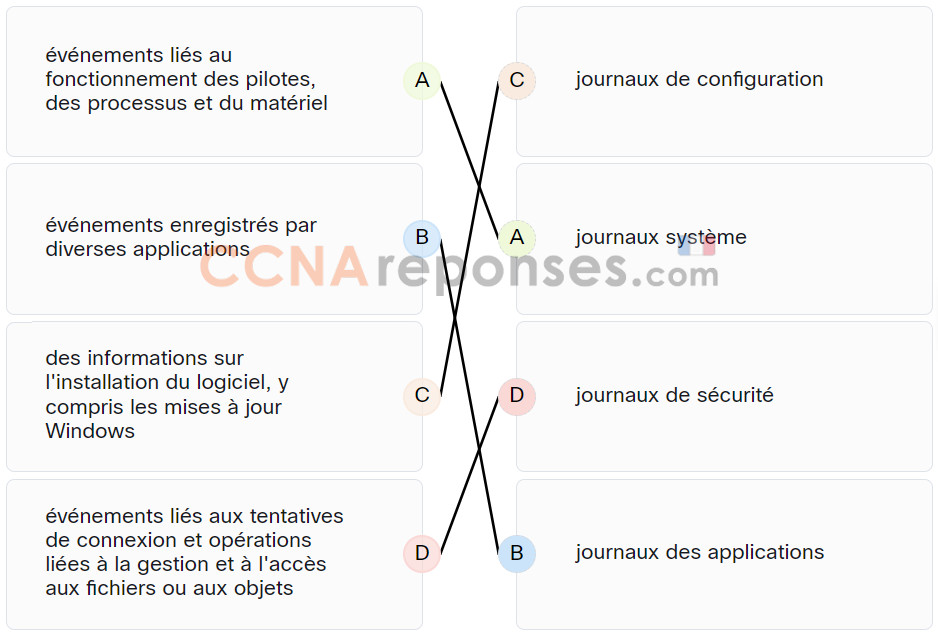

19. Faites correspondre la source de la règle Snort à la description.

Explication: Placez les options dans l’ordre suivant:

| anciennes règles créées par Sourcefire |

GPL |

| règles créées et maintenues par Cisco Talos |

VRT |

| règles open source sous licence BSD |

ET |

20. Quelles sont les trois fonctions principales fournies par Security Onion? Citez-en trois.

- Confinement des attaques

- Capture complète des paquets

- Analyse des alertes

- Planification de la continuité des activités

- Gestion des appareils de sécurité

- Détection des intrusions

Explication: Security Onion est une suite d’outils de surveillance de la sécurité du réseau (NSM) Open Source destinés à l’évaluation des alertes de cybersécurité. Outre une capture complète des paquets, cette suite met à la disposition des analystes en cybersécurité des systèmes de détection d’intrusions basés sur l’hôte et sur le réseau, ainsi que des outils d’analyse des alertes.

21. Quelles sont les informations contenues dans la section des options d’une règle Snort?

- direction du flux de trafic

- texte décrivant l’événement

- adresses de source et de destination

- mesures à prendre

Explication: Les règles Snort se composent de deux sections: l’en-tête et les options. La section des options de règle d’une règle de snort comprend le texte des messages affichés pour décrire une alerte ainsi que les métadonnées relatives à l’alerte.

22. Un hacker a infiltré le pare-feu réseau sans être détecté par le système IDS. Quelle condition décrit l’absence d’alerte?

- faux négatif

- faux positif

- vrai négatif

- vrai positif

Explication: On parle de faux négatif lorsqu’aucune alerte n’est générée et que l’exploit n’est pas détecté par les systèmes de sécurité en place.

23. Associez la caractéristique à la méthode d’analyse de la sécurité.

| Probabiliste |

Déterministe |

| Les variables aléatoires créent des difficultés pour connaître le résultat d’un événement donné avec certitude |

Chaque événement est le résultat inévitable des causes précédentes |

| Méthode préférée pour l’analyse des applications destinées à contourner les pare-feu |

Méthode précise qui donne le même résultat à chaque fois en se basant sur des conditions prédéfinies |

|

Analyse des applications conformes aux normes de réseau/application |

24. Reportez-vous à l’illustration. Quel champ de la fenêtre d’événement Sguil indique le nombre de détections d’un événement pour la même adresse IP source et de destination?

Explication: Le champ CNT indique le nombre de détections d’un événement pour la même adresse IP source et de destination. Un nombre élevé d’événements peut indiquer un problème avec les signatures d’événement.