1. Citez une caractéristique d’une approche de défense en profondeur multicouche?

- Les routeurs sont remplacés par des pare-feu.

- Lorsqu’un dispositif tombe en panne, un autre prend le relais.

- La défaillance d’un mécanisme de protection n’affecte pas l’efficacité des autres mécanismes.

- Trois dispositifs ou plus sont utilisés.

Explication: Lorsqu’une approche de défense en profondeur multicouche est utilisée, des couches de sécurité sont mises en place à l’échelle de l’entreprise: en périphérie, au sein du réseau et au niveau des terminaux. Les couches collaborent pour créer l’architecture de sécurité. Dans cet environnement, la défaillance d’un mécanisme de protection n’affecte pas l’efficacité des autres mécanismes.

2. Quel dispositif serait utilisé comme troisième ligne de défense dans une approche défensive en profondeur?

- Routeur de périphérie

- Pare-feu

- Routeur interne

- Hôte

Explication: Dans une approche défensive en profondeur, le routeur de bord formerait la première ligne de défense. Le pare-feu serait la deuxième ligne de défense suivie par le routeur interne constituant la troisième ligne de défense.

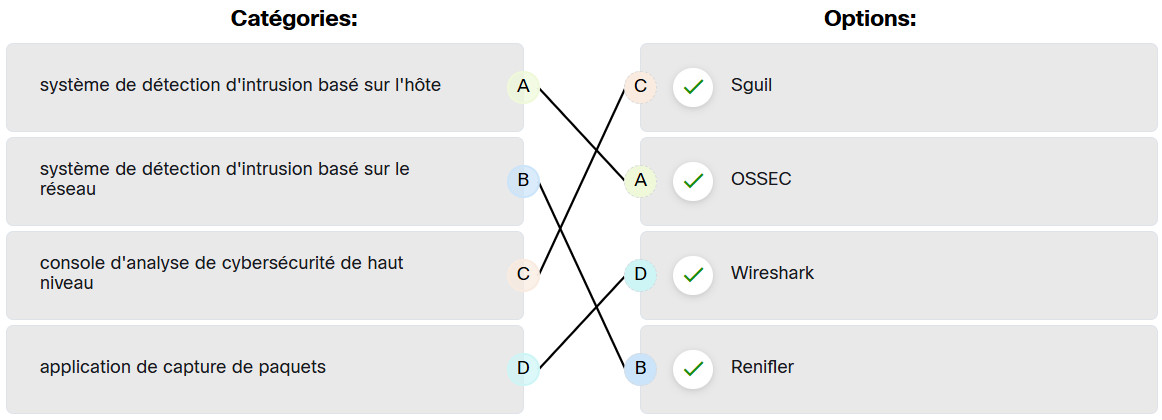

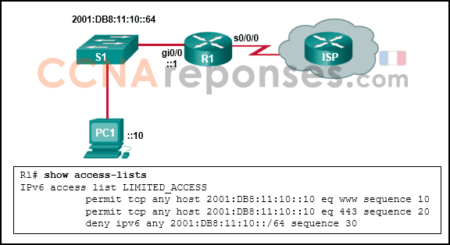

3. Associez l’outil de Security Onion à la description.

| système de détection d’intrusion basé sur le réseau |

Renifler |

| application de capture de paquets |

Wireshark |

| système de détection d’intrusion basé sur l’hôte |

OSSEC |

| console d’analyse de cybersécurité de haut niveau |

Sguil |

| winlogon.exe is loaded and executes the logon process |

Step five |

4. Quelle norme sans fil a rendu AES et CCM obligatoires?

Explication: La sécurité sans fil dépend de multiples normes industrielles ; elle a évolué de WEP à WPA, puis enfin WPA2.

5. Dans une comparaison des systèmes biométriques, que signifie le « crossover error rate »?

- taux d’acceptation et taux de faux négatifs

- taux de rejet et taux de faux négatifs

- taux de faux positifs et taux d’acceptation

- taux de faux négatifs et taux de faux positifs

Explication: Face à des systèmes biométriques semblables, certains facteurs clés sont à privilégier: l’exactitude, la vitesse, le débit et l’acceptabilité par les utilisateurs.

6. Quelles sont les deux étapes recommandées pour protéger et sécuriser un réseau sans fil? (Choisissez deux réponses.)

- Utiliser le chiffrement WPA2

- Localiser le routeur sans fil là où il est accessible aux utilisateurs

- Mettre à jour le micrologiciel

- Activer la gestion à distance

- Utiliser le SSID par défaut

Explication: Deux bonnes pratiques de sécurisation des réseaux sans fil consistent à chiffrer le trafic sans fil avec le chiffrement WPA2 et à tenir à jour le micrologiciel du routeur sans fil. Cela empêche les hackers de pouvoir lire les données et corrige les vulnérabilités et les bugs connus dans le routeur.

7. Qu’est-ce qu’une fonctionnalité des réseaux locaux virtuels (VLAN)?

- L’utilisation des ports de commutation diminue, car chaque port n’est associé qu’à un seul domaine de diffusion.

- La communication entre les différents VLAN d’un même commutateur est activée par défaut.

- Un domaine de collision unique est activé sur un commutateur partagé entre des VLAN.

- La segmentation logique est assurée par la création de plusieurs domaines de diffusion sur un même commutateur.

Explication: Les LAN virtuels (VLAN) assurent une segmentation logique en créant plusieurs domaines de diffusion sur le même commutateur réseau. Les VLAN permettent une utilisation plus élevée des ports de commutation, car un port peut être associé au domaine de diffusion nécessaire et plusieurs domaines de diffusion peuvent résider sur le même commutateur. Les périphériques réseau d’un VLAN ne peuvent pas communiquer avec les périphériques d’un autre VLAN sans la mise en œuvre d’un routage inter-VLAN.

8. Citez un exemple d’attaque par transmission des privilèges?

- Un acteur de menace envoie un e-mail à un responsable informatique en vue d’obtenir l’accès à la racine.

- Une attaque DDoS cible un serveur gouvernemental et provoque son plantage.

- Une attaque par balayage de ports permet de déterminer que le service FTP s’exécute sur un serveur qui autorise les accès anonymes.

- Un acteur de menace lance une attaque par accès et obtient le mot de passe administrateur.

Explication: Une attaque par transmission des privilèges exploitere les vulnérabilités des serveurs ou systèmes de contrôle d’accès afin d’accorder à un utilisateur non autorisé, ou à un processus logiciel, des niveaux de privilèges plus élevés. Une fois ce niveau de privilège accordé, le hacker peut accéder à des informations sensibles ou prendre le contrôle du système.

9. Quel est le principe du modèle de contrôle d’accès non discrétionnaire?

- Il applique le contrôle d’accès le plus strict possible.

- Il permet de prendre des décisions d’accès sur la base des rôles et des responsabilités d’un utilisateur au sein de l’entreprise.

- Il autorise un accès sur la base des attributs de l’objet concerné.

- Il permet aux utilisateurs de contrôler l’accès aux données qui leur appartiennent.

Explication: Le modèle de contrôle d’accès non discrétionnaire se base sur les rôles et les responsabilités de l’utilisateur pour prendre des décisions en termes d’accès.

10. Quelles sont les deux fonctions incluses à la fois dans les protocoles TACACS+ et RADIUS? (Choisissez deux réponses.)

- Utilisation des protocoles de couche transport

- Processus d’authentification et d’autorisation séparés

- Prise en charge de SIP

- Prise en charge de 802.1x

- Le chiffrement du mot de passe

Explication: TACACS+ et RADIUS prennent tous deux en charge le chiffrement du mot de passe (TACACS+ chiffre toutes les communications) et utilisent le protocole de couche 4 (TACACS+ utilise TCP, tandis que RADIUS utilise UDP). Le protocole TACACS+ prend en charge la séparation des processus d’authentification et d’autorisation, tandis que RADIUS regroupe l’authentification et l’autorisation au sein d’un même processus. Contrairement à TACACS+, le protocole RADIUS prend en charge la technologie d’accès à distance, telle que 802.1x et SIP.

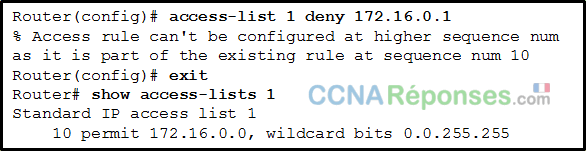

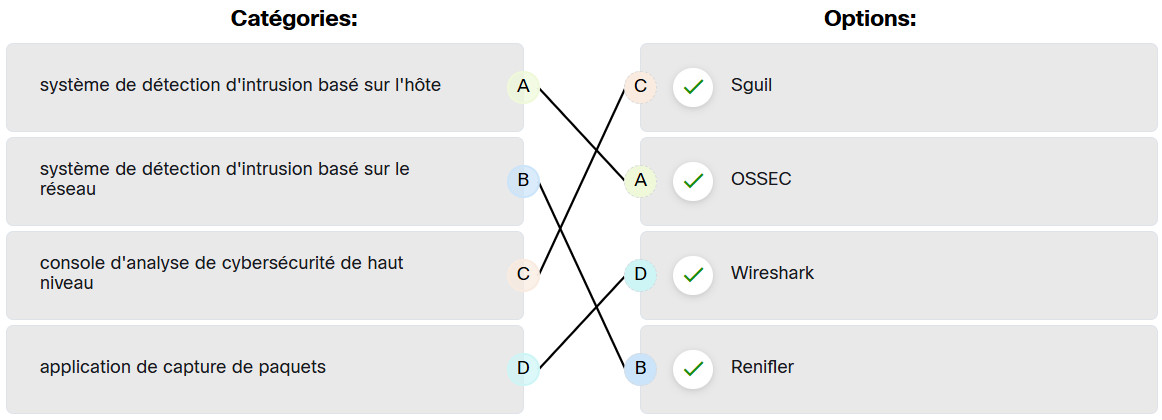

11. Reportez-vous à l’illustration. Un routeur possède une liste de contrôle d’accès autorisant l’intégralité du trafic provenant du réseau 172.16.0.0. L’administrateur tente d’ajouter à la liste de contrôle d’accès un nouvel ACE refusant les paquets de l’hôte 172.16.0.1 et reçoit le message d’erreur présenté. Que peut faire l’administrateur pour bloquer les paquets de l’hôte 172.16.0.1 tout en autorisant tout autre trafic provenant du réseau 172.16.0.0?

- Ajouter un ACE démentir any any à access-list 1.

- Ajouter manuellement le nouvel ACE démentir avec le numéro d’ordre 15.

- Ajouter manuellement le nouvel ACE démentir avec le numéro d’ordre 5.

- Créer une deuxième liste de contrôle d’accès refusant l’hôte et l’appliquer à la même interface.

Explication: Puisque le nouvel ACE de refus est une adresse d’hôte faisant partie du réseau 172.16.0.0 existant qui est autorisé, le routeur rejette la commande et affiche un message d’erreur. Pour que le nouvel ACE de refus prenne effet, il doit être configuré manuellement par l’administrateur avec un numéro d’ordre inférieur à 10.

12. Quelle commande est utilisée pour activer une liste de contrôle d’accès IPv6 nommée ENG_ACL sur une interface de sorte que le routeur filtre le trafic avant que ce dernier n’accède à la table de routage?

- filtre de trafic ipv6 ENG_ACL out

- classe d’accès ipv6 ENG_ACL out

- filtre de trafic ipv6 ENG_ACL in

- classe d’accès ipv6 ENG_ACL in

Explication: Pour appliquer une liste d’accès à une interface spécifique, la commande IPv6 filtre de trafic ipv6 est équivalente à la commande IPv4 groupe d’accès. Des informations sur la direction dans laquelle le trafic est examiné (entrant ou sortant) sont également nécessaires.

13. Dans quelle configuration un placement d’une liste ACL sortante serait préférable à un placement d’une liste ACL entrante?

- Lorsqu’un routeur possède plus d’une liste ACL

- Lorsqu’une liste ACL sortante est plus proche de la source de flux de trafic

- Lorsqu’une interface est filtrée par une liste ACL sortante et que le réseau connecté à l’interface est le réseau source filtré dans la liste ACL

- Lorsque la liste ACL est appliquée à une interface sortante pour filtrer les paquets venant de multiples interfaces entrantes avant qu’ils ne sortent de l’interface

Explication: Une liste ACL sortante doit être utilisée lorsque les mêmes règles de filtrage ACL seront appliquées aux paquets provenant de plusieurs interfaces d’entrée avant de quitter une interface de sortie unique. La liste ACL sortante sera appliquée à l’interface de sortie unique.

14. Quelles sont les différences entre les pare-feu avec état (stateful) et sans état (stateless) ? (Choisissez deux réponses.)

- Un pare-feu sans état est capable de filtrer les sessions qui utilisent des négociations de port dynamiques, contrairement à un pare-feu dynamique.

- Un pare-feu sans état fournit plus d’informations de journalisation qu’un pare-feu avec état.

- Un pare-feu sans état assure un contrôle plus strict de la sécurité qu’un pare-feu dynamique.

- Un pare-feu dynamique empêche l’usurpation d’identité en déterminant si les paquets appartiennent à une connexion existante, tandis qu’un pare-feu sans état suit des jeux de règles préconfigurés.

- Un pare-feu sans état examine chaque paquet individuellement, tandis qu’un pare-feu avec état observe l’état d’une connexion.

Explication: Il existe de nombreuses différences entre un pare-feu sans état et un pare-feu avec état.

Pare-feu « stateless »

- Il est vulnérable face à une usurpation d’adresse IP.

- Il filtre les paquets fragmentés.

- utilisent des listes de contrôle d’accès complexes, qui peuvent être difficiles à mettre en œuvre et à gérer.

- ne peut pas filtrer dynamiquement certains services.

- Il examine chaque paquet selon le contexte de l’état de la connexion.

Pare-feu stateful:

- sont souvent utilisés comme principal moyen de défense en filtrant le trafic indésirable, inutile ou indésirable

- renforcer le filtrage des paquets en offrant un contrôle plus strict de la sécurité

- améliorer les performances par rapport aux filtres de paquets ou aux serveurs proxy

- se défendre contre l’usurpation d’identité et les attaques DoS en déterminant si les paquets appartiennent à une connexion existante ou proviennent d’une source non autorisée

- fournissent plus d’informations de journal qu’un pare-feu filtrant les paquets

15. Quelle instruction décrit une stratégie de sécurité typique pour une configuration de pare-feu DMZ?

- Le trafic provenant de l’interface externe est autorisé à traverser le pare-feu vers l’interface interne avec peu ou pas de restrictions.

- Le trafic provenant de l’interface interne est généralement bloqué entièrement ou de manière très sélective à l’interface externe.

- Le trafic provenant de l’interface DMZ est autorisé de manière sélective à l’interface externe.

- Le trafic de retour de l’extérieur associé au trafic en provenance de l’intérieur est autorisé à passer de l’interface extérieure à l’interface DMZ.

- Le trafic de retour de l’intérieur associé au trafic provenant de l’extérieur est autorisé à traverser de l’interface interne à l’interface externe.

Explication: Avec une conception de pare-feu à trois interfaces avec des connexions internes, externes et DMZ, les configurations typiques comprennent les suivantes:

- Le trafic en provenance de DMZ destiné au réseau interne est normalement bloqué.

- Le trafic en provenance de la zone démilitarisée destinée à des réseaux externes est généralement autorisé en fonction des services utilisés dans la zone démilitarisée.

- Le trafic en provenance du réseau interne à destination de la zone démilitarisée est normalement inspecté et autorisé à revenir.

- Le trafic provenant de réseaux externes (le réseau public) est généralement autorisé dans la zone démilitarisée uniquement pour des services spécifiques.

16. Quel type de pare-feu utilise un serveur proxy pour se connecter aux serveurs distants pour le compte des clients?

- Pare-feu de filtrage de paquets

- Pare-feu « stateless »

- Pare-feu dynamique

- Pare-feu passerelle d’application

Explication: Pare-feu de la passerelle d’applications (pare-feu proxy): filtre les informations au niveau des couches 3, 4, 5 et 7 du modèle de référence OSI. Quel type de pare-feu utilise un serveur proxy pour se connecter aux serveurs distants pour le compte des clients? Les serveurs distants ne verront que les connexions du serveur proxy, et non celles des clients individuels.

17. Quel résultat est observé dans la zone concernée si la source ou la destination du trafic est un routeur?

- Seuls les trafics à destination du routeur sont permis.

- Tous les trafics sont autorisés.

- Seuls les trafics générés par le routeur sont permis.

- Aucun trafic n’est autorisé.

Explication: Chaque trafic est permis dans la zone elle-même si le trafic vient du routeur ou s’il lui est destiné.

18. La conception d’une ZPF s’effectue en plusieurs étapes. Quelle étape consiste à déterminer le nombre de périphériques entre les zones les plus sécurisées et les moins sécurisées et à déterminer les périphériques redondants?

- établir des politiques entre les zones

- concevoir l’infrastructure physique

- déterminer les zones

- identifier les sous-ensembles dans les zones et fusionner les besoins en matière de trafic

Explication: La conception d’une ZPF comprend plusieurs étapes:

- Étape 1. Déterminer les zones: l’administrateur se concentre sur la séparation du réseau en zones. Les zones définissent les limites de sécurité d’un réseau.

- Étape 2. Établir des politiques entre les zones: pour chaque paire de zones « source-destination », définissez les sessions que les clients des zones sources peuvent demander aux serveurs des zones de destination.

- Étape 3 Concevoir l’infrastructure physique: une fois les zones identifiées et les besoins en matière de trafic documentés, l’administrateur doit concevoir l’infrastructure physique. Il s’agit notamment de déterminer le nombre de périphériques entre les zones les plus sécurisées et les moins sécurisées et de déterminer les périphériques redondants.

- Étape 4. Identifier les sous-ensembles dans les zones et fusionner les exigences en matière de trafic: pour chaque pare-feu de la conception, l’administrateur doit identifier les sous-ensembles de zones connectés à ses interfaces et fusionner les exigences en matière de trafic pour ces zones.

19. Quelle affirmation décrit le fonctionnement du pare-feu de politiques basées sur les zones Cisco IOS ?

- Les interfaces de gestion des routeurs doivent être attribuées manuellement à la zone autonome.

- Les politiques de service sont appliquées en mode de configuration d’interface.

- Une interface de routeur peut appartenir à plusieurs zones.

- L’action de passe ne fonctionne que dans une seule direction.

Explication: L’action Pass autorise le trafic dans une seule direction. Les interfaces deviennent automatiquement membres de la zone libre. Les interfaces sont attribuées aux zones en mode de configuration d’interface, mais la plupart des configurations ont lieu en mode de configuration globale et dans les sous-modes associés. Une interface ne peut appartenir qu’à une seule zone.

20. Quel domaine de sécurité cloud décrit les contrôles liés à la sécurisation des données?

- Sécurité des applications

- Sécurité de l’infrastructure

- Sécurité et chiffrement des données

- La sécurité en tant que service

Explication: Le document Security Guides for Critical Areas of Focus in Cloud Computing v4 développé par la Cloud Security Alliance (CSA) couvre 14 domaines de la sécurité du cloud. Certains de ces domaines sont:

- Sécurité de l’infrastructure: décrit les aspects spécifiques au cloud de la sécurité de l’infrastructure et les bases d’un fonctionnement sécurisé dans le cloud.

- Sécurité et chiffrement des données: décrit les contrôles liés à la sécurisation des données elles-mêmes, dont le chiffrement est l’un des plus importants.

- Sécurité des applications: fournit des conseils sur la façon de créer et de déployer des applications en toute sécurité dans les environnements de cloud computing, en particulier pour les environnements PaaS et IaaS.

- La sécurité en tant que service: couvre les services de sécurité en constante évolution fournis depuis le cloud.

21. Quels sont les deux avantages en matière de contrôles de sécurité fournis par les réseaux définis par logiciel (SDN) par rapport aux solutions de sécurité réseau classiques? (Choisissez deux réponses.)

- offrent plus de fonctionnalités de sécurité que les pare-feu matériels

- insertion plus facile dans le chemin du trafic

- des performances supérieures à celles des pare-feu matériels

- une isolation plus facile du réseau sans contraintes de matériel physique

- s’appliquent aux ressources en fonction de critères plus flexibles que les pare-feu matériels

Explication: Les réseaux définis par logiciel (SDN) permettent de nouveaux types de contrôles de sécurité et offrent un gain global pour la sécurité du réseau, notamment:

- isolation facile du réseau sans les contraintes du matériel physique.

- Les pare-feu SDN (groupes de sécurité dans le cloud computing) s’appliquent aux ressources en fonction de critères plus flexibles que les pare-feu matériels.

22. Quelle est la fonction des SDK dans le développement d’applications?

- fournir un référentiel de code pour réduire les délais et les coûts de développement des applications

- pour vérifier que le logiciel peut s’exécuter avec les paramètres de sécurité requis

- pour préserver l’intégrité des données et identifier les entrées malveillantes

- pour stocker des instructions SQL précompilées qui exécutent des tâches

- pour empêcher la rétro-ingénierie des logiciels en remplaçant les données sensibles par des données fictives

Explication: Les kits de développement logiciel (SDK) fournissent un référentiel de code utile pour accélérer et réduire les coûts de développement des applications.

23. Une entreprise fait appel à un fournisseur de cloud public pour héberger ses processus de développement et de distribution de logiciels. De quelles ressources cloud l’entreprise est-elle seule responsable dans le modèle de responsabilité partagée en matière de sécurité? (Choisissez deux réponses.)

- identification

- terminaux du client

- données

- contrôle du réseau

- application

Explication: L’hébergement des processus de développement et de distribution des logiciels est un exemple du modèle PaaS. Dans le modèle de responsabilité partagée en matière de sécurité, le client cloud est responsable de la sécurité des données et des terminaux.

24. Une société implémente une stratégie de sécurité qui impose l’utilisation d’un code prédéfini pour ouvrir un fichier envoyé depuis le siège vers la succursale. Ce code est changé tous les jours. Quels sont les deux algorithmes qui permettent d’effectuer cette opération? (Choisissez deux réponses.)

Explication: La confidentialité des données est la tâche qui consiste à s’assurer que seul le personnel autorisé peut ouvrir un fichier. Pour ce faire, une technique de chiffrement peut être utilisée. AES et 3DES sont deux algorithmes de chiffrement. HMAC peut être utilisé pour procéder à l’authentification de l’origine. MD5 et SHA-1 peuvent être utilisés pour garantir l’intégrité des données.

25. Quelles sont les deux méthodes qui permettent de conserver l’état de révocation d’un certificat? (Choisissez deux réponses.)

- OCSP

- Autorité de certification subordonnée

- DNS

- CRL

- LDAP

Explication: Un certificat numérique peut s’avérer nécessaire si sa clé est compromise ou n’est plus nécessaire. La liste de révocation de certificat (CRL) et le protocole OCSP (Protocole d’état de certificat en ligne) sont deux méthodes couramment utilisées pour vérifier l’état de révocation d’un certificat.

26. Avant que les données soient envoyées pour analyse, quelle technique peut être utilisée pour remplacer les données sensibles des environnements hors production afin de protéger les données sous-jacentes?

- remplacement du masquage des données

- la stéganalyse

- obfuscation des logiciels

- stéganographie

Explication: Il existe des technologies pour déstabiliser les pirates en modifiant les données et en dissimulant les données d’origine.

27. Quelle technologie serait utilisée pour créer les journaux de serveur générés par les périphériques réseau et examinés par un membre du réseau d’entrée de gamme qui travaille le quart de nuit dans un centre de données?

Explication: Syslog est un démon ou service exécuté sur un serveur qui accepte les messages envoyés par des périphériques réseau. Ces journaux peuvent être examinés afin de détecter des incohérences et des problèmes au sein du réseau.

28. Quels sont les deux protocoles de couche application qui gèrent l’échange de messages entre un client utilisant un navigateur web et un serveur web distant? (Choisissez deux réponses.)

- DNS

- DHCP

- HTTPS

- HTTP (Protocole de transfert hypertexte)

- HTML (langage hypertexte)

Explication: HTTP (Protocole de transfert hypertexte) et HTTPS (ou HTTP sécurisé) sont deux protocoles de la couche application qui gèrent les demandes de contenus émises par les clients ainsi que les réponses du serveur web. HTML (Langage Signalétique Hyper Text) est un langage de balisage qui encode les contenus et les caractéristiques d’une page web. Le DNS sert à effectuer la résolution des noms de domaines en adresses IP. Le DHCP gère et fournit aux clients des configurations dynamiques d’adresses IP.

29. Comment le protocole IMAP peut-il constituer une menace à la sécurité d’une entreprise?

- Un utilisateur clique accidentellement sur un iFrame caché.

- Un e-mail peut être utilisé pour importer des logiciels malveillants dans un hôte.

- Les données chiffrées sont déchiffrées.

- Il peut être utilisé pour encoder des données volées et les envoyer à un hacker.

Explication: POP3, SMTP et IMAP sont des protocoles de messagerie. Le protocole SMTP est utilisé pour envoyer des données d’un hôte vers un serveur ou entre des serveurs. Les protocoles IMAP et POP3 sont utilisés pour télécharger des messages électroniques et peuvent être responsables de l’infection de l’hôte récepteur par des programmes malveillants.

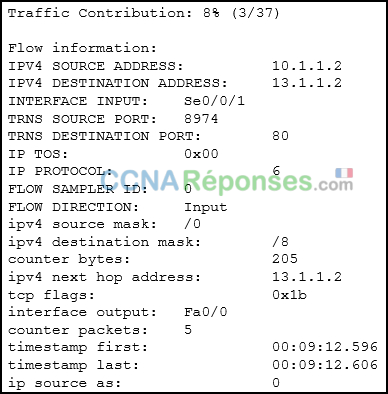

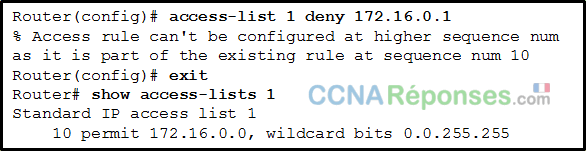

30. Reportez-vous à l’illustration. Quelle technologie a généré le journal des événements?

- Wireshark

- Syslog

- Proxy web

- Netflow

Explication: La source de la sortie est Netflow.

31. Quels sont les deux outils dotés d’une interface graphique et qui peuvent être utilisés pour afficher et analyser les captures de paquets complètes? (Choisissez deux réponses.)

- nfdump

- tcpdump

- Splunk

- Wireshark

- Le module d’analyse réseau du système Cisco Prime

Explication: Le module d’analyse réseau du système Cisco Prime Infrastructure et de Wireshark disposent d’interfaces GUI et peut afficher des captures complètes de paquets. L’outil de ligne de commande tcpdump est un analyseur de paquets.

32. Quelles informations l’utilitaire Cisco NetFlow peut-il fournir?

- Sécurité et restrictions de compte d’utilisateur

- Capacités de détection d’intrusions et de protection contre les intrusions

- Mappage de ports UDP source et de destination

- Heures de pointe et routage de trafic

Explication: NetFlow propose un ensemble clé de services destinés aux applications IP, notamment la gestion des comptes du trafic réseau, la facturation basée sur l’utilisation, la planification du réseau, la sécurité, la surveillance des attaques par déni de service et la surveillance générale du réseau. NetFlow fournit des informations importantes sur les applications et utilisateurs réseau, les heures d’utilisation de pointe et le routage du trafic.

33. L’administrateur a été informé d’un ralentissement du réseau, ce qui l’a amené à examiner les alertes du serveur. Il confirme qu’une alerte correspond bien à un incident réel. Quelle est la classification des alertes de sécurité de ce type de scénario?

- vrai négatif

- vrai positif

- faux négatif

- faux positif

Explication: Les alertes sont classées comme suit:

- Vrai positif: l’alerte correspond à un incident réel, après vérification.

- Faux positif: l’alerte ne correspond pas à un incident réel. Une activité bénigne qui entraîne un faux positif est parfois appelée un déclencheur bénin.

Il est également possible qu’une alerte ne soit pas générée. L’absence d’alerte est classée comme suivant:

- Vrai négatif: aucun incident ne s’est produit. L’activité est bénigne.

- Faux négatif: un incident n’a pas été détecté.

34. Un administrateur réseau essaie de télécharger un fichier valide à partir d’un serveur interne. Toutefois, le processus déclenche une alerte sur un outil NMS. Quelle condition décrit l’absence d’alerte?

- faux positif

- vrai positif

- faux négatif

- vrai négatif

Explication: Les alertes sont classées comme suit:

- Vrai positif: l’alerte correspond à un incident réel, après vérification.

- Faux positif: l’alerte ne correspond pas à un incident réel. Une activité bénigne qui entraîne un faux positif est parfois appelée un déclencheur bénin.

Il est également possible qu’une alerte ne soit pas générée. Dans ce cas, l’absence d’alerte est classée comme:

- Vrai négatif: aucun incident ne s’est produit. L’activité est bénigne.

- Faux négatif: un incident n’a pas été détecté.

35. Qu’indique un ID de signature Renifler inférieur à 3464?

- Le SID a été créé par des membres d’Emerging Threats.

- Le SID a été créé par Sourcefire et distribué sous contrat de licence GPL.

- Il s’agit d’une signature personnalisée générée par l’entreprise pour respecter les règles observées au niveau local.

- Le SID a été créé par la communauté Renifler et est conservé dans les règles de la communauté.

Explication: Renifler est à la fois un système de protection contre les intrusions réseau (NIPS) et un système de détection d’intrusions réseau (NIDS) Open Source développé par Sourcefire. Il est en mesure d’effectuer une journalisation des paquets et une analyse du trafic en temps réel sur les réseaux IP (Internet Protocol). Il peut également être utilisé pour détecter les sondes ou les attaques.