1. Quelles commandes peuvent être utilisées pour vérifier si la résolution de nom DNS fonctionne correctement sur un PC Windows? (Choisissez deux réponses.)

- net cisco.com

- nslookup cisco.com

- ping cisco.com

- nbtstat cisco.com

- ipconfig /flushdns

2. Un technicien remarque qu’une application ne répond pas aux commandes et que l’ordinateur semble réagir lentement lorsque des applications sont ouvertes. Quel est le meilleur outil d’administration pour forcer la libération des ressources système de l’application qui ne répond plus?

- Ajout ou suppression de programmes

- Gestionnaire des tâches

- Restauration du système

- Observateur d’événements

3. Quelle est la raison de la désactivation de la diffusion du SSID et de la modification du SSID par défaut sur un point d’accès sans fil?

- Les clients sans fil doivent ensuite configurer manuellement le SSID pour se connecter au réseau sans fil.

- Toute personne disposant du SSID par défaut peut accéder au point d’accès et modifier la configuration.

- Le point d’accès cesse de diffuser sa propre adresse MAC, empêchant ainsi les clients sans fil non autorisés de se connecter au réseau.

- La désactivation de la diffusion SSID libère de la bande passante radio et augmente le débit de données du point d’accès.

4. Qu’est-ce qu’un mode de sécurité sans fil qui nécessite un serveur RADIUS pour authentifier les utilisateurs sans fil?

- Entreprise

- Personnel

- Clé partagée

- WEP

5. Pourquoi un attaquant voudrait usurper une adresse MAC?

- de sorte qu’un commutateur sur le réseau local commence à transférer des trames à l’attaquant au lieu de vers l’hôte légitime

- afin que l’attaquant puisse capturer le trafic à partir de plusieurs VLAN plutôt que du VLAN affecté au port auquel le périphérique attaquant est connecté

- afin que l’attaquant puisse lancer un autre type d’attaque afin d’accéder au commutateur

- de sorte qu’un commutateur sur le réseau local commence à transférer toutes les trames vers le périphérique qui est sous le contrôle de l’attaquant (qui peut alors capturer le trafic LAN)

6. Quelles sont les deux options permettant de limiter les informations détectées par l’analyse des ports? (Choisissez deux réponses.)

- chiffrement

- Authentification

- pare-feu

- mots de passe

- IPS

7. Quelles sont les fonctions fournies par un service Syslog? (Choisissez trois réponses.)

- sélectionner le type d’information de journalisation capturée

- fournir des statistiques sur les paquets qui traversent un périphérique Cisco

- sonder de manière régulière les agents pour obtenir des données

- fournir une analyse du trafic

- collecter les informations de journalisation pour la surveillance et le dépannage

- spécifier les destinations des messages capturés

8. Un technicien a installé un utilitaire tiers qui est utilisé pour gérer un ordinateur Windows 7. Toutefois, l’utilitaire ne démarre pas automatiquement au démarrage de l’ordinateur. Que peut faire le technicien pour résoudre ce problème?

- Changez le type de démarrage de l’utilitaire en Automatique dans Prestations de service.

- Utiliser l’utilitaire Ajouter ou supprimer des programmes pour définir l’accès et les paramètres par défaut du programme

- Désinstallez le programme, puis choisissez Add New Programs dans l’utilitaire Ajout/Suppression de programmes pour installer l’application.

- Choisir la valeur 1 pour la clé de Registre de l’application

9. Quels sont les deux types de pirates généralement classés en tant que pirate à chapeau gris? (Choisissez deux réponses.)

- hacktivistes

- cybercriminels

- pirates parrainés par l’État

- courtiers de vulnérabilité

- script kiddies (hackers néophytes)

10. Quelles sont les deux caractéristiques communes de l’IDS et de l’IPS? (Choisissez deux propositions.)

- Les deux utilisent des signatures pour détecter le trafic malveillant.

- Les deux ont un impact minime sur les performances du réseau.

- Les deux solutions sont déployées comme des capteurs.

- Tous deux reposent sur un périphérique réseau supplémentaire pour répondre au trafic malveillant.

- Les deux analysent des copies du trafic réseau.

11. Quelle est la motivation d’un agresseur white hat?

- rechercher les points faibles de réseaux et de systèmes pour améliorer leur niveau de sécurité

- régler précisément des périphériques réseau pour améliorer leurs performances et leur efficacité

- profiter de toute vulnérabilité à des fins personnelles illégales

- étudier les systèmes d’exploitation de diverses plateformes pour élaborer un nouveau système

12. Quel état de données est géré dans les services NAS et SAN?

- données en traitement

- données chiffrées

- données en transit

- données stockées

13. Quel type de réseau pose des défis toujours plus nombreux aux spécialistes de la cybersécurité en raison de la croissance du BYOD sur le campus?

- réseaux sans fil

- réseaux filaires

- réseaux virtuels

- sneaker net

14. Un nouvel ordinateur est sorti de son emballage, démarré et connecté à Internet. Les correctifs ont été téléchargés et installés. L’antivirus a été mis à jour. Que peut-on faire pour renforcer encore le système d’exploitation?

- Supprimer le compte administrateur

- Déconnecter l’ordinateur du réseau

- Donner à l’ordinateur une adresse non routable

- Éteindre le pare-feu

- Supprimer les programmes et les services inutiles

- Installer un pare-feu matériel

15. Un hacker est assis devant un magasin et copie via un réseau sans fil les e-mails et les listes de contacts des appareils des utilisateurs alentour peu méfiants. De quel type d’attaque s’agit-il?

- bluesnarfing

- brouillage par radiofréquence

- SMIShing

- bluejacking

16. Quelle méthode non technique un cybercriminel peut-il utiliser pour collecter les informations sensibles d’une entreprise?

- l’homme au milieu

- pharmacie

- rançongiciel

- ingénierie sociale

17. Quelle est la cible d’une attaque par injection de code SQL?

- la base de données

- les e-mails

- DHCP

- DNS

18. Un spécialiste de la sécurité est invité à donner des conseils sur une mesure de sécurité permettant d’éviter que les hôtes non autorisés accèdent au réseau domestique des employés. Quelle mesure serait la plus efficace?

- Implémenter un VLAN

- Implémenter RAID

- Implémenter un pare-feu

- Implémenter des systèmes de détection d’intrusion

19. Quel utilisateur peut contourner des permissions de fichiers sur un ordinateur Linux?

- Seulement le créateur du fichier

- Tout utilisateur ayant l’autorisation « autre » sur le fichier

- L’utilisateur racine

- Tout utilisateur ayant l’autorisation « groupe » sur le fichier

20. Quelle méthode peut-on utiliser pour sécuriser un appareil?

- Continuer à utiliser les mêmes mots de passe

- Activer la détection automatique USB

- Utiliser SSH et désactiver l’accès au compte racine via SSH

- Autoriser les services par défaut à rester activés

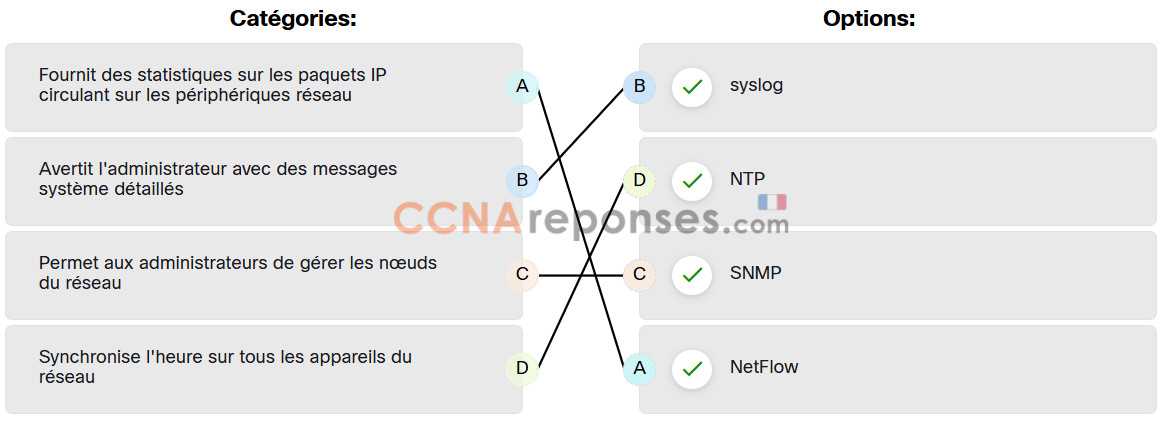

21. Associez la sécurité du réseau à sa description.

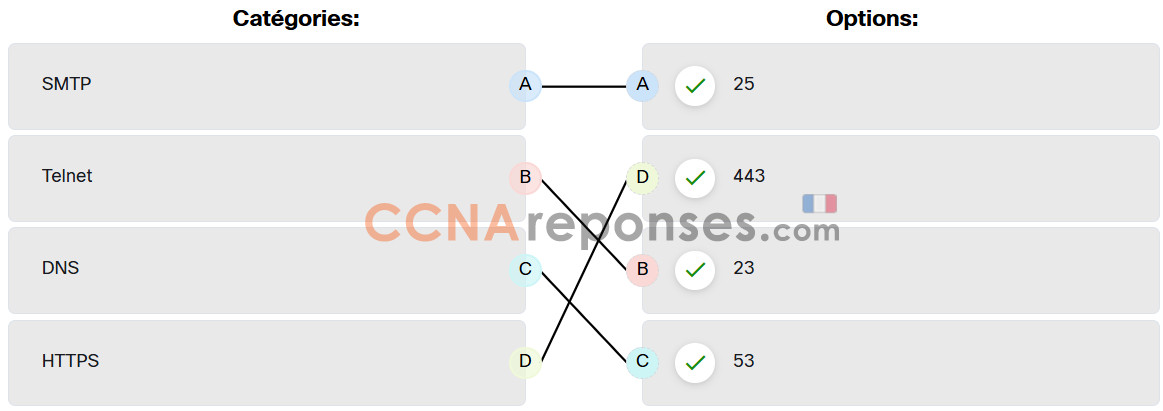

22. Faites correspondre les ports couramment utilisés sur un serveur Linux avec le service correspondant. (Les propositions ne doivent pas être toutes utilisées.)

22. Faites correspondre les ports couramment utilisés sur un serveur Linux avec le service correspondant. (Les propositions ne doivent pas être toutes utilisées.)

23. Quel est le résultat lorsqu’un administrateur Linux entre dans la commande man man de l’espace non-break?

- La commande man man ouvre le fichier journal le plus récent

- La commande man man configure l’interface réseau avec une adresse manuelle

- La commande man man fournit de la documentation sur la commande man

- La commande man man fournit une liste des commandes disponibles à l’invite actuelle

24. Quels sont les trois avantages liés à l’utilisation de liens symboliques par rapport à des liens matériels sous Linux? Citez-en trois.

- Ils peuvent être chiffrés.

- Les liens symboliques peuvent être exportés.

- Ils peuvent être compressés.

- Ils peuvent pointer vers un répertoire.

- Ils peuvent pointer vers un fichier dans un autre système de fichiers.

- Ils peuvent afficher l’emplacement du fichier d’origine.

25. Quelle technique peut être utilisée par le personnel de sécurité pour analyser un fichier suspect dans un environnement sécurisé?

- sandboxing

- création de listes blanches

- planification initiale

- création de listes noires

26. Quelle technologie est utilisée par Protection avancée contre les logiciels malveillants de Cisco (AMP) comme moyen de protection et de défense contre les menaces connues et nouvelles?

- informations sur les menaces

- filtrage et mise en liste noire de sites web

- contrôle d’admission réseau

- profilage du réseau

27. Quel champ de l’en-tête IPv6 pointe vers des informations de couche réseau facultatives qui sont véhiculées dans le paquet IPv6?

- version

- En-tête suivant

- Étiquetage de flux

- Classe de trafic

28. Quel terme utilise-t-on pour désigner le fait qu’un tiers malveillant envoie un e-mail frauduleux comme s’il provenait d’une source de confiance et légitime?

- porte dérobée

- hameçonnage

- cheval de Troie

- hameçonnage vocal

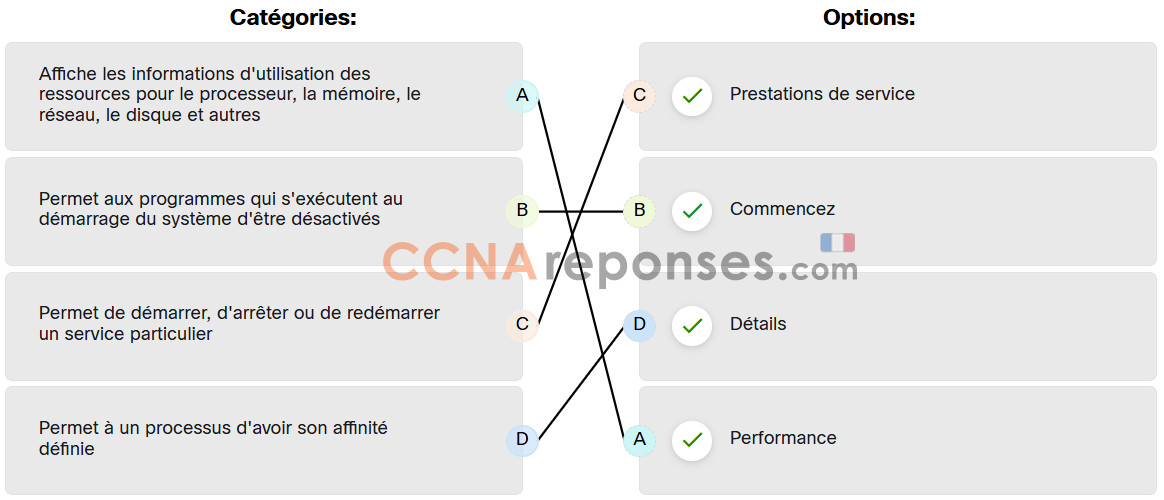

29. Associez les onglets du Gestionnaire des tâches de Windows 10 aux fonctions correspondantes.

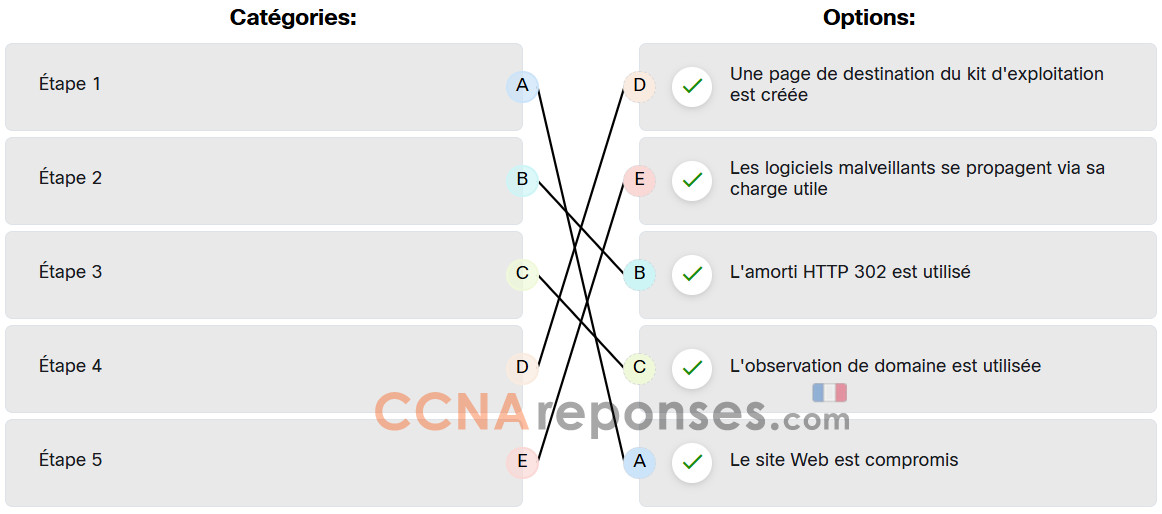

30. Correspond à la séquence correcte des étapes généralement effectuées par un acteur de menace effectuant une attaque d’observation de domaine.

31. Quel outil Windows un administrateur de cybersécurité peut-il utiliser pour sécuriser les ordinateurs autonomes qui ne font pas partie d’un domaine Active Directory?

31. Quel outil Windows un administrateur de cybersécurité peut-il utiliser pour sécuriser les ordinateurs autonomes qui ne font pas partie d’un domaine Active Directory?

- Stratégie de sécurité locale

- Pare-feu Windows

- Windows Defender

- PowerShell

32. Un inonde de paquets avec des adresses IP source non valides demande une connexion sur le réseau. Le serveur essaie activement de répondre, ce qui fait que les demandes valides sont ignorées. De quel type d’attaque s’agit-il?

- Réinitialisation du TCP

- Inondation UDP

- Piratage de session TCP

- inondation SYN sur TCP

33. Les employés bénéficient d’un accès permanent à d’importantes ressources et données de l’entreprise, ce qui préoccupe le responsable. Quels composants de la triade CIA répondent à cette préoccupation?

- Confidentialité

- Authentification

- intégrité

- Disponibilité

34. Qu’est-ce qu’un vecteur d’attaque en matière de sécurité du réseau?

- un chemin par lequel un hacker peut accéder à un périphérique réseau interne

- une approche de défense en profondeur de la sécurité

- une méthode de rétro-ingénierie des fichiers binaires

- une section particulière d’une conception de réseau où la sécurité est appliquée

35. Quelle est la caractéristique des pare-feu distribués?

- Ils utilisent tous une plate-forme standard de partage ouvert.

- Ils distribuent les caractéristiques des pare-feu d’hôte avec une gestion centralisée.

- Ils utilisent uniquement des bandes TCP pour configurer des systèmes de contrôle d’accès et de journalisation basés sur des règles.

- Ils utilisent uniquement les tables d’IP pour configurer les règles réseau.