11.0 Introduction

11.0.1 Pourquoi devrais-je suivre ce module?

Bienvenue à l’adressage IPv4 !

Actuellement, il y a encore beaucoup de réseaux utilisant l’adressage IPv4, même si les organisations qui les utilisent font la transition vers IPv6. Il est donc très important pour les administrateurs réseau de savoir tout ce qu’ils peuvent sur l’adressage IPv4. Ce module couvre en détail les aspects fondamentaux de l’adressage IPv4. Il comprend comment segmenter un réseau en sous-réseaux et comment créer un masque de sous-réseau de longueur variable (VLSM) dans le cadre d’un système d’adressage IPv4 global. Le sous-réseautage (subnettimg), c’est comme couper une tarte en morceaux de plus en plus petits. Le sous-réseautage peut sembler accablant au début, mais nous vous montrons quelques astuces pour vous aider tout au long du chemin. Ce module comprend plusieurs vidéos, des activités pour vous aider à pratiquer le sous-réseau, des packet tracer et un travail pratique. Une fois que vous aurez le coup de main, vous serez sur le chemin de l’administration réseau !

11.0.2 Qu’est-ce que je vais apprendre dans ce module?

Titre du module: Adressage IPv4

Objectif du module: Calculer un système de sous-réseau IPv4 pour segmenter efficacement votre réseau.

| Titre du rubrique | Objectif du rubrique |

|---|---|

| Structure de l’adresse IPv4 | Décrire la structure d’une adresse IPv4, y compris la partie réseau, la partie hôte et le masque de sous-réseau. |

| Adresses IPv4 de monodiffusion, de diffusion et de multidiffusion | Comparer les caractéristiques et les utilisations des adresses IPv4 de monodiffusion, de diffusion et de multidiffusion. |

| Les types d’adresses IPv4 | Expliquer ce que sont les adresses IPv4 publiques, privées et réservées. |

| Segmentation du réseau | Expliquer en quoi la segmentation d’un réseau permet d’améliorer la communication. |

| Sous-réseau d’un réseau IPv4 | Calculer les sous-réseaux IPv4 pour un préfixe /24. |

| Sous-réseau des péfixes /16 et /8 | Calculer les sous-réseaux IPv4 pour des préfixes /16 et /8. |

| Mise en place d’un sous-réseau pour répondre aux exigences | Compte tenu d’un ensemble d’exigences pour le sous-réseautage, mettre en œuvre un protocole IPv4 système d’adressage |

| Masque de sous-réseau à longueur variable | Expliquer comment créer un système d’adressage flexible en utilisant des le masquage de sous-réseau à longueur variable (VLSM). |

| Conception structurée | Mettre en œuvre un système d’adressage VLSM. |

11.1 Structure de l’adresse IPv4

11.1.1 Parties réseau et hôte

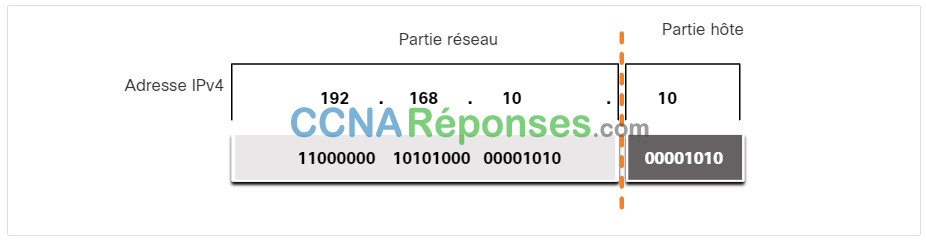

Une adresse IPv4 est une adresse hiérarchique de 32 bits qui se compose d’une partie réseau et d’une partie hôte. Pour déterminer la partie réseau par rapport à la partie hôte, vous devez tenir compte du flux 32 bits, comme le montre la figure.

Adresse IPv4

Les bits de la partie réseau de l’adresse doivent être identiques pour tous les périphériques installés sur le même réseau. Les bits de la partie hôte de l’adresse doivent être uniques, pour identifier un hôte spécifique dans un réseau. Si la partie réseau du flux de 32 bits est la même sur deux hôtes, ces deux hôtes résident sur le même réseau.

Mais comment les hôtes repèrent-ils la portion du flux de 32 bits qui représente la partie réseau par rapport à celle qui représente la partie hôte? C’est le rôle du masque de sous-réseau.

11.1.2 Masque de sous-réseau

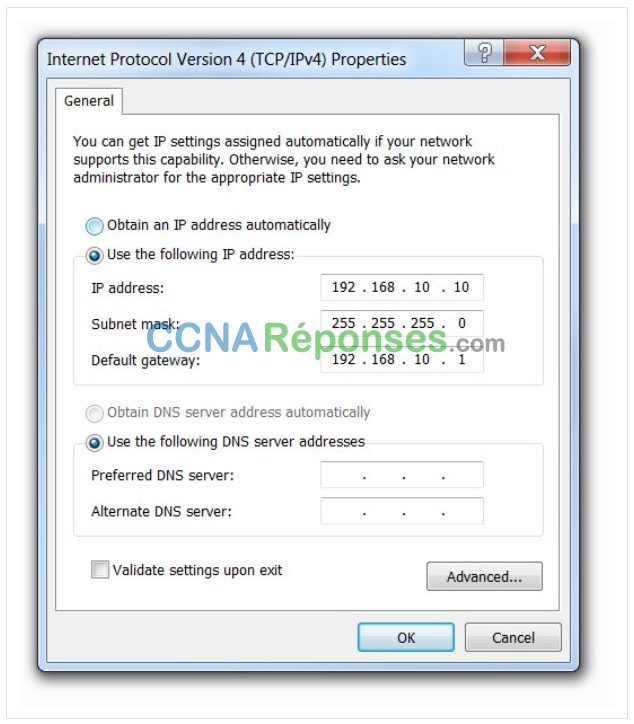

Comme le montre la figure, l’attribution d’une adresse IPv4 à un hôte nécessite les éléments suivants:

- Adresse IPv4 – Il s’agit de l’adresse IPv4 unique de l’hôte.

- Masque de sous-réseau– Il est utilisé pour identifier la partie réseau/hôte de l’adresse IPv4.

Configuration IPv4 sur un ordinateur Windows

Remarque: Une adresse IPv4 de passerelle par défaut est requise pour atteindre les réseaux distants et les adresses IPv4 du serveur DNS sont nécessaires pour traduire les noms de domaine en adresses IPv4.

Le masque de sous-réseau IPv4 est utilisé pour différencier la partie réseau de la partie hôte d’une adresse IPv4. Lorsqu’une adresse IPv4 est attribuée à un appareil, le masque de sous-réseau est utilisé pour déterminer l’adresse réseau de l’appareil. L’adresse réseau représente tous les périphériques du même réseau.

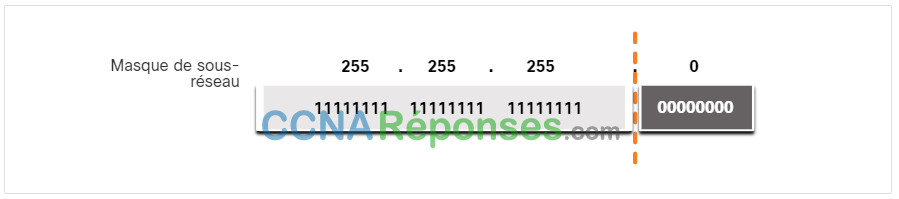

La figure suivante affiche le masque de sous-réseau 32 bits dans des formats décimaux et binaires en pointillés.

Masque de sous-réseau

Remarquez que le masque de sous-réseau est une séquence consécutive de 1 bit suivie d’une séquence consécutive de 0 bit.

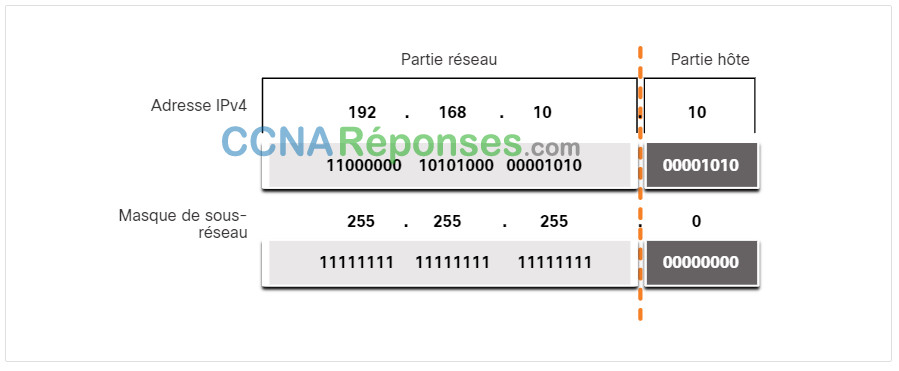

Pour identifier les parties réseau et hôte d’une adresse IPv4, le masque de sous-réseau est comparé à l’adresse IPv4, bit pour bit, de gauche à droite, comme le montre la figure.

Associer une adresse IPv4 à son masque de sous-réseau

Notez que le masque de sous-réseau ne contient pas réellement la partie réseau ou hôte d’une adresse IPv4, il indique simplement à l’ordinateur où chercher la partie de l’adresse IPv4 qui est la partie réseau et quelle partie est la partie hôte.

En réalité, le processus utilisé pour identifier la partie réseau et la partie hôte est appelé l’opération AND.

11.1.3 Longueur de préfixe

Il peut devenir fastidieux d’exprimer les adresses réseau et les adresses d’hôtes avec l’adresse du masque de sous-réseau au format décimal à point. Heureusement, il existe une autre méthode pour identifier un masque de sous-réseau, une méthode appelée longueur du préfixe.

La longueur du préfixe est le nombre de bits mis à 1 dans le masque de sous-réseau. Il est écrit en « notation slash », qui est notée par une barre oblique (/) suivie du nombre de bits mis à 1. Il suffit donc de compter le nombre de bits du masque de sous-réseau et d’y ajouter une barre oblique.

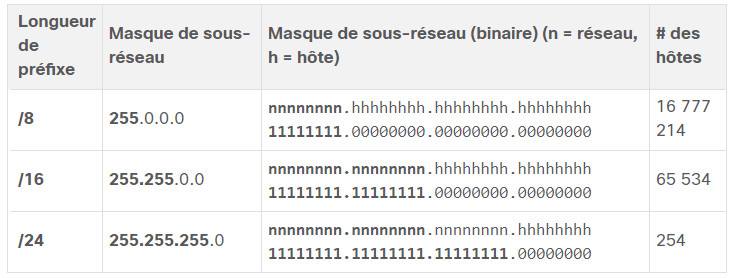

Reportez-vous au tableau pour des exemples. La première colonne contient la liste des masques de sous-réseau qui peuvent être utilisés avec une adresse d’hôte. La deuxième colonne indique l’adresse binaire 32 bits convertie. La dernière colonne affiche la longueur de préfixe obtenue.

Comparing the Subnet Mask and Prefix Length

| Masque de sous-réseau | Adresse 32 bits | Longueur de préfixe |

|---|---|---|

| 255.0.0.0 | 11111111.00000000.00000000.00000000 | /8 |

| 255.255.0.0 | 11111111.11111111.00000000.00000000 | /16 |

| 255.255.255.0 | 11111111.11111111.11111111.00000000 | /24 |

| 255.255.255.128 | 11111111.11111111.11111111.10000000 | /25 |

| 255.255.255.192 | 11111111.11111111.11111111.11000000 | /26 |

| 255.255.255.224 | 11111111.11111111.11111111.11100000 | /27 |

| 255.255.255.240 | 11111111.11111111.11111111.11110000 | /28 |

| 255.255.255.248 | 11111111.11111111.11111111.11111000 | /29 |

| 255.255.255.252 | 11111111.11111111.11111111.11111100 | /30 |

Note: Une adresse réseau est également appelée préfixe ou préfixe réseau. La longueur du préfixe est le nombre de bits mis à 1 dans le masque de sous-réseau.

Lorsque vous représentez une adresse IPv4 à l’aide d’une longueur de préfixe, l’adresse IPv4 est écrite suivie de la longueur du préfixe sans espace. Par exemple, 192.168.10.10 255.255.255.0 serait écrit comme 192.168.10.10/24. Nous verrons plus tard pourquoi différents types de longueur de préfixe sont utilisées. Pour l’instant, l’accent sera mis sur le préfixe /24 (c’est-à-dire 255.255.255.0)

11.1.4 Déterminer le réseau: AND (ET)logique

Un AND logique est l’une des trois opérations booléennes utilisées dans la logique booléenne ou numérique. Les deux autres sont les opérations OR (OU) et NOT (NON). Une opération logique AND est utilisée pour déterminer l’adresse réseau.

Le AND logique est la comparaison de deux bits qui produisent les résultats indiqués ci-dessous. Notez que l’opération 1 AND 1 donne le résultat 1. Toute autre combinaison donne un 0.

- 1 AND 1 = 1

- 0 AND 1 = 0

- 1 AND 0 = 0

- 0 AND 0 = 0

Note: Dans la logique numérique, 1 représente Vrai et 0 représente Faux. Lorsque vous utilisez une opération AND, les deux valeurs en entrée doivent avoir la valeur True (1) pour que le résultat soit True (1).

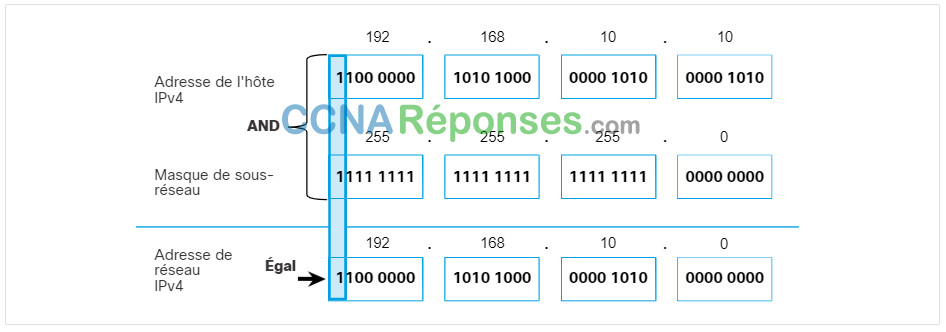

Pour identifier l’adresse réseau d’un hôte IPv4, l’adresse IPv4 est soumise bit par bit à l’opération AND de manière logique avec le masque de sous-réseau. Lorsque cette opération AND est appliquée entre l’adresse et le masque de sous-réseau, le résultat obtenu est l’adresse réseau.

Pour illustrer comment AND est utilisé pour découvrir une adresse réseau, considérons un hôte avec l’adresse IPv4 192.168.10.10 et le masque de sous-réseau 255.255.255.0, comme le montre la figure :

- Adresse hôte IPv4 (192.168.10.10) – Adresse IPv4 de l’hôte dans des formats décimaux et binaires pointillés.

- Masque de sous-réseau (255.255.255.0) – Masque de sous-réseau de l’hôte dans des formats décimaux et binaires en pointillés.

- Adresse réseau (192.168.10.0) – L’opération AND logique entre l’adresse IPv4 et le masque de sous-réseau entraîne une adresse réseau IPv4 affichée dans des formats décimaux et binaires en pointillés.

En utilisant la première séquence de bits comme exemple, notez que l’opération AND est effectuée sur le 1 bit de l’adresse hôte avec le 1 bit du masque de sous-réseau. Cela se traduit par un bit pour l’adresse réseau. 1 AND 1 = 1

L’opération AND entre une adresse d’hôte IPv4 et un masque de sous-réseau entraîne l’adresse réseau IPv4 de cet hôte. Dans cet exemple, l’opération AND entre l’adresse hôte 192.168.10.10 et le masque de sous-réseau 255.255.255.0 (/24) donne lieu à l’adresse réseau IPv4 192.168.10.0/24. Il s’agit d’une opération IPv4 importante, car elle indique à l’hôte quel réseau il appartient.

11.1.6 Réseau, hôte et adresses de diffusion

Au sein de chaque réseau se trouvent trois types d’adresses IP:

- Adresse réseau

- Adresses d’hôtes

- Adresse de diffusion

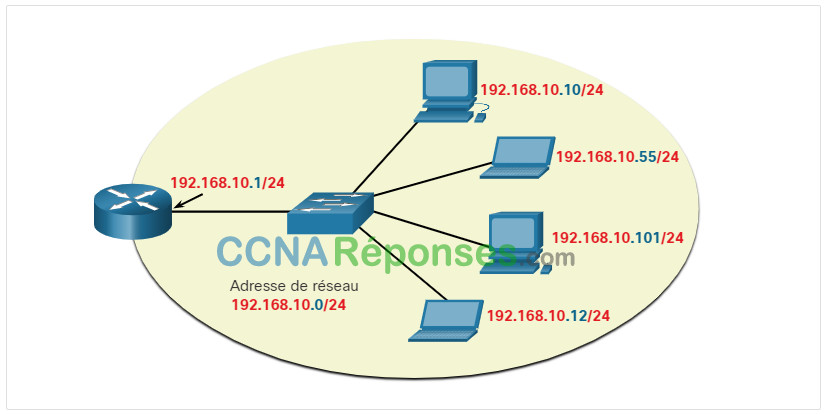

À l’aide de la topologie de la figure, ces trois types d’adresses seront examinés.

Adresse du réseau

Une adresse réseau est une adresse qui représente un réseau spécifique. Un périphérique appartient à ce réseau s’il répond à trois critères :

- Il a le même masque de sous-réseau que l’adresse du réseau.

- Il a les mêmes bits réseau que l’adresse réseau, comme indiqué par le masque de sous-réseau.

- Il est situé sur le même domaine de diffusion que les autres hôtes ayant la même adresse réseau.

Un hôte détermine son adresse réseau en effectuant une opération AND entre son adresse IPv4 et son masque de sous-réseau.

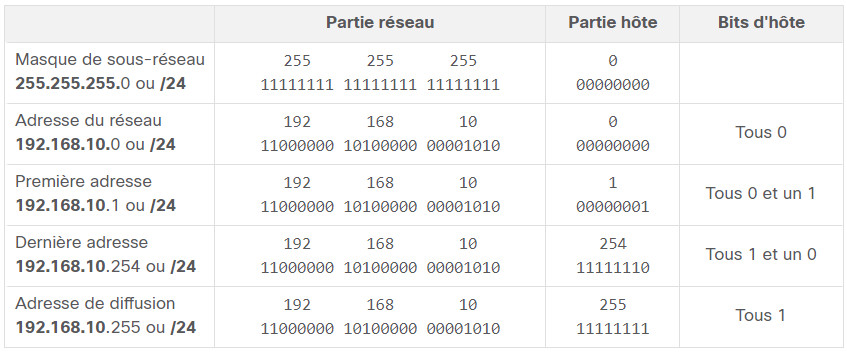

Comme indiqué dans le tableau, l’adresse réseau a tous les 0 bits dans la partie hôte, comme déterminé par le masque de sous-réseau. Dans cet exemple, l’adresse réseau est 192.168.10.0/24. Une adresse réseau ne peut pas être attribuée à un périphérique.

Network, Host, and Broadcast Addresses

Adresse de l’hôte

Les adresses hôtes sont des adresses qui peuvent être affectées à un périphérique tel qu’un ordinateur hôte, un ordinateur portable, un téléphone intelligent, une caméra Web, une imprimante, un routeur, etc. La partie hôte de l’adresse est les bits indiqués par 0 bits dans le masque de sous-réseau. Les adresses hôtes peuvent avoir n’importe quelle combinaison de bits dans la partie hôte, sauf pour tous les 0 bits (il s’agit d’une adresse réseau) ou tous les 1 bits (il s’agit d’une adresse de diffusion).

Tous les périphériques du même réseau doivent avoir le même masque de sous-réseau et les mêmes bits réseau. Seuls les bits hôtes seront différents et doivent être uniques.

Notez que dans le tableau, il y a une première et dernière adresse hôte :

- Première adresse d’hôte – Ce premier hôte d’un réseau a tous 0 bits avec le dernier bit (le plus à droite) comme un bit de 1. Dans cet exemple, il est 192.168.10.1/24.

- Dernière adresse d’hôte – Ce dernier hôte dans un réseau a tous 1 bits avec le dernier bit (le plus à droite) comme un bit de 0. Dans cet exemple, il est 192.168.10.254/24.

Toutes les adresses comprises entre 192.168.10.1/24 et 192.168.10.254/24 peuvent être assignées à un périphérique sur le réseau.

Adresse de diffusion

Une adresse de diffusion est une adresse qui est utilisée lorsqu’elle est nécessaire pour atteindre tous les périphériques du réseau IPv4. Comme indiqué dans le tableau, l’adresse de diffusion réseau a tous les 1 bits dans la partie hôte, comme déterminé par le masque de sous-réseau. Dans cet exemple, l’adresse réseau est 192.168.10.255/24. Une adresse de diffusion ne peut pas être attribuée à un périphérique.

11.2 Adresses IPv4 de monodiffusion, de diffusion et de multidiffusion

11.2.1 Monodiffusion

Dans la rubrique précédente, vous avez appris la structure d’une adresse IPv4, chacune ayant une partie réseau et une partie hôte. Il existe différentes façons d’envoyer un paquet à partir d’un périphérique source, et ces différentes transmissions affectent les adresses IPv4 de destination.

La transmission monodiffusion fait référence à un périphérique qui envoie un message à un autre périphérique dans les communications un-à-un.

Un paquet monodiffusion a une adresse IP de destination qui est une adresse monodiffusion qui va à un seul destinataire. Une adresse IP source ne peut être qu’une adresse monodiffusion, car le paquet ne peut provenir que d’une seule source. Cela ne tient pas compte du fait que l’adresse IP de destination soit une monodiffusion, une diffusion ou une multidiffusion.

Lancez l’animation pour visualiser un exemple de monodiffusion.

Note: Dans ce cours, toute communication entre les appareils est monodiffusion, sauf indication contraire.

Les adresses d’hôte IPv4 se situent dans la plage d’adresses 0.0.0.0 à 223.255.255.255. Toutefois, dans cette plage, de nombreuses adresses sont réservées à un usage spécifique. Ces adresses à usage spécifique seront examinées plus loin dans ce module.

11.2.2 Diffusion

La transmission par diffusion fait référence à un appareil qui envoie un message à tous les appareils d’un réseau dans le cadre d’une communication un à tous.

Un paquet de diffusion a une adresse IP de destination avec tous les (1) dans la partie hôte, ou 32 un (1) bits.

Remarque: IPv4 utilise des paquets de diffusion. Cependant, il n’y a pas de paquets de diffusion avec IPv6.

Un paquet de diffusion doit être traité par tous les périphériques du même domaine de diffusion. Un domaine de diffusion identifie tous les hôtes du même segment réseau. La diffusion peut être dirigée ou limitée. Une diffusion dirigée est envoyée à tous les hôtes d’un réseau particulier. Par exemple, un hôte sur le réseau 172.16.4.0/24 envoie un paquet à 172.16.4.255. Une diffusion limitée est envoyée à 255.255.255.255. Par défaut, les routeurs ne transfèrent pas les diffusions.

Lancez l’animation pour voir un exemple de diffusion limitée.

Les paquets de diffusion utilisent des ressources sur le réseau et rendent chaque hôte récepteur sur le réseau traiter le paquet . Ainsi, le trafic de diffusion devrait être limité de sorte qu’il ne réduise pas les performances du réseau ou des périphériques. Dans la mesure où les routeurs séparent les domaines de diffusion, la création de sous-réseaux peut améliorer les performances du réseau en éliminant le trafic de diffusion excessif.

Diffusions dirigées par IP

En plus de l’adresse de diffusion 255.255.255.255, il y a une adresse IPv4 de diffusion pour chaque réseau. Appelée une diffusion dirigée, cette adresse utilise l’adresse la plus élevée du réseau, qui est l’adresse où tous les bits hôtes sont 1s. Par exemple, l’adresse de diffusion dirigée pour 192.168.1.0/24 est 192.168.1.255. Cette adresse permet de communiquer avec tous les hôtes de ce réseau. Pour envoyer des données à tous les hôtes d’un réseau, un hôte peut envoyer un seul paquet adressé à l’adresse de diffusion du réseau.

Un périphérique qui n’est pas directement connecté au réseau de destination transmet une diffusion dirigée par IP de la même manière qu’il transfère des paquets IP monodiffusion destinés à un hôte sur ce réseau. Lorsqu’un paquet de diffusion dirigée atteint un routeur directement connecté au réseau de destination, ce paquet est diffusé sur le réseau de destination.

Note: En raison de problèmes de sécurité et d’abus antérieurs de la Partie d’utilisateurs malveillants, les diffusions dirigées sont désactivées par défaut à partir de Cisco IOS version 12.0 avec la commande de configuration globale no ip directed-broadcasts.

11.2.3 Multidiffusion

La transmission multidiffusion réduit le volume du trafic en permettant à un hôte d’envoyer un seul paquet à un groupe d’hôtes désigné inscrits à un groupe de multidiffusion.

Un paquet de multidiffusion est un paquet avec une adresse IP de destination qui est une adresse de multidiffusion. IPv4 a réservé les adresses 224.0.0.0 à 239.255.255.255 comme plage de multidiffusion.

Les hôtes qui reçoivent des paquets multicast particuliers sont appelés clients multidiffusion. Ces derniers font appel à des services demandés par un programme client pour s’abonner au groupe de multidiffusion.

Chaque groupe de multidiffusion est représenté par une seule adresse de destination multidiffusion IPv4. Lorsqu’un hôte IPv4 s’abonne à un groupe de multidiffusion, il traite les paquets envoyés à cette adresse de multidiffusion, ainsi que ceux destinés à son adresse de monodiffusion, qui a été attribuée à lui seul.

Les protocoles de routage tels que OSPF utilisent des transmissions multidiffusion. Par exemple, les routeurs activés avec OSPF communiquent entre eux à l’aide de l’adresse de multidiffusion OSPF réservée 224.0.0.5. Seuls les périphériques activés avec OSPF traiteront ces paquets avec 224.0.0.5 comme adresse IPv4 de destination. Tous les autres périphériques ignoreront ces paquets.

L’animation présente la façon dont les clients acceptent des paquets multidiffusion.

11.3 Types d’adresses IPv4

11.3.1 Adresses IPv4 publiques et privées

Tout comme il existe différentes façons de transmettre un paquet IPv4, il existe également différents types d’adresses IPv4. Certaines adresses IPv4 ne peuvent pas être utilisées pour sortir sur Internet, et d’autres sont spécifiquement allouées pour le routage vers Internet. Certains sont utilisés pour vérifier une connexion et d’autres sont auto-assignés. En tant qu’administrateur réseau, vous finirez par devenir très familier avec les types d’adresses IPv4, mais pour l’instant, vous devriez au moins savoir ce qu’ils sont et quand les utiliser.

Les adresses IPv4 publiques sont acheminées de manière globale entre les routeurs des ISP (fournisseurs d’accès à Internet). Toutefois, toutes les adresses IPv4 disponibles ne peuvent pas être utilisées sur Internet. Certains blocs d’adresses appelés adresses privées sont utilisés par la pluPartie des entreprises pour attribuer des adresses IPv4 aux hôtes internes.

Au milieu des années 1990, avec l’introduction du World Wide Web (WWW), les adresses IPv4 privées ont été introduites en raison de l’épuisement de l’espace d’adressage IPv4. Les adresses IPv4 privées ne sont pas uniques et peuvent être utilisées par n’importe quel réseau interne.

Note: La solution à long terme à l’épuisement des adresses IPv4 était IPv6.

The Private Address Blocks

| Adresse réseau et préfixe | Plage d’adresses privée RFC 1918 |

|---|---|

| 10.0.0.0/8 | 10.0.0.0 – 10.255.255.255 |

| 172.16.0.0/12 | 172.16.0.0 – 172.31.255.255 |

| 192.168.0.0/16 | 192.168.0.0 – 192.168.255.255 |

Note: Les adresses privées sont définies dans RFC 1918 et parfois appelées espace d’adressage RFC 1918.

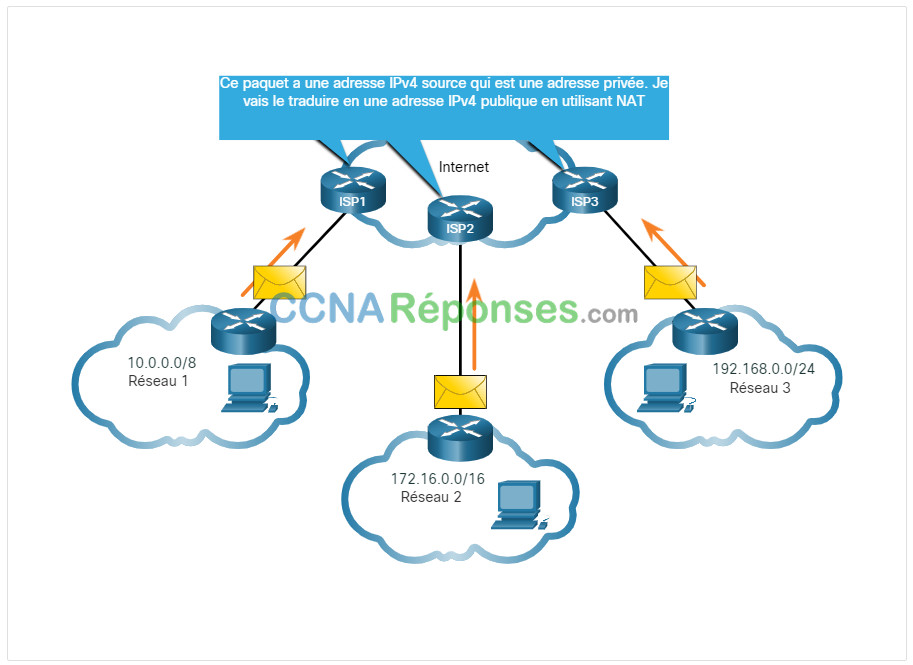

11.3.2 Routage sur Internet

La plupart des réseaux internes, des grandes entreprises aux réseaux domestiques, utilisent des adresses IPv4 privées pour adresser tous les périphériques internes (intranet), y compris les hôtes et les routeurs. Cependant, les adresses privées ne sont pas routables globalement.

Dans la figure, les réseaux clients 1, 2 et 3 envoient des paquets en dehors de leurs réseaux internes. Ces paquets ont une adresse IPv4 source qui est une adresse privée et une adresse IPv4 de destination qui est publique (globalement routable). Les paquets avec une adresse privée doivent être filtrés (ignorés) ou traduits en adresse publique avant de transférer le paquet à un fournisseur de services Internet (ISP).

Adresses IPv4 privées et traduction d’adresses de réseau (NAT)

Avant que le FAI (ISP) puisse transférer ce paquet, il doit traduire l’adresse IPv4 source, qui est une adresse privée, vers une adresse IPv4 publique à l’aide de la traduction d’adresses réseau (NAT). La traduction d’adresses réseau (NAT) est utilisée pour convertir les adresses IPv4 privées en adresses IPv4 publiques. Généralement, cette opération s’effectue sur le routeur qui connecte le réseau interne à celui du ISP. Les adresses IPv4 privées dans l’intranet de l’organisation seront traduites en adresses IPv4 publiques avant d’être acheminées vers Internet.

Note: Bien qu’un périphérique doté d’une adresse IPv4 privée ne soit pas directement accessible depuis un autre périphérique sur Internet, l’IETF ne considère pas les adresses IPv4 privées ou NAT comme des mesures de sécurité efficaces.

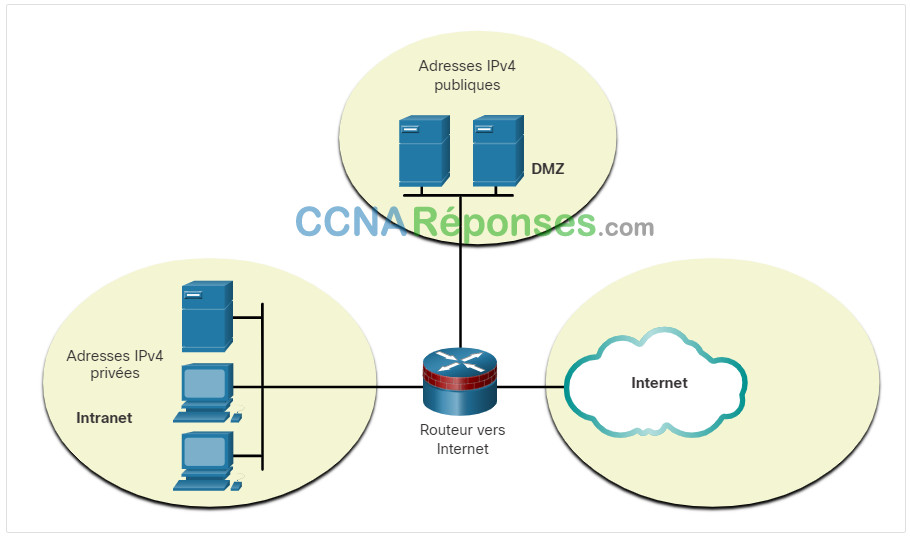

Les organisations disposant de ressources disponibles sur Internet, telles qu’un serveur Web, disposeront également de périphériques dotés d’adresses IPv4 publiques. Comme le montre la figure, cette partie du réseau est connue sous le nom de DMZ (zone démilitarisée). Le routeur de la figure effectue non seulement le routage, il effectue également NAT et agit comme un pare-feu pour la sécurité.

Remarque: Les adresses IPv4 privées sont couramment utilisées à des fins éducatives au lieu d’utiliser une adresse IPv4 publique qui appartient probablement à une organisation.

11.3.4 Adresses IPv4 réservées

Certaines adresses, telles que l’adresse de réseau et l’adresse de diffusion, ne peuvent pas être attribuées aux hôtes. Il existe également des adresses spéciales qui peuvent être attribuées aux hôtes, mais des restrictions s’appliquent sur les interactions de ces hôtes sur le réseau.

Adresses de bouclage

Les adresses de bouclage (127.0.0.0 /8 ou 127.0.0.1 à 127.255.255.254) sont plus communément identifiées comme étant seulement 127.0.0.1, ce sont des adresses spéciales utilisées par un hôte pour diriger le trafic vers lui-même. Par exemple, elles peuvent être utilisées sur un hôte pour vérifier si la configuration TCP/IP est opérationnelle, comme le montre la figure ci-contre. Remarquez comment l’adresse de bouclage 127.0.0.1 répond à la commande ping . Notez également que n’importe quelle adresse de ce bloc envoie les paquets en boucle à l’hôte local, comme le montre le résultat de la deuxième ping sur la figure ci-contre.

Envoi d’une requête ping sur l’interface de bouclage

C:\Users\NetAcad> ping 127.0.0.1

Pinging 127.0.0.1 with 32 bytes of data:

Reply from 127.0.0.1: bytes=32 time<1ms TTL=128

Reply from 127.0.0.1: bytes=32 time<1ms TTL=128

Reply from 127.0.0.1: bytes=32 time<1ms TTL=128

Reply from 127.0.0.1: bytes=32 time<1ms TTL=128 Ping statistics for 127.0.0.1: Packets: Sent = 4, Received = 4, Lost = 0 (0% loss), Approximate round trip times in milli-seconds: Minimum = 0ms, Maximum = 0ms, Average = 0ms C:\Users\NetAcad> ping 127.1.1.1

Pinging 127.1.1.1 with 32 bytes of data:

Reply from 127.1.1.1: bytes=32 time<1ms TTL=128

Reply from 127.1.1.1: bytes=32 time<1ms TTL=128

Reply from 127.1.1.1: bytes=32 time<1ms TTL=128

Reply from 127.1.1.1: bytes=32 time<1ms TTL=128

Ping statistics for 127.1.1.1:

Packets: Sent = 4, Received = 4, Lost = 0 (0% loss),

Approximate round trip times in milli-seconds:

Minimum = 0ms, Maximum = 0ms, Average = 0ms

C:\Users\NetAcad>

Adresses link-local

Adresses link-local ou adresses APIPA (Automatic Private IP Addressing) 169.254.0.0 /16 ou 169.254.0.1 à 169.254.255.254 Ils sont utilisés par un client DHCP Windows pour auto-configurer dans le cas où aucun serveur DHCP n’est disponible. Les adresses lien-local peuvent être utilisées dans une connexion peer-to-peer mais ne sont pas couramment utilisées à cette fin.

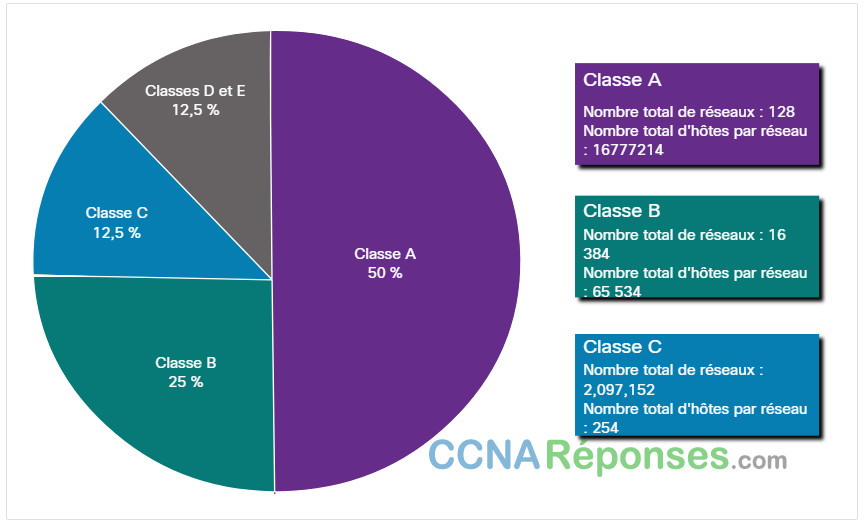

11.3.5 Adressage d’héritage par classe

En 1981, les adresses IPv4 ont été attribuées en utilisant l’adressage par classe tel que défini dans la RFC 790 (https://tools.ietf.org/html/rfc790), Numéros assignés. On attribuait aux clients une adresse réseau selon l’une des trois classes (A, B ou C). La RFC répartissait les plages d’adresses à monodiffusion en plusieurs classes:

- Classe A (0.0.0.0/8 à 127.0.0.0/8) -conçue pour prendre en charge des réseaux de très grande envergure avec plus de 16 millions d’adresses d’hôte. La classe A utilisait un préfixe fixe /8 avec le premier octet pour indiquer l’adresse du réseau et les trois autres octets pour les adresses d’hôtes (plus de 16 millions d’adresses d’hôtes par réseau).

- Classe B (128.0.0.0 /16 à 191.255.0.0 /16) -conçue pour répondre aux besoins des réseaux de moyenne à grande envergure avec jusqu’à 65 000 adresses d’hôte environ. La classe B utilisait un préfixe fixe /16 avec les deux octets d’ordre supérieur pour indiquer l’adresse du réseau et les deux autres octets pour les adresses d’hôtes (plus de 65 000 adresses d’hôtes par réseau).

- Classe C (192.0.0.0 /24 à 223.255.255.0 /24) -conçue pour prendre en charge des réseaux de petite taille avec un maximum de 254 hôtes. La classe C utilisait un préfixe fixe /24 avec les trois premiers octets pour indiquer le réseau et l’octet restant pour les adresses d’hôtes (seulement 254 adresses d’hôtes par réseau).

Note: Il existe également un bloc de multidiffusion de classe D comprenant 224.0.0.0 à 239.0.0.0 et un bloc d’adresses expérimental de classe E comprenant 240.0.0.0 – 255.0.0.0.

À l’époque, avec un nombre limité d’ordinateurs utilisant Internet, l’adressage élégant était un moyen efficace d’allouer des adresses. Comme le montre la figure, les réseaux de classe A et B ont un très grand nombre d’adresses hôtes et la classe C en a très peu. Les réseaux de classe A représentaient 50 % des réseaux IPv4. Cela a causé l’inutilisation de la pluPartie des adresses IPv4 disponibles.

Au milieu des années 1990, avec l’introduction du World Wide Web (WWW), l’adressage de classe a été déprécié pour allouer plus efficacement l’espace d’adressage IPv4 limité. L’allocation d’adresses classful a été remplacée par l’adressage sans classe, qui est utilisé aujourd’hui. L’adressage sans classe ignore les règles des classes (A, B, C). Les adresses réseau IPv4 publiques (adresses réseau et masques de sous-réseau) sont allouées en fonction du nombre d’adresses pouvant être justifiées.

11.3.6 Attribution des adresses IP

Les adresses IPv4 publiques sont des adresses qui sont globalement acheminées sur l’internet. Les adresses IPv4 publiques doivent être uniques.

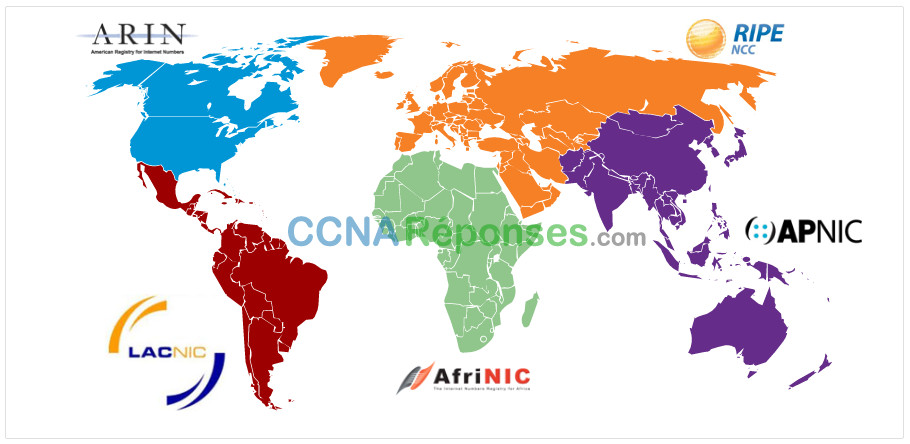

Les adresses IPv4 et IPv6 sont toutes deux gérées par l’IANA (Internet Assigned Numbers Authority). L’IANA gère les blocs d’adresses IP et les attribue aux organismes d’enregistrement Internet locaux (RIR). Les cinq RIR sont illustrés dans la figure.

Les RIR sont chargés d’attribuer des adresses IP à des ISP qui, à leur tour, fournissent des blocs d’adresses IPv4 aux entreprises et aux ISP de plus petite envergure. Les organisations peuvent également obtenir leurs adresses directement auprès d’un RIR (sous réserve des politiques de ce RIR).

Registres Internet régionaux

- AfriNIC (African Network Information Centre) – Région Afrique

- APNIC (Asia Pacific Network Information Centre) – Région Asie/Pacifique

- ARIN (American Registry for Internet Numbers) – Région Amérique du Nord

- LACNIC (Regional Latin-American and Caribbean IP Address Registry) – Amérique latine et certaines îles des Caraïbes

- RIPE NCC (Réseaux IP Européens Network Coordination Centre) – Europe, Moyen-Orient et Asie centrale

11.4 Segmentation du réseau

11.4.1 Domaines de diffusion et segmentation

Avez-vous déjà reçu un courriel qui a été adressé à chaque personne au travail ou à l’école ? C’était un courriel diffusé. Espérons qu’il contenait des informations que chacun d’entre vous devait connaître. Mais souvent, une émission n’est pas vraiment pertinente pour tout le monde dans la liste de diffusion. Parfois, seul un segment de la population a besoin de lire cette information.

Dans un réseau local Ethernet, les périphériques utilisent des diffusions et le protocole ARP (Address Resolution Protocol) pour localiser d’autres périphériques. L’ARP envoie les diffusions de la couche 2 à une adresse IPv4 connue sur le réseau local pour découvrir l’adresse MAC associée. Les périphériques sur les réseaux locaux Ethernet localisent également d’autres périphériques à l’aide de services. Un hôte acquiert généralement sa configuration d’adresse IPv4 en utilisant le protocole DHCP (Dynamic Host Configuration Protocol) qui envoie des émissions sur le réseau local pour localiser un serveur DHCP.

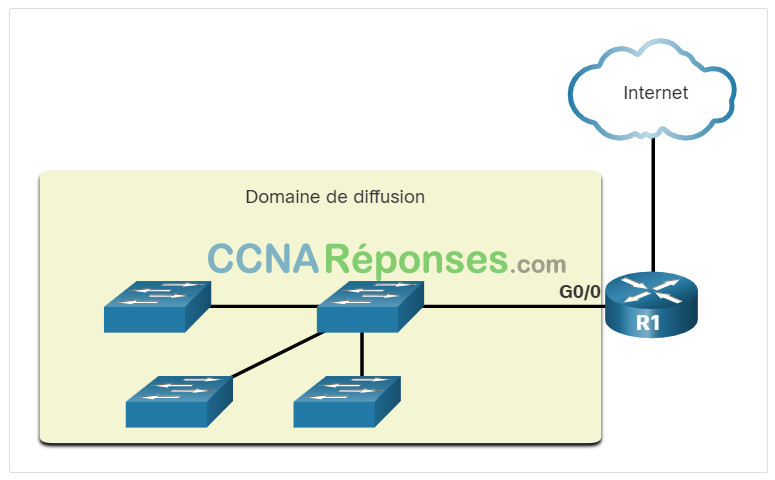

Les commutateurs diffusent les messages de diffusion sur toutes les interfaces, sauf celle d’où les messages proviennent. Par exemple, si un commutateur de la figure ci-contre recevait un message de diffusion, il le transmettrait aux autres commutateurs et utilisateurs connectés sur le réseau.

Les routeurs segmentent les domaines de diffusion.

Les routeurs ne diffusent pas les messages de diffusion. Lorsqu’un routeur en reçoit un, il ne le transfère pas par ses autres interfaces. Par exemple, lorsque le routeur R1 reçoit un message de diffusion sur son interface Gigabit Ethernet 0/0, il ne le transfère pas par une autre interface.

Par conséquent, chaque interface de routeur se connecte à un domaine de diffusion et les émissions ne sont propagées que dans ce domaine de diffusion spécifique.

11.4.2 Problèmes liés aux grands domaines de diffusion

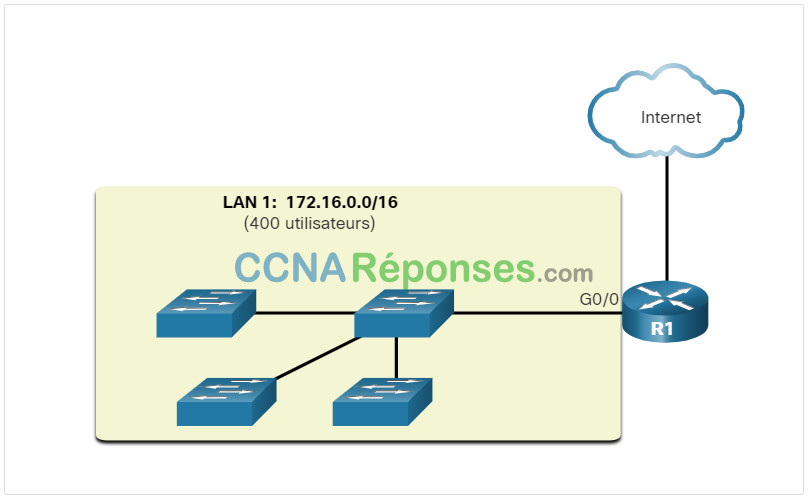

Un grand domaine de diffusion est un réseau qui connecte de nombreux hôtes. Dans ce type de domaine, les hôtes peuvent générer un nombre excessif de diffusion et ainsi avoir un impact négatif sur le réseau. Dans la figure, le LAN 1 connecte 400 utilisateurs qui pourraient générer une quantité excessive de trafic de diffusion. Cela entraîne des opérations réseau lentes en raison de la quantité importante de trafic qu’il peut causer, et des opérations de périphérique lentes, car un périphérique doit accepter et traiter chaque paquet de diffusion.

Un grand domaine de diffusion

La solution consiste à réduire la taille du réseau en créant de plus petits domaines de diffusion. C’est ce qu’on appelle le processus de création de sous-réseaux. Ces espaces réseau de plus petite taille sont appelés des sous-réseaux.

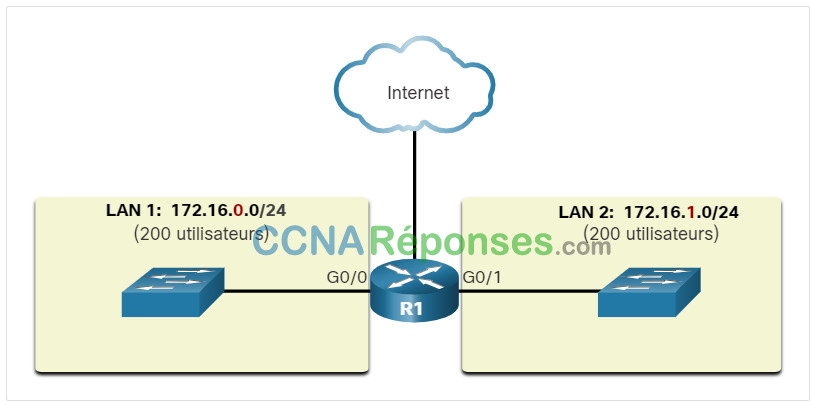

Dans la figure, les 400 utilisateurs du LAN 1 avec l’adresse de réseau 172.16.0.0 /16 ont été divisés en deux sous-réseaux de 200 utilisateurs chacun : 172.16.0.0 /24 et 172.16.1.0 /24. Les diffusions ne sont propagées qu’au sein des domaines de diffusion plus petits. Par conséquent, une diffusion dans le LAN 1 ne se propagerait pas au LAN 2.

Communication entre les réseaux

Remarquez comment la longueur du préfixe est passée d’un seul réseau /16 à deux réseaux /24. C’est la base du sous-réseautage : l’utilisation de bits hôtes pour créer des sous-réseaux supplémentaires.

Note: Les termes « sous-réseau » et « réseau » sont souvent utilisés de manière interchangeable. La pluPartie des réseaux sont des sous-réseaux d’un bloc d’adresses plus grand.

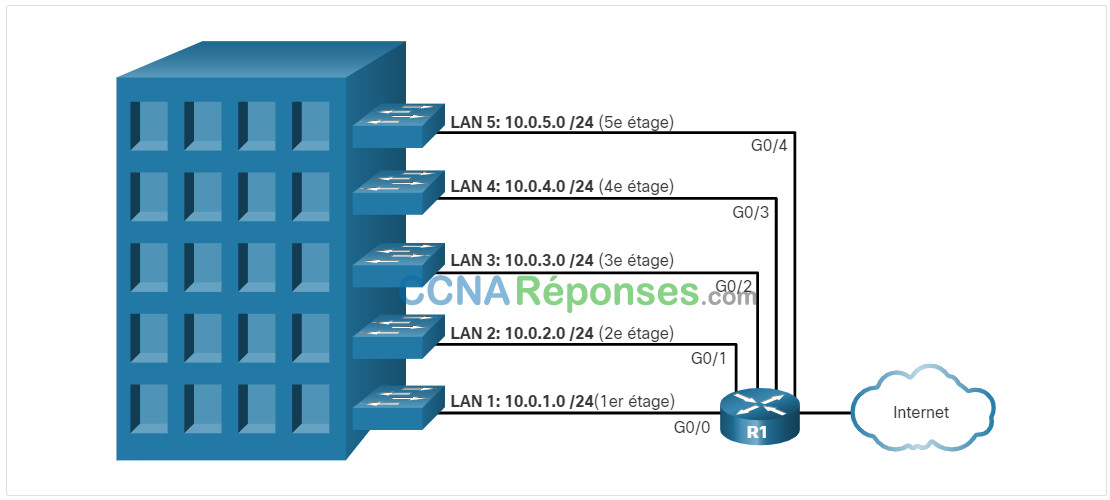

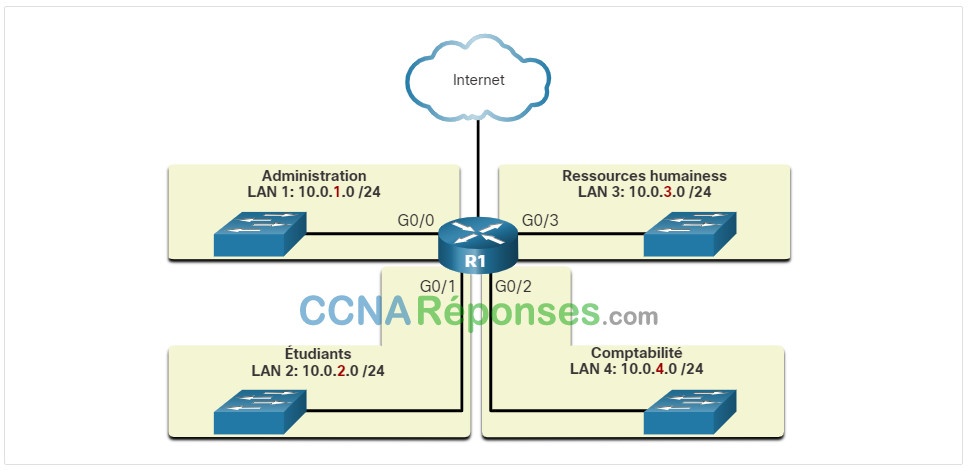

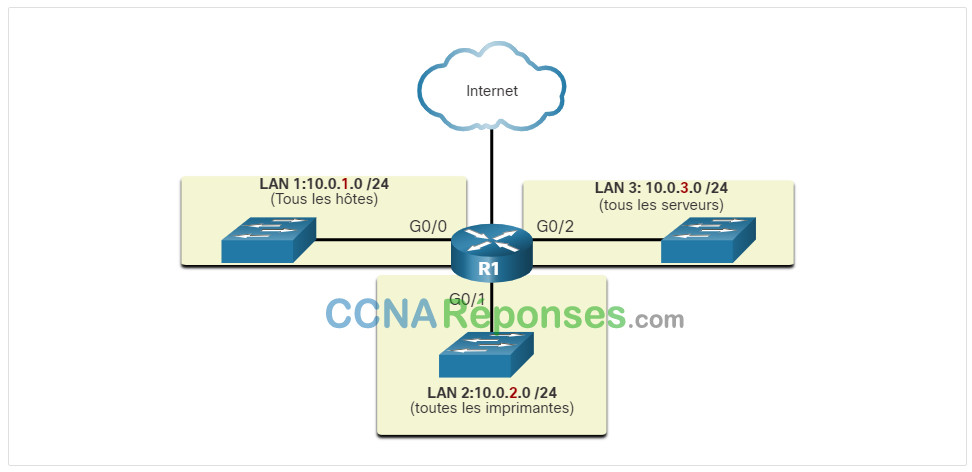

11.4.3 Raisons pour segmenter les réseaux

La segmentation en sous-réseaux réduit le trafic global et améliore les performances réseau. Elle permet également aux administrateurs de mettre en œuvre des politiques de sécurité, notamment pour définir si les différents sous-réseaux sont autorisés ou non à communiquer entre eux. Une autre raison est qu’il réduit le nombre de périphériques affectés par un trafic de diffusion anormal dû à des erreurs de configuration, à des problèmes matériels/logiciels ou à une intention malveillante.

Il existe plusieurs manières d’utiliser les sous-réseaux pour gérer les périphériques réseau.

Cliquez sur chaque image pour obtenir une illustration de la façon dont les administrateurs réseau peuvent regrouper les périphériques et les services en sous-réseaux.

Les administrateurs réseau peuvent créer des sous-réseaux en utilisant toute autre division qui a du sens pour le réseau. Notez que sur chaque figure, le préfixe des sous-réseaux est plus long pour identifier les réseaux.

Il s’agit d’une compétence fondamentale indispensable à tous les administrateurs réseau. Diverses méthodes ont été créées pour aider à comprendre ce processus. Bien qu’un peu écrasant au début, faites attention aux détails et, avec la pratique, le sous-réseautage deviendra plus facile.

11.5 Sous-réseau d’un réseau IPv4

11.5.1 Sous-réseau sur une limite d’octet

Dans la rubrique précédente, vous avez appris plusieurs bonnes raisons de segmenter un réseau. Vous avez également appris que segmenter un réseau est appelé sous-réseau. Le sous-réseau est une compétence essentielle à posséder lors de l’administration d’un réseau IPv4. C’est un peu intimidant au début, mais cela devient beaucoup plus facile avec la pratique.

Pour créer des sous-réseaux IPv4, on utilise un ou plusieurs bits d’hôte en tant que bits réseau. Pour cela, il faut étendre le masque de sous-réseau pour emprunter quelques bits de la portion hôte de l’adresse et créer d’autres bits réseau. Plus les bits d’hôte empruntés sont nombreux, plus le nombre de sous-réseaux qui peuvent être définis est important. Plus le nombre de bits empruntés pour augmenter le nombre de sous-réseaux réduit le nombre d’hôtes par sous-réseau.

Le plus simple est de segmenter les réseaux à la limite d’octet de /8, /16 et /24. Le tableau identifie ces longueurs de préfixe. Notez que l’utilisation de préfixes plus longs réduit le nombre d’hôtes par sous-réseau.

Subnet Masks on Octet Boundaries

Pour comprendre l’intérêt de créer des sous-réseaux à la limite d’octet, prenons l’exemple qui suit. Supposons qu’une entreprise ait choisi comme adresse réseau interne l’adresse privée 10.0.0.0/8. Cette adresse réseau permet de connecter 16 777 214 hôtes dans un seul domaine de diffusion. Évidemment, avoir plus de 16 millions d’hôtes sur un seul sous-réseau n’est pas idéal.

L’entreprise pourrait en outre sous-réseauter l’adresse 10.0.0.0/8 à la limite de l’octet /16 comme indiqué dans le tableau. Elle aurait ainsi la possibilité de définir jusqu’à 256 sous-réseaux (10.0.0.0/16 à 10.255.0.0/16), chacun d’eux pouvant connecter 65 534 hôtes. Notez que les deux premiers octets identifient la Partie réseau de l’adresse tandis que les deux derniers correspondent aux adresses IP des hôtes.

Subnetting Network 10.0.0.0/8 using a /16

| Adresse de sous-réseau (256 sous-réseaux possibles) |

Plage d’hôtes (65 534 hôtes possibles par sous-réseau) |

Diffusion |

|---|---|---|

| 10.0.0.0/16 | 10.0.0.1 – 10.0.255.254 | 10.0.255.255 |

| 10.1.0.0/16 | 10.1.0.1 – 10.1.255.254 | 10.1.255.255 |

| 10.2.0.0/16 | 10.2.0.1 – 10.2.255.254 | 10.2.255.255 |

| 10.3.0.0/16 | 10.3.0.1 – 10.3.255.254 | 10.3.255.255 |

| 10.4.0.0/16 | 10.4.0.1 – 10.4.255.254 | 10.4.255.255 |

| 10.5.0.0/16 | 10.5.0.1 – 10.5.255.254 | 10.5.255.255. |

| 10.6.0.0/16 | 10.6.0.1 – 10.6.255.254 | 10.6.255.255 |

| 10.7.0.0/16 | 10.7.0.1 – 10.7.255.254 | 10.7.255.255 |

| … | … | … |

| 10.255.0.0/16 | 10.255.0.1 – 10.255.255.254 | 10.255.255.255 |

L’entreprise peut également choisir de sous-réseauter le réseau 10.0.0.0/8 à la limite de /24 octets, comme indiqué dans le tableau. Cela lui permettrait de définir 65 536 sous-réseaux capables chacun de connecter 254 hôtes. La limite /24 est la plus utilisée pour la segmentation en sous-réseaux, car elle est pratique et permet de définir un nombre raisonnable d’hôtes.

Subnetting Network 10.0.0.0/8 using a /24 Prefix

| Adresse de sous-réseau (65 536 sous-réseaux possibles) |

Plage d’hôtes (254 hôtes possibles par sous-réseau) |

Diffusion |

|---|---|---|

| 10.0.0.0/24 | 10.0.0.1 – 10.0.0.254 | 10.0.0.255 |

| 10.0.1.0/24 | 10.0.1.1 – 10.0.1.254 | 10.0.1.255 |

| 10.0.2.0/24 | 10.0.2.1 – 10.0.2.254 | 10.0.2.255 |

| … | … | … |

| 10.0.255.0/24 | 10.0.255.1 – 10.0.255.254 | 10.0.255.255 |

| 10.1.0.0/24 | 10.1.0.1 – 10.1.0.254 | 10.1,0.255 |

| 10.1.1.0/24 | 10.1.1.1 – 10.1.1.254 | 10.1.1.255 |

| 10.1.2.0/24 | 10.1.2.1 – 10.1.2.254 | 10.1.2.255 |

| … | … | … |

| 10.100.0.0/24 | 10.100.0.1 – 10.100.0.254 | 10.100.0.255 |

| … | … | … |

| 10.255.255.0/24 | 10.255.255.1 – 10.2255.255.254 | 10.255.255.255 |

11.5.2 Sous-réseau à l’intérieur d’une limite d’octet

Les exemples présentés jusqu’à présent ont emprunté des bits hôtes aux préfixes de réseau communs /8, /16 et /24. Toutefois, les sous-réseaux peuvent emprunter des bits d’hôte de n’importe quelle position pour créer d’autres masques.

Par exemple, la segmentation d’une adresse réseau /24 implique souvent l’utilisation de préfixes plus longs qui empruntent des bits au quatrième octet. L’administrateur dispose ainsi d’une plus grande flexibilité lorsqu’il attribue les adresses réseau à un nombre réduit de périphériques finaux.

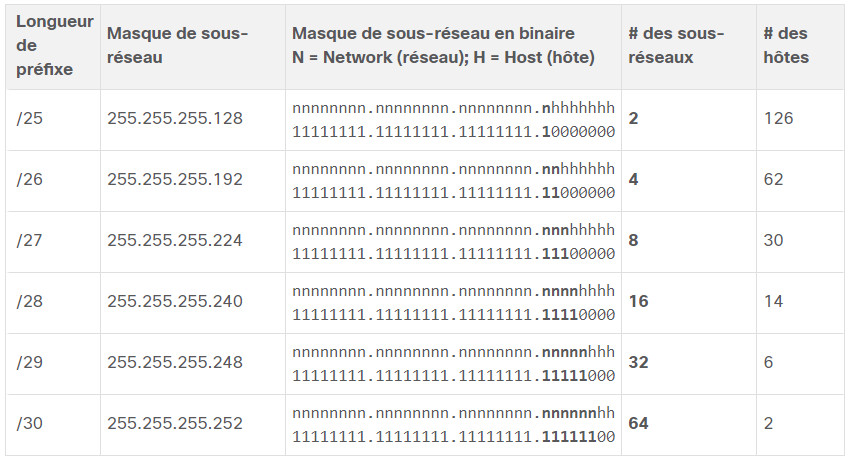

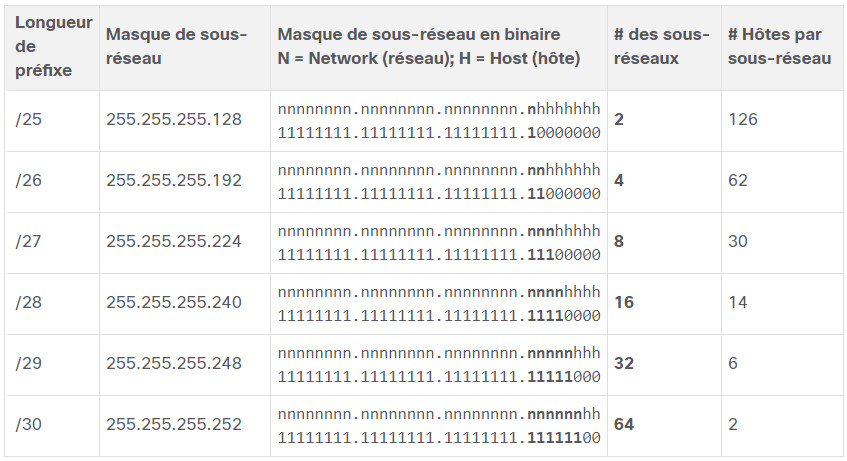

Reportez-vous au tableau pour voir six façons de sous-réseau d’un réseau /24.

Subnet a /24 Network

Pour chaque bit emprunté dans le quatrième octet, le nombre de sous-réseaux disponibles est doublé, tout en réduisant le nombre d’adresses hôtes par sous-réseau :

- /25 rangée – L’emprunt de 1 bit du quatrième octet crée 2 sous-réseaux supportant chacun 126 hôtes.

- /26 rangée – L’emprunt de 2 bits crée 4 sous-réseaux supportant chacun 62 hôtes.

- /27 rangée – L’emprunt de 3 bits crée 8 sous-réseaux supportant 30 hôtes chacun.

- /28 rangée – L’emprunt de 4 bits crée 16 sous-réseaux supportant 14 hôtes chacun.

- /29 rangée – L’emprunt de 5 bits crée 32 sous-réseaux supportant 6 hôtes chacun.

- /30 rangée – L’emprunt de 6 bits crée 64 sous-réseaux supportant chacun 2 hôtes.

11.5.5 Packet Tracer – Sous-réseau d’un réseau IPv4

Au cours de ce TP, à partir d’une seule adresse réseau et d’un masque réseau, vous allez subdiviser le réseau en plusieurs sous-réseaux. Le système de sous-réseaux doit être basé sur le nombre d’ordinateurs hôtes nécessaires sur chaque sous-réseau, ainsi que sur d’autres considérations liées au réseau, comme l’extension future des hôtes du réseau.

Après avoir créé un système de sous-réseautage et complété le tableau en indiquant les adresses IP d’hôtes et d’interfaces manquantes, vous configurerez les PC hôtes, les commutateurs et les interfaces de routeurs.

Une fois que les périphériques réseau et les PC hôtes ont été configurés, vous utiliserez la commande ping pour tester la connectivité du réseau.

11.6 Création de sous-réseaux avec le préfixe /16 et /8

11.6.1 Création de sous-réseaux avec le préfixe /16

Certains sous-réseautages sont plus faciles que d’autres sous-réseautages Cette rubrique explique comment créer des sous-réseaux ayant chacun le même nombre d’hôtes.

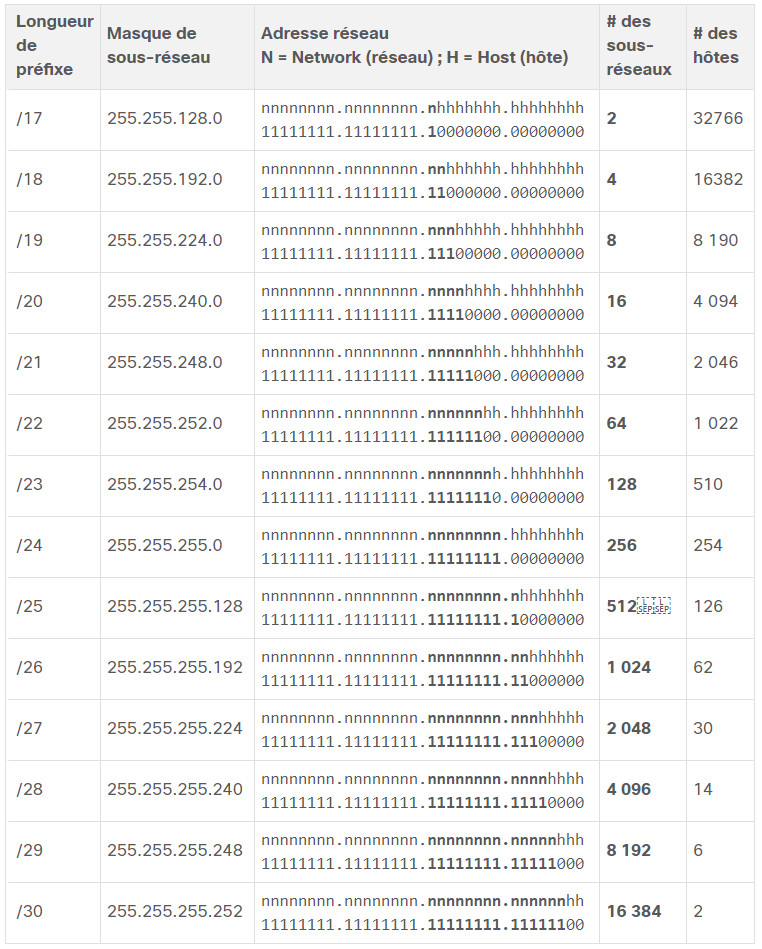

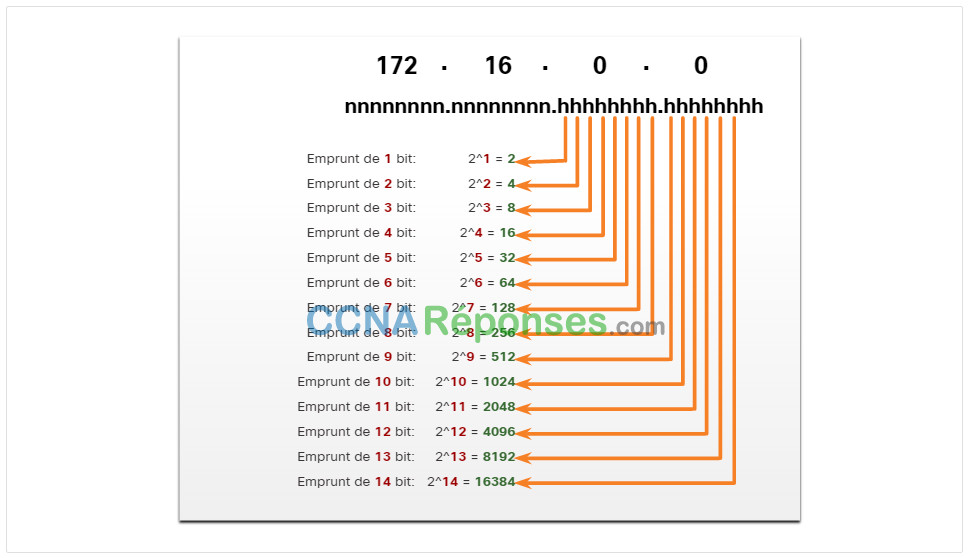

Dans une situation nécessitant un plus grand nombre de sous-réseaux, il faut un réseau IPv4 qui dispose d’un plus grand nombre de bits d’hôtes à emprunter. Par exemple, le masque de sous-réseau par défaut de l’adresse réseau 172.16.0.0 est 255.255.0.0 ou /16. Cette adresse contient 16 bits dans la partie réseau et 16 autres dans la partie hôte. Les 16 bits de la partie hôte peuvent être empruntés pour créer des sous-réseaux. Le tableau indique les différents scénarios qui permettent de segmenter un préfixe /16 en sous-réseaux.

Subnet a /16 Network

Bien que vous n’ayez pas besoin de mémoriser cette table, vous avez toujours besoin d’une bonne compréhension de la façon dont chaque valeur de la table est générée. Ne vous laissez pas impressionner par la taille du tableau. La raison pour laquelle il est grand est qu’il dispose de 8 bits supplémentaires qui peuvent être empruntés, et, par conséquent, le nombre de sous-réseaux et d’hôtes est simplement plus grand.

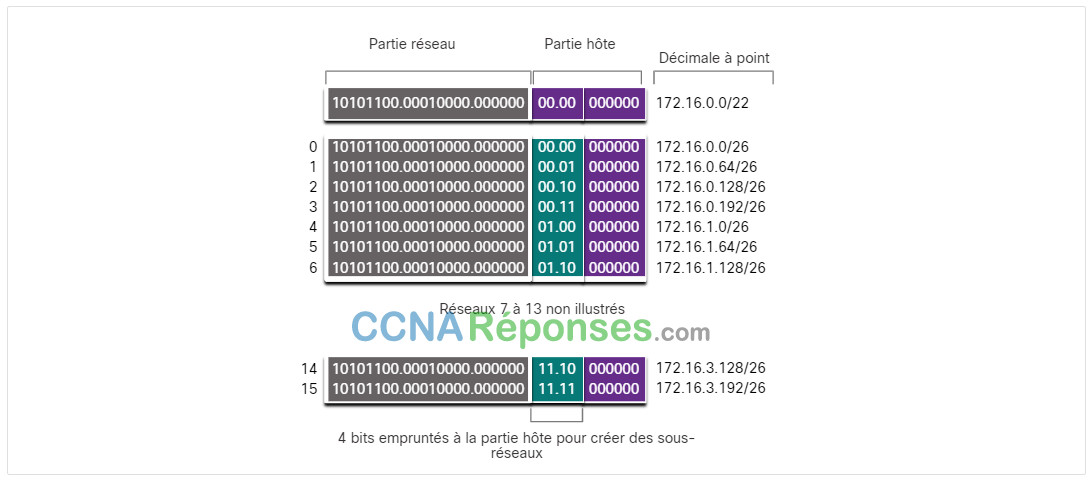

11.6.2 Créer 100 sous-réseaux avec un préfixe /16

Prenons l’exemple d’une entreprise qui a besoin d’au moins 100 sous-réseaux et a choisi comme adresse réseau interne l’adresse privée 172.16.0.0/16.

Lorsque vous empruntez des bits d’une adresse /16, commencez à emprunter des bits dans le troisième octet, en allant de gauche à droite. Empruntez un seul bit à la fois jusqu’à obtenir le nombre de bits nécessaire pour créer 100 sous-réseaux.

La figure indique le nombre de sous-réseaux qui peuvent être créés si l’on emprunte des bits au troisième et au quatrième octets. Notez qu’il y a maintenant jusqu’à 14 bits d’hôte qui peuvent être empruntés.

Nombre de sous-réseaux créés

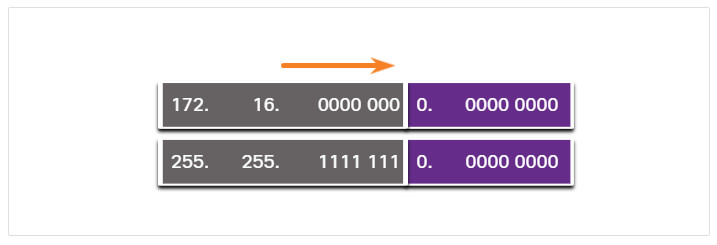

Pour satisfaire à l’exigence de 100 sous-réseaux pour l’entreprise, il faudrait emprunter 7 bits (c’est-à-dire 27 = 128 sous-réseaux), comme le montre la figure.

Réseau 172.16.0.0/23

Souvenez-vous que le masque de sous-réseau doit être modifié en fonction des bits empruntés. Dans cet exemple, lorsque 7 bits sont empruntés, le troisième octet du masque compte 7 bits supplémentaires. En notation décimale, le masque est représenté par 255.255.254.0 ou par le préfixe /23, car au format binaire, le troisième octet est 11111110 et le quatrième est 00000000.

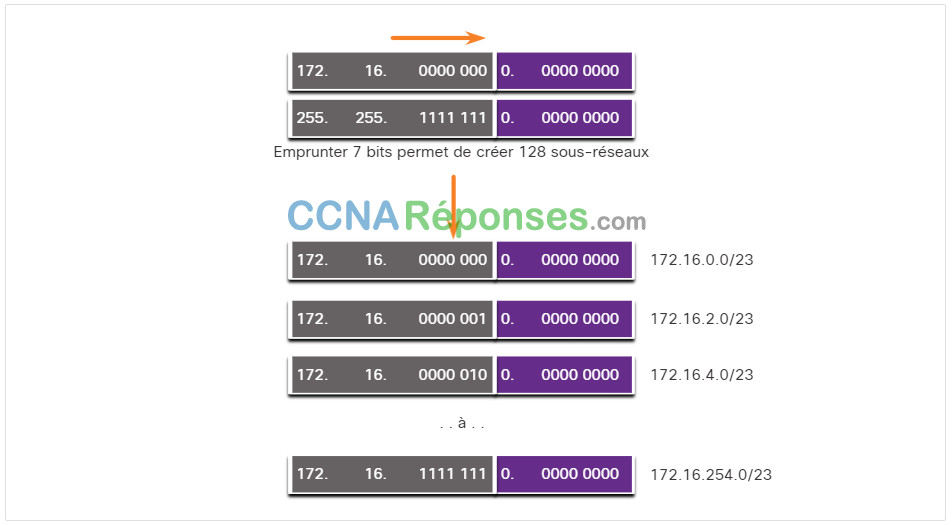

La figure affiche les sous-réseaux résultants de 172.16.0.0 /23 jusqu’à 172.16.254.0 /23.

Sous-réseaux /23 ainsi créés

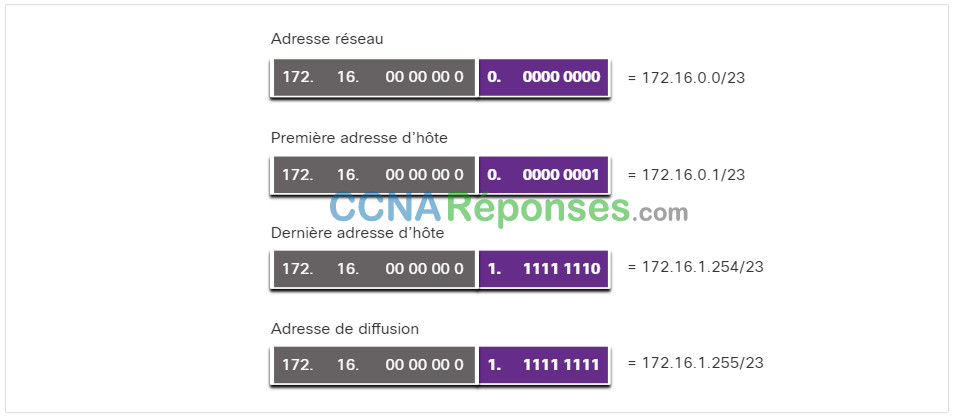

Après avoir emprunté 7 bits pour le sous-réseau, il reste un bit hôte dans le troisième octet, et 8 bits hôtes dans le quatrième octet, pour un total de 9 bits qui n’ont pas été empruntés. 29 résultats dans 512 adresses hôtes au total. La première adresse est réservée à l’adresse réseau et la dernière adresse est réservée à l’adresse de diffusion. Par conséquent, la soustraction pour ces deux adresses (29 – 2) équivaut à 510 adresses hôtes disponibles pour chaque sous-réseau /23.

Comme le montre la figure, la première adresse d’hôte pour le premier sous-réseau est 172.16.0.1, et la dernière adresse d’hôte est 172.16.1.254.

Plage d’adresses du sous-réseau 172.16.0.0/23

11.6.3 Créer 1000 sous-réseaux avec un préfixe /8

Certaines entreprises telles que les petits opérateurs de télécommunication ou les grandes entreprises peuvent avoir besoin d’un plus grand nombre de sous-réseaux. Prenons par exemple un petit ISP qui exige 1000 sous-réseaux pour ses clients. Chaque client aura besoin de beaucoup d’espace dans la partie hôte pour créer ses propres sous-réseaux.

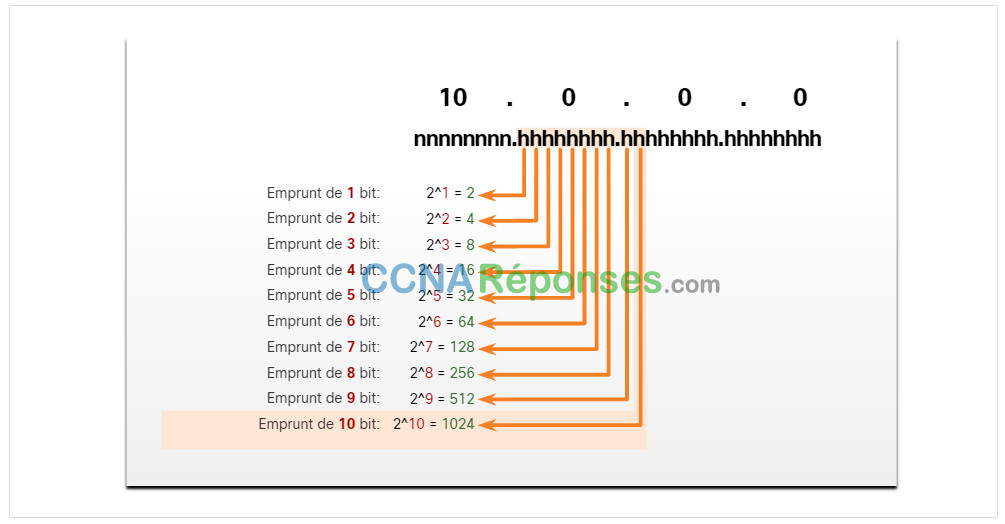

Le fournisseur de services Internet a une adresse réseau 10.0.0.0 255.0.0.0 ou 10.0.0.0/8. Cela signifie qu’il y a 8 bits dans la partie réseau et 24 bits d’hôte qui peuvent être empruntés pour créer des sous-réseaux. Donc, le petit ISP va segmenter le réseau 10.0.0.0/8 en sous-réseaux.

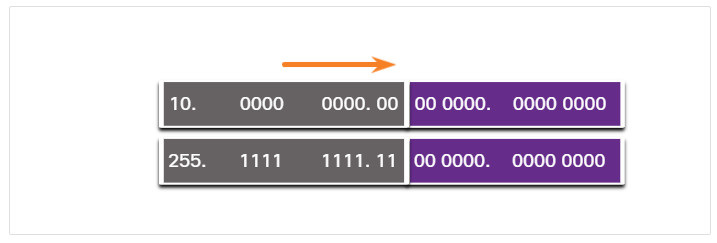

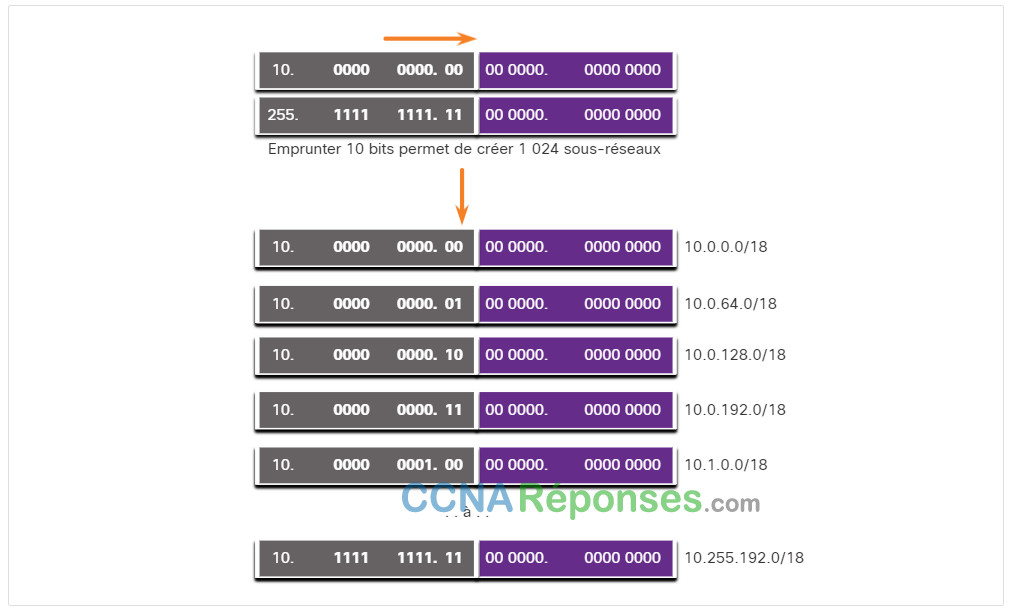

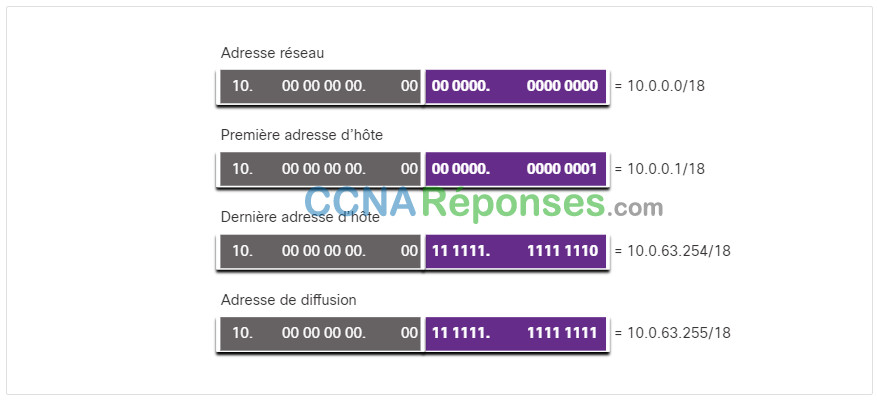

Pour créer des sous-réseaux, vous devez emprunter des bits à la partie hôte de l’adresse IPv4 du réseau Internet existant. En partant de la gauche vers la droite avec le premier bit hôte disponible, empruntez un seul bit à la fois jusqu’à ce que vous atteigniez le nombre de bits nécessaires pour créer 1000 sous-réseaux. Comme le montre la figure, vous devez emprunter 10 bits pour créer 1024 sous-réseaux (210 = 1024). Cela comprend 8 bits dans le deuxième octet et 2 bits supplémentaires à partir du troisième octet.

Nombre de sous-réseaux créés

Ce chiffre affiche l’adresse du réseau et le masque de sous-réseau résultant, qui se convertit en 255.255.192.0 ou 10.0.0.0/18.

Réseau 10.0.0.0/18

Cette figure affiche les sous-réseaux résultant de l’emprunt de 10 bits, en créant des sous-réseaux de 10.0.0.0/18 à 10.255.128.0/18.

Sous-réseaux /18 ainsi créés

Emprunter 10 bits pour créer les sous-réseaux, laisse 14 bits hôtes pour chaque sous-réseau. Soustraire deux hôtes par sous-réseau (un pour l’adresse réseau et un pour l’adresse de diffusion) équivaut à 214 – 2 = 16382 hôtes par sous-réseau. Cela signifie que chacun des 1000 sous-réseaux peut prendre en charge jusqu’à 16 382 hôtes.

Cette figure présente les spécificités du premier sous-réseau.

Plage d’adresses du sous-réseau 10.0.0.0/18

11.6.6 Travaux pratiques – Calcul des sous-réseaux IPv4

Au cours de ces travaux pratiques, vous aborderez les points suivants :

- Partie 1: Déterminer le sous-réseau d’adresses IPv4

- Partie 2: Calculer le sous-réseau d’adresses IPv4

11.7 Segmentation du réseau pour répondre aux besoins

11.7.1 Sous-réseau privé contre Espace d’adresses IPv4 public

Bien qu’il soit agréable de segmenter rapidement un réseau en sous-réseaux, le réseau de votre organisation peut utiliser des adresses IPv4 tant publiques que privées. Cela affecte la façon dont vous allez sous-réseau de votre réseau.

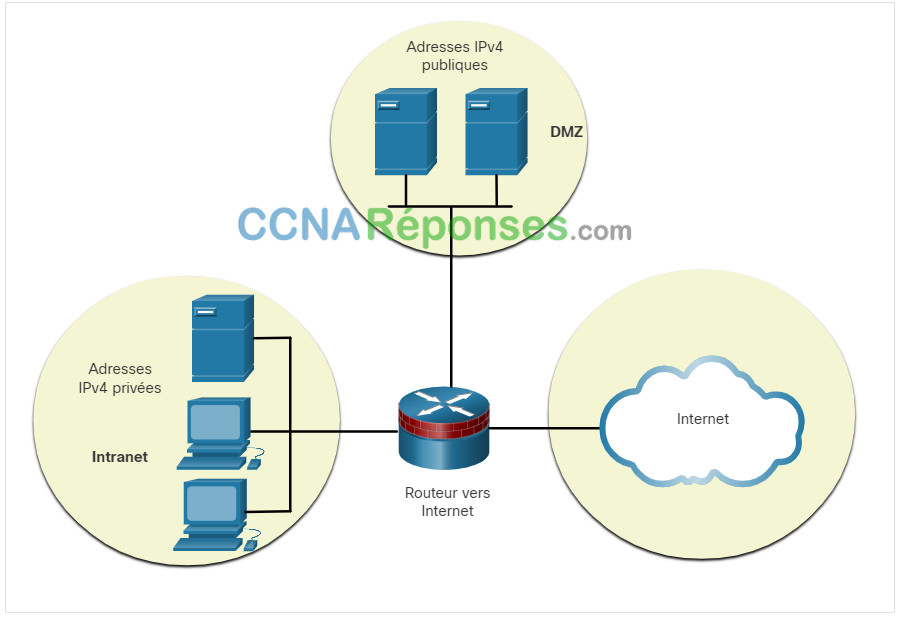

La figure montre un réseau d’entreprise typique :

- Intranet – Il s’agit de la partie interne du réseau d’une entreprise, accessible uniquement au sein de l’organisation. Les périphériques de l’intranet utilisent des adresses IPv4 privées.

- DMZ – Ceci fait partie du réseau de l’entreprise contenant des ressources disponibles sur Internet comme un serveur Web. Les périphériques de la DMZ utilisent des adresses IPv4 publiques.

Espace d’adressage IPv4 public et privé

L’intranet et la DMZ ont tous deux leurs propres exigences et défis en matière de sous-réseautage.

L’intranet utilise un espace d’adressage IPv4 privé. Cela permet à une organisation d’utiliser n’importe quelle adresse réseau IPv4 privée, y compris le préfixe 10.0.0.0/8 avec 24 bits hôtes et plus de 16 millions d’hôtes. L’utilisation d’une adresse réseau avec 24 bits hôtes rend le sous-réseau plus facile et plus flexible. Cela inclut le sous-réseau sur une limite d’octet en utilisant un /16 ou /24.

Par exemple, l’adresse réseau IPv4 privée 10.0.0.0/8 peut être sous-réseau à l’aide d’un masque /16. Comme le montre le tableau, il en résulte 256 sous-réseaux, avec 65 534 hôtes par sous-réseau. Si une organisation a besoin de moins de 200 sous-réseaux, en tenant compte d’une certaine croissance, cela donne à chaque sous-réseau plus qu’assez d’adresses hôtes.

Subnetting Network 10.0.0.0/8 using a /16

| adresse de sous-réseau (256 sous-réseaux possibles) |

Plage d’hôtes (65 534 hôtes possibles par sous-réseau) |

Diffusion |

|---|---|---|

| 10.0.0.0/16 | 10.0.0.1 – 10.0.255.254 | 10.0.255.255 |

| 10.1.0.0/16 | 10.1.0.1 – 10.1.255.254 | 10.1.255.255 |

| 10.2.0.0/16 | 10.2.0.1 – 10.2.255.254 | 10.2.255.255 |

| 10.3.0.0/16 | 10.3.0.1 – 10.3.255.254 | 10.3.255.255 |

| 10.4.0.0/16 | 10.4.0.1 – 10.4.255.254 | 10.4.255.255 |

| 10.5.0.0/16 | 10.5.0.1 – 10.5.255.254 | 10.5.255.255. |

| 10.6.0.0/16 | 10.6.0.1 – 10.6.255.254 | 10.6.255.255 |

| 10.7.0.0/16 | 10.7.0.1 – 10.7.255.254 | 10.7.255.255 |

| … | … | … |

| 10.255.0.0/16 | 10.255.0.1 – 10.255.255.254 | 10.255.255.255 |

Une autre option utilisant l’adresse réseau IPv4 privée 10.0.0/8 est de sous-réseau utilisant un masque /24. Comme le montre le tableau, il en résulte 65 536 sous-réseaux, avec 254 hôtes par sous-réseau. Si une organisation a besoin de plus de 256 sous-réseaux, l’utilisation d’un /24 peut être utilisée avec 254 hôtes par sous-réseau.

Subnetting Network 10.0.0.0/8 using a /24

| adresse de sous-réseau (65 536 sous-réseaux possibles) |

Plage d’hôtes (254 hôtes possibles par sous-réseau) |

Diffusion |

|---|---|---|

| 10.0.0.0/24 | 10.0.0.1 – 10.0.0.254 | 10.0.0.255 |

| 10.0.1.0/24 | 10.0.1.1 – 10.0.1.254 | 10.0.1.255 |

| 10.0.2.0/24 | 10.0.2.1 – 10.0.2.254 | 10.0.2.255 |

| … | … | … |

| 10.0.255.0/24 | 10.0.255.1 – 10.0.255.254 | 10.0.255.255 |

| 10.1.0.0/24 | 10.1.0.1 – 10.1.0.254 | 10.1.0.255 |

| 10.1.1.0/24 | 10.1.1.1 – 10.1.1.254 | 10.1.1.255 |

| 10.1.2.0/24 | 10.1.2.1 – 10.1.2.254 | 10.1.2.255 |

| … | … | … |

| 10.100.0.0/24 | 10.100.0.1 – 10.100.0.254 | 10.100.0.255 |

| … | … | … |

| 10.255.255.0/24 | 10.255.255.1 – 10.2255.255.254 | 10.255.255.255 |

Le 10.0.0.0/8 peut également être sous-réseau en utilisant n’importe quel autre nombre de longueurs de préfixe, telles que /12, /18, /20, etc. Cela donnerait à l’administrateur réseau une grande variété d’options. L’utilisation d’une adresse réseau IPv4 privée 10.0.0/8 facilite la planification et la mise en œuvre des sous-réseaux.

Qu’en est-il de la DMZ ?

Étant donné que ces périphériques doivent être accessibles au public à partir d’Internet, les périphériques de la DMZ nécessitent des adresses IPv4 publiques. L’épuisement de l’espace d’adressage IPv4 public est devenu un problème dès le milieu des années 1990. Depuis 2011, l’IANA et quatre des cinq RIR n’ont plus d’espace d’adressage IPv4. Bien que les organisations soient en train de passer à IPv6, l’espace d’adressage IPv4 restant reste très limité. Cela signifie qu’une organisation doit maximiser son nombre limité d’adresses IPv4 publiques. Cela nécessite que l’administrateur réseau sous-réseau son espace d’adressage public dans des sous-réseaux dotés de masques de sous-réseau différents, afin de réduire le nombre d’adresses hôtes inutilisées par sous-réseau. Ceci est connu sous le nom de Masquage de longueur de sous-réseau variable (VLSM).

11.7.2 Réduire les adresses IPv4 de l’hôte inutilisées et maximiser les sous-réseaux

Pour minimiser le nombre d’adresses IPv4 hôtes inutilisées et maximiser le nombre de sous-réseaux disponibles, deux considérations sont prises en compte lors de la planification des sous-réseaux : le nombre d’adresses hôtes requises pour chaque réseau et le nombre de sous-réseaux individuels nécessaires.

Le tableau de la figure ci-contre indique les détails de la mise en sous-réseau d’un réseau /24. Observez la relation inverse entre le nombre de sous-réseaux et le nombre d’hôtes. Plus le nombre de bits empruntés pour créer des sous-réseaux est élevé, moins il reste de bits hôtes disponibles. Si le réseau requiert davantage d’adresses d’hôte, un plus grand nombre de bits d’hôte est nécessaire, ce qui réduit le nombre de sous-réseaux.

Le nombre d’adresses d’hôte nécessaires dans le plus grand sous-réseau déterminera le nombre de bits qui doivent rester dans la partie hôte. Rappelons que deux des adresses ne peuvent pas être utilisées, de sorte que le nombre d’adresses utilisables peut être calculé comme 2n-2.

Subnetting a /24 Network

Les administrateurs réseau doivent développer un système d’adressage réseau de façon à pouvoir accueillir le nombre maximal d’hôtes pour chaque réseau et le nombre maximal de sous-réseaux. Le système d’adressage doit permettre d’augmenter à la fois le nombre d’adresses d’hôtes par sous-réseau et le nombre total de sous-réseaux.

11.7.3 Exemple: sous-réseau IPv4 efficace

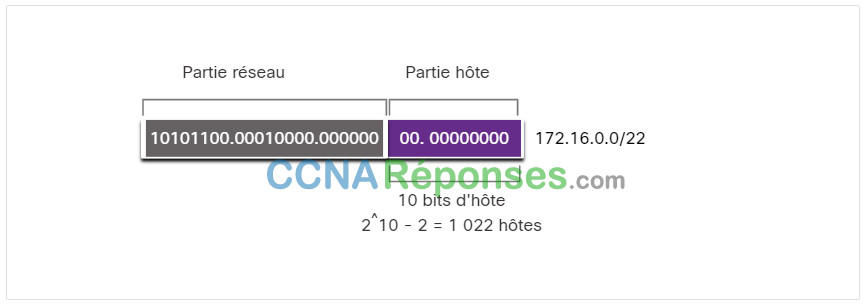

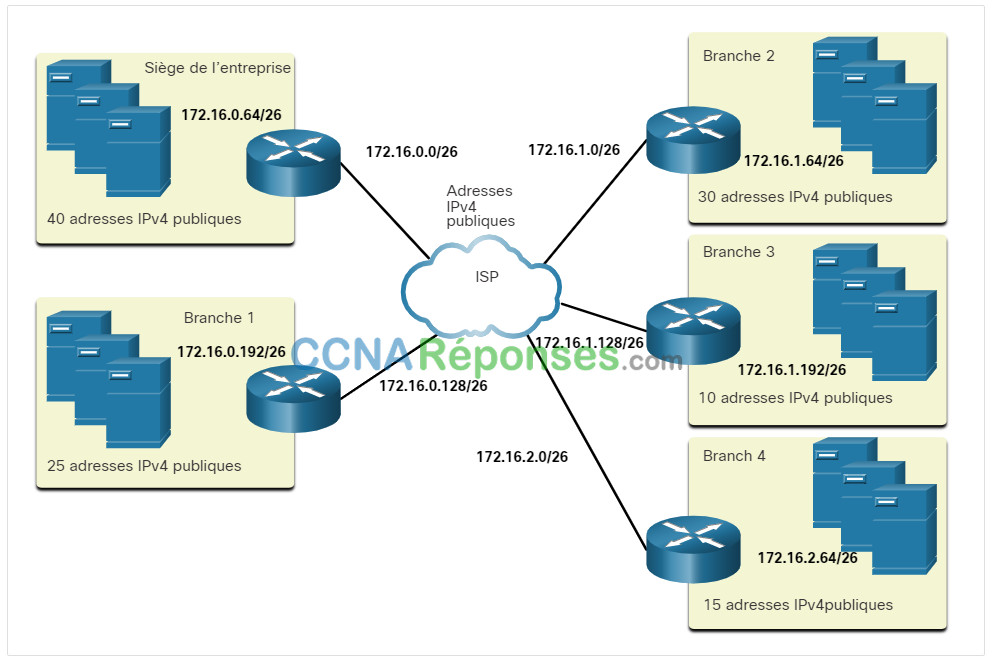

Dans cet exemple, le siège social a attribué l’adresse réseau publique 172.16.0.0/22 (10 bits d’hôte) par son ISP (FAI) qui fournisse 1022 adresses d’hôte. Comme le montre la figure, cela permettra d’obtenir 1 022 adresses d’hôtes.

Note: 172.16.0.0/22 fait partie de l’espace d’adressage privé IPv4. Nous utilisons cette adresse au lieu d’une adresse IPv4 publique réelle.

Adresse de réseau

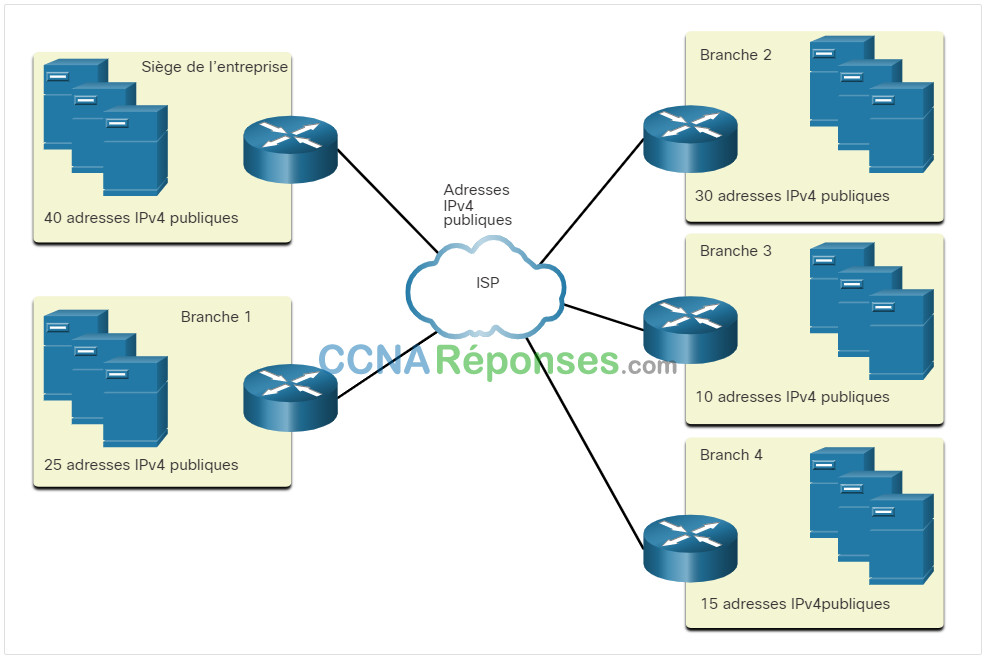

Le siège social de l’entreprise dispose d’une DMZ et de quatre succursales, chacune ayant besoin de son propre espace d’adressage IPv4 public. Le siège social de l’entreprise doit tirer le meilleur parti de son espace d’adressage IPv4 limité.

La topologie illustrée dans la figure comprend cinq sites, un siège social et quatre succursales. Chaque site nécessite une connexion Internet et donc cinq connexions Internet. Cela signifie que l’organisation a besoin de 10 sous-réseaux à partir de l’adresse publique 172.16.0.0/22 de l’entreprise. Le plus grand sous-réseau nécessite 40 adresses.

Topologie d’entreprise avec cinq sites

L’adresse de réseau 172.16.0.0/22 comporte 10 bits d’hôte, comme le montre la figure. Le plus grand sous-réseau nécessite 40 hôtes, aussi il faut au moins 6 bits d’hôte pour fournir l’adressage de 40 hôtes. C’est cette formule qui permet de le déterminer : 26 – 2 = 62 hôtes.

Système de sous-réseaux

L’utilisation de la formule de détermination des sous-réseaux donne 16 sous-réseaux : 24= 16. Comme l’interréseau en exemple requiert 10 sous-réseaux, cela répond à la demande et permet une certaine évolution.

Par conséquent, les 4 premiers bits de l’hôte peuvent être utilisés pour allouer des sous-réseaux. Cela signifie que deux bits du 3ème octet et deux bits du 4ème octet seront empruntés. Lorsque 4 bits sont empruntés, la nouvelle longueur de préfixe est /26 avec le masque de sous-réseau 255.255.255.192.

Comme le montre cette figure, les sous-réseaux peuvent être affectés à chaque emplacement et aux connexions routeur-ISP.

Affectation des sous-réseaux à chaque site et ISP

11.7.5 Packet Tracer – Scénario de segmentation en sous-réseaux

Dans cet exercice, vous devez segmenter l’adresse réseau 192.168.100.0/24 en sous-réseaux pour servir d’espace d’adressage IP au réseau présenté dans la topologie. Chaque réseau local du réseau nécessite suffisamment d’espace pour au moins 25 adresses, ce qui comprend les dispositifs terminaux ainsi que le commutateur et le routeur. La connexion entre R1 et R2 nécessite une adresse IP à chaque extrémité.

11.8 VLSM

11.8.3 Conservation des adresses IPv4

En raison de l’épuisement de l’espace d’adressage IPv4 public, tirer le maximum des adresses hôtes disponibles est une préoccupation majeure lors du sous-réseau des réseaux IPv4.

Note: L’adresse IPv6 plus grande permet une planification et une allocation d’adresses beaucoup plus faciles que le permet IPv4. La conservation des adresses IPv6 n’est pas un problème. C’est l’une des forces motrices de la transition vers IPv6.

Avec la méthode classique de segmentation en sous-réseaux, le même nombre d’adresses est attribué à chaque sous-réseau. Si tous les sous-réseaux ont les mêmes exigences quant au nombre d’hôtes, ou si la conservation de l’espace d’adressage IPv4 n’est pas un problème, ces blocs d’adresses de taille fixe seraient efficaces. En générale, avec des adresses IPv4 publiques, ce n’est pas le cas.

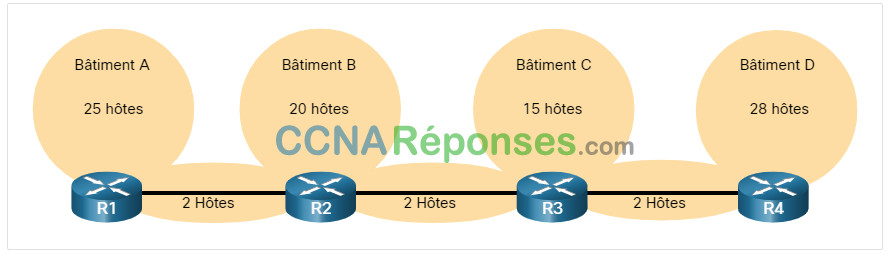

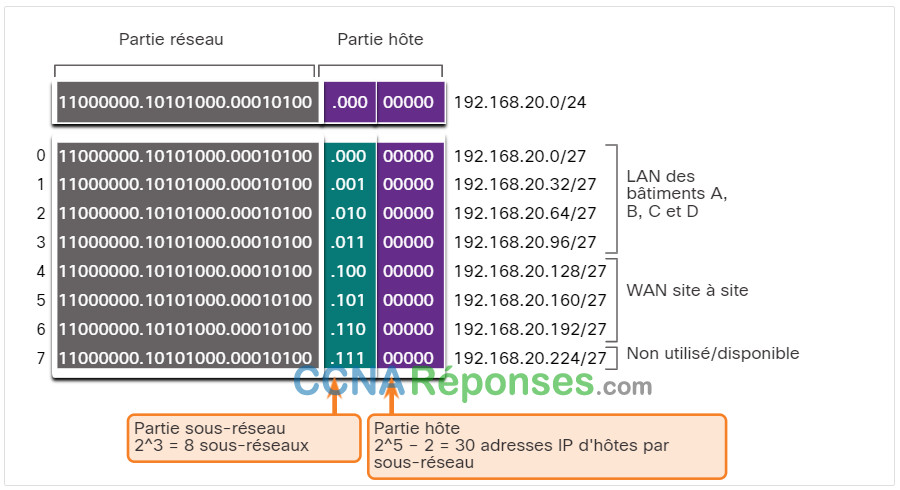

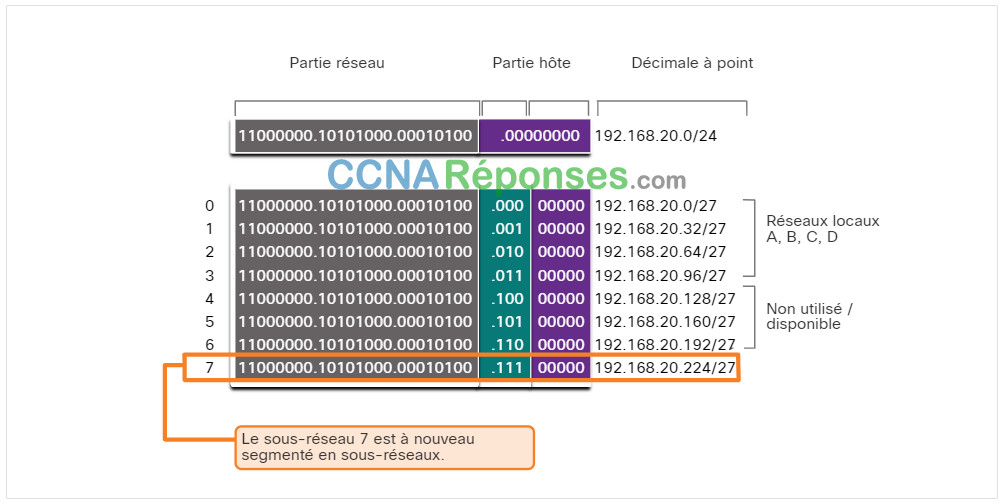

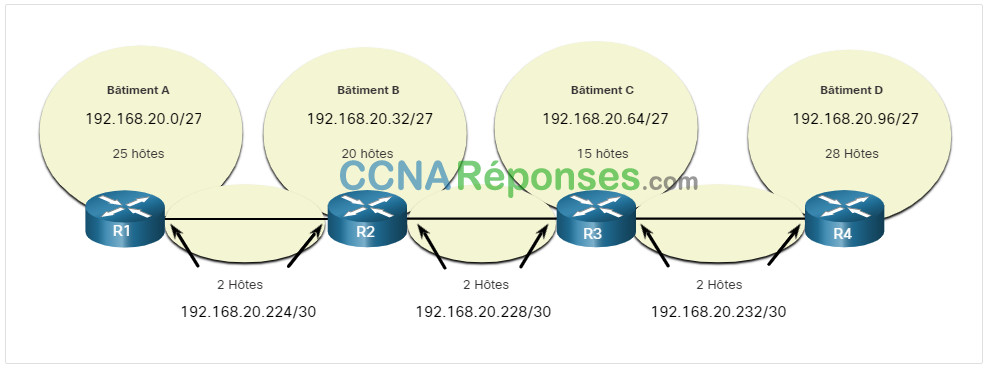

Par exemple, la topologie illustrée dans la figure nécessite sept sous-réseaux, un pour chacun des quatre réseaux locaux, et un pour chacune des trois connexions entre les routeurs.

En utilisant le sous-réseautage traditionnel avec l’adresse donnée de 192.168.20.0/24, trois bits peuvent être empruntés à la partie hôte dans le dernier octet pour répondre à l’exigence de sous-réseau de sept sous-réseaux. Comme le montre la figure, l’emprunt de 3 bits crée 8 sous-réseaux et laisse 5 bits d’hôte avec 30 hôtes utilisables par sous-réseau. Ce système permet de créer les sous-réseaux nécessaires et de répondre aux besoins en hôtes du plus grand réseau local.

Système de sous-réseaux de base

Ces sept sous-réseaux pourraient être affectés aux réseaux LAN et WAN, comme le montre la figure.

Bien que cette méthode classique satisfasse aux besoins du plus grand réseau local et divise l’espace d’adressage en un nombre approprié de sous-réseaux, de nombreuses adresses sont inutilisées.

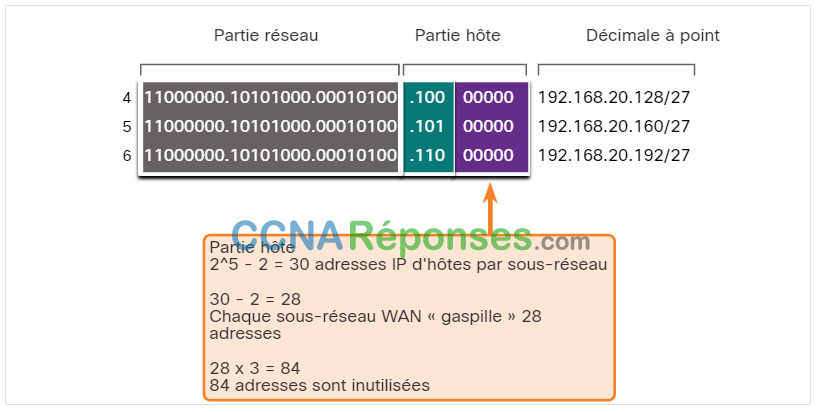

Par exemple, seules deux adresses sont nécessaires dans chaque sous-réseau des trois liaisons de réseau étendu. Puisque chaque sous-réseau possède 30 adresses utilisables, 28 adresses sont inutilisées dans chacun de ces sous-réseaux. Comme le montre la figure, cela se traduit par 84 adresses inutilisées (28×3).

Adresses inutilisées sur les sous-réseaux WAN

De plus, ce système ne laisse aucune place à un développement futur, puisqu’il réduit le nombre total de sous-réseaux disponibles. Cette utilisation inefficace des adresses est typique de la méthode classique de segmentation des réseaux. L’application d’un schéma de création de sous-réseaux classique à un scénario n’est pas très efficace.

Le masque de sous-réseau à longueur variable (VLSM) a été développé pour éviter le gaspillage d’adresses en nous permettant de sous-réseauter un sous-réseau.

11.8.4 VLSM

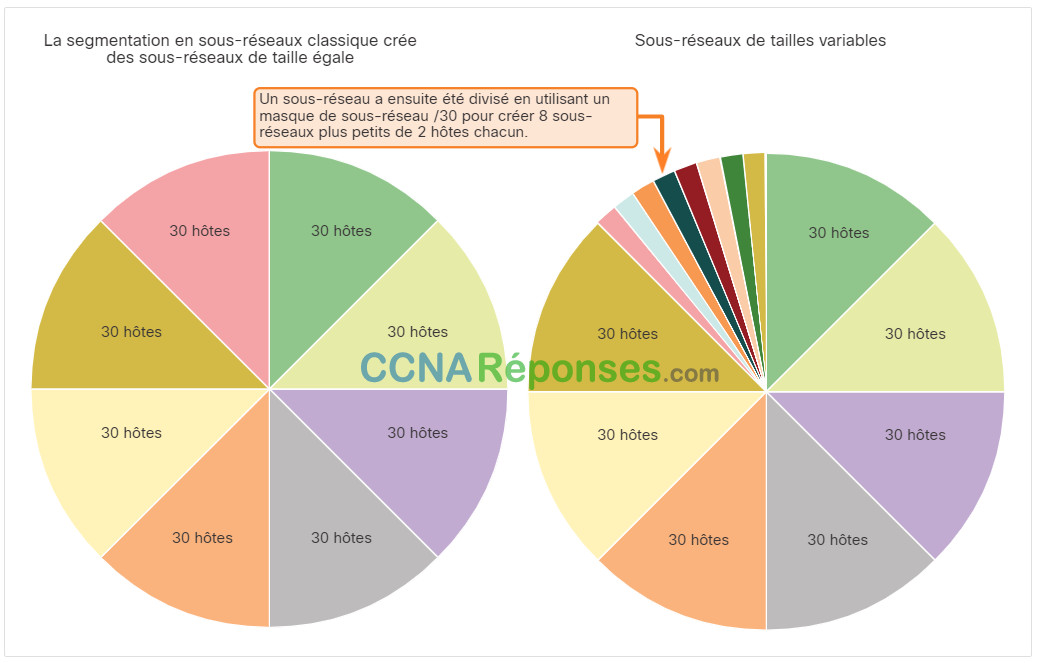

Dans tous les exemples de sous-réseaux précédents, le même masque de sous-réseau a été appliqué pour tous les sous-réseaux. Cela signifie que chaque sous-réseau possède le même nombre d’adresses d’hôte disponibles. Comme l’illustre le côté gauche de la figure, le sous-réseautage traditionnel crée des sous-réseaux de taille égale. Chaque sous-réseau d’un système classique utilise le même masque de sous-réseau. Comme le montre le côté droit de la figure, le VLSM permet de diviser un espace réseau en parties inégales. Avec la méthode VLSM, le masque de sous-réseau varie selon le nombre de bits empruntés pour le sous-réseau, d’où la partie « variable » de cette méthode.

La technique VLSM découpe habituellement un réseau (ou sous-réseau) en d’autres sous-réseaux. La même topologie utilisée précédemment est illustrée dans la figure. Encore une fois, nous allons utiliser le réseau 192.168.20.0/24 et le sous-réseau pour sept sous-réseaux, un pour chacun des quatre réseaux locaux, et un pour chacune des trois connexions entre les routeurs.

La figure montre comment le réseau 192.168.20.0/24 a sous-réseau en huit sous-réseaux de taille égale avec 30 adresses hôtes utilisables par sous-réseau. Quatre sous-réseaux ont été utilisés pour les réseaux locaux et trois pour les connexions de réseau étendu entre les routeurs.

Système de sous-réseautage de base

Toutefois, les connexions entre les routeurs nécessitent seulement deux adresses hôtes par sous-réseau (une adresse hôte pour chaque interface de routeur). Actuellement, tous les sous-réseaux ont 30 adresses hôtes utilisables par sous-réseau. Pour éviter de gaspiller 28 adresses par sous-réseau, le VLSM peut être utilisé pour créer des sous-réseaux plus petits pour les connexions inter-routeurs.

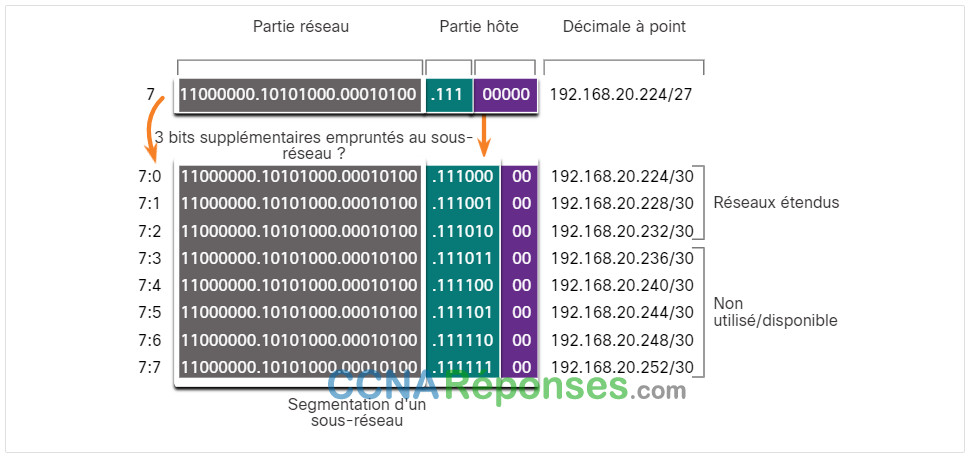

Pour créer des sous-réseaux plus petits pour les liaisons de réseau étendu, l’un des sous-réseaux est divisé. Dans cet exemple, le dernier sous-réseau, 192.168.20.224/27, est encore subdivisé. La figure montre que le dernier sous-réseau a encore été sous-réseau à l’aide du masque de sous-réseau 255.255.255.252 ou /30.

Système de sous réseaux avec VLSM

Pourquoi /30? Rappelons que lorsque le nombre d’adresses d’hôtes nécessaires est connu, la formule 2n-2 (où n est égal au nombre de bits d’hôtes restants) peut être utilisée. Pour fournir deux adresses utilisables, deux bits d’hôte doivent être laissés dans la partie hôte.

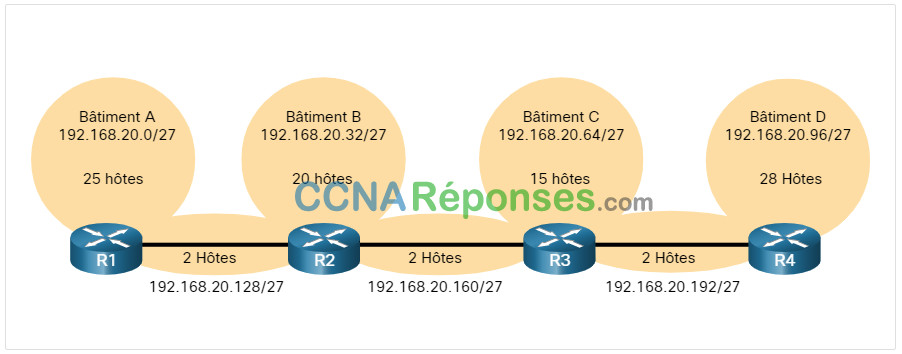

Comme il y a cinq bits d’hôte dans l’espace d’adressage 192.168.20.224/27 du sous-réseau, trois autres bits peuvent être empruntés, ce qui laisse deux bits dans la partie hôte. Jusque-là, les calculs sont exactement les mêmes que pour la méthode classique. Il faut emprunter des bits et déterminer les plages des sous-réseaux. La figure montre comment les quatre sous-réseaux /27 ont été affectés aux réseaux locaux et trois des sous-réseaux /30 ont été affectés aux liaisons inter-routeurs.

Ce système de sous-réseautage VLSM réduit le nombre d’adresses par sous-réseau à une taille appropriée pour les réseaux qui nécessitent moins de sous-réseaux. Le sous-réseau 7 pour les liaisons inter-routeurs, permet aux sous-réseaux 4, 5 et 6 d’être disponibles pour les futurs réseaux, ainsi que cinq sous-réseaux supplémentaires disponibles pour les connexions inter-routeurs.

Note: Lorsque vous utilisez le VLSM, commencez toujours par satisfaire les exigences de l’hôte du plus grand sous-réseau. Poursuivez la segmentation jusqu’à ce que les besoins en hôtes du plus petit sous-réseau soient satisfaits.

11.8.5 Attribution d’adresse de topologie VLSM

Avec les sous-réseaux VLSM, les segments LAN et WAN peuvent être adressés sans perte inutile.

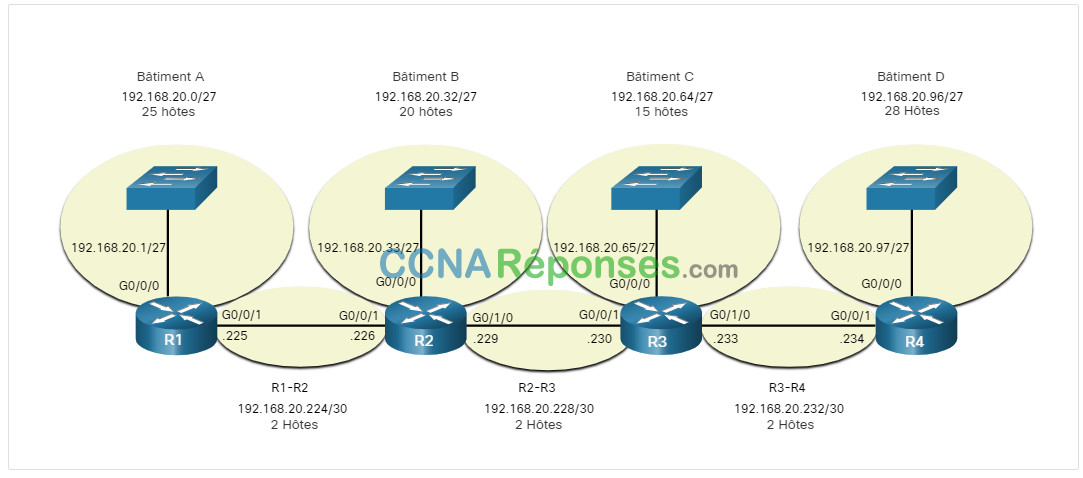

La figure montre les affectations d’adresses réseau et les adresses IPv4 attribuées à chaque interface de routeur.

Conformément au système d’adressage commun, la première adresse d’hôte IPv4 de chaque sous-réseau est attribuée à l’interface de réseau local du routeur. Les hôtes de chaque sous-réseau obtiennent une adresse d’hôte IPv4 appartenant à la plage d’adresses d’hôte du sous-réseau et un masque approprié. Les hôtes utilisent l’adresse de l’interface de réseau local du routeur connecté comme adresse de passerelle par défaut.

Le tableau présente les adresses réseau et la plage d’adresses hôtes pour chaque réseau. L’adresse de passerelle par défaut s’affiche pour les quatre réseaux locaux.

| Adresse de réseau | Gamme d’adresses des hôtes | L’adresse de la passerelle par défaut | |

|---|---|---|---|

| Bâtiment A | 192.168.20.0/27 | 192.168.20.1/27 à 192.168.20.30/27 | 192.168.20.1/27 |

| Bâtiment B | 192.168.20.32/27 | 192.168.20.33/27 à 192.168.20.62/27 | 192.168.20.33/27 |

| Bâtiment C | 192.168.20.64/27 | 192.168.20.65/27 à 192.168.20.94/27 | 192.168.20.65/27 |

| Bâtiment D | 192.168.20.96/27 | 192.168.20.97/27 à 192.168.20.126/27 | 192.168.20.97/27 |

| R1-R2 | 192.168.20.224/30 | 192.168.20.225/30 à 192.168.20.226/30 | |

| R2-R3 | 192.168.20.228/30 | 192.168.20.229/30 à 192.168.20.230/30 | |

| R3-R4 | 192.168.20.232/30 | 192.168.20.233/30 à 192.168.20.234/30 |

11.9 Conception structurée

11.9.1 Planification des adresses de réseau IPv4

Avant de commencer le sous-réseau, vous devez développer un système d’adressage IPv4 pour l’ensemble de votre réseau. Vous devez connaître le nombre de sous-réseaux dont vous avez besoin, le nombre d’hôtes requis par un sous-réseau particulier, les périphériques faisant partie du sous-réseau, les parties de votre réseau qui utilisent des adresses privées et celles qui utilisent le public, et bien d’autres facteurs déterminants. Un bon système d’adressage permet la croissance. Un bon système d’adressage est également le signe d’un bon administrateur réseau.

La planification des sous-réseaux nécessite d’étudier les besoins de l’entreprise en termes d’utilisation du réseau et la structure appropriée des sous-réseaux. L’étude des besoins réseau constitue le point de départ. Cela signifie examiner l’ensemble du réseau, à la fois l’intranet et la DMZ, et déterminer comment chaque zone sera segmentée. Le plan d’adresse comprend la détermination des endroits où la conservation des adresses est nécessaire (habituellement dans la zone démilitarisée) et des endroits où il y a plus de souplesse (habituellement dans l’intranet).

Lorsque la conservation des adresses est requise, le plan doit déterminer le nombre de sous-réseaux nécessaires et le nombre d’hôtes par sous-réseau. Comme indiqué précédemment, cela est généralement requis pour l’espace d’adressage IPv4 public dans la zone DMZ. Cela comprendra très probablement l’utilisation de VLSM.

Au sein de l’intranet de l’entreprise, la conservation des adresses est généralement moins problématique. Ceci est dû en grande partie à l’utilisation de l’adressage IPv4 privé, y compris 10.0.0/8, avec plus de 16 millions d’adresses IPv4 hôtes.

Pour la pluPartie des organisations, les adresses IPv4 privées autorisent plus qu’un nombre suffisant d’adresses internes (intranet). Pour de nombreuses grandes organisations et ISPs, même l’espace d’adressage IPv4 privé n’est pas assez grand pour répondre à leurs besoins internes. C’est une autre raison pour laquelle les organisations font la transition vers IPv6.

Pour les intranets qui utilisent des adresses IPv4 privées et des DMZ qui utilisent des adresses IPv4 publiques, la planification et l’affectation des adresses sont importantes.

Le cas échéant, le plan d’adressage comprend la détermination des besoins de chaque sous-réseau en termes de taille. Combien d’hôtes il y aura par sous-réseau ? Le plan d’adressage doit également indiquer comment les adresses des hôtes seront attribuées, quels hôtes auront besoin d’adresses IPv4 statiques et quels hôtes peuvent utiliser le DHCP pour obtenir leurs informations d’adressage. Cela permettra également d’éviter le chevauchement des adresses, tout en permettant la surveillance et la gestion des adresses pour des raisons de performance et de sécurité.

La connaissance de vos exigences en matière d’adresse IPv4 déterminera la ou les plages d’adresses hôtes que vous implémentez et vous aidera à vous assurer qu’il y a suffisamment d’adresses pour couvrir vos besoins réseau.

11.9.2 Attribution de l’adresse du périphérique

Dans un réseau, il existe différents types d’appareils nécessitant des adresses:

- Les clients d’utilisateurs finaux – la pluPartie des réseaux attribuent des adresses de manière dynamique à l’aide du protocole DHCP. Cela réduit la charge de travail des techniciens réseau et élimine les erreurs de saisie. Avec le DHCP, les adresses ne sont louées que pour une certaine période et peuvent être réutilisées à l’expiration du bail. Il s’agit d’une fonctionnalité importante pour les réseaux qui prennent en charge les utilisateurs transitoires et les périphériques sans fil. La modification du système de sous-réseautage signifie que le serveur DHCP doit être reconfiguré, et que les clients doivent renouveler leurs adresses IPv4. Les clients IPv6 peuvent obtenir des informations d’adressage avec DHCPv6 ou SLAAC.

- Serveurs et périphériques – Ils doivent avoir une adresse IP statique prévisible. Utilisez un système de numérotation cohérent pour ces appareils.

- Serveurs accessibles à partir d’Internet – Les serveurs qui doivent être accessibles au public sur Internet doivent avoir une adresse IPv4 publique, le plus souvent accessible via NAT. Dans certaines organisations, les serveurs internes (non accessibles au public) doivent être mis à la disposition des utilisateurs distants. Dans la pluPartie des cas, ces serveurs se voient attribuer des adresses privées en interne, et l’utilisateur doit créer une connexion de réseau privé virtuel (VPN) pour accéder au serveur. Cela a le même effet que si l’utilisateur accède au serveur à partir d’un hôte dans l’intranet.

- Les périphériques intermédiaires – Ces périphériques se voient attribuer des adresses pour la gestion, la surveillance et la sécurité du réseau. Puisque nous devons savoir comment communiquer avec les périphériques intermédiaires, ils doivent avoir des adresses statiques prévisibles.

- Passerelle – Les routeurs et les pare-feu ont une adresse IP assignée à chaque interface qui sert de passerelle pour les hôtes de ce réseau. En règle générale, l’interface d’un routeur utilise l’adresse la plus grande ou la plus petite de la plage d’adresses du réseau.

Lors du développement d’un système d’adressage IP, il est généralement recommandé que vous définissiez un modèle d’attribution des adresses pour chaque type de périphérique. Cela apporte des avantages aux administrateurs pour l’ajout et la suppression des périphériques et le filtrage du trafic en fonction des adresses IP. En outre, la documentation devient plus simple.

11.9.3 Packet Tracer – Pratique de conception et de mise en œuvre VLSM

Dans cet exercice, vous disposez d’une adresse réseau /24 à utiliser pour concevoir un système d’adressage VLSM. En fonction d’un ensemble de conditions requises, vous affecterez les sous-réseaux et l’ adressage , configurez les périphériques et vérifiez la connectivité.

11.10 Module pratique et questionnaire

11.10.1 Packet Tracer – Concevoir et mettre en œuvre un système d’adressage VLSM

Dans ce TP, vous allez concevoir un système d’adressage VLSM en fonction de l’adresse réseau et des exigences de l’hôte. Vous allez configurer l’adressage sur les routeurs, les commutateurs et les hôtes réseau.

- Concevoir un système d’adressage IP VLSM en fonction des besoins.

- Configurer l’adressage sur les périphériques réseau et les hôtes.

- Vérifier la connectivité IP.

- Dépanner les problèmes de connectivité selon les besoins.

11.10.2 Travaux pratiques – Concevoir et mettre en œuvre un système d’adressage VLSM

Possibilité de pratiquer des compétences

Vous avez la possibilité de pratiquer les compétences suivantes:

- Part 1: Examiner les besoins du réseau

- Part 2: Concevoir le schéma d’adresses VLSM

- Part 3: Câbler et configurer le réseau IPv4

Vous pouvez pratiquer ces compétences à l’aide du Packet Tracer ou de l’équipement de laboratoire, le cas échéant.

11.10.3 Qu’est-ce que j’ai appris dans ce module?

Structure d’adressage IPv4

Une adresse IPv4 est une adresse hiérarchique de 32 bits qui se compose d’une partie réseau et d’une partie hôte. Les bits de la partie réseau de l’adresse doivent être identiques pour tous les périphériques installés sur le même réseau. Les bits de la partie hôte de l’adresse doivent être uniques, pour identifier un hôte spécifique dans un réseau. Un hôte nécessite une adresse IPv4 unique et un masque de sous-réseau pour afficher les parties réseau/hôte de l’adresse. La longueur du préfixe est le nombre de bits mis à 1 dans le masque de sous-réseau. Elle est notée au moyen de la « notation de barre oblique », soit le signe « / » suivi du nombre de bits définis sur 1. L’opérateur logique AND est la comparaison des deux bits. Seul un 1 AND 1 produit un 1 et toutes les autres combinaisons donnent un 0. Toute autre combinaison donne un 0. Dans chaque réseau, il y a des adresses réseau, des adresses d’hôte et une adresse de diffusion.

Monodiffusion, diffusion et multidiffusion IPv4

La transmission monodiffusion fait référence à un périphérique qui envoie un message à un autre périphérique dans des communications un-à-un. Un paquet monodiffusion est un paquet avec une adresse IP de destination qui est une adresse monodiffusion qui est l’adresse d’un seul destinataire. La transmission par diffusion fait référence à un appareil qui envoie un message à tous les appareils d’un réseau dans le cadre d’une communication un à tous. Un paquet de diffusion a une adresse IP de destination avec tous les (1) dans la partie hôte, ou 32 un (1) bits. La transmission multidiffusion réduit le volume du trafic en permettant à un hôte d’envoyer un seul paquet à un groupe d’hôtes désigné inscrits à un groupe de multidiffusion. Un paquet de multidiffusion est un paquet avec une adresse IP de destination qui est une adresse de multidiffusion. IPv4 a réservé les adresses 224.0.0.0 à 239.255.255.255 comme plage de multidiffusion.

Types d’adresses IPv4

Les adresses IPv4 publiques sont acheminées globalement entre les routeurs des ISP. Toutes les adresses IPv4 disponibles ne peuvent pas être utilisées sur l’internet. Certains blocs d’adresses appelés adresses privées sont utilisés par la pluPartie des entreprises pour attribuer des adresses IPv4 aux hôtes internes. La pluPartie des réseaux internes utilisent des adresses IPv4 privées pour l’adressage de tous les appareils internes (intranet) ; toutefois, ces adresses privées ne sont pas routables à l’échelle mondiale. Adresses de bouclage utilisées par un hôte pour diriger le trafic vers lui-même. Les adresses locales de liaison sont plus communément appelées adresses APIPA, ou adresses auto-attribuées. En 1981, les adresses IPv4 ont été attribuées en utilisant l’adressage par classe : A, B ou C. Les adresses IPv4 publiques doivent être uniques et sont acheminées globalement sur l’internet. Les adresses IPv4 et IPv6 sont toutes deux gérées par l’IANA, qui alloue des blocs d’adresses IP aux RIR.

Segmentation du réseau

Dans un réseau local Ethernet, les appareils diffusent pour localiser d’autres appareils en utilisant l’ARP. Les commutateurs diffusent les messages de diffusion sur toutes les interfaces, sauf celle d’où les messages proviennent. Les routeurs ne propagent pas les émissions, mais chaque interface de routeur connecte un domaine de diffusion et les émissions ne sont propagées que dans ce domaine spécifique. Un grand domaine de diffusion est un réseau qui connecte de nombreux hôtes. Dans ce type de domaine, les hôtes peuvent générer un nombre excessif de diffusion et ainsi avoir un impact négatif sur le réseau. La solution consiste à réduire la taille du réseau en créant de plus petits domaines de diffusion. C’est ce qu’on appelle le processus de création de sous-réseaux. Ces espaces réseau de plus petite taille sont appelés des sous-réseaux. La segmentation en sous-réseaux réduit le trafic global et améliore les performances réseau. Un administrateur peut créer un sous-réseau par emplacement, entre réseaux ou par type d’appareil.

Réseau IPv4

Pour créer des sous-réseaux IPv4, on utilise un ou plusieurs bits d’hôte en tant que bits réseau. Pour cela, il faut étendre le masque de sous-réseau pour emprunter quelques bits de la portion hôte de l’adresse et créer d’autres bits réseau. Plus les bits d’hôte empruntés sont nombreux, plus le nombre de sous-réseaux qui peuvent être définis est important. Plus on emprunte de bits pour augmenter le nombre de sous-réseaux, plus le nombre d’hôtes par sous-réseau diminue. Le plus simple est de segmenter les réseaux à la limite d’octet de /8, /16 et /24. Les sous-réseaux peuvent emprunter des bits de n’importe quelle position de bit hôte pour créer d’autres masques.

Sous-réseau un préfixe /16 et un préfixe /8

Dans une situation nécessitant un plus grand nombre de sous-réseaux, il faut un réseau IPv4 qui dispose d’un plus grand nombre de bits d’hôtes à emprunter. Pour créer des sous-réseaux, vous devez emprunter des bits à la partie hôte de l’adresse IPv4 du réseau Internet existant. En partant de la gauche vers la droite avec le premier bit hôte disponible, empruntez un seul bit à la fois jusqu’à ce que vous atteigniez le nombre de bits nécessaires pour créer le nombre de sous-réseaux requis. Lorsque vous empruntez des bits à une adresse /16, commencez par en emprunter dans le troisième octet en partant de la gauche. La première adresse est réservée à l’adresse réseau et la dernière adresse est réservée à l’adresse de diffusion.

Sous-réseau pour répondre aux exigences

Un réseau d’entreprise typique comprend un intranet et une zone démilitarisée (DMZ). Tous deux ont des exigences et des défis en matière de sous-réseautage. L’intranet utilise un espace d’adressage IPv4 privé. Le 10.0.0.0/8 peut également être sous-réseau en utilisant n’importe quel autre nombre de longueurs de préfixe, telles que /12, /18, /20, etc., ce qui donne à l’administrateur réseau de nombreuses options. Étant donné que ces périphériques doivent être accessibles au public à partir d’Internet, les périphériques de la DMZ nécessitent des adresses IPv4 publiques. Les organisations doivent maximiser leur nombre limité d’adresses IPv4 publiques. Pour réduire le nombre d’adresses hôtes inutilisées par sous-réseau, l’administrateur réseau doit sous-réseau son espace d’adressage public dans des sous-réseaux dotés de masques de sous-réseau différents. Ceci est connu sous le nom de Masquage de longueur de sous-réseau variable (VLSM). Les administrateurs doivent tenir compte du nombre d’adresses hôtes requises pour chaque réseau et du nombre de sous-réseaux nécessaires.

Masquage de sous-réseau de longueur variable

Le sous-réseau traditionnel peut répondre aux besoins d’une organisation pour son réseau local le plus important et diviser l’espace d’adressage en un nombre suffisant de sous-réseaux. Mais cela se traduit probablement aussi par un gaspillage important d’adresses inutilisées. la méthode VLSM permet de diviser un espace réseau en parties inégales. Avec le VLSM, le masque de sous-réseau varie en fonction du nombre de bits empruntés pour un sous-réseau particulier (c’est la partie « variable » du VLSM). La technique VLSM découpe habituellement un réseau (ou sous-réseau) en d’autres sous-réseaux. Lorsque vous utilisez le VLSM, commencez toujours par satisfaire les exigences de l’hôte du plus grand sous-réseau. Poursuivez la segmentation jusqu’à ce que les besoins en hôtes du plus petit sous-réseau soient satisfaits. Les sous-réseaux doivent toujours être démarrés sur une limite de bits appropriée.

Conception structurée

Un administrateur réseau devrait étudier les exigences du réseau afin de mieux planifier la structure des sous-réseaux réseau IPv4. Cela signifie examiner l’ensemble du réseau, à la fois l’intranet et la DMZ, et déterminer comment chaque zone sera segmentée. Le plan d’adresse comprend la détermination des endroits où la conservation des adresses est nécessaire (habituellement dans la zone démilitarisée) et des endroits où il y a plus de souplesse (habituellement dans l’intranet). Lorsque la conservation des adresses est requise, le plan doit déterminer le nombre de sous-réseaux nécessaires et le nombre d’hôtes par sous-réseau. Ceci est généralement requis pour l’espace d’adressage IPv4 public dans la zone DMZ. Cela comprendra très probablement l’utilisation de VLSM. Le plan d’adressage doit également indiquer comment les adresses des hôtes seront attribuées, quels hôtes auront besoin d’adresses IPv4 statiques et quels hôtes peuvent utiliser le DHCP pour obtenir leurs informations d’adressage. Au sein d’un réseau, il existe différents types de périphériques nécessitant des adresses : clients d’utilisateur final, serveurs et périphériques, serveurs accessibles à partir d’Internet, périphériques intermédiaires et passerelles. Lors du développement d’un schéma d’adressage IP, il est généralement recommandé de définir un modèle d’attribution des adresses pour chaque type de périphérique. Cela facilite l’ajout et la suppression de dispositifs, le filtrage du trafic basé sur l’IP, ainsi que la simplification de la documentation.