Examen Checkpoint: protocoles pour des tâches spécifiques – avec les réponses

1. Un utilisateur de PC lance la commande netstat sans aucune option. Quel est le résultat affiché par cette commande?

- Une liste de toutes les connexions TCP actives

- Une liste historique des commandes ping qui ont été envoyées avec succès

- Une table de routage locale

- Un rapport de connexion et d’utilisation du réseau

2. Quelle action est effectuée par un client lors de l’établissement de la communication avec un serveur via l’utilisation d’UDP au niveau de la couche de transport?

- Le client sélectionne au hasard un numéro de port source.

- Le client définit la taille de la fenêtre pour la session.

- Le client envoie un segment de synchronisation pour démarrer la session.

- Le client envoie un ISN au serveur pour démarrer la poignée de main à 3 voies.

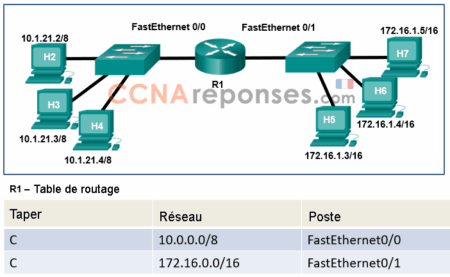

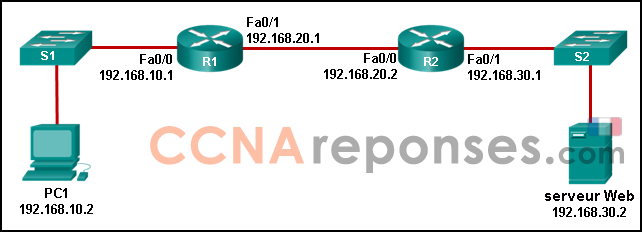

3. Reportez-vous à l’illustration.Un segment TCP a été envoyé par PC1 au serveur web via le port 80.En raison d’une défaillance inattendue du réseau, les données ont été transférées par R1, mais n’ont pas été reçues par R2. Quelle affirmation est correcte à propos de ce scénario?

- Le serveur web n’accuse pas réception de ce segment. Le timer(minuteur) du PC1 expirera et PC1 renverra le segment.

- Le timer (minuteur) sur R1 expirera et R1 renverra le segment à R2.

- R1 demandera à PC1 de renvoyer le segment.

- R1 a transmis les données à R2, mais R2 ne les a pas reçues. R2 enverra une demande à R1 pour qu’il renvoie le segment.

4. Un PC de destination reçoit un message électronique pour lequel les numéros d’ordre attribués aux paquets sont dans le mauvais ordre. Quelle couche du modèle TCP/IP est chargée de réassembler les paquets du message dans le bon ordre?

- la couche Internet

- accès réseau

- application

- la couche transport

5. Quelle information TCP utilise-t-il pour réassembler et réorganiser les segments reçus?

- Les numéros d’ordre

- Les numéros de fragment

- Les numéros d’accusé de réception

- Les numéros de port

6. Un périphérique client a lancé une requête HTTP sécurisée à destination d’un navigateur web. Quel numéro d’adresse de port réservé est associé à l’adresse de destination?

- 443

- 110

- 404

- 80

7. À quel type d’application le protocole UDP est-il le mieux adapté?

- Les applications qui ont besoin d’une transmission fiable

- Les applications sensibles à la perte de paquet

- Les applications qui nécessitent la retransmission des segments perdus

- Les applications sensibles au temps de propagation

8. Ouvrez le fichier d’activité Packet Tracer. Effectuez les tâches décrites dans les instructions relatives à l’activité, puis répondez à la question.

Quel message s’affiche sur la page web?

- Un serveur web doit exécuter des services sécurisés!

- Un serveur web sécurisé fonctionne!

- Un serveur web sécurisé est ce qu’il faut!

- Un serveur web offre des communications sécurisées!

9. Ouvrez l’exercice Packet Tracer. Effectuez les tâches décrites dans les instructions relatives à l’activité, puis répondez à la question.

Quel est le service de couche d’application demandé à Server0 par PC0?

- HTTPS

- SMTP

- DNS

- FTP

- HTTP (Protocole de transfert hypertexte)

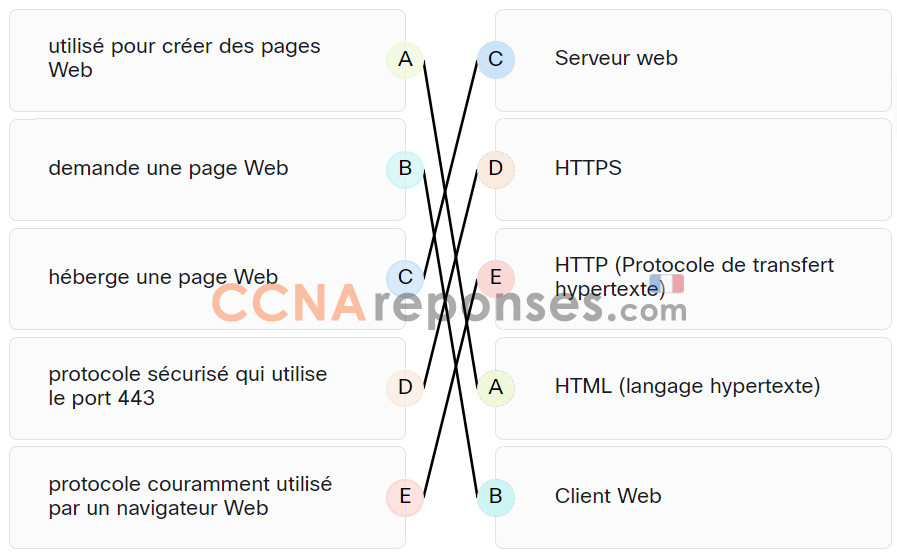

10. Associez chaque terme à une fonction.

Placez les options dans l’ordre suivant:

| héberge une page Web | Serveur web |

| demande une page Web | Client Web |

| utilisé pour créer des pages Web | HTML (langage hypertexte) |

| protocole sécurisé qui utilise le port 443 | HTTPS |

| protocole couramment utilisé par un navigateur Web | HTTP (Protocole de transfert hypertexte) |

11. Ouvrez le fichier d’activité Packet Tracer.Effectuez les tâches décrites dans les instructions relatives à l’activité, puis répondez à la question ou finissez la tâche.

Capturez le trafic en mode simulation. Quel est le service de la couche application requis par le PC-A depuis le Serveur web?

- HTTP (Protocole de transfert hypertexte)

- Telnet

- TFTP

- SSH

- FTP

12. Quelles sont les trois informations contenues dans une adresse URL? (Choisissez trois réponses.)

- Le nom du domaine auquel vous accédez

- Le protocole utilisé

- L’adresse MAC du serveur

- La position géographique de la ressource

- La version du navigateur

- L’adresse IP de la passerelle

13. Lors du déploiement d’un produit de sécurité du réseau, une liste personnalisable des protocoles autorisés s’affiche. Quels sont les trois protocoles qui doivent être autorisés pour l’utilisation des e-mails sur un réseau? (Choisissez trois propositions.)

- SMTP

- TFTP

- DNS

- HTTP (Protocole de transfert hypertexte)

- IMAP4

- Telnet

- POP3

14. Un nouvel employé tente de configurer un téléphone portable pour se connecter au serveur de messagerie de l’entreprise. Quel numéro de port doit être sélectionné lors de l’utilisation du protocole IMAP4 pour accéder aux e-mails stockés sur le serveur local?

- 110

- 25

- 143

- 69

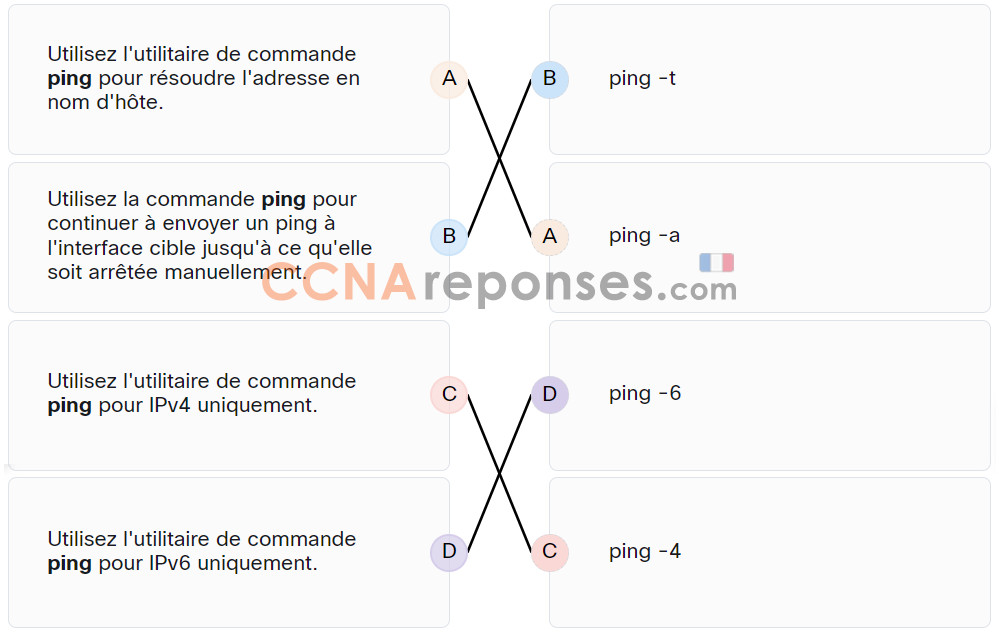

15. Associez l’outil de ligne de commande à sa description.

Placez les options dans l’ordre suivant:

| Utilisez l’utilitaire de commande ping pour IPv4 uniquement. | ping -4 |

| Utilisez l’utilitaire de commande ping pour IPv6 uniquement. | ping -6 |

| Utilisez l’utilitaire de commande ping pour résoudre l’adresse en nom d’hôte. | ping -a |

| Utilisez la commande ping pour continuer à envoyer un ping à l’interface cible jusqu’à ce qu’elle soit arrêtée manuellement. | ping -t |

16. L’adresse IP 169.254.33.16 a été affectée à un ordinateur. Quelle commande allez-vous saisir pour renouveler l’adresse IP de cette machine?

- tracert

- ipconfig /renew

- nslookup

- net computer

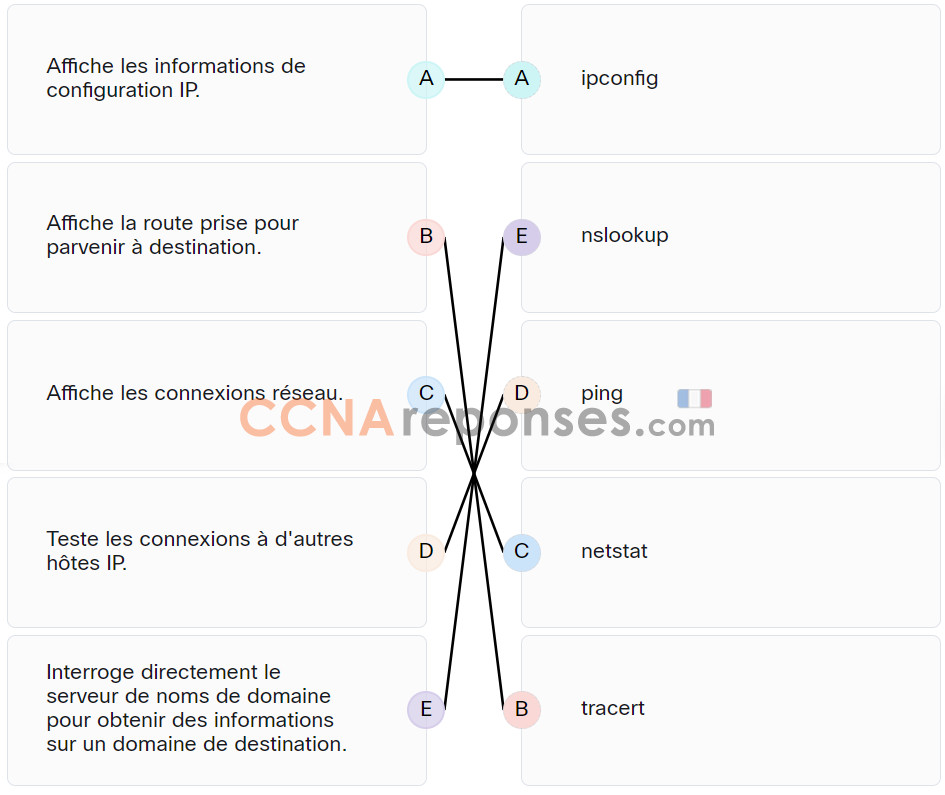

17. Associez l’outil de ligne de commande à sa description.

Placez les options dans l’ordre suivant:

| Affiche la route prise pour parvenir à destination. | Tracert |

| Interroge directement le serveur de noms de domaine pour obtenir des informations sur un domaine de destination. | Nslookup |

| Teste les connexions à d’autres hôtes IP. | Ping |

| Affiche les connexions réseau. | Netstat |

| Affiche les informations de configuration IP. | Ipconfig |

18. Un technicien dépanne un réseau lorsqu’il soupçonne qu’un nœud défectueux dans le chemin du réseau provoque la chute de paquets. Le technicien n’a que l’adresse IP du périphérique de point final et n’a aucun détail sur les périphériques intermédiaires. Quelle commande le technicien peut-il utiliser pour identifier le nœud défectueux?

- ipconfig /displaydns

- tracert

- ipconfig /flushdns

- ping

19. Quelle est la fonction de la commande tracert qui diffère de la commande ping lorsqu’elle est utilisée sur un poste de travail?

- La commande tracert envoie un message ICMP à chaque saut dans le chemin.

- La commande tracert affiche les informations concernant les routeurs dans le chemin d’accès.

- La commande tracert est utilisée pour tester la connectivité entre deux périphériques.

- La commande tracert atteint la destination plus rapidement.

20. Quelle affirmation décrit la fonction de la commande ping?

- La commande ping permet de tester l’accessibilité à l’aide de l’adresse physique du périphérique.

- La commande ping affiche les sessions de couche 4 actuelles.

- La commande ping teste la connectivité de bout en bout entre deux périphériques hôtes.

- La commande ping permet de déterminer l’emplacement exact du problème lors de la résolution des problèmes d’accessibilité.

21. Quel nombre ou ensemble de nombres représente une socket?

- 192.168.1.1:80

- 10.1.1.15

- 01-23-45-67-89-AB

- 21