Examen Checkpoint: Examen sur la création et la sécurisation d’un réseau de petit taille

Modules 16 à 17 du CCNA1 – Cursus de Présentation des réseaux v7.0 (ITN) Réponses Français

1. Quel exemple de code malveillant serait qualifié de cheval de Troie ?

- Un programme malveillant développé de manière à ressembler à un jeu vidéo

- Un programme malveillant qui se greffe sur un programme légitime et infecte d’autres programmes lorsqu’il est lancé

- Un programme malveillant qui nécessite l’intervention manuelle de l’utilisateur pour se propager entre des systèmes

- Un programme malveillant qui se propage automatiquement d’un système à un autre en exploitant une faille de sécurité sur la cible

2. Quelle est la différence entre un virus et un vers ?

- Les vers se répliquent automatiquement, ce qui n’est pas le cas des virus.

- Les vers nécessitent un fichier hôte, ce qui n’est pas le cas des virus.

- Les virus se répliquent automatiquement, ce qui n’est pas le cas des vers.

- Les virus se cachent dans des programmes légitimes, ce qui n’est pas le cas des vers.

3. Quel type d’attaque implique qu’un adversaire tente de recueillir des informations sur un réseau pour identifier des vulnérabilités?

- Reconnaissance

- DoS

- Dictionnaire

- man-in-the-middle

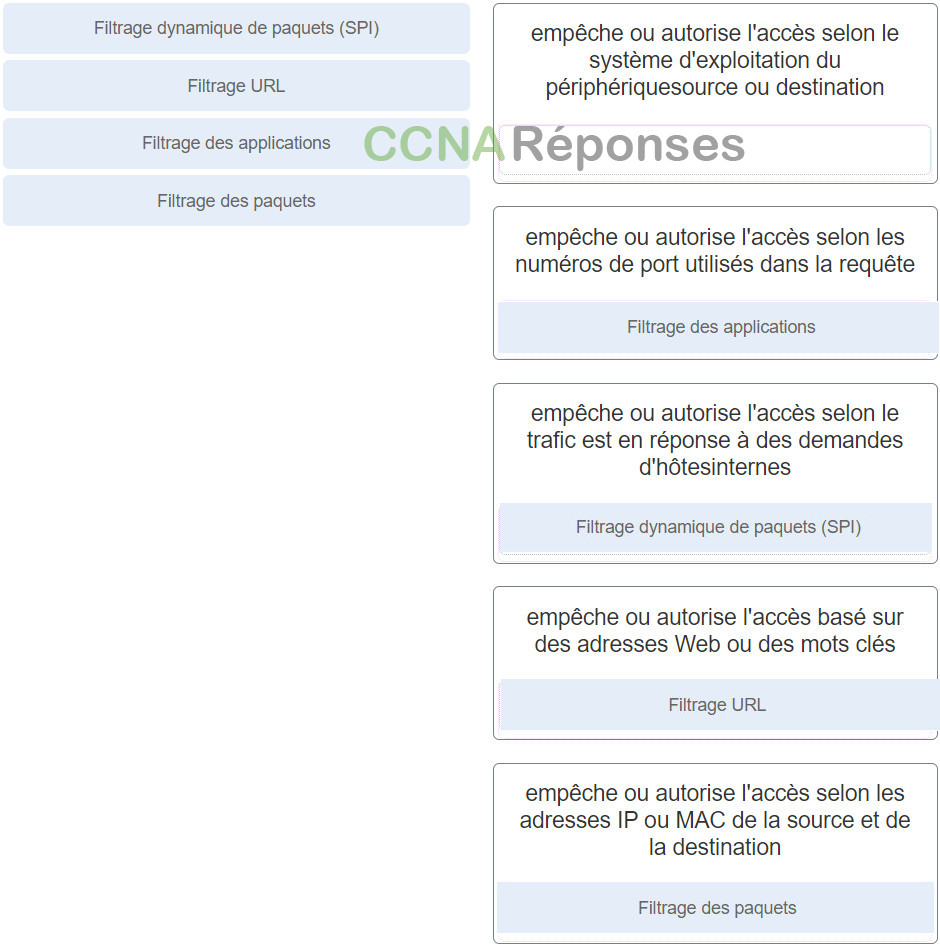

4. Faites correspondre la description avec le type de filtrage du pare-feu. (Toutes les options ne doivent pas être utilisées.)

5. Quel est l’objectif de la fonction d’authentification de la sécurité réseau?

- Demander aux utilisateurs de prouver leur identité

- Déterminer les ressources accessibles par un utilisateur

- Surveiller les activités d’un utilisateur

- Fournir des questions d’authentification

6. Quelle fonctionnalité du pare-feu permet de s’assurer que les paquets entrants sur un réseau sont des réponses légitimes à des requêtes provenant d’hôtes internes ?

- Inspection dynamique de paquets

- Filtrage des paquets

- Filtrage URL

- Filtrage des applications

7. Lorsqu’elle est appliquée à un routeur, quelle commande permet de limiter les attaques en force de mot de passe contre le routeur ?

- service password-encryption

- login block-for 60 attempts 5 within 60

- banner motd $Max failed logins = 5$

- exec-timeout 30

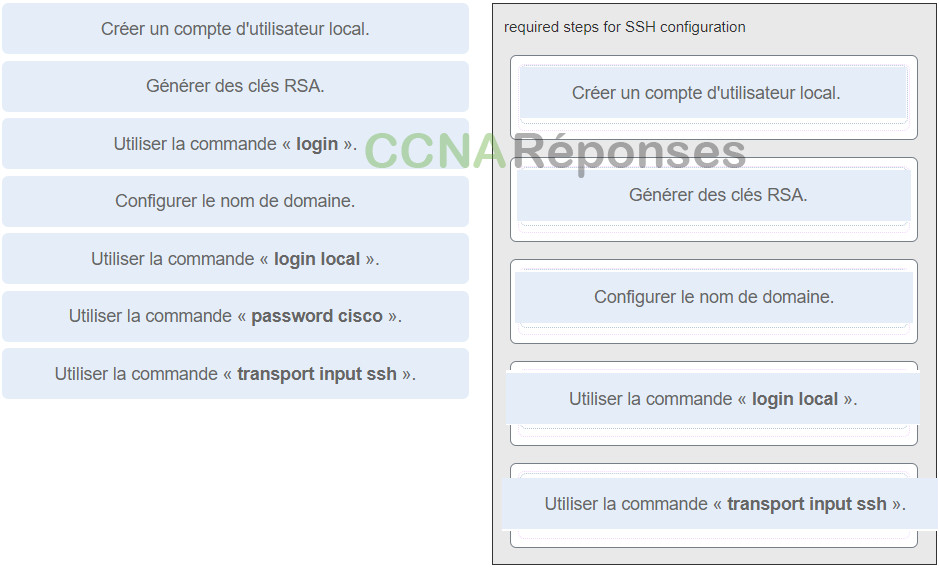

8. Déterminez la procédure de configuration SSH sur un commutateur. L’ordre des réponses ne compte pas. (Les options ne sont pas toutes utilisées.)

9. Quel est l’avantage d’utiliser SSH plutôt que Telnet ?

- SSH assure des communications sécurisées aux hôtes d’accès.

- SSH est plus simple à utiliser.

- SSH prend en charge l’authentification pour les demandes de connexion.

- SSH est plus rapide que Telnet.

10. Quel est le rôle d’un système de protection contre les intrusions?

- connexion d’informations globales sur les menaces aux périphériques de sécurité réseau Cisco

- authentification et validation du trafic

- Détecter les attaques en temps réel

- filtrage des sites Web odieux

11. Un utilisateur redéfinit le réseau d’une petite entreprise et souhaite en garantir la sécurité à un prix raisonnable. L’utilisateur déploie un nouveau pare-feu capable de reconnaître les applications avec des fonctionnalités de détection des intrusions sur la connexion du FAI. Il installe un deuxième pare-feu pour séparer le réseau de l’entreprise du réseau public. En outre,il installe un système de détection d’intrusion sur le réseau interne de l’entreprise. Quelle approche l’utilisateur met-il en œuvre ?

- basée sur les attaques

- basée sur les risques

- les données structurées

- layered

12. Quelle est la description correcte de la redondance ?

- conception d’un réseau utilisant plusieurs périphériques virtuels afin de s’assurer que l’ensemble du trafic utilise le meilleur chemin via l’interréseau

- configuration d’un routeur avec une base de données complète d’adresses MAC permettant de s’assurer que toutes les trames sont acheminées vers la destination correcte

- configuration d’un commutateur avec la sécurité appropriée permettant de s’assurer du filtrage de l’ensemble du trafic acheminé via une interface

- conception d’un réseau utilisant plusieurs chemins entre les commutateurs afin de s’assurer de l’absence de point de défaillance unique

13. Un administrateur réseau met à niveau un réseau de petites entreprises afin d’accorder une priorité élevée au trafic d’applications en temps réel. Quels sont les deux types de services de réseau que l’administrateur de réseau essaie de mettre en place ? (Choisissez deux réponses.)

- messagerie instantanée

- SNMP

- FTP

- Vidéo

- Voix

14. Quel est l’objectif d’une petite entreprise utilisant un outil d’analyse de protocole pour capturer le trafic réseau sur les segments de réseau où l’entreprise envisage de mettre à niveau son réseau ?

- pour documenter et analyser les besoins en trafic réseau sur chaque segment de réseau

- pour identifier la source et la destination du trafic réseau local

- pour établir une ligne de base pour l’analyse de la sécurité après la mise à niveau du réseau

- pour capturer la bande passante requise pour la connexion Internet

15. Quelle méthode est utilisée pour envoyer un message ping spécifiant l’adresse source du ping?

- Exécutez la commande ping sans spécifier d’adresse IP de destination.

- Exécutez la commande ping sans commandes étendues.

- Exécutez la commande ping après l’arrêt des interfaces inutiles.

- Exécutez la commande ping à partir du mode de configuration de l’interface.

16. Un ingénieur réseau analyse des rapports à partir d’un profil de référence du réseau récemment réalisé. Quelle situation décrit un éventuel problème de latence ?

- L’augmentation des temps de réponse de la commande ping d’hôte à hôte

- L’expiration au tronçon suivant suite à l’exécution d’une commande traceroute

- Un changement de quantité de mémoire vive selon ce qu’indique le résultat de la commande show version

- Un changement de bande passante selon ce qu’indique le résultat de la commande show interfaces

17. Quelle proposition relative aux indicateurs Cisco IOS de la requête ping est vraie ?

- Le point d’exclamation (!) indique que la requête ping n’a pas abouti et que le périphérique peut avoir des difficultés à trouver un serveur DNS.

- La lettre U indique qu’un routeur situé sur le chemin et ne possédant pas de route vers l’adresse de destination et que la requête ping n’a pas abouti.

- Une combinaison du point (.) et du point d’exclamation (!) indique qu’un routeur situé sur le chemin et ne possédant pas de route vers l’adresse de destination a répondu par un message ICMP d’inaccessibilité.

- Un point ( . ) indique que la requête ping a abouti mais que le temps de réponse a été anormalement long.

18. Un utilisateur signale l’absence de connectivité réseau. Le technicien prend le contrôle de l’ordinateur de l’utilisateur et tente d’envoyer des requêtes ping aux autres ordinateurs du réseau mais les requêtes ping échouent. Le technicien envoie une requête ping à la passerelle par défaut mais elle échoue également. Quelles conclusions pouvez-vous tirer à coup sûr d’après les résultats du test ?

- Rien ne peut être déterminé à coup sûr à ce stade.

- La carte réseau du PC est défectueuse.

- Le routeur associé au même réseau que la station de travail est en panne.

- Le protocole IP/TCP n’est pas activé.

19. Un technicien réseau exécute la commande C:\> tracert -6 www.cisco.com sur un PC Windows. À quoi sert la commande -6 ?

- Elle définit un délai de 6 millisecondes pour chaque répétition.

- Elle envoie 6 sondes au cours de chaque période de durée de vie.

- Elle oblige le chemin à utiliser IPv6.

- Elle limite le chemin à 6 sauts.

20. Une requête ping échoue quand elle est effectuée à partir du routeur R1 vers le routeur R2 directement connecté. L’administrateur réseau exécute alors la commande show cdp neighbors . Pourquoi l’administrateur réseau exécute-t-il cette commande si la requête ping a échoué entre les deux routeurs ?

- L’administrateur réseau soupçonne la présence d’un virus car la commande ping a échoué.

- L’administrateur réseau souhaite déterminer si la connectivité peut être établie depuis un réseau connecté non directement.

- L’administrateur réseau veut vérifier la connectivité de la couche 2.

- L’administrateur réseau veut vérifier l’adresse IP configurée sur le routeur R2.

21. Un ingénieur réseau dépanne des problèmes de connectivité entre les routeurs et commutateurs interconnectés de Cisco. Quelle commande le technicien doit-il utiliser pour trouver les informations sur les adresses IP, le nom d’hôte et la version de l’IOS des périphériques réseau voisins ?

- show interfaces

- show cdp neighbors detail

- show ip route

- show version

22. Quelle information la commande show version permet-elle de vérifier sur un routeur Cisco ?

- La version du protocole de routage activée

- La valeur du registre de configuration

- L’état opérationnel des interfaces série

- La distance administrative utilisée pour accéder aux réseaux

23. Quelle commande un administrateur doit-il exécuter sur un routeur Cisco pour envoyer des messages de débogage aux lignes vty ?

- logging synchronous

- terminal monitor

- logging console

- logging buffered

24. En suivant une approche de dépannage structurée, un administrateur réseau a identifié un problème réseau après une conversation avec l’utilisateur. Quelle est la prochaine étape que l’administrateur devrait prendre?

- Tester la théorie pour déterminer la cause

- Vérifier le fonctionnement de l’ensemble du système

- Établir un plan d’action visant à résoudre le problème

- Établir une théorie sur les causes probables

25. Les utilisateurs se plaignent, car ils ne peuvent pas accéder à certains sites web sur Internet. Un administrateur parvient à envoyer une requête ping à un serveur web via son adresse IP, mais ne peut pas accéder site web sur un navigateur en utilisant son nom de domaine. Quel serait l’outil de dépannage le plus approprié pour déterminer l’origine du problème ?

- tracert

- ipconfig

- nslookup

- netstat

26. Un employé se plaint qu’un PC Windows ne puisse pas se connecter à Internet. Un technicien réseau exécute la commande ipconfig sur le PC et s’affiche une adresse IP 169.254.10.3. Quelle conclusion pouvez-vous tirer? (Choisissez deux réponses.)

- Le réseau d’entreprise est mal configuré pour le routage dynamique.

- L’adresse de la passerelle par défaut n’est pas configurée.

- Le PC ne peut pas contacter un serveur DHCP.

- L’adresse IP du serveur DHCP a été mal configurée.

- Obtenir une adresse IP automatiquement

27. Reportez-vous à l’illustration. La documentation de base pour une petite entreprise comportait des statistiques ping aller-retour de 36/97/132 entre les hôtes H1 et H3. Aujourd’hui, l’administrateur réseau a vérifié la connectivité en pingant entre les hôtes H1 et H3, ce qui a donné lieu à un temps aller-retour de 1458/2390/6066. Qu’est-ce que cela indique à l’administrateur réseau?

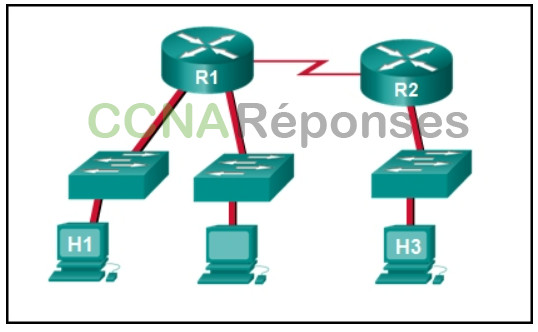

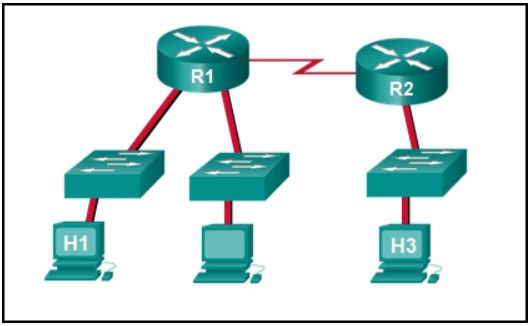

- Quelque chose provoque un délai entre les réseaux.

- Les performances entre les réseaux sont dans les paramètres attendus.

- La connectivité entre H1 et H3 est parfaite.

- Quelque chose provoque des interférences entre H1 et R1.

- H3 n’est pas connecté correctement au réseau.

28. Sur quelles interfaces ou quels ports la sécurité peut-elle être améliorée en configurant des délais d’attente d’exécution ? (Choisissez deux réponses.)

- Ports de console

- Interfaces de bouclage

- Interfaces série

- Ports vty

- Interfaces Fast Ethernet

29. Lors de la configuration de SSH sur un routeur pour implémenter une gestion réseau sécurisée, un ingénieur réseau a exécuté les commandes login local et transport input ssh de line vty. Quelles sont les trois actions de configuration supplémentaires à effectuer pour terminer la configuration SSH? (Choisissez trois réponses.)

- Activez manuellement SSH après la génération des clés RSA.

- Créez une base de données de nom d’utilisateur et de mot de passe locale valide.

- Définissez les niveaux de privilèges d’utilisateur.

- Générez les clés RSA asymétriques.

- Accès CLI basé sur des rôles

- Configurer le nom de domaine IP correct.

30. Quelle est en pratique la meilleure façon d’atténuer les risques d’attaque de ver ?

- Changer les mots de passe système tous les 30 jours

- S’assurer que les définitions de virus les plus récentes sont installées sur tous les systèmes

- S’assurer que AAA est configuré sur le réseau

- Télécharger des mises à jour de sécurité distribuées par le fournisseur du système d’exploitation et appliquer les correctifs à tous les systèmes vulnérables

31. Quelle affirmation décrit les commandes ping et tracert ?

- Tracert indique chaque saut, tandis que ping indique uniquement une réponse de destination.

- La commande ping indique si la transmission a abouti, ce que ne fait pas la commande tracert .

- Les deux commandes ping et tracert peuvent afficher les résultats sous forme graphique.

- La commande tracert utilise les adresses IP, ce que ne fait pas la commande ping .

32. Un technicien doit documenter les configurations actuelles de tous les périphériques réseau d’une université, y compris ceux des bâtiments hors site. Quel est le protocole le plus performant pour accéder en toute sécurité aux périphériques réseau ?

- Telnet

- HTTP

- SSH

- FTP

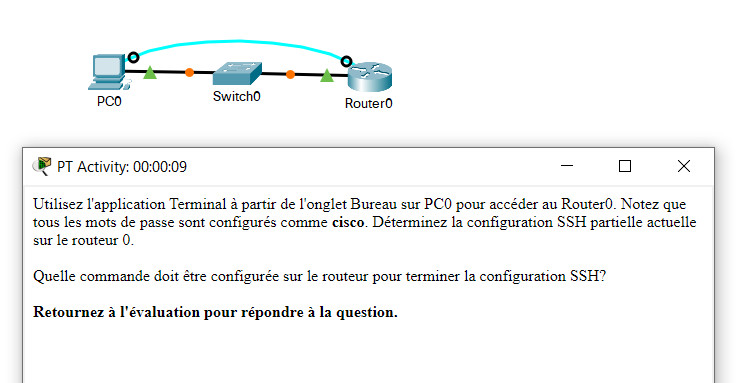

33. Ouvrez le fichier d’activité Packet Tracer. Effectuez les tâches dans les instructions relatives et puis répondez à la question.

Quelle commande doit être configurée sur le routeur pour terminer la configuration SSH?

- enable secret class

- transport input ssh

- ip domain-name cisco.com

- service password-encryption

34. Un administrateur décide d’utiliser «Elizabeth» comme mot de passe sur un routeur nouvellement installé. Quelle déclaration s’applique au choix du mot de passe?

- Il est fort car il utilise un minimum de 10 chiffres, lettres et caractères spéciaux.

- Il est faible car c’est un mot qui se trouve facilement dans le dictionnaire.

- Il est faible car il utilise des renseignements personnels facilement trouvés.

- Il est fort parce qu’il utilise une phrase secrète.

35. Seuls les employés connectés aux interfaces IPv6 ont de la difficulté à se connecter à des réseaux distants. L’analyste souhaite vérifier que le routage IPv6 a été activé. Quelle est la meilleure commande à utiliser pour accomplir la tâche ?

- show interfaces

- show ip nat translations

- copy running-config startup-config

- show running-config

36. Quelle fonctionnalité de SSH le rend plus sécurisé que Telnet pour une connexion de gestion de périphériques?

- informations de connexion et chiffrement des données

- exigences plus strictes en matière de mot de passe

- connexion aléatoire à un port unique

- confidentialité avec IPSec

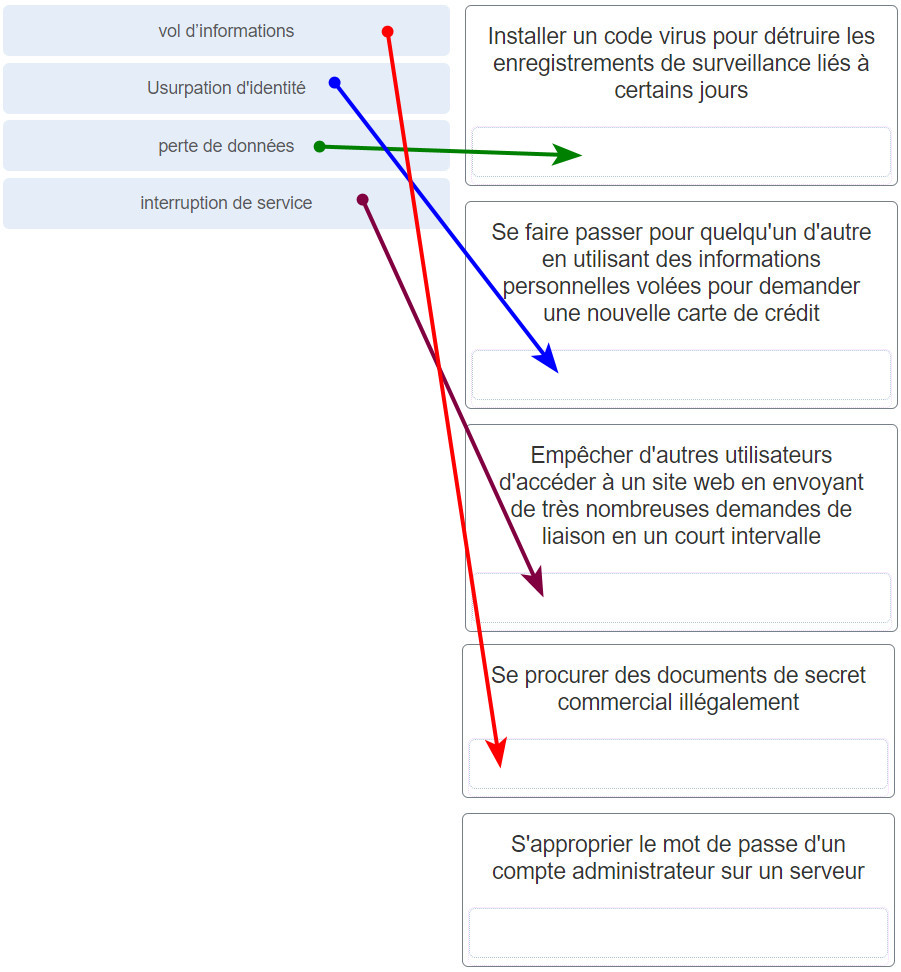

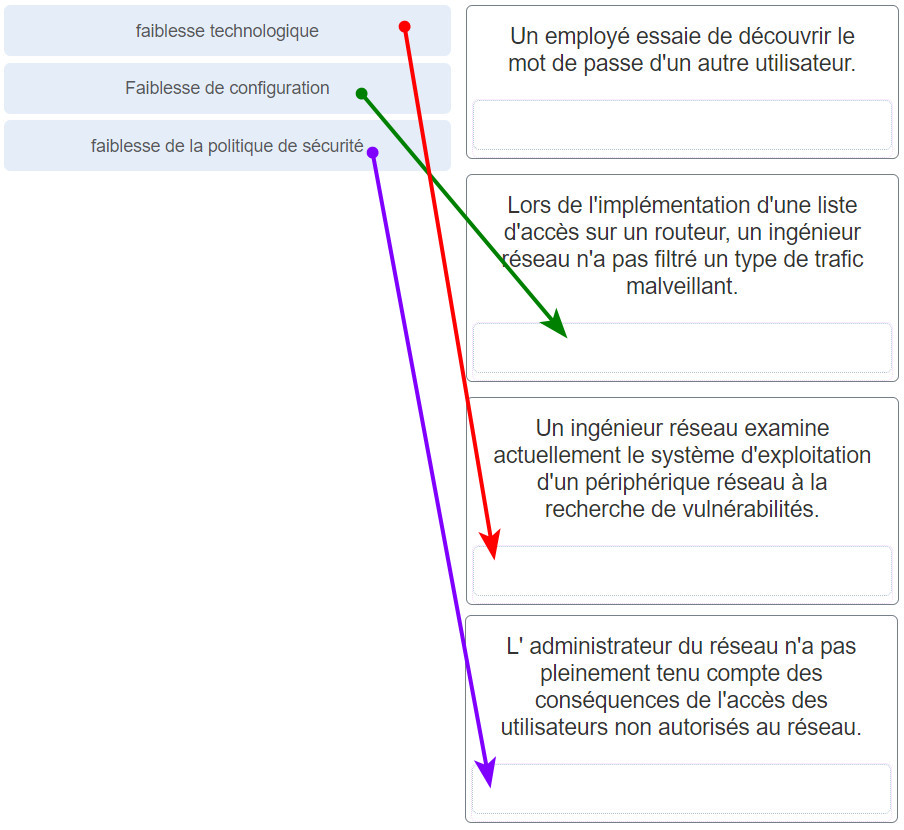

37. Reliez le type d’information de sécurité au scénario correspondant. (Les options ne sont pas toutes utilisées.)

38. Quelle attaque implique une compromission des données qui se produit entre deux points d’extrémité?

- homme-au-milieu

- extraction des paramètres de sécurité

- Déni de service

- nom d’utilisateur énumération

39. Faites correspondre chaque faiblesse avec un exemple. (Les propositions ne doivent pas être toutes utilisées.)

40. Un administrateur décide d’utiliser « 5$7*4#033! » comme mot de passe sur un routeur nouvellement installé. Quelle déclaration s’applique au choix du mot de passe?

- Il est faible car il s’agit souvent du mot de passe par défaut sur les nouveaux appareils.

- Il est fort car il contient 10 chiffres et caractères spéciaux.

- Il est faible car il utilise des renseignements personnels facilement trouvés.

- Il est fort car il utilise un minimum de 10 chiffres, lettres et caractères spéciaux.

41. Quelle commande doit être utilisée sur un routeur ou un commutateur Cisco pour permettre aux messages de journal de s’afficher sur les sessions connectées à distance via Telnet ou SSH ?

- show running-config

- logging synchronous

- terminal monitor

- debug all

42. Quel service réseau attribue automatiquement des adresses IP aux périphériques du réseau ?

- Telnet

- DNS

- DHCP

- traceroute

43. Reportez-vous à l’illustration. L’hôte H3 rencontre des difficultés pour communiquer avec l’hôte H1. L’administrateur réseau soupçonne qu’il existe un problème avec la station de travail H3 et veut prouver qu’il n’y a pas de problème avec la configuration R2. Quel outil l’administrateur réseau pourrait-il utiliser sur le routeur R2 pour prouver qu’il existe une communication pour héberger H1 à partir de l’interface sur R2, qui est l’interface utilisée par H3 lors de la communication avec des réseaux distants ?

- traceroute

- show cdp neighbors

- Telnet

- Extensions de la commande ping

44. À quelle fin un administrateur réseau utilise-t-il l’utilitaire tracert ?

- Pour vérifier les informations relatives à un nom DNS sur le serveur DNS

- Pour afficher l’adresse IP, la passerelle par défaut et l’adresse du serveur DNS pour un PC

- Pour déterminer les connexions TCP actives sur un PC

- Pour identifier où un paquet a été perdu ou retardé sur un réseau

45. Quelle commande un administrateur peut-il exécuter pour déterminer quelle interface un routeur utilisera pour atteindre les réseaux distants?

- show interfaces

- show arp

- show ip route

- show protocols

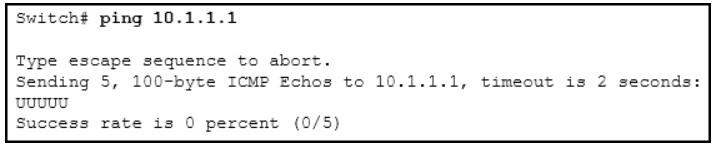

46. Examinez l’illustration. Un administrateur teste la connectivité à un périphérique distant avec l’adresse IP 10.1.1.1. Qu’indique le résultat de cette commande ?

- Un paquet ping est bloqué par un dispositif de sécurité sur le chemin.

- Un routeur situé sur le chemin ne possède pas de route vers la destination.

- Le délai de connexion a expiré pendant l’attente de la réponse du périphérique distant.

- La connectivité au périphérique distant est fonctionnelle.

47. Les étudiants connectés au même commutateur ont des temps de réponse plus lents que la normale. L’administrateur soupçonne un problème de paramètre duplex. Quelle est la meilleure commande à utiliser pour accomplir la tâche?

- show interfaces

- show ip nat translations

- copy running-config startup-config

- ipconfig getifaddr en0

48. Un administrateur décide d’utiliser «Robert» comme mot de passe sur un routeur nouvellement installé. Quelle déclaration s’applique au choix du mot de passe?

- Il est faible car il utilise des renseignements personnels facilement trouvés.

- Il est fort parce qu’il utilise une phrase secrète.

- Il est fort car il utilise un minimum de 10 chiffres, lettres et caractères spéciaux.

- Il est fort car il utilise un minimum de 10 chiffres, lettres et caractères spéciaux.

49. Un étudiant souhaite enregistrer une configuration de routeur sur NVRAM. Quelle est la meilleure commande à utiliser pour accomplir la tâche?

- show ip route

- show interfaces

- copy running-config startup-config

- show ip nat translations

50. Un technicien réseau dépanne un problème et doit vérifier les adresses IP de toutes les interfaces d’un routeur. Quelle est la meilleure commande à utiliser pour accomplir la tâche?

- show ip interface brief

- nslookup

- show ip route

- ipconfig getifaddr en0

51. Un utilisateur souhaite connaître l’adresse IP du PC. Quelle est la meilleure commande à utiliser pour accomplir la tâche?

- ipconfig

- show ip nat translations

- copy running-config startup-config

- show interfaces

52. Un administrateur décide d’utiliser « 12345678! » comme mot de passe sur un routeur nouvellement installé. Quelle déclaration s’applique au choix du mot de passe?

- Il est fort car il utilise un minimum de 10 chiffres, lettres et caractères spéciaux.

- Il est fort parce qu’il utilise une phrase secrète.

- Il est faible parce qu’il utilise une série de chiffres ou de lettres.

- Il est faible car c’est un mot qui se trouve facilement dans le dictionnaire.

53. Un administrateur dépanne les problèmes de connectivité et doit déterminer l’adresse IP d’un site Web. Quelle est la meilleure commande à utiliser pour accomplir la tâche?

- show ipv6 route

- nslookup

- copy startup-config running-config

- show ipv6 interface

54. Un administrateur décide d’utiliser « PR3s!d7n&0 » comme mot de passe sur un routeur nouvellement installé. Quelle déclaration s’applique au choix du mot de passe?

- Il est faible car c’est un mot qui se trouve facilement dans le dictionnaire.

- Il est faible car il utilise des renseignements personnels facilement trouvés.

- Il est fort car il utilise un minimum de 10 chiffres, lettres et caractères spéciaux.

- Il est faible car il s’agit souvent du mot de passe par défaut sur les nouveaux appareils.

55. Un administrateur décide d’utiliser « WhatareYouWaiting4 » comme un mot de passe sur un routeur nouvellement installé. Quelle déclaration s’applique au choix du mot de passe?

- Il est fort parce qu’il utilise une phrase secrète.

- Il est faible car il utilise des renseignements personnels facilement trouvés.

- Il est faible car c’est un mot qui se trouve facilement dans le dictionnaire.

- Il est faible car il s’agit souvent du mot de passe par défaut sur les nouveaux appareils.

56. Un administrateur décide d’utiliser «admin» comme mot de passe sur un routeur nouvellement installé. Quelle déclaration s’applique au choix du mot de passe?

- Il est fort car il utilise un minimum de 10 chiffres, lettres et caractères spéciaux.

- Il est fort parce qu’il utilise une phrase secrète.

- Il est faible car il s’agit souvent du mot de passe par défaut sur les nouveaux appareils.

- Il est fort car il utilise un minimum de 10 chiffres, lettres et caractères spéciaux.

57. Un administrateur décide d’utiliser «mot de passe» comme mot de passe sur un routeur nouvellement installé. Quelle déclaration s’applique au choix du mot de passe?

- Il est fort parce qu’il utilise une phrase secrète.

- C’est un mot de passe couramment utilisé

- Il est faible car c’est un mot qui se trouve facilement dans le dictionnaire.

- Il est fort car il utilise un minimum de 10 chiffres, lettres et caractères spéciaux.

58. Un technicien de support doit connaître l’adresse IP de l’interface sans fil sur un MAC. Quelle est la meilleure commande à utiliser pour accomplir la tâche?

- copy running-config startup-config

- show ip nat translations

- ipconfig getifaddr en0

- show interfaces

59. Un administrateur décide d’utiliser «Feb121978» comme mot de passe sur un routeur nouvellement installé. Quelle déclaration s’applique au choix du mot de passe?

- Il est fort parce qu’il utilise une phrase secrète.

- Il est fort car il utilise un minimum de 10 chiffres, lettres et caractères spéciaux.

- Il est faible car il utilise des renseignements personnels facilement trouvés.

- Il est faible car c’est un mot qui se trouve facilement dans le dictionnaire.

merci énorment pour ces éléments de réponse très justifiés