1. Quelle méthode est utilisée par certains logiciels malveillants pour transférer des fichiers d’hôtes infectés vers un hôte d’acteur de…

Browsing: Network Defense

Défense du réseau

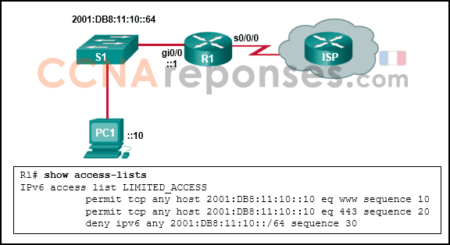

1. Quelle déclaration de liste d’accès unique correspond à l’ensemble des réseaux suivants? 192.168.16.0 192.168.17.0 192.168.18.0 192.168.19.0 liste d’accès 10…

1. Quelle est la caractéristique d’une approche de défense en profondeur multicouche? Les acteurs de menace n’ont plus à décoller…

1. Quel outil de détection des intrusions basé sur l’hôte est intégré dans Security Onion? Sguil Wireshark Snort OSSEC 2.…

1. Un système NIDS/NIPS a identifié une menace. Quel type de données de sécurité sera généré et envoyé à un…

1. Comment les cybercriminels utilisent-ils un iFrame malveillant? L’iFrame permet au navigateur de charger une page web à partir d’une…

1. À quoi sert l’algorithme DH? fournir une prise en charge de non-répudiation assurer la confidentialité des données des e-mails…

1. Quelles sont les deux classes d’algorithmes de cryptage? (Choisissez deux propositions.) ouverte classique symétrique asymétrique avancé 2. Quel terme…

1. Quelle affirmation décrit une fonctionnalité d’un pare-feu de politique basé sur les zones? Le niveau de sécurité du routeur…

1. Quelle affirmation caractérise un pare-feu de filtrage de paquet? Il est vulnérable face à une usurpation d’adresse IP. Il…