1.0 Introduction

1.0.1 Pourquoi devrais-je suivre ce module?

Bienvenue à la configuration de base des périphériques !

Bienvenue dans le premier module du CCNA: Notions de base sur la commutation, le routage et le sans fil ! Vous savez que les commutateurs et les routeurs sont livrés avec une configuration intégrée, alors pourquoi devriez-vous apprendre à configurer davantage les commutateurs et les routeurs?

Imaginez que vous avez acheté un modèle de train. Après l’avoir installé, vous avez réalisé que la voie n’était qu’une simple forme ovale et que les wagons ne circulaient que dans le sens des aiguilles d’une montre. Vous voudrez peut-être que la piste soit une forme de huit avec un passage supérieur. Vous voudrez peut-être avoir deux trains qui fonctionnent indépendamment l’un de l’autre et sont capables de se déplacer dans des directions différentes. Comment as-tu pu faire ça? Vous devrez reconfigurer la piste et les contrôles. C’est la même chose avec les périphériques réseau. En tant qu’administrateur réseau, vous avez besoin d’un contrôle détaillé des périphériques de votre réseau. Cela signifie configurer avec précision les commutateurs et les routeurs afin que votre réseau fasse ce que vous voulez qu’il fasse. Ce module propose de nombreuses activités de vérification de syntaxe et de Packet Tracer pour vous aider à développer ces compétences. C’est parti!

1.0.2 Qu’est-ce que je vais apprendre dans ce module?

Titre du module: Configuration de base des périphériques

Objectif du module: Configurer les appareils en utilisant les bonnes pratiques de sécurité.

| Titre du rubrique | Objectif du rubrique |

|---|---|

| Configuration d’un commutateur avec les paramètres d’origine | Configurer les paramètres d’origine sur un commutateur Cisco. |

| Configuration des ports de commutateur | Configurer les ports de commutateur pour répondre à la configuration réseau requise. |

| Accès distant sécurisé | Configurer l’accès de gestion sécurisé sur un commutateur. |

| Configuration des paramètres de base d’un routeur | Configurer les paramètres de base d’un routeur pour passer entre deux réseaux directement connectés, en utilisant le CLI. |

| Vérification des réseaux directement connectés | Vérifier la connectivité entre deux réseaux qui sont directement connectés à un routeur. |

1.0.5 Packet Tracer – Exploration en mode logique et physique

Le modèle de réseau dans cette activité PTPM (Packet Tracer Physical Mode) intègre de nombreuses technologies que vous pouvez maîtriser dans les cours Cisco Networking Academy. Il représente une version simplifiée d’un réseau de PME.

La plupart des appareils de la filiale de Seward et du centre de données Warrenton sont déjà déployés et configurés. Vous venez d’être embauché pour examiner les appareils et les réseaux déployés. Il n’est pas important que vous compreniez tout ce que vous voyez et faites dans cette activité. N’hésitez pas à explorer le réseau par vous-même. Si vous souhaitez poursuivre de manière plus méthodique, procédez comme suit. Répondez de votre mieux aux questions.

1.1 Configuration d’un commutateur avec les paramètres d’origine

1.1.1 Séquence de démarrage du commutateur

Avant de pouvoir configurer un commutateur, vous devez l’allumer et lui permettre de passer par la séquence de démarrage en cinq étapes. Cette rubrique couvre les bases de la configuration d’un commutateur et inclut un travail pratique à la fin.

Une fois qu’un commutateur Cisco est mis sous tension, il passe par la séquence de démarrage suivante en cinq étapes :

Étape 1: Tout d’abord, le commutateur charge un programme auto-test de mise sous tension (POST) stocké dans la ROM. POST vérifie le sous-système CPU. Il teste le processeur, la DRAM et la partie du périphérique flash qui constitue le système de fichiers flash.

Étape 2: Le commutateur exécute ensuite le bootloader. Le chargeur de démarrage (boot loader) est un petit programme stocké dans la ROM qui est exécuté immédiatement après la fin de POST.

Étape 3: Le boot loader effectue une initialisation de bas niveau du CPU. Il initialise les registres du processeur qui contrôlent l’emplacement auquel la mémoire physique est mappée, la quantité de mémoire et sa vitesse.

Étape 4: Le boot loader initialise le système de fichiers flash sur la carte système.

Étape 5: Finalement, le chargeur de démarrage localise et charge dans la mémoire une image par défaut du logiciel du système d’exploitation IOS et donne le contrôle du commutateur à l’IOS.

1.1.2 Commande boot system

Le commutateur tente de démarrer automatiquement en utilisant les informations de la variable d’environnement BOOT. Si cette variable n’est pas définie, le commutateur tente de charger et d’exécuter le premier fichier exécutable qu’il peut trouver. Sur les commutateurs de la série Catalyst 2960, le fichier image est normalement contenu dans un répertoire portant le même nom que le fichier image (à l’exclusion de l’extension de fichier .bin).

Le système d’exploitation IOS initialise ensuite les interfaces à l’aide des commandes Cisco IOS figurant dans le fichier de configuration initiale. Le fichier startup-config est appelé config.text et se trouve en flash.

Dans l’exemple, la variable d’environnement BOOT est définie à l’aide de la commande de mode de configuration globale boot system. Notez que l’IOS se trouve dans un dossier distinct et que le chemin d’accès au dossier est spécifié. Utilisez la commande show boot pour voir sur quoi le fichier de démarrage IOS actuel est réglé.

S1(config)# boot system flash:/c2960-lanbasek9- mz.150-2.SE/c2960-lanbasek9-mz.150-2.SE.bin

Le tableau définit chaque partie de la commande boot system.

| Commande | Définition |

|---|---|

boot system |

La commande principale |

flash: |

Périphérique de stockage |

c2960-lanbasek9-mz.150-2.SE/ |

Le chemin d’accès au système de fichiers |

c2960-lanbasek9-mz.150-2.SE.bin |

Le nom du fichier IOS |

1.1.3 Indicateurs LED de commutation

Les commutateurs Cisco Catalyst ont plusieurs témoins lumineux LED. Vous pouvez utiliser les LED du commutateur pour surveiller rapidement l’activité et les performances du commutateur. Les commutateurs de différents modèles et ensembles de fonctionnalités auront différentes LED et leur emplacement sur le panneau avant de l’interrupteur peut également varier.

La figure montre les voyants du commutateur et le bouton Mode d’un commutateur Cisco Catalyst 2960.

Le bouton Mode (7 sur la figure) permet de basculer sur l’état du port, le duplex du port, la vitesse du port et, si pris en charge, l’état Power over Ethernet (PoE) des voyants de port (8 sur la figure).

Cliquez sur chaque bouton pour apprendre le but des indicateurs LED (1 à 6 dans la figure), et la signification de leurs couleurs:

1.1.4 Récupération après une panne de système

Le chargeur de démarrage permet d’accéder au commutateur si le système d’exploitation ne peut être utilisé en raison de fichiers système manquants ou endommagés. Le chargeur de démarrage dispose d’une ligne de commande qui permet d’accéder aux fichiers stockés dans la mémoire flash.

Le chargeur de démarrage est accessible via une connexion à la console en suivant ces étapes :

Étape 1. Connectez un PC par un câble de console au port de console du commutateur. Configurez le logiciel d’émulation de terminal pour le connecter au commutateur.

Étape 2. Débranchez le cordon d’alimentation du commutateur.

Étape 3. Rebranchez le cordon d’alimentation au commutateur et, dans les 15 secondes qui suivent, appuyez sur le bouton Mode et maintenez-le enfoncé pendant que la LED du système clignote encore en vert.

Étape 4. Continuez à appuyer sur le bouton Mode jusqu’à ce que le voyant lumineux du système devienne brièvement orange puis vert fixe ; puis relâchez le bouton Mode.

Étape 5. L’invite switch: apparaît dans le logiciel d’émulation de terminal sur le PC.

Tapez help ou ? à l’invite du chargeur de démarrage pour afficher la liste des commandes disponibles.

Par défaut, le commutateur tente de démarrer automatiquement en utilisant les informations de la variable d’environnement BOOT. Pour afficher le chemin d’accès de la variable d’environnement du commutateur, tapez la commande set. Ensuite, initialisez le système de fichiers flash à l’aide de la commande flash_init pour afficher les fichiers actuels en flash, comme indiqué dans la sortie.

switch: set BOOT=flash:/c2960-lanbasek9-mz.122-55.SE7/c2960-lanbasek9-mz.122-55.SE7.bin (output omitted) switch: flash_init Initializing Flash... flashfs[0]: 2 files, 1 directories flashfs[0]: 0 orphaned files, 0 orphaned directories flashfs[0]: Total bytes: 32514048 flashfs[0]: Bytes used: 11838464 flashfs[0]: Bytes available: 20675584 flashfs[0]: flashfs fsck took 10 seconds. ...done Initializing Flash.

Une fois l’initialisation du flash est terminée, vous pouvez entrer la commande dir flash: pour visualiser les répertoires et les fichiers en flash, comme indiqué dans la sortie.

switch: dir flash:

Directory of flash:/

2 -rwx 11834846 c2960-lanbasek9-mz.150-2.SE8.bin

3 -rwx 2072 multiple-fs

Entrez la commande BOOT=flash pour modifier le chemin de la variable d’environnement BOOT que le commutateur utilise pour charger le nouvel IOS en flash. Pour vérifier le nouveau chemin de la variable d’environnement BOOT, relancez la commande set. Enfin, pour charger le nouvel IOS tapez la commande boot sans aucun argument, comme indiqué dans la sortie.

switch: BOOT=flash:c2960-lanbasek9-mz.150-2.SE8.bin switch: set BOOT=flash:c2960-lanbasek9-mz.150-2.SE8.bin (output omitted) switch: boot

Les commandes du chargeur de démarrage prennent en charge l’initialisation du flash, le formatage du flash, l’installation d’un nouvel IOS, la modification de la variable d’environnement BOOT et la récupération des mots de passe perdus ou oubliés.

1.1.5 Accès à la gestion des commutateurs

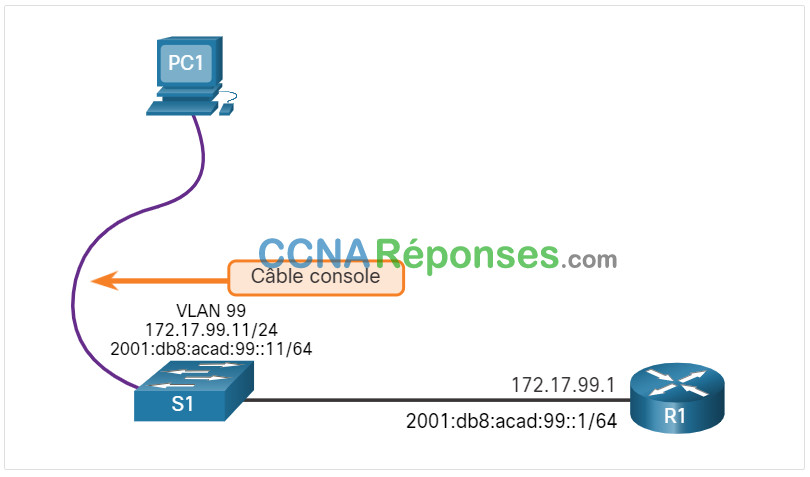

Pour préparer un commutateur pour l’accès à la gestion à distance, le commutateur doit être configuré avec une adresse IP et un masque de sous-réseau. Gardez à l’esprit que pour gérer le commutateur à partir d’un réseau distant, le commutateur doit être configuré avec une passerelle par défaut. Ceci est très similaire à la configuration des informations d’adresse IP sur les périphériques hôtes. Dans la figure, l’interface virtuelle du commutateur (SVI) sur S1 doit recevoir une adresse IP. Le SVI est une interface virtuelle, pas un port physique sur le commutateur. Un câble de console est utilisé pour se connecter à un PC afin que le commutateur puisse être configuré initialement.

1.1.6 Exemple de configuration du commutateur SVI

Par défaut, le commutateur est configuré pour que sa gestion soit contrôlée par le VLAN 1. Tous les ports sont attribués à VLAN 1 par défaut. Pour des raisons de sécurité, il est considéré comme une bonne pratique d’utiliser un VLAN autre que le VLAN 1 pour la gestion du VLAN, tel que le VLAN 99 dans l’exemple.

Cliquez sur chaque bouton pour connaître les étapes à suivre pour configurer l’accès à la gestion des commutateurs.

1.1.7 Travaux pratiques – Configuration de base du commutateur

Possibilité de pratiquer des compétences

Vous avez la possibilité de pratiquer les compétences suivantes:

- Part 1: Câbler le réseau et vérifier la configuration par défaut du commutateur

- Part 2: Configurer les paramètres de base des périphériques réseau

- Part 3: Vérifier et tester la connectivité réseau

Vous pouvez pratiquer ces compétences à l’aide du Packet Tracer ou de l’équipement de laboratoire, le cas échéant.

1.2 Configuration des ports de commutateur

1.2.1 Communications bidirectionnelles

Les ports d’un commutateur peuvent être configurés indépendamment pour différents besoins. Cette rubrique explique comment configurer les ports de commutateur, comment vérifier vos configurations, les erreurs courantes et comment dépanner les problèmes de configuration de commutateur.

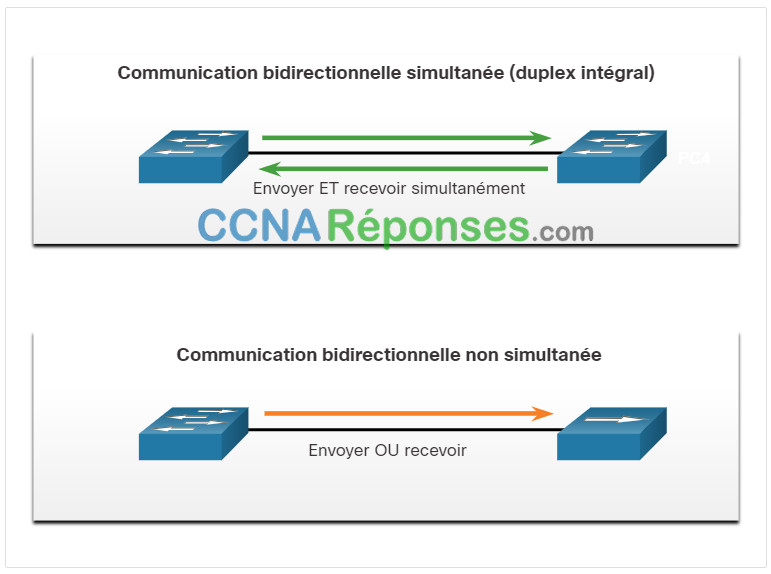

Les communications bidirectionnelles simultanées augmentent la bande passante réelle, car les deux extrémités de la connexion transmettent et reçoivent simultanément des données. C’est ce qu’on appelle la communication bidirectionnelle et elle nécessite une microsegmentation. Un réseau local microsegmenté est créé lorsqu’un port de commutateur n’a qu’un seul appareil connecté et qu’il fonctionne en mode duplex intégral. Il n’y a pas de domaine de collision associé à un port de commutateur fonctionnant en mode duplex intégral.

Contrairement à la communication en duplex intégral, la communication en semi-duplex est unidirectionnelle. La communication en semi-duplex pose des problèmes de performance car les données ne peuvent circuler que dans un seul sens à la fois, ce qui entraîne souvent des collisions. Les connexions semi-duplex se retrouvent généralement sur des matériels plus anciens, tels que les concentrateurs (hubs). La communication duplex intégral a remplacé le semi-duplex dans la plupart des matériels.

La figure illustre la communication duplex intégral et semi-duplex.

La figure illustre la différence entre les communications duplex intégral et semi-duplex entre deux commutateurs. Le diagramme du haut montre en duplex intégral avec des flèches dans les deux sens le lien entre les deux commutateurs avec le texte : Envoyer ET recevoir, simultanément. Le diagramme du bas montre un semi-duplex avec une seule flèche passant d’un interrupteur à l’autre avec le texte : Envoyer OU recevoir.

L’Ethernet Gigabit et les cartes réseau de 10 Gb nécessitent des connexions duplex intégral (full-duplex) pour fonctionner. En mode duplex intégral, le circuit de détection de collision sur le NIC est désactivé. Le duplex intégral offre une efficacité de 100 % dans les deux sens (émission et réception). Il en résulte un doublement de l’utilisation potentielle de la largeur de bande indiquée.

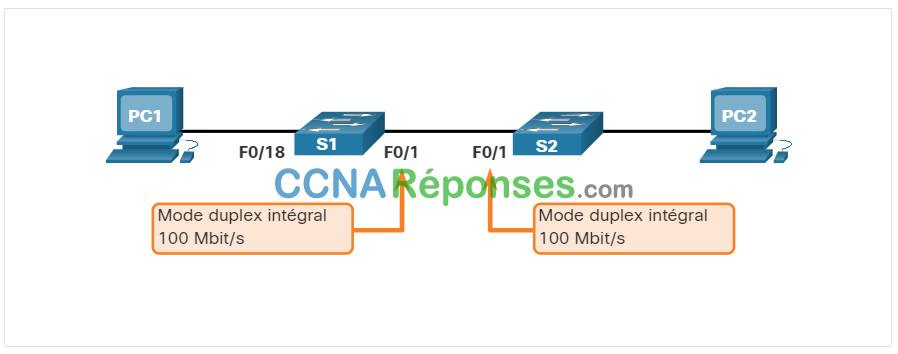

1.2.2 Configuration des ports de commutateur au niveau de la couche physique

Les ports de commutation peuvent être configurés manuellement avec des paramètres de duplex et de vitesse spécifiques. Utilisez la commande de mode de configuration de l’interface duplex pour spécifier manuellement le mode duplex pour un port de commutateur. Utilisez la commande du mode de configuration de l’interface speed pour spécifier manuellement la vitesse. Par exemple, les deux commutateurs de la topologie devraient toujours fonctionner en duplex intégral à 100 Mbps.

Le tableau présente les commandes pour S1. Les mêmes commandes peuvent être appliquées à S2.

| Tâche | Commandes IOS |

|---|---|

| Passer en mode de configuration globale. |

S1# configure terminal |

| Passer en mode de configuration d’interface. |

S1(config)# interface FastEthernet 0/1 |

| Configurer le mode bidirectionnel d’interface. |

S1(config-if)# duplex full |

| Configurer la vitesse d’interface |

S1(config-if)# speed 100 |

| Repasser en mode d’exécution privilégié. |

S1(config-if)# end |

| Enregistrer la configuration en cours dans la configuration de démarrage. |

S1# copy running-config startup-config |

Le paramètre de bidirectionnalité et de vitesse d’un port de commutateur Cisco Catalyst 2960 ou 3560 est auto. Les ports 10/100/1000 fonctionnent en mode semi-duplex ou full-duplex lorsqu’ils sont réglés à 10 ou 100 Mbps et ne fonctionnent en mode full-duplex que lorsqu’il est réglé à 1000 Mbps (1 Gbps). L’auto-négociation est utile lorsque les paramètres de vitesse et de duplex de l’appareil qui se connecte au port sont inconnus ou peuvent changer. Lors de la connexion à des dispositifs connus tels que des serveurs, des postes de travail dédiés ou des dispositifs de réseau, la meilleure pratique consiste à régler manuellement les paramètres de vitesse et de duplex.

Lors du dépannage des problèmes de port de commutateur, il est important de vérifier les paramètres duplex et de vitesse.

Remarque: Des paramètres incorrects relatifs au mode duplex ou au débit peuvent entraîner des problèmes de connectivité. L’échec de l’auto-négociation crée des paramètres mal adaptés.

Tous les ports à fibre optique, tels que les ports 1000BASE-SX, ne fonctionnent qu’à une vitesse prédéfinie et sont toujours en duplex intégral

1.2.3 Auto-MDIX

Jusqu’à récemment, certains types de câbles (droits ou croisés) étaient nécessaires pour le raccordement des appareils. Connexions commutateur à commutateur ou commutateur à routeur requises à l’aide de différents câbles Ethernet. L’utilisation de la fonction de croisement automatique des interfaces dépendantes du support (auto-MDIX) sur une interface élimine ce problème. Lorsque la fonction auto-MDIX est activée, l’interface détecte automatiquement le type de connexion de câble requis (droit ou croisé) et configure la connexion de manière appropriée. Pour la connexion aux commutateurs sans utiliser la fonctionnalité auto-MDIX, des câbles droits doivent être utilisés pour connecter des périphériques tels que des serveurs, des stations de travail ou des routeurs. Des câbles croisés doivent être utilisés pour se connecter à d’autres commutateurs ou à des répéteurs.

Lorsque la fonction auto-MDIX est activée, le type de câble utilisé n’a pas d’importance. L’interface s’adapte et fait en sorte d’assurer la communication. Sur les nouveaux commutateurs Cisco, la commande du mode de configuration de l’interface mdix auto active cette fonction. Lors de l’utilisation d’auto-MDIX sur une interface, la vitesse de l’interface et le duplex doivent être réglés sur auto alors que la fonction fonctionne correctement.

La commande d’activation de l’auto-MDIX est émise en mode de configuration de l’interface sur le commutateur comme indiqué:

S1(config-if)# mdix auto

Remarque: La fonction auto-MDIX est activée par défaut sur les commutateurs Catalyst 2960 et Catalyst 3560 mais n’est pas disponible sur les anciens commutateurs Catalyst 2950 et Catalyst 3550.

Pour examiner le paramètre Auto-MDIX pour une interface spécifique, utilisez la commande show controllers ethernet-controller avec le mot-clé phy. Pour limiter la sortie aux lignes référençant Auto-, utilisez le filtre include Auto-MDIX. Comme indiqué, la sortie indique On ou Off pour la fonction.

S1# show controllers ethernet-controller fa0/1 phy | include MDIX Auto-MDIX : On [AdminState=1 Flags=0x00052248]

1.2.4 Commandes de vérification des commutateurs

Le tableau résume certaines des commandes de vérification des commutateurs les plus utiles.

| Tâche | Commandes IOS |

|---|---|

| Afficher l’état et la configuration des interfaces. |

S1# show interfaces [interface-id] |

| Afficher la configuration initiale actuelle. |

S1# show startup-config |

| Afficher la configuration courante. |

S1# show running-config |

| Afficher les informations sur le système de fichiers Flash. |

S1# show flash |

| Afficher l’état matériel et logiciel du système. |

S1# show version |

| Afficher l’historique de la commande saisie. |

S1# show history |

| Afficher les informations IP d’une interface. |

S1# show ip interface [interface-id] OU S1# show ipv6 interface [interface-id] |

| Afficher la table d’adresses MAC. |

S1# show mac-address-table OU S1# show mac address-table |

1.2.5 Vérification de la configuration du port du commutateur

La commande show running-config peut être utilisée pour vérifier que le commutateur a été correctement configuré. À partir de la sortie abrégée de l’échantillon sur S1, quelques informations importantes sont présentées dans la figure:

- L’interface Fast Ethernet 0/18 est configurée avec le VLAN de gestion 99

- Le VLAN 99 est configuré avec une adresse IPv4 de 172.17.99.11 255.255.255.255.0

- La passerelle par défaut est fixée à 172.17.99.1

S1# show running-config Building configuration... Current configuration : 1466 bytes ! interface FastEthernet0/18 switchport access vlan 99 switchport mode access ! (output omitted) ! interface Vlan99 ip address 172.17.99.11 255.255.255.0 ipv6 address 2001:DB8:ACAD:99::1/64 ! ip default-gateway 172.17.99.1

La commande show interfaces est une autre commande couramment utilisée, qui affiche des informations d’état et de statistiques sur les interfaces réseau du commutateur. La commande show interfaces est fréquemment utilisée lors de la configuration et de la surveillance des périphériques réseau.

La première ligne de la sortie de la commande show interfaces fastEthernet 0/18 indique que l’interface FastEthernet 0/18 est up/up, ce qui signifie qu’elle est opérationnelle. Plus bas, la sortie montre que le duplex est complet et que la vitesse est de 100 Mbps.

S1# show interfaces fastEthernet 0/18

FastEthernet0/18 is up, line protocol is up (connected)

Hardware is Fast Ethernet, address is 0025.83e6.9092 (bia 0025.83e6.9092)

MTU 1500 bytes, BW 100000 Kbit/sec, DLY 100 usec,

reliability 255/255, txload 1/255, rxload 1/255

Encapsulation ARPA, loopback not set

Keepalive set (10 sec)

Full-duplex, 100Mb/s, media type is 10/100BaseTX

1.2.6 Problèmes de la couche d’accès au réseau

La sortie de la commande show interfaces est utile pour détecter les problèmes de supports courants. L’une des parties les plus importantes de cette sortie est l’affichage de l’état de la ligne et du protocole de liaison de données, comme le montre l’exemple.

S1# show interfaces fastEthernet 0/18 FastEthernet0/18 is up, line protocol is up (connected) Hardware is Fast Ethernet, address is 0025.83e6.9092 (bia 0025.83e6.9092)MTU 1500 bytes, BW 100000 Kbit/sec, DLY 100 usec,

Le premier paramètre (FastEthernet0/1 is up) fait référence à la couche matérielle et indique si l’interface reçoit un signal de détection de porteuse. Le second paramètre (line protocol is up) fait référence à la couche de liaison de données et indique si les messages de test d’activité du protocole de couche liaison de données sont en cours de réception.

Sur la base des résultats de la commande show interfaces, les problèmes éventuels peuvent être résolus comme suit :

- Si l’interface est active et que le protocole de ligne est désactivé, un problème existe. Il peut y avoir une incompatibilité de type d’encapsulation, l’interface à l’autre extrémité peut être désactivée ou il peut y avoir un problème matériel.

- Si le protocole de ligne et l’interface sont tous les deux en panne, un câble n’est pas connecté ou un autre problème d’interface existe. Par exemple, dans une connexion dos à dos, l’autre extrémité de la connexion peut être administrativement en panne. la commande* Si l’interface est administrativement hors service, elle a été désactivée manuellement (la commande shutdown a été émise) dans la configuration active

La sortie de la commande show interfaces affiche les compteurs et les statistiques pour l’interface FastEtherNet0/18, comme indiqué dans l’exemple.

S1# show interfaces fastEthernet 0/18

FastEthernet0/18 is up, line protocol is up (connected)

Hardware is Fast Ethernet, address is 0025.83e6.9092 (bia 0025.83e6.9092)

MTU 1500 bytes, BW 100000 Kbit/sec, DLY 100 usec,

reliability 255/255, txload 1/255, rxload 1/255

Encapsulation ARPA, loopback not set

Keepalive set (10 sec)

Full-duplex, 100Mb/s, media type is 10/100BaseTX

input flow-control is off, output flow-control is unsupported

ARP type: ARPA, ARP Timeout 04:00:00

Last input never, output 00:00:01, output hang never

Last clearing of "show interface" counters never

Input queue: 0/75/0/0 (size/max/drops/flushes); Total output drops: 0

Queueing strategy: fifo

Output queue: 0/40 (size/max)

5 minute input rate 0 bits/sec, 0 packets/sec

5 minute output rate 0 bits/sec, 0 packets/sec

2295197 packets input, 305539992 bytes, 0 no buffer

Received 1925500 broadcasts (74 multicasts)

0 runts, 0 giants, 0 throttles

3 input errors, 3 CRC, 0 frame, 0 overrun, 0 ignored

0 watchdog, 74 multicast, 0 pause input

0 input packets with dribble condition detected

3594664 packets output, 436549843 bytes, 0 underruns

8 output errors, 1790 collisions, 10 interface resets

0 unknown protocol drops

0 babbles, 235 late collision, 0 deferred

Certaines erreurs de support ne sont pas assez graves pour provoquer la défaillance du circuit, mais causent des problèmes de performances réseau. Le tableau explique certaines de ces erreurs courantes qui peuvent être détectées à l’aide de la commande show interfaces.

| Type d’erreur | Description |

|---|---|

| Erreurs en entrée | Nombre total d’erreurs. Il comprend les runts, les géants, pas de tampon, CRC, trame, dépassement et comptages ignorés. |

| Trames incomplètes (Runts) | Les paquets qui sont rejetés parce qu’ils sont plus petits que la taille minimale du paquet pour le support. Par exemple, tout paquet Ethernet de moins de 64 octets est considéré comme un runt. |

| Trames géantes | Les paquets qui sont rejetés parce qu’ils dépassent la taille maximale du paquet pour le support. Par exemple, tout paquet Ethernet supérieur à 1 518 octets est considéré comme un géant. |

| CRC | Des erreurs CRC sont générées lorsque la somme de contrôle calculée n’est pas la même que la somme de contrôle reçue. |

| Erreurs en sortie | Somme de toutes les erreurs qui ont empêché la transmission finale des datagrammes de l’interface en cours d’examen. |

| Collisions | Nombre de messages retransmis à cause d’une collision Ethernet. |

| Collisions tardives | Une collision qui se produit après que 512 bits de la trame aient été transmis. |

1.2.7 Erreurs d’entrée et de sortie de l’interface

Les « erreurs de saisie » sont la somme de toutes les erreurs dans les datagrammes qui ont été reçus sur l’interface examinée. Cela inclut les runts, les géants, le CRC, l’absence de tampon, les trames, les dépassements et les comptes ignorés. Les erreurs de saisie signalées par la commande show interfaces sont notamment les suivantes :

- Trames incomplètes(Runt Frames) -Les trames Ethernet qui sont plus courtes que la longueur minimale autorisée de 64 octets sont appelées runts. Le mauvais fonctionnement des NIC est la cause habituelle d’un nombre excessif de trames incomplètes, mais il peut aussi être causé par des collisions.

- Géants – Les trames Ethernet qui dépassent la taille maximale autorisée sont appelées géants.

- Erreurs CRC – Sur les interfaces Ethernet et série, les erreurs CRC indiquent généralement une erreur de support ou de câble. Parmi les causes les plus courantes, on compte les interférences électriques, des connexions lâches ou endommagées, ou l’utilisation d’un câble incorrect. Si vous constatez un nombre élevé d’erreurs CRC, la liaison présente un bruit trop important et vous devriez vérifier le câble. Vous devez également rechercher les sources de bruit et les éliminer.

Les « erreurs en sortie » sont la somme de toutes les erreurs ayant empêché la transmission finale des datagrammes vers l’interface examinée. Les erreurs de sortie signalées par la commande show interfaces sont notamment les suivantes :

- Collisions – Les collisions dans les opérations en semi-duplex sont normales. Cependant, vous ne devez pas observer de collisions sur une interface configurée pour la communication bidirectionnelle simultanée.

- Collisions tardives – Une collision tardive est une collision qui se produit après que 512 bits de la trame ont été transmis. Les longueurs de câble excessives sont la cause la plus fréquente de collisions tardives. Une autre cause fréquente est la mauvaise configuration des duplex. Par exemple, une extrémité d’une connexion peut être configurée pour le duplex intégral et l’autre pour le semi-duplex. Vous verrez des collisions tardives sur l’interface configurée pour le semi-duplex. Dans ce cas, vous devez configurer le même paramètre duplex aux deux extrémités. Un réseau correctement conçu et configuré ne devrait jamais avoir de collisions tardives.

1.2.8 Dépannage des problèmes de la couche d’accès au réseau

La plupart des problèmes qui affectent un réseau commuté sont rencontrés lors de l’implémentation d’origine. Théoriquement, après son installation, un réseau continue à fonctionner sans problèmes. Toutefois, le câblage est endommagé, les configurations changent et de nouveaux périphériques sont connectés au commutateur qui nécessitent des modifications de configuration du commutateur. Une maintenance continue et un dépannage de l’infrastructure réseau sont nécessaires.

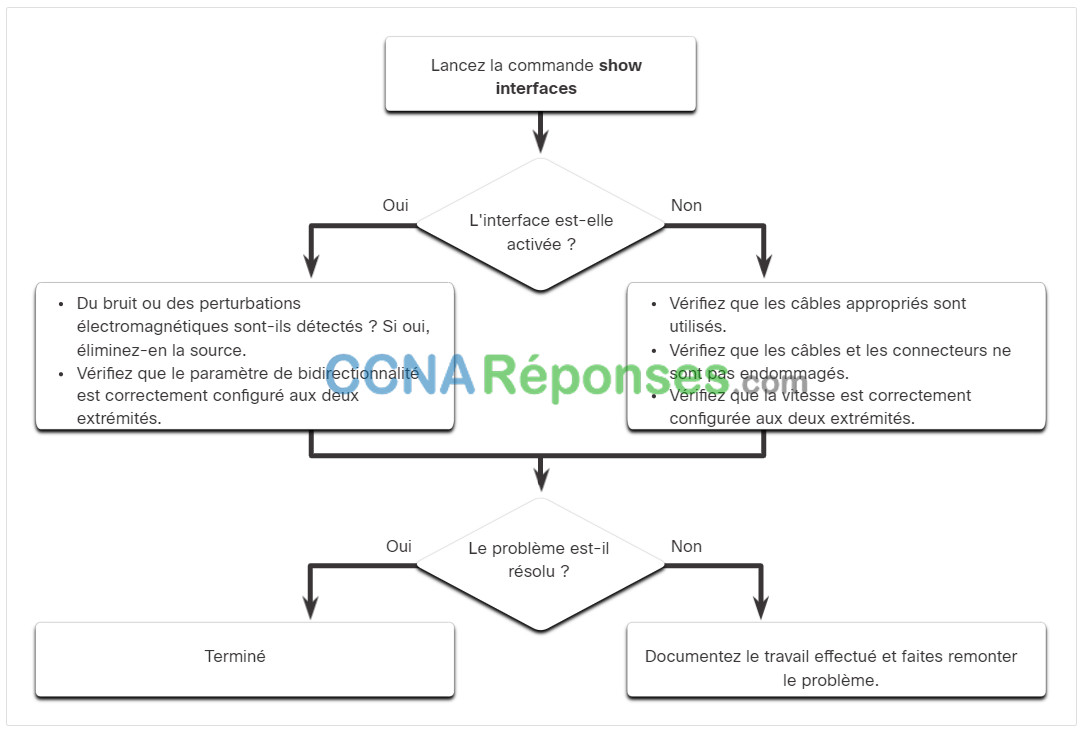

Pour dépanner les scénarios impliquant une absence de connexion, ou une mauvaise connexion, entre un commutateur et un autre appareil, suivez le processus général indiqué dans la figure.

Utilisez la commande show interfaces pour vérifier l’état de l’interface.

Si l’interface est désactivée:

- Vérifiez que vous utilisez les bons câbles. De plus, vérifiez que le câble et les connecteurs ne sont pas endommagés. Si vous soupçonnez un câble défectueux ou incorrect, remplacez le câble.

- Si l’interface est toujours en panne, le problème peut être dû à un décalage dans le réglage de la vitesse. La vitesse d’une interface est généralement auto-négociée ; par conséquent, même si elle est appliquée manuellement à une interface, l’interface de connexion devrait s’auto-négocier en conséquence. Si un décalage de vitesse se produit à cause d’une mauvaise configuration, ou d’un problème matériel ou logiciel, cela peut entraîner une panne de l’interface. Si vous suspectez un problème, paramétrez manuellement une vitesse identique aux deux extrémités de la connexion.

Si l’interface est activée, mais que les problèmes de connectivité sont toujours présents :

En utilisant la commande show interfaces, vérifiez s’il y a des indications de bruit excessif. Les indications peuvent inclure une augmentation des compteurs pour les runts, les géants et les erreurs CRC. S’il y a un bruit excessif, d’abord trouver et supprimer la source du bruit, si possible. Vérifiez également que le câble ne dépasse pas la longueur maximale du câble et vérifiez le type de câble utilisé.

- Si le bruit n’est pas un problème, vérifiez les collisions excessives. S’il y a des collisions ou des collisions tardives, vérifiez les paramètres duplex aux deux extrémités de la connexion. Tout comme le paramètre de vitesse, le paramètre duplex est généralement négocié automatiquement. S’il semble y avoir un décalage entre les duplex, réglez manuellement le duplex sur plein aux deux extrémités de la connexion.

1.2.9 Vérificateur de syntaxe – Configurer les ports de commutation

Configurer une interface de commutation basée sur les exigences spécifiées

Entrez dans le mode de configuration et réglez FastEthernet0/1 duplex, vitesse et MDIX sur auto et enregistrez la configuration en NVRAM.

S1#configure terminal Enter configuration commands, one per line. End with CNTL/Z. S1(config)#interface FastEthernet0/1 S1(config-if)#duplex auto S1(config-if)#speed auto S1(config-if)#mdix auto

Terminer le mode de configuration de l’interface et enregistrer la configuration dans la NVRAM.

S1(config-if)#end %SYS-5-CONFIG_I: Configured from console by console S1#copy running-config startup-config

Vous avez correctement configuré les paramètres duplex, vitesse et Auto-MDIX sur une interface de commutateur et enregistré la configuration dans NVRAM.

1.3 Accès à distance sécurisé

1.3.1 Opération Telnet

Il se peut que vous n’ayez pas toujours un accès direct à votre commutateur lorsque vous devez le configurer. Vous devez pouvoir y accéder à distance et il est impératif que votre accès soit sécurisé. Cette rubrique explique comment configurer Secure Shell (SSH) pour l’accès à distance. Une activité de Packet Tracer vous donne l’occasion de l’essayer vous-même.

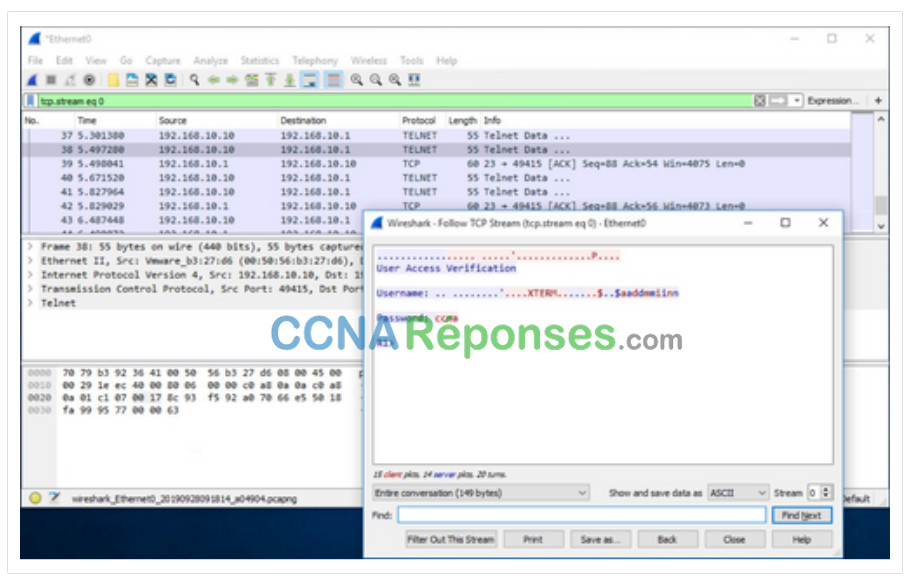

Telnet utilise le port TCP 23. Il s’agit d’un ancien protocole qui utilise la transmission non sécurisée en texte clair à la fois de l’authentification de la connexion (nom d’utilisateur et mot de passe) et des données transmises entre les dispositifs de communication. Un acteur de menace peut surveiller les paquets à l’aide de Wireshark. Par exemple, dans la figure, l’acteur de menace a capturé le nom d’utilisateur admin et le mot de passe ccna d’une session Telnet.

1.3.2 Opération SSH

Secure Shell (SSH) est un protocole sécurisé qui utilise le port TCP 22. Il fournit une connexion de gestion sécurisée (cryptée) à un appareil distant. SSH doit remplacer Telnet pour les connexions de gestion. SSH assure la sécurité des connexions à distance en fournissant un cryptage fort lorsqu’un dispositif est authentifié (nom d’utilisateur et mot de passe) et également pour les données transmises entre les dispositifs communicants.

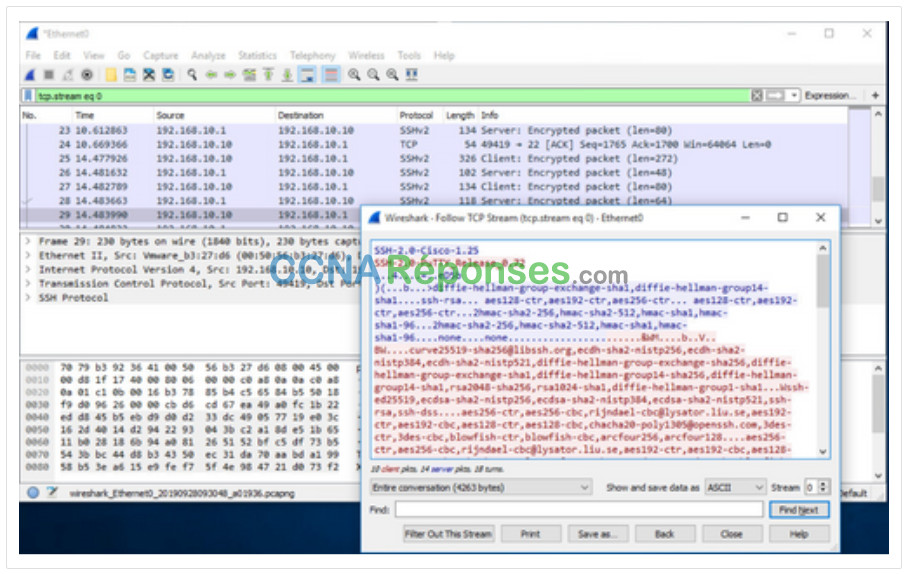

Par exemple, la figure montre une capture Wireshark d’une session SSH. L’acteur de menace peut suivre la session à l’aide de l’adresse IP du périphérique administrateur. Cependant, contrairement à Telnet, avec SSH, le nom d’utilisateur et le mot de passe sont cryptés.

1.3.3 Vérifiez que le commutateur prend en charge SSH

Pour activer le SSH sur un commutateur Catalyst 2960, le commutateur doit utiliser une version du logiciel IOS comprenant des fonctions et des capacités cryptographiques (cryptées). Utilisez la commande show version du commutateur pour voir quel IOS le commutateur est en cours d’exécution. Un nom de fichier IOS qui inclut la combinaison « k9 » prend en charge les fonctions et capacités cryptographiques (chiffrées). L’exemple montre le résultat de la commande show version.

S1# show version Cisco IOS Software, C2960 Software (C2960-LANBASEK9-M), Version 15.0(2)SE7, RELEASE SOFTWARE (fc1)

1.3.4 Configuration de SSH

Avant de configurer SSH, le commutateur doit être configuré au minimum avec un nom d’hôte unique et les paramètres de connectivité réseau corrects.

Cliquez sur chaque bouton pour connaître les étapes de configuration des SSH.

1.3.5 Vérifier que SSH est opérationnel

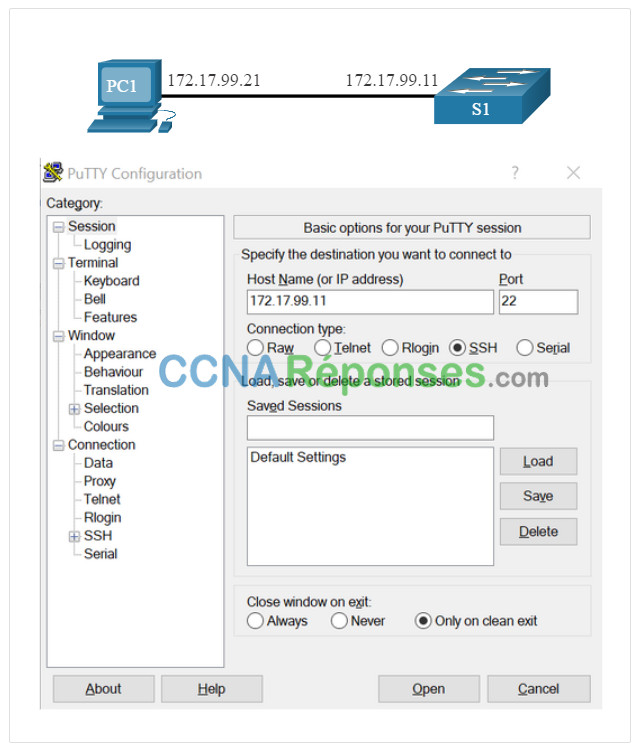

Sur un PC, un client SSH, par exemple PuTTY, est utilisé pour établir une connexion à un serveur SSH. Par exemple, supposons que ce qui suit est configuré:

- SSH est activé sur le commutateur S1

- Interface VLAN 99 (SVI) avec l’adresse IPv4 172.17.99.11 sur le commutateur S1

- PC1 avec adresse IPv4 172.17.99.21

La figure montre les paramètres PuTTy du PC1 pour initier une connexion SSH à l’adresse IPv4 du VLAN SVI de S1.

Lorsqu’il est connecté, l’utilisateur est invité à entrer un nom d’utilisateur et un mot de passe comme indiqué dans l’exemple. En utilisant la configuration de l’exemple précédent, le nom d’utilisateur admin et le mot de passe ccna sont entrés. Après avoir saisi la combinaison adéquate, l’utilisateur est connecté via SSH à l’interface de ligne de commande du commutateur Cisco Catalyst 2960.

Login as: admin Using keyboard-interactive Authentication. Password: S1> enable Password: S1#

Pour afficher la version et les données de configuration de SSH sur l’appareil que vous avez configuré comme serveur SSH, utilisez la commande show ip ssh. Dans l’exemple, SSH version 2 est activé.

S1# show ip ssh SSH Enabled - version 2.0 Authentication timeout: 120 secs; Authentication retries: 3 To check the SSH connections to the device, use the show ssh command as shown. S1# show ssh %No SSHv1 server connections running. Connection Version Mode Encryption Hmac State Username 0 2.0 IN aes256-cbc hmac-sha1 Session started admin 0 2.0 OUT aes256-cbc hmac-sha1 Session started admin S1#

1.3.6 Packet Tracer – Configuration de SSH

SSH doit remplacer Telnet pour les connexions de gestion. Telnet utilise des communications non sécurisées en texte clair. SSH assure la sécurité des connexions distantes en fournissant un cryptage fort de toutes les données transmises entre les appareils. Dans cet exercice, vous allez sécuriser un commutateur distant avec le cryptage de mot de passe et SSH.

1.4 Configuration des paramètres de base d’un routeur

1.4.1 Configuration des paramètres de base du routeur

Jusqu’à présent, ce module n’a couvert que les commutateurs. Si vous souhaitez que les périphériques puissent envoyer et recevoir des données en dehors de votre réseau, vous devrez configurer les routeurs. Cette rubrique vous enseigne la configuration de base du routeur et fournit deux Vérificateurs de syntaxe et une activité Packet Tracer afin que vous puissiez pratiquer ces compétences.

Les routeurs et les commutateurs Cisco ont beaucoup de points communs. Ils prennent en charge le même système d’exploitation de modes, les mêmes structures de commandes et comptent de nombreuses commandes similaires. En outre, les deux périphériques présentent des étapes de configuration initiale similaires. Par exemple, les tâches de configuration suivantes doivent toujours être effectuées. Nommez le périphérique pour le distinguer des autres routeurs et configurez les mots de passe, comme indiqué dans l’exemple.

Router# configure terminal Enter configuration commands, one per line. End with CNTL/Z. Router(config)# hostname R1 R1(config)# enable secret class R1(config)# line console 0 R1(config-line)# password cisco R1(config-line)# login R1(config-line)# exit R1(config)# line vty 0 4 R1(config-line)# password cisco R1(config-line)# login R1(config-line)# exit R1(config)# service password-encryption R1(config)#

Configurez une bannière pour fournir une notification légale d’accès non autorisé, comme le montre l’exemple.

R1(config)# banner motd #Authorized Access Only!# R1(config)#

Enregistrez les modifications sur un routeur, comme indiqué dans l’exemple.

R1# copy running-config startup-config Destination filename [startup-config]? Building configuration... [OK]

1.4.2 Vérificateur de syntaxe – Configurer les paramètres de base du routeur

Dans cette activité de syntaxe, vous allez configurer les paramètres de base pour R2.

Entrez dans le mode de configuration global et nommez le routeur R2.

Router#configure terminal Enter configuration commands, one per line. End with CNTL/Z. Router(config)#hostname R2

Configurer class comme mot de passe secret.

R1(config)#enable secret class

Configurer cisco comme le mot de passe de la ligne de console et demander aux utilisateurs de se connecter. Enfin, quittez le mode de configuration de ligne.

R1(config)#line console 0 R1(config-line)#password cisco R1(config-line)#login R1(config-line)#exit

Configurer cisco comme mot de passe vty pour les lignes 0 à 4 et demander aux utilisateurs de se connecter.

R1(config)#line vty 0 4 R1(config-line)#password cisco R1(config-line)#login

Sortez du mode de configuration de la ligne et cryptez tous les mots de passe en texte clair.

R1(config-line)#exit R1(config)#service password-encryption

Entrez la bannière Authorized Access Only! et utilisez # comme caractère de délimitation.

R1(config)#banner motd #Authorized Access Only!#

Quittez le mode de configuration globale et enregistrez la configuration.

R1(config)#exit R1#copy running-config startup-config Destination filename [startup-config]? Building configuration... [OK]

Vous avez correctement configuré les paramètres initiaux du périphérique R2.

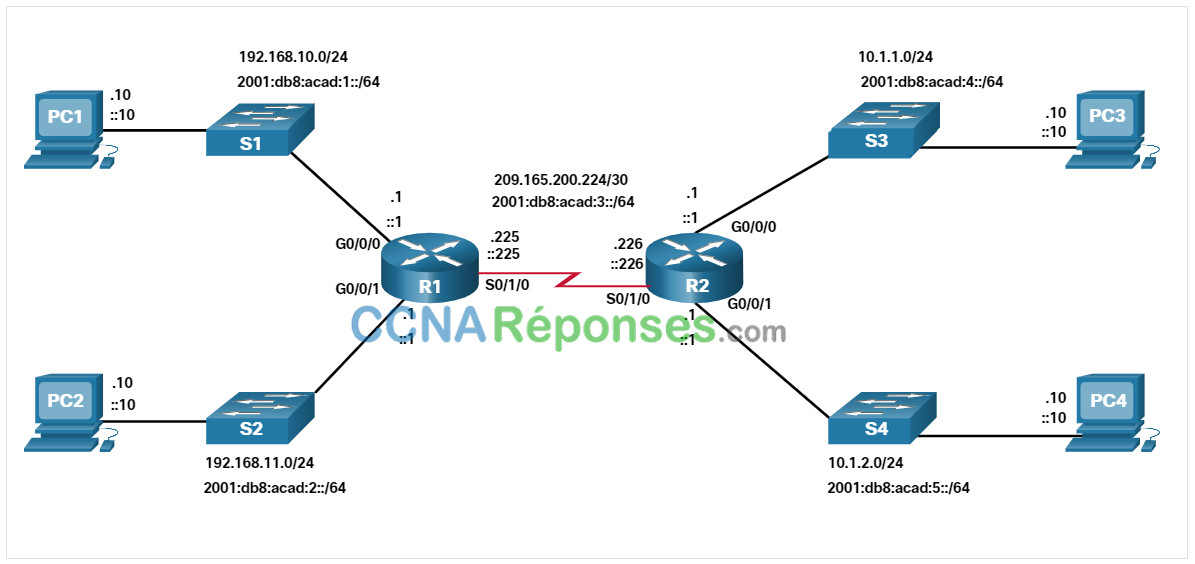

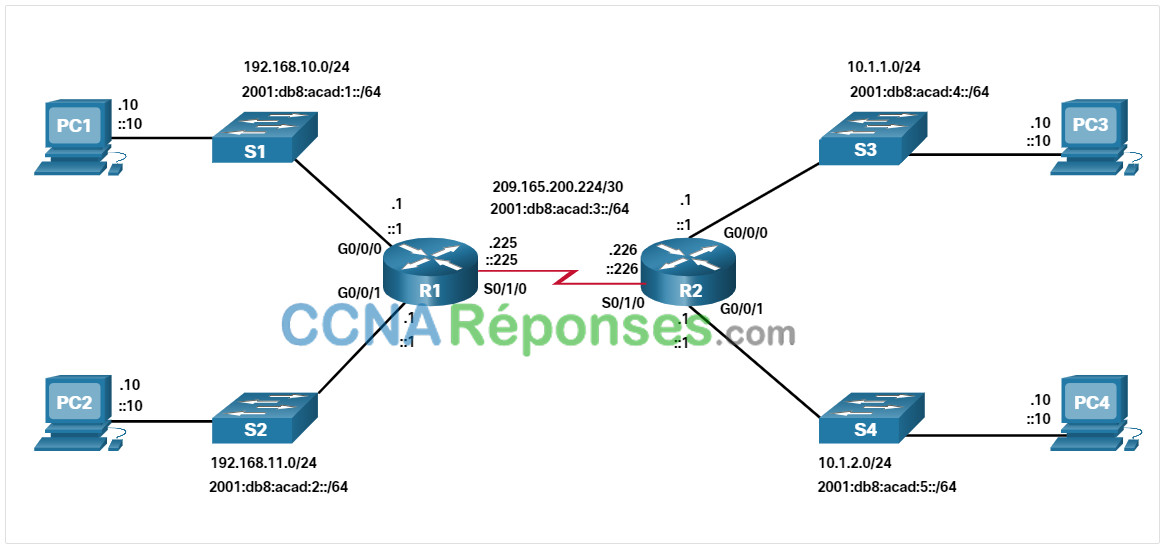

1.4.3 Topologie à double pile

Une fonction de distinction entre les commutateurs et les routeurs est le type d’interface pris en charge par chacun. Par exemple, les commutateurs de la couche 2 prennent en charge les LAN ; ils disposent donc de plusieurs ports FastEthernet ou Gigabit Ethernet. La topologie à double pile de la figure est utilisée pour démontrer la configuration des interfaces IPv4 et IPv6 du routeur.

1.4.4 Configurer les interfaces des routeurs

Les routeurs sont compatibles avec les LAN et les WAN et peuvent interconnecter différents types de réseaux; ils prennent donc en charge plusieurs types d’interfaces. Par exemple, les routeurs à services intégrés G2 disposent d’une ou de deux interfaces Gigabit Ethernet intégrées et de logements HWIC (carte d’interface WAN haut débit) pour héberger d’autres types d’interface réseau, y compris les interfaces série, DSL et câblées.

Pour être disponible, une interface doit être :

- Configuré avec au moins une address IP – Utilisez les commandes de configuration de l’interface IP address ip-address subnet-mask et ipv6 address ipv6-address/prefix.

- Activé – Par défaut, les interfaces LAN et WAN ne sont pas activées (shutdown). Pour activer une interface, elle doit être activée à l’aide de la commande « no shutdown » (pas d’arrêt). (Cela revient à mettre l’interface sous tension.) L’interface doit également être connectée à un autre périphérique (concentrateur, commutateur ou autre routeur) pour que la couche physique soit active.

- Description – En option, l’interface peut également être configurée avec une courte description de 240 caractères maximum. Il est recommandé de configurer une description sur chaque interface. Sur les réseaux de production, les avantages des descriptions d’interface sont rapidement réalisés car elles sont utiles pour le dépannage et pour identifier une connexion et des coordonnées de tiers.

L’exemple suivant montre la configuration des interfaces sur R1.

R1(config)# interface gigabitethernet 0/0/0 R1(config-if)# ip address 192.168.10.1 255.255.255.0 R1(config-if)# ipv6 address 2001:db8:acad:1::1/64 R1(config-if)# description Link to LAN 1 R1(config-if)# no shutdown R1(config-if)# exit R1(config)# interface gigabitethernet 0/0/1 R1(config-if)# ip address 192.168.11.1 255.255.255.0 R1(config-if)# ipv6 address 2001:db8:acad:2::1/64 R1(config-if)# description Link to LAN 2 R1(config-if)# no shutdown R1(config-if)# exit R1(config)# interface serial 0/0/0 R1(config-if)# ip address 209.165.200.225 255.255.255.252 R1(config-if)# ipv6 address 2001:db8:acad:3::225/64 R1(config-if)# description Link to R2 R1(config-if)# no shutdown R1(config-if)# exit R1(config)#

1.4.5 Vérificateur de syntaxe – Configurer les interfaces de routeur

Dans cette activité Vérificateur de syntaxe, vous allez configurer R2 avec ses interfaces IPv4 et IPv6.

Configurer GigabitEthernet 0/0/0.

- Use g0/0/0 to enter interface configuration mode.

- Configure the IPv4 address 10.1.1.1 and subnet mask 255.255.255.0.

- Configure the IPv6 address 2001:db8:acad:4። 1/64.

- Describe the link as Link to LAN 3.

- Activate the interface.

Router(config)#interface g0/0/0 Router(config-if)#ip address 10.1.1.1 255.255.255.0 Router(config-if)#ipv6 address 2001:db8:acad:4::1/64 Router(config-if)#description Link to LAN 3 Router(config-if)#no shutdown %LINK-3-UPDOWN: Interface GigabitEthernet0/0/0, changed state to up %LINEPROTO-5-UPDOWN: Line protocol on Interface GigabitEthernet0/0/0, changed state to up

Configurer GigabitEthernet 0/0/1.

- Use g0/0/1 to enter interface configuration mode.

- Configure the IPv4 address 10.1.2.1 and subnet mask 255.255.255.0.

- Configure the IPv6 address 2001:db8:acad:5::1/64.

- Describe the link as Link to LAN 4.

- Activate the interface.

Router(config-if)#interface g0/0/1 Router(config-if)#ip address 10.1.2.1 255.255.255.0 Router(config-if)#ipv6 address 2001:db8:acad:5::1/64 Router(config-if)#description Link to LAN 4 Router(config-if)#no shutdown %LINK-3-UPDOWN: Interface GigabitEthernet0/0/1, changed state to up %LINEPROTO-5-UPDOWN: Line protocol on Interface GigabitEthernet0/0/1, changed state to up

Configurer Serial 0/0/0.

- Use s0/0/0 to enter interface configuration mode.

- Configure the IPv4 address 209.165.200.226 and subnet mask 255.255.255.252.

- Configure the IPv6 address 2001:db8:acad:3::226/64.

- Describe the link as Link to R1.

- Activate the interface.

Router(config-if)#interface s0/0/0 Router(config-if)#ip address 209.165.200.226 255.255.255.252 Router(config-if)#ipv6 address 2001:db8:acad:3::226/64 Router(config-if)#description Link to R1 Router(config-if)#no shutdown %LINK-3-UPDOWN: Interface Serial0/0/0, changed state to up %LINEPROTO-5-UPDOWN: Line protocol on Interface Serial0/0/0, changed state to up

Vous avez correctement configuré les interfaces du routeur R2.

1.4.6 IPv4 Loopback Interfaces

Une autre configuration courante des routeurs Cisco IOS consiste à activer une interface de bouclage.

L’interface de bouclage est une interface logique interne au routeur. Il n’est pas attribué à un port physique et ne peut jamais être connecté à un autre appareil. Elle est considérée comme une interface logicielle qui est automatiquement placée en état « up », tant que le routeur fonctionne.

L’interface de bouclage est utile en cas de test et de gestion d’un périphérique Cisco IOS, car elle garantit qu’au moins une interface est toujours disponible. Par exemple, elle peut être utilisée à des fins de test des processus de routage internes, par exemple, en émulant les réseaux se trouvant derrière le routeur.

Les interfaces de bouclage sont également couramment utilisées dans les environnements de travaux pratiques pour créer des interfaces supplémentaires. Par exemple, vous pouvez créer plusieurs interfaces de bouclage sur un routeur pour simuler davantage de réseaux à des fins de pratique de configuration et de test. Dans ce programme, nous utilisons souvent une interface de bouclage pour simuler un lien vers Internet.

L’activation et l’attribution d’une adresse de bouclage sont simples :

Router(config)# interface loopback number

Router(config-if)# ip address ip-address subnet-mask

Plusieurs interfaces de bouclage peuvent être activées sur un routeur. L’adresse IPv4 de chaque interface de bouclage doit être unique et inutilisée par toute autre interface, comme le montre l’exemple de configuration de l’interface de bouclage 0 sur R1.

R1(config)# interface loopback 0 R1(config-if)# ip address 10.0.0.1 255.255.255.0 R1(config-if)# exit R1(config)# %LINEPROTO-5-UPDOWN: Line protocol on Interface Loopback0, changed state to up

1.4.7 Packet Tracer – Configurer les interfaces de routeur

Dans cette activité de Packet Tracer, vous allez configurer les routeurs avec l’adressage IPv4 et IPv6.

1.5 Vérification des réseaux directement connectés

1.5.1 Commandes de vérification des interfaces

Il ne sert à rien de configurer votre routeur si vous ne vérifiez pas la configuration et la connectivité. Cette rubrique couvre les commandes à utiliser pour vérifier les réseaux directement connectés. Il comprend deux vérificateurs de syntaxe et un packet tracer.

Il existe plusieurs commandes show permettant de vérifier le fonctionnement et la configuration d’une interface. La topologie de la figure est utilisée pour démontrer la vérification des paramètres de l’interface du routeur.

Les commandes suivantes sont particulièrement utiles pour identifier rapidement l’état d’une interface :

- show ip interface brief et show ipv6 interface brief – Celles-ci affichent un résumé pour toutes les interfaces, y compris l’adresse IPv4 ou IPv6 de l’interface et l’état opérationnel actuel.

- show running-config interface interface-id – Ceci affiche les commandes appliquées à l’interface spécifiée.

- show ip route et show ipv6 route – Celles-ci affichent le contenu de la table de routage IPv4 ou IPv6 stocké dans la mémoire vive. Dans Cisco IOS 15, les interfaces actives doivent apparaître dans la table de routage avec deux entrées connexes identifiées par le code « C » (Connecté) ou « L » (Local). Dans les versions précédentes de l’IOS, une seule entrée avec le code « C » apparaissait.

1.5.2 Vérification de l’état de l’interface

La sortie des commandes show ip interface brief et show ipv6 interface brief peut être utilisée pour révéler rapidement l’état de toutes les interfaces sur le routeur. Vous pouvez vérifier que les interfaces sont actives et opérationnelles comme indiqué par l’état « up » et le protocole « up », comme le montre l’exemple. Un résultat différent révèle un problème de configuration ou de câblage.

R1# show ip interface brief

Interface IP-Address OK? Method Status Protocol

GigabitEthernet0/0/0 192.168.10.1 YES manual up up

GigabitEthernet0/0/1 192.168.11.1 YES manual up up

Serial0/1/0 209.165.200.225 YES manual up up

Serial0/1/1 unassigned YES unset administratively down down

R1# show ipv6 interface brief

GigabitEthernet0/0/0 [up/up]

FE80::7279:B3FF:FE92:3130

2001:DB8:ACAD:1::1

GigabitEthernet0/0/1 [up/up]

FE80::7279:B3FF:FE92:3131

2001:DB8:ACAD:2::1

Serial0/1/0 [up/up]

FE80::7279:B3FF:FE92:3130

2001:DB8:ACAD:3::1

Serial0/1/1 [down/down] Unassigned

1.5.3 Vérifier les adresses locales et multidiffusion des liens IPv6

La sortie de la commande show ipv6 interface brief affiche deux adresses IPv6 configurées par interface. L’une des adresses est l’adresse de monodiffusion globale IPv6 qui a été saisie manuellement. L’autre adresse, qui commence par FE80, est l’adresse de monodiffusion link-local pour l’interface. Une adresse link-local est automatiquement ajoutée à une interface chaque fois qu’une adresse de monodiffusion globale est attribuée. Une interface réseau IPv6 est requise pour avoir une adresse link-local, mais elle n’est pas nécessaire pour une adresse de monodiffusion globale.

La commande show ipv6 interface gigabitethernet 0/0/0 affiche l’état de l’interface et toutes les adresses IPv6 appartenant à l’interface. Avec l’adresse locale du lien et l’adresse globale de monodiffusion, la sortie comprend les adresses de multidiffusion attribuées à l’interface, commençant par le préfixe FF02, comme le montre l’exemple.

R1# show ipv6 interface gigabitethernet 0/0/0 GigabitEthernet0/0/0 is up, line protocol is up IPv6 is enabled, link-local address is FE80::7279:B3FF:FE92:3130 No Virtual link-local address(es): Global unicast address(es): 2001:DB8:ACAD:1::1, subnet is 2001:DB8:ACAD:1::/64 Joined group address(es): FF02::1 FF02::1:FF00:1 FF02::1:FF92:3130 MTU is 1500 bytes ICMP error messages limited to one every 100 milliseconds ICMP redirects are enabled ICMP unreachables are sent ND DAD is enabled, number of DAD attempts: 1 ND reachable time is 30000 milliseconds (using 30000) ND advertised reachable time is 0 (unspecified) ND advertised retransmit interval is 0 (unspecified) ND router advertisements are sent every 200 seconds ND router advertisements live for 1800 seconds ND advertised default router preference is Medium

1.5.4 Vérification de la configuration d’interface

La sortie de la commande show running-config interface affiche les commandes actuelles appliquées à l’interface spécifiée, comme indiqué.

R1 show running-config interface gigabitethernet 0/0/0 Building configuration... Current configuration : 158 bytes ! interface GigabitEthernet0/0/0 description Link to LAN 1 ip address 192.168.10.1 255.255.255.0 negotiation auto ipv6 address 2001:DB8:ACAD:1::1/64 end R1#

Les deux commandes suivantes permettent de recueillir des informations plus détaillées sur l’interface :

- show interfaces– Affiche les informations sur les interfaces et le nombre de flux de paquets pour toutes les interfaces de l’appareil.

- show ip interface et show ipv6 interface -Affiche les informations relatives à IPv4 et IPv6 pour toutes les interfaces d’un routeur.

1.5.5 Vérification des routes

La sortie des commandes show ip route et show ipv6 route révèle les trois entrées réseau directement connectées et les trois entrées de l’interface de routage hôte local, comme indiqué dans l’exemple. Une route d’hôte local a une distance administrative de 0. Elle dispose également d’un masque /32 pour IPv4 et d’un masque /128 pour IPv6. La route hôte locale concerne les routes sur le routeur qui possède l’adresse IP. Elle autorise le routeur à traiter les paquets destinés à cette adresse IP.

R1# show ip route

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

Gateway of last resort is not set

192.168.10.0/24 is variably subnetted, 2 subnets, 2 masks

C 192.168.10.0/24 is directly connected, GigabitEthernet0/0/0

L 192.168.10.1/32 is directly connected, GigabitEthernet0/0/0

192.168.11.0/24 is variably subnetted, 2 subnets, 2 masks

C 192.168.11.0/24 is directly connected, GigabitEthernet0/0/1

L 192.168.11.1/32 is directly connected, GigabitEthernet0/0/1

209.165.200.0/24 is variably subnetted, 2 subnets, 2 masks

C 209.165.200.224/30 is directly connected, Serial0/1/0

L 209.165.200.225/32 is directly connected, Serial0/1/0

R1# show ipv6 route

IPv6 Routing Table - default - 7 entries

Codes: C - Connected, L - Local, S - Static, U - Per-user Static route

C 2001:DB8:ACAD:1::/64 [0/0]

via GigabitEthernet0/0/0, directly connected

L 2001:DB8:ACAD:1::1/128 [0/0]

via GigabitEthernet0/0/0, receive

C 2001:DB8:ACAD:2::/64 [0/0]

via GigabitEthernet0/0/1, directly connected

L 2001:DB8:ACAD:2::1/128 [0/0]

via GigabitEthernet0/0/1, receive

C 2001:DB8:ACAD:3::/64 [0/0]

via Serial0/1/0, directly connected

L 2001:DB8:ACAD:3::1/128 [0/0]

via Serial0/1/0, receive

L FF00::/8 [0/0]

via Null0, receive

R1#

Un ‘C’ à côté d’une route dans le tableau de routage indique qu’il s’agit d’un réseau directement connecté. Lorsque l’interface du routeur est configurée avec une adresse de monodiffusion globale et est dans l’état « up/up », le préfixe IPv6 et la longueur du préfixe sont ajoutés à la table de routage IPv6 en tant que route connectée.

L’adresse de monodiffusion globale IPv6 appliquée à l’interface est également installée dans la table de routage en tant que route locale. Le préfixe de la route locale est /128. Des routes locales sont utilisées par la table de routage pour traiter efficacement les paquets avec l’adresse d’interface du routeur en tant que destination.

La commande ping pour IPv6 est identique à la commande utilisée avec IPv4, sauf qu’une adresse IPv6 est utilisée. Comme le montre l’exemple, la commande ping est utilisée pour vérifier la connectivité de la couche 3 entre R1 et PC1.

R1# ping 2001:db8:acad:1::10 Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 2001:DB8:ACAD:1::10, timeout is 2 seconds: !!!!! Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/1 ms

1.5.6 Filtrage des résultats de commande show

Les commandes qui génèrent plusieurs écrans de sortie sont, par défaut, mises en pause après 24 lignes. À la fin de cette interruption, le texte –More– s’affiche. Appuyez sur Enter pour afficher la ligne suivante et appuyez sur la touche Espace pour afficher la série de lignes suivante. Utilisez la commande terminal length pour indiquer le nombre de lignes à afficher. La valeur 0 (zéro) empêche le routeur de s’arrêter entre les écrans de résultat.

Une autre fonctionnalité très utile qui améliore l’expérience de l’utilisateur dans le CLI est le filtrage des sorties show. Les commandes de filtrage permettent d’afficher des sections de résultat spécifiques. Pour activer la commande de filtrage, tapez le symbole (|) après la commande show , puis saisissez un paramètre de filtrage et une expression de filtrage.

Il existe quatre paramètres de filtrage qui peuvent être configurés après le pipe.

Cliquez sur chaque bouton pour en savoir plus sur les commandes de filtrage.

Remarque: les filtres de résultat peuvent être utilisés en combinaison avec toute commande show .

1.5.7 Vérificateur de syntaxe – Filtre Afficher la sortie de la commande

Dans cette activité Vérificateur de syntaxe, vous filtrez la sortie des commandes show.

Entrez la commande permettant de filtrer le résultat de la commande show running-config pour la section « line con ».

R1#show running-config | section line con line con 0 password 7 05080F1C2243 transport input none

Entrez la commande permettant d’afficher uniquement les interfaces « down » dans le récapitulatif.

R1#show ip interface brief | include down Serial0/1/1 unassigned NO unset down down

Entrez la commande permettant d’exclure les interfaces « up » dans le récapitulatif.

R1#show ip interface brief | exclude up Interface IP-Address OK? Method Status Protocol Serial0/1/1 unassigned NO unset down down

Entrez la commande permettant de filtrer le résultat de la commande show running-config pour commencer au mot « line ».

R1#show running-config | begin line line con 0 password 7 05080F1C2243 transport input none stopbits 1 line vty 0 4 password 7 110A1016141D login transport input all

Vous avez exécuté avec succès les commandes d’affichage filtrées.

1.5.8 Fonction d’historique de commande

La fonction d’historique des commandes est utile car elle stocke temporairement la liste des commandes exécutées à rappeler.

Pour rappeler des commandes dans la mémoire tampon de l’historique, appuyez sur Ctrl+P ou sur la touche Up Arrow. Le résultat de la commande commence par la commande la plus récente. Appuyez plusieurs fois sur ces touches pour rappeler des commandes plus anciennes. Pour revenir à des commandes plus récentes dans la mémoire tampon de l’historique, appuyez sur Ctrl+N ou sur la touche Down Arrow. Appuyez plusieurs fois sur ces touches pour rappeler des commandes plus récentes.

Par défaut, l’historique de commande est activé et le système enregistre les 10 dernières lignes de commande dans sa mémoire tampon. Utilisez la commande EXEC privilégiée show history pour afficher le contenu du tampon.

Cette commande permet également d’augmenter le nombre de lignes de commande que l’historique enregistre uniquement au cours de la session de terminal en cours. Utilisez la commande EXEC de l’utilisateur terminal history size pour augmenter ou réduire la taille du tampon.

Un exemple de commandes terminal history size et show history est illustré dans la figure.

R1# terminal history size 200 R1# show history show ip int brief show interface g0/0/0 show ip route show running-config show history terminal history size 200

1.5.9 Vérificateur de syntaxe – Fonctionnalités de l’historique des commandes

Dans cette activité Vérification de syntaxe, vous utiliserez la fonction d’historique des commandes.

Entrez la commande permettant de définir le nombre de lignes à 200 dans l’historique de commande.

R1>terminal history size 200

Entrez la commande permettant d’afficher l’historique de commande.

R1>show history show running-config | section line con show ip interface brief | include down show ip interface brief | exclude up show running-config | begin line terminal history size 200 show history R1>

Vous avez réussi à définir et à afficher l’historique des commandes.

1.5.10 Packet Tracer – Vérification des réseaux directement connectés

Dans cette activité de Packet Tracer, les routeurs R1 et R2 ont chacun deux réseaux locaux. Votre tâche consiste à configurer l’adressage approprié sur chaque périphérique et à vérifier la connectivité entre les LAN.

1.6 Module pratique et questionnaire

1.6.1 Packet Tracer – Implémenter un petit réseau

Dans cette activité de Packet Tracer, les routeurs R1 et R2 ont chacun deux réseaux locaux. Votre tâche consiste à configurer l’adressage approprié sur chaque périphérique et à vérifier la connectivité entre les LAN.

1.6.2 Travaux pratiques – Configurer les paramètres de base du routeur

Possibilité de pratiquer des compétences

Vous avez la possibilité de pratiquer les compétences suivantes:

- Part 1: Configurer la topologie et initialiser les périphériques

- Part 2: Configurer les périphériques et vérifier la connectivité

- Part 3: Afficher les informations du routeur

Vous pouvez pratiquer ces compétences à l’aide du Packet Tracer ou de l’équipement de laboratoire, le cas échéant.

1.6.3 Qu’est-ce que j’ai appris dans ce module?

Configurer un commutateur avec les paramètres initiaux

Une fois qu’un commutateur Cisco est mis sous tension, il passe par une séquence de démarrage en cinq étapes. Dans l’exemple, la variable d’environnement BOOT est définie à l’aide de la commande de mode de configuration globale boot system. L’IOS se trouve dans un dossier distinct et le chemin du dossier est spécifié. Utilisez les LED des interrupteurs pour surveiller l’activité et les performances des interrupteurs : SYST, RPS, STAT, DUPLX, SPEED et PoE. Le chargeur de démarrage permet d’accéder au commutateur si le système d’exploitation ne peut être utilisé en raison de fichiers système manquants ou endommagés. Le chargeur de démarrage dispose d’une ligne de commande qui permet d’accéder aux fichiers stockés dans la mémoire flash. Pour préparer un commutateur pour l’accès à la gestion à distance, le commutateur doit être configuré avec une adresse IP et un masque de sous-réseau. Pour gérer le commutateur à partir d’un réseau distant, le commutateur doit être configuré avec une passerelle par défaut. Pour configurer le switch SVI, vous devez d’abord configurer l’interface de gestion, puis configurer la passerelle par défaut, et enfin, vérifier votre configuration.

Configurer les ports du commutateur

La communication en duplex intégral augmente la largeur de bande effective en permettant aux deux extrémités d’une connexion de transmettre et de recevoir des données simultanément. La communication semi-duplex est unidirectionnelle. Les ports de commutation peuvent être configurés manuellement avec des paramètres de duplex et de vitesse spécifiques. Utilisez la négociation automatique lorsque les paramètres de vitesse et de duplex du périphérique connecté au port sont inconnus ou peuvent changer. Lorsque la fonction auto-MDIX est activée, l’interface détecte automatiquement le type de connexion de câble requis (droit ou croisé) et configure la connexion de manière appropriée. Il existe plusieurs commandes show à utiliser lors de la vérification de la configuration des commutateurs. Utilisez la commande show running-config et la commande show interfaces pour vérifier la configuration d’un port de commutateur. La sortie de la commande show interfaces est également utile pour détecter les problèmes courants de couche d’accès réseau, car elle affiche l’état du protocole de liaison de ligne et de données. Les erreurs d’entrée signalées à partir de la commande show interfaces comprennent: les trames runt, les géants, les erreurs CRC, ainsi que les collisions et les collisions tardives. Permet show interfaces de déterminer si votre réseau n’a pas de connexion ou une connexion incorrecte entre un commutateur et un autre périphérique.

Accès distant sécurisé

Telnet est un protocole plus ancien qui utilise un mode de transmission en texte clair non sécurisé des informations d’identification (nom d’utilisateur et mot de passe) et des données entre les périphériques. SSH (utilisant le port TCP 22) est un protocole sécurisé qui fournit une connexion de gestion cryptée à un appareil distant. SSH assure la sécurité des connexions à distance en fournissant un cryptage fort lorsqu’un dispositif est authentifié (nom d’utilisateur et mot de passe) et également pour les données transmises entre les dispositifs communicants. Utilisez la commande show version du commutateur pour voir quel IOS le commutateur est en cours d’exécution. Un nom de fichier IOS qui inclut la combinaison « k9 » prend en charge les fonctionnalités et les capacités cryptographiques. Pour configurer SSH, vous devez vérifier que le commutateur le prend en charge, configurer le domaine IP, générer des paires de clés RSA, configurer l’authentification d’utilisation, configurer les lignes VTY et activer SSH version 2. Pour vérifier que SSH est opérationnel, utilisez la commande show ip ssh pour afficher la version et les données de configuration de SSH sur le périphérique.

Configuration de base du routeur

Les tâches de configuration initiale suivantes doivent toujours être effectuées : nommer l’appareil pour le distinguer des autres routeurs et configurer les mots de passe, configurer une bannière pour fournir une notification légale d’accès non autorisé, et enregistrer les modifications sur un routeur. Une fonction de distinction entre les commutateurs et les routeurs est le type d’interface pris en charge par chacun. Par exemple, les commutateurs de couche 2 prennent en charge les réseaux locaux et disposent donc de plusieurs ports FastEthernet ou Gigabit Ethernet. La topologie à double pile est utilisée pour démontrer la configuration des interfaces IPv4 et IPv6 du routeur. Les routeurs sont compatibles avec les LAN et les WAN et peuvent interconnecter différents types de réseaux; ils prennent donc en charge plusieurs types d’interfaces. Par exemple, les routeurs à services intégrés G2 disposent d’une ou de deux interfaces Gigabit Ethernet intégrées et de logements HWIC (carte d’interface WAN haut débit) pour héberger d’autres types d’interface réseau, y compris les interfaces série, DSL et câblées. L’interface de bouclage IPv4 est une interface logique interne au routeur. Il n’est pas attribué à un port physique et ne peut jamais être connecté à un autre appareil.

Vérifier les réseaux directement connectés

Utilisez les commandes suivantes pour identifier rapidement l’état d’une interface: show ip interface brief et show ipv6 interface brief pour voir le résumé de toutes les interfaces (adresses IPv4 et IPv6 et état opérationnel), show running-config interface interface-id pour voir les commandes appliquées à une interface spécifiée show ip route et show ipv6 route pour voir le contenu de la table de routage IPv4 ou IPv6 stockée dans la RAM. La sortie des commandes show ip interface brief et show ipv6 interface brief peut être utilisée pour révéler rapidement l’état de toutes les interfaces sur le routeur. La commande show ipv6 interface gigabitethernet 0/0/0 affiche l’état de l’interface et toutes les adresses IPv6 appartenant à l’interface. En plus de l’adresse locale du lien et de l’adresse de monodiffusion globale, la sortie comprend les adresses de multidiffusion attribuées à l’interface. La sortie de la commande show running-config interface affiche les commandes actuelles appliquées à une interface spécifique. La commande show interfaces affiche les informations sur l’interface et le nombre de flux de paquets pour toutes les interfaces de l’appareil. Vérifiez la configuration de l’interface à l’aide des commandes show ip interface et show ipv6 interface, qui affichent les informations relatives à IPv4 et IPv6 pour toutes les interfaces d’un routeur. Vérifiez les itinéraires à l’aide des commandes show ip route et show ipv6 route. Filtrer la sortie de la commande show à l’aide du caractère pipe (|). Utilisez les expressions de filtre: section, include, exclude et begin. Par défaut, l’historique de commande est activé et le système enregistre les 10 dernières lignes de commande dans sa mémoire tampon. Utilisez la commande EXEC privilégiée show history pour afficher le contenu du tampon.