10.0 Introduction

10.0.1 Pourquoi devrais-je suivre ce module?

Bienvenue à la Gestion Réseau !

Imaginez que vous êtes à la tête d’un vaisseau spatial. Il y a beaucoup, beaucoup de composants qui travaillent ensemble pour déplacer ce vaisseau. Il existe plusieurs systèmes pour gérer ces composants. Pour arriver où vous souhaitez aller, vous devez avoir une compréhension complète des composants et des systèmes qui les gèrent. Vous apprécieriez probablement tous les outils qui rendraient la gestion de votre vaisseau spatial pendant que vous le volez aussi plus simple.

Comme un vaisseau spatial complexe, les réseaux doivent également être gérés. Heureusement, de nombreux outils sont conçus pour simplifier la gestion du réseau. Ce module vous présente plusieurs outils et protocoles pour vous aider à gérer votre réseau pendant que vos utilisateurs l’utiliseront. Il comprend également de nombreuses activités Packet Tracer et Travaux Pratiques pour tester vos compétences. Ce sont les outils d’excellents administrateurs réseau, donc vous voudrez certainement commencer!

10.0.2 Qu’est-ce que je vais apprendre dans ce module?

Titre du module: Gestion réseau

Objectif du module: Mettre en œuvre des protocoles pour gérer le réseau.

| Titre du rubrique | Objectif du rubrique |

|---|---|

| Détection de périphériques avec le protocole CDP | Utiliser le protocole CDP pour élaborer une topologie du réseau. |

| Détection de périphériques avec le protocole LLDP | Utiliser le protocole LLDP pour élaborer une topologie du réseau. |

| NTP | Mettre en œuvre le protocole NTP entre un client NTP et un serveur NTP. |

| SNMP | Expliquer le fonctionnement du protocole SNMP. |

| Syslog | Expliquer le fonctionnement de Syslog. |

| Maintenance des fichiers du routeur et du commutateur | Utiliser les commandes pour sauvegarder et restaurer un fichier de configuration IOS. |

| Gestion des images IOS | Mettre en œuvre des protocoles pour gérer le réseau. |

10.1 Détection de périphériques avec le protocole CDP

10.1.1 Présentation du protocole CDP

La première chose que vous voulez savoir sur votre réseau est ce qu’il y a dedans. Où sont ces composants? Comment sont-ils connectés? Fondamentalement, vous avez besoin d’une carte. Cette rubrique explique comment vous pouvez utiliser CDP (Cisco Discovery Protocol) pour créer une carte de votre réseau.

CDP (Cisco Discovery Protocol) est un protocole propriétaire de couche 2 de Cisco qui permet de rassembler des informations sur les périphériques Cisco qui partagent la même liaison de données. CDP fonctionne indépendamment des supports et protocoles et s’exécute sur tous les périphériques Cisco, tels que routeurs, commutateurs et serveurs d’accès.

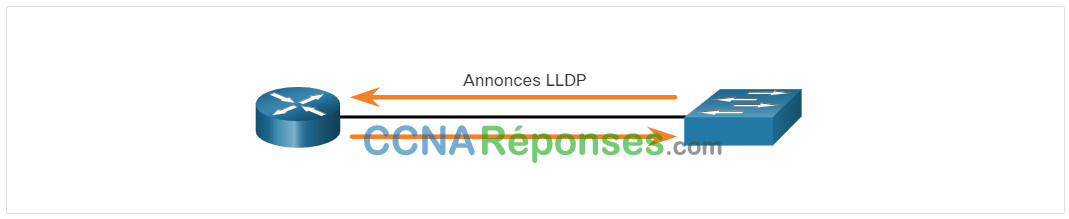

Le périphérique envoie régulièrement des annonces CDP aux périphériques connectés, comme illustré dans la figure.

Ces annonces partagent des informations sur le type de périphérique détecté, le nom des périphériques, ainsi que le nombre et le type d’interfaces.

Étant donné que la plupart des périphériques réseau sont connectés à d’autres périphériques, le protocole CDP aide à prendre des décisions en matière de conception réseau, de dépannage et de modifications matérielles. Le protocole CDP peut également être utilisé comme outil de détection réseau pour analyser les données des périphériques voisins. Ces données collectées par le protocole CDP peuvent vous aider à développer une topologie logique d’un réseau lorsque la documentation est manquante ou manque de précision.

10.1.2 Configuration et vérification du protocole CDP

Pour les périphériques Cisco, le protocole CDP est activé par défaut. Pour des raisons de sécurité, il peut être préférable de désactiver le protocole CDP sur l’ensemble d’un périphérique réseau, ou par interface. Le protocole CDP permet aux pirates de rassembler des données précieuses sur la couche réseau, telles que les adresses IP, les versions IOS, ainsi que les types de périphériques.

Pour vérifier l’état du protocole CDP et afficher des informations sur ce dernier, entrez la commande show cdp , comme illustré dans l’exemple.

Router# show cdp

Global CDP information:

Sending CDP packets every 60 seconds

Sending a holdtime value of 180 seconds

Sending CDPv2 advertisements is enabled

Pour activer CDP globalement pour toutes les interfaces prises en charge sur le périphérique, saisissez cdp run en mode de configuration globale. Le protocole CDP peut être désactivé pour toutes les interfaces du périphérique à l’aide de la commande no cdp run en mode de configuration globale.

Router(config)# no cdp run Router(config)# exit Router# show cdp CDP is not enabled Router# configure terminal Router(config)# cdp run

Pour désactiver le protocole CDP sur une interface spécifique, comme l’interface d’un FAI, saisissez no cdp enable en mode de configuration d’interface. Le protocole CDP est toujours activé sur le périphérique; cependant, il n’envoie aucune annonce CDP via cette interface. Pour réactiver le protocole CDP sur l’interface spécifique, entrez la commande cdp enable, comme illustré dans l’exemple.

Switch(config)# interface gigabitethernet 0/0/1 Switch(config-if)# cdp enable

Pour vérifier l’état du protocole CDP et afficher une liste des voisins, utilisez la commande show cdp neighbors en mode d’exécution privilégié. La commande show cdp neighbors affiche des informations importantes sur les voisins CDP. Actuellement, ce périphérique n’a aucun voisin, car il n’est physiquement connecté à aucun périphérique, comme l’illustrent les résultats de la commande show cdp neighbors dans l’exemple.

Router# show cdp neighbors

Capability Codes: R - Router, T - Trans Bridge, B - Source Route Bridge

S - Switch, H - Host, I - IGMP, r - Repeater, P - Phone,

D - Remote, C - CVTA, M - Two-port Mac Relay

Device ID Local Intrfce Holdtme Capability Platform Port ID

Total cdp entries displayed : 0

Utilisez la commande show cdp interface pour afficher les interfaces qui sont compatibles CDP sur un périphérique. L’état de chaque interface est également affiché. La Figure montre que cinq interfaces sont compatibles CDP sur le routeur, avec une seule connexion active vers un autre périphérique.

Router# show cdp interface GigabitEthernet0/0/0 is administratively down, line protocol is down Encapsulation ARPA Sending CDP packets every 60 seconds Holdtime is 180 seconds GigabitEthernet0/0/1 is up, line protocol is up Encapsulation ARPA Sending CDP packets every 60 seconds Holdtime is 180 seconds GigabitEthernet0/0/2 is down, line protocol is down Encapsulation ARPA Sending CDP packets every 60 seconds Holdtime is 180 seconds Serial0/1/0 is administratively down, line protocol is down Encapsulation HDLC Sending CDP packets every 60 seconds Holdtime is 180 seconds Serial0/1/1 is administratively down, line protocol is down Encapsulation HDLC Sending CDP packets every 60 seconds Holdtime is 180 seconds GigabitEthernet0 is down, line protocol is down Encapsulation ARPA Sending CDP packets every 60 seconds Holdtime is 180 seconds cdp enabled interfaces : 6 interfaces up : 1 interfaces down : 5

10.1.3 Détection des périphériques à l’aide du protocole CDP

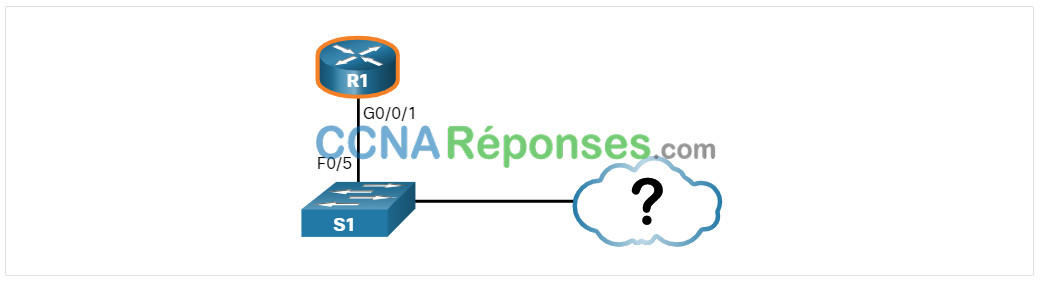

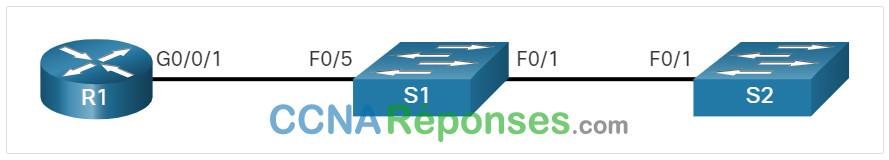

Examinez le manque de documentation dans la topologie illustrée à la figure. Tout ce que l’administrateur réseau sait, c’est que R1 est connecté à un autre périphérique.

Lorsque le protocole CDP est activé sur le réseau, la commande show cdp neighbors permet de déterminer la configuration du réseau, comme illustré dans la sortie.

R1# show cdp neighbors

Capability Codes: R - Router, T - Trans Bridge, B - Source Route Bridge

S - Switch, H - Host, I - IGMP, r - Repeater, P - Phone,

D - Remote, C - CVTA, M - Two-port Mac Relay

Device ID Local Intrfce Holdtme Capability Platform Port ID

S1 Gig 0/0/1 179 S I WS-C3560- Fas 0/5

Aucune information n’est disponible concernant le reste du réseau. La commande show cdp neighbors affiche des informations importantes sur chaque périphérique CDP voisin, y compris:

- Identificateurs de périphérique – Il s’agit de nom d’hôte du périphérique voisin (S1).

- Identificateur de port – Il s’agit de nom du port local et distant (G0/0/1/et F0/5, respectivement)

- Liste de capacités – Cela indique si le périphérique est un routeur ou un commutateur (S pour commutateur; I pour IGMP n’est pas abordés dans ce cours)

- Plate-forme – Cela indique la plate-forme matérielle du périphérique (WS-C3560 pour le commutateur Cisco 3560)

La sortie montre qu’il existe un autre périphérique Cisco, S1, connecté à l’interface G0/0/1 sur R1. En outre, S1 est connecté via son interface F0/5, comme indiqué dans la topologie mise à jour.

L’administrateur réseau utilise show cdp neighbors detail pour découvrir l’adresse IP de S1. Comme indiqué dans la sortie, l’adresse de S1 est 192.168.1.2.

R1# show cdp neighbors detail

-------------------------

Device ID: S1

Entry address(es):

IP address: 192.168.1.2

Platform: cisco WS-C3560-24TS, Capabilities: Switch IGMP

Interface: GigabitEthernet0/0/1, Port ID (outgoing port): FastEthernet0/5

Holdtime : 136 sec

Version :

Cisco IOS Software, C3560 Software (C3560-LANBASEK9-M), Version 15.0(2)SE7, R

RELEASE SOFTWARE (fc1)

Technical Support: http://www.cisco.com/techsupport

Copyright (c) 1986-2014 by Cisco Systems, Inc.

Compiled Thu 23-Oct-14 14:49 by prod_rel_team

advertisement version: 2

Protocol Hello: OUI=0x00000C, Protocol ID=0x0112; payload len=27,

value=00000000FFFFFFFF010221FF000000000000002291210380FF0000

VTP Management Domain: ''

Native VLAN: 1

Duplex: full

Management address(es):

IP address: 192.168.1.2

Total cdp entries displayed : 1

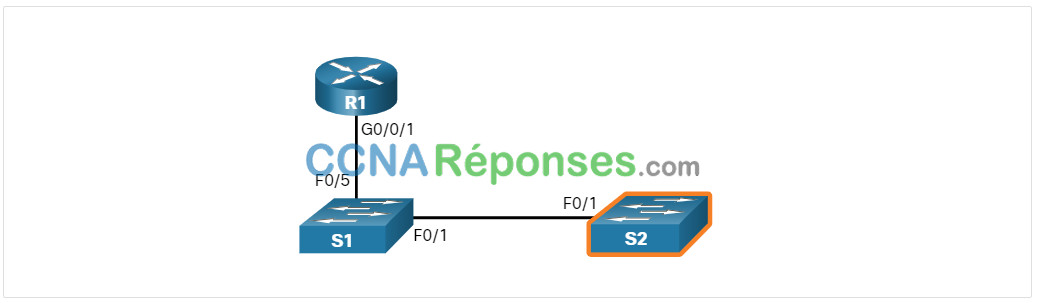

En accédant à S1 à distance via SSH ou physiquement via le port de la console, un administrateur réseau peut déterminer les autres périphériques connectés à S1, comme illustré dans le résultat de la commande show cdp neighbors dans la figure.

S1# show cdp neighbors

Capability Codes: R - Router, T - Trans Bridge, B - Source Route Bridge

S - Switch, H - Host, I - IGMP, r - Repeater, P - Phone,

D - Remote, C - CVTA, M - Two-port Mac Relay

Device ID Local Intrfce Holdtme Capability Platform Port ID

S2 Fas 0/1 150 S I WS-C2960- Fas 0/1

R1 Fas 0/5 179 R S I ISR4331/K Gig 0/0/1

Un autre commutateur, S2, apparaît dans le résultat. S2 utilise F0/1 pour se connecter à l’interface F0/1 sur S1, comme le montre la figure.

Encore une fois, l’administrateur réseau peut utiliser show cdp neighbors detail pour découvrir l’adresse IP de S2, puis y accéder à distance. Après une connexion réussie, l’administrateur réseau utilise la commande show cdp neighbors pour découvrir s’il existe d’autres périphériques.

S2# show cdp neighbors

Capability Codes: R - Router, T - Trans Bridge, B - Source Route Bridge

S - Switch, H - Host, I - IGMP, r - Repeater, P - Phone,

D - Remote, C - CVTA, M - Two-port Mac Relay

Device ID Local Intrfce Holdtme Capability Platform Port ID

S1 Fas 0/1 141 S I WS-C3560- Fas 0/1

Le seul périphérique connecté à S2 est S1. Par conséquent, il n’y a plus de périphériques à détecter dans la topologie. L’administrateur réseau peut désormais mettre à jour la documentation en fonction des périphériques détectés.

10.1.4 Contrôleur de syntaxe – Configuration et vérification du protocole CDP

Entraînez-vous à configurer et à vérifier CDP.

Affichez l’état du protocole CDP sur R1.

R1#show cdp % CDP is not enabled

Entrez en mode de configuration globale pour configurer les éléments suivants:

- Activez le protocole CDP de manière globale sur R1.

- Disable CDP on interface S0/0/0. Use s0/0/0 comme désignation d’interface.

- Utilisez la commande «end» pour quitter le mode de configuration globale.

R1#configure terminal R1(config)#cdp run R1(config)#interface s0/0/0 R1(config-if)#no cdp enable R1(config-if)#end *Oct 2 15:43:46.288: %SYS-5-CONFIG_I: Configured from console by console

Affichez la liste des voisins CDP sur R1.

R1#show cdp neighbors

Capability Codes: R - Router, T - Trans Bridge, B - Source Route Bridge

S - Switch, H - Host, I - IGMP, r - Repeater, P - Phone,

D - Remote, C - CVTA, M - Two-port Mac Relay

Device ID Local Intrfce Holdtme Capability Platform Port ID

S1 Gig 0/0/1 179 S I WS-C3560- Fas 0/5

Affichez plus d’informations sur la liste des voisins CDP sur R1.

R1#show cdp neighbors detail \------------------------- Device ID: S1 Entry address(es): Platform: cisco WS-C3560-24TS, Capabilities: Switch IGMP Interface: GigabitEthernet0/0/1, Port ID (outgoing port): FastEthernet0/5 Holdtime : 174 sec Version : Cisco IOS Software, C3560 Software (C3560-IPSERVICESK9-M), Version 15.0(2)SE7, RELEASE SOFTWARE (fc1) Technical Support: http://www.cisco.com/techsupport Copyright (c) 1986-2014 by Cisco Systems, Inc. Compiled Thu 23-Oct-14 14:13 by prod_rel_team advertisement version: 2 Protocol Hello: OUI=0x00000C, Protocol ID=0x0112; payload len=27, value=00000000FFFFFFFF010221FF000000000000FCFBFB957300FF0000 VTP Management Domain: '' Native VLAN: 1 Duplex: full Total cdp entries displayed : 1

Vous avez configuré et vérifié CDP avec succès.

10.1.5 Packet Tracer – Mappage d’un réseau avec le protocole CDP

Un administrateur réseau principal vous demande de mapper le réseau distant d’une filiale et de déterminer le nom d’un commutateur récemment installé nécessitant une adresse IPv4 à configurer. Votre tâche consiste à créer une carte du réseau de la filiale. Pour mapper le réseau, vous devrez utiliser SSH pour l’accès à distance et le protocole CDP (Cisco Discovery Protocol) pour rechercher des informations sur les périphériques réseau voisins, comme des routeurs et des commutateurs.

10.2 Détection de périphérique avec le protocole LLDP

10.2.1 Présentation du protocole LLDP

Le protocole LLDP (Link Layer Discovery Protocol) fait la même chose que CDP, mais il n’est pas spécifique aux périphériques Cisco. En prime, vous pouvez toujours l’utiliser si vous avez des appareils Cisco. D’une manière ou d’une autre, vous obtiendrez votre carte réseau.

Le protocole LLDP (Link Layer Discovery Protocol) est un protocole de détection voisin ouvert semblable au protocole CDP. LLDP fonctionne avec des périphériques réseau, tels que des routeurs, des commutateurs et des points d’accès LAN sans fil. Ce protocole annonce son identité et ses fonctionnalités aux autres périphériques et reçoit des informations d’un périphérique physiquement connecté de couche 2.

10.2.2 Configuration et vérification du protocole LLDP

Selon le périphérique, LLDP peut être activé par défaut. Pour activer LLDP globalement sur un appareil réseau Cisco, saisissez la commande lldp run en mode de configuration globale. Pour désactiver le protocole LLDP, saisissez la commande no lldp run en mode de configuration globale.

Tout comme CDP, LLDP peut être configuré sur les interfaces spécifiques. Cependant, LLDP doit être configuré séparément pour transmettre et recevoir des paquets LLDP, comme illustré dans la figure.

Pour vérifier si le protocole LLDP a été activé sur le périphérique, saisissez la commande show lldp en mode d’exécution privilégié.

Switch# conf t

Enter configuration commands, one per line. End with CNTL/Z.

Switch(config)# lldp run

Switch(config)# interface gigabitethernet 0/1

Switch(config-if)# lldp transmit

Switch(config-if)# lldp receive

Switch(config-if)# end

Switch# show lldp

Global LLDP Information:

Status: ACTIVE

LLDP advertisements are sent every 30 seconds

LLDP hold time advertised is 120 seconds

LLDP interface reinitialisation delay is 2 seconds

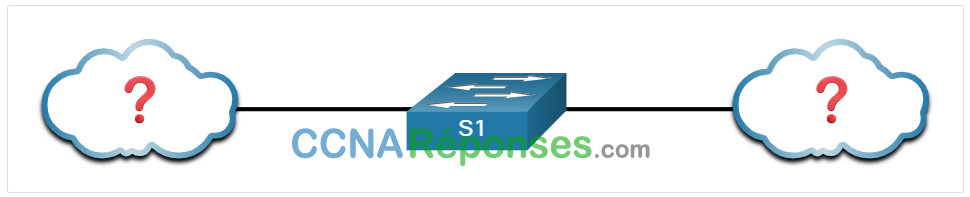

10.2.3 Détection des périphériques à l’aide du protocole LLDP

Examinez le manque de documentation dans la topologie illustrée à la figure. Tout ce que l’administrateur réseau sait, c’est que S1 est connecté à deux périphériques.

Lorsque LLDP est activé, les voisins de périphérique peuvent être découverts à l’aide de la commande show lldp neighbors , telle qu’elle est affichée dans la sortie.

S1# show lldp neighbors

Capability codes:

(R) Router, (B) Bridge, (T) Telephone, (C) DOCSIS Cable Device

(W) WLAN Access Point, (P) Repeater, (S) Station, (O) Other

Device ID Local Intf Hold-time Capability Port ID

R1 Fa0/5 117 R Gi0/0/1

S2 Fa0/1 112 B Fa0/1

Total entries displayed: 2

L’administrateur réseau découvre que S1 a un routeur et un commutateur en tant que voisins. Pour cette sortie, la lettre B pour « Bridge (Pont) » signifie également « commutateur ».

À partir des résultats de show lldp neighbors, une topologie de S1 peut être construite, comme indiqué sur la figure.

Pour plus d’informations sur les voisins, utilisez la commande show lldp neighbors detail qui permet d’obtenir la version IOS et l’adresse IP des voisins ainsi que la capacité de l’appareil.

S1# show lldp neighbors detail

------------------------------------------------

Chassis id: 848a.8d44.49b0

Port id: Gi0/0/1

Port Description: GigabitEthernet0/0/1

System Name: R1

System Description:

Cisco IOS Software [Fuji], ISR Software (X86_64_LINUX_IOSD-UNIVERSALK9-M), Version 16.9.4, RELEASE SOFTWARE (fc2)

Technical Support: http://www.cisco.com/techsupport

Copyright (c) 1986-2019 by Cisco Systems, Inc.

Compiled Thu 22-Aug-19 18:09 by mcpre

Time remaining: 111 seconds

System Capabilities: B,R

Enabled Capabilities: R

Management Addresses - not advertised

Auto Negotiation - not supported

Physical media capabilities - not advertised

Media Attachment Unit type - not advertised

Vlan ID: - not advertised

------------------------------------------------

Chassis id: 0025.83e6.4b00

Port id: Fa0/1

Port Description: FastEthernet0/1

System Name: S2

System Description:

Cisco IOS Software, C2960 Software (C2960-LANBASEK9-M), Version 15.0(2)SE4, RELEASE SOFTWARE (fc1)

Technical Support: http://www.cisco.com/techsupport

Copyright (c) 1986-2013 by Cisco Systems, Inc.

Compiled Wed 26-Jun-13 02:49 by prod_rel_team

Time remaining: 107 seconds

System Capabilities: B

Enabled Capabilities: B

Management Addresses - not advertised

Auto Negotiation - supported, enabled

Physical media capabilities:

100base-TX(FD)

100base-TX(HD)

10base-T(FD)

10base-T(HD)

Media Attachment Unit type: 16

Vlan ID: 1

Total entries displayed: 2

10.2.4 Contrôleur de syntaxe – Configuration et vérification du protocole LLDP

Entraînez-vous à configurer et à vérifier LLDP.

Effectuez les étapes suivantes pour configurer le LLDP sur R1 :

- Passez en mode de configuration globale et activez LLDP globalement. Utilisez l’interface* Enter interface configuration mode for g0/0/0. Use g0/0/0 comme désignation d’interface.

- Désactivez l’envoi de messages LLDP sur l’interface.

- Désactivez la réception des messages LLDP sur l’interface. inline adjustement end pour repasser en mode de configuration globale.

R1#configure terminal R1(config)#lldp run R1(config)#interface g0/0/0 R1(config-if)#no lldp transmit R1(config-if)#no lldp receive R1(config-if)#end *Oct 2 16:19:16.167: %SYS-5-CONFIG_I: Configured from console by console

You are now logged into S1. Display the list of LLDP neighbors.

S1#show lldp neighbors

capability codes:

(R) Router, (B) Bridge, (T) Telephone, (C) DOCSIS Cable Device

(W) WLAN Access Point, (P) Repeater, (S) Station, (O) Other

Device ID Local Intf Hold-time Capability Port ID

R1 Fa0/5 115 R Gi0/0/1

Total entries displayed: 1

Display more details from the list of LLDP neighbors on S1.

S1#show lldp neighbors detail ------------------------------------------------ Chassis id: 848a.8d44.49b0 Port id: Gi0/0/1 Port Description: GigabitEthernet0/0/1 System Name: R1 System Description: Cisco IOS Software [Fuji], ISR Software (X86_64_LINUX_IOSD-UNIVERSALK9-M), Version 16.9.4, RELEASE SOFTWARE (fc2) Technical Support: http://www.cisco.com/techsupport Copyright (c) 1986-2019 by Cisco Systems, Inc. Compiled Thu 22-Aug-19 18:09 by mcpre Time remaining: 114 seconds System Capabilities: B,R Enabled Capabilities: R Management Addresses - not advertised Auto Negotiation - not supported Physical media capabilities - not advertised Media Attachment Unit type - not advertised Vlan ID: - not advertised Total entries displayed: 1

Vous avez configuré et vérifié avec succès le protocole LLDP sur le routeur.

10.3 NTP

10.3.1 Services de temps et calendrier

Avant de vous plonger dans la gestion du réseau, la seule chose qui vous aidera à rester sur la bonne voie est de vous assurer que tous vos composants sont réglés à la même heure et à la même date.

L’horloge logicielle d’un routeur ou d’un commutateur se déclenche au démarrage du système. C’est le source principal de temps pour le système. Il est important de synchroniser l’heure sur tous les périphériques du réseau, car tous les aspects de gestion, sécurisation, dépannage et planification des réseaux nécessitent un horodatage précis. Si l’heure n’est pas synchronisée entre les différents périphériques, il vous sera impossible de déterminer l’ordre des événements et leurs causes.

Généralement, les paramètres de date et d’heure sur un routeur ou un commutateur peuvent être définis à l’aide de l’une des deux méthodes. Vous pouvez configurer manuellement la date et l’heure, comme indiqué dans l’exemple, ou configurer le protocole NTP (Network Time Protocol).

R1# clock set 16:01:00 sept 25 2020 *Sep 25 16:01:00.000: %SYS-6-CLOCKUPDATE: System clock has been updated from 13:09:49 UTC Fri Sep 25 2020 to 16:01:00 UTC Fri Sep 25 2020, configured from console by console. Sep 25 16:01:00.001: %PKI-6-AUTHORITATIVE_CLOCK: The system clock has been set. R1#

À mesure qu’un réseau se développe, il devient difficile de s’assurer que tous les périphériques de l’infrastructure fonctionnent de manière synchronisée. Même dans un environnement réseau de petite taille, la méthode manuelle n’est pas idéale. Si un routeur redémarre, comment s’assurer que sa date et son horodatage soient suffisamment précis?

La meilleure solution consiste à configurer le protocole NTP sur le réseau. Ce protocole permet aux routeurs du réseau de synchroniser leurs paramètres temporels avec un serveur NTP. Un groupe de clients NTP qui obtient des informations d’heure et de date depuis une source unique présentera davantage de cohérence dans ses paramètres temporels. Lorsque le protocole NTP est mis en œuvre sur le réseau, il peut être configuré de sorte à se synchroniser à une horloge principale privée ou à un serveur NTP publiquement disponible sur Internet.

Le protocole NTP utilise le port UDP 123 et est décrit dans le document RFC 1305.

10.3.2 Fonctionnement du protocole NTP

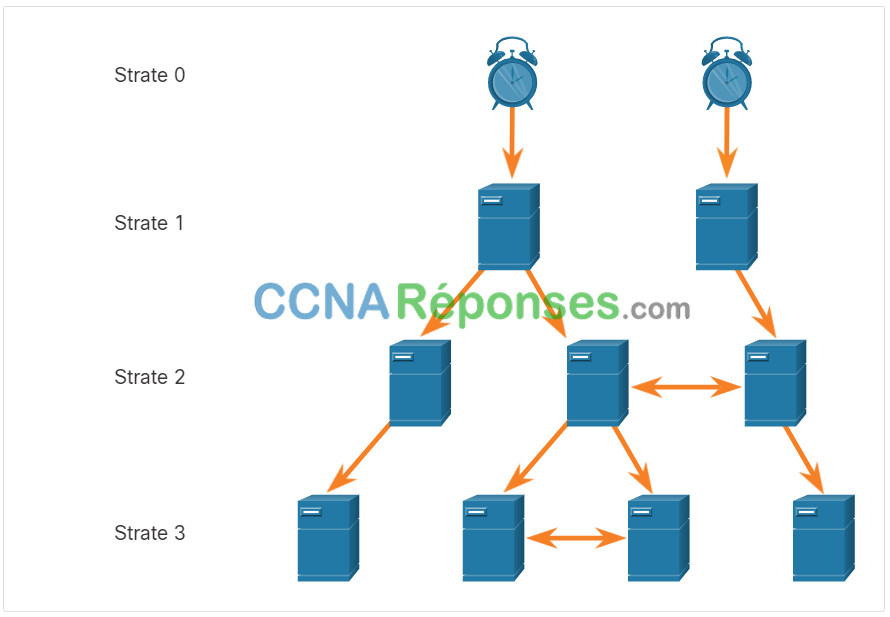

Les réseaux NTP utilisent un système de sources temporelles hiérarchique. Chaque niveau de ce système hiérarchique est appelé strate. Le niveau de strate correspond au nombre de sauts à partir de la source faisant autorité. L’heure synchronisée est diffusée sur le réseau à l’aide du protocole NTP. La figure fournit un exemple de réseau NTP.

Les serveurs NTP sont disposés en trois niveaux montrant les trois strates. La strate 1 est connectée aux horloges de la strate 0.

Strate 0

Un réseau NTP obtient l’heure à partir sources temporelles faisant autorité. Ces sources, également appelées périphériques de strate 0, sont des périphériques de suivi horaire haute précision censés être exacts et sans ou peu de retard. Les périphériques de strate 0 sont représentés par l’horloge sur la figure.

Strate 1

Les périphériques de strate 1 sont directement connectés aux sources temporelles faisant autorité. Ils représentent la principale référence temporelle du réseau.

Strate 2 et Inférieure

Les serveurs de strate 2 sont connectés aux périphériques de strate 1 au moyen de connexions réseau. Les périphériques de strate 2, tels que les clients NTP, synchronisent leur horloge à l’aide des paquets NTP des serveurs de la strate 1. Ils peuvent également servir de serveurs pour les périphériques de la strate 3.

Les plus petits numéros de strate indiquent que le serveur est plus proche de la source temporelle autorisée que les plus grands numéros de strate. Plus le numéro de strate est grand, plus le niveau de strate est petit. Le nombre de sauts maximal est de 15. La strate 16, le niveau de strate le plus bas, indique qu’un périphérique n’est pas synchronisé. Les serveurs temporels de même niveau de strate peuvent être configurés de manière à agir en tant qu’homologues avec d’autres serveurs temporels de la même strate en vue de la sauvegarde ou de la vérification de l’heure.

10.3.3 Configurer et vérifier le protocole NTP

La figure illustre la topologie utilisée pour démontrer la configuration et la vérification NTP.

Tant que le protocole NTP n’est pas configuré sur le réseau, la commande show clock affiche l’heure actuelle sur l’horloge logicielle, comme indiqué dans l’exemple. Avec l’option detail , notez que la source de temps est la configuration utilisateur. Cela signifie que l’heure a été configurée manuellement avec la commande clock .

R1# show clock detail 20:55:10.207 UTC Fri Nov 15 2019 Time source is user configuration

La commande ntp server ip-address est exécutée en mode de configuration globale pour configurer 209.165.200.225 comme serveur NTP pour R1. Pour vérifier si la source temporelle est définie sur NTP, utilisez la commande show clock detail . Notez que maintenant la source de temps est NTP.

R1(config)# ntp server 209.165.200.225 R1(config)# end R1# show clock detail 21:01:34.563 UTC Fri Nov 15 2019 Time source is NTP

Dans l’exemple suivant, les commandes show ntp associations et show ntp status sont utilisées pour vérifier que R1 est synchronisé avec le serveur NTP à 209.165.200.225. Notez que R1 est synchronisé avec un serveur NTP de strate 1 à l’adresse 209.165.200.225, qui est synchronisée avec une horloge GPS. La commande show ntp status affiche que R1 est désormais un périphérique de strate 2 synchronisé avec le serveur NTP 209.165.220.225.

Remarque: Le point culminant st signifie strate.

R1# show ntp associations

address ref clock st when poll reach delay offset disp

*~209.165.200.225 .GPS. 1 61 64 377 0.481 7.480 4.261

* sys.peer, # selected, + candidate, - outlyer, x falseticker, ~ configured

R1# show ntp status

Clock is synchronized, stratum 2, reference is 209.165.200.225

nominal freq is 250.0000 Hz, actual freq is 249.9995 Hz, precision is 2**19

ntp uptime is 589900 (1/100 of seconds), resolution is 4016

reference time is DA088DD3.C4E659D3 (13:21:23.769 PST Fri Nov 15 2019)

clock offset is 7.0883 msec, root delay is 99.77 msec

root dispersion is 13.43 msec, peer dispersion is 2.48 msec

loopfilter state is 'CTRL' (Normal Controlled Loop), drift is 0.000001803 s/s

system poll interval is 64, last update was 169 sec ago.

Ensuite, l’horloge sur S1 est configurée pour synchroniser avec R1 avec la commande ntp server , puis la configuration est vérifiée avec la commande show ntp associations , comme affiché.

S1(config)# ntp server 192.168.1.1 S1(config)# end S1# show ntp associations address ref clock st when poll reach delay offset disp *~192.168.1.1 209.165.200.225 2 12 64 377 1.066 13.616 3.840 * sys.peer, # selected, + candidate, - outlyer, x falseticker, ~ configured

Le résultat de la commande show ntp associations vérifie que l’horloge sur S1 est désormais synchronisée avec R1 sur 192.168.1.1 via NTP. R1 est un périphérique de strate 2 et un serveur NTP sur S1. S1 est désormais un périphérique de strate 3 capable de fournir un service NTP à d’autres périphériques du réseau, tels que des périphériques finaux.

S1# show ntp status Clock is synchronized, stratum 3, reference is 192.168.1.1 nominal freq is 119.2092 Hz, actual freq is 119.2088 Hz, precision is 2**17 reference time is DA08904B.3269C655 (13:31:55.196 PST Tue Nov 15 2019) clock offset is 18.7764 msec, root delay is 102.42 msec root dispersion is 38.03 msec, peer dispersion is 3.74 msec loopfilter state is 'CTRL' (Normal Controlled Loop), drift is 0.000003925 s/s system poll interval is 128, last update was 178 sec ago.

10.3.4 Packet Tracer – Configurer et vérifier le protocole NTP

Le protocole NTP synchronise le moment de la journée parmi un ensemble de serveurs et clients de temps distribués. Bien que plusieurs applications doivent être temporellement synchronisées, ces travaux pratiques mettront l’accent sur la nécessité de corréler les événements répertoriés dans les journaux système et autres événements temporels spécifiques de plusieurs périphériques réseau.

10.4 SNMP

10.4.1 Présentation du protocole SNMP

Maintenant que votre réseau est mappé et que tous vos composants utilisent la même horloge, il est le temps d’examiner comment gérer votre réseau à l’aide du protocole SNMP (Simple Network Management Protocol).

Le protocole SNMP (Simple Network Management Protocol) a été développé pour permettre aux administrateurs de gérer les nœuds, tels que les serveurs, les postes de travail, les routeurs, les commutateurs ainsi que les appliances de sécurité, sur un réseau IP. Ces derniers peuvent ainsi contrôler et gérer les performances du réseau, identifier et résoudre les problèmes et anticiper la croissance du réseau.

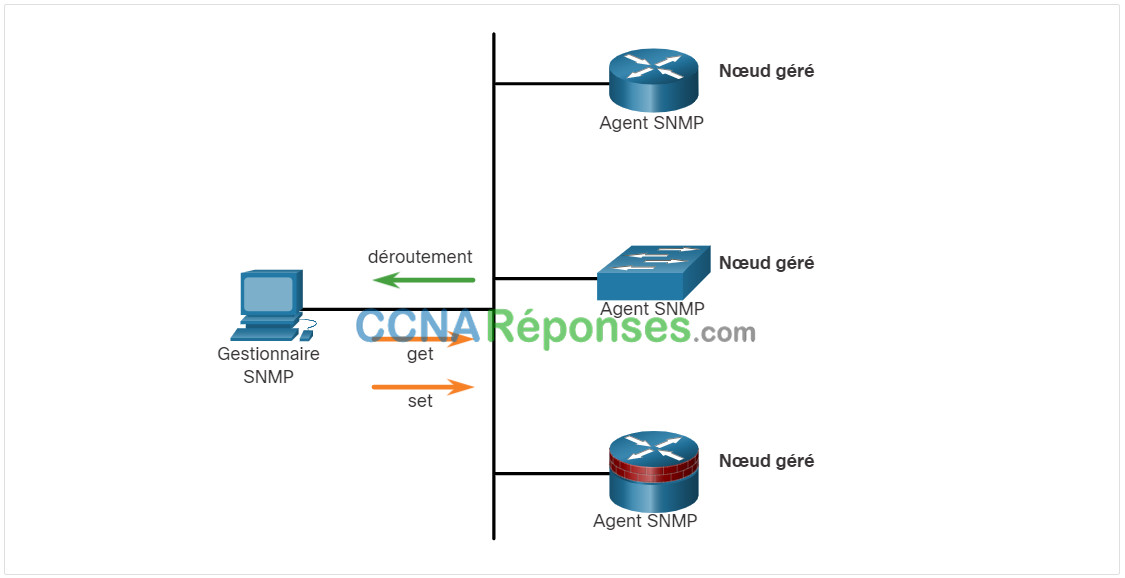

SNMP est un protocole de couche Application qui procure un format pour les messages de communication entre les gestionnaires et les agents. Le système SNMP se compose de trois éléments:

- Gestionnaire SNMP

- Agents SNMP (nœud géré)

- Base d’informations de gestion (MIB)

Pour configurer le protocole SNMP sur un périphérique réseau, il faut tout d’abord définir la relation entre le gestionnaire et l’agent.

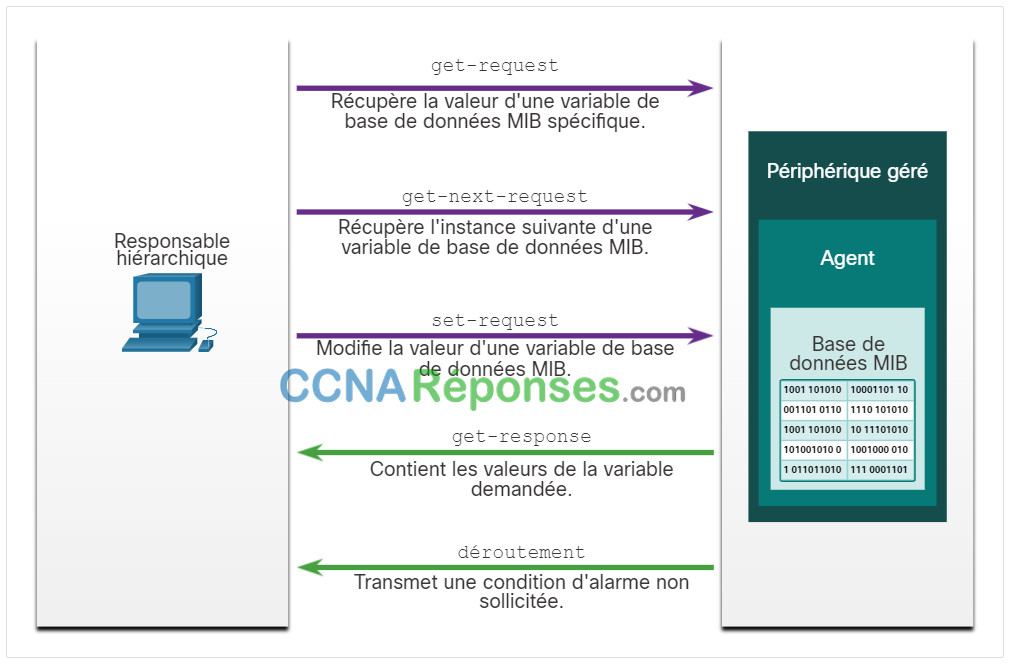

Le gestionnaire SNMP fait partie d’un système de gestion du réseau (NMS). Le gestionnaire SNMP exécute le logiciel de gestion SNMP. Comme le montre la figure, le gestionnaire SNMP peut collecter des informations à partir d’un agent SNMP à l’aide de l’action «get» et modifier des configurations sur un agent à l’aide de l’action «set». De plus, les agents SNMP peuvent transmettre des informations directement au gestionnaire de réseau en utilisant des déroutements.

L’agent SNMP et la base de données MIB sont présents sur tous les périphériques client SNMP. Les périphériques réseau pouvant être gérés, tels que les commutateurs, les routeurs, les serveurs, les pare-feu et les stations de travail, sont équipés d’un module logiciel d’agent SNMP. Les MIB contiennent les données relatives aux périphériques et à leur fonctionnement. Elles peuvent être consultées par tout utilisateur distant authentifié. C’est l’agent SNMP qui est chargé de fournir l’accès à la MIB locale.

Le protocole SNMP définit la manière selon laquelle les informations de gestion sont échangées entre les applications de gestion du réseau et les agents de gestion. Le gestionnaire SNMP interroge les agents et envoie des requêtes à la base de données MIB des agents sur le port UDP 161. Les agents SNMP envoient les déroutements SNMP au gestionnaire SNMP sur le port UDP 162.

10.4.2 Fonctionnement de SNMP

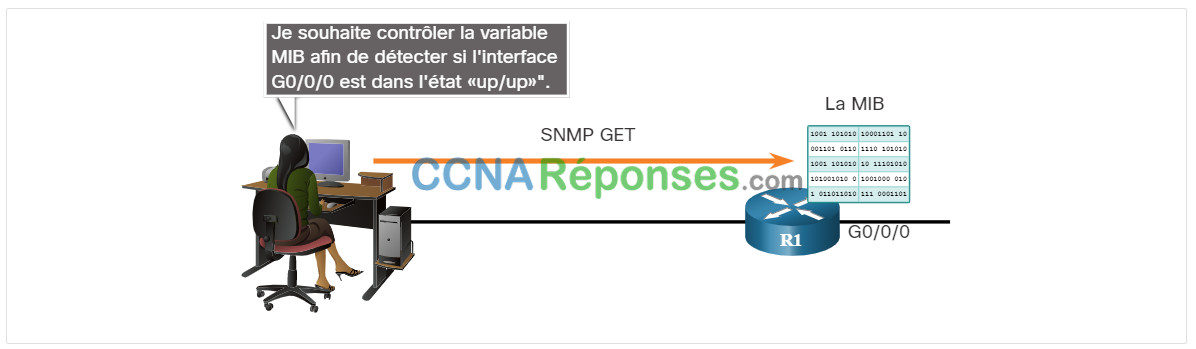

Les agents SNMP qui résident sur des périphériques gérés collectent et stockent les informations relatives aux périphériques et à leur fonctionnement. Ces informations sont stockées localement par l’agent dans la base de données MIB. Le gestionnaire SNMP utilise ensuite l’agent SNMP pour accéder aux informations contenues dans la base de données MIB.

Il existe deux types principaux de requêtes de gestionnaire SNMP, à savoir get et set. Une requête get est utilisée par le système de gestion de réseau (NMS) afin d’obtenir des données de la part d’un périphérique. Une requête set est utilisée par le système de gestion de réseau (NMS) afin de modifier les variables de configuration du périphérique de l’agent. Une requête set peut également initier des actions au niveau d’un périphérique. Par exemple, une requête set peut provoquer le redémarrage d’un routeur ainsi que l’envoi ou la réception d’un fichier de configuration. Le gestionnaire SNMP utilise les actions get et set pour réaliser les opérations décrites dans le tableau.

| Opération | Description |

|---|---|

get-request |

Récupère une valeur à partir d’une variable spécifique. |

get-next-request |

Récupère une valeur à partir d’une variable dans une table; le gestionnaire SNMP ne doit pas connaître le nom exact de la variable. Une recherche séquentielle est effectuée afin de trouver la variable requise dans une table. |

get-bulk-request |

Récupère des blocs importants de données, comme plusieurs lignes dans une table, qui autrement nécessiteraient la transmission de nombreux petits blocs de données. (Fonctionne uniquement avec SNMPv2 ou version ultérieure.) |

get-response |

Répond aux requêtes get-request, get-next-request, et set-request envoyées par un système de gestion de réseau (NMS). |

set-request |

Stocke une valeur dans une variable spécifique. |

L’agent SNMP répond comme suit aux requêtes du gestionnaire SNMP:

- Obtenir une variable MIB – L’agent SNMP transmet l’information en réponse à une requête de type GetRequest-PDU envoyée par le gestionnaire du réseau. L’agent récupère la valeur de la variable MIB demandée et la transmet au gestionnaire du réseau.

- Définir une variable MIB – L’agent SNMP procède à cette opération en réponse à une requête SetRequest-PDU envoyée par le gestionnaire du réseau. L’agent SNMP remplace la valeur de la variable MIB par la valeur spécifiée par le gestionnaire du réseau. Une réponse d’agent SNMP à une requête set inclut les nouveaux paramètres définis dans le périphérique.

La figure illustre l’utilisation d’une requête get SNMP visant à déterminer si l’interface G0/0/0 est à l’état «up/up».

10.4.3 Déroutement par agent SNMP

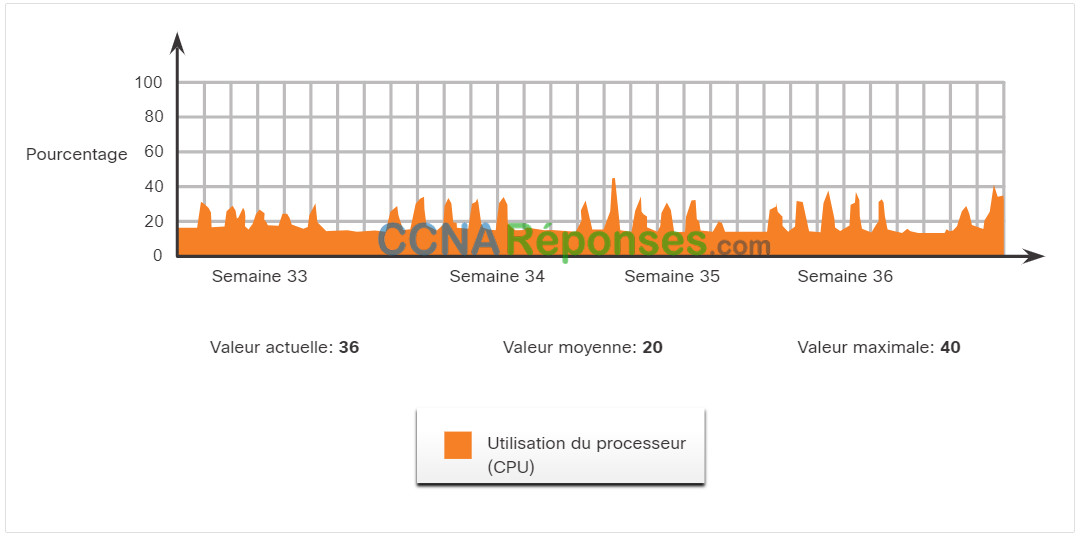

Un système de gestion de réseau (NMS) interroge périodiquement les agents SNMP qui résident sur les périphériques gérés à l’aide d’une requête get. Le NMS interroge le périphérique pour les données. À l’aide de ce processus, une application de gestion du réseau peut collecter des informations permettant le contrôle des charges de trafic et la vérification des configurations des périphériques gérés. Ces informations peuvent être consultées dans une interface utilisateur graphique sur le système de gestion de réseau (NMS). Les moyennes, les minimums ou les maximums peuvent être calculés. Les données en graphique ou de définir des valeurs seuil destinées à déclencher un processus de notification lorsque ces valeurs sont dépassées. Par exemple, un système de gestion de réseau (NMS) peut contrôler l’utilisation du processeur d’un routeur Cisco. Le gestionnaire SNMP reprend les valeurs périodiquement et affiche ensuite celles-ci sous forme de graphique que l’administrateur peut consulter pour se créer un point de référence, générer un rapport ou encore afficher les données en temps réel.

Cette interrogation SNMP périodique présente toutefois des inconvénients. Tout d’abord, il existe un délai entre l’occurrence d’un événement et l’heure à laquelle cet événement est signalé (suite à l’interrogation) par le système de gestion de réseau (NMS). Ensuite, un compromis doit être établi entre la fréquence d’interrogation et l’utilisation de la bande passante.

Afin de limiter ces inconvénients, les agents SNMP peuvent générer et envoyer des déroutements visant à informer immédiatement le système de gestion de réseau (NMS) de l’occurrence de certains événements. Les déroutements sont des messages non sollicités alertant le gestionnaire SNMP d’une condition ou d’un événement sur le réseau. Exemples de conditions de déroutements (liste non exhaustive): authentification d’utilisateur incorrecte, redémarrage, état de lien («up» ou «down»), suivi d’adresse MAC, fermeture d’une connexion TCP, perte de connexion avec un voisin ou tout autre événement significatif. Les notifications de déroutement diminuent le besoin en ressources réseau et aussi au niveau de l’agent, car ils permettent de limiter le nombre de requêtes GET.

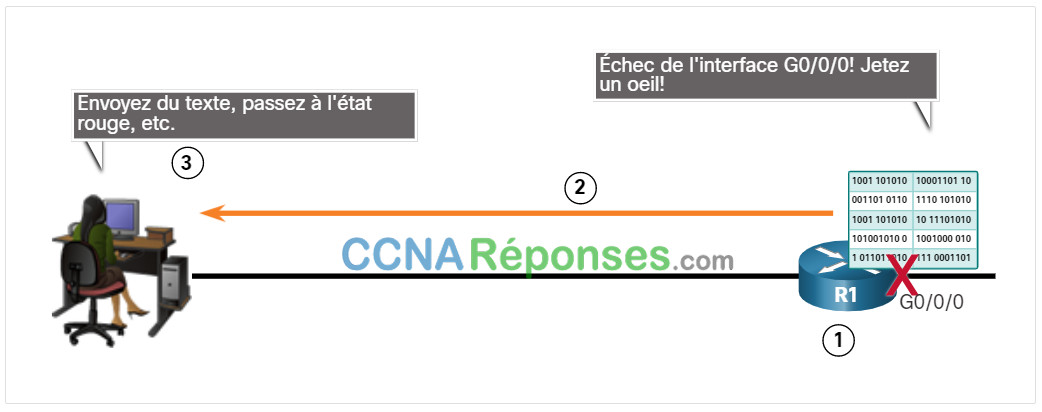

La figure illustre l’utilisation d’un déroutement SNMP destiné à alerter l’administrateur réseau que l’interface G0/0 est désactivée. Le logiciel du système de gestion de réseau (NMS) peut envoyer à l’administrateur réseau un message textuel, faire apparaître une fenêtre contextuelle dans ce logiciel ou faire passer l’icône du routeur au rouge dans l’interface graphique du système de gestion de réseau (NMS).

L’échange de tous les messages SNMP est illustré dans la figure.

10.4.4 Versions SNMP

Il existe plusieurs versions du protocole SNMP:

- SNMPv1 :Protocole SNMP (Simple Network Management Protocol), norme Internet complète, définie dans la RFC 1157.

- SNMPv2c :Défini dans les RFC 1901 à 1908. Il utilise un cadre administratif basé sur les identifiants de communauté.

- SNMPv3 – Protocole standard interopérable, défini à l’origine dans les RFC de 2273 à 2275 et fournissant un accès sécurisé aux périphériques, grâce à l’authentification et au chiffrement des paquets sur le réseau. Cela inclut les fonctionnalités de sécurité suivantes: intégrité du message visant à s’assurer qu’un paquet n’a pas été altéré lors de son transit, authentification permettant de vérifier la validité de la source du message et chiffrement destiné à empêcher la lecture du message par une source non autorisée.

Toutes les versions utilisent des gestionnaires SNMP, des agents et des bases de données MIB. Le logiciel Cisco IOS prend en charge les trois versions ci-dessus. La version 1 est une solution héritée que l’on rencontre rarement dans les réseaux actuels; par conséquent, ce cours se concentre sur les versions 2c et 3.

Les deux protocoles SNMPv1 et SNMPv2c utilisent une forme de sécurité basée sur la communauté. La communauté de gestionnaires qui est capable d’accéder à la MIB de l’agent est définie par une chaîne de communauté.

Contrairement au protocole SNMPv1, le protocole SNMPv2c inclut un mécanisme de récupération en masse ainsi que des messages d’erreur plus détaillés envoyés aux stations de gestion. Ce mécanisme de récupération en masse (bulk) récupère les tables ainsi que de grandes quantités d’informations, minimisant ainsi le nombre de transmissions. Le protocole SNMPv2c améliore la gestion des erreurs en incluant des codes d’erreur détaillés permettant d’effectuer la distinction entre différentes conditions d’erreur. Ces conditions sont signalées par le biais d’un code d’erreur unique dans le protocole SNMPv1. Les codes de retour d’erreur utilisés dans le protocole SNMPv2c incluent le type d’erreur.

Remarque: Les protocoles SNMPv1 et SNMPv2c offrent des fonctionnalités de sécurité minimales. En particulier, les protocoles SNMPv1 et SNMPv2c ne peuvent ni authentifier la source d’un message de gestion ni permettre le chiffrement. Les RFC 3410 à 3415 contiennent la description la plus récente du protocole SNMPv3. Ce protocole inclut des méthodes permettant de garantir la transmission sécurisée des données critiques entre les périphériques gérés.

Le protocole SNMPv3 fournit des services à la fois pour les modèles et les niveaux de sécurité. Un modèle de sécurité est une stratégie d’authentification configurée pour un utilisateur ainsi que pour le groupe auquel il appartient. Un niveau de sécurité est le niveau de sécurité autorisé au sein d’un modèle de sécurité. La combinaison du niveau de sécurité et du modèle de sécurité détermine le mécanisme de sécurité utilisé lors du traitement d’un paquet SNMP. Les modèles de sécurité disponibles sont SNMPv1, SNMPv2c et SNMPv3.

Le tableau répertorie les caractéristiques des différentes combinaisons de modèles et de niveaux de sécurité.

Cliquez sur chaque bouton pour plus d’informations sur les caractéristiques des différentes combinaisons de modèles et niveaux de sécurité.

Un administrateur réseau doit configurer l’agent SNMP de manière à utiliser la version SNMP prise en charge par la station de gestion. Étant donné qu’un agent peut communiquer avec plusieurs gestionnaires SNMP, il est possible de configurer le logiciel de manière à prendre en charge les communications à l’aide du protocole SNMPv1, SNMPv2c ou SNMPv3.

10.4.6 Identifiants de communauté

Pour que le protocole SNMP fonctionne, il faut que le système de gestion de réseau (NMS) ait accès à la base de données MIB. Afin de s’assurer que les demandes d’accès sont valides, une forme quelconque d’authentification doit être implémentée.

Les protocoles SNMPv1 et SNMPv2c utilisent des identifiants de communauté qui contrôlent l’accès à la base de données MIB. Les identifiants de communauté sont des mots de passe qui circulent en clair (plain text). Les identifiants de communauté SNMP authentifient l’accès aux objets MIB.

Il existe deux types d’identifiants de communauté:

- Lecture seule (ro) – Ce type fournit un accès aux variables MIB, mais ne permet pas de les modifier, uniquement de les lire. La sécurité étant minimale dans la version 2c, de nombreuses entreprises utilisent le protocole SNMPv2c en mode lecture seule.

- Lecture/écriture (rw) – Ce type fournit un accès en lecture et en écriture à l’ensemble des objets de la base de données MIB.

Pour afficher ou définir des variables MIB, l’utilisateur doit spécifier l’identifiant de communauté approprié pour l’accès en lecture ou en écriture.

Cliquez sur le bouton de Lecture pour afficher une animation décrivant le fonctionnement de SNMP avec l’identifiant de communauté.

Remarque: Les mots de passe en texte clair ne sont pas considérés comme étant un mécanisme de sécurité. En effet, les mots de passe circulant en clair sont hautement vulnérables aux attaques de type Man-in-the-Middle, au cours desquelles ils peuvent être interceptés suite à la capture de paquets.

10.4.7 ID d’objet MIB

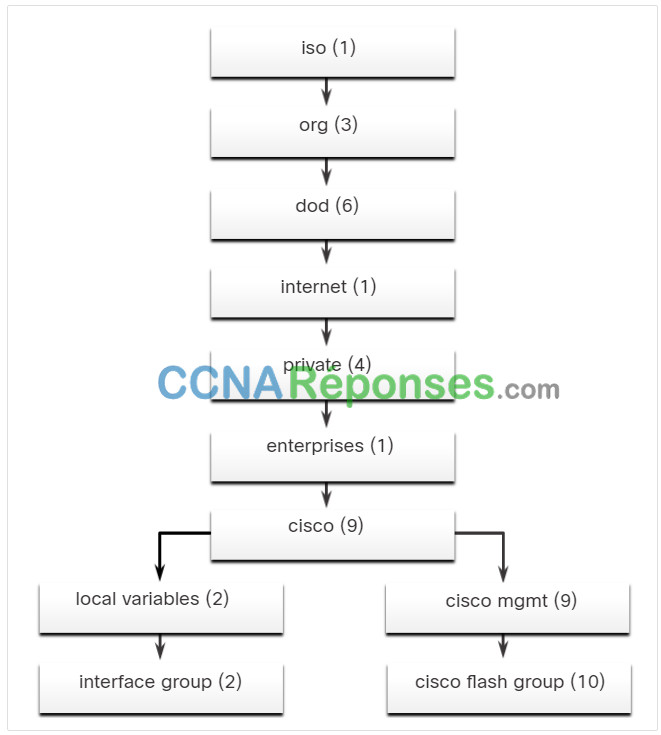

La base de données MIB organise les variables de manière hiérarchique. Les variables MIB permettent au logiciel de gestion de surveiller et de contrôler le périphérique réseau. De manière formelle, la base de données MIB définit chaque variable comme étant un objet avec un identifiant (OID). Les OID identifient de manière unique les objets gérés au sein de la hiérarchie MIB. La base de données MIB organise les OID sur la base des RFC au sein d’une hiérarchie d’ID d’objet, généralement affichée sous la forme d’une arborescence.

L’arborescence de la base de données MIB de tout type de périphérique donné inclut certaines branches avec des variables communes à de nombreux périphériques réseau, ainsi que quelques branches avec des variables spécifiques à ce périphérique ou au fournisseur.

Les RFC définissent certaines variables publiques courantes. La plupart des périphériques implémentent ces variables MIB. De plus, les fournisseurs d’équipements réseau, tels que Cisco, peuvent définir leurs propres branches privées de l’arborescence afin d’accueillir de nouvelles variables spécifiques pour leurs périphériques.

La figure montre des parties de la structure MIB définie par Cisco. Notez comment l’ID d’objet (OID) peut être décrit en termes de mots ou de nombres afin de pouvoir localiser facilement une variable spécifique dans l’arborescence. Les OID Cisco sont numérotés comme suit: .iso (1).org (3).dod (6).internet (1).private (4).enterprises (1).cisco (9). L’OID d’objet est donc 1.3.6.1.4.1.9.

10.4.8 Scénario d’interrogation SNMP

SNMP peut être utilisé est d’observer l’utilisation du CPU sur une période de temps par des périphériques d’interrogation. Les statistiques du processeur doivent être compilées sur le système de gestion de réseau (NMS) et affichées graphiquement. Cela crée une ligne de base pour l’administrateur réseau. Des valeurs seuil peuvent alors être définies par rapport à cette valeur de référence. Lorsque l’utilisation du processeur dépasse ce seuil, des notifications sont envoyées. La figure illustre des échantillons de 5 minutes d’utilisation du processeur du routeur sur une période de quelques semaines.

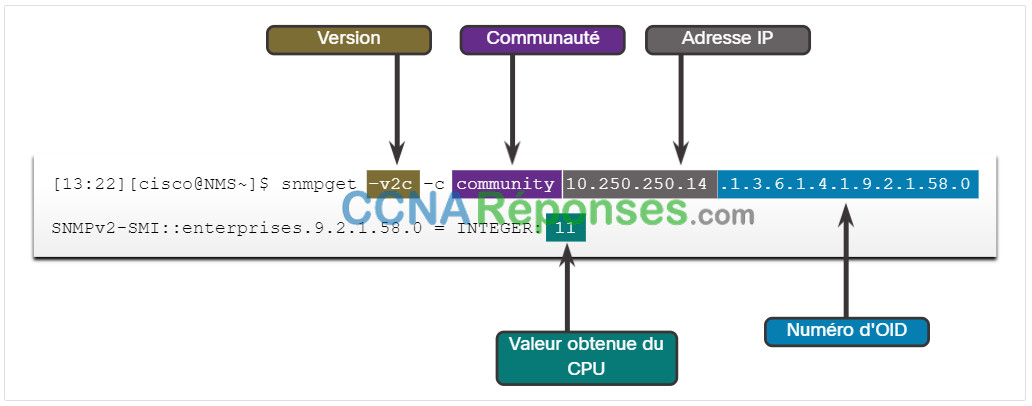

Les données sont récupérées par l’intermédiaire de l’utilitaire snmpget, exécuté sur le système de gestion de réseau (NMS). À l’aide de l’utilitaire snmpget, vous pouvez récupérer manuellement des données en temps réel ou demander au NMS d’exécuter un rapport. Ce rapport vous donnerait une période de temps pendant laquelle vous pourriez utiliser les données pour obtenir la moyenne. L’utilitaire snmpget nécessite la définition de la version du protocole SNMP, de l’identifiant de communauté, de l’adresse IP du périphérique réseau à interroger et du numéro d’ID d’objet. La figure illustre l’utilisation d’un outil snmpget gratuit, qui permet de récupérer rapidement des informations à partir de la base de données MIB.

La commande de l’utilitaire snmpget comporte plusieurs paramètres, dont :

- -v2c- Ceci est la version de SNMP.

- -c communauté – Ceci est le mot de passe SNMP, appelé identifiant de communauté.

- 10.250.250.14 – Ceci est l’adresse IP du périphérique surveillé.

- 1.3.6.1.4.1.9.2.1.58.0 – Ceci est l’OID de la variable MIB.

La dernière ligne indique la réponse. Le résultat montre une version abrégée de la variable MIB. Il indique également la valeur réelle à l’emplacement MIB. Dans ce cas, la moyenne mobile de 5 minutes du pourcentage d’utilisation du processeur est égale à 11%.

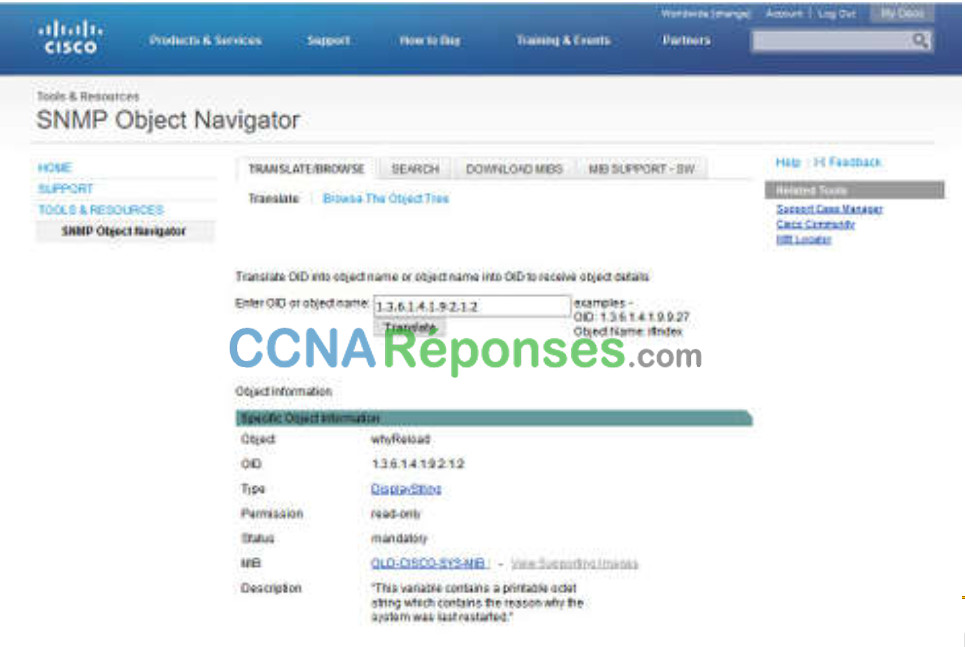

10.4.9 Navigateur d’objet SNMP

L’utilitaire snmpget permet de comprendre le fonctionnement de base du protocole SNMP. Toutefois, l’utilisation de longs noms de variable MIB tels que 1.3.6.1.4.1.9.2.1.58.0 peut s’avérer problématique pour un utilisateur moyen. D’une manière générale, l’équipe des opérations réseau utilise un logiciel de gestion du réseau équipé d’une interface graphique facile d’emploi, avec un système d’attribution de nom pour l’ensemble des données MIB transparent pour l’utilisateur.

Le navigateur SNMP de Cisco sur le site http://www.cisco.com permet à un administrateur réseau de rechercher des détails sur un OID particulier. La figure montre un exemple d’utilisation du navigateur pour rechercher les informations OID de l’objet whyReload .

10.4.10 Travaux pratiques – Recherche de logiciel de surveillance du réseau

Au cours de ces travaux pratiques, vous aborderez les points suivants:

- Part 1: Évaluation de vos connaissances relatives à la surveillance du réseau

- Part 2: Recherche d’outils de surveillance du réseau

- Part 3: Sélection d’un outil de surveillance du réseau

10.5 Syslog

10.5.1 Présentation de Syslog

Comme un voyant « Check Engine » sur le tableau de bord de votre voiture, les composants de votre réseau peuvent vous dire si quelque chose ne va pas. Le protocole syslog a été conçu pour vous assurer que vous pouvez recevoir et comprendre ces messages. Les périphériques réseau disposent de mécanismes fiables permettant d’envoyer à l’administrateur des messages système détaillés lors de l’occurrence de certains événements se produisant sur le réseau. Ces messages peuvent être non critiques ou significatifs. Les administrateurs réseau disposent d’un grand nombre d’options leur permettant de stocker, d’interpréter et d’afficher ces messages. Ils peuvent également être avertis des messages qui pourraient avoir le plus d’impact sur l’infrastructure réseau.

La méthode d’accès aux messages système la plus couramment utilisée est un protocole appelé Syslog.

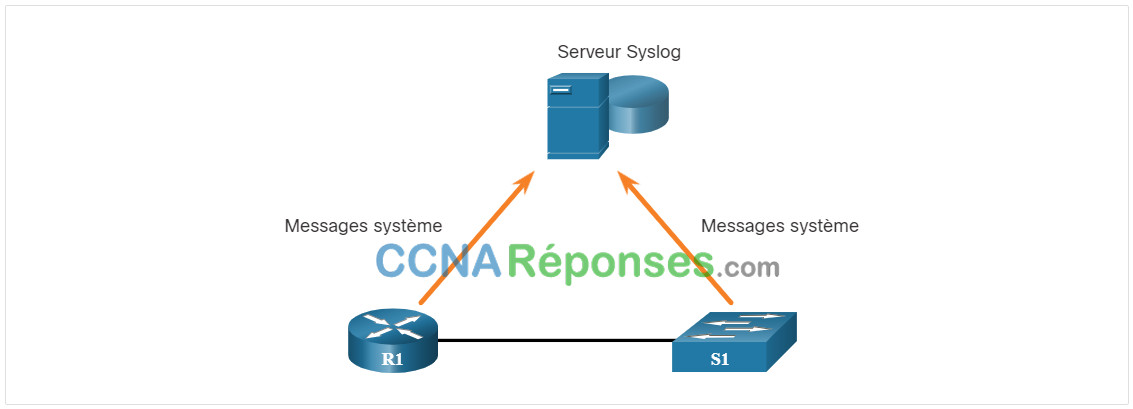

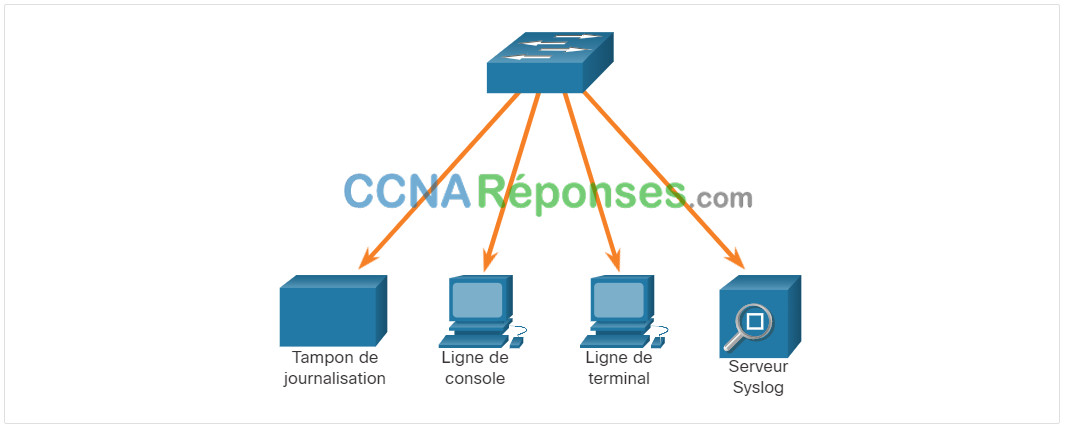

Syslog est un terme utilisé pour décrire une norme. Il sert également à décrire le protocole développé pour cette norme. Le protocole Syslog a été développé pour les systèmes UNIX dans les années 1980, mais a été documenté pour la première fois dans la RFC 3164 par l’IETF en 2001. Le protocole Syslog utilise le port UDP 514 pour envoyer des messages de notification d’événement sur des réseaux IP à des collecteurs de messages d’événement, comme le montre la figure.

La figure indique que le protocole Syslog utilise le port UDP 514 pour envoyer des messages de notification d’événement sur des réseaux IP à des collecteurs de messages d’événement. La figure montre un routeur étiqueté, R1 et un commutateur étiqueté, S1 envoyant des messages système à un serveur syslog.

De nombreux périphériques réseau prennent en charge le protocole Syslog, comme les routeurs, les commutateurs, les serveurs d’applications, les pare-feu et d’autres dispositifs réseau. Le protocole Syslog permet aux périphériques réseau d’envoyer leurs messages système sur le réseau aux serveurs Syslog.

Il existe plusieurs logiciels de serveur Syslog pour Windows et UNIX. Nombre d’entre eux sont gratuits.

Le service de journalisation du protocole Syslog assume trois fonctions principales,comme suivant:

- La capacité à collecter les informations de journalisation pour la surveillance et le dépannage

- La capacité de sélectionner le type d’information de journalisation capturée

- La capacité à spécifier les destinations des messages Syslog capturés

10.5.2 Fonctionnement de Syslog

Sur les périphériques réseau Cisco, le protocole Syslog commence par envoyer des messages système ainsi qu’un résultat de commande debug à un processus de journalisation local interne au périphérique. La configuration de ces périphériques détermine comment le processus de journalisation gère ces messages et ces résultats. Par exemple, il se peut que des messages Syslog soient envoyés sur le réseau vers un serveur Syslog externe. Ces messages peuvent être récupérés sans qu’il soit nécessaire d’accéder au périphérique réel. Les messages de journalisation et les résultats stockés sur le serveur externe peuvent être placés dans divers rapports pour une meilleure lisibilité.

De même, des messages Syslog peuvent également être envoyés vers un tampon interne. Les messages envoyés vers le tampon interne ne peuvent être affichés que par l’intermédiaire de l’interface en ligne de commande du périphérique.

Enfin, l’administrateur réseau peut spécifier que seuls certains types de messages sont envoyés à différentes destinations. Il est par exemple possible de configurer le périphérique de telle sorte qu’il transfère tous les messages système vers un serveur Syslog externe. Toutefois, les messages de niveau de débogage sont transférés vers le tampon interne et ne sont accessibles que par l’intermédiaire de l’administrateur à partir de l’interface en ligne de commande.

Comme l’illustre la figure, les destinations populaires des messages Syslog sont les suivantes:

- Tampon de journalisation (mémoire vive à l’intérieur d’un routeur ou d’un commutateur)

- Ligne de console

- Ligne de terminal

- Serveur Syslog

Il est possible de surveiller à distance les messages système en affichant les journaux sur un serveur Syslog ou en accédant au périphérique par le biais de Telnet, de SSH ou du port de console.

10.5.3 Format de message Syslog

Les périphériques Cisco génèrent des messages Syslog à la suite des événements réseau. Chaque message Syslog contient un niveau de gravité et une capacité.

Plus les numéros des niveaux sont petits, plus les alarmes Syslog sont critiques. Il est possible de définir le niveau de gravité des messages de manière à contrôler l’emplacement d’affichage de chaque type de message (par exemple sur la console ou d’autres destinations). La liste complète des niveaux Syslog est illustrée au tableau.

| Nom de gravité | Niveau de gravité | Explication |

|---|---|---|

| Urgence | Niveau 0 | Système inutilisable |

| Alerte | Niveau 1 | Action immédiate requise |

| Essentiel | Niveau 2 | Condition critique |

| Erreur | Niveau 3 | Condition d’erreur |

| Avertissement | Niveau 4 | Condition d’avertissement |

| Notification | Niveau 5 | Événement normal mais important |

| Informatif | Niveau 6 | Message informatif |

| Débogage | Niveau 7 | Message de débogage |

Chaque niveau Syslog a sa propre signification:

- Avertissement Niveau 4 – Urgence Niveau 0:: Ces messages sont des messages d’erreur relatifs aux dysfonctionnements logiciels ou matériels; ces types de messages signifient que la fonctionnalité du périphérique est affectée. La gravité du problème détermine le niveau Syslog réel appliqué.

- Notification Niveau 5: Ce niveau de notification concerne les événements normaux mais importants. Par exemple, les transitions d’interface à l’état «up» ou «down» ainsi que les messages de redémarrage du système s’affichent au niveau de notification.

- Message informatif Niveau 6: Cela est un message d’informations normal qui n’affecte pas le fonctionnement de l’appareil. Par exemple, lors du démarrage d’un appareil Cisco, vous pouvez afficher le message informationnel suivant: %LICENSE-6-EULA_ACCEPT_ALL: The Right to Use End User License Agreement is accepted.

- Message de débogage Niveau 7: Ce niveau indique que les messages sont des résultats générés suite à l’exécution de diverses commandes debug .

10.5.4 Fonctions de message Syslog

En plus de spécifier la gravité du problème, les messages Syslog contiennent également des informations de capacité. Les capacités Syslog sont des identificateurs de service permettant de déterminer et de catégoriser les données d’état du système pour les rapports des messages d’événement et d’erreur. Les options de capacité de journalisation disponibles sont spécifiques au périphérique réseau. Par exemple, les commutateurs de Cisco Série 2960 exécutant Cisco IOS version 15.0(2) et les routeurs Cisco 1941 exécutant Cisco IOS version 15.2(4) prennent en charge 24 options de capacité classées en 12 types de capacité.

Les capacités classiques des messages Syslog signalées sur les routeurs Cisco IOS sont les suivantes:

- IP

- Protocole OSPF

- Système d’exploitation SYS

- IPsec (IP Security)

- Adresse IP d’interface (IF)

Par défaut, le format des messages Syslog du logiciel Cisco IOS est le suivant:

%facility-severity-MNEMONIC: description

Exemple de résultat sur un commutateur Cisco en ce qui concerne la modification d’état à la valeur «up» d’une liaison EtherChannel:

%LINK-3-UPDOWN: Interface Port-channel1, changed state to up

Dans ce cas, la capacité est LINK et le niveau de gravité est égal à 3, avec une valeur mnémonique UPDOWN.

Les messages les plus courants sont les messages indiquant si la liaison est active ou non, ainsi que ceux qu’un périphérique produit lorsqu’il quitte le mode de configuration. Si la journalisation des listes de contrôle d’accès est configurée, le périphérique génère des messages Syslog lorsque des paquets satisfont à la condition d’un paramètre.

10.5.5 Configurer l’horodatage Syslog

Par défaut, les messages de journal ne sont pas horodatés. .Par exemple, dans la figure, l’interface GigabitEthernet 0/0 de R1 est arrêtée. Le message journalisé dans la console n’identifie pas la date/l’heure de changement de l’état de l’interface. Les messages de journal doivent être horodatés de sorte que lorsqu’ils sont envoyés à une autre destination, comme un serveur Syslog, il reste une trace du moment où le message a été généré.

R1# configure terminal R1(config)# interface g0/0/0 R1(config-if)# shutdown %LINK-5-CHANGED: Interface GigabitEthernet0/0/0, changed state to administratively down %LINEPROTO-5-UPDOWN: Line protocol on Interface GigabitEthernet0/0/0, changed state to down R1(config-if)# exit R1(config)# service timestamps log datetime R1(config)# interface g0/0/0 R1(config-if)# no shutdown *Mar 1 11:52:42: %LINK-3-UPDOWN: Interface GigabitEthernet0/0/0, changed state to down *Mar 1 11:52:45: %LINK-3-UPDOWN: Interface GigabitEthernet0/0/0, changed state to up *Mar 1 11:52:46: %LINEPROTO-5-UPDOWN: Line protocol on Interface GigabitEthernet0/0/0, changed state to up R1(config-if)#

Utilisez la commande service timestamps log datetime pour forcer les événements journalisés à afficher la date et l’heure. Comme le montre la figure, lorsque l’interface GigabitEthernet 0/0/0 de R1 est de nouveau activée, les messages de journal contiennent maintenant la date et l’heure.

Remarque: Si vous utilisez le mot clé datetime , vérifiez que l’horloge du périphérique réseau est définie manuellement, ou via NTP, comme indiqué précédemment.

10.6 Maintenance des fichiers du routeur et du commutateur

10.6.1 Systèmes de fichiers du routeur

Si vous pensez que vous ne pouvez pas vous rappeler comment vous avez configuré chaque périphérique de votre réseau, vous n’êtes pas seul. Dans un grand réseau, il ne serait pas possible de configurer manuellement chaque périphérique. Heureusement, il existe plusieurs façons de copier ou de mettre à jour vos configurations, puis de les coller simplement. Pour ce faire, vous devrez savoir comment afficher et gérer vos systèmes de fichiers.

Le Cisco IFS (IOS File System) permet à l’administrateur de naviguer dans différents répertoires et d’établir la liste des fichiers d’un répertoire. L’administrateur peut également créer des sous-répertoires en mémoire flash ou sur un disque. Les répertoires disponibles dépendent du périphérique.

L’exemple présente le résultat de la commande show file systems , qui répertorie tous les systèmes de fichiers disponibles sur un routeur du modèle Cisco 1941.

Router# show file systems

File Systems:

Size(b) Free(b) Type Flags Prefixes

- - opaque rw system:

- - opaque rw tmpsys:

* 7194652672 6294822912 disk rw bootflash: flash:#

256589824 256573440 disk rw usb0:

1804468224 1723789312 disk ro webui:

- - opaque rw null:

- - opaque ro tar:

- - network rw tftp:

- - opaque wo syslog:

33554432 33539983 nvram rw nvram:

- - network rw rcp:

- - network rw ftp:

- - network rw http:

- - network rw scp:

- - network rw sftp:

- - network rw https:

- - opaque ro cns:

Router#

Cette commande fournit des informations utiles telles que la quantité de mémoire totale et libre, le type de système de fichiers, et ses autorisations. Les autorisations comprennent lecture seule (ro), l’écriture seule (wo), et la lecture et l’écriture (rw). Les autorisations sont affichées dans la colonne Indicateurs de la sortie de la commande.

Bien que plusieurs systèmes de fichiers soient répertoriés, seuls les systèmes de fichiers TFTP, Flash et NVRAM nous intéressent.

Notez l’astérisque devant le système de fichiers Flash. Il indique qu’il s’agit du système de fichiers par défaut actuel. L’IOS amorçable se trouve dans la mémoire Flash. Par conséquent, le symbole dièse (#) est ajouté à la liste Flash pour indiquer qu’il s’agit d’un disque amorçable.

Le système de fichiers Flash

L’exemple illustre le résultat de la commande dir (répertoire).

Router# dir Directory of bootflash:/ 11 drwx 16384 Aug 2 2019 04:15:13 +00:00 lost+found 370945 drwx 4096 Oct 3 2019 15:12:10 +00:00 .installer 338689 drwx 4096 Aug 2 2019 04:15:55 +00:00 .ssh 217729 drwx 4096 Aug 2 2019 04:17:59 +00:00 core 379009 drwx 4096 Sep 26 2019 15:54:10 +00:00 .prst_sync 80641 drwx 4096 Aug 2 2019 04:16:09 +00:00 .rollback_timer 161281 drwx 4096 Aug 2 2019 04:16:11 +00:00 gs_script 112897 drwx 102400 Oct 3 2019 15:23:07 +00:00 tracelogs 362881 drwx 4096 Aug 23 2019 17:19:54 +00:00 .dbpersist 298369 drwx 4096 Aug 2 2019 04:16:41 +00:00 virtual-instance 12 -rw- 30 Oct 3 2019 15:14:11 +00:00 throughput_monitor_params 8065 drwx 4096 Aug 2 2019 04:17:55 +00:00 onep 13 -rw- 34 Oct 3 2019 15:19:30 +00:00 pnp-tech-time 249985 drwx 4096 Aug 20 2019 17:40:11 +00:00 Archives 14 -rw- 65037 Oct 3 2019 15:19:42 +00:00 pnp-tech-discovery-summary 17 -rw- 5032908 Sep 19 2019 14:16:23 +00:00 isr4200_4300_rommon_1612_1r_SPA.pkg 18 -rw- 517153193 Sep 21 2019 04:24:04 +00:00 isr4200-universalk9_ias.16.09.04.SPA.bin 7194652672 bytes total (6294822912 bytes free) Router#

Le système de fichiers Flash étant le système de fichiers utilisé par défaut, la commande dir répertorie le contenu de flash. Plusieurs fichiers figurent en mémoire Flash, mais seule la dernière liste nous intéresse. Il s’agit du nom de l’image en cours des fichiers Cisco IOS qui s’exécute dans la mémoire vive.

Le système de fichiers NVRAM

Pour afficher le contenu de la mémoire vive non volatile (NVRAM), vous devez modifier le système de fichiers par défaut à l’aide de la commande cd (changer de répertoire) comme le montre l’exemple.

Router#

Router# cd nvram:

Router# pwd

nvram:/

Router# dir

Directory of nvram:/

32769 -rw- 1024 startup-config

32770 ---- 61 private-config

32771 -rw- 1024 underlying-config

1 ---- 4 private-KS1

2 -rw- 2945 cwmp_inventory

5 ---- 447 persistent-data

6 -rw- 1237 ISR4221-2x1GE_0_0_0

8 -rw- 17 ecfm_ieee_mib

9 -rw- 0 ifIndex-table

10 -rw- 1431 NIM-2T_0_1_0

12 -rw- 820 IOS-Self-Sig#1.cer

13 -rw- 820 IOS-Self-Sig#2.cer

33554432 bytes total (33539983 bytes free)

Router#

La commande de répertoire de travail actuelle est pwd. Cette commande verifie que nous affichons le répertoire NVRAM. Enfin, la commande dir affiche la liste du contenu de la mémoire non volatile NVRAM. Parmi les différents fichiers affichés, le seul qui présente un intérêt pour nous est le fichier nommé «startup-config» qui définit la configuration de démarrage.

10.6.2 Systèmes de fichiers du commutateur

Avec le système de fichiers Flash du commutateur Cisco 2960, vous pouvez copier les fichiers de configuration et archiver (charger et télécharger) des images logicielles.

La commande permettant d’afficher les systèmes de fichiers sur un commutateur Catalyst est la même que sur les routeurs Cisco: show file systems, comme le montre la figure.

Switch# show file systems

File Systems:

Size(b) Free(b) Type Flags Prefixes

* 32514048 20887552 flash rw flash:#

- - opaque rw vb:

- - opaque ro bs:

- - opaque rw system:

- - opaque rw tmpsys:

65536 48897 nvram rw nvram:

- - opaque ro xmodem:

- - opaque ro ymodem:

- - opaque rw null:

- - opaque ro tar:

- - network rw tftp:

- - network rw rcp:

- - network rw http:

- - network rw ftp:

- - network rw scp:

- - network rw https:

- - opaque ro cns:

Switch#

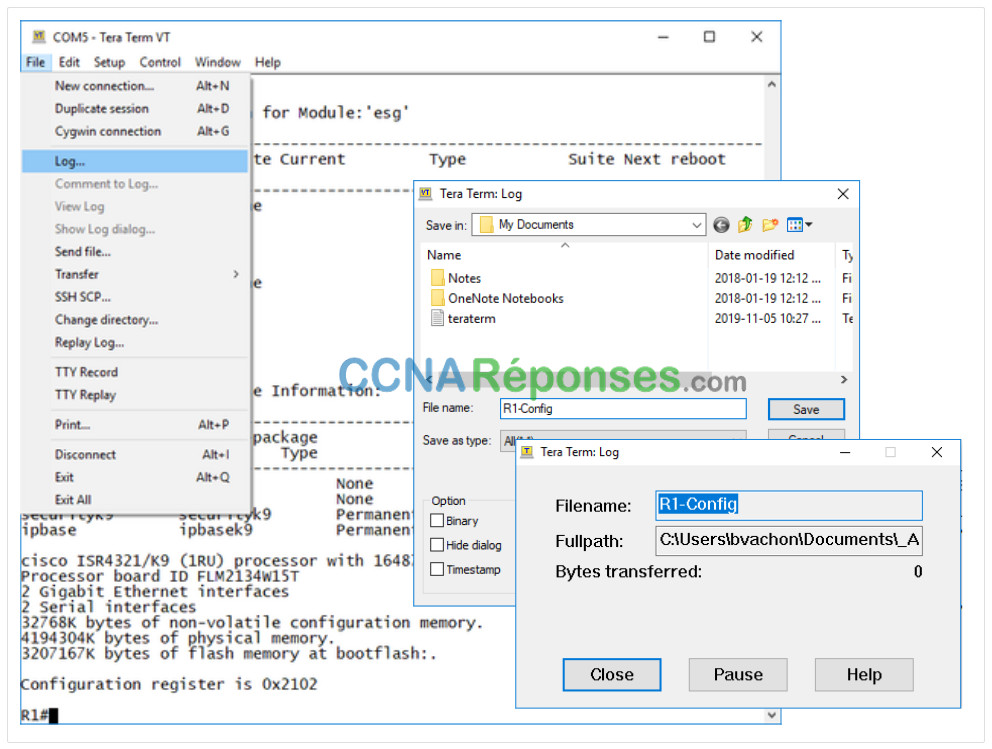

10.6.3 Utiliser un fichier texte pour sauvegarder une configuration

Les fichiers de configuration peuvent être enregistrés dans un fichier texte en utilisant Tera Term, comme indiqué dans la figure.

Étape 1. Dans le menu File (Fichier), cliquez sur Log.

Étape 2. Choisissez l’emplacement où vous souhaitez enregistrer le fichier. Tera Term commence à capturer le texte.

Étape 3. Après avoir démarré la capture, exécutez la commande show running-config ou show startup-config à l’invite du mode d’exécution privilégié. Le texte affiché dans la fenêtre du terminal est alors placé dans le fichier choisi.

Étape 4. Lorsque la capture est terminée, sélectionnez Close(Fermer) dans le Tera Term : Fenêtre de journal Fenêtre du journal.

Étape 5. Affichez le fichier pour vérifier qu’aucun problème n’est survenu.

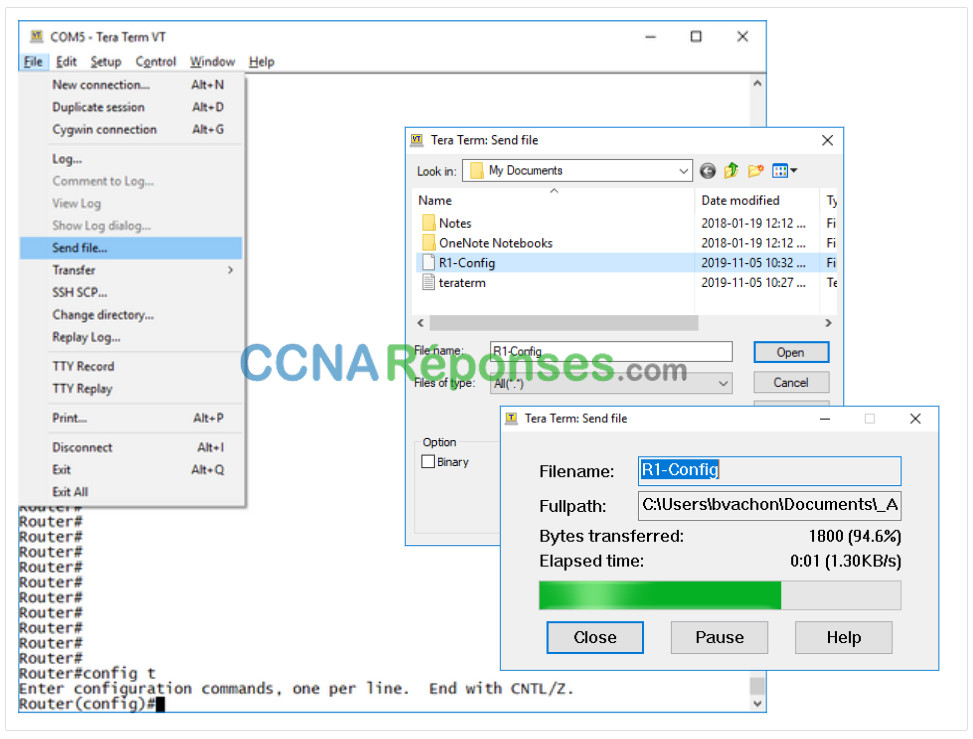

10.6.4 Utiliser un fichier texte pour restaurer une configuration

Une configuration peut être copiée à partir d’un fichier et ensuite directement collée sur un périphérique. L’IOS exécute chaque ligne du texte de configuration en tant que commande. Cela signifie que le fichier devra être modifié pour garantir que les mots de passe cryptés sont en texte clair, et que les textes ne correspondant pas à des commandes, par exemple –More– ,et les messages IOS sont supprimés. En outre, vous pouvez ajouter enable et configure terminal au début du fichier ou entrer en mode de configuration globale avant de coller la configuration. Ce processus est expliqué plus tard dans les travaux pratiques de cette rubrique.

Au lieu de copier et coller, une configuration peut être restaurée à partir d’un fichier texte à l’aide de Tera Term, comme indiqué sur la figure.

En utilisant Tera Term, la procédure est la suivante:

Étape 1. Dans le menu File (Fichier), cliquez sur Send file.

Étape 2. Recherchez le fichier à copier sur le périphérique et cliquez sur Open.

Étape 3. Tera Term colle alors le fichier dans le périphérique.

Le texte contenu dans le fichier est appliqué sous forme de commandes dans l’environnement CLI et devient la configuration en cours du périphérique.

10.6.5 Utiliser TFTP pour sauvegarder et restaurer la configuration

Utiliser TFTP pour sauvegarder la configuration

Les copies des fichiers de configuration doivent être stockées en tant que fichiers de sauvegarde afin de parer à toute éventualité. Les fichiers de configuration peuvent être stockés sur un serveur TFTP (Trivial File Transfer Protocol) ou sur un périphérique de stockage USB. Vous devez également inclure un fichier de configuration dans la documentation du réseau.

Pour enregistrer la configuration en cours ou la configuration de démarrage sur un serveur TFTP, utilisez la commande copy running-config tftp ou copy startup-config tftp comme le montre la figure.

R1# copy running-config tftp Remote host []?192.168.10.254 Name of the configuration file to write[R1-config]? R1-Jan-2019 Write file R1-Jan-2019 to 192.168.10.254? [confirm] Writing R1-Jan-2019 !!!!!! [OK]

Procédez comme suit pour sauvegarder la configuration en cours sur un serveur TFTP:

Étape 1. Saisissez la commande copy running-config tftp .

Étape 2. Entrez l’adresse IP de l’hôte sur lequel le fichier de configuration sera stocké.

Étape 3. Entrez le nom à attribuer au fichier de configuration.

Étape 4. Appuyez sur Entrée pour confirmer chaque choix.

Utiliser TFTP pour restaurer la configuration

Pour restaurer la configuration en cours ou la configuration de démarrage à partir d’un serveur TFTP, utilisez la commande copy tftp running-config ou copy tftp startup-config . Procédez comme suit pour restaurer la configuration en cours à partir d’un serveur TFTP:

Étape 1. Saisissez la commande copy tftp running-config .

Étape 2. Saisissez l’adresse IP de l’hôte sur lequel le fichier de configuration est stocké.

Étape 3. Entrez le nom à attribuer au fichier de configuration.

Étape 4. Appuyez sur Enter pour confirmer chaque choix.

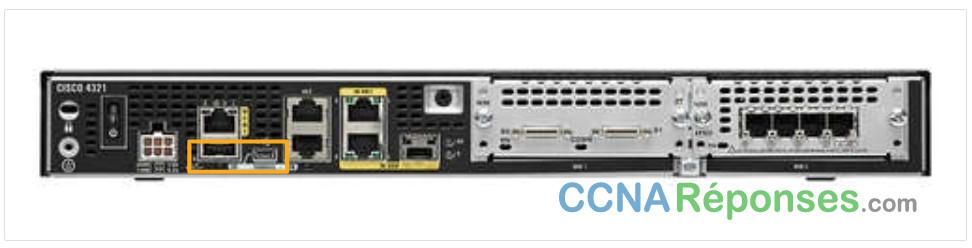

10.6.6 Des ports USB d’un routeur Cisco

La fonction de stockage USB (Universal Serial Bus) permet à certains modèles de routeurs Cisco de prendre en charge les disques Flash USB. La fonction Flash USB fournit une capacité de stockage secondaire en option et un périphérique d’amorçage supplémentaire. Les images, les configurations et d’autres fichiers peuvent être copiés vers ou depuis une mémoire Flash USB Cisco avec la même fiabilité qu’en utilisant la carte mémoire Compact Flash. En outre, les routeurs à services intégrés modulaires peuvent démarrer n’importe quelle image du logiciel Cisco IOS stockée sur la mémoire Flash USB. La mémoire Flash USB présente l’avantage de pouvoir contenir plusieurs copies de Cisco IOS et plusieurs configurations de routeur. Les ports USB d’un routeur Cisco 4321 sont illustrés sur la figure.

Utilisez la commande dir pour afficher le contenu du disque Flash USB, comme l’illustre la figure.

Router# dir usbflash0: Directory of usbflash0:/ 1 -rw- 30125020 Dec 22 2032 05:31:32 +00:00 c3825-entservicesk9-mz.123-14.T 63158272 bytes total (33033216 bytes free)

10.6.7 Utiliser le port USB pour sauvegarder et restaurer une configuration

Lorsque vous effectuez une sauvegarde vers un port USB, il est recommandé d’exécuter la commande show file systems pour vérifier que le disque USB est connecté et pour confirmer son nom, comme le montre l’exemple.

R1# show file systems

File Systems:

Size(b) Free(b) Type Flags Prefixes

- - opaque rw archive:

- - opaque rw system:

- - opaque rw tmpsys:

- - opaque rw null:

- - network rw tftp:

* 256487424 184819712 disk rw flash0: flash:#

- - disk rw flash1:

262136 249270 nvram rw nvram:

- - opaque wo syslog:

- - opaque rw xmodem:

- - opaque rw ymodem:

- - network rw rcp:

- - network rw http:

- - network rw ftp:

- - network rw scp:

- - opaque ro tar:

- - network rw https:

- - opaque ro cns:

4050042880 3774152704 usbflash rw usbflash0:

R1#

Notez que la dernière ligne de sortie montre le port USB et le nom: «usbflash0:».

Ensuite, utilisez la commande copy run usbflash0:/ pour copier le fichier de configuration sur le disque Flash USB. Veillez à utiliser le nom du disque Flash tel qu’il apparait dans le système de fichiers. La barre oblique est facultative et indique le répertoire racine du disque Flash USB.

L’IOS vous invite à indiquer le nom du fichier. Si le fichier existe déjà sur le disque Flash USB, le routeur demande s’il peut le remplacer, comme le montre l’exemple.

Lors de la copie sur un disque flash USB, sans fichier préexistant, la sortie suivante s’affiche.

R1# copy running-config usbflash0: Destination filename [running-config]? R1-Config 5024 bytes copied in 0.736 secs (6826 bytes/sec)

Lors de la copie sur un disque flash USB, avec le même fichier de configuration déjà présent sur le disque, la sortie suivante s’affiche.

R1# copy running-config usbflash0: Destination filename [running-config]? R1-Config %Warning:There is a file already existing with this name Do you want to over write? [confirm] 5024 bytes copied in 1.796 secs (2797 bytes/sec) R1#

Utilisez la commande dir pour afficher le fichier sur le disque USB et la commande more pour afficher le contenu, comme l’illustre l’exemple.

R1# dir usbflash0:/

Directory of usbflash0:/

1 drw- 0 Oct 15 2010 16:28:30 +00:00 Cisco

16 -rw- 5024 Jan 7 2013 20:26:50 +00:00 R1-Config

4050042880 bytes total (3774144512 bytes free)

R1#

R1# more usbflash0:/R1-Config

!

! Last configuration change at 20:19:54 UTC Mon Jan 7 2013 by

admin version 15.2

service timestamps debug datetime msec

service timestamps log datetime msec

no service password-encryption

!

hostname R1

!

boot-start-marker

boot-end-marker

!

logging buffered 51200 warnings

!

no aaa new-model

!

no ipv6 cef

R1#

Restaurer les configurations avec un disque Flash USB

Pour copier le fichier, il est nécessaire de modifier le fichier USB R1-Config au moyen d’un éditeur de texte. En supposant que le nom du fichier est R1-Config, utilisez la commande copy usbflash0:/R1-Config running-config pour restaurer une configuration en cours.

10.6.8

Procédures de récupération des mots de passe

Les mots de passe des périphériques permettent d’empêcher les accès non autorisés. Les mots de passe chiffrés, tels que les mots de passe secrets chiffrés, doivent être remplacés après la récupération. Selon l’appareil, la procédure détaillée de récupération de mot de passe varie. Cependant, toutes les procédures de récupération des mots de passe pour les périphériques Cisco suivent le même principe:

Étape 1. Activez le mode ROMMON.

Étape 2. Modifiez le registre de configuration.

Étape 3. Copiez la configuration de démarrage dans la configuration d’exécution.

Étape 4. changer le mot de passe.

Étape 5. Enregistrez la configuration en cours d’exécution comme nouvelle configuration de démarrage.

Étape 6. Rechargez l’appareil.

L’accès de la console au périphérique par le biais d’un terminal ou d’un émulateur de terminal sur PC est requis pour la récupération de mots de passe. Les paramètres du terminal pour accéder au périphérique sont les suivants:

- Débit de 9600 bauds

- Aucune parité

- 8 bits de données

- 1 bit d’arrêt

- Aucun contrôle de flux

10.6.9 Exemple de récupération des mots de passe

Cliquez sur chaque étape pour obtenir un exemple de récupération de mot de passe.

10.6.10 Packet Tracer – Sauvegarder les fichiers de configuration

Dans Cet exercice vous allez restaurer une configuration à partir d’une sauvegarde, puis effectuer une nouvelle sauvegarde. En raison d’une défaillance matérielle, un nouveau routeur a été installé. Heureusement, des fichiers de sauvegarde de configuration ont été enregistrés sur un serveur TFTP. Vous devez restaurer ces fichiers à partir du serveur TFTP pour reconnecter le routeur en minimisant le temps d’arrêt.

10.6.11 Travaux pratiques – Gestion des fichiers de configuration du routeur avec Tera Term

Au cours de ces travaux pratiques, vous aborderez les points suivants:

- Partie 1: Configurer les paramètres de base des périphériques

- Partie 2: Utiliser un logiciel d’émulation de terminal pour créer un fichier de sauvegarde de configuration

- Partie 3: Utiliser un fichier de sauvegarde de configuration pour restaurer un routeur

10.6.12 Travaux pratiques – Gestion des fichiers de configuration via TFTP, Flash et USB

Possibilité de pratique des compétences

Vous avez la possibilité de pratiquer les compétences suivantes:

- Partie 1: Créer le réseau et configurer les paramètres de base des périphériques

- Partie 2: (Facultatif) Télécharger le logiciel du serveur TFTP [Équipement de laboratoire uniquement]

- Partie 3: Utiliser TFTP pour sauvegarder et restaurer la configuration en cours du commutateur

- Partie 4: Utiliser TFTP pour sauvegarder et restaurer la configuration en cours du routeur

- Partie 5: Sauvegarder et restaurer des configurations en cours grâce à la mémoire Flash du routeur

- Partie 6: (Facultatif) Utiliser un périphérique de stockage USB pour sauvegarder et restaurer la configuration en cours [Équipement de laboratoire uniquement]

Vous pouvez pratiquer ces compétences à l’aide du Packet Tracer ou de l’équipement de laboratoire, le cas échéant.

10.6.13 Travaux pratiques – Examiner les procédures de récupération de mot de passe

Possibilité de pratiquer des compétences

Vous avez la possibilité de pratiquer les compétences suivantes:

- Partie 1: Examiner le registre de configuration

- Partie 2: Documenter la procédure de récupération des mots de passe sur un routeur Cisco spécifique

Vous pouvez pratiquer ces compétences à l’aide du Packet Tracer ou de l’équipement de laboratoire, le cas échéant.

10.7 Gestion des images IOS

10.7.2 Serveurs TFTP en tant qu’emplacements de sauvegarde

Dans la rubrique précédente, vous avez appris comment copier et coller une configuration. Cette rubrique va encore plus loin avec les images logicielles IOS. À mesure que le réseau se développe, les images du logiciel Cisco IOS et les fichiers de configuration peuvent être stockés sur un serveur TFTP central, comme illustré dans la figure. Cela permet de contrôler le nombre d’images IOS et les révisions correspondantes, ainsi que les fichiers de configuration à gérer.

Les interréseaux couvrent habituellement de grandes zones et comprennent de multiples routeurs. Quel que soit le réseau, il est recommandé de conserver une copie de sauvegarde de l’image du logiciel Cisco IOS, afin de se prémunir de la dégradation ou de la suppression accidentelle de l’image système du routeur.

Les routeurs largement répartis nécessitent un emplacement source ou de sauvegarde pour les images du logiciel Cisco IOS. Un serveur TFTP permet de télécharger des images logicielles et des configurations par l’intermédiaire du réseau. Le serveur TFTP réseau peut être un autre routeur, une station de travail ou un système hôte.

10.7.3 Exemple de sauvegarde d’une image IOS sur un serveur TFTP

Pour gérer les opérations réseau avec un temps d’indisponibilité minimum, il est nécessaire de mettre en place des procédures de sauvegarde des images Cisco IOS. Ainsi, l’administrateur réseau peut rapidement copier une image sur un routeur en cas d’image corrompue ou effacée.

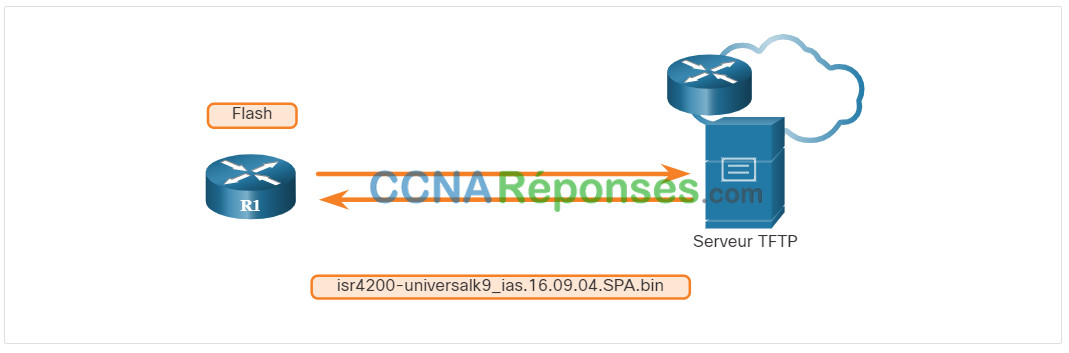

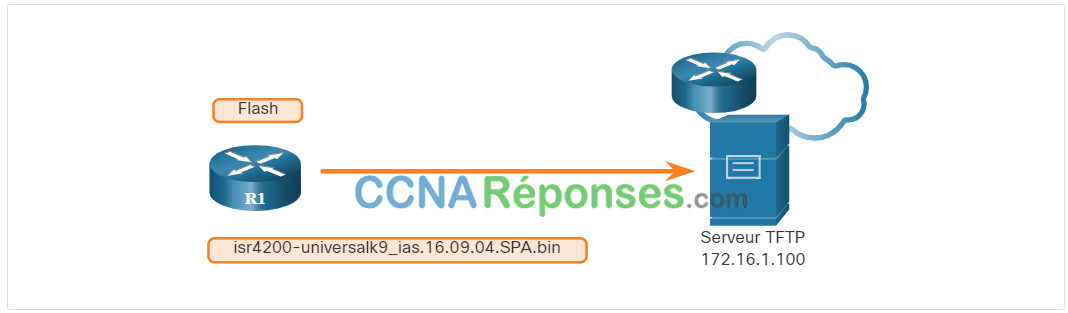

Dans la figure, l’administrateur réseau souhaite créer une sauvegarde du fichier d’image en cours sur le routeur (isr4200-universalk9_ias.16.09.04.SPA.bin) vers le serveur TFTP à l’adresse 172.16.1.100.

Cliquez sur chaque bouton pour les étapes à suivre pour créer une sauvegarde de l’image Cisco IOS sur un serveur TFTP.

10.7.4 Exemple de copie d’une image IOS sur un périphérique

Cisco publie régulièrement de nouvelles versions du logiciel Cisco IOS pour résoudre les difficultés et fournir de nouvelles fonctionnalités. Cet exemple utilise le protocole IPv6 pour le transfert, afin de montrer que le protocole TFTP peut également être utilisé dans les réseaux IPv6.

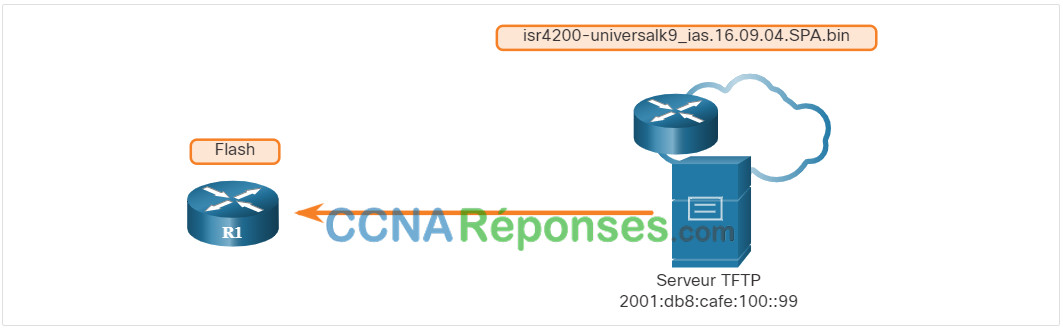

La Figure illustre la copie d’une image du logiciel Cisco IOS à partir d’un serveur TFTP. Un nouveau fichier d’image (isr4200-universalk9_ias.16.09.04.SPA.bin) sera copié à partir du serveur TFTP à 2001:DB8:CAFE:100::99 vers le routeur.

Sélectionnez un fichier d’image Cisco IOS répondant aux exigences en termes de plate-forme, de fonctionnalités et de logiciel. Téléchargez le fichier à partir de cisco.com et transférez-le sur le serveur TFTP. Cliquez sur chaque bouton pour les étapes à suivre pour mettre à niveau l’image IOS sur le routeur Cisco.

10.7.5 La Commande «boot system»

Pour effectuer une mise à niveau à l’image IOS copiée après son enregistrement dans la mémoire Flash du routeur, configurez le routeur de façon à charger la nouvelle image pendant le démarrage à l’aide de la commande boot system comme illustré à l’exemple. Enregistrez la configuration. Redémarrez le routeur pour qu’il démarre avec la nouvelle image.

R1# configure terminal R1(config)# boot system flash0:isr4200-universalk9_ias.16.09.04.SPA.bin R1(config)# exit R1# R1# copy running-config startup-config R1# R1# reload Proceed with reload? [confirm] *Mar 1 12:46:23.808: %SYS-5-RELOAD: Reload requested by console. Reload Reason: Reload Command.