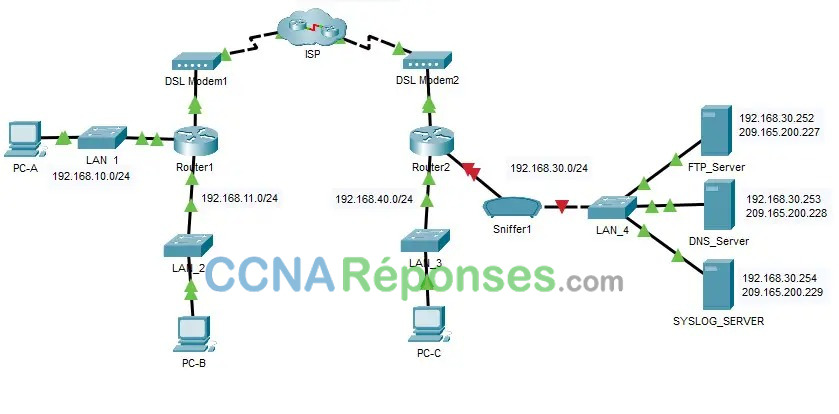

15.2.7 – Packet Tracer – Journalisation de l’activité réseau

Remarque à l’intention de l’instructeur : la couleur de police rouge ou les surlignages gris indiquent que le texte n’apparaît que dans la copie de l’instructeur.

Table d’adressage

| Appareil | Adresse IP privée | Adresse IP publique |

|---|---|---|

| FTP_Server | 192.168.30.253 | 209.165.200.227 |

| SYSLOG_SERVER | 192.168.11.254 | 209.165.200.229 |

| Router2 | N/A | 209.165.200.226 |

Objectifs

Partie 1 : Créer le trafic FTP

Partie 2 : Analyser le trafic FTP

Partie 3 : Consulter les messages Syslog

Contexte

Dans cet exercice, vous allez utiliser Packet Tracer pour analyser et consigner dans un journal le trafic réseau. Vous allez observer une faille de sécurité dans une application réseau et le trafic ICMP consigné dans un journal avec syslog.

Instructions

Partie 1 : Créer le trafic FTP

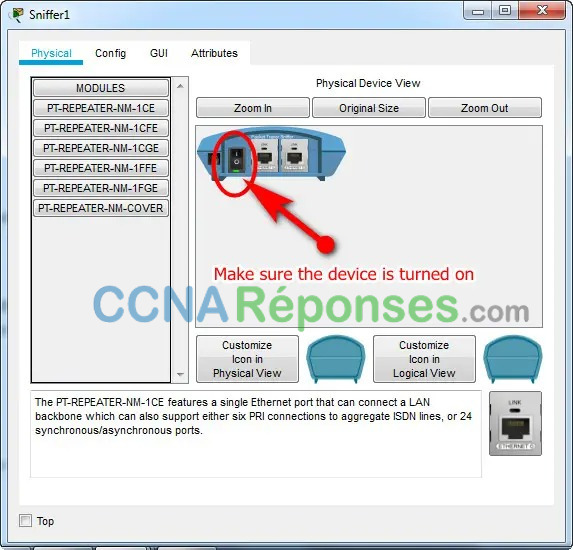

Étape 1: Activez le périphérique d’analyse.

a. Cliquez sur le périphérique d’analyse Sniffer1.

b. Accédez à l’onglet Physical et mettez sous tension le périphérique d’analyse.

c. Accédez à l’onglet GUI et activez le service d’analyse.

d. Les paquets FTP et syslog qui entrent dans le périphérique d’analyse à partir du routeur 2 sont surveillés.

Étape 2: Connectez-vous au serveur FTP à distance.

a. Cliquez sur PC-B et allez sur le bureau.

b. Cliquez sur Command Prompt. Dans l’invite de commandes, ouvrez une session FTP avec FTP_SERVER à l’aide de son adresse IP publique. Pour obtenir de l’aide avec la ligne de commande, tapez ? dans l’invite de commandes.

c. Saisissez le nom d’utilisateur cisco et le mot de passe cisco pour vous authentifier sur FTP_Server.

C:\>ftp 209.165.200.227

Trying to connect...209.165.200.227

Connected to 209.165.200.227

220- Welcome to PT Ftp server

Username:cisco

331- Username ok, need password

Password:

230- Logged in

(passive mode On)

ftp>

ftp>

ftp>

Étape 3: Chargez le fichier sur le serveur FTP.

a. À l’invite ftp>, saisissez la commande dir pour voir les fichiers stockés sur le serveur FTP distant.

b. Chargez le fichier clientinfo.txt sur le serveur FTP en saisissant la commande put clientinfo.txt.

c. À l’invite ftp>, saisissez la commande dir et vérifiez que le fichier clientinfo.txt se trouve désormais sur le serveur FTP.

d. Saisissez quit dans l’invite FTP pour fermer la session.

ftp>dir

Listing /ftp directory from 209.165.200.227:

0 : asa842-k8.bin 5571584

1 : asa923-k8.bin 30468096

2 : c1841-advipservicesk9-mz.124-15.T1.bin 33591768

3 : c1841-ipbase-mz.123-14.T7.bin 13832032

4 : c1841-ipbasek9-mz.124-12.bin 16599160

5 : c1900-universalk9-mz.SPA.155-3.M4a.bin 33591768

6 : c2600-advipservicesk9-mz.124-15.T1.bin 33591768

7 : c2600-i-mz.122-28.bin 5571584

8 : c2600-ipbasek9-mz.124-8.bin 13169700

9 : c2800nm-advipservicesk9-mz.124-15.T1.bin 50938004

10 : c2800nm-advipservicesk9-mz.151-4.M4.bin 33591768

11 : c2800nm-ipbase-mz.123-14.T7.bin 5571584

12 : c2800nm-ipbasek9-mz.124-8.bin 15522644

13 : c2900-universalk9-mz.SPA.155-3.M4a.bin 33591768

14 : c2950-i6q4l2-mz.121-22.EA4.bin 3058048

15 : c2950-i6q4l2-mz.121-22.EA8.bin 3117390

16 : c2960-lanbase-mz.122-25.FX.bin 4414921

17 : c2960-lanbase-mz.122-25.SEE1.bin 4670455

18 : c2960-lanbasek9-mz.150-2.SE4.bin 4670455

19 : c3560-advipservicesk9-mz.122-37.SE1.bin 8662192

20 : c3560-advipservicesk9-mz.122-46.SE.bin 10713279

21 : c800-universalk9-mz.SPA.152-4.M4.bin 33591768

22 : c800-universalk9-mz.SPA.154-3.M6a.bin 83029236

23 : cat3k_caa-universalk9.16.03.02.SPA.bin 505532849

24 : cgr1000-universalk9-mz.SPA.154-2.CG 159487552

25 : cgr1000-universalk9-mz.SPA.156-3.CG 184530138

26 : ir800-universalk9-bundle.SPA.156-3.M.bin 160968869

27 : ir800-universalk9-mz.SPA.155-3.M 61750062

28 : ir800-universalk9-mz.SPA.156-3.M 63753767

29 : ir800_yocto-1.7.2.tar 2877440

30 : ir800_yocto-1.7.2_python-2.7.3.tar 6912000

31 : pt1000-i-mz.122-28.bin 5571584

32 : pt3000-i6q4l2-mz.121-22.EA4.bin 3117390

ftp>

ftp>

ftp>put clientinfo.txt

Writing file clientinfo.txt to 209.165.200.227:

File transfer in progress...

[Transfer complete - 662 bytes]

662 bytes copied in 0.129 secs (5131 bytes/sec)

ftp>dir

Listing /ftp directory from 209.165.200.227:

0 : asa842-k8.bin 5571584

1 : asa923-k8.bin 30468096

2 : c1841-advipservicesk9-mz.124-15.T1.bin 33591768

3 : c1841-ipbase-mz.123-14.T7.bin 13832032

4 : c1841-ipbasek9-mz.124-12.bin 16599160

5 : c1900-universalk9-mz.SPA.155-3.M4a.bin 33591768

6 : c2600-advipservicesk9-mz.124-15.T1.bin 33591768

7 : c2600-i-mz.122-28.bin 5571584

8 : c2600-ipbasek9-mz.124-8.bin 13169700

9 : c2800nm-advipservicesk9-mz.124-15.T1.bin 50938004

10 : c2800nm-advipservicesk9-mz.151-4.M4.bin 33591768

11 : c2800nm-ipbase-mz.123-14.T7.bin 5571584

12 : c2800nm-ipbasek9-mz.124-8.bin 15522644

13 : c2900-universalk9-mz.SPA.155-3.M4a.bin 33591768

14 : c2950-i6q4l2-mz.121-22.EA4.bin 3058048

15 : c2950-i6q4l2-mz.121-22.EA8.bin 3117390

16 : c2960-lanbase-mz.122-25.FX.bin 4414921

17 : c2960-lanbase-mz.122-25.SEE1.bin 4670455

18 : c2960-lanbasek9-mz.150-2.SE4.bin 4670455

19 : c3560-advipservicesk9-mz.122-37.SE1.bin 8662192

20 : c3560-advipservicesk9-mz.122-46.SE.bin 10713279

21 : c800-universalk9-mz.SPA.152-4.M4.bin 33591768

22 : c800-universalk9-mz.SPA.154-3.M6a.bin 83029236

23 : cat3k_caa-universalk9.16.03.02.SPA.bin 505532849

24 : cgr1000-universalk9-mz.SPA.154-2.CG 159487552

25 : cgr1000-universalk9-mz.SPA.156-3.CG 184530138

26 : clientinfo.txt 662

27 : ir800-universalk9-bundle.SPA.156-3.M.bin 160968869

28 : ir800-universalk9-mz.SPA.155-3.M 61750062

29 : ir800-universalk9-mz.SPA.156-3.M 63753767

30 : ir800_yocto-1.7.2.tar 2877440

31 : ir800_yocto-1.7.2_python-2.7.3.tar 6912000

32 : pt1000-i-mz.122-28.bin 5571584

33 : pt3000-i6q4l2-mz.121-22.EA4.bin 3117390

ftp>

ftp>quit

Partie 2 : Analyser le trafic FTP

a. Cliquez sur le périphérique Sniffer1, puis sur l’onglet GUI.

b. Parcourez les premiers paquets FTP de la session. N’oubliez pas de faire défiler la vue vers le bas pour afficher les informations de protocole de la couche applicative de chaque paquet. Cette procédure suppose qu’il s’agit de votre première session FTP. Si vous avez ouvert d’autres sessions, effacez le contenu de la fenêtre et répétez le processus de connexion et de transfert de fichier.

Quelle est la vulnérabilité de sécurité présentée par FTP ?

Le nom d’utilisateur et le mot de passe FTP sont transmis en clair.

Comment mitiger cette vulnérabilité ?

Utilisez un protocole de transfert de fichiers sécurisé tel que SFTP.

Partie 3 : Afficher les messages syslog

Étape 1: Connectez-vous au routeur 2 à distance.

a. Depuis la ligne de commande PC-B, établissez une connexion Telnet avec Router2.

b. Utilisez le nom d’utilisateur ADMIN et le mot de passe CISCO pour l’authentification.

c. Saisissez les commandes suivantes à l’invite du routeur :

Router2# debug ip icmp

d. Tapez logout à l’invite pour fermer la session Telnet.

Étape 2: Créez et consultez les messages syslog.

a. Cliquez sur le périphérique SYSLOG_SERVER et accédez à l’onglet Services.

b. Cliquez sur le service SYSLOG. Vérifiez que le service est activé. Les messages syslog apparaissent ici.

c. Accédez à l’hôte PC-B et ouvrez l’onglet Desktop.

d. Ouvrez l’invite de commandes et envoyez une requête ping au routeur 2.

e. Accédez à l’hôte PC-A et ouvrez l’onglet Desktop.

f. Accédez à l’invite de commande et envoyez une requête ping au routeur 2.

g. Sur le serveur syslog, analysez les messages consignés dans le journal.

h. Il devrait y avoir quatre messages de PC-A et quatre de PC-B.

Indiquez les réponses d’écho qui correspondent à PC-A et celles qui correspondent à PC-B selon les adresses de destination? Expliquez votre réponse.

Ils doivent tous deux avoir la même adresse de destination car NAT traduit les adresses privées internes en une adresse publique globale.

Remarque : Le champ HostName dans l’affichage du serveur syslog fait référence au périphérique qui est la source des messages syslog.

i. Envoyez une requête ping au routeur 2 depuis PC-C.

Quelle est l’adresse de destination des réponses ?

L’adresse sera l’adresse privée interne de PC-C.