6.0 Présentation

6.0.1 Pourquoi devrais-je suivre ce module?

Bienvenue sur La Couche Liaison de Données !

Chaque réseau dispose de composants physiques et de supports qui connectent les composants. Différents types de supports ont besoin d’informations différentes sur les données afin de les accepter et de les déplacer sur le réseau physique. Pensez-y de cette façon : une balle de golf bien frappée se déplace rapidement et loin dans l’air. Il peut aussi se déplacer dans l’eau, mais pas aussi vite ou aussi loin, à moins qu’il ne soit aidé par un coup plus puissant. C’est parce que la balle de golf voyage à travers un autre milieu ; l’eau au lieu de l’air.

Les données doivent avoir une aide pour les déplacer sur différents supports. La couche de liaison de données fournit cette aide. Comme vous l’avez deviné, cette aide diffère en fonction d’un certain nombre de facteurs. Ce module vous donne un aperçu de ces facteurs, de la manière dont ils affectent les données, et des protocoles conçus pour assurer une livraison réussie. Commençons !

6.0.2 Qu’est-ce que je vais apprendre dans ce module?

Titre du module:

Couche liaison de données

Objectif du module: Expliquer comment le contrôle d’accès au support dans la couche de liaison de données prend en charge la communication entre les réseaux.

| Titre du rubrique | Objectif du rubrique |

|---|---|

| Rôle de la couche de liaison de données | Décrire l’objectif et la fonction de la couche de liaison de données pour préparer la transmission d’une communication sur un support spécifique. |

| Topologies | Décrire les caractéristiques des méthodes de contrôle d’accès média dans les topologies WAN et LAN . |

| Trame de liaison de données | Décrire les caractéristiques et les fonctions de la trame de liaison de données. |

6.1 Rôle de la couche liaison de données

6.1.1 Couche liaison de données

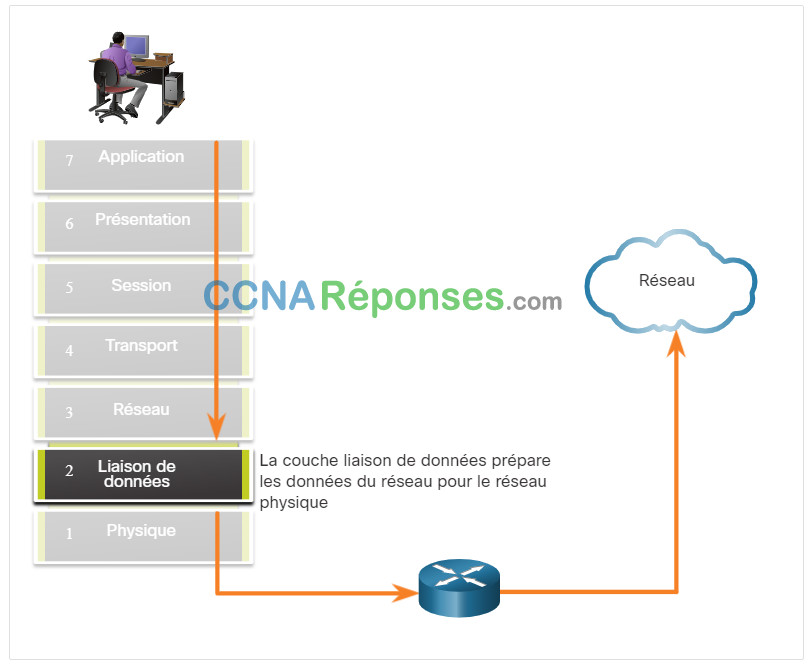

La couche liaison de données d’OSI modèle (couche 2), comme illustré dans la figure, prépare les données du réseau pour le réseau physique. La couche liaison de données est responsable des communications entre carte d’interface réseau (NIC) et carte d’interface réseau. La couche liaison de données effectue les opérations suivantes :

- Autorise les couches supérieures à accéder au support. Le protocole de la couche supérieure ne connaît pas complètement le type de support utilisé pour transférer les données.

- Accepte les données, généralement les paquets de couche 3 (par exemple IPv4 ou IPv6), et les encapsule dans des trames de couche 2.

- Contrôle la manière dont les données sont placées et reçues sur le support.

- Échange les trames entre les points de terminaison via le support d’un réseau ,

- Reçoit des données encapsulées, généralement des paquets de couche 3, et les acheminer vers le protocole de couche supérieure approprié.

- Effectue la détection des erreurs et rejette toute image corrompue.

Dans les réseaux informatiques, un nœud est un périphérique qui peut recevoir, créer, stocker ou transférer des données le long du chemin de communication. Un nœud peut être soit un périphérique final tel qu’un ordinateur portable ou un téléphone mobile, soit un périphérique intermédiaire tel qu’un commutateur Ethernet.

Sans la couche liaison de données, les protocoles de couche réseau (par exemple, IP) devraient prévoir d’établir une connexion à chaque type de support pouvant figurer le long d’un chemin de livraison. En outre, chaque fois qu’une nouvelle technologie de réseau ou un nouveau support était développé, l’IP devait s’adapter.

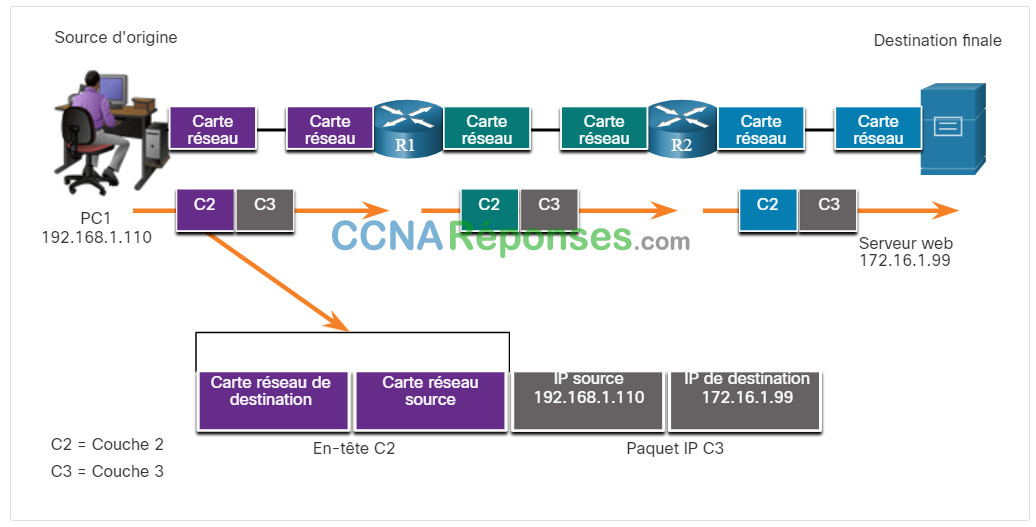

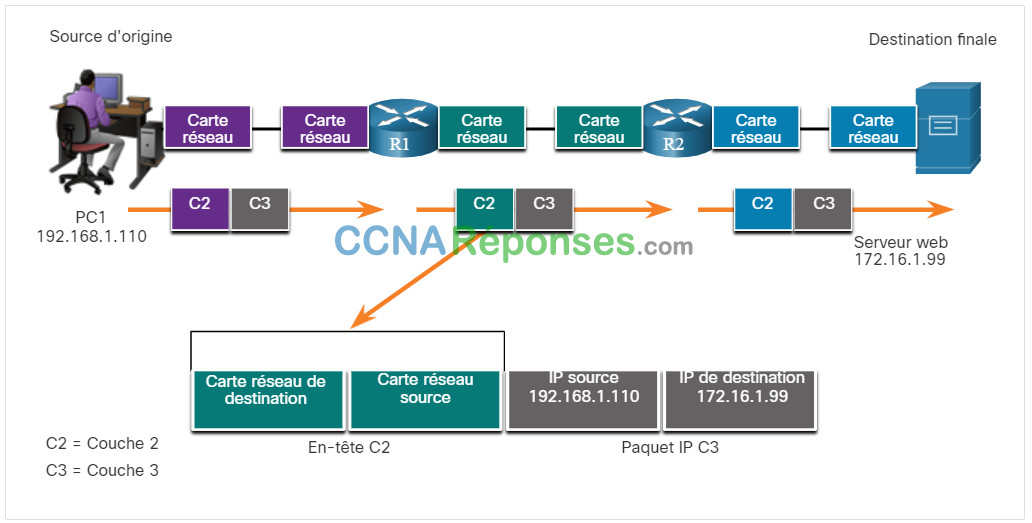

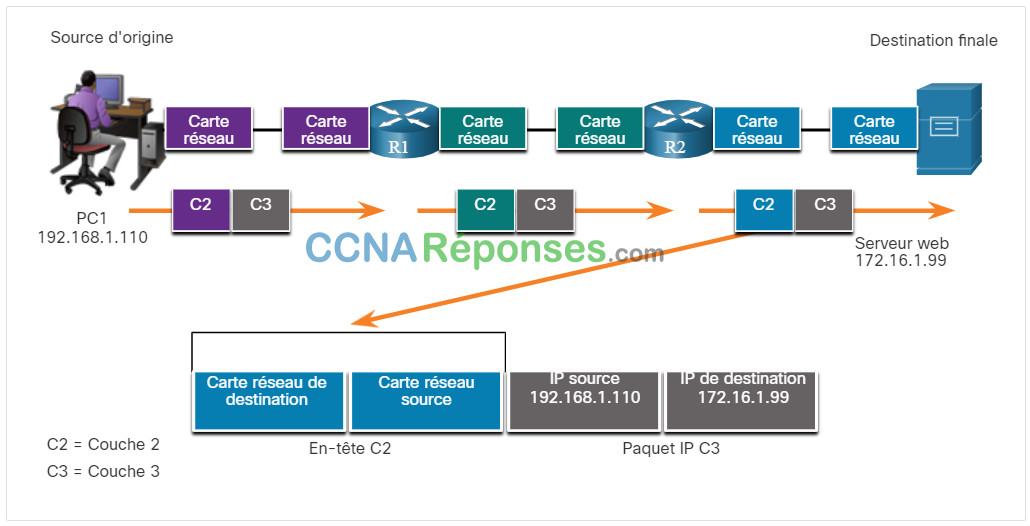

La figure illustre comment la couche de liaison de données ajoute des informations de destination Ethernet de couche 2 et de carte réseau source à un paquet de couche 3. Il convertirait ensuite ces informations dans un format pris en charge par la couche physique (par exemple couche 1).

6.1.2 Sous-couches liaison de données IEEE 802 LAN/MAN

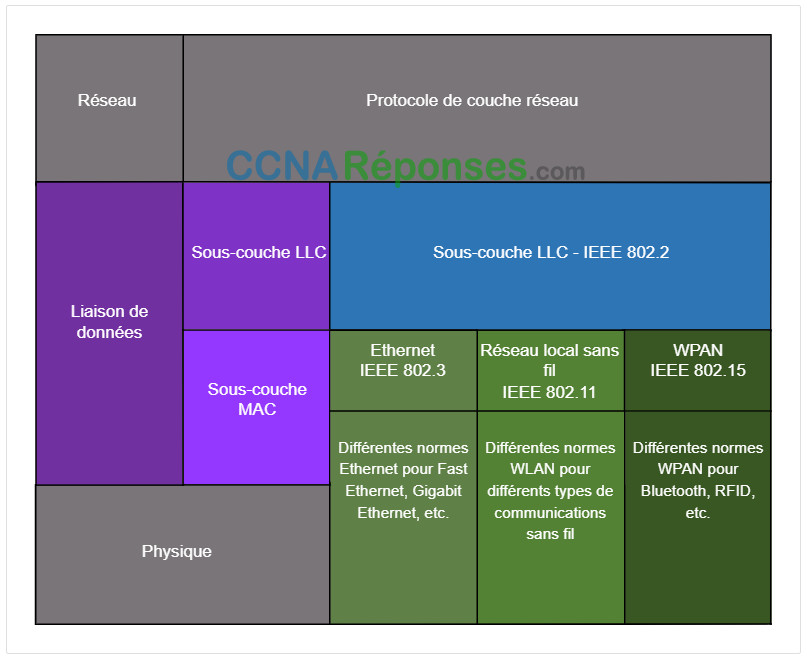

Les normes IEEE 802 LAN/MAN sont spécifiques aux LAN Ethernet, aux LAN sans fil (WLAN), aux réseaux personnels sans fil (WPAN) et aux autres types de réseaux locaux et métropolitains. La couche de liaison de données LAN/MAN IEEE 802 se compose des deux sous-couches suivantes :

- Sous-couche LLC (Logical Link Control) – Cette sous-couche IEEE 802.2 communique entre le logiciel réseau des couches supérieures et le matériel du périphérique des couches inférieures. Elle place les informations dans la trame qui indique le protocole de couche réseau utilisé pour la trame. Ces informations permettent à plusieurs protocoles de couche 3 comme IPv4 et IPv6 d’utiliser la même interface réseau et les mêmes supports.

- Contrôle d’accès au support (MAC) — Implémente cette sous-couche (IEEE 802.3, 802.11 ou 802.15) dans le matériel. Responsable de l’encapsulation des données et du contrôle d’accès au support. Il fournit l’adressage de couche de liaison de données et il est intégré à diverses technologies de couche physique.

La figure montre les deux sous-couches (LLC et MAC) de la couche liaison de données.

La sous-couche LLC extrait les données des protocoles réseau, en principe un paquet IPv4 ou IPv6, et leur ajoute des informations de contrôle de couche 2 pour faciliter la transmission du paquet jusqu’au nœud de destination.

La sous-couche MAC contrôle la carte réseau et tout autre matériel responsable de l’envoi et de la réception des données sur le support LAN/MAN câblé ou sans fil.

La sous-couche MAC fournit l’encapsulation des données :

- la délimitation des trames – le processus de tramage fournit des délimiteurs importants utilisés pour identifier les champs qui composent une trame. Ces bits de délimitation permettent la synchronisation entre les nœuds de transmission et ceux de réception.

- Adressage – Fournit l’adressage source et destination pour le transport de l’image de couche 2 entre les périphériques sur le même support partagé.

- la détection des erreurs – Inclut une queue de bande qui permet de détecter les éventuelles erreurs de transmission.

La sous-couche MAC fournit également un contrôle d’accès aux médias, qui permet à plusieurs périphériques de communiquer sur un support partagé (semi-duplex). Les communications duplex intégral ne nécessitent pas de contrôle d’accès.

6.1.3 Accès aux supports

Chaque environnement réseau que les paquets rencontrent alors qu’ils voyagent d’un hôte local à un hôte distant peut présenter différentes caractéristiques. Par exemple, un réseau local Ethernet se compose de plusieurs hôtes qui sont en concurrence pour accéder au support réseau. La sous-couche MAC résout ce problème. Avec les liaisons série, la méthode d’accès ne peut consister qu’en une connexion directe entre deux périphériques, généralement deux routeurs. Par conséquent, ils ne nécessitent pas les techniques employées par la sous-couche MAC IEEE 802.

Les interfaces de routeur encapsulent le paquet dans la trame appropriée. Une méthode de contrôle d’accès aux supports approprié est utilisée pour accéder à chaque liaison. Un échange de paquets de couche réseau peut impliquer de nombreuses transitions de support et de couches liaison de données.

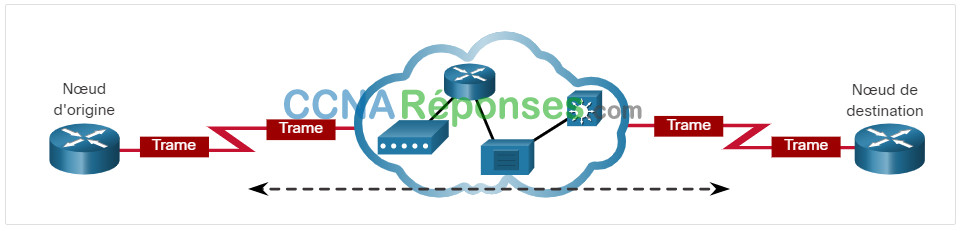

À chaque tronçon le long du chemin, un routeur exécute les fonctions de couche 2 suivantes :

- Accepte une trame d’un support

- Désencapsule la trame

- Réencapsule le paquet dans une nouvelle trame

- ِِِِAchemine la nouvelle trame appropriée jusqu’au support de ce segment du réseau physique.

Cliquez sur Lecture pour afficher l’animation. Le routeur présenté dans la figure comporte une interface Ethernet pour se connecter au réseau local et une interface série pour se connecter au réseau étendu. Pour traiter les trames, le routeur utilise des services de couche liaison de données afin de recevoir la trame d’un support, de désencapsuler cette trame dans l’unité de données de protocole de la couche 3, de réencapsuler l’unité de données de protocole dans une nouvelle trame et de placer la trame sur le support de la liaison suivante du réseau.

6.1.4 Normes de couche liaison de données

Contrairement aux protocoles des couches supérieures de la suite TCP/IP, les protocoles de couche liaison de données ne sont généralement pas définis par des documents RFC (Request For Comments). Bien que l’Internet Engineering Task Force (IETF) maintienne les protocoles et les services fonctionnels de la suite de protocoles TCP/IP dans les couches supérieures, il ne définit pas les fonctions et le fonctionnement de la couche d’accès réseau de ce modèle.

Les organismes d’ingénierie qui définissent des normes et des protocoles ouverts s’appliquant à la couche d’accès réseau (par exemple la couche physique et la couche liaison de données de modèle OSI) sont notamment les suivants :

- IEEE (Institute of Electrical and Electronics Engineers – Institut des ingénieurs en équipements électriques et électroniques)

- Union Internationale des Télécommunications (UIT)

- ISO (International Standards Organization).

- ANSI (American National Standards Institute)

Les logos de ces organisations sont illustrés dans la figure.

Logos de l’organisation d’ingénierie

6.2 Topologies

6.2.1 Topologies physiques et logiques

Comme vous l’avez appris dans la rubrique précédente, La couche liaison de données prépare les données du réseau pour le réseau physique. Il doit connaître la topologie logique d’un réseau afin de pouvoir déterminer ce qui est nécessaire pour transférer des trames d’un périphérique à un autre. Cette rubrique explique comment la couche de liaison de données fonctionne avec différentes topologies de réseau logiques.

La topologie d’un réseau constitue l’organisation ou la relation des périphériques réseau et les interconnexions existant entre eux.

Il comprend deux types différents de topologies utilisées pour décrire les réseaux LAN et WAN:

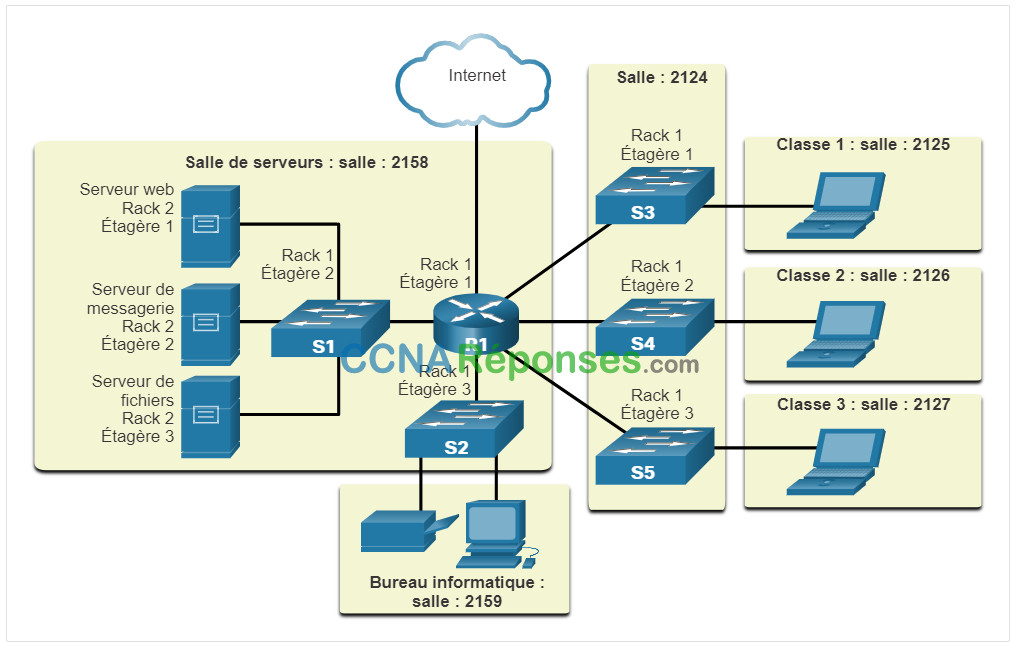

- Topologie physique – Identifie les connexions physiques et la façon dont les périphériques finaux et les périphériques d’infrastructure (tels que les routeurs, les commutateurs et les points d’accès sans fil) sont interconnectés. La topologie peut également inclure l’emplacement spécifique de l’appareil, tel que le numéro de pièce et l’emplacement sur le rack de l’équipement. Les topologies physiques sont généralement de type point à point ou en étoile.

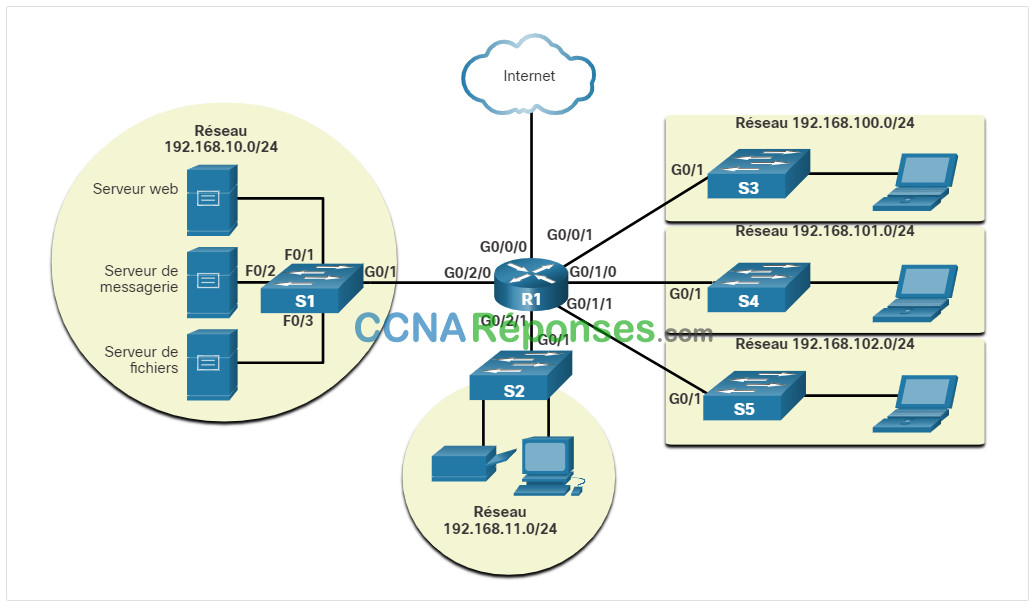

- La topologie logique – Se réfère à la façon dont un réseau transfère des trames d’un nœud à l’autre. Cette topologie identifie les connexions virtuelles à l’aide d’interfaces de périphériques et de schémas d’adressage IP de couche 3.

La couche liaison de données « voit » la topologie logique d’un réseau lorsqu’elle contrôle l’accès des données aux supports. C’est la topologie logique qui influence le type de trame réseau et de contrôle d’accès au support utilisé.

La figure présente un exemple de physical topologie pour un petit réseau d’échantillons.

Topologie physique

La figure suivante affiche un exemple de logical topologie pour le même réseau.

Topologie logique

6.2.2 Topologies WAN

Les figures illustrent comment les réseaux étendus sont généralement interconnectés en utilisant trois topologies physiques WAN courantes.

Cliquez sur chaque bouton pour obtenir plus d’informations.

Une topologie hybride est une variante ou une combinaison de toutes les topologies. Par exemple, un maillage partiel est une topologie hybride dans laquelle certains des périphériques sont interconnectés.

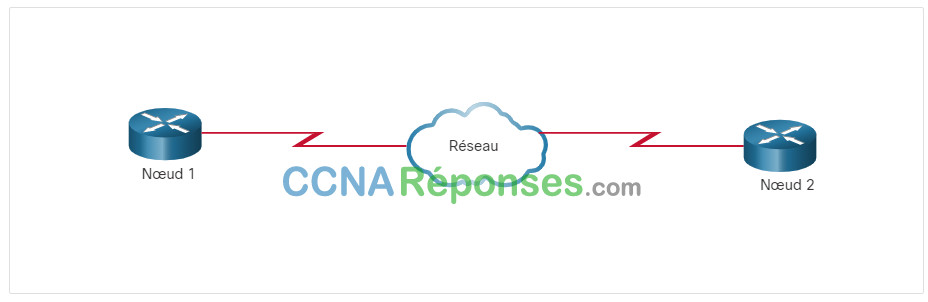

6.2.3 Topologie WAN point à point

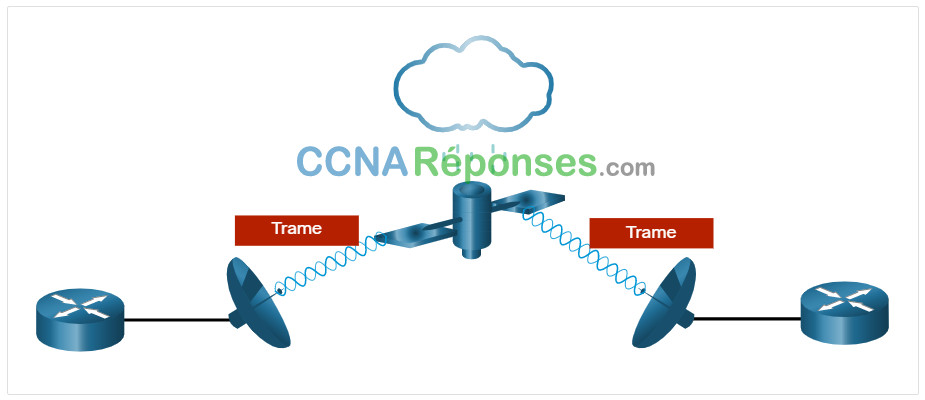

Les topologies point à point physiques connectent directement deux nœuds comme illustré dans la figure. Dans cette configuration, deux nœuds n’ont pas besoin de partager le support avec d’autres hôtes. En outre, lors l’utilisation de protocole de communication série tel que le protocole PPP, le nœud n’a pas besoin de déterminer s’il a reçu une trame qui lui est destinée ou si elle est destinée à un autre nœud. Par conséquent, les protocoles de liaison de données logiques peuvent être très simples, puisque toutes les trames sur le support peuvent uniquement transiter vers ou depuis les deux nœuds. Les trames sont placées sur le support par le nœud situé à une extrémité, et sont retirées du support par celui situé à l’autre extrémité du circuit point à point.

Remarque: Une connexion point à point via Ethernet nécessite que le périphérique détermine si la trame entrante est destinée à ce nœud.

Les nœuds de source et de destination peuvent être indirectement connectés l’un à l’autre sur une distance géographique quelconque en utilisant des plusieurs périphériques intermédiaires. Cependant, l’utilisation de périphériques physiques sur un réseau n’affecte pas la topologie logique, comme illustré dans la figure. L’ajout de connexions physiques intermédiaires ne modifie pas la topologie logique. La connexion point à point logique est identique.

6.2.4 Topologies LAN

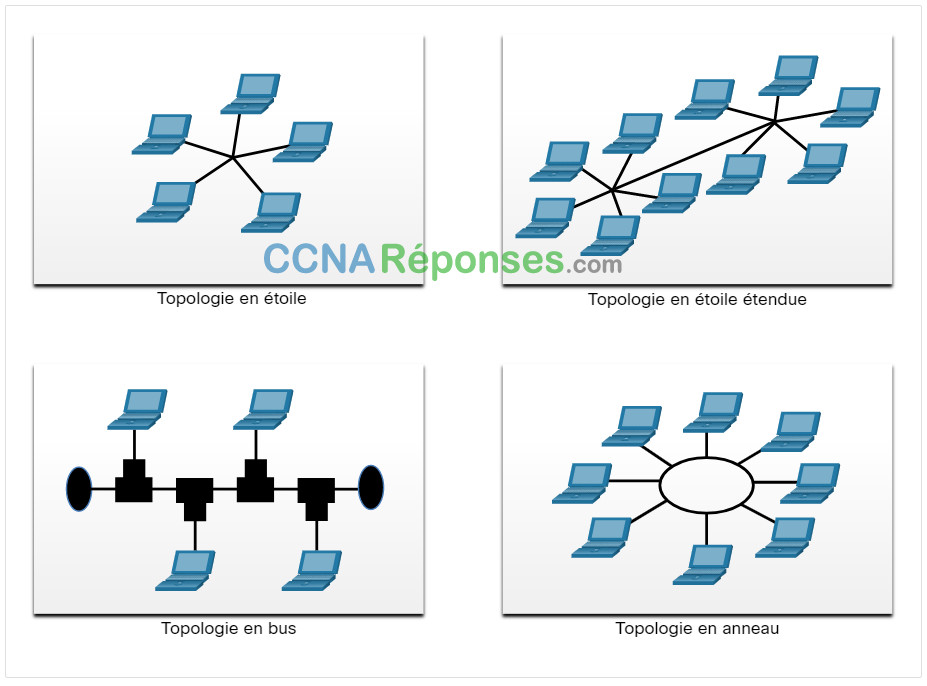

Dans les réseaux locaux de plusieurs accès, les périphériques finaux (les nœuds) sont interconnectés à l’aide de topologies étoile ou étoile étendue, comme le montre la figure. Dans ce type de topologie, les périphériques finaux sont connectés à un périphérique intermédiaire central, dans ce cas est un commutateur Ethernet. On extended star peut étendre cette topologie en interconnectant plusieurs commutateurs Ethernet. La topologie en étoile et la topologie en étoile étendue est simple à installer, très évolutive (facile d’ajouter et de retirer des périphériques finaux) et facile à dépanner. Dans les premières topologies en étoile, les périphériques finaux étaient interconnectés à l’aide de concentrateurs Ethernet.

Parfois, il peut y avoir seulement deux périphériques connectés sur le LAN Ethernet. Un exemple est deux routeurs interconnectés. Ce serait un exemple d’Ethernet utilisé sur une topologie point à point.

Topologies LAN Anciennes

Les premières technologies Ethernet et les anciennes technologies Token Ring LAN comprenaient deux autres types de topologies :

- Topologie en bus – Tous les systèmes finaux sont reliés entre eux en formant une chaîne et le réseau est terminé à chaque extrémité par un bouchon de terminaison Les périphériques d’infrastructure tels que les commutateurs ne sont pas nécessaires pour interconnecter les périphériques finaux. Les topologies en bus sur câbles coaxiaux étaient utilisées dans les anciens réseaux Ethernet en raison de leur faible coût et de leur simplicité d’installation.

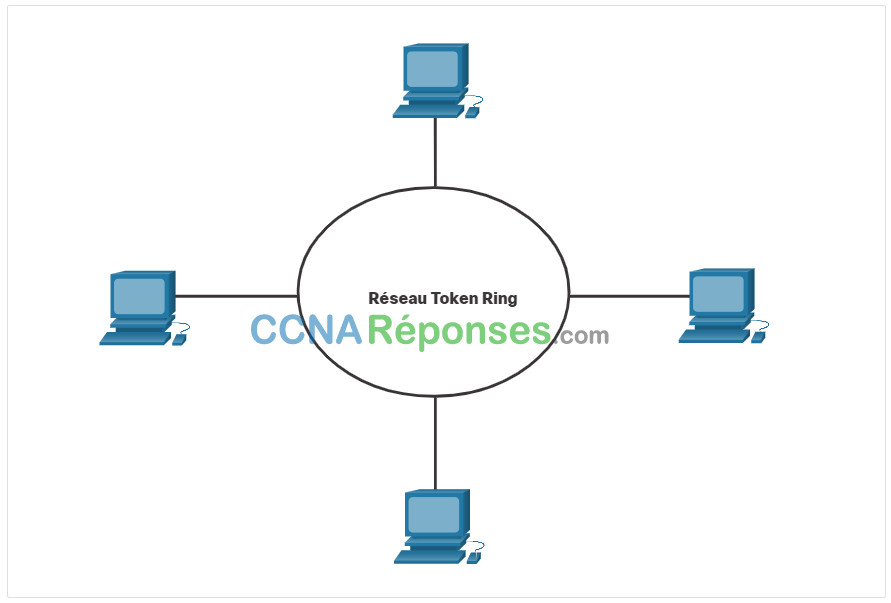

- Topologie en anneau – les systèmes finaux sont connectés à leur voisin respectif et forment ainsi un anneau. Contrairement à la topologie en bus, l’anneau n’a pas besoin d’être terminé. Les topologies en anneau étaient utilisées dans les réseaux FDDI (Fiber Distributed Data Interface) et Token Ring.

La figure illustre l’interconnexion des périphériques finaux sur les réseaux locaux. Sur un graphique réseau, il est fréquent qu’une ligne droite représente un réseau local Ethernet comprenant une topologie en étoile et une en étoile étendue.

Topologies physiques

6.2.5 Communications en modes duplex intégral et semi-duplex

La compréhension de la communication duplex est importante lors de la discussion des topologies LAN, car elle réfère à la direction de la transmission des données entre deux périphériques. Il existe deux modes communs de duplex.

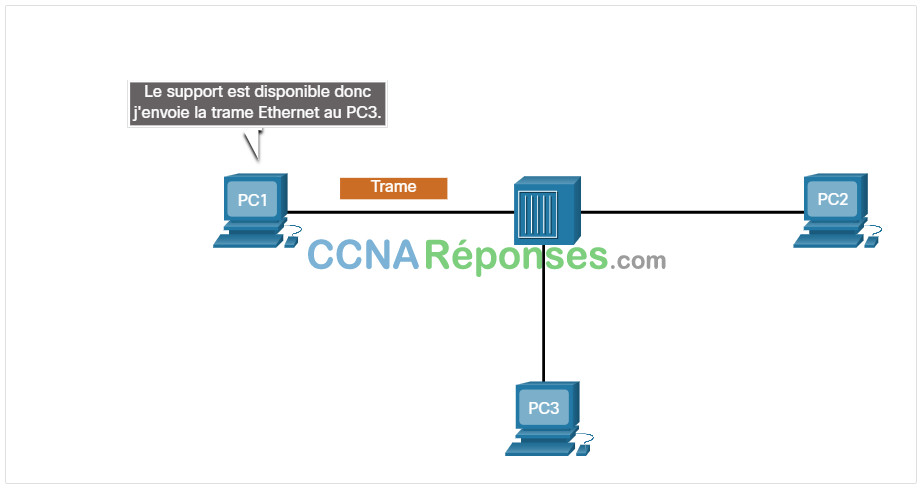

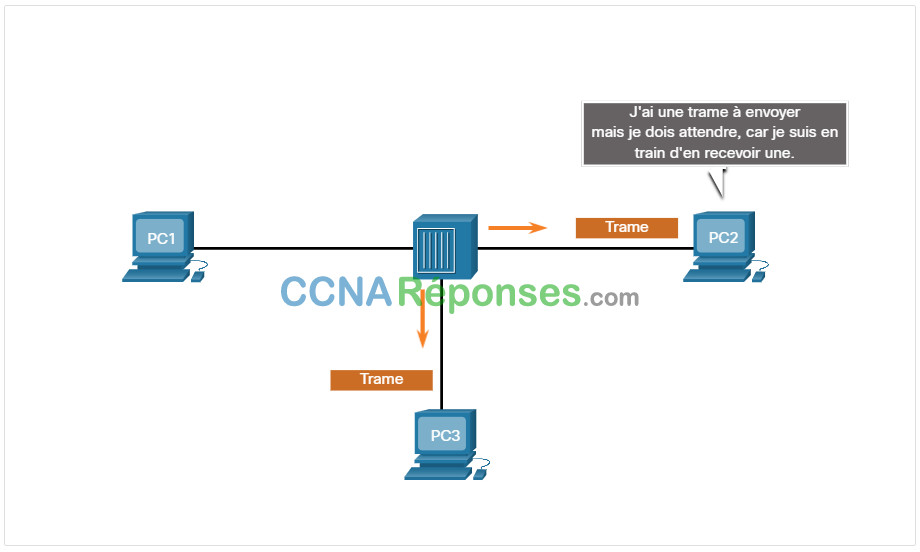

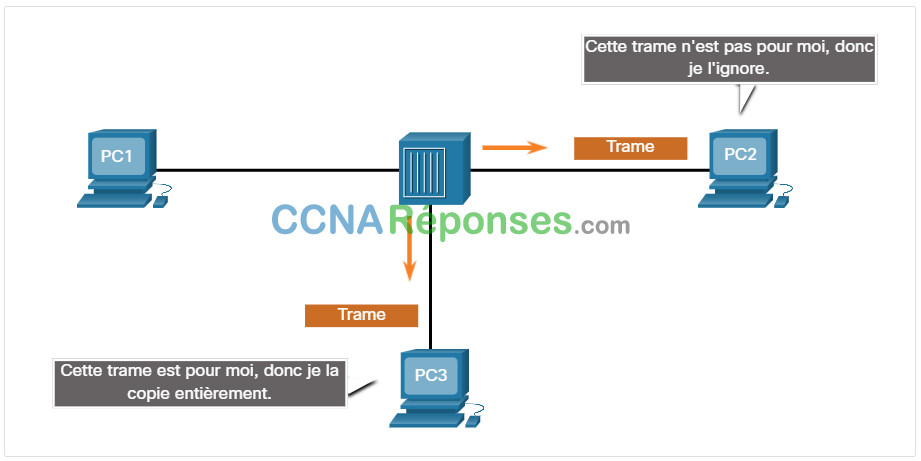

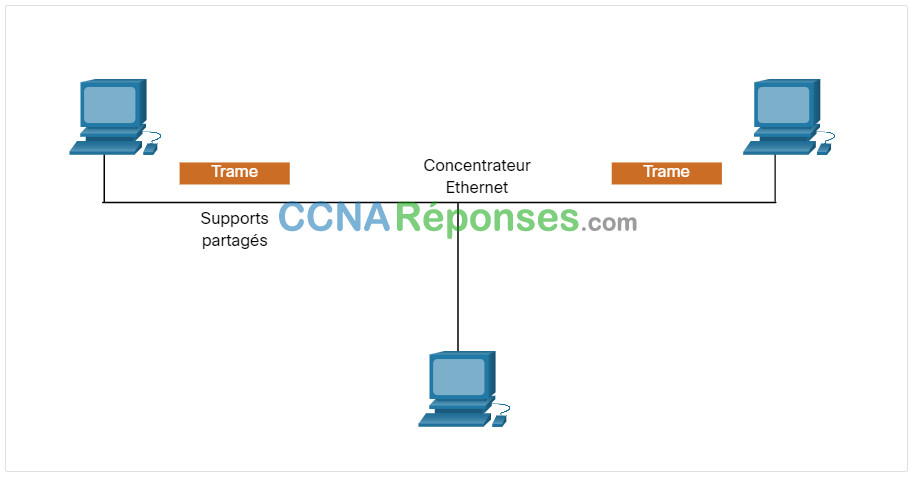

Communication en mode semi-duplex

Les deux périphériques peuvent transmettre et recevoir des données sur les supports, mais pas de façon simultanée. Le mode semi-duplex est utilisé dans les anciennes topologies en bus et les WLAN avec les concentrateurs Ethernet. Ce mode permet à un seul périphérique à la fois d’envoyer ou de recevoir des données sur le support partagé. Cliquez sur Lecture dans la figure pour voir l’animation montrant la communication semi-duplex.

Communication en mode duplex intégral

Les deux appareils peuvent simultanément transmettre et recevoir sur le support partagé. La couche liaison de données considère que les supports sont à tout moment disponibles pour les deux nœuds en vue d’une transmission de données. Les commutateurs Ethernet fonctionnent en mode duplex intégral, mais ils peuvent adopter le mode semi-duplex s’ils se connectent à un périphérique comme un concentrateur Ethernet. Cliquez sur Lecture dans la figure pour voir l’animation montrant la communication duplex intégral.

En résumé, les communications semi-duplex limitent l’échange de données à une direction à la fois. Le duplex intégral, quant à lui, permet l’envoi et la réception simultanés de données.

Il est important que deux interfaces interconnectées, comme la carte réseau d’un hôte et une interface d’un commutateur Ethernet, fonctionnent sur le même mode duplex. Si cette condition n’est pas respectée, il pourrait se produire une mauvaise mise en correspondance duplex provoquant une perte d’efficacité et une latence sur la liaison.

6.2.6 Méthodes de contrôle d’accès

Les réseaux locaux Ethernet filaires et sans fil constituent des exemples de réseau à accès multiple. Un réseau à accès multiple est un réseau qui peut avoir au moins deux périphériques finaux tentant d’accéder au réseau simultanément.

Certains réseaux à accès multiple ont besoin de règles pour décider de la manière dont les périphériques partagent les supports physiques. Deux méthodes élémentaires de contrôle d’accès sont utilisées pour les supports partagés :

- Accès avec gestion des conflits

- Accès contrôlé

Accès avec gestion des conflits

Dans les réseaux d’accès multiple avec gestion des conflits, tous les nœuds fonctionnant en mode semi-duplex sont en concurrence pour utiliser le support. En revanche, un seul appareil peut envoyer à la fois. Cependant, il existe une procédure si plusieurs périphériques transmettent des données simultanément. Exemples sur les méthodes d’accès avec gestion des conflits comme suivant :

- Le processus d’accès multiple avec écoute de porteuse et détection de collision (CSMA/CD) est utilisé sur les anciens réseaux Ethernet dans la topologie bus.

- Le processus d’accès multiple avec écoute de porteuse et prévention des collisions (CSMA/CA) est utilisé sur les réseaux WLANs.

Accès contrôlé

Accès contrôlé

Dans un réseau d’accès multiple contrôlé, chaque nœud utilise le support à tour de rôle. Ces types de réseaux déterministes sont inefficaces dans la mesure où un périphérique doit attendre son tour pour accéder au support. Voici des exemples de réseaux à accès multiple qui utilisent un accès contrôlé :

- Token Ring ancien

- ARCNET ancien

Remarque:: Aujourd’hui, les réseaux Ethernet fonctionnent en duplex intégral et ne nécessitent pas de méthode d’accès.

6.2.7 Accès avec gestion des conflits – CSMA/CD

Exemples sur les méthodes d’accès avec gestion des conflits comme suivant :

- Réseau local sans fil (utilise CSMA/CA)

- LAN Ethernet topologie de bus ancien (utilise CSMA/CD)

- LAN Ethernet ancien utilisant un concentrateur (utilise CSMA/CD)

Ces réseaux fonctionnent en mode semi-duplex, ce qui signifie qu’un seul appareil peut envoyer ou recevoir à la fois. Une procédure est donc nécessaire pour déterminer à quel moment un périphérique peut envoyer des données et ce qui doit se produire lorsque plusieurs périphériques envoient des données au même moment.

Si deux périphériques transmettent en même temps, il se produit une collision. Pour les anciens réseaux locaux Ethernet, les deux périphériques détectent la collision sur le réseau. Il s’agit de la partie détection de collision (CD) de la CSMA/CD. Pour ce faire, la carte réseau compare les données transmises aux données reçues ou bien reconnait que l’amplitude du signal est plus grande que la normale sur le support. Les données envoyées par les deux périphériques sont corrompues et doivent être envoyées de nouveau.

Cliquez sur chaque bouton pour obtenir une image et une description du processus CSMA/CD dans les anciens réseaux locaux Ethernet qui utilisent un concentrateur.

6.2.8 Accès avec gestion des conflits – CSMA/CA

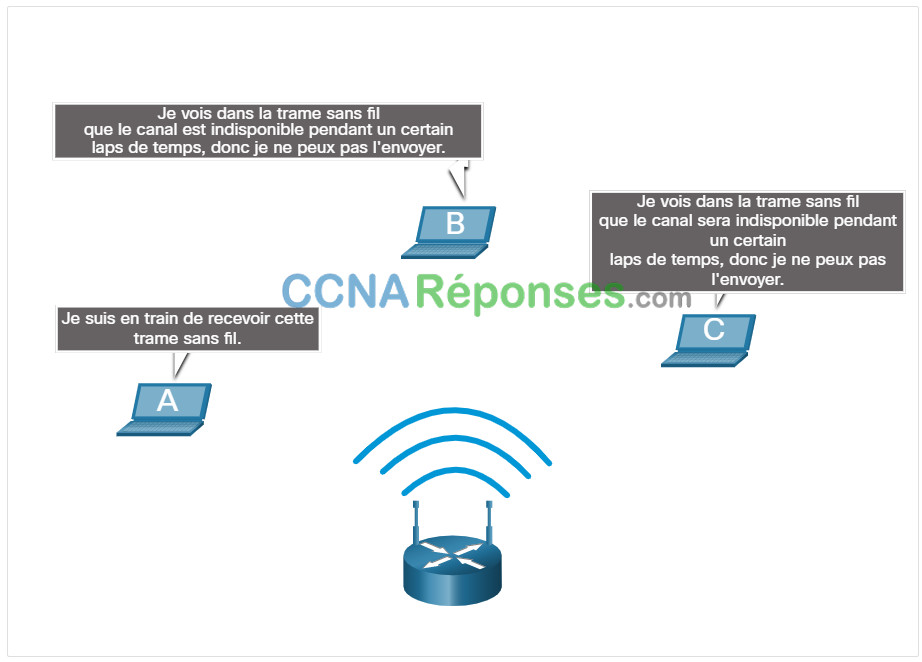

L’une des autres formes de processus CSMA qu’utilisent les réseaux locaux sans fil IEEE 802.11 est le processus CSMA/CA (Accès multiple avec écoute de porteuse et prévention des collisions).

Le CMSA/CA utilise une méthode similaire au processus CSMA/CD pour détecter si le support est libre. Le CMSA/CA utilise d’autres techniques. Dans les environnements sans fil, il est possible qu’un périphérique ne détecte pas une collision. Il ne détecte pas les collisions, mais tente de les éviter en patientant avant d’effectuer la transmission. Chaque périphérique qui transmet des données tient compte du temps dont il a besoin pour la transmission. Tous les autres périphériques sans fil reçoivent cette information et savent combien de temps le support sera indisponible.

Dans la figure, si l’hôte A reçoit une trame sans fil à partir du point d’accès, les hôtes B et C verront également la trame et combien de temps le support sera indisponible.

Une fois qu’un périphérique sans fil a envoyé une trame 802.11, le récepteur renvoie un accusé de réception afin que l’expéditeur sache que la trame est arrivée.

Qu’ils soient utilisés sur un réseau local Ethernet avec concentrateurs ou sur un réseau local sans fil, les systèmes d’accès avec gestion des conflits évoluent mal lorsque les supports sont lourdement utilisés.

Remarque: les réseaux locaux Ethernet qui utilisent des commutateurs n’utilisent pas un système avec gestion des conflits, car le commutateur et la carte réseau hôte fonctionnent en mode duplex intégral.

6.3 Trame liaison de données

6.3.1 Trame

Cette rubrique décrit en détail ce qui arrive au bloc de liaison de données lorsqu’il se déplace sur un réseau. L’information jointe à une trame est déterminée par le protocole utilisé.

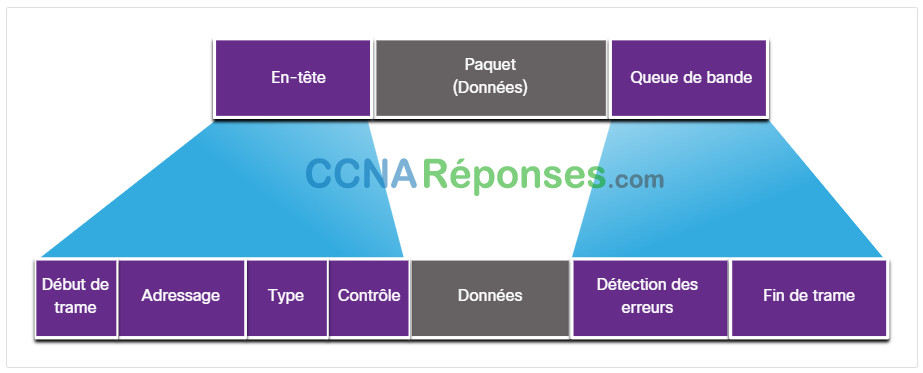

La couche liaison de données prépare un paquet pour le transport à travers les supports locaux en l’encapsulant avec un en-tête et une queue de bande pour créer une trame.

Le protocole de liaison de données est responsable des communications NIC à NIC au sein du même réseau. Même si de nombreux protocoles de couche liaison de données différents décrivent les trames de couche liaison de données, chaque type de trame comprend trois éléments de base:

- En-tête

- Données

- Queue de bande

Au contraire les autres protocoles d’encapsulation, la couche de liaison de données ajoute des informations sous la forme d’une remorque à la fin de l’image.

Tous les protocoles de couche liaison de données encapsulent l’unité de données dans le champ de données de la trame. Cependant, la structure de la trame et les champs contenus dans l’en-tête et dans la queue de bande varient selon le protocole.

Il n’existe pas de structure de trame unique qui réponde aux besoins de tous les types de transport de données sur tous les types de supports. En fonction de l’environnement, la quantité d’informations de contrôle requises dans la trame varie pour répondre aux exigences du contrôle d’accès du support et de la topologie logique. Par exemple, une trame WLAN doit comprendre des procédures d’évitement des collisions et nécessite donc des informations de contrôle supplémentaires par rapport à une trame Ethernet.

Dans un environnement fragile, plus de contrôles sont nécessaires pour assurer la transmission, comme illustré dans la figure. Les champs d’en-tête et de queue de bande sont plus grands, car plus d’informations de contrôle sont nécessaires.

Il faut redoubler l’effort pour assurer la prestation des services. Cela signifie des frais généraux plus élevés et des vitesses de transmission plus lentes.

6.3.2 Champs de trame

Le verrouillage de trame divise le flux en regroupements déchiffrables, des informations de contrôle étant insérées dans l’en-tête et dans la queue de bande en tant que valeurs situées dans différents champs. Ce format attribue aux signaux physiques une structure pouvant être reçue par les nœuds et décodée en paquets au niveau de la destination.

Les champs de trame génériques sont illustrés dans la figure. Tous les protocoles n’incluent pas tous ces champs. Les normes d’un protocole de liaison de données spécifique définissent le format de trame réel.

Les champs de trame comprennent les éléments suivants:

- Indicateurs de début et de fin de trame – utilisés pour identifier les limites de début et de fin de la trame.

- Adressage : indique les nœuds source et de destination sur les supports.

- Type – identifie le protocole de couche 3 dans le champ de données.

- Contrôle – identifie les services de contrôle de flux spéciaux comme la qualité de service (QoS). La QoS est utilisée pour donner la priorité de transfert à certains types de messages. Par exemple, les trames liaison de données qui transportent des paquets en Voix sur IP (VoIP) sont normalement prioritaires, car elles sont sensibles aux retards.

- Données – contient les données utiles de la trame (c’est-à-dire l’en-tête de paquet, l’en-tête de segment et les données).

- Détection des erreurs – Inclus après les données pour former la queue de bande.

Les protocoles de couche liaison de données ajoutent une queue de bande à la fin de chaque trame. Dans un processus appelé détection d’erreur, la queue de bande détermine si la trame est arrivé sans erreur. Il place dans la queue de bande un résumé logique ou mathématique des bits qui composent la trame La détection d’erreurs est ajoutée à la couche liaison de données, car les signaux sur les supports peuvent être soumis à des interférences, une distorsion ou une perte qui modifierait de manière significative les valeurs binaires qu’ils représentent.

Un nœud de transmission crée un résumé logique du contenu de la trame, appelé valeur du contrôle par redondance cyclique (CRC). Cette valeur est placée dans le champ Séquence de contrôle de trame (FCS) pour représenter le contenu de la trame. Dans la queue de bande Ethernet, la séquence de contrôle de trame permet au nœud de réception de déterminer si la trame a rencontré des erreurs de transmission.

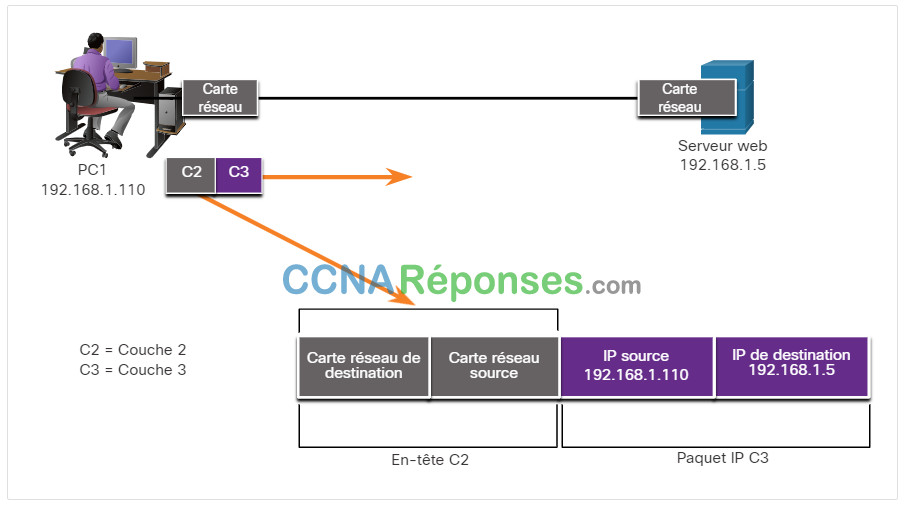

6.3.3 Adresse de couche 2

La couche liaison de données assure un adressage utilisé pour acheminer une trame à travers des supports locaux partagés. Au niveau de cette couche, les adresses de périphérique sont appelées adresses physiques. L’adressage de couche liaison de données est spécifié dans l’en-tête de trame et indique le nœud de destination de trame sur le réseau local. Elle se trouve généralement au début de l’image, de sorte que la carte réseau peut rapidement déterminer si elle correspond à sa propre adresse de couche 2 avant d’accepter le reste de l’image. L’en-tête de trame peut également contenir l’adresse source de la trame.

Contrairement aux adresses logiques de couche 3, qui sont des adresses hiérarchiques, les adresses physiques n’indiquent pas le réseau sur lequel le périphérique se situe. Au contraire, l’adresse physique est propre au périphérique spécifique. Si le périphérique est déplacé vers un autre réseau ou sous-réseau, il opère encore avec la même adresse physique de couche 2. Par conséquent, les adresses de couche 2 sont uniquement utilisées pour connecter des périphériques au sein du même supports partagée, sur le même réseau IP.

Les figures illustre la fonction des adresses de couche 2 et 3. Au fil de son périple, de l’hôte au routeur, du routeur à un autre routeur, et enfin du routeur à l’hôte, le paquet IP est encapsulé dans une nouvelle trame liaison de données à chaque stade de son acheminement. Chaque trame liaison de données contient l’adresse liaison de données source de la carte réseau qui envoie la trame, et l’adresse liaison de données de destination de la carte réseau qui la reçoit.

Cliquez sur chaque bouton pour obtenir plus d’informations.

L’adresse de la couche liaison de données est utilisée uniquement pour l’acheminement local. Au niveau de cette couche, les adresses n’ont une signification que sur le réseau local. Comparons ce scénario à celui de la couche 3, où les adresses dans l’en-tête de paquet sont acheminées de l’hôte source à l’hôte de destination quel que soit le nombre de tronçons réseau figurant sur le chemin.

Si les données doivent passer sur un autre segment du réseau, alors un périphérique intermédiaire tel qu’un routeur est requis. Le routeur doit accepter la trame en fonction de son adresse physique et la décapsuler afin d’en examiner l’adresse hiérarchique qui est l’adresse IP. Grâce à l’adresse IP, le routeur peut déterminer l’emplacement réseau du périphérique de destination et le meilleur chemin pour l’atteindre. Une fois qu’il sait où transférer le paquet, le routeur crée une nouvelle trame pour le paquet, laquelle est envoyée sur le segment suivant du réseau en direction de sa destination finale.

6.3.4 Trames LAN et WAN

Les protocoles Ethernet sont utilisés par les réseaux locaux câblés. Les communications sans fil fonctionnent selon les protocoles WLAN (IEEE 802.11). Ces protocoles ont été conçus pour les réseaux multi-accès.

Les réseaux WAN utilisaient traditionnellement d’autres types de protocoles pour divers types de topologies point à point, Hub and Spoke et Maillée intégral. Certains des protocoles WAN communs au fil courants ont été inclus:

- PPP (Point-to-Point Protocol)

- HDLC (High Level Data Link Control)

- Frame Relay

- ATM (Asynchronous Transfer Mode)

- X.25

Ces protocoles de couche 2 sont maintenant remplacés dans le WAN par Ethernet.

Dans un réseau TCP/IP, tous les protocoles de couche 2 OSI fonctionnent avec le protocole IP sur la couche OSI 3. Cependant, le protocole de couche 2 utilisé dépend de la topologie logique et du support physique.

Chaque protocole effectue un contrôle d’accès au support pour les topologies logiques de couche 2 spécifiées. Cela signifie que différents périphériques réseau peuvent opérer comme des nœuds fonctionnant au niveau de la couche liaison de données lorsqu’ils mettent en œuvre ces protocoles. Ces périphériques incluent les cartes réseau des ordinateurs, ainsi que les interfaces des routeurs et les commutateurs de couche 2.

Le protocole de couche 2 qui est utilisé pour une topologie réseau spécifique dépend de la technologie mettant en œuvre cette topologie. La technologie dépend à son tour de la taille du réseau définie par le nombre d’hôtes et l’étendue géographique et des services à fournir sur le réseau.

Un réseau local fait généralement appel à une technologie de bande passante élevée qui est capable de prendre en charge de nombreux hôtes. Cette technologie est rentable en raison de l’étendue géographique relativement faible (un bâtiment ou un campus) des réseaux locaux et de leur densité élevée d’utilisateurs.

Cependant, utiliser une technologie de bande passante élevée n’est généralement pas rentable dans le cas des réseaux étendus couvrant de grandes étendues géographiques (par exemple, une ou plusieurs villes). La capacité de la bande passante est généralement moindre en raison du coût des liaisons physiques longue distance et de la technologie utilisées pour transporter les signaux à travers ces étendues.

La différence de bande passante a normalement pour résultat l’utilisation de différents protocoles pour les réseaux locaux et les réseaux étendus.

Les protocoles de couche liaison de données incluent:

- Ethernet

- 802.11 sans fil

- PPP (Point-to-Point Protocol)

- HDLC (High Level Data Link Control)

- Frame Relay

Cliquez sur le bouton Lecture pour voir des exemples de protocoles de couche 2.

6.4 Module pratique et quiz

6.4.1 Qu’est-ce que j’ai appris dans ce module?

Objectif de la couche liaison de données

La couche liaison de données d’OSI modèle (couche 2) prépare les données du réseau pour le réseau physique. La couche liaison de données est responsable des communications entre les cartes d’interface du réseau (NIC). Sans la couche liaison de données, les protocoles de couche réseau (par exemple, IP) devraient prévoir d’établir une connexion à chaque type de support pouvant figurer le long d’un chemin de livraison. La couche liaison de données LAN/MAN IEEE 802 se comprend les deux sous-couches suivantes : LLC et MAC. La sous-couche MAC fournit l’encapsulation des données via la délimitation des trames, l’adressage et la détection des erreurs. Les interfaces de routeur encapsulent le paquet dans la trame appropriée. Une méthode de contrôle d’accès aux supports approprié est utilisée pour accéder à chaque liaison. Les organismes d’ingénierie qui définissent des normes et des protocoles ouverts s’appliquant à la couche d’accès réseau tel que:IEEE, ITU, ISO, and ANSI.

Topologies

Les deux types de topologies utilisées dans les réseaux LAN et WAN sont physiques et logiques. La couche liaison de données « voit » la topologie logique d’un réseau lorsqu’elle contrôle l’accès des données aux supports. C’est la topologie logique qui influence le type de trame réseau et de contrôle d’accès au support utilisé. Trois types courants de topologies WAN physiques sont: point à point, hub and spoke, et maillée. Les topologies point à point physiques connectent directement deux périphériques finaux. L’ajout de connexions physiques intermédiaires ne modifie pas forcément la topologie logique. Dans les réseaux locaux multi-accès, les nœuds sont interconnectés à l’aide de topologies en étoile ou en étoile étendue. Dans ce type de topologie, les nœuds sont connectés à un périphérique intermédiaire central. Les topologies LAN physiques comprennent: Topologies en étoile, en étoile étendue, en bus et en anneau. Les communications de mode semi-duplex échangent des données dans une direction à la fois. Mode duplex intégral envoie et reçoit des données simultanément. Deux interfaces interconnectées doivent utiliser le même mode duplex ou il y aura une incompatibilité duplex créant une inefficacité et une latence sur la liaison. Les réseaux locaux Ethernet filaires et sans fil constituent des exemples de réseau à accès multiple. Un réseau à accès multiple est un réseau qui peut avoir plusieurs nœuds accédant simultanément au réseau. Certains réseaux à accès multiple ont besoin de règles pour décider de la manière dont les périphériques partagent les supports physiques. Il existe deux méthodes de contrôle d’accès de base pour les supports partagés: l’accès avec gestion des conflits et l’accès contrôlé. Dans les réseaux à accès multiple basés sur l’accès avec gestion des conflits, tous les nœuds fonctionnent en semi-duplex. Il existe une procédure si plusieurs périphériques transmettent des données simultanément. Exemples des méthodes de réseaux d’accès avec gestion des conflits : CSMA/CD pour les réseaux locaux Ethernet au topologie en bus et CSMA/CA pour les réseaux WLAN.

Trame de liaison de données

La couche liaison de données prépare un paquet pour le transport à travers les supports locaux en l’encapsulant avec un en-tête et une queue de bande pour créer une trame. Le protocole de liaison de données est responsable des communications NIC à NIC au sein du même réseau. De nombreux protocoles de couche liaison de données différents décrivent les trames de couche liaison de données, chaque type de trame comprend trois éléments de base: l’en- tête, les donnés et la queue de bande. Au contraire les autres protocoles d’encapsulation, la couche de liaison de données ajoute des informations sous la forme d’une queue de bande. Il n’existe pas de structure de trame unique qui réponde aux besoins de tous les types de transport de données sur tous les types de supports. En fonction de l’environnement, la quantité d’informations de contrôle requises dans la trame varie pour répondre aux exigences du contrôle d’accès du support et de la topologie logique. Les champs de trame incluent: les indicateurs de début et d’arrêt de trame, l’adressage, le type, le contrôle, les données et la détection d’erreurs. La couche liaison de données assure un adressage utilisé pour acheminer une trame à travers des supports locaux partagés. Les adresses de périphérique sont appelées adresses physiques. L’adressage de couche liaison de données est spécifié dans l’en-tête de trame et indique le nœud de destination de trame sur le réseau local. L’adresse de la couche liaison de données est utilisée uniquement pour l’acheminement local. Dans un réseau TCP/IP, tous les protocoles de couche 2 OSI fonctionnent avec le protocole IP sur la couche OSI 3. Cependant, le protocole de couche 2 utilisé dépend de la topologie logique et du support physique. Chaque protocole effectue un contrôle d’accès au support pour les topologies logiques de couche 2 spécifiées. Le protocole de couche 2 qui est utilisé pour une topologie réseau spécifique dépend de la technologie mettant en œuvre cette topologie. Les protocoles de couche de liaison de données comprennent: Ethernet, 802.11 sans fil, PPP, HDLC et Frame Relay.