Réseau d’entreprise, sécurité et automatisation – Modules 3 : Concepts de sécurité réseau

3.0 Introduction

3.0.1 Pourquoi devrais-je suivre ce module?

Bienvenue aux Concepts de sécurité des réseaux!

Vous avez peut-être entendu l’une des centaines de reportages sur une violation de la sécurité des données au sein d’une grande entreprise ou même d’un gouvernement. Votre numéro de carte de crédit a-t-il été exposé par une violation? Vos informations médicales privées? Souhaitez-vous savoir comment éviter ces violations de données? Le domaine de la sécurité des réseaux se développe chaque jour. Ce module fournit un paysage détaillé des types de cybercriminalité et de nombreuses façons dont nous devons lutter contre les cybercriminels. C’est parti!

3.0.2 Qu’est-ce que je vais apprendre dans ce module?

Titre du module: Concepts de sécurité des réseaux

Objectif du module: Expliquer comment les vulnérabilités, les menaces et les exploits peuvent être atténués pour améliorer la sécurité du réseau.

| Rubrique | Titre du rubrique |

|---|---|

| État actuel de la cybersécurité | Décrire l’état de la cybersécurité aujourd’hui et les vecteurs des pertes de données. |

| Acteurs de menace | Décrire les outils utilisés par les acteurs de menace pour attaquer les réseaux. |

| Logiciels malveillants | Décrire les types de logiciels malveillants. |

| Attaques réseau courantes | Décrire les attaques réseau courantes. |

| Menaces et vulnérabilités liées au protocole IP | Expliquer comment les vulnérabilités liées au protocole IP sont exploitées par les acteurs de menace. |

| Vulnérabilités liées aux protocoles TCP et UDP | Expliquer comment les vulnérabilités liées aux protocoles TCP et UDP sont exploitées par les acteurs de menace. |

| Services IP | Expliquer comment les services IP sont exploités par les acteurs de menace. |

| Bonnes Pratiques pour la Sécurité du Réseau | Décrire les meilleures pratiques de protection d’un réseau. |

| Cryptographie | Décrire les processus cryptographiques courants utilisés pour protéger les données en transit. |

3.0.3 Déclaration de Piratage Éthique

Dans ce module, les apprenants peuvent être exposés à des outils et des techniques dans un environnement de machine virtuelle «sandboxed» pour démontrer divers types de cyberattaques. L’expérimentation de ces outils, techniques et ressources est à la discrétion de l’instructeur et de l’institution locale. Si l’apprenant envisage d’utiliser des outils d’attaque à des fins éducatives, il doit contacter son instructeur avant toute expérimentation.

L’accès non autorisé aux données, aux ordinateurs et aux systèmes de réseau est un crime dans de nombreuses juridictions et s’accompagne souvent de graves conséquences, quelles que soient les motivations de l’auteur. C’est la responsabilité de l’apprenant, en tant qu’utilisateur de ce matériel, de connaître et de respecter les lois sur l’utilisation des ordinateurs.

3.1 État Actuel de la Cybersécurité

3.1.1 État Actuel des Affaires

Les cybercriminels disposent désormais de l’expertise et des outils nécessaires pour éliminer les infrastructures et les systèmes critiques. Leurs outils et techniques continuent d’évoluer.

Les cybercriminels portent les logiciels malveillants à des niveaux de sophistication et d’impact sans précédent. Ils sont de plus en plus aptes à utiliser des techniques de furtivité et d’évasion pour cacher leur activité. Enfin, les cybercriminels exploitent des lacunes non défendues en fait de sécurité.

Les failles de sécurité du réseau peuvent perturber le commerce électronique, entraîner la perte de données commerciales, menacer la confidentialité des personnes et compromettre l’intégrité des informations. Ces violations peuvent entraîner des pertes de revenus pour les entreprises, le vol de propriété intellectuelle, des poursuites et peuvent même menacer la sécurité publique.

Le maintien d’un réseau sécurisé garantit la sécurité des utilisateurs du réseau et protège les intérêts commerciaux. Les organisations ont besoin de personnes capables de reconnaître la vitesse et l’échelle à laquelle les adversaires accumulent et perfectionnent leurs cyber-armes. Tous les utilisateurs doivent connaître les termes de sécurité du tableau.

| Termes relatifs à la sécurité | Description |

|---|---|

| Atouts | Un atout est quelque chose de valeur pour l’organisation. Cela inclut les gens, équipements, ressources et données. |

| Vulnérabilité | Une vulnérabilité est une faiblesse d’un système, ou de sa conception, qui pourrait être exploité par une menace. |

| Menace | Une menace est un danger potentiel pour les atouts, les données ou les fonctionnalités réseau d’une entreprise. |

| Exploiter | Un exploit est un mécanisme qui tire parti d’une vulnérabilité. |

| Atténuation | L’atténuation est la contre-mesure qui réduit la probabilité ou gravité d’une menace ou d’un risque potentiel. La sécurité du réseau implique plusieurs techniques d’atténuation. |

| Risque | Le risque est la probabilité qu’une menace exploite la vulnérabilité d’un atout, dans le but d’affecter négativement une organisation. Le risque est mesuré en utilisant la probabilité d’occurrence d’un événement et de ses conséquences. |

Les atouts doivent être identifiés et protégés. Les vulnérabilités doivent être traitées avant de devenir une menace et d’être exploitées. Des techniques d’atténuation sont requises avant, pendant et après une attaque.

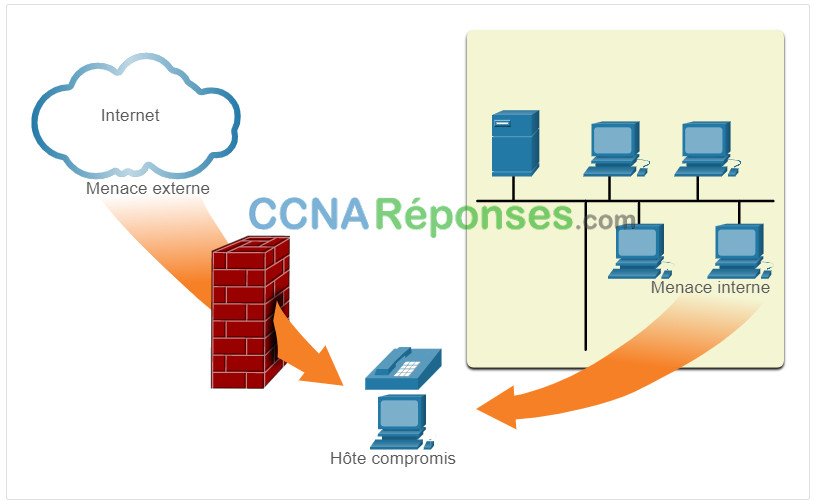

3.1.2 Vecteurs d’Attaques Réseau

Un vecteur d’attaque est un chemin par lequel un acteur de menace peut accéder à un serveur, un hôte ou un réseau. Les vecteurs d’attaque proviennent de l’intérieur ou de l’extérieur du réseau d’entreprise, comme le montre la figure. Par exemple, les acteurs de menace peuvent cibler un réseau via Internet, pour perturber les opérations réseau et créer une attaque par déni de service (DoS).

Menaces externes et internes

Remarque: Une attaque DoS se produit lorsqu’un périphérique ou une application réseau est incapable de fonctionner et n’est plus capable de prendre en charge les demandes d’utilisateurs légitimes.

Un utilisateur interne, tel qu’un employé, peut accidentellement ou intentionnellement:

- Volez et copiez des données confidentielles sur des supports amovibles, des e-mails, des logiciels de messagerie et d’autres supports.

- Compromis de serveurs internes ou de périphériques d’infrastructure réseau.

- Déconnectez une connexion réseau critique et provoquez une panne de réseau.

- Connectez un lecteur USB infecté à un système informatique d’entreprise.

Les menaces internes ont le potentiel de causer des dommages plus importants que les menaces externes car les utilisateurs internes ont un accès direct au bâtiment et à ses équipements d’infrastructure. Les employés peuvent également connaître le réseau d’entreprise, ses ressources et ses données confidentielles.

Les professionnels de la sécurité réseau doivent mettre en œuvre des outils et appliquer des techniques pour atténuer les menaces externes et internes.

3.1.3 Perte de Données

Les données sont probablement l’atout le plus précieux d’une organisation. Les données d’une entreprise peuvent comprendre des informations relatives à la recherche et au développement, à la vente, aux finances, aux ressources humaines, aux contracteurs, aux employés et aux clients.

La perte ou l’exfiltration de données se produit lorsque les données sont intentionnellement ou involontairement perdues, volées ou divulguées au monde extérieur. La perte de données peut entraîner les résultats suivants:

- Dommages à la marque et perte de réputation

- Perte d’avantage concurrentiel

- Perte de clients

- Perte de revenus

- Litiges / actions en justice entraînant des amendes et des sanctions civiles

- Coûts et efforts importants pour informer les parties concernées et se remettre de la violation

Les vecteurs de perte de données courants sont affichés dans le tableau.

| Vecteurs de perte de données | Description |

|---|---|

| Courriel / Réseaux sociaux | Les courriers électroniques ou les messages instantanés interceptés pourraient être saisis et révéler des informations confidentielles. |

| Appareils non chiffrés | Si les données ne sont pas stockées à l’aide d’un algorithme de cryptage, le voleur peut récupérer de précieuses données confidentielles. |

| Périphériques de stockage cloud | Les données sensibles peuvent être perdues si l’accès au cloud est compromis en raison de faibles paramètres de sécurité. |

| Support Amovible | L’un des risques est qu’un employé puisse effectuer un transfert non autorisé de données sur une clé USB. Un autre risque est qu’une clé USB contenant de précieuses données d’entreprise pourraient être perdues. |

| Copie conforme | Les données confidentielles doivent être déchiquetées lorsqu’elles ne sont plus nécessaires. |

| Contrôle d’accès incorrect | Les mots de passe ou les mots de passe faibles qui ont été compromis peuvent fournir un acteur de menace avec un accès facile aux données de l’entreprise. |

Les professionnels de la sécurité réseau doivent protéger les données de l’organisation. Divers contrôles de prévention des pertes de données (DLP) doivent être mis en œuvre qui combinent des mesures stratégiques, opérationnelles et tactiques.

3.2 Acteurs de Menace

3.2.1 Le Pirate

Dans la rubrique précédente, vous avez acquis un aperçu de haut niveau du paysage actuel de la cybersécurité, y compris les types de menaces et de vulnérabilités qui affligent tous les administrateurs et architectes de réseau. Dans cette rubrique, vous apprendrez plus de détails sur des types particuliers d’acteurs de menace.

Pirate est un terme commun utilisé pour décrire un acteur de menace. Comme le montre le tableau, les termes pirate à chapeau blanc, pirate à chapeau noir et pirate à chapeau gris sont souvent utilisés pour décrire un type de pirate.

| Type de pirate | Description |

|---|---|

| Pirates à chapeau blanc | Ce sont des pirates éthiques qui utilisent leurs compétences en programmation pour de bon, à des fins éthiques et juridiques. Les pirates à chapeau blanc peuvent effectuer un réseau tests de pénétration pour tenter de compromettre les réseaux et les systèmes en en utilisant leur connaissance des systèmes de sécurité informatique pour découvrir les vulnérabilités des réseaux. Les vulnérabilités de sécurité sont signalées aux développeurs afin qu’ils les corrigent avant qu’elles ne puissent être exploitées . |

| Pirates à chapeau gris | Ce sont des individus qui commettent des crimes et font sans doute contraire à l’éthique des choses, mais pas pour un gain personnel ou pour causer des dommages. Pirates à chapeau gris peuvent dévoiler une vulnérabilité à l’entreprise affectée après avoir compromis leur réseau. |

| Pirates à chapeau noir | Il s’agit de criminels non éthiques qui compromettent la sécurité des ordinateurs et des réseaux pour des gains personnels ou pour des raisons malveillantes, telles que l’attaque de réseaux . |

Remarque: Dans ce cours, nous n’utiliserons pas le terme pirate en dehors de ce module. Nous utiliserons le terme acteur de menace. Le terme acteur de menace comprend les pirates. Mais l’acteur de menace comprend également tout appareil, personne, groupe ou État-nation qui est, intentionnellement ou non, la source d’une attaque.

3.2.2 Évolution des Pirates

Le piratage a commencé dans les années 1960 avec la panique du téléphone, ou phreaking, qui se réfère à l’utilisation des fréquences audio pour manipuler les systèmes téléphoniques. À cette époque, les commutateurs téléphoniques utilisaient différentes tonalités pour indiquer différentes fonctions. Les premiers pirates ont réalisé qu’en imitant une tonalité à l’aide d’un sifflet, ils pouvaient exploiter les commutateurs téléphoniques pour passer des appels longue distance gratuits.

Au milieu des années 80, des modems d’accès à distance par ordinateur ont été utilisés pour connecter des ordinateurs à des réseaux. Les pirates ont écrit des programmes de «composition de guerre» qui composaient chaque numéro de téléphone dans une zone donnée à la recherche d’ordinateurs. Lorsqu’un ordinateur a été trouvé, des programmes de piratage de mot de passe ont été utilisés pour y accéder.

Le tableau affiche les termes de piratage modernes et une brève description de chacun.

| Terme de piratage | Description |

|---|---|

| Les script kiddies (hackers néophytes) | Ce sont des adolescents ou des pirates inexpérimentés exécutant des scripts existants, outils et exploits, pour causer du tort, mais généralement sans but lucratif. |

| Les testeurs de vulnérabilité | Ce sont généralement des pirates à chapeau gris qui tentent de découvrir des exploits et les signaler aux fournisseurs, parfois pour des prix ou des récompenses. |

| Les hacktivistes | Ce sont des pirates à chapeau gris qui protestent publiquement contre des organisations ou les gouvernements en publiant des articles, des vidéos, en divulguant des informations sensibles et en effectuant des attaques de réseau. |

| Cybercriminels | Ce sont des pirates à chapeau noir qui sont soit des travailleurs indépendants ou qui travaillent pour les grandes organisations de cybercriminalité. |

| Parrainé par l’État | Ce sont soit des pirates à chapeau blanc ou à chapeau noir qui volent les secrets du gouvernement, recueillent des renseignements et sabotent les réseaux. Leurs cibles sont les gouvernements étrangers, les groupes terroristes et les entreprises. La plupart des pays du monde participent dans une certaine mesure au piratage informatique parrainé par l’État. |

3.2.3 Les Cybercriminels

On estime que les cybercriminels volent des milliards de dollars aux consommateurs et aux entreprises. Les cybercriminels opèrent dans une économie souterraine où ils achètent, vendent et échangent des kits d’outils d’attaque, du code d’exploitation zero day, des services de botnet, des chevaux de Troie bancaires, des enregistreurs de frappe et bien plus encore. Ils achètent et vendent également les informations privées et la propriété intellectuelle qu’ils volent. Les cybercriminels ciblent les petites entreprises et les consommateurs, ainsi que les grandes entreprises et des industries entières.

3.2.4 Les Hacktivistes

Anonymous et l’armée syrienne électronique sont deux exemples de groupes hacktivistes. Bien que la plupart des groupes hacktivistes ne soient pas bien organisés, ils peuvent causer des problèmes importants aux gouvernements et aux entreprises. Les hacktivistes ont tendance à s’appuyer sur des outils assez simples et disponibles gratuitement.

3.2.5 Pirates Parrainés par l’État

Les pirates informatiques parrainés par l’État créent un code d’attaque avancé et personnalisé, utilisant souvent des vulnérabilités logicielles non découvertes appelées vulnérabilités zero-day. Un exemple d’attaque parrainée par l’État concerne le malware Stuxnet qui a été créé pour endommager les capacités d’enrichissement nucléaire de l’Iran.

3.3 Outils d’Acteur de Menace

3.3.2 Introduction aux Outils d’Attaque

Pour exploiter une vulnérabilité, un acteur de menace doit disposer d’une technique ou d’un outil. Au fil des ans, les outils d’attaque sont devenus plus sophistiqués et hautement automatisés. Ces nouveaux outils nécessitent moins de connaissances techniques pour être implémentés.

Dans la figure, faites glisser le cercle blanc le long de la frise pour afficher le rapport entre la sophistication des outils d’attaque et les connaissances requises pour les utiliser.

La complexité des outils d’attaque par rapport aux connaissances techniques

3.3.3 Évolution des Outils de Sécurité

Le piratage éthique implique de nombreux types d’outils différents utilisés pour tester le réseau et sécuriser ses données. Pour valider la sécurité d’un réseau et de ses systèmes, de nombreux outils de test de pénétration réseau ont été développés. Il est regrettable que bon nombre de ces outils puissent être utilisés par des pirates informatiques à des fins d’exploitation.

Les pirates à chapeau noir ont également créé de nombreux outils de piratage. Ces outils sont créés explicitement pour des raisons néfastes. Les pirates informatiques doivent également savoir comment utiliser ces outils lors des tests de pénétration du réseau.

Le tableau présente les catégories d’outils de test de pénétration courants. Comme vous pouvez le constater, certains outils sont utilisés à la fois par les pirates chapeau blanc et chapeau noir. Gardez à l’esprit que la liste n’est pas exhaustive car de nouveaux outils sont toujours en développement.

| Outil de test de pénétration | Description |

|---|---|

| Craqueurs de mots de passe | Les outils de piratage de mot de passe, souvent appelés outils de récupération de mot de passe, peuvent être utilisés pour décoder ou récupérer un mot de passe et peut être utilisé pour déchiffrer ou récupérer un mot de passe. Ceci est accompli soit en supprimant le mot de passe d’origine, après avoir contourné le chiffrement des données, soit par la découverte pure et simple du mot de passe. Craqueurs de mots de passe font des suppositions à plusieurs reprises afin de casser le mot de passe. Exemples les outils de craquage de mot de passe incluent John the Ripper, Ophcrack, L0phtCrack, THC Hydra, RainbowCrack, et Medusa. |

| Outils de piratage sans fil | Les outils de piratage sans fil sont utilisés pour pirater intentionnellement un réseau pour détecter les failles de sécurité. Exemples de piratage sans fil les outils incluent Aircrack-ng, Kismet, InSSIDer, KisMAC, Firesheep et NetStumbler. |

| Outils d’analyse et de piratage réseau |

Les outils d’analyse réseau sont utilisés pour sonder les périphériques réseau, les serveurs et hôtes pour les ports TCP ou UDP ouverts. Exemples d’outils d’analyse: Nmap, SuperScan, Angry IP Scanner, et NetScanTools. |

| Outils de création de paquets | Ces outils sont utilisés pour sonder et tester la robustesse d’un pare-feu# en utilisant des paquets forgés spécialement conçus. Les exemples incluent: Hping, Scapy, Socat, Yersinia, Netcat, Nping, et Nemesis. |

| Renifleurs de paquets | Ces outils sont utilisés pour capturer et analyser les paquets au sein de LAN Ethernet ou WLAN. Les outils incluent: Wireshark, Tcpdump, Ettercap, Dsniff, EtherApe, Paros, Fiddler, Ratproxy, et SSLstrip. |

| Détecteurs de rootkit | Il s’agit d’un vérificateur d’intégrité des répertoires et des fichiers utilisé par les chapeaux blancs pour détecter les root kits installés. Les exemples d’outils incluent AIDE, Netfilter et PF: OpenBSD Packet Filter. |

| Générateurs de bruits pour rechercher des vulnérabilités | Les fuzzers sont des outils utilisés par les acteurs de la menace pour découvrir# les vulnérabilités de la sécurité informatique. Des exemples de fuzzers incluent: Skipfish, Wapiti, et W3af. |

| Outils d’investigation | Ces outils sont utilisés par les pirates à chapeau blanc pour flairer toute trace de preuves existant dans un ordinateur. Un exemple d’outils comprend Sleuth Kit, Helix, Maltego, et Encase. |

| Débogueurs | Ces outils sont utilisés par les chapeaux noirs pour faire de l’ingénierie inverse sur des fichiers binaires lors de l’écriture d’exploits. Ils sont également utilisés par les chapeaux blancs lors de l’analyse des logiciels malveillants. Les outils de débogage comprennent GDB, WinDbg, IDA Pro et Immunity Debugger. |

| Piratage de systèmes d’exploitation | Il s’agit de systèmes d’exploitation spécialement conçus, préchargés avec des outils optimisés pour le piratage. Parmi les exemples de systèmes d’exploitation spécialement conçus pour le piratage: Kali Linux, Knoppix, BackBox Linux. |

| Outils de chiffrement | Les outils de cryptage utilisent des schémas d’algorithme pour coder les données afin d’empêcher tout accès non autorisé aux données cryptées. Exemples de ces outils incluent: VeraCrypt, CipherShed, OpenSSH, OpenSSL, Tor, OpenVPN et Stunnel. |

| Outils d’exploitation des vulnérabilités | Ces outils permettent de déterminer si un hôte distant est vulnérable à une attaque de sécurité. Des exemples d’outils d’exploitation de vulnérabilité comprennent Metasploit, Core Impact, Sqlmap, Social Engineer Toolkit, et Netsparker. |

| Analyseurs de vulnérabilité | Ces outils analysent un réseau ou un système pour identifier les ports ouverts. Ils peuvent également être utilisé pour rechercher les vulnérabilités connues et analyser les machines virtuelles, BYOD périphériques et bases de données client. Des exemples d’outils incluent Nipper, Secunia PSI, Core Impact, Nessus v6, SAINT, et Open VAS. |

Remarque: une grande partie de ces outils sont basés sur UNIX ou sur Linux; par conséquent, un professionnel de la sécurité doit avoir une solide expérience de ces systèmes.

3.3.4 Types d’Attaque

Les acteurs de menace peuvent utiliser les outils d’attaque mentionnés précédemment, ou une combinaison d’outils, pour créer des attaques. Le tableau affiche les types d’attaques courants. Cependant, la liste des attaques n’est pas exhaustive car de nouvelles vulnérabilités d’attaque sont constamment découvertes.

| Type d’attaque | Description |

|---|---|

| Attaque d’écoute | C’est à ce moment qu’un acteur de menace capture et “ écoute ” Le trafic réseau Cette attaque est également appelée reniflement ou surveillance |

| Attaque par modification de données | Si les acteurs de menace ont capturé le trafic d’entreprise, ils peuvent modifier les données dans le paquet à l’insu de l’expéditeur ou du destinataire. |

| Attaque par usurpation d’adresse IP | Un acteur de menace construit un paquet IP qui semble provenir d’une adresse valide dans l’intranet de l’entreprise. |

| Attaques basées sur un mot de passe | Si les acteurs de menace découvrent un compte d’utilisateur valide, les acteurs de menace ont les mêmes droits que l’utilisateur réel. Les acteurs de menace pourraient utiliser ce compte valide pour obtenir des listes d’autres utilisateurs, des informations sur le réseau, changer les configurations de serveur et de réseau, et modifier, réacheminer ou supprimer des données. |

| Attaque par déni de service | Une attaque DoS empêche l’utilisation normale d’un ordinateur ou d’un réseau par des utilisateurs valides. Une attaque DoS peut inonder un ordinateur ou l’ensemble du réseau avec le trafic jusqu’à ce qu’un arrêt se produise en raison de la surcharge. Une attaque DoS peut également bloquer le trafic, ce qui entraîne une perte d’accès aux ressources réseau par les utilisateurs autorisés. |

| Attaque de l’homme-au-milieu | Cette attaque se produit lorsque les acteurs de menace se sont positionnés entre une source et une destination. Ils peuvent désormais surveiller, capturer et contrôler la communication de manière transparente. |

| Attaque à clé compromise | Si un acteur de menace obtient une clé secrète, cette clé est appelée Clé compromise Une clé compromis peut être utilisée pour accéder à un communication sécurisée sans que l’expéditeur ou le destinataire soit au courant d’attaque. |

| Attaque de renifleur | Un renifleur est une application ou un appareil qui peut lire, surveiller et capturer les échanges de données réseau et lire les paquets réseau. Si les paquets ne sont pas chiffrés, un renifleur fournit une vue complète des données à l’intérieur du paquet. |

3.4 Logiciel Malveillant

3.4.1 Présentation des Logiciels Malveillants

Maintenant que vous connaissez les outils utilisés par les pirates, cette rubrique vous présente différents types de logiciels malveillants que les pirates utilisent pour accéder aux terminaux.

Les terminaux sont particulièrement exposés aux attaques de logiciels malveillants. Il est important de connaître les logiciels malveillants, car les acteurs des menaces comptent sur les utilisateurs pour installer des logiciels malveillants afin d’aider à exploiter les failles de sécurité.

Cliquez sur Lecture pour afficher une animation des trois types de logiciels malveillants les plus courants.

3.4.2 Virus et Chevaux de Troie

Le premier type de programme malveillant, et le plus répandu, est le virus. Les virus nécessitent une action humaine pour se propager et infecter d’autres ordinateurs. Par exemple, un virus peut contaminer un ordinateur lorsqu’une victime ouvre une pièce jointe, ouvre un fichier sur un disque USB ou télécharge un fichier.

Le virus est caché dans du code, un logiciel ou des documents. Lorsque l’utilisateur y accède, le virus s’exécute et contamine l’ordinateur.

Les virus peuvent…

- Modifier, corrompre, supprimer des fichiers ou effacer des disques entiers.

- Causer des problèmes de démarrage de l’ordinateur et des applications corrompues.

- Capturer et envoyer des informations sensibles aux acteurs de menace.

- Accéder aux comptes de messagerie et les utiliser pour se propager

- Rester en sommeil jusqu’à ce qu’il soit convoqué par l’acteur de menace.

Les virus modernes sont développés pour des objectifs spécifiques tels que ceux répertoriés dans le tableau.

| Types de virus | Description |

|---|---|

| Virus du secteur de démarrage | Le virus attaque le secteur de démarrage, la table de partition de fichiers ou le système de fichiers. |

| Virus du micrologiciel | Le virus attaque le micrologiciel du périphérique. |

| Virus contenu dans les macros | Le virus utilise malicieusement la fonction de macro de MS Office ou d’autres applications. |

| Virus de programme | Le virus s’insère dans un autre programme exécutable. |

| Virus de script | Le virus attaque l’interpréteur du système d’exploitation utilisé pour exécuter des scripts. |

Les acteurs de menace utilisent des chevaux de Troie pour compromettre les hôtes. Le cheval de Troie se présente comme un programme utile, mais contient du code malveillant. Les chevaux de Troie sont souvent fournis avec des programmes en ligne gratuits, tels que des jeux informatiques. Les utilisateurs sans méfiance téléchargent et installent le jeu, ainsi que le cheval de Troie.

Il existe plusieurs types de chevaux de Troie, comme décrit dans le tableau.

| Type de cheval de Troie | Description |

|---|---|

| Accès distant | Le cheval de Troie permet un accès à distance non autorisé. |

| Envoi de données | Le cheval de Troie fournit à l’acteur de menace des données sensibles, telles que des mots de passe. |

| Destructeur | Le cheval de Troie endommage ou supprime des fichiers. |

| Proxy | Le cheval de Troie utilisera l’ordinateur de la victime comme périphérique source pour lancer des attaques et effectuer d’autres activités illégales. |

| FTP | Le cheval de Troie active les services de transfert de fichiers non autorisés sur les terminaux. |

| Désactivateur de logiciel de sécurité | Le Cheval de Troie empêche les logiciels antivirus ou les pare-feu de fonctionner. |

| Déni de service (DoS) | Le cheval de Troie ralentit ou arrête l’activité réseau. |

| Enregistreur de frappe | Le cheval de Troie tente activement de voler des informations confidentielles, telles que numéros de carte de crédit, en enregistrant les frappes de touches saisies dans un site Web Formulaire |

Les virus et les chevaux de Troie ne sont que deux types de logiciels malveillants utilisés par les acteurs de menace. Il existe de nombreux autres types de logiciels malveillants conçus à des fins spécifiques.

3.4.3 Autres Types de Logiciels Malveillants

Le tableau présente des détails sur de nombreux types de logiciels malveillants différents.

| Logiciel malveillant | Description |

|---|---|

| Logiciel publicitaire |

|

| Ransomware |

|

| Rootkit |

|

| Logiciel espion (Spyware) |

|

| Ver |

|

3.5 Attaques Réseau Courantes

3.5.1 Présentation des Attaques Réseau Courantes

Comme vous l’avez appris, il existe de nombreux types de logiciels malveillants que les pirates peuvent utiliser. Mais ce ne sont pas les seuls moyens d’attaquer un réseau ou même une organisation.

Lorsque des logiciels malveillants sont livrés et installés, la charge utile peut être utilisée pour provoquer diverses attaques liées au réseau.

Pour atténuer les attaques, il est utile de comprendre les types d’attaques. En catégorisant les attaques de réseau, il est possible d’adresser les types d’attaques plutôt que les attaques individuelles.

Les réseaux sont sensibles aux types d’attaques suivants:

- Attaques de reconnaissance

- Attaques par accès

- Attaques DoS

3.5.3 Attaques de Reconnaissance

La reconnaissance est la collecte d’informations. C’est comme un voleur qui arpente un quartier en faisant du porte-à-porte en prétendant vendre quelque chose. Ce que le voleur fait, c’est rechercher des maisons vulnérables par effraction, comme des résidences inoccupées, des résidences avec des portes ou des fenêtres faciles à ouvrir, et des résidences sans système de sécurité ni caméra de sécurité.

Les acteurs de menace utilisent des attaques de reconnaissance (ou de recon) pour effectuer la découverte et la cartographie non autorisées de systèmes, de services ou de vulnérabilités. Les attaques Recon précèdent les attaques d’accès ou les attaques DoS.

Certaines des techniques utilisées par les acteurs de menace malveillants pour mener des attaques de reconnaissance sont décrites dans le tableau.

| Technique | Description |

|---|---|

| Effectuer une requête d’informations sur une cible | L’acteur de menace recherche les premières informations sur une cible. Divers outils peuvent être utilisés, dont la recherche Google, les organisations site Web, whois et plus encore. |

| Lancer un balayage ping du réseau cible | La recherche d’informations révèle généralement l’adresse du réseau cible# . L’acteur de menace peut désormais lancer un balayage ping pour déterminer quelles adresses IP sont actives. |

| Lancer l’analyse des ports des adresses IP actives | This is used to determine which ports or services are available. Exemples de scanners de ports: Nmap, SuperScan, Angry IP Scanner et NetScanTools. |

| Exécuter des scanners de vulnérabilité | Il s’agit d’interroger les ports identifiés pour déterminer le type et la version de l’application et du système d’exploitation qui s’exécutent sur l’hôte. Des exemples d’outils incluent Nipper, Secuna PSI, Core Impact, Nessus v6, SAINT, et Open VAS. |

| Exécuter des outils d’exploitation | L’acteur de menace tente maintenant de découvrir des services vulnérables qui peuvent être exploités. Il existe une variété d’outils d’exploitation de la vulnérabilité y compris Metasploit, Core Impact, Sqlmap, Social Engineer Toolkit et Netsparker. |

Cliquez sur chaque bouton pour afficher la progression d’une attaque de reconnaissance, de la requête d’information au balayage de ping en passant par l’analyse de port.

Demandes d’informations Internet

Cliquez sur Lecture dans la figure pour afficher une animation d’un acteur de menace à l’aide de la commande whois pour rechercher des informations sur une cible.

Effectuer des balayages Ping

Cliquez sur Lecture dans la figure pour afficher une animation d’un acteur de menace effectuant un balayage ping de l’adresse réseau de la cible pour découvrir des adresses IP actives et actives.

Exécution d’analyses de port

Cliquez sur Lecture dans la figure pour afficher une animation d’un acteur de menace effectuant une analyse de port sur les adresses IP actives découvertes à l’aide de Nmap.

3.5.5 Attaques par Accès

Les attaques d’accès exploitent les vulnérabilités connues des services d’authentification, des services FTP et des services Web. Le but de ces types d’attaques est d’accéder à des comptes Web, à des bases de données confidentielles et à d’autres informations sensibles.

Les acteurs de menace utilisent des attaques d’accès sur les périphériques réseau et les ordinateurs pour récupérer des données, y accéder ou pour augmenter les privilèges d’accès au statut d’administrateur.

Attaques par mot de passe

Dans une attaque par mot de passe, l’acteur de menace tente de découvrir les mots de passe des systèmes critiques en utilisant diverses méthodes. Les attaques par mot de passe sont très courantes et peuvent être lancées à l’aide d’une variété d’outils de craquage de mot de passe.

Attaques par usurpation

Dans les attaques d’usurpation d’identité, le dispositif d’acteur de menace tente de se faire passer pour un autre dispositif en falsifiant les données. Les attaques d’usurpation d’identité courantes incluent l’usurpation d’adresse IP, l’usurpation d’adresse MAC et l’usurpation d’identité DHCP. Ces attaques d’usurpation seront discutées plus en détail plus loin dans ce module

Les autres attaques d’accès incluent:

- Exploiter la confiance

- Redirection de port

- Attaques de l’homme-au-milieu

- Attaques de dépassement de tampon

Cliquez sur chaque bouton pour afficher une illustration et une explication de ces attaques d’accès.

Exemple d’exploitation de la confiance

Dans une attaque d’exploitation de confiance, un acteur de menaces utilise des privilèges non autorisés pour accéder à un système, ce qui peut compromettre la cible. Cliquez sur Lecture dans la figure pour afficher un exemple d’exploitation de confiance.

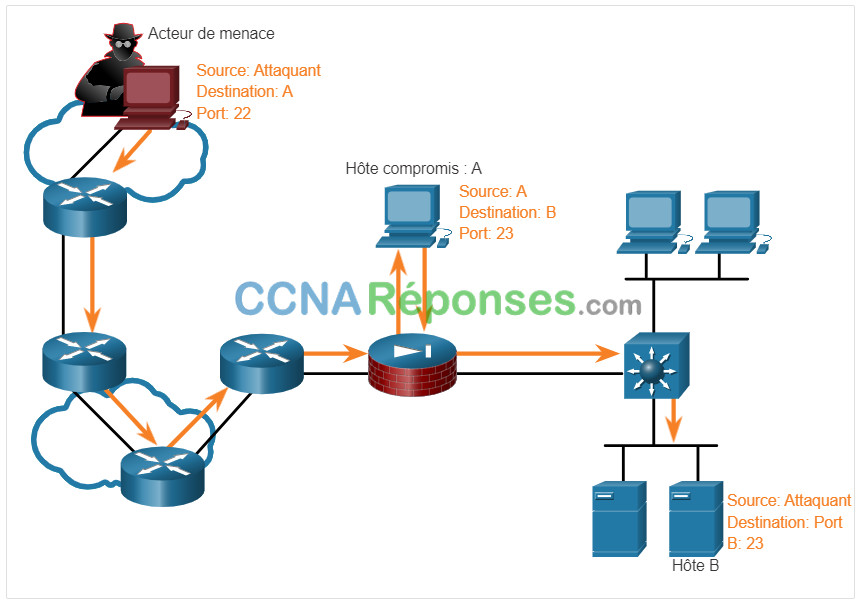

Exemple de redirection de port

Dans une attaque de redirection de port, un acteur de menace utilise un système compromis comme base d’attaques contre d’autres cibles. L’exemple de la figure montre un acteur de menace utilisant SSH (port 22) pour se connecter à un hôte A compromis. L’hôte A est approuvé par l’hôte B et, par conséquent, l’acteur de menace peut utiliser Telnet (port 23) pour y accéder.

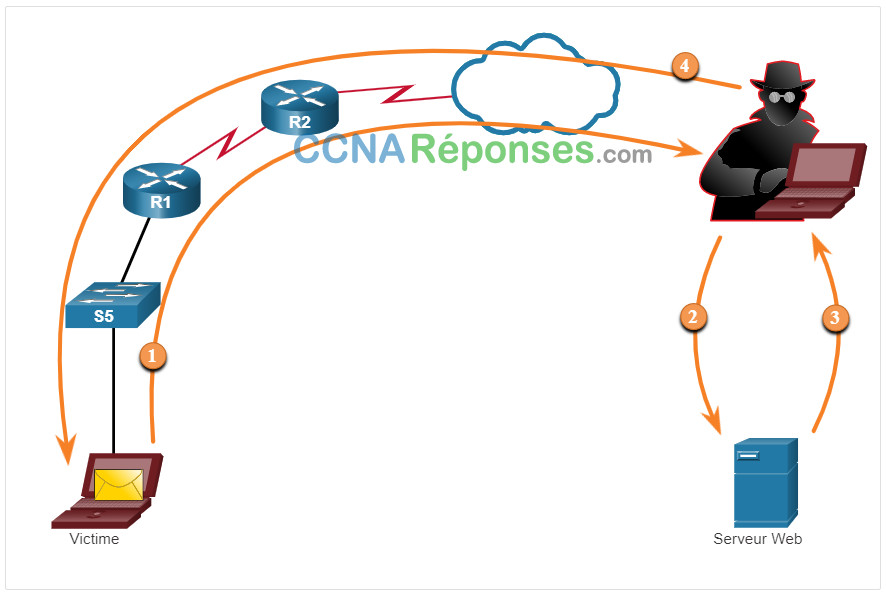

Exemple d’attaque homme-au-milieu (Man-in-the-Middle )

Dans une attaque d’homme au milieu, l’acteur de menace se positionne entre deux entités légitimes afin de lire ou de modifier les données qui transitent entre les deux parties. La figure présente un exemple d’attaque de l’homme du milieu (man-in-the-middle).

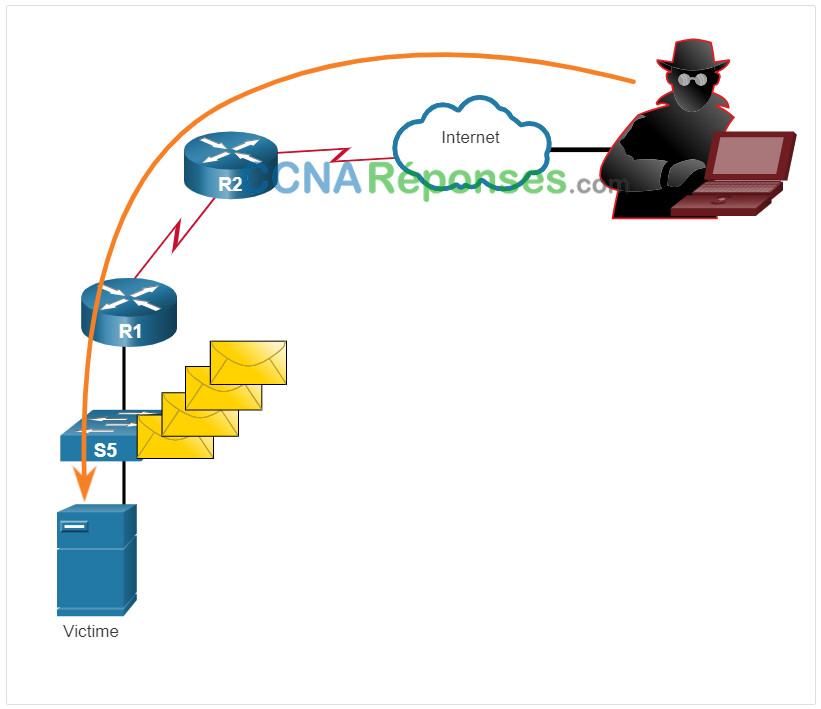

Attaque de dépassement de tampon

Dans une attaque de dépassement de tampon, l’acteur de menace exploite la mémoire tampon et la submerge de valeurs inattendues. Cela rend généralement le système inutilisable, créant une attaque DoS. La figure montre que l’acteur de la menace envoie de nombreux paquets à la victime pour tenter de déborder le tampon de la victime.

3.5.6 Ingénierie Sociale

L’ingénierie sociale est une attaque d’accès qui tente de manipuler des individus pour effectuer des actions ou divulguer des informations confidentielles. Certaines techniques d’ingénierie sociale sont réalisées en personne tandis que d’autres peuvent utiliser le téléphone ou l’Internet.

Les ingénieurs sociaux comptent souvent sur la volonté des gens d’être utiles. Ils exploitent également les faiblesses des gens. Par exemple, un acteur de menace pourrait appeler un employé autorisé ayant un problème urgent nécessitant un accès immédiat au réseau. L’acteur de menace pourrait faire appel à la vanité de l’employé, invoquer l’autorité en utilisant des techniques de suppression de nom ou faire appel à la cupidité de l’employé.

Le tableau présente des informations sur les techniques d’ingénierie sociale.

| Attaque d’ingénierie sociale | Description |

|---|---|

| Prétexte | Un acteur de menace prétend d’avoir besoin de données personnelles ou financières pour confirmer l’identité du destinataire. |

| Hameçonnage (Phishing) | Un acteur de menace envoie un e-mail frauduleux déguisé en un source légitime et fiable pour inciter le destinataire à installer des logiciels malveillants sur leur appareil, ou pour partager des informations personnelles ou financières. |

| Hameçonnage ciblé | Un acteur de menace crée une attaque de phishing ciblée adaptée à un individu ou à une organisation spécifique. |

| Courrier indésirable (spam) | Également connu sous le nom de courrier indésirable, il s’agit d’un courrier électronique non sollicité qui contient souvent liens nuisibles, logiciels malveillants ou contenu trompeur. |

| Contrepartie (Something for Something) | Parfois appelé #Quid pro quo#, c’est quand un acteur de menace demande des informations personnelles à une partie en échange de quelque chose comme un cadeau. |

| Appâtage | Un acteur de menace laisse un lecteur flash infecté par un malware dans un lieu public. Une victime trouve le lecteur et l’insère sans méfiance dans leur ordinateur portable, en installant involontairement des logiciels malveillants. |

| Usurpation d’identité | Ce type d’attaque est l’endroit où un acteur de menace prétend d’être quelqu’un d’autre pour gagner la confiance d’une victime. |

| Accès non autorisé (Tailgating) | C’est là qu’un acteur de menace suit rapidement une personne autorisée dans un emplacement sécurisé pour accéder à une zone sécurisée. |

| Espionnage par-dessus l’épaule (Shoulder Surfing) | C’est là qu’un acteur de la menace regarde discrètement par-dessus l’épaule de quelqu’un# pour lui voler ses mots de passe ou d’autres informations. |

| Fouille de poubelles (Dumpster Diving) | C’est là qu’un acteur de menace fouille dans des poubelles pour découvrir les documents confidentiels. |

La boîte à outils d’ingénierie sociale (SET) a été conçue pour aider les pirates en chapeau blanc et autres professionnels de la sécurité des réseaux à créer des attaques d’ingénierie sociale pour tester leurs propres réseaux.

Les entreprises doivent éduquer leurs utilisateurs sur les risques de l’ingénierie sociale et développer des stratégies pour valider les identités par téléphone, par e-mail ou en personne.

La figure montre les pratiques recommandées qui devraient être suivies par tous les utilisateurs.

Pratiques de protection recommandées par l’ingénierie sociale

3.5.7 Travail pratique – Ingénierie sociale

Dans ce TP, vous rechercherez des exemples d’ingénierie sociale et identifierez des moyens de la reconnaître et de la prévenir.

3.5.9 Attaques DoS et DDoS

Une attaque par déni de service (DoS) crée une sorte d’interruption des services réseau pour les utilisateurs, les appareils ou les applications. Il existe deux principaux types d’attaques DoS:

- Quantité de trafic écrasante – L’acteur de menace envoie une énorme quantité de données à un débit que le réseau, l’hôte ou l’application ne peut pas gérer. Cela ralentit la transmission et le temps de réponse. Il peut également faire tomber en panne un appareil ou un service.

- Paquets formatés de manière malveillante – L’acteur de menace envoie un paquet formaté de manière malveillante à un hôte ou une application et le récepteur n’est pas en mesure de le gérer. L’appareil récepteur est alors très lent ou s’écrase.

Cliquez sur chaque bouton pour une illustration et une explication des attaques DoS et DDoS.

Attaque par déni de service (DoS)

Les attaques DoS sont un risque majeur car elles interrompent la communication et provoquent une perte de temps et d’argent importante. Ces attaques sont relativement simples à mener, même par un acteur de menace non qualifié.

Cliquez sur Lecture dans la figure pour afficher l’animation d’une attaque par déni de service (DoS).

Attaque DDoS

Une attaque DoS distribuée (DDoS) est similaire à une attaque DoS, mais elle provient de plusieurs sources coordonnées. Par exemple, un acteur de menace construit un réseau d’hôtes infectés, appelés zombies. L’acteur de menace utilise un système de commande et de contrôle (CnC) pour envoyer des messages de contrôle aux zombies. Les zombies analysent et infectent constamment plus d’hôtes avec des logiciels malveillants de robots. Le malware bot est conçu pour infecter un hôte, ce qui en fait un zombie capable de communiquer avec le système CnC. La collection de zombies s’appelle un botnet. Lorsqu’il est prêt, l’acteur de menace demande au système CnC de faire en sorte que le botnet de zombies effectue une attaque DDoS.

Cliquez sur Lecture dans la figure pour afficher les animations d’une attaque DDoS.

3.6 Menaces et Vulnérabilités Liées au Protocole IP

3.6.2 IPv4 et IPv6

l’IP ne valide pas si l’adresse IP source contenue dans un paquet provient réellement de cette source. Pour cette raison, les acteurs de menace peuvent envoyer des paquets à l’aide d’une adresse IP source usurpée. Les acteurs de menace peuvent également trafiquer les autres champs de l’en-tête IP pour exécuter leurs attaques. Les analystes de sécurité doivent comprendre les différents champs des en-têtes IPv4 et IPv6.

Certaines des attaques liées à l’IP les plus courantes sont présentées dans le tableau.

| Techniques d’attaque IP | Description |

|---|---|

| Attaques ICMP | Les acteurs de menace utilisent des paquets d’écho (ping) ICMP (Internet Control Message Protocol) pour découvrir les sous-réseaux et les hôtes sur un réseau protégé, pour générer des attaques par inondation DoS et pour modifier les tables de routage des hôtes. |

| Attaques d’amplification et de réflexion | Les acteurs de menace tentent d’empêcher les utilisateurs légitimes d’accéder aux informations ou aux services à l’aide d’attaques DoS et DDoS. |

| Attaques par usurpation d’adresse | Les acteurs de menace usurpent l’adresse IP source dans un paquet IP pour effectuer une usurpation aveugle ou une usurpation non aveugle. |

| Attaques de l’homme-au-milieu (MITM) | Les acteurs de menace se positionnent entre une source et une destination pour surveiller, capturer et contrôler de manière transparente la communication. Ils pourraient espionner en inspectant les paquets capturés, ou modifier les paquets et les transmettre à leur destination d’origine. |

| Détournement de session | Les acteurs de menace accèdent au réseau physique, puis utilisent une attaque MITM pour détourner une session. |

3.6.3 Attaques ICMP

Les acteurs de menace utilisent ICMP pour les attaques de reconnaissance et de scan. Ils peuvent lancer des attaques de collecte d’informations pour cartographier une topologie de réseau, découvrir quels hôtes sont actifs (accessibles), identifier le système d’exploitation hôte (empreinte du système d’exploitation) et déterminer l’état d’un pare-feu. Les acteurs de menace utilisent également ICMP pour les attaques DoS.

Remarque: ICMP pour IPv4 (ICMPv4) et ICMP pour IPv6 (ICMPv6) sont sensibles à des types d’attaques similaires.

Les réseaux doivent avoir un filtrage strict de la liste de contrôle d’accès (ACL) ICMP sur la périphérie du réseau pour éviter les sondages ICMP à partir d’Internet. Les analystes de la sécurité devraient être en mesure de détecter les attaques liées à ICMP en examinant le trafic capturé et les fichiers journaux. Dans le cas de grands réseaux, les dispositifs de sécurité tels que les pare-feu et les systèmes de détection d’intrusion (IDS) détectent de telles attaques et génèrent des alertes aux analystes de sécurité.

Les messages communs d’ICMP qui intéressent les acteurs de menace sont énumérés dans le tableau.

| Messages ICMP utilisés par les pirates | Description |

|---|---|

| Demande et réponse d’écho ICMP | Ceci est utilisé pour effectuer une vérification de l’hôte et des attaques DoS. |

| ICMP inaccessible | Il est utilisé pour effectuer des attaques de reconnaissance et de balayage de réseau. |

| Réponse de masque ICMP | Ceci est utilisé pour mapper un réseau IP interne. |

| Redirection ICMP | Ceci est utilisé pour attirer un hôte cible dans l’envoi de tout le trafic via un appareil compromis et créer une attaque MITM. |

| Découverte du routeur ICMP | Ceci est utilisé pour injecter des entrées de route fausses dans la table de routage d’un hôte cible. |

3.6.5 Attaques par Amplification et Réflexion

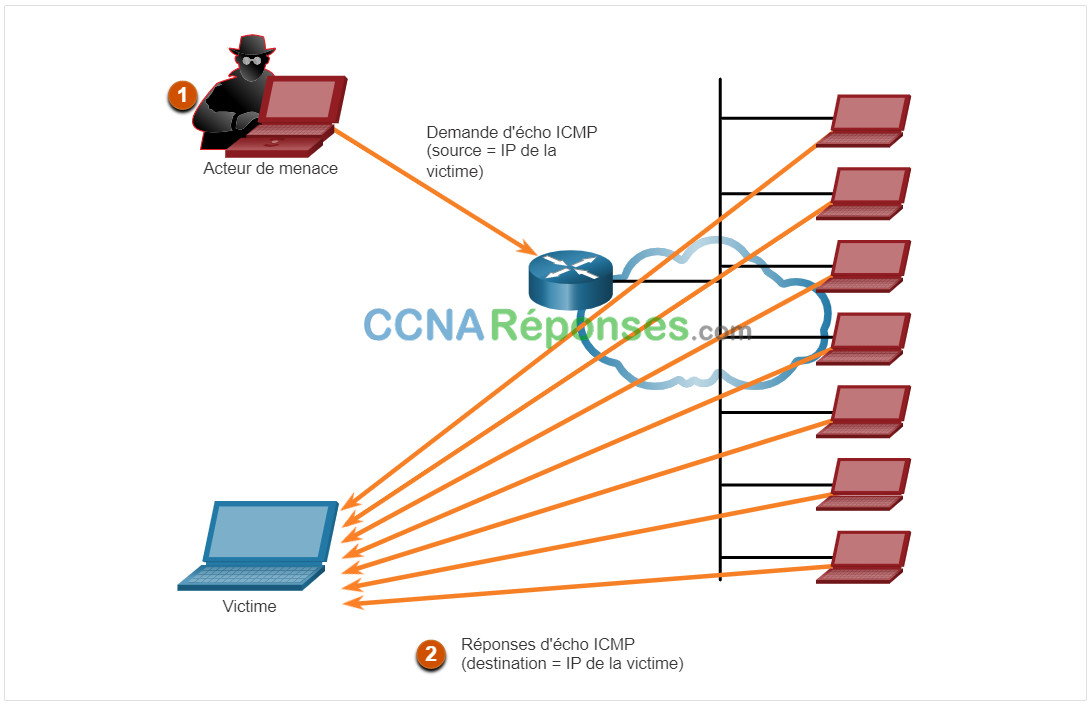

Les acteurs de menace utilisent souvent des techniques d’amplification et de réflexion pour créer des attaques DoS. L’exemple de la figure illustre comment une technique d’amplification et de réflexion appelée attaque Schtroumpf est utilisée pour submerger un hôte cible.

- Amplification – L’auteur de la menace transfère les messages de demande d’écho ICMP à de nombreux hôtes. Ces messages contiennent l’adresse IP source de la victime.

- Reflection – Ces hôtes répondent tous à l’adresse IP usurpée de la victime pour la submerger.

Remarque: De nouvelles formes d’attaques d’amplification et de réflexion telles que les attaques de réflexion et d’amplification basées sur DNS et les attaques d’amplification NTP (Network Time Protocol) sont désormais utilisées.

Les acteurs de menace utilisent également des attaques d’épuisement des ressources. Ces attaques consomment les ressources d’un hôte cible soit pour le planter, soit pour consommer les ressources d’un réseau.

3.6.6 Attaques par Usurpation d’Adresse

Les attaques d’usurpation d’adresse IP se produisent lorsqu’un acteur de menace crée des paquets contenant de fausses informations d’adresse IP source pour masquer l’identité de l’expéditeur ou pour se faire passer pour un autre utilisateur légitime. L’acteur de menace peut alors accéder à des données autrement inaccessibles ou contourner les configurations de sécurité. L’usurpation d’identité est généralement intégrée à une autre attaque telle qu’une attaque de Schtroumpf.

Les attaques d’usurpation d’identité peuvent être non aveugles ou aveugles:

- Usurpation d’identité non aveugle – L’acteur de menace peut voir le trafic qui est envoyé entre l’hôte et la cible. L’acteur de menace utilise une usurpation d’identité non aveugle pour inspecter le paquet de réponse de la victime cible. L’usurpation non aveugle détermine l’état d’un pare-feu et la prédiction du numéro de séquence. Il peut également détourner une session autorisée.

- Usurpation aveugle – L’acteur de menace ne peut pas voir le trafic qui est envoyé entre l’hôte et la cible. L’usurpation aveugle est utilisée pour les attaques DoS.

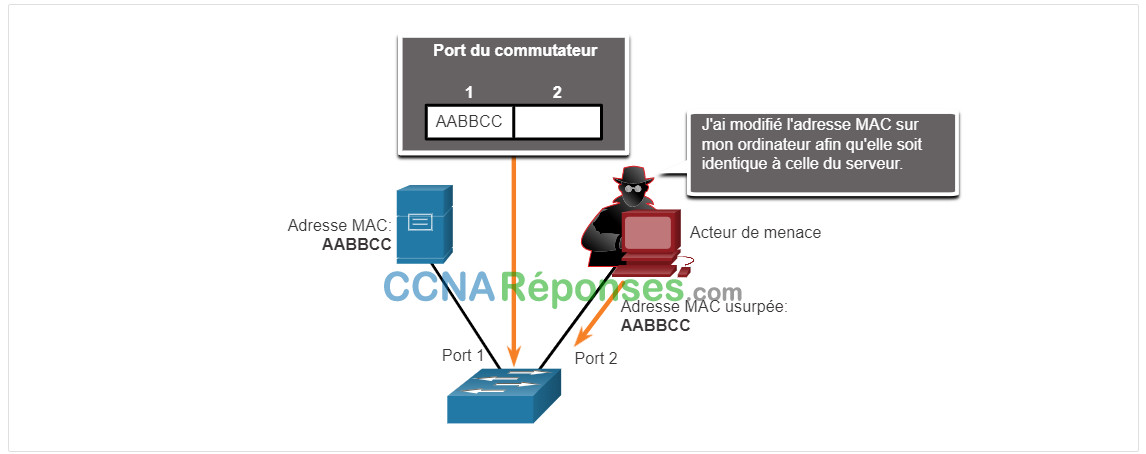

Les attaques d’usurpation d’adresse MAC sont utilisées lorsque les acteurs de menace ont accès au réseau interne. Les acteurs de menace modifient l’adresse MAC de leur hôte pour correspondre à une autre adresse MAC connue d’un hôte cible, comme le montre la figure. L’hôte attaquant envoie ensuite une trame à travers le réseau avec l’adresse MAC nouvellement configurée. Lorsque le commutateur reçoit la trame, il examine l’adresse MAC source.

L’acteur de menace usurpe l’adresse MAC d’un serveur

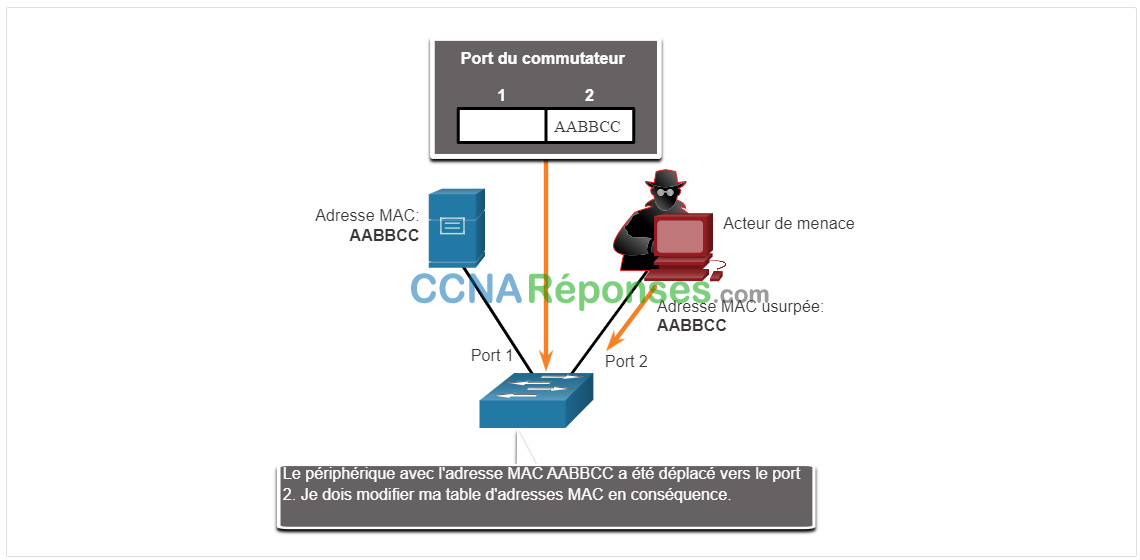

Le commutateur écrase l’entrée de table CAM actuelle et attribue l’adresse MAC au nouveau port, comme illustré dans la figure. Il transmet ensuite à l’hôte attaquant les trames destinées à l’hôte cible.

Le commutateur met à jour la table CAM avec l’adresse usurpée

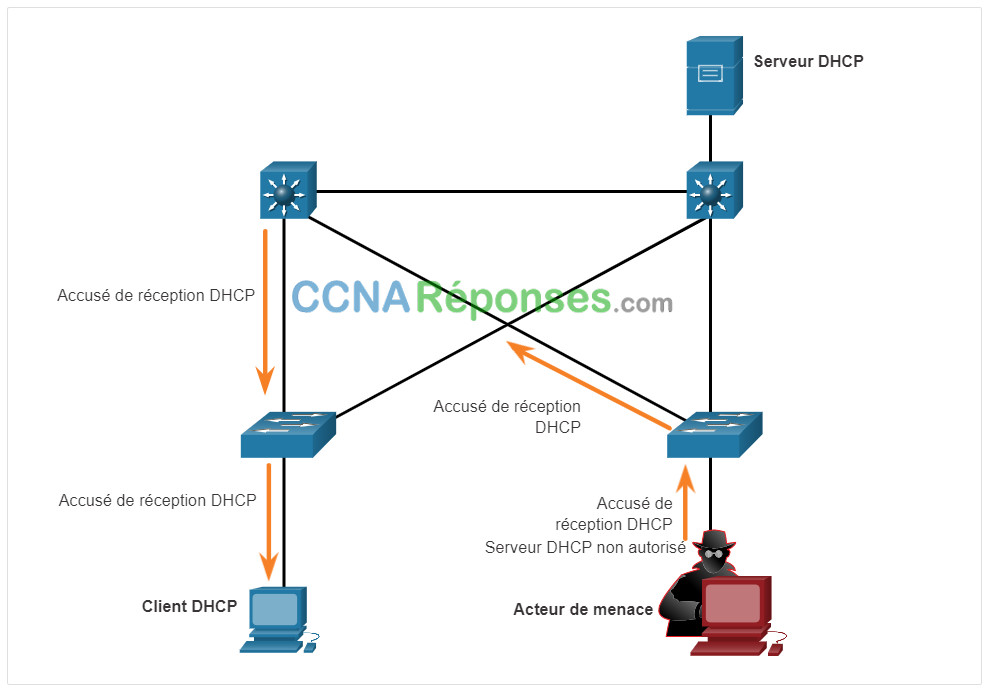

L’usurpation d’application ou de service est un autre exemple d’usurpation. Un acteur de menace peut connecter un serveur DHCP non autorisé pour créer une condition MITM.

3.7 Vulnérabilités des Protocoles TCP et UDP

3.7.1 En-tête de segment TCP

Alors que certaines attaques ciblent l’IP, cette rubrique traite des attaques qui ciblent TCP et UDP.

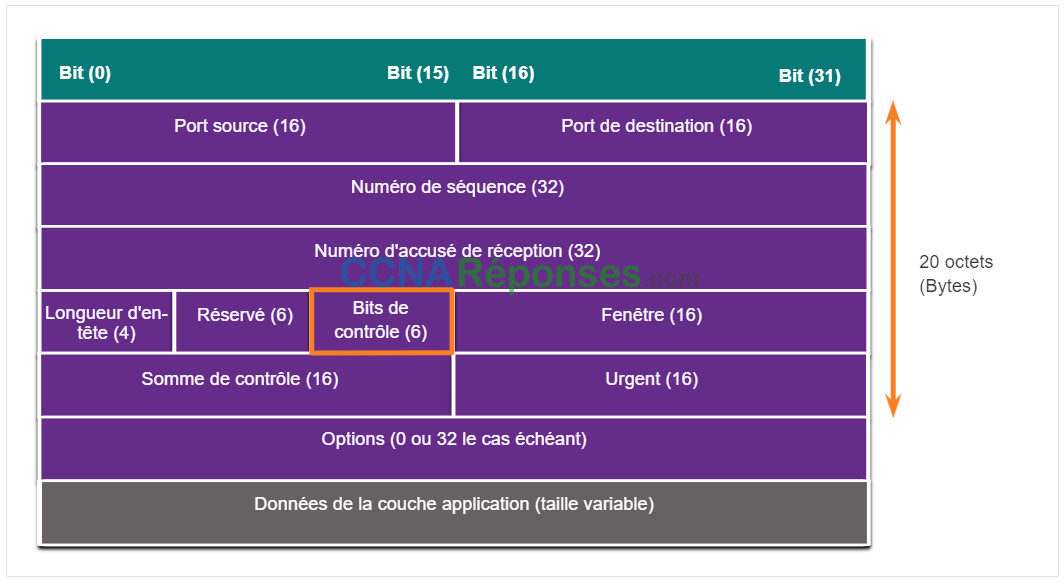

Les informations de segment TCP apparaissent immédiatement après l’en-tête IP. Les champs du segment TCP et les drapeaux du champ Control Bits sont affichés sur la figure.

Voici les six bits de contrôle du segment TCP:

- URG – Champ de pointeur urgent significatif (Urgent pointer field significant)

- ACK – Champ d’acquittement significatif (Acknowledgment field significant)

- PSH – Fonction push (Push function)

- RST – Réinitialiser la connexion

- SYN – Synchroniser les numéros de séquence

- FIN – Plus de données de l’expéditeur

3.7.2 Services TCP

TCP fournit ces services:

- Livraison fiable – TCP intègre des accusés de réception pour garantir la livraison, au lieu de s’appuyer sur des protocoles de couche supérieure pour détecter et résoudre les erreurs. Si un accusé de réception en temps opportun n’est pas reçu, l’expéditeur retransmet les données. La demande d’accusé de réception des données reçues peut entraîner des retards importants. Des exemples de protocoles de couche d’application qui utilisent la fiabilité TCP incluent HTTP, SSL / TLS, FTP, les transferts de zone DNS et autres.

- Contrôle de flux – TCP implémente un contrôle de flux pour résoudre ce problème. Plutôt que d’accuser réception d’un segment à la fois, plusieurs segments peuvent être acquittés avec un seul segment d’accusé de réception.

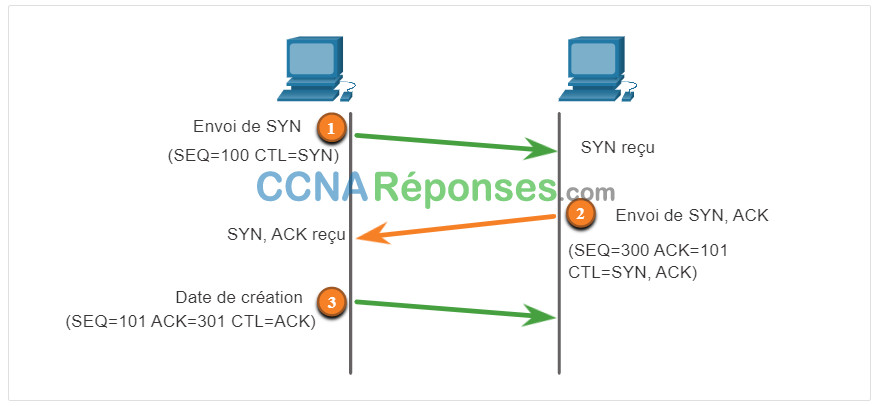

- Communication avec état – La communication avec état TCP entre deux parties se produit pendant la prise de contact à trois voies TCP. Avant que les données puissent être transférées à l’aide de TCP, une négociation à trois voies ouvre la connexion TCP, comme indiqué sur la figure. Si les deux parties acceptent la connexion TCP, les données peuvent être envoyées et reçues par les deux parties en utilisant TCP.

Une connexion TCP en trois étapes

Une connexion TCP est établie en trois étapes :

- Le client demande l’établissement d’une session de communication client-serveur avec le serveur.

- Le serveur accuse réception de la session de communication client-serveur et demande l’établissement d’une session de communication serveur-client.

- Le client accuse réception de la session de communication serveur-client.

3.7.3 Attaques TCP

Les applications réseau utilisent des ports TCP ou UDP. Les acteurs de menace effectuent des analyses de port des appareils cibles pour découvrir les services qu’ils proposent.

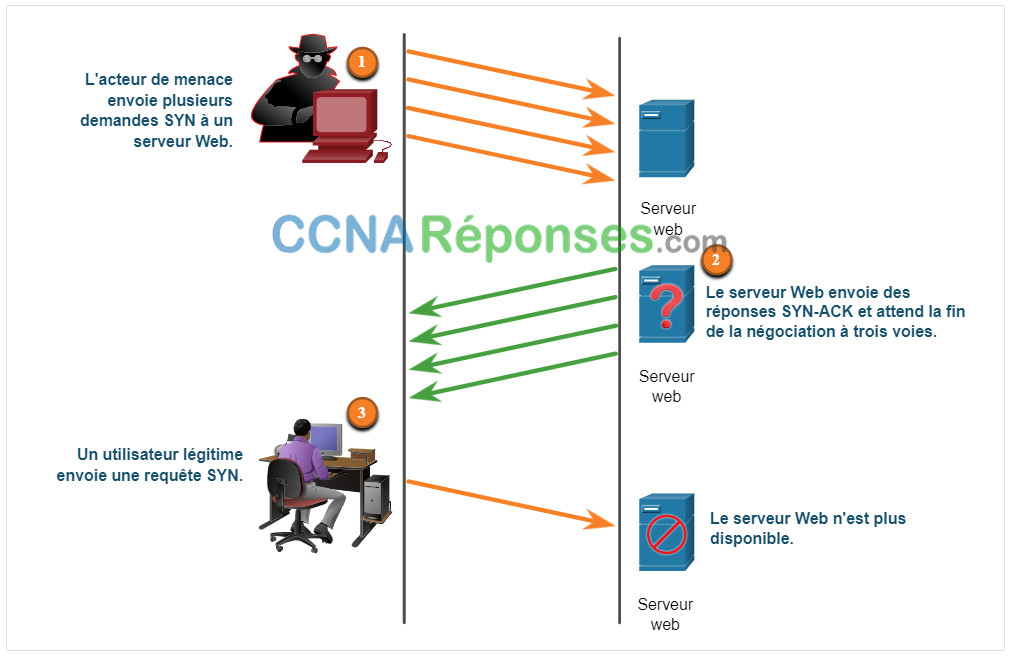

Attaque par inondation TCP SYN

l’attaque par inondation TCP SYN exploite la négociation à trois voies TCP. La figure montre un acteur de menace envoyant continuellement des paquets de demande de session TCP SYN avec une adresse IP source falsifiée de manière aléatoire à une cible. Le périphérique cible répond avec un paquet TCP SYN-ACK à l’adresse IP usurpée et attend un paquet TCP ACK. Ces réponses n’arrivent jamais. Finalement, l’hôte cible est submergé de connexions TCP semi-ouvertes et les services TCP sont refusés aux utilisateurs légitimes.

Attaque par inondation TCP SYN

- L’acteur de menace envoie plusieurs demandes SYN à un serveur Web.

- Le serveur Web répond avec des SYN-ACK pour chaque demande SYN et attend de terminer la négociation à poignée de main à trois voies. L’acteur de menace ne répond pas aux SYN-ACK.

- Un utilisateur valide ne peut pas accéder au serveur Web car le serveur Web possède trop de connexions TCP semi-ouvertes.

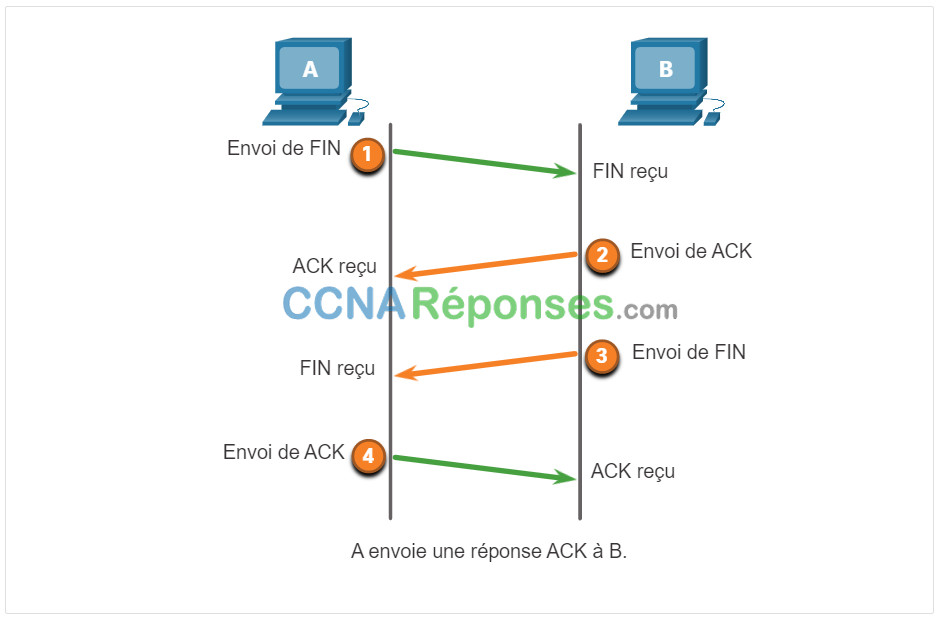

Attaque de réinitialisation du TCP

Une attaque de réinitialisation TCP peut être utilisée pour mettre fin aux communications TCP entre deux hôtes. La figure montre comment TCP utilise un échange à quatre voies pour fermer la connexion TCP à l’aide d’une paire de segments FIN et ACK de chaque point de terminaison TCP. Une connexion TCP se termine lorsqu’elle reçoit un bit RST. Il s’agit d’une manière abrupte de rompre la connexion TCP et d’informer l’hôte destinataire de cesser immédiatement d’utiliser la connexion TCP. Un acteur de menace pourrait effectuer une attaque de réinitialisation TCP et envoyer un paquet usurpé contenant un TCP RST à un ou aux deux points de terminaison.

Arrêt de la connexion TCP

La fin d’une session TCP utilise le processus d’échange à quatre voies suivant:

- Quand le client n’a plus de données à envoyer dans le flux, il envoie un segment dont l’indicateur FIN est défini.

- Le serveur envoie un segment ACK pour informer de la bonne réception du segment FIN afin de fermer la session du client au serveur.

- Le serveur envoie un segment FIN au client pour mettre fin à la session du serveur au client.

- Le client répond à l’aide d’un segment ACK pour accuser réception du segment FIN envoyé par le serveur.

Détournement de session TCP

Le détournement de session TCP est une autre vulnérabilité TCP. Bien que difficile à mener, un acteur de menace prend le contrôle d’un hôte déjà authentifié lors de sa communication avec la cible. L’acteur de menace doit usurper l’adresse IP d’un hôte, prédire le numéro de séquence suivant et envoyer un ACK à l’autre hôte. En cas de succès, l’acteur de menace pourrait envoyer, mais pas recevoir, des données de l’appareil cible.

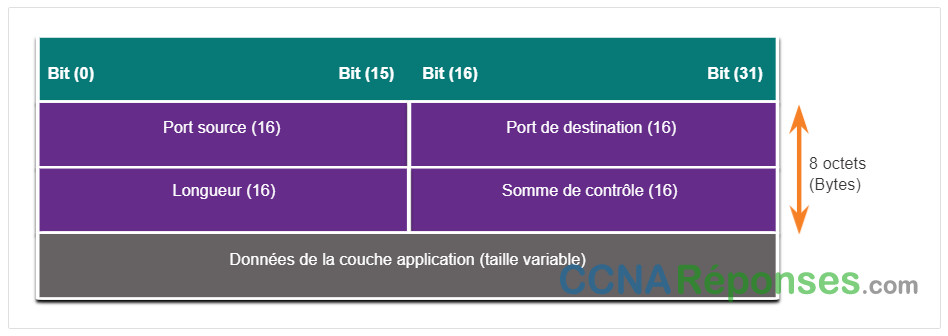

3.7.4 En-tête et Fonctionnement du Segment UDP

UDP est couramment utilisé par DNS, TFTP, NFS et SNMP. Il est également utilisé avec des applications en temps réel telles que le streaming multimédia ou la VoIP. UDP est un protocole de couche de transport sans connexion. Il a une surcharge beaucoup plus faible que TCP car il n’est pas connexion orienté et n’offre pas les mécanismes sophistiqués de retransmission, de séquencement et de contrôle de flux qui assurent la fiabilité. La structure de segment UDP, illustrée sur la figure, est beaucoup plus petite que la structure de segment de TCP.

Bien que UPD soit normalement appelé non fiable, contrairement à la fiabilité de TCP, cela ne signifie pas que les applications qui utilisent UDP ne sont pas toujours fiables, ni que UDP est un protocole inférieur. Cela signifie que ces fonctions ne sont pas fournies par le protocole de couche transport et doivent être implémentées ailleurs si nécessaire.

La faible surcharge d’UDP le rend très souhaitable pour les protocoles qui effectuent des transactions de demande et de réponse simples. Par exemple, l’utilisation de TCP pour DHCP introduirait un trafic réseau inutile. Si aucune réponse n’est reçue, l’appareil renvoie la demande.

3.7.5 Attaques UDP

UDP n’est protégé par aucun cryptage. Vous pouvez ajouter un chiffrement à UDP, mais il n’est pas disponible par défaut. L’absence de cryptage signifie que n’importe qui peut voir le trafic, le modifier et l’envoyer à sa destination. La modification des données dans le trafic modifie la somme de contrôle 16 bits, mais la somme de contrôle est facultative et n’est pas toujours utilisée. Lorsque la somme de contrôle est utilisée, l’acteur de menace peut créer une nouvelle somme de contrôle basée sur la nouvelle charge utile de données, puis l’enregistrer dans l’en-tête en tant que nouvelle somme de contrôle. Le périphérique de destination constatera que la somme de contrôle correspond aux données sans savoir que les données ont été modifiées. Ce type d’attaque n’est pas largement utilisé.

Attaque par inondation UDP

Vous êtes plus susceptible de voir une attaque par inondation UDP. Dans une attaque par inondation UDP, toutes les ressources d’un réseau sont consommées. L’acteur de menace doit utiliser un outil comme UDP Unicorn ou Low Orbit Ion Cannon. Ces outils envoient un flot de paquets UDP, souvent à partir d’un hôte usurpé, vers un serveur du sous-réseau. Le programme balaiera tous les ports connus en essayant de trouver des ports fermés. Cela entraînera le serveur de répondre avec un message inaccessible du port ICMP. Étant donné qu’il existe de nombreux ports fermés sur le serveur, cela crée beaucoup de trafic sur le segment, qui utilise la majeure partie de la bande passante. Le résultat est très similaire à une attaque DoS.

3.8 Services IP

3.8.1 Vulnérabilités ARP

Plus tôt dans ce module, vous avez découvert les vulnérabilités avec IP, TCP et UDP. La suite de protocoles TCP / IP n’a jamais été conçue pour la sécurité. Par conséquent, les services qu’IP utilise pour adresser des fonctions telles que ARP, DNS et DHCP ne sont pas non plus sécurisés, comme vous l’apprendrez dans cette rubrique.

Les hôtes diffusent une demande ARP à d’autres hôtes sur le segment pour déterminer l’adresse MAC d’un hôte avec une adresse IP particulière. Tous les hôtes du sous-réseau reçoivent et traitent la requête ARP. L’hôte dont l’adresse IP correspond à la requête ARP envoie une réponse ARP.

Cliquez sur Lecture dans la figure pour voir le processus ARP à l’œuvre.

Le Processus ARP

Tout client peut envoyer une réponse ARP non sollicitée appelée «ARP gratuit». Cette opération est souvent effectuée lorsqu’un périphérique démarre pour informer tous les autres périphériques du réseau local de l’adresse MAC du nouveau périphérique. Lorsqu’un hôte envoie un ARP gratuit, les autres hôtes du sous-réseau stockent l’adresse MAC et l’adresse IP contenues dans l’ARP gratuit dans leurs tables ARP.

Cette fonctionnalité d’ARP signifie également que tout hôte peut prétendre être le propriétaire de n’importe quelle adresse IP ou MAC. Un acteur de menace peut empoisonner le cache ARP des appareils sur le réseau local, créant une attaque MITM pour rediriger le trafic. L’objectif est de cibler un hôte victime, et de lui faire changer sa passerelle par défaut vers le dispositif de l’acteur de menace. Cela positionne l’acteur de menace entre la victime et tous les autres systèmes en dehors du sous-réseau local.

3.8.2 Empoisonnement de cache ARP

L’empoisonnement du cache ARP peut être utilisé pour lancer diverses attaques de l’homme au milieu.

Cliquez sur chaque bouton pour une illustration et une explication du processus d’empoisonnement du cache ARP.

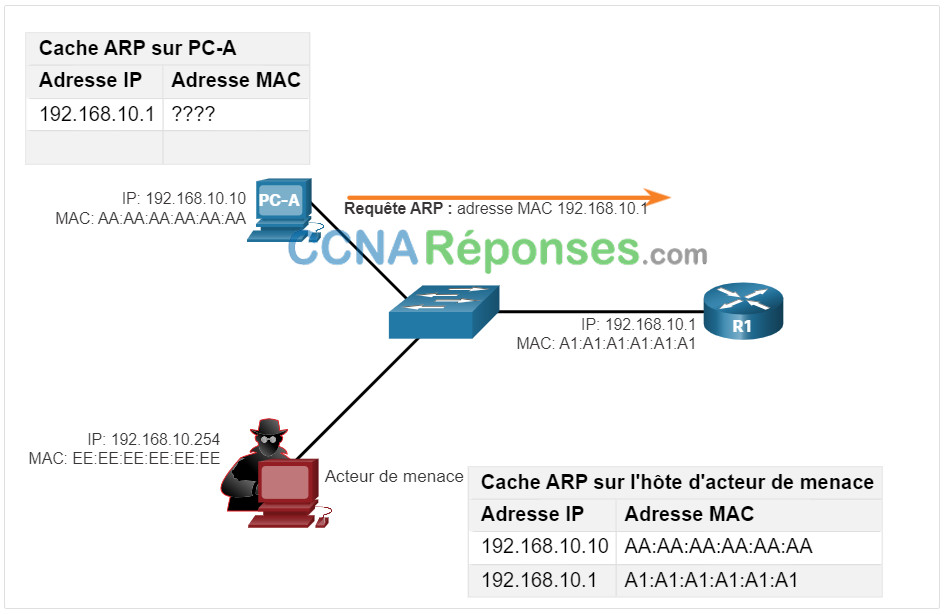

Requête ARP

La figure montre comment fonctionne l’empoisonnement du cache ARP. Le PC-A a besoin de l’adresse MAC de sa passerelle par défaut (R1) ; par conséquent, il envoie une demande ARP pour l’adresse MAC 192.168.10.1.

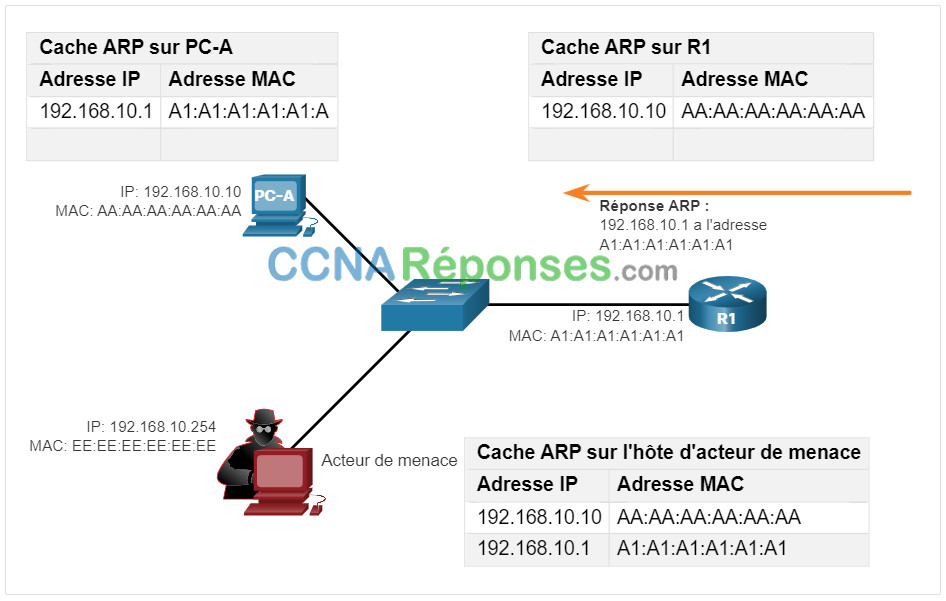

Réponse ARP

Dans cette figure, R1 met à jour son cache ARP avec les adresses IP et MAC de PC-A. R1 envoie une réponse ARP à PC-A, qui met ensuite à jour son cache ARP avec les adresses IP et MAC de R1.

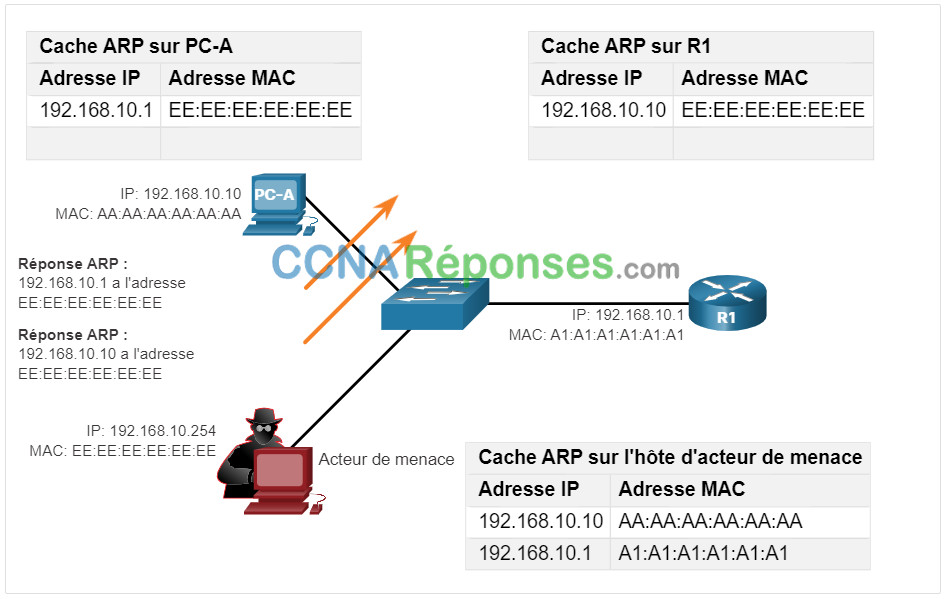

Réponses ARP gratuites et usurpées

Dans la figure, l’acteur de menace envoie deux réponses ARP usurpées gratuitement en utilisant sa propre adresse MAC pour les adresses IP de destination indiquées. PC-A met à jour son cache ARP avec sa passerelle par défaut qui pointe maintenant vers l’adresse MAC hôte de l’acteur de menace. R1 met également à jour son cache ARP avec l’adresse IP de PC-A pointant vers l’adresse MAC de l’acteur de menace.

L’hôte de l’acteur de menace exécute une attaque d’empoisonnement ARP. L’attaque d’empoisonnement ARP peut être passive ou active. L’empoisonnement passif par ARP est l’endroit où les acteurs de menace volent des informations confidentielles. L’empoisonnement ARP actif est l’endroit où les acteurs de menace modifient les données en transit ou injectent des données malveillantes.

Remarque: Il existe de nombreux outils disponibles sur Internet pour créer des attaques ARP MITM, notamment dsniff, Cain & Abel, ettercap, Yersinia et autres.

3.8.4 Attaques DNS

Le protocole DNS (Domain Name System) définit un service automatisé qui fait correspondre les noms de ressources, tels que www.cisco.com, avec l’adresse réseau numérique requise, telle que l’adresse IPv4 ou IPv6. Il inclut le format des requêtes, des réponses et des données, et utilise les enregistrements de ressource (RR) pour identifier le type de réponse DNS.

La sécurisation du protocole DNS est souvent négligée. Cependant, il est crucial pour le fonctionnement d’un réseau et doit être sécurisé en conséquence.

Les attaques DNS sont les suivantes:

- Attaques résolveur ouvert DNS

- Attaques furtive DNS

- Les attaques de shadowing de domaine DNS

- Attaques de Tunnellisation (tunneling) DNS

Attaques résolveur ouvert DNS

De nombreuses organisations utilisent les services de serveurs DNS ouverts au public tels que GoogleDNS (8.8.8.8) pour fournir des réponses aux requêtes. Ce type de serveur DNS est appelé résolveur ouvert. Un résolveur ouvert DNS répond aux requêtes des clients en dehors de son domaine administratif. Les résolveurs ouverts DNS sont vulnérables à plusieurs activités malveillantes décrites dans le tableau.

| Vulnérabilités du résolveur DNS | Description |

|---|---|

| Attaques d’empoisonnement du cache DNS | Les acteurs de menace envoient des informations falsifiées et falsifiées sur les ressources d’enregistrement (RR) vers un résolveur DNS pour rediriger les utilisateurs de sites légitimes vers des sites malveillants Les attaques d’empoisonnement du cache DNS peuvent toutes être utilisées pour informer le DNS résolveur pour utiliser un serveur de noms malveillant qui fournit RR informations sur les activités malveillantes. |

| Attaques par amplification et réflexion du DNS | Les acteurs de menace utilisent des attaques DoS ou DDoS sur les résolveurs ouverts DNS pour augmenter le volume des attaques et masquer la véritable source d’un attaque. Les acteurs de menace envoient des messages DNS aux résolveurs ouverts en utilisant l’adresse IP d’un hôte cible. Ces attaques sont possibles car le résolveur ouvert répondra aux requêtes de toute personne demandant un question. |

| Attaques sur l’utilisation des ressources du DNS | Une attaque DoS qui consomme les ressources des résolveurs ouverts DNS. Cette attaque DoS consomme toutes les ressources disponibles pour négativement affecter les opérations du résolveur ouvert DNS. L’impact de cette attaque DoS peut nécessiter le redémarrage du résolveur ouvert DNS ou des services pour être arrêté et redémarré. |

Attaques furtives DNS

Pour cacher leur identité, les acteurs de menace utilisent également les techniques de furtivité DNS décrites dans le tableau pour mener leurs attaques.

| Techniques DNS furtives | Description |

|---|---|

| Flux rapide | Les auteurs de menaces utilisent cette technique pour masquer leurs sites de livraison de phishing et de diffusion de logiciels malveillants derrière un réseau en évolution rapide de DNS compromis Hôtes Les adresses IP DNS sont modifiées en continu en quelques minutes. Les botnets utilisent souvent des techniques Fast Flux pour se cacher efficacement la détection de serveurs malveillants. |

| Double flux IP | Les acteurs de menace utilisent cette technique pour changer rapidement le nom d’hôte en mappages d’adresses IP et également pour changer le serveur de noms faisant autorité. Cela augmente la difficulté d’identifier la source de l’attaque. |

| Algorithmes de génération de domaine | Les auteurs de menace utilisent cette technique dans les logiciels malveillants pour générer aléatoirement des noms de domaine qui peuvent ensuite être utilisés comme points de rendez-vous pour leur serveurs de commande et de contrôle (C&C). |

Attaques d’observation de domaine DNS

L’observation de domaine implique que l’acteur de menace collecte les informations d’identification du compte de domaine afin de créer silencieusement plusieurs sous-domaines à utiliser pendant les attaques. Ces sous-domaines pointent généralement vers des serveurs malveillants sans alerter le propriétaire réel du domaine parent.

3.8.5 Attaques DNS par Tunnellisation

Les acteurs de menace qui utilisent la tunnellisation DNS placent le trafic non DNS dans le trafic DNS. Cette méthode contourne souvent les solutions de sécurité lorsqu’un acteur de menace souhaite communiquer avec des robots à l’intérieur d’un réseau protégé, ou exfiltrer des données de l’organisation, comme une base de données de mots de passe. Lorsque l’acteur de menace utilise la tunnellisation DNS, les différents types d’enregistrements DNS sont modifiés. Voici comment fonctionne la tunnelisation DNS pour les commandes CnC envoyées à un botnet:

- Les données de commande sont divisées en plusieurs blocs codés.

- Chaque bloc est placé dans une étiquette de nom de domaine de niveau inférieur de la requête DNS.

- Étant donné qu’il n’y a pas de réponse du DNS local ou en réseau pour la requête, la demande est envoyée aux serveurs DNS récursifs du FAI.

- Le service DNS récursif transmet la requête au serveur de noms faisant autorité de l’acteur de menace.

- Le processus est répété jusqu’à ce que toutes les requêtes contenant les blocs soient envoyées.

- Lorsque le serveur de noms faisant autorité de l’acteur de menace reçoit les requêtes DNS des appareils infectés, il envoie des réponses pour chaque requête DNS, qui contiennent les commandes CnC encapsulées et encodées.

- Le malware sur l’hôte compromis recombine les blocs et exécute les commandes cachées dans l’enregistrement DNS.

Pour arrêter les attaques DNS par tunnellisation, il faut utiliser un filtre inspectant le trafic DNS. Portez une attention particulière aux requêtes DNS qui sont plus longues que la moyenne ou à celles qui ont un nom de domaine suspect. Les solutions DNS, comme Cisco OpenDNS, bloquent une grande partie du trafic de DNS par tunnellisation en identifiant les domaines suspects.

3.8.6 DHCP

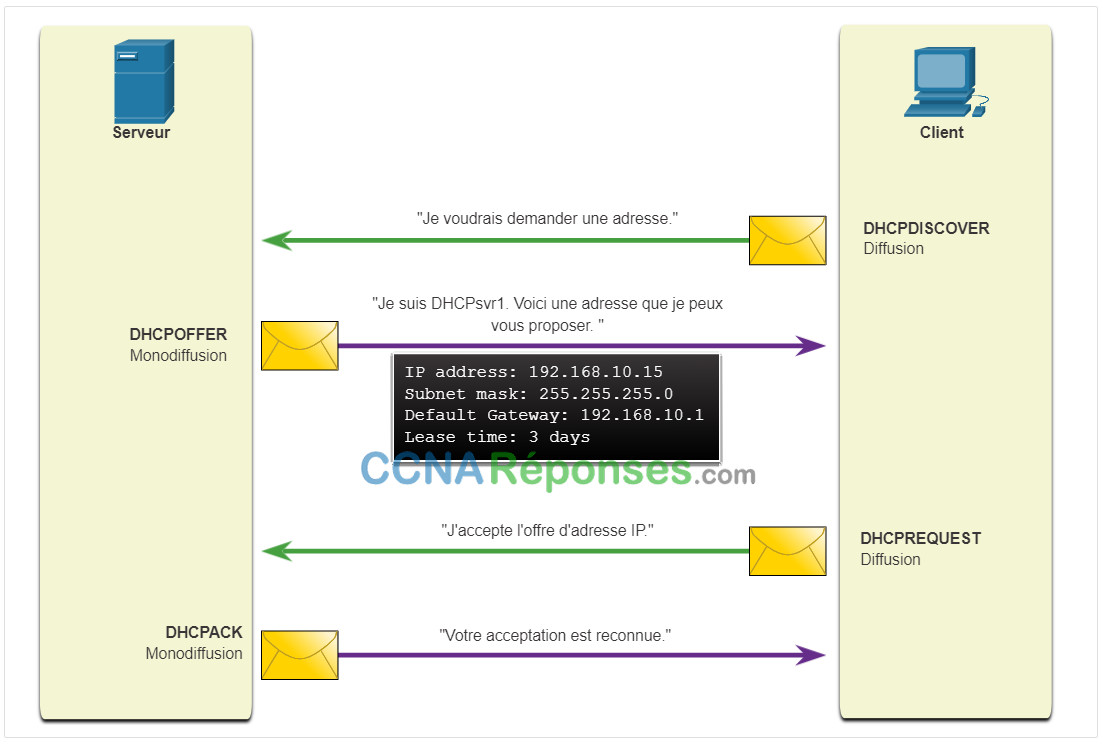

Les serveurs DHCP fournissent dynamiquement des informations de configuration IP aux clients. La figure montre la séquence typique d’un échange de messages DHCP entre le client et le serveur.

Fonctionnement normal du protocole DHCP

Dans la figure, un client diffuse un message de découverte DHCP. Le serveur DHCP répond par une offre de monodiffusion qui inclut les informations d’adressage que le client peut utiliser. Le client diffuse une requête DHCP pour indiquer au serveur que le client accepte l’offre. Le serveur répond par un accusé de réception monodiffusion acceptant la demande.

3.8.7 Attaques DHCP

Attaques par usurpation DHCP

Une attaque d’usurpation DHCP se produit lorsqu’un serveur DHCP non autorisé est connecté au réseau et fournit de faux paramètres de configuration IP aux clients légitimes. Un serveur non autorisé peut fournir une variété d’informations trompeuses:

- Passerelle par défaut incorrect – L’acteur de menace fournit une passerelle non valide ou l’adresse IP de son hôte pour créer une attaque MITM. Cela peut ne pas être détecté car l’intrus intercepte le flux de données à travers le réseau.

- Serveur DNS incorrect – L’acteur de menace fournit une adresse de serveur DNS incorrecte pointant l’utilisateur vers un site Web malveillant.

- Adresse IP incorrecte – L’acteur de menace fournit une adresse IP non valide, une adresse IP de passerelle par défaut non valide, ou les deux. L’acteur de menace crée ensuite une attaque DoS sur le client DHCP.

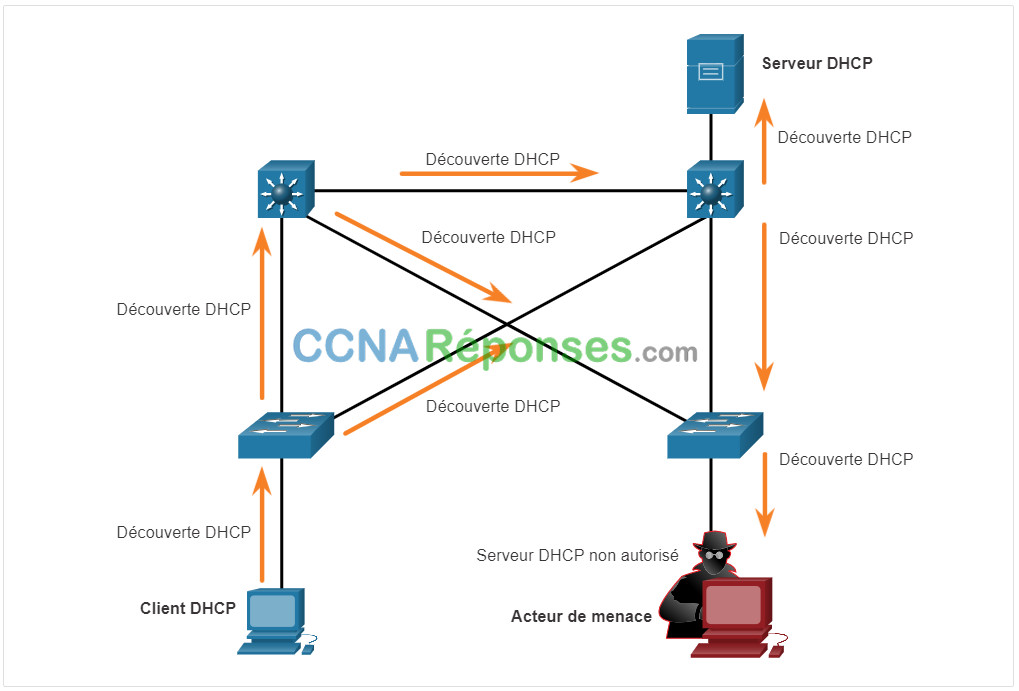

Supposons qu’un acteur de menace ait correctement connecté un serveur DHCP non autorisé à un port de commutateur sur le même sous-réseau que les clients cibles. Le but du serveur non autorisé est de fournir aux clients de fausses informations de configuration IP.

Cliquez sur chaque bouton pour une illustration et une explication des étapes d’une attaque d’usurpation DHCP.

1. Le client diffuse des messages de découverte DHCP

Dans la figure, un client légitime se connecte au réseau et nécessite des paramètres de configuration IP. Le client diffuse une demande de découverte DHCP à la recherche d’une réponse d’un serveur DHCP. Les deux serveurs reçoivent le message.

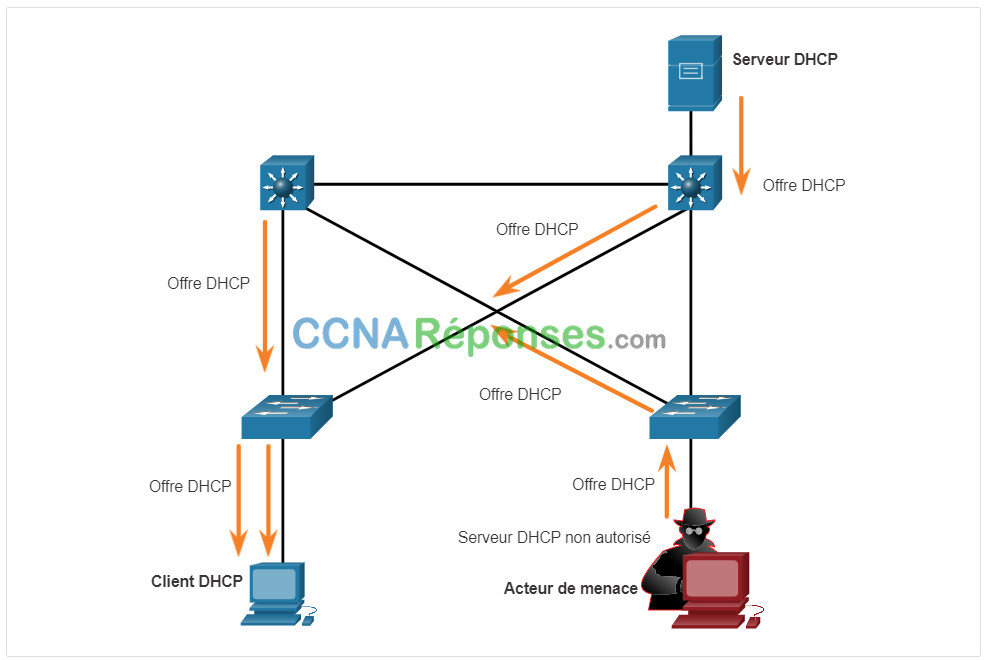

2. Les serveurs DHCP répondent avec des offres

La figure montre comment les serveurs DHCP légitimes et escrocs répondent chacun avec des paramètres de configuration IP valides. Le client répond à la première offre reçue.

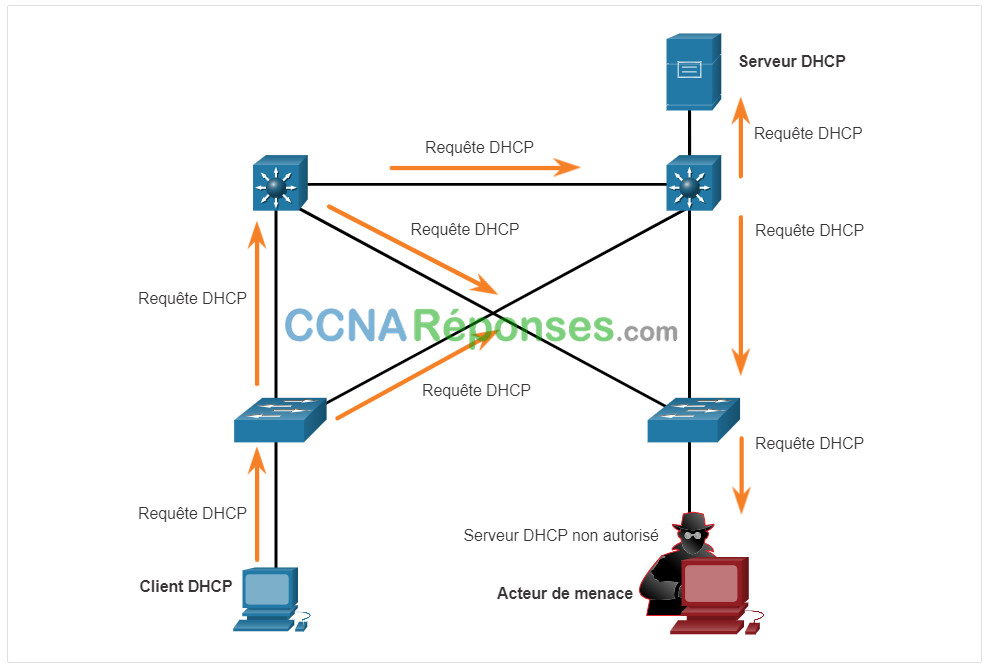

3. Le client accepte la demande DHCP non autorisée

Dans ce scénario, le client reçoit l’offre du serveur non autorisé en premier. Il diffuse une requête DHCP acceptant les paramètres du serveur non autorisé, comme indiqué sur la figure. Le serveur légitime et escroc reçoit chacun la demande.

4. DHCP non autorisé accuse réception de la demande

Cependant, seul le serveur non autorisé envoie une réponse au client pour accuser réception de sa demande, comme illustré dans la figure. Le serveur légitime cesse de communiquer avec le client car la demande a déjà été acquittée.

3.8.8 Travaux pratiques – Explorez le trafic DNS

Au cours de ces travaux pratiques, vous aborderez les points suivants:

- Capturer le trafic DNS

- Explorer le trafic des requêtes DNS

- Explorer le trafic des réponses DNS

3.9 Bonnes Pratiques pour la Sécurité du Réseau

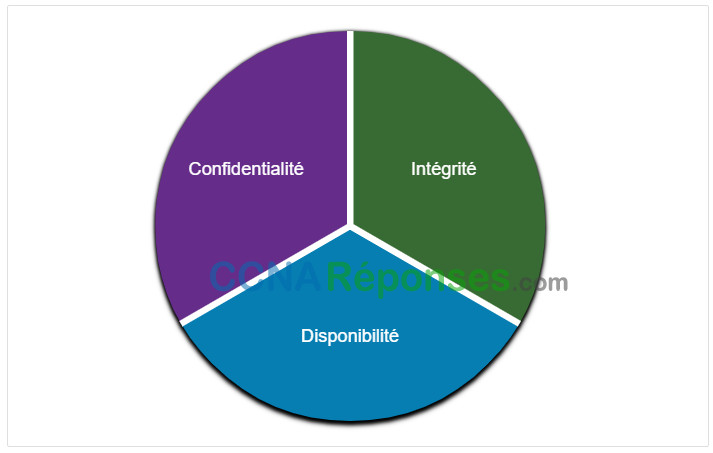

3.9.1 Confidentialité, intégrité et disponibilité

Il est vrai que la liste des types d’attaques réseau est longue. Mais il existe de nombreuses meilleures pratiques que vous pouvez utiliser pour défendre votre réseau, comme vous le découvrirez dans cette rubrique.

La sécurité du réseau consiste à protéger les informations et les systèmes d’information contre tout accès, utilisation, divulgation, interruption, modification ou destruction non autorisés.

La plupart des organisations suivent la triade de sécurité de l’information de la CIA:

- Confidentialité: seuls les personnes, entités ou processus autorisés peuvent accéder aux informations sensibles. Cela peut nécessiter l’utilisation d’algorithmes de cryptage cryptographiques tels que AES pour crypter et décrypter les données.

- Intégrité – Désigne la protection des données contre toute altération non autorisée. Il nécessite l’utilisation d’algorithmes de hachage cryptographiques tels que SHA.

- Disponibilité – Les utilisateurs autorisés doivent avoir un accès ininterrompu aux ressources et données importantes. Cela nécessite la mise en œuvre de services, de passerelles et de liaisons redondants.

CIA Triad

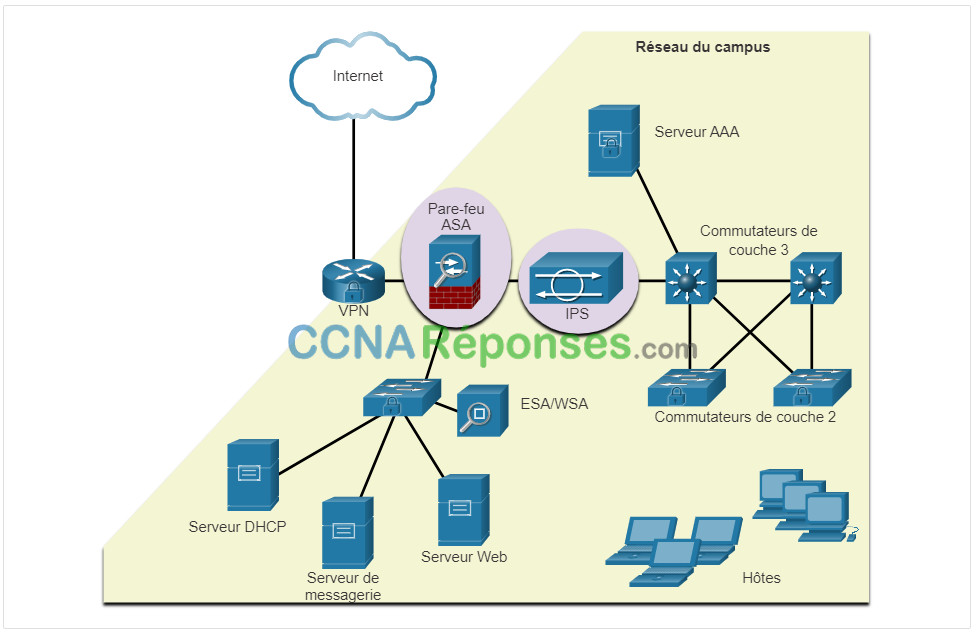

3.9.2 L’Approche de Défense en Profondeur

Pour garantir des communications sécurisées sur les réseaux publics et privés, vous devez sécuriser les appareils, y compris les routeurs, les commutateurs, les serveurs et les hôtes. La plupart des organisations utilisent une approche de défense en profondeur de la sécurité. Ceci est également connu comme une approche en couches. Cela nécessite une combinaison de périphériques réseau et de services fonctionnant ensemble. Prenons l’exemple du réseau de la figure.

###Protection contre les attaques réseau

Plusieurs dispositifs et services de sécurité sont mis en œuvre pour protéger les utilisateurs et les atouts d’une organisation contre les menaces TCP / IP.

- VPN – Un routeur est utilisé pour fournir des services VPN sécurisés avec des sites d’entreprise et un support d’accès à distance pour les utilisateurs distants à l’aide de tunnels cryptés sécurisés.

- Pare-feu ASA – Cet appareil dédié fournit des services de pare-feu avec état. Il garantit que le trafic interne peut sortir et revenir, mais le trafic externe ne peut pas établir de connexions avec des hôtes internes.

- IPS – Un système de prévention des intrusions (IPS) surveille le trafic entrant et sortant à la recherche de logiciels malveillants, de signatures d’attaques réseau, etc. S’il détecte une menace, il peut immédiatement l’arrêter.

- ESA/WSA – L’appliance de sécurité de messagerie (ESA) filtre les spams et les e-mails suspects. L’appliance de sécurisation du web filtre les sites de malwares Internet connus et suspects.

- Serveur AAA – Ce serveur contient une base de données sécurisée de qui est autorisé à accéder et à gérer les périphériques réseau. Les périphériques réseau authentifient les utilisateurs administratifs à l’aide de cette base de données.

Tous les périphériques réseau, y compris le routeur et les commutateurs, sont renforcés, ce qui signifie qu’ils ont été sécurisés pour empêcher les acteurs de menace d’accéder et de falsifier les périphériques.

Ensuite, vous devez sécuriser les données lorsqu’elles transitent par différents liens. Cela peut inclure le trafic interne, mais il est plus important de protéger les données qui circulent en dehors de l’organisation vers les sites de succursale, les sites de télétravail et les sites partenaires.

3.9.3 Pare-feu

Un pare-feu est un système, ou un groupe de systèmes, qui impose une politique de contrôle d’accès entre des réseaux. Cliquez sur Lecture dans la figure pour afficher une animation du fonctionnement d’un pare-feu.

Fonctionnement du pare-feu

Tous les pare-feu partagent certaines propriétés communes:

- Les pare-feu résistent aux attaques réseau.

- Les pare-feu sont les seuls points de transit entre les réseaux d’entreprise internes et les réseaux externes car tout le trafic passe par le pare-feu.

- Les pare-feu appliquent la politique de contrôle d’accès.

Il y a plusieurs avantages à utiliser un pare-feu dans un réseau :

- Il empêche les utilisateurs non fiables d’accéder aux hôtes, aux ressources et aux applications sensibles.

- Il assainit le flux de protocoles pour empêcher l’exploitation des failles.

- Il bloque les données malveillantes provenant des serveurs et des clients.

- Il simplifie la gestion de la sécurité en confiant la majeure partie du contrôle d’accès réseau à quelques pare-feu sur le réseau.

Les pare-feu présentent également certaines limites :

- Un pare-feu mal configuré peut avoir des conséquences graves pour le réseau. Il peut par exemple constituer un point de défaillance unique.

- Les données de nombreuses applications ne peuvent pas être transmises via des pare-feu en toute sécurité.

- Les utilisateurs peuvent rechercher proactivement des façons de contourner le pare-feu afin de recevoir des données bloquées, ce qui expose le réseau à des attaques potentielles.

- Les performances du réseau peuvent baisser.

- Le trafic non autorisé peut être tunnelisé ou masqué afin qu’il apparaisse comme du trafic légitime via le pare-feu.

3.9.4 IPS

Pour vous défendre contre les attaques rapides et évolutives, vous pouvez avoir besoin de systèmes de détection et de prévention économiques, tels que les systèmes de détection des intrusions (IDS) ou les systèmes de prévention des intrusions plus évolutifs (IPS). L’architecture du réseau intègre ces solutions dans les points d’entrée et de sortie du réseau.

Les technologies IDS et IPS partagent plusieurs caractéristiques, comme le montre la figure. Les technologies IDS et IPS sont toutes deux déployées comme des capteurs. Des capteurs IDS ou IPS peuvent se présenter sous la forme de différents dispositifs:

- Un routeur configuré avec le logiciel Cisco IOS IPS

- Un appareil spécialement conçu pour fournir des services IDS ou IPS dédiés

- Un module réseau installé dans un ASA (Adaptive Security Appliance), un commutateur ou un routeur

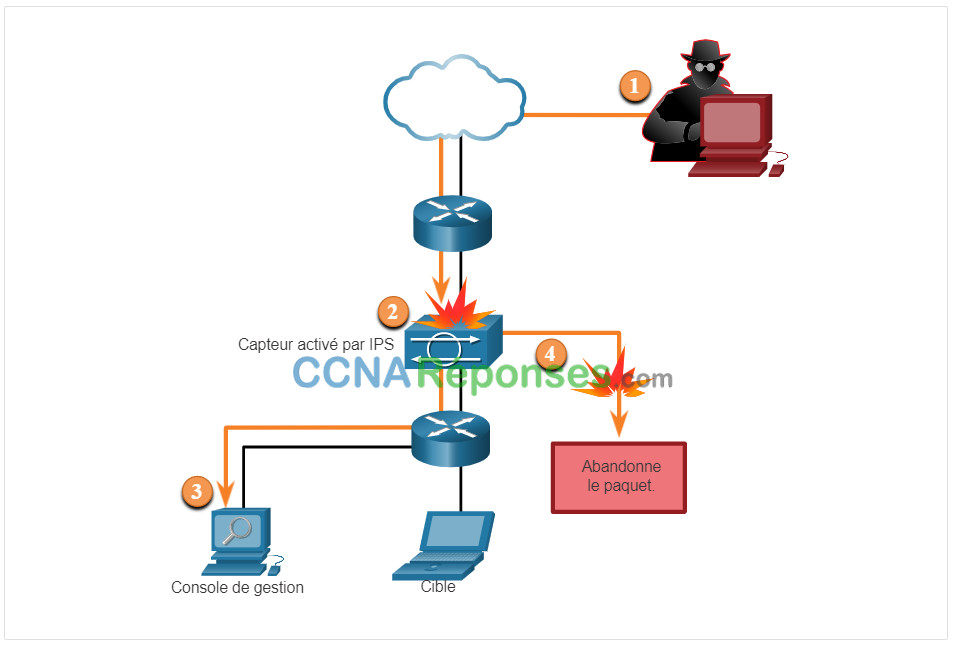

Fonctionnement du système IPS

La figure montre comment un IPS gère le trafic refusé.

1. L’acteur de menace envoie un paquet destiné à l’ordinateur portable cible.

2. L’IPS intercepte le trafic et l’évalue par rapport aux menaces connues et aux stratégies configurées.

3. L’IPS envoie un message de journal à la console de gestion.

4. L’IPS abandonne le paquet.

Les technologies IDS et IPS détectent les modèles de trafic réseau à l’aide de signatures. Une signature est un ensemble de règles qu’un IDS ou un IPS utilise pour détecter les activités malveillantes. Les signatures peuvent être utilisées pour détecter les violations graves de la sécurité, détecter les attaques de réseau courantes et recueillir des informations. Les technologies IDS et IPS peuvent détecter les modèles de signature atomiques (paquet unique) ou composites (multipaquets).

3.9.5 Appliances de Sécurité du Contenu

Les dispositifs de sécurité du contenu incluent un contrôle précis des e-mails et de la navigation Web pour les utilisateurs d’une organisation.

Appliance de sécurité de messagerie Cisco (ESA)

Appliance de sécurité de messagerie Cisco ESA (Cisco Email Security Appliance) est un appareil spécial conçu pour surveiller le protocole de transfert de courrier simple SMTP (Simple Mail Transfer Protocol). Cisco ESA est constamment mis à jour par des flux en temps réel de Cisco Talos, qui détecte et corrèle les menaces et les solutions en utilisant un système de surveillance de base de données mondial. Ces données de renseignement sur les menaces sont extraites par Cisco ESA toutes les trois à cinq minutes.

Dans la figure, un acteur de menace envoie un e-mail de phishing.

- L’acteur de menace envoie une attaque d’hameçonnage à un hôte important du réseau.

- Le pare-feu transmet tous les e-mails à l’ESA.

- L’ESA analyse le courrier électronique, l’enregistre et le supprime.

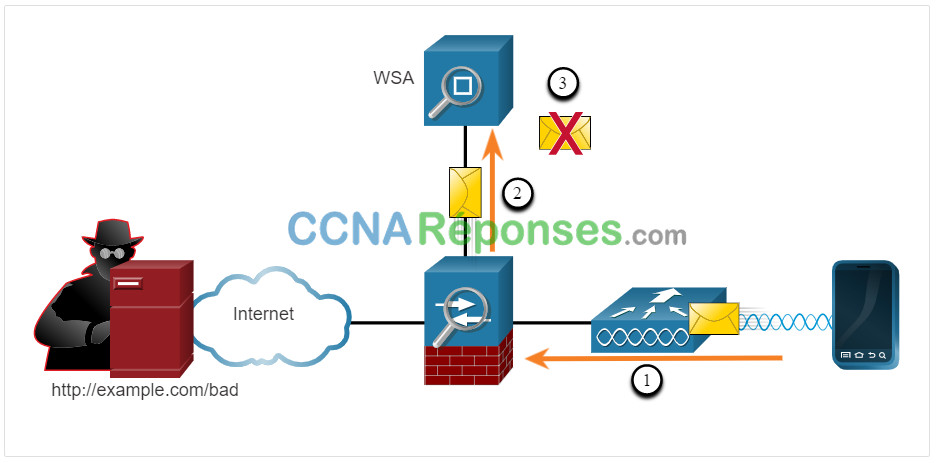

Appliance de sécurité Web Cisco (WSA)

L’appliance de sécurité Web Cisco (WSA) est une technologie d’atténuation des menaces Web. Il aide les organisations à relever les défis de la sécurisation et du contrôle du trafic Web. Cisco WSA combine une protection avancée contre les logiciels malveillants, la visibilité et le contrôle des applications, des contrôles de politique d’utilisation acceptable et des rapports.

Cisco WSA offre un contrôle complet sur la façon dont les utilisateurs accèdent à Internet. Certaines fonctionnalités et applications, comme le chat, la messagerie, la vidéo et l’audio, peuvent être autorisées, limitées avec le temps et de bande passante, ou bloquées, selon les besoins de l’organisation. Le WSA peut effectuer la mise sur liste noire des URL, le filtrage des URL, l’analyse des logiciels malveillants, la catégorisation des URL, le filtrage des applications Web et le chiffrement et le déchiffrement du trafic Web.

Dans la figure, un utilisateur d’entreprise tente de se connecter à un site connu sur liste noire.

- Un utilisateur tente de se connecter à un site Web.

- Le pare-feu transmet la demande de site Web à la WSA.

- Le WSA évalue l’URL et détermine qu’il s’agit d’un site connu sur liste noire. Le WSA rejette le paquet et envoie un message d’accès refusé à l’utilisateur.

3.10 Cryptographie

3.10.2 Sécuriser vos Communications

Les organisations doivent fournir un support pour sécuriser les données au fur et à mesure qu’elles traversent les liens. Cela peut inclure le trafic interne, mais il est encore plus important de protéger les données qui circulent en dehors de l’organisation vers les sites de succursale, les sites de télétravail et les sites partenaires.

Ce sont les quatre éléments des communications sécurisées:

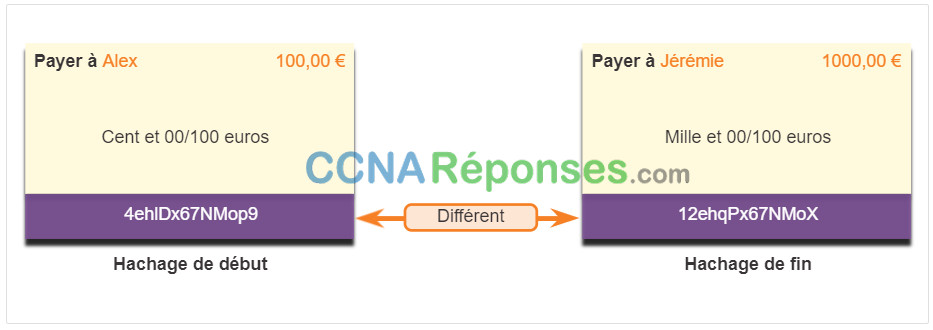

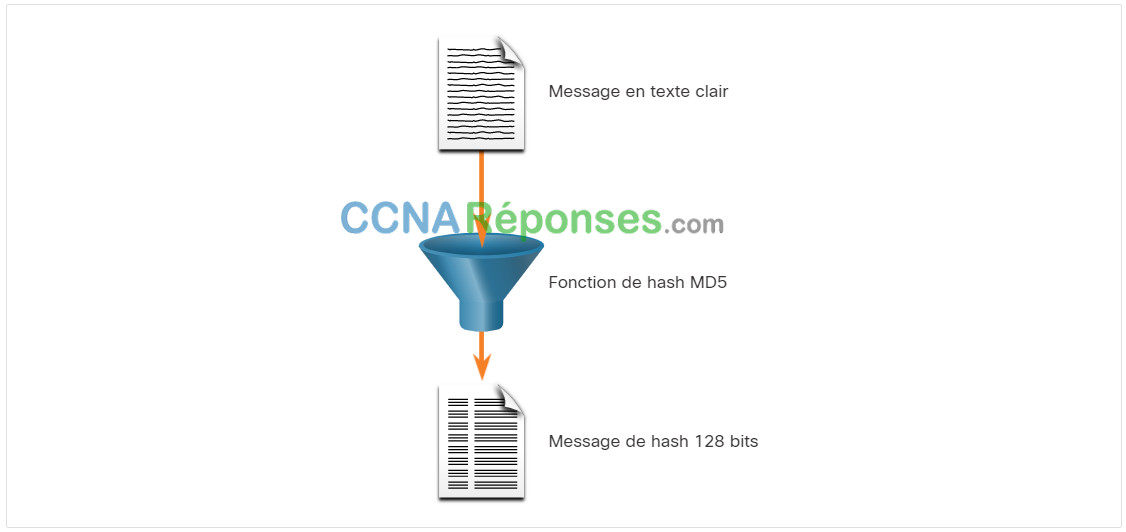

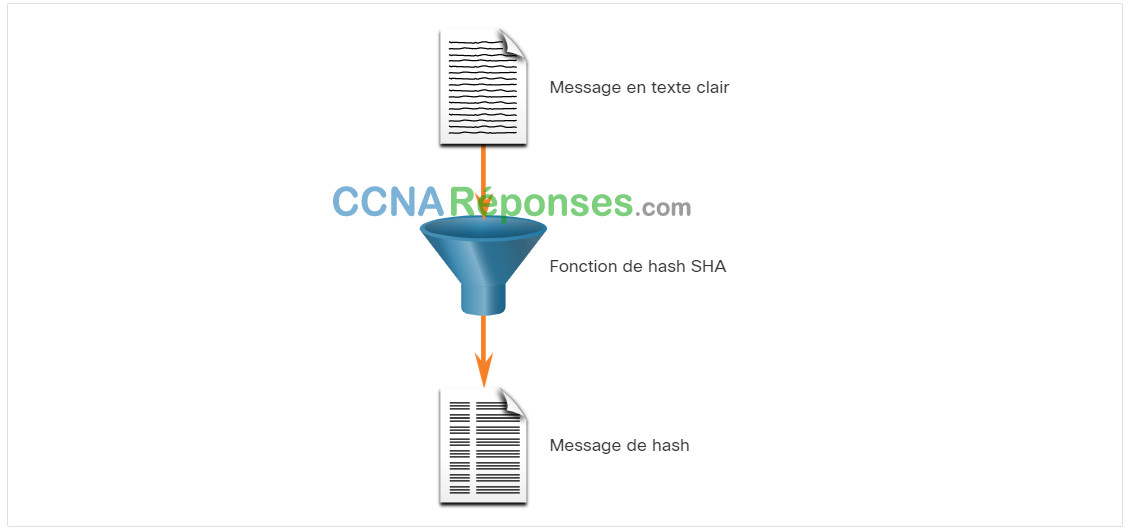

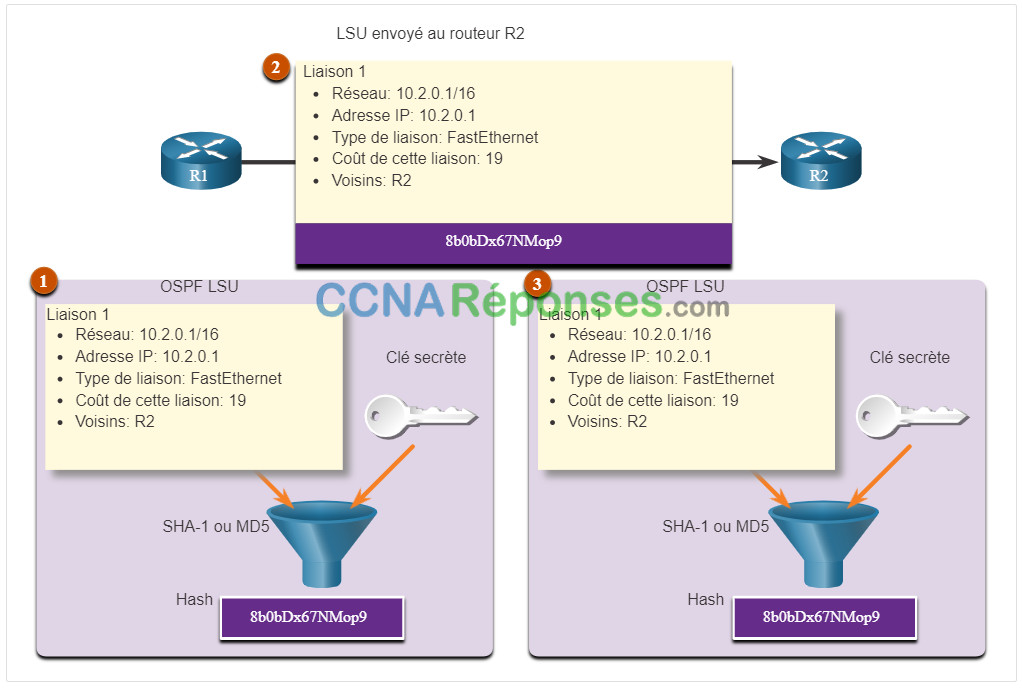

- Intégrité des données – Garantit que le message n’a pas été modifié. Toute modification des données en transit est détectée. L’intégrité est assurée en implémentant Message Digest version 5 (MD5) ou les algorithmes de hash sécurisé Secure Hash Algorithm (SHA).

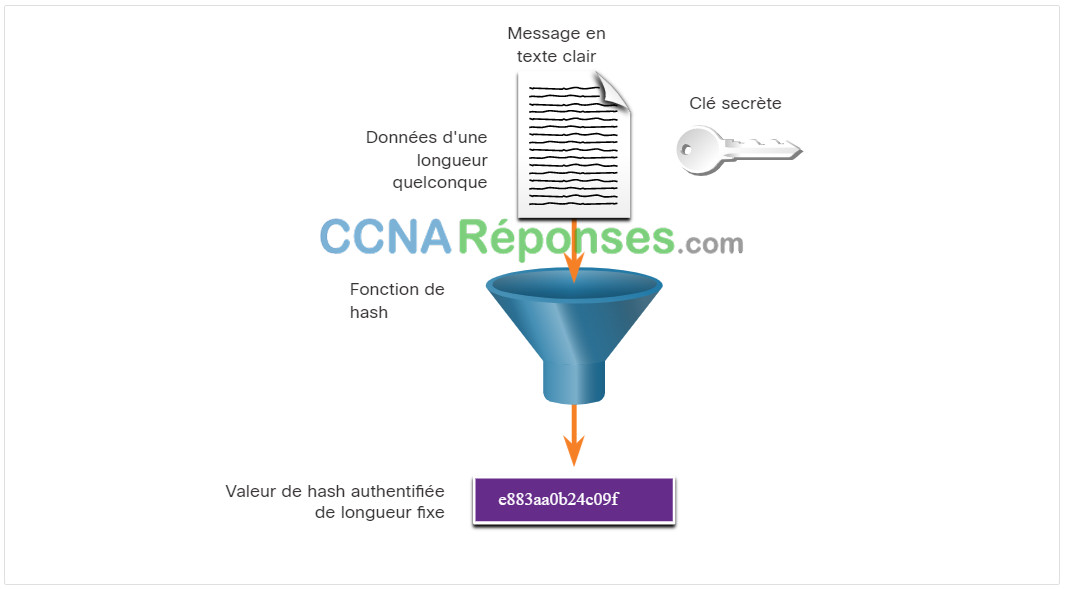

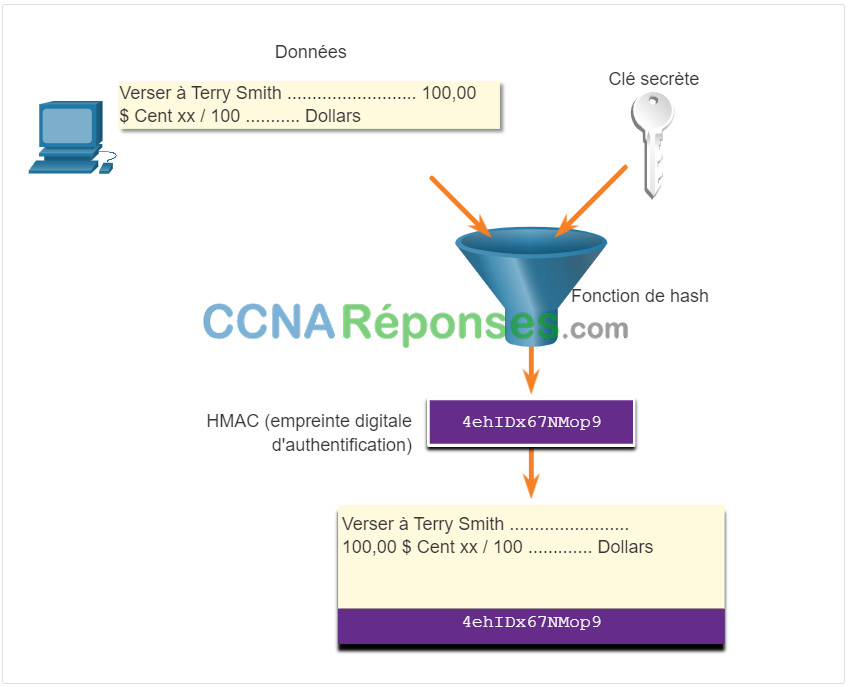

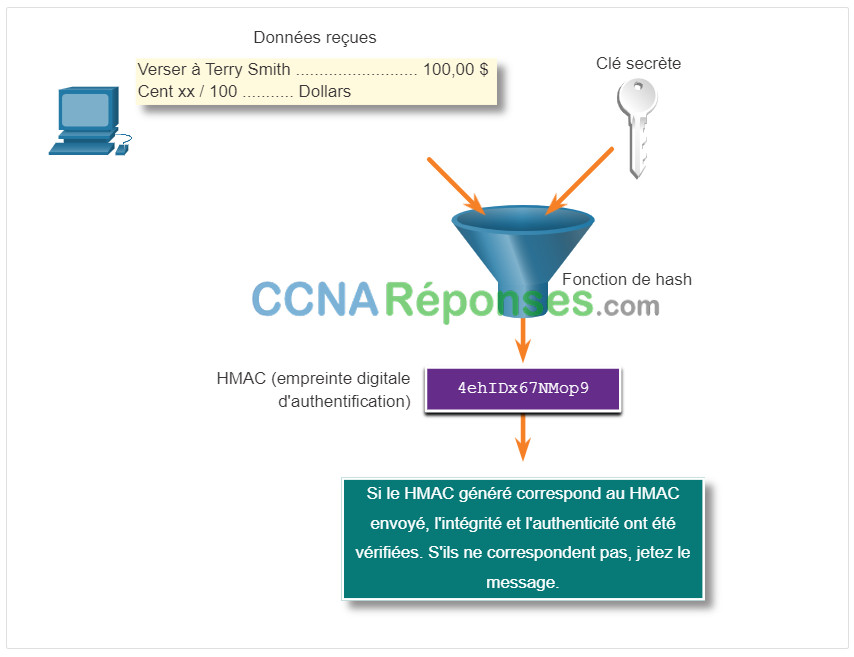

- Authentification d’origine – Garantit que le message n’est pas une contrefaçon et provient réellement de qu’il déclare. De nombreux réseaux modernes garantissent l’authentification avec des protocoles, par exemple le code HMAC (hash message authentication code).