5.5.1 – Packet Tracer – Mise en œuvre de l’ACL IPv4

Remarque à l’intention de l’instructeur : la couleur de police rouge ou les surlignages gris indiquent que le texte n’apparaît que dans la copie de l’instructeur.

Remarque à l’intention de l’instructeur : la couleur de police rouge ou les surlignages gris indiquent que le texte n’apparaît que dans la copie de l’instructeur.

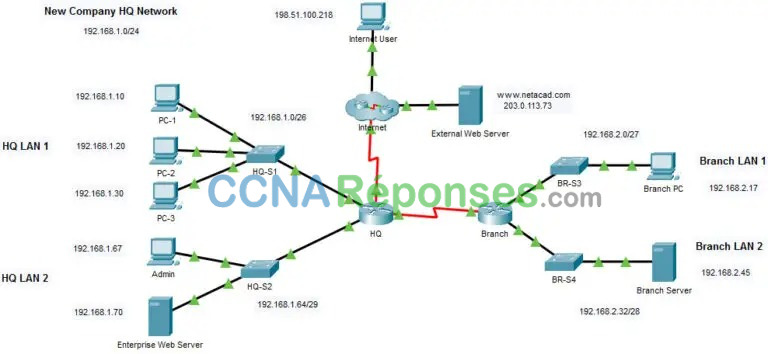

Table d’adressage

| Appareil | Interface | Adresse IP |

|---|---|---|

| Filiale | G0/0/0 | 192.168.1.1/26 |

| G0/0/1 | 192.168.1.65/29 | |

| S0/1/0 | 192.0.2.1/30 | |

| S0/1/1 | 192.168.3.1/30 | |

| HQ | G0/0/0 | 192.168.2.1/27 |

| G0/0/1 | 192.168.2.33/28 | |

| S0/1/1 | 192.168.3.2/30 | |

| PC-1 | Carte réseau | 192.168.1.10/26 |

| PC-2 | Carte réseau | 192.168.1.20/26 |

| PC-3 | Carte réseau | 192.168.1.30/26 |

| Admin | Carte réseau | 192.168.1.67/29 |

| Serveur Web d’entreprise | Carte réseau | 192.168.1.70/29 |

| PC Filiale | Carte réseau | 192.168.2.17/27 |

| Serveur Filiale | Carte réseau | 192.168.2.45/28 |

| Utilisateur d’Internet | Carte réseau | 198.51.100.218/24 |

| Serveur web externe | Carte réseau | 203.0.113.73/24 |

Objectifs

- Configurer un routeur avec des listes ACL nommées standard.

- Configurer un routeur avec des ACL nommées étendues.

- Configurer un routeur avec des ACL étendues pour répondre à des exigences de communication spécifiques.

- Configurer une liste ACL pour contrôler l’accès aux lignes de terminal de périphérique réseau.

- Configurer les interfaces de routeur appropriées avec les ACL dans la direction appropriée.

- Vérifiez le fonctionnement des ACL configurées.

Contexte/scénario

Dans cette activité, vous allez configurer les ACL étendues, nommées standard et étendues pour répondre aux exigences de communication spécifiées.

Instructions

Étape 1: Vérifier la connectivité dans le réseau de la nouvelle société

Tout d’abord, testez la connectivité sur le réseau tel qu’il est avant de configurer les ACL. Tous les hôtes doivent pouvoir effectuer un ping sur tous les autres hôtes.

Étape 2: Configurez les ACL standard et étendues par configuration requise.

Configurez les ACL pour qu’ils répondent aux exigences suivantes:

Directives importantes:

- N’utilisez pas explicitement les instructions deny any à la fin de vos ACL.

- Utilisez le raccourci (hôte et tout ) dans la mesure du possible.

- Écrivez vos instructions ACL pour répondre aux exigences dans l’ordre dans lequel elles sont spécifiées ici.

- Placez vos ACL dans l’emplacement et la direction les plus efficaces.

Exigences ACL 1

- Créez ACL 101.

- Bloquez explicitement l’accès FTP au serveur Web d’entreprise à partir de l’internet.

- Aucun trafic ICMP provenant de l’internet ne doit être autorisé aux hôtes du réseau local HQ 1

- Autoriser tout autre trafic.

HQ(config)#access-list 101 deny tcp any host 192.168.1.70 eq ftp

HQ(config)#access-list 101 deny icmp any 192.168.1.0 0.0.0.63

HQ(config)#access-list 101 permit ip any any

HQ(config)#interface Serial0/1/0

HQ(config-if)#ip access-group 101 in

Exigences ACL 2

- Utiliser le numéro ACL 111

- Aucun hôte sur le réseau local HQ 1 ne doit pouvoir accéder au serveur Filiale.

- Tout autre trafic devrait être autorisé.

HQ(config)#access-list 111 deny ip any host 192.168.2.45

HQ(config)#access-list 111 permit ip any any

HQ(config)#interface GigabitEthernet0/0/0

HQ(config-if)#ip access-group 111 in

Exigences ACL 3

- Créer une liste de contrôle d’accès standard nommée. Utilisez le nom vty_block. Le nom de votre ACL doit correspondre exactement à ce nom.

- Seules les adresses du réseau HQ LAN 2 doivent pouvoir accéder aux lignes VTY du routeur HQ.

HQ(config)#ip access-list standard vty_block

HQ(config-std-nacl)#permit 192.168.1.64 0.0.0.7

HQ(config-std-nacl)#line vty 0 4

HQ(config-line)#access-class vty_block in

Exigences ACL 4

- Créez une liste ACL étendue nommée branch_to_hq. Le nom de votre ACL doit correspondre exactement à ce nom.

- Aucun hôte sur l’un ou l’autre des réseaux locaux HQ 1. Utilisez une instruction de liste d’accès pour chacun des réseaux locaux de filiale.

- Le reste du trafic IP doit être autorisé.

Branch(config)#ip access-list extended branch_to_hq

Branch(config-ext-nacl)#deny ip 192.168.2.0 0.0.0.31 192.168.1.0 0.0.0.63

Branch(config-ext-nacl)#deny ip 192.168.2.32 0.0.0.15 192.168.1.0 0.0.0.63

Branch(config-ext-nacl)#permit ip any any

Branch(config-ext-nacl)#interface Serial0/1/1

Branch(config-if)#ip access-group branch_to_hq out

Étape 3: Vérifiez l’opération ACL.

a. Effectuez les tests de connectivité suivants entre les périphériques de la topologie. Notez s’ils réussissent ou non.

Remarque: Utilisez la commande show ip access-lists pour vérifier l’opération ACL. Utilisez la commande clear access list counters pour réinitialiser les compteurs match.

Envoyez une requête ping depuis PC Filiale vers Enterprise Web Server. A-t-elle abouti? Expliquez votre réponse.

Le ping a réussi car il était autorisé par l’ACL.

Quelle déclaration ACL autorisait ou refusait le ping entre ces deux périphériques? Répertorier le nom ou le numéro de la liste d’accès, le routeur sur lequel il a été appliqué et la ligne spécifique correspondant au trafic.

La dernière ligne de l’ACL branch_to_hq sur le routeur de branche est permit ip any.

Tentative de ping depuis PC-1 sur le réseau local HQ 1 vers le serveur ServeurFiliale. A-t-elle abouti? Expliquez votre réponse.

Le ping n’a pas réussi car le trafic a été bloqué par une liste d’accès.

Quelle instruction ACL a permis ou refusé le ping entre ces deux périphériques?

L’instruction 10 dans la liste d’accès 111 sur le routeur HQ refuse tout le trafic vers le serveur de succursale.

Ouvrez un navigateur Web sur le serveur externe et tentez d’afficher une page Web stockée sur le serveur Web d’entreprise. A-t-elle abouti? Expliquez votre réponse.

Oui, le serveur externe peut accéder à une page Web sur le serveur Web d’entreprise. Le trafic HTTP n’est pas bloqué vers le serveur Web d’entreprise.

Quelle instruction ACL a permis ou refusé le ping entre ces deux périphériques?

La ligne 20 de la liste d’accès 101 sur le routeur HQ a autorisé ce trafic.

b. Tester les connexions à un serveur interne à partir de l’internet.

À partir de la ligne de commande sur le PC utilisateur d’internet, essayez d’établir une connexion FTP au serveur Filiale. La connexion FTP est-elle réussie?

Oui, la connexion FTP entre le PC de l’utilisateur Internet et le serveur de succursale est réussie.

Quelle liste d’accès doit être modifiée pour empêcher les utilisateurs d’Internet d’établir des connexions FTP au serveur Branch?

La liste d’accès 101 sur le routeur HQ doit être modifiée pour refuser ce trafic.

Quelle (s) déclaration (s) devrait (s) être (s) ajoutée (s) à la liste d’accès pour refuser ce trafic?

L’instruction « deny tcp any host 192.168.2.45 eq 21 » ou « deny tcp any host 192.168.2.45 range 20 21 » doit être ajoutée à la liste d’accès 101.

Scénarios de réponse

QG du routeur

enable

conf t

access-list 101 deny tcp any host 192.168.1.70 eq ftp

access-list 101 deny icmp any 192.168.1.0 0.0.0.63

access-list 101 permit ip any any

ip access-list standard vty_block

permit 192.168.1.64 0.0.0.7

access-list 111 deny ip any host 192.168.2.45

access-list 111 permit ip any any

interface GigabitEthernet0/0/0

ip access-group 111 in

interface Serial0/1/0

ip access-group 101 in

line vty 0 4

access-class vty_block in

end

Branche de routeur

enable

conf t

ip access-list extended branch_to_hq

deny ip 192.168.2.0 0.0.0.31 192.168.1.0 0.0.0.63

deny ip 192.168.2.32 0.0.0.15 192.168.1.0 0.0.0.63

permit ip any any

interface Serial0/1/1

ip access-group branch_to_hq out

end