4.0 Introduction

4.0.1 Pourquoi devrais-je suivre ce module?

Bienvenue à Concepts ACL !

Vous êtes arrivé à la résidence de vos grands-parents. C’est une belle communauté fermée avec des sentiers pédestres et des jardins. Pour la sécurité des résidents, personne n’est autorisé à entrer dans la collectivité sans s’arrêter à la porte et présenter une pièce d’identité au gardien. Vous fournissez votre carte d’identité et le gardien vérifie que vous êtes attendu en tant que visiteur. Il documente tes informations et lève la porte. Imaginez si le gardien devait le faire pour les nombreux membres du personnel qui entraient chaque jour. Ils ont simplifié ce processus en assignant un badge à chaque employé pour lever automatiquement la porte une fois le badge scanné. Vous saluez vos grands-parents qui vous attendent avec impatience à la réception. Vous remontez tous dans la voiture pour dîner dans la rue. Lorsque vous sortez du parking, vous devez à nouveau vous arrêter et montrer votre pièce d’identité afin que le gardien lève la barrière. Des règles ont été mises en place pour tout le trafic entrant et sortant.

Tout comme le gardien dans la communauté fermée, le trafic réseau passant par une interface configurée avec une liste de contrôle d’accès (ACL) a permis et refusé le trafic. Lorsque le trafic réseau traverse une interface configurée avec une liste de contrôle d’accès, le routeur compare les informations du paquet à chaque ACE, dans l’ordre séquentiel, afin de déterminer si le paquet correspond à l’une des entrées ACEs. C’est ce que l’on appelle le filtrage de paquet. Apprenons-en plus !

4.0.2 Qu’est-ce que je vais apprendre dans ce module?

Titre du module: Concepts de liste de contrôle d’accès (ACL)

Objectif du module: Expliquer comment les listes de contrôle d’accès sont utilisées dans le cadre d’une politique de sécurité réseau.

| Titre du rubrique | Objectif du rubrique |

|---|---|

| Objectif des listes de contrôle d’accès | Expliquer comment les listes de contrôle d’accès filtrent le trafic |

| Masques génériques dans les listes de contrôle d’accès | Expliquer comment les listes de contrôle d’accès utilisent des masques génériques. |

| Création de listes de contrôle d’accès | Expliquer comment créer des listes de contrôle d’accès. |

| Types de listes de contrôle d’accès IPv4 | Comparer les listes de contrôle d’accès IPv4 standard et étendues. |

4.1 Objectif des listes de contrôle d’accès

4.1.1 Qu’est-ce qu’une liste de contrôle d’accès ?

Les routeurs prennent des décisions de routage en fonction des informations contenues dans l’en-tête du paquet. Le trafic qui entre dans le routeur est routé uniquement en fonction des informations de la table de routage. Le routeur compare l’adresse IP de destination avec les routes dans la table de routage pour trouver la meilleure correspondance, puis transmet le paquet en fonction de l’itinéraire de correspondance la plus adaptée. Ce même processus peut être utilisé pour filtrer le trafic à l’aide d’une liste de contrôle d’accès (ACL).

Une liste de contrôle d’accès (ou ACL) est une série de commandes IOS qui déterminent si un routeur achemine ou abandonne les paquets en fonction des informations contenues dans l’en-tête de paquet. Par défaut, aucun ACL n’est configuré pour un routeur. Toutefois, lorsqu’une liste de contrôle d’accès est appliquée à une interface, le routeur évalue en outre tous les paquets réseau lorsqu’ils traversent l’interface pour déterminer s’ils peuvent être acheminés.

Une ACL utilise une liste séquentielle de déclarations d’autorisation ou de refus, connues sous le nom d’entrées de contrôle d’accès (ACEs).

Remarque: Les ACE sont couramment appelées des instructions de liste de contrôle d’accès.

Lorsque le trafic réseau traverse une interface configurée avec une liste de contrôle d’accès, le routeur compare les informations du paquet à chaque ACE, dans l’ordre séquentiel, afin de déterminer si le paquet correspond à l’une des entrées ACE. C’est ce que l’on appelle le filtrage de paquet.

Plusieurs tâches effectuées par les routeurs nécessitent l’utilisation d’ACL pour identifier le trafic. Le tableau répertorie certaines de ces tâches avec des exemples.

| Tâche | Exemple |

|---|---|

| Limiter le trafic du réseau pour en augmenter les performances |

|

| Elles contrôlent le flux de trafic. |

|

| Elles fournissent un niveau de sécurité de base pour l’accès réseau. |

|

| Elles filtrent le trafic en fonction de son type. |

|

| Contrôler les hôtes pour autoriser ou refuser l’accès aux services de réseau |

|

| Donner la priorité à certaines classes de trafic réseau |

|

4.1.2 Filtrage des paquets

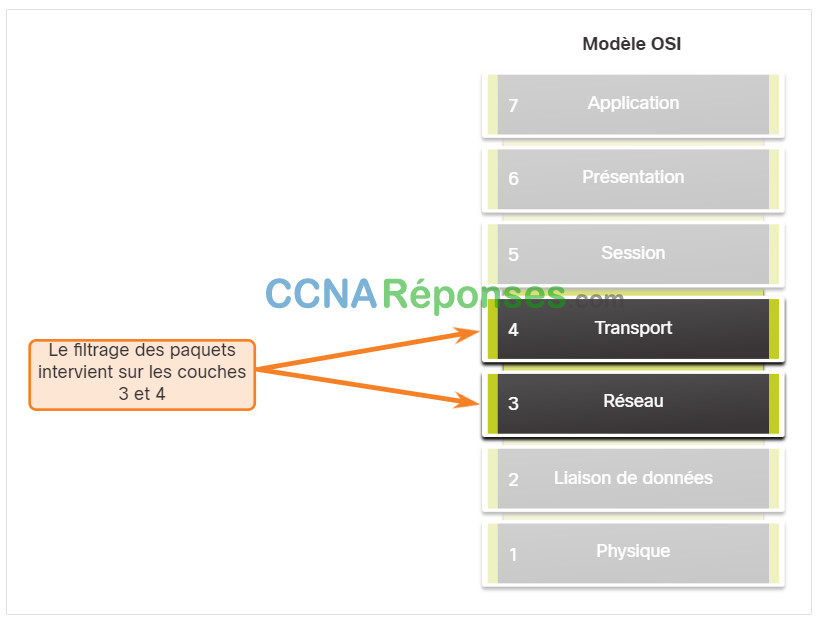

Le filtrage de paquets contrôle l’accès à un réseau en analysant les paquets entrants et/ou sortants et en les transmettant ou en les rejetant selon des critères donnés. Le filtrage des paquets peut se produire à la couche 3 ou 4, comme illustré dans la figure.

Les routeurs Cisco prennent en charge deux types de ACLs:

- ACLs standard – les ACLs ne filtrent qu’au niveau de la couche 3 en utilisant uniquement l’adresse IPv4 source.

- ACLs étendues – Les ACLs filtrent au niveau de la couche 3 en utilisant l’adresse IPv4 source et/ou destination. Ils peuvent également filtrer au niveau de la couche 4 en utilisant les ports TCP et UDP, ainsi que des informations facultatives sur le type de protocole pour un contrôle plus fin.

4.1.3 Fonctionnement des listes de contrôle d’accès

Les listes de contrôle d’accès définissent des règles de contrôle pour les paquets arrivant par les interfaces d’entrée, passant par le routeur et atteignant leur destination par les interfaces de sortie.

Les ACLs peuvent être configurées pour s’appliquer au trafic entrant et au trafic sortant, comme le montre la figure.

Remarque: Elles ne gèrent pas les paquets provenant du routeur lui-même.

Un ACL entrant filtre les paquets avant qu’ils ne soient acheminés vers l’interface sortante. Une liste de contrôle d’accès entrante est efficace car elle réduit la charge des recherches de routage en cas d’abandon du paquet. Si le paquet est autorisé par la liste de contrôle d’accès, il est alors traité pour le routage. Les listes de contrôle d’accès entrantes sont idéales pour filtrer les paquets lorsque le réseau relié à une interface d’entrée est la seule source des paquets devant être inspectés.

Les listes de contrôle d’accès sortantes filtrent les paquets après qu’ils ont été routés, et ce, quelle que soit l’interface de sortie. Les paquets entrants sont acheminés vers l’interface de sortie, puis ils sont traités par l’ACL de sortie. Les listes de contrôle d’accès sortantes sont particulièrement efficaces lorsqu’un même filtre est appliqué aux paquets provenant de plusieurs interfaces d’entrée avant de quitter la même interface de sortie.

Lorsqu’une ACL est appliquée à une interface, elle suit une procédure d’exploitation spécifique. Par exemple, voici les étapes opérationnelles utilisées lorsque le trafic est entré dans une interface de routeur avec une ACL IPv4 standard entrante configurée.

- Le routeur extrait l’adresse IPv4 source de l’en-tête du paquet.

- Le routeur commence en haut de l’ACL et compare l’adresse IPv4 source à chaque ACE dans un ordre séquentiel.

- Lorsqu’une correspondance est établie, le routeur exécute l’instruction, soit en autorisant soit en refusant le paquet, et les ACE restants dans l’ACL, le cas échéant, ne sont pas analysés.

- Si l’adresse IPv4 source ne correspond à aucun ACE de l’ACL, le paquet est ignoré car un ACE de refus implicite est automatiquement appliqué à toutes les ACLs.

La dernière déclaration ACE d’un ACL est toujours un refus implicite qui bloque tout le trafic. Par défaut, cette déclaration est automatiquement implicite à la fin d’une ACL même si elle est masquée et non affichée dans la configuration.

Remarque: Une ACL doit avoir au moins une déclaration d’autorisation sinon tout le trafic sera refusé en raison de l’instruction ACE de refus implicite.

4.1.4 Packet Tracer – Démonstration des listes de contrôle d’accès

Dans cet exercice, vous allez observer comment une liste de contrôle d’accès peut être utilisée pour empêcher une requête ping d’atteindre les hôtes sur des réseaux distants. Après le retrait de la liste de contrôle d’accès de la configuration, les requêtes ping aboutiront.

4.2 Masques génériques dans les listes de contrôle d’accès

4.2.1 Aperçu du masque générique

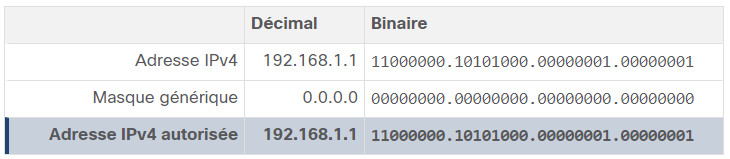

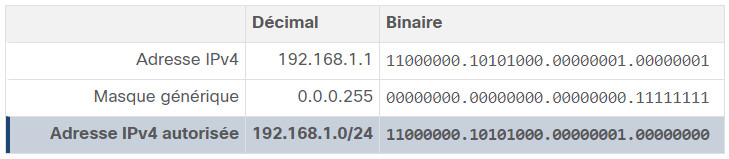

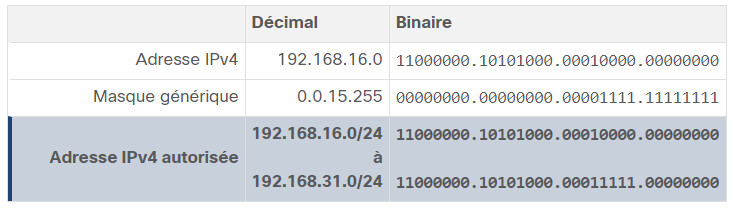

Dans la rubrique précédente, vous avez appris le but de l’ACL. Cette rubrique explique comment ACL utilise des masques génériques. Un ACE IPv4 utilise un masque générique 32 bits pour déterminer quels bits de l’adresse à examiner pour rechercher une correspondance. Les masques génériques sont également utilisés par le protocole de routage OSPF (Open Shortest Path First).

Un masque générique est similaire à un masque de sous-réseau en ce sens qu’il utilise le processus AnDing pour identifier les bits d’une adresse IPv4 à correspondre. Cependant, ils diffèrent dans la façon dont ils correspondent aux binaires 1 et 0. En effet, contrairement à un masque de sous-réseau, où le chiffre binaire 1 équivaut à une correspondance et le chiffre binaire 0 à une non-correspondance, les masques génériques procèdent de façon inverse.

Les masques génériques respectent les règles suivantes pour faire correspondre les chiffres binaires 1 et 0 :

- Masque générique bit 0 – Correspond à la valeur du bit correspondant dans l’adresse

- Masque générique bit 1 – Ignorer la valeur du bit correspondant dans l’adresse

Le tableau énumère quelques exemples de masques génériques et ce qu’ils identifieraient.

| Masque générique | Dernier octet (en binaire) | Signification (0 – match, 1 – ignorer) |

|---|---|---|

0.0.0.0 |

00000000 |

Correspond à tous les octets. |

0.0.0.63 |

00111111 |

|

0.0.0.15 |

00001111 |

|

0.0.0.252 |

11111100 |

|

0.0.0.255 |

11111111 |

|

4.2.2 Masques génériques

L’utilisation de masques génériques prendra une certaine pratique. Reportez-vous aux exemples pour savoir comment le masque générique est utilisé pour filtrer le trafic d’un hôte, d’un sous-réseau et d’une plage d’adresses IPv4.

Cliquez sur chaque bouton pour voir comment le masque générique est utilisé dans les listes de contrôle d’accès.

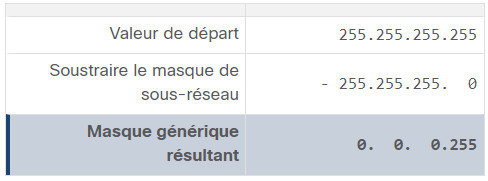

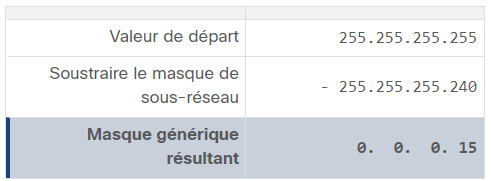

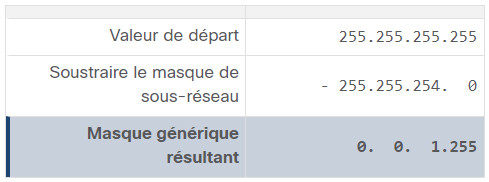

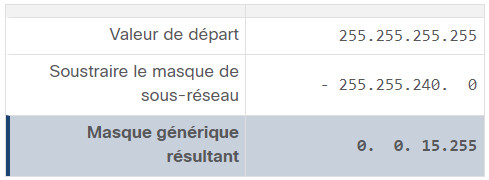

4.2.3 Calcul du masque générique

Le calcul des masques génériques peut être complexe. La méthode la plus rapide consiste à soustraire le masque de sous-réseau de 255.255.255.255. Reportez-vous aux exemples pour savoir comment calculer le masque générique à l’aide du masque de sous-réseau.

Cliquez sur chaque bouton pour voir comment calculer chaque masque générique.

4.2.4 Mots-clés de masque générique

Travailler avec des représentations décimales de bits de masque générique peut être fastidieux. Pour simplifier cette tâche, l’IOS de Cisco fournit deux mots clés pour identifier les utilisations les plus courantes du masquage par joker. Les mots clés réduisent les frappes ACL et facilitent la lecture de l’ACE.

Les deux mots-clés sont :

- host – Ce mot-clé remplace le masque 0.0.0.0. Ce masque indique que tous les bits d’adresse IPv4 doivent correspondre pour pouvoir filtrer juste une adresse d’hôte.

- any – Ce mot clé remplace le masque 255.255.255.255. Ce masque indique qu’il convient d’ignorer l’intégralité de l’adresse IPv4 ou d’accepter n’importe quelle adresse.

Par exemple, dans la sortie de commande, deux ACL sont configurées. L’ACL 10 ACE autorise uniquement l’hôte 192.168.10.10 et l’ACL 11 ACE autorise tous les hôtes.

R1(config)# access-list 10 permit 192.168.10.10 0.0.0.0 R1(config)# access-list 11 permit 0.0.0.0 255.255.255.255 R1(config)#

Alternativement, les mots-clés host et any auraient pu être utilisés pour remplacer la sortie en surbrillance.

Les commandes suivantes accomplissent la même tâche que les commandes précédentes.

R1(config)# access-list 10 permit host 192.168.10.10 R1(config)# access-list 11 permit any R1(config)#

4.3 Création de listes de contrôle d’accès

4.3.1 Nombre limité d’ACL par interface

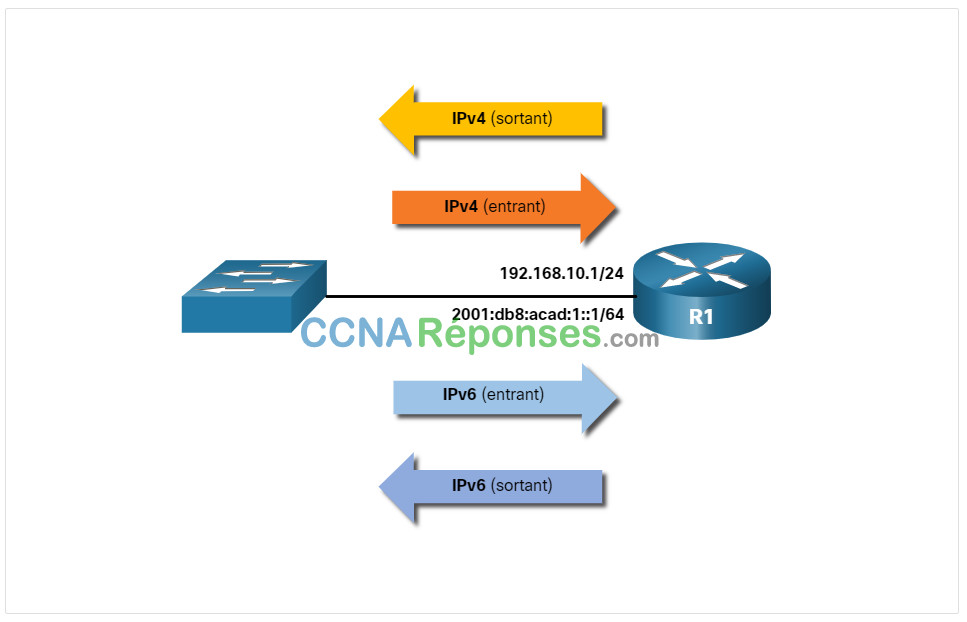

Dans une rubrique précédente, vous avez appris comment les masques génériques sont utilisés dans les listes de contrôle d’accès. Cette rubrique portera sur les instructions relatives à la création d’ACL. Le nombre de listes ACL pouvant être appliquées sur une interface de routeur est limité. Par exemple, une interface de routeur double empilée (c’est-à-dire IPv4 et IPv6) peut avoir jusqu’à quatre ACL appliquées, comme indiqué sur la figure.

Plus précisément, une interface de routeur peut avoir :

- une ACL sortante IPv4

- une ACL IPv4 entrante

- une ACL IPv6 entrante

- une ACL sortante IPv6

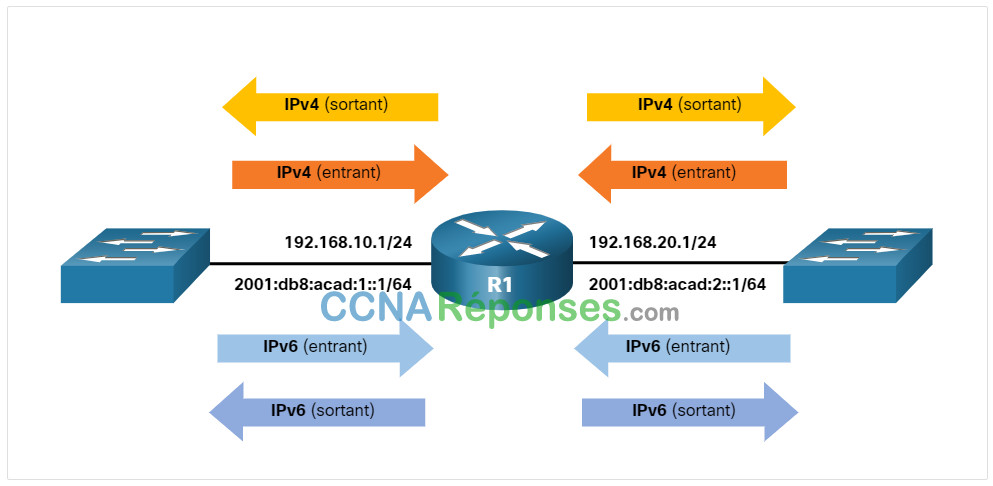

Supposons que R1 dispose de deux interfaces doubles empilées qui nécessitent des ACL entrantes et sortantes IPv4 et IPv6 appliquées. Comme le montre la figure, R1 peut avoir jusqu’à 8 ACL configurées et appliquées aux interfaces. Chaque interface possèderait quatre listes de contrôle d’accès : deux pour IPv4 et deux pour IPv6. Pour chaque protocole, une liste de contrôle d’accès sert au trafic entrant et une autre au trafic sortant.

Remarque: Il n’est pas nécessaire de configurer les ACLs dans les deux sens. Le nombre d’ACL et leur direction appliquée à l’interface dépendront de la stratégie de sécurité de l’organisation.

4.3.2 Méthodes recommandées pour les listes de contrôle d’accès

L’utilisation des listes de contrôle d’accès nécessite beaucoup de précision et de soin. Les erreurs peuvent vous coûter cher et se solder par des pannes de réseau, d’importants efforts de dépannage et des services réseau médiocres. Une planification de base est nécessaire avant de configurer une ACL.

La figure décrit les directives fondamentales des meilleures pratiques en matière de listes de contrôle d’accès.

| Directive | Avantage |

|---|---|

| Baser les ACLs sur les politiques de sécurité de l’organisation. | Vous serez ainsi certain d’implémenter les instructions relatives à la sécurité organisationnelle. |

| Écrivez ce que vous voulez que l’ACL fasse. | Cela vous aidera à éviter de créer par inadvertance d’éventuels problèmes d’accès. |

| Utilisez un éditeur de texte pour créer, modifier et enregistrer les listes de contrôle d’accès. | Vous pourrez ainsi créer une bibliothèque de listes de contrôle d’accès réutilisables. |

| Documentez les ACL à l’aide de lacommande remarque. | Cela vous aidera (et d’autres) à comprendre le but d’un ACE. |

| Testez vos listes de contrôle d’accès sur un réseau de développement avant de les implémenter sur un réseau de production. | Vous éviterez ainsi de commettre des erreurs coûteuses. |

4.4 Types de listes de contrôle d’accès IPv4

4.4.1 Les ACLs standard et étendues

Les rubriques précédentes portaient sur l’objectif de l’ACL et sur les lignes directrices pour la création d’ACL. Cette rubrique couvrira les ACL standard et étendues, les ACL nommées et numérotées, ainsi que les exemples de placement de ces ACL.

Types de listes de contrôle d’accès IPv4

- ACLs standards – Ces listes autorisent ou refusent les paquets basés uniquement sur l’adresse IPv4 source.

- ACLs étendues – Ces listes autorisent ou refusent les paquets basés sur l’adresse IPv4 source et l’adresse IPv4 de destination, le type de protocole, les ports TCP ou UDP source et destination et plus encore.

Par exemple, reportez-vous à la commande ALC standard suivante.

R1(config)# access-list 10 permit 192.168.10.0 0.0.0.255 R1(config)#

ACL 10 autorise les hôtes sur le réseau source 192.168.10.0/24. En raison de l’instruction implicite « deny any » à la fin, tout le trafic à l’exception de celui provenant du réseau 192.168.30.0/24 est bloqué avec cette liste de contrôle d’accès.

Dans l’exemple suivant, un ACL 100 étendu permet le trafic provenant de tout hôte du réseau 192.168.10.0/24 vers tout réseau IPv4 si le port hôte de destination est 80 (HTTP).

R1(config)# access-list 100 permit tcp 192.168.10.0 0.0.0.255 any eq www R1(config)#

Remarquez que l’ACL 10 standard est uniquement capable de filtrer par adresse source alors que l’ACL 100 étendu filtre sur les informations des protocoles de couche 3 et de couche 4 (c’est-à-dire TCP) de la source, et de la destination.

Remarque: La configuration ACL complète est discutée dans un autre module.

4.4.2 Listes de contrôle d’accès numérotées et nommées

ACL numérotées

Les ACL numéro 1 à 99, ou 1300 à 1999 sont des ACL standard tandis que les ACL numéro 100 à 199, ou 2000 à 2699 sont des ACL étendues, comme indiqué dans la sortie.

R1(config)# access-list ? <1-99> IP standard access list <100-199> IP extended access list <1100-1199> Extended 48-bit MAC address access list <1300-1999> IP standard access list (expanded range) <200-299> Protocol type-code access list <2000-2699> IP extended access list (expanded range) <700-799> 48-bit MAC address access list rate-limit Simple rate-limit specific access list template Enable IP template acls R1(config)# access-list

ACL nommées

Les ACL nommées sont la méthode préférée à utiliser lors de la configuration des ACL. Plus précisément, les listes ACL standard et étendues peuvent être nommées pour fournir des informations sur l’objet de la liste ACL. Par exemple, nommer un ACL FTP-FILTER étendu est beaucoup mieux que d’avoir une ACL numérotée 100.

La commande de configuration globale ip access-list est utilisée pour créer une liste ACL nommée, comme illustré dans l’exemple suivant.

R1(config)# ip access-list extended FTP-FILTER R1(config-ext-nacl)# permit tcp 192.168.10.0 0.0.0.255 any eq ftp R1(config-ext-nacl)# permit tcp 192.168.10.0 0.0.0.255 any eq ftp-data R1(config-ext-nacl)#

Ce qui suit résume les règles à suivre pour les ACLs nommés.

- Attribuer un nom pour identifier l’objectif de la ACL.

- Les noms doivent se composer de caractères alphanumériques.

- Les noms ne doivent pas contenir d’espaces ni de signes de ponctuation.

- Il est conseillé d’écrire le nom en MAJUSCULES.

- Il est possible d’ajouter et de supprimer des entrées de la liste de contrôle d’accès.

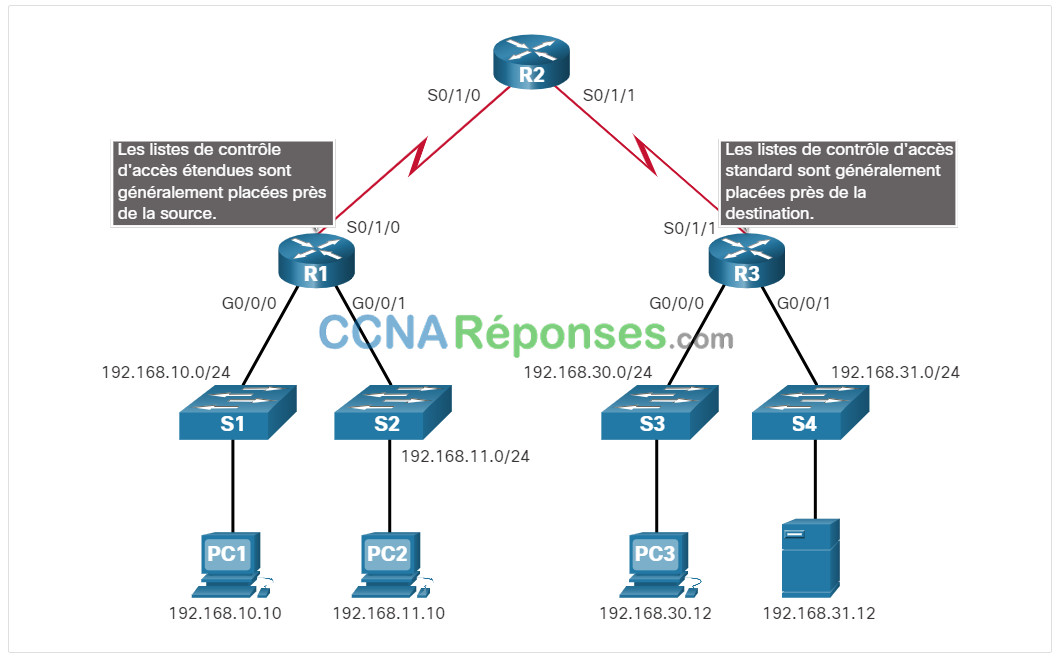

4.4.3 Positionnement des listes de contrôle d’accès

Chaque liste de contrôle d’accès doit être placée là où elle aura le plus grand impact sur les performances.

La figure illustre l’emplacement des listes ACL standard et étendues dans un réseau d’entreprise. L’administrateur souhaite empêcher le trafic provenant du réseau 192.168.10.0/24 d’atteindre le réseau 192.168.30.0/24.

Les listes de contrôle d’accès étendues doivent être placées le plus près possible de la source du trafic à filtrer. De cette manière, le trafic indésirable est refusé près du réseau source et ne traverse pas l’infrastructure de réseau.

Les listes de contrôle d’accès standard doivent être placées le plus près possible de la destination. Si une liste de contrôle d’accès standard a été placée à la source du trafic, l’instruction « permit » ou « deny » est appliquée en fonction de l’adresse source, quelle que soit la destination du trafic.

Le placement du ACL et, par conséquent, le type de ACL utilisé, peuvent également dépendre de divers facteurs énumérés dans le tableau.

| Facteurs influençant le placement des ACLs | Explication |

|---|---|

| L’ étendue du contrôle organisationnel | Le placement de l’ACL peut dépendre du fait que l’organisation contrôle ou non les réseaux source et destination. |

| Bande passante des réseaux concernés | Il peut être souhaitable de filtrer le trafic indésirable à la source pour empêcher la transmission du trafic qui consomme de la bande passante. |

| Simplicité de configuration |

|

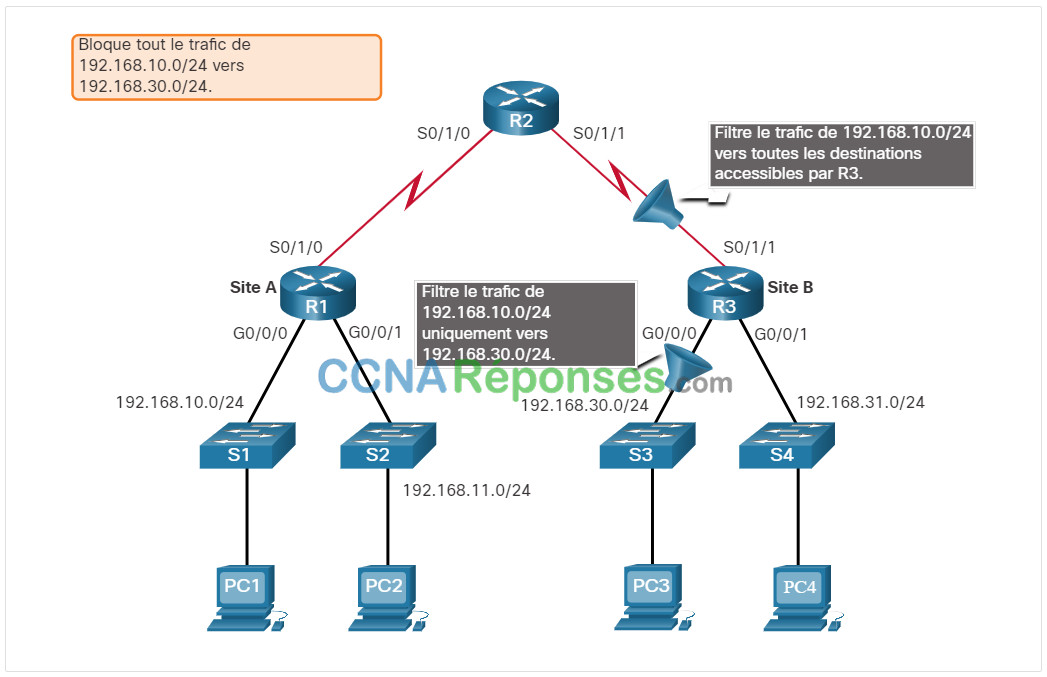

4.4.4 Exemple d’emplacement de liste de contrôle d’accès standard

Conformément aux directives relatives au placement des ACLs, les ACLs standards doivent être situés le plus près possible de la destination.

Sur la figure, l’administrateur souhaite empêcher le trafic provenant du réseau 192.168.10.0/24 d’accéder au réseau 192.168.30.0/24.

En suivant les instructions de placement de base, l’administrateur place une liste ACL standard sur le routeur R3. Il existe deux interfaces possibles sur R3 pour appliquer l’ACL standard :

Interface R3 S0/1/1 (entrante) – L’ACL standard peut être appliquée entrante sur l’interface R3 S0/1/1 pour refuser le trafic à partir du réseau .10. Cependant, il filtre également le trafic .10 vers le réseau 192.168.31.0/24 (.31 dans cet exemple). Par conséquent, l’ACL standard ne doit pas être appliquée à cette interface. Interface R3 G0/0 (sortante) – L’ACL standard peut être appliquée sortante sur l’interface R3 G0/0/0. Cela n’affecte pas les autres réseaux accessibles par R3. Les paquets du réseau .10 pourront toujours atteindre le réseau .31. C’est la meilleure interface pour placer la liste ACL standard pour répondre aux exigences de trafic.

4.4.5 Exemple d’emplacement de liste de contrôle d’accès étendue

La ACL étendu doit être situé le plus près possible de la source. Cela empêche le trafic indésirable d’être envoyé sur plusieurs réseaux pour être finalement refusé lorsqu’il atteint sa destination.

Cependant, l’organisation ne peut placer des ACLs que sur les appareils qu’elle contrôle. Par conséquent, cet emplacement doit être déterminé par la portée du contrôle dont dispose l’administrateur réseau.

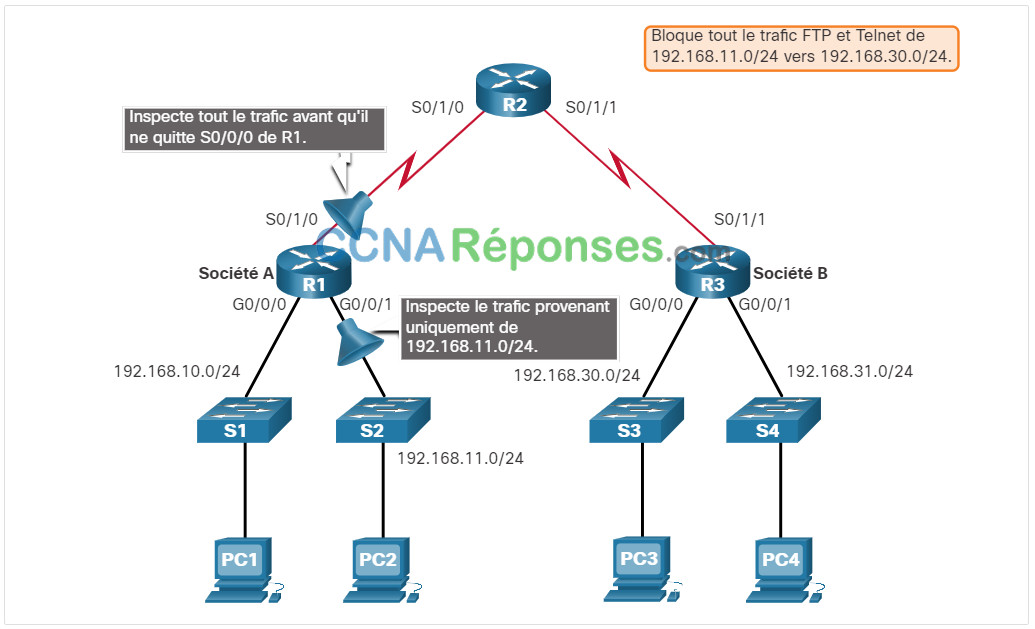

Dans la figure, par exemple, la société A veut refuser le trafic Telnet et FTP au réseau 192.168.30.0/24 de la société B à partir de son réseau 192.168.11.0/24 tout en autorisant tout autre trafic.

Il existe plusieurs façons d’atteindre ces objectifs. Un ACL étendu sur R3 permettrait d’accomplir la tâche, mais l’administrateur ne contrôle pas R3. En outre, cette solution autorise le passage du trafic indésirable sur l’ensemble du réseau avant de le bloquer lorsqu’il arrive à destination. Cette situation affecte les performances réseau globales.

La solution consiste à placer une liste ACL étendue sur R1 qui spécifie à la fois les adresses source et de destination.

La figure illustre deux interfaces possibles sur R1 pour appliquer la liste de contrôle d’accès étendue :

- Interface R1 S0/1/0 (sortante) \ – L’ACL étendue peut être appliquée sortante sur l’interface S0/1/0. Cependant, cette solution traitera tous les paquets quittant R1 y compris les paquets de 192.168.10.0/24.

- Interface R1 G0/0/1 ( entrant ) – L’ACL étendu peut être appliqué en entrée sur le G0/0/1 et seuls les paquets du réseau 192.168.11.0/24 sont soumis au traitement ACL sur R1. Puisque le filtre doit être limité aux seuls paquets quittant le réseau 192.168.11.0/24, l’application de la liste de contrôle d’accès étendue à G0/1 constitue la meilleure solution.

4.5 Module pratique et questionnaire

4.5.1 Qu’est-ce que j’ai appris dans ce module?

Objectif des ACLs

Plusieurs tâches effectuées par les routeurs nécessitent l’utilisation d’ACL pour identifier le trafic. Une liste de contrôle d’accès (ou ACL) est une série de commandes IOS qui déterminent si un routeur achemine ou abandonne les paquets en fonction des informations contenues dans l’en-tête de paquet. Un routeur n’a pas d’ACL configuré par défaut. Toutefois, lorsqu’une liste de contrôle d’accès est appliquée à une interface, le routeur évalue en outre tous les paquets réseau lorsqu’ils traversent l’interface pour déterminer s’ils peuvent être acheminés. Une ACL utilise une liste séquentielle de déclarations d’autorisation ou de refus, connues sous le nom d’ACE. Les routeurs Cisco prennent en charge deux types d’ACL : ACL standard et ACL étendues. Un ACL entrant filtre les paquets avant qu’ils ne soient acheminés vers l’interface sortante. Si le paquet est autorisé par la liste de contrôle d’accès, il est alors traité pour le routage. Les listes de contrôle d’accès sortantes filtrent les paquets après qu’ils ont été routés, et ce, quelle que soit l’interface de sortie. Lorsqu’une ACL est appliquée à une interface, elle suit une procédure d’exploitation spécifique :

- Le routeur extrait l’adresse IPv4 source de l’en-tête du paquet.

- Le routeur commence en haut de l’ACL et compare l’adresse IPv4 source à chaque ACE dans un ordre séquentiel.

- Lorsqu’une correspondance est établie, le routeur exécute l’instruction, soit en autorisant soit en refusant le paquet, et les ACE restants dans l’ACL, le cas échéant, ne sont pas analysés.

- Si l’adresse IPv4 source ne correspond à aucun ACE de l’ACL, le paquet est ignoré car un ACE de refus implicite est automatiquement appliqué à toutes les ACLs.

Masques génériques

Un ACE IPv4 utilise un masque générique 32 bits pour déterminer quels bits de l’adresse à examiner pour rechercher une correspondance. Les masques génériques sont également utilisés par le protocole de routage OSPF (Open Shortest Path First). Un masque générique est similaire à un masque de sous-réseau en ce sens qu’il utilise le processus AnDing pour identifier les bits d’une adresse IPv4 à correspondre. Cependant, ils diffèrent dans la façon dont ils correspondent aux binaires 1 et 0. Wildcard mask bit 0 correspond à la valeur de bit correspondante dans l’adresse. Wildcard mask bit 1 ignore la valeur binaire correspondante dans l’adresse. Un masque générique est utilisé pour filtrer le trafic d’un hôte, d’un sous-réseau et d’une plage d’adresses IPv4. Une autre manière de calculer un masque générique est de soustraire le masque de sous-réseau de 255.255.255.255. Travailler avec des représentations décimales de bits de masque générique binaire peut être simplifié en utilisant les mots-clés Cisco IOS host et any pour identifier les utilisations les plus courantes du masquage générique. Les mots clés réduisent les frappes ACL et facilitent la lecture de l’ACE.

Directives pour la création d’ACL

Le nombre de listes ACL pouvant être appliquées sur une interface de routeur est limité. Par exemple, une interface de routeur double empilée (c’est-à-dire IPv4 et IPv6) peut avoir jusqu’à quatre ACL appliquées. Plus précisément, une interface de routeur peut avoir une ACL IPv4 sortante, une ACL IPv4 entrante, une ACL IPv6 entrante et une ACL IPv6 sortante. Il n’est pas nécessaire de configurer les ACLs dans les deux sens. Le nombre d’ACL et leur direction appliquée à l’interface dépendront de la stratégie de sécurité de l’organisation. Une planification de base est requise avant de configurer une liste ACL et comprend les meilleures pratiques suivantes :

- Baser les ACLs sur les politiques de sécurité de l’organisation.

- Écrivez ce que vous voulez que l’ACL fasse.

- Utilisez un éditeur de texte pour créer, modifier et enregistrer les listes de contrôle d’accès.

- Documentez les ACL à l’aide de la commande remark.

- Testez vos listes de contrôle d’accès sur un réseau de développement avant de les implémenter sur un réseau de production.

Types d’ACL IPv4

Il existe deux types de listes de contrôle d’accès IPv4 Cisco : les listes standard et les listes étendues. Les ACLs standard autorisent ou refusent les paquets selon l’adresse IPv4 source uniquement. Les ACLs étendues autorisent ou refusent les paquets en fonction de l’adresse IPv4 source et de l’adresse IPv4 de destination, du type de protocole, des ports TCP ou UDP source et destination et plus encore. Les ACLs numéro 1 à 99, ou 1300 à 1999, sont des ACL standard. Les ACLs numéro 100-199, ou 2000 à 2699, sont des ACL étendues. Les ACLs nommées sont la méthode préférée à utiliser lors de la configuration des ACL. Plus précisément, les listes ACL standard et étendues peuvent être nommées pour fournir des informations sur l’objet de la liste ACL.

Ce qui suit résume les règles à suivre pour les listes de contrôle d’accès nommées :

- Attribuer un nom pour identifier l’objectif de la ACL.

- Les noms doivent se composer de caractères alphanumériques.

- Les noms ne doivent pas contenir d’espaces ni de signes de ponctuation.

- Il est conseillé d’écrire le nom en MAJUSCULES.

- Il est possible d’ajouter et de supprimer des entrées de la liste de contrôle d’accès.

Chaque liste de contrôle d’accès doit être placée là où elle aura le plus grand impact sur les performances. Les listes de contrôle d’accès étendues doivent être placées le plus près possible de la source du trafic à filtrer. De cette manière, le trafic indésirable est refusé près du réseau source et ne traverse pas l’infrastructure de réseau. Les listes de contrôle d’accès standard doivent être placées le plus près possible de la destination. Si une liste de contrôle d’accès standard a été placée à la source du trafic, l’instruction « permit » ou « deny » est appliquée en fonction de l’adresse source, quelle que soit la destination du trafic. Le placement de l’ACL peut dépendre de l’étendue du contrôle organisationnel, de la bande passante des réseaux et de la facilité de configuration.