11.0 Introduction

11.0.1 Pourquoi devrais-je prendre ce module?

Bienvenue dans le module de configuration de la sécurité de commutateur !

Votre responsabilité en tant que professionnel du réseau est de garantir la sécurité du réseau. La plupart du temps, nous ne pensons qu’aux attaques de sécurité provenant de l’extérieur du réseau, mais les menaces peuvent également provenir de l’intérieur du réseau. Ces menaces se présentent sous diverses formes, depuis un employé qui ajoute discrètement un commutateur Ethernet au réseau de l’entreprise pour disposer un grand nombre de ports jusqu’aux attaques malveillantes provoquées par un employé insatisfait. Votre devoir de protéger le réseau et de vous assurer que les opérations commerciales se poursuivent sans compromis.

Comment garder le réseau sûr et stable? Comment le protégeons-nous contre les attaques malveillantes au sein du réseau? Comment pouvons-nous nous assurer que les employés n’ajoutent pas de commutateurs, serveurs et autres périphériques au réseau qui pourraient compromettre les opérations réseau?

Ce module est votre introduction pour sécuriser votre réseau de l’intérieur!

11.0.2 Qu’est-ce que je vais apprendre dans ce module?

Titre du module: Configuration de la Sécurité du Commutateur

Objectif du Module: Configurer la sécurité des commutateurs pour atténuer les attaques LAN.

| Titre du Rubrique | Objectif du rubrique |

|---|---|

| Mise en œuvre de la sécurité des ports | Mettre en œuvre la sécurité des ports pour atténuer les attaques de table d’adresses MAC. |

| Atténuer les attaques VLAN | Expliquer comment configurer le DTP et le VLAN natif pour atténuer les attaques de VLAN. |

| Atténuer les attaques du DHCP | Expliquer comment configurer l’espionnage DHCP pour atténuer les attaques DHCP. |

| Atténuer les attaques d’ARP | Configurer l’inspection d’ARP pour atténuer les attaques d’ARP. |

| Atténuer les attaques STP | Expliquer comment configurer PortFast et BPDU Guard pour atténuer les attaques STP. |

11.1 Mise en œuvre de la sécurité des ports

11.1.1 Sécurisation des ports inutilisés

Les appareils de couche 2 sont considérés la liaison le plus faible de l’infrastructure de sécurité d’une entreprise. Les attaques de couche 2 sont parmi les plus faciles à déployer pour les pirates, mais ces menaces peuvent également être atténuées avec certaines solutions de couche 2 courantes.

Tous les ports (interfaces) du commutateur doivent être sécurisés avant que le commutateur soit déployé pour une utilisation en production. La façon dont un port est sécurisé dépend de sa fonction.

Une méthode simple que nombreux administrateurs utilisent pour aider à sécuriser le réseau contre les accès non autorisé est de désactiver tous les ports qui ne sont pas exploités sur un commutateur. Par exemple, si un commutateur Catalyst 2960 a 24 ports et si trois connexions Fast Ethernet sont utilisées, il est conseillé de désactiver les 21 ports inutilisés. Naviguez vers chaque port inutilisé et exécutez la commande shutdown de Cisco IOS. Si un port doit être réactivé plus tard,il peut être activé en exécutant la commande no shutdown .

Pour configurer une gamma de ports, exécutez la commande interface range .

Switch(config)# interface range type module/first-number – last-number

Par exemple, pour désactiver les ports Fa0 / 8 à Fa0 / 24 sur S1, vous devez exécuter la commande suivante.

S1(config)# interface range fa0/8 - 24 S1(config-if-range)# shutdown %LINK-5-CHANGED: Interface FastEthernet0/8, changed state to administratively down (output omitted) %LINK-5-CHANGED: Interface FastEthernet0/24, changed state to administratively down S1(config-if-range)#

11.1.2 Atténuation des attaques de table d’adresses MAC

La méthode la plus simple et la plus efficace qui permet d’éviter la saturation des attaques de la tableau adresse MAC est d’activer la sécurité des ports.

La sécurité des ports limite le nombre d’adresses MAC autorisées sur un port. Il permet à un administrateur de configurer manuellement les adresses MAC d’un port ou de permettre au commutateur d’apprendre dynamiquement un nombre limité d’adresses MAC. Lorsqu’un port configuré avec la sécurité des ports reçoit une trame, le système recherche l’adresse MAC source de la trame dans la liste des adresses source sécurisées qui ont été configurées manuellement ou automatiquement (par apprentissage) sur le port.

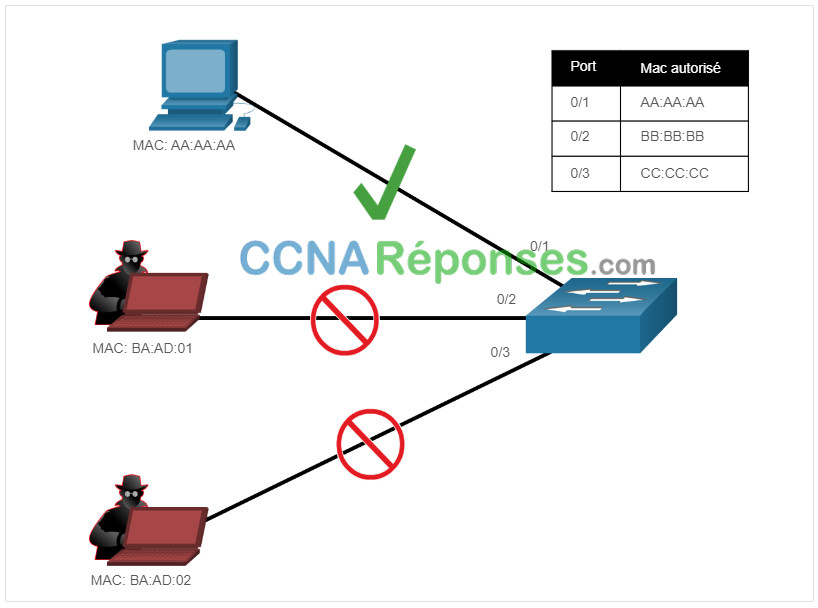

En limitant le nombre d’adresses MAC autorisées sur un port à un, la sécurité du port peut être utilisée pour contrôler l’accès non autorisé au réseau, comme illustré dans la figure.

Remarque: Les adresses MAC sont représentées comme 24 bits pour la simplicité.

11.1.3 Activer la sécurité des ports

Notez que dans l’exemple, la commande switchport port-security a été refusée. En effet, la sécurité des ports ne peut être configurée que sur des ports d’accès configurés manuellement ou des ports de trunc de réseau configurés manuellement. Par défaut, les ports de commutateur de couche 2 sont réglés sur l’auto dynamique (trunking activée). Par conséquent, dans l’exemple, le port est configuré avec la commande de configuration de l’interface switchport mode access .

Remarque: la sécurité des ports trunc dépasse le cadre de ce cours.

S1(config)# interface f0/1 S1(config-if)# switchport port-security Command rejected: FastEthernet0/1 is a dynamic port. S1(config-if)# switchport mode access S1(config-if)# switchport port-security S1(config-if)# end S1#

Exécutez la commande show port-security interfacepour afficher les paramètres de sécurité de port actuels pour FastEthernet 0/1,comme illustré dans l’exemple. Notez comment la sécurité des ports est activée, le mode de violation est arrêté et comment le nombre maximal d’adresses MAC est 1. Si un périphérique est connecté au port, le commutateur ajoute automatiquement l’adresse MAC du périphérique en tant que MAC sécurisé. Dans cet exemple, aucun périphérique n’est connecté au port.

S1# show port-security interface f0/1 Port Security : Enabled Port Status : Secure-down Violation Mode : Shutdown Aging Time : 0 mins Aging Type : Absolute SecureStatic Address Aging : Disabled Maximum MAC Addresses : 1 Total MAC Addresses : 0 Configured MAC Addresses : 0 Sticky MAC Addresses : 0 Last Source Address:Vlan : 0000.0000.0000:0 Security Violation Count : 0 S1#

Remarque: si un port actif est configuré avec la commande switchport port-security et que plusieurs périphériques sont connectés à ce port, le port passera à l’état désactivé par erreur. Cette condition est abordée plus tard dans cette rubrique.

Une fois la sécurité des ports est activée, d’autres spécificités de sécurité des ports peuvent être configurées, comme illustré dans l’exemple.

S1(config-if)# switchport port-security ? aging Port-security aging commands mac-address Secure mac address maximum Max secure addresses violation Security violation mode S1(config-if)# switchport port-security

11.1.4 Limiter et apprendre les adresses MAC

Pour définir le nombre maximal d’adresses MAC autorisées sur un port, utilisez la commande suivante:

Switch(config-if)# switchport port-security maximum value

La valeur de sécurité du port par défaut est 1. Le nombre maximal d’adresses MAC sécurisées qui puissent être configurées dépend du commutateur et de l’IOS. Dans cet exemple, le maximum est 8192.

S1(config)# interface f0/1 S1(config-if)# switchport port-security maximum ? <1-8192> Maximum addresses S1(config-if)# switchport port-security maximum

Le commutateur est configuré pour en savoir plus sur les adresses MAC sur un port sécurisé de trois manières:

1. Configuration manuelle

L’administrateur configure manuellement une ou des adresses MAC statiques à l’aide de la commande suivante pour chaque adresse MAC sécurisée sur le port:

Switch(config-if)# switchport port-security mac-address mac-address

2. Apprentissage dynamique

Lorsque la commande switchport port-security est exécutée, le MAC source actuel pour le périphérique connecté au port est automatiquement sécurisé mais n’est pas ajouté à la configuration en cours. Si le commutateur est redémarré, le port devra réapprendre l’adresse MAC du périphérique.

[/alert-announce]

3. Apprentissage dynamique – Sticky

L’administrateur peut activer le commutateur pour apprendre dynamiquement l’adresse MAC et le «coller» à la configuration en cours en utilisant la commande suivante:

Switch(config-if)# switchport port-security mac-address sticky

[/alert-announce]

En conservant la configuration en cours, l’apprentissage dynamique d’adresse MAC sera enregistrée dans la NVRAM.

L’exemple illustre une configuration complète de sécurité de port pour FastEthernet 0/1. L’administrateur spécifie un maximum de 4 adresses MAC, configure manuellement une adresse MAC sécurisée, puis configure le port pour apprendre dynamiquement des adresses MAC sécurisées supplémentaires jusqu’à 4 adresses MAC sécurisées au maximum. Utilisez les commandes show port-security interface et show port-security address pour vérifier la configuration.

*Mar 1 00:12:38.179: %LINK-3-UPDOWN: Interface FastEthernet0/1, changed state to up

*Mar 1 00:12:39.194: %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/1, changed state to up

S1#conf t

Enter configuration commands, one per line. End with CNTL/Z.

S1(config)#

S1(config)# interface fa0/1

S1(config-if)# switchport mode access

S1(config-if)# switchport port-security

S1(config-if)# switchport port-security maximum 2

S1(config-if)# switchport port-security mac-address aaaa.bbbb.1234

S1(config-if)# switchport port-security mac-address sticky

S1(config-if)# end

S1# show port-security interface fa0/1

Port Security : Enabled

Port Status : Secure-up

Violation Mode : Shutdown

Aging Time : 0 mins

Aging Type : Absolute

SecureStatic Address Aging : Disabled

Maximum MAC Addresses : 2

Total MAC Addresses : 2

Configured MAC Addresses : 1

Sticky MAC Addresses : 1

Last Source Address:Vlan : a41f.7272.676a:1

Security Violation Count : 0

S1# show port-security address

Secure Mac Address Table

-----------------------------------------------------------------------------

Vlan Mac Address Type Ports Remaining Age

(mins)

---- ----------- ---- ----- -------------

1 a41f.7272.676a SecureSticky Fa0/1 -

1 aaaa.bbbb.1234 SecureConfigured Fa0/1 -

-----------------------------------------------------------------------------

Total Addresses in System (excluding one mac per port) : 1

Max Addresses limit in System (excluding one mac per port) : 8192

S1#

The output of the show port-security interface command verifies that port security is enabled, there is a host connected to the port (i.e., Secure-up), a total of 2 MAC addresses will be allowed, and S1 has learned one MAC address statically and one MAC address dynamically (i.e., sticky).

The output of the show port-security address command lists the two learned MAC addresses.

11.1.5 Obsolescence de la sécurité des ports

L’obsolescence de la sécurité des ports peut être utilisée pour définir le temps d’obsolescence des adresses sécurisées statiques et dynamiques sur un port. Deux types d’obsolescence sont pris en charge par port:

- Absolue – Les adresses sécurisées sur le port sont supprimées après le temps d’obsolescence spécifié.

- Inactivité – Les adresses sécurisées sur le port sont supprimées uniquement si elles sont inactives pendant la durée d’obsolescence spécifiée.

Utilisez l’obsolescence pour supprimer les adresses MAC sécurisées sur un port sécurisé sans supprimer manuellement les adresses MAC sécurisées existantes. Les limites de temps d’obsolescence peuvent également être augmentés pour garantir que les anciennes adresses MAC sécurisées persistent, même lorsque de nouvelles adresses MAC sont ajoutées. l’obsolescence des adresses sécurisées configurées statiquement peut être activé ou désactivé par port.

Exécutez la commande switchport port-security aging pour activer ou désactiver l’obsolescence statique pour le port sécurisé, ou pour définir le temps ou le type d’obsolescence.

Switch(config-if)# switchport port-security aging

{ static | time time | type {absolute | inactivity}}

Les paramètres de la commande sont décrits dans le tableau.

| Paramètre | Description |

|---|---|

statique |

Activez la commande aging pour les adresses sécurisées configurées statiquement sur ce port. |

time time |

Spécifiez aging time pour ce port. La gamme est de 0 à 1440 minutes. Si Si le temps est 0, aging est désactivé pour ce |

Aging Type : Absolute |

Réglez Absolute Aging Type Toutes les adresses sécurisées sur l’age de ce port expire exactement après le temps (en minutes) spécifié et sont supprimés de la liste d’adresse sécurisé. |

Aging Type : Inactivity |

Réglez Inactivity Aging Type Les adresses sécurisées sur ce port expirent uniquement s’il n’y a pas de trafic de données provenant de l’adresse source sécurisée pour une période de temps spécifiée. |

Remarque: Les adresses MAC sont représentées comme 24 bits pour la simplicité.

L’exemple montre un administrateur configurant le type d’obsolescence (aging type) à 10 minutes d’inactivité et en exécutant la commande show port-security interface pour vérifier la configuration.

S1(config)# interface fa0/1 S1(config-if)# switchport port-security aging time 10 S1(config-if)# switchport port-security aging type inactivity S1(config-if)# end S1# show port-security interface fa0/1 Port Security : Enabled Port Status : Secure-up Violation Mode : Shutdown Aging Time : 10 mins Aging Type : Inactivity SecureStatic Address Aging : Disabled Maximum MAC Addresses : 2 Total MAC Addresses : 2 Configured MAC Addresses : 1 Sticky MAC Addresses : 1 Last Source Address:Vlan : a41f.7272.676a:1 Security Violation Count : 0 S1#

11.1.6 Modes de Violation de la Sécurité des Ports

Si l’adresse MAC d’un périphérique connecté au port est différent de la liste des adresses sécurisées, alors une violation de port se produit. Par défaut, le port entre l’état error-disabled.

Pour définir le mode de violation de sécurité du port, exécutez la commande suivante:

Switch(config-if)# switchport port-security violation { protect | restrict | shutdown}

Le tableau suivant indique la réaction d’un commutateur selon le mode de violation configuré.

Security Violation Mode Descriptions

| Mode | Description |

|---|---|

Démarrer (par défaut) |

Le port passe immédiatement à l’état désactivé par erreur, éteint la le voyant du port et envoie un message Syslog. Il incrémente le compteur de violations. Compteur Lorsqu’un port sécurisé est dans l’état désactivé par erreur, un un administrateur doit le réactiver en entrant le shutdown et no shutdown commands. |

restreindre |

Le port supprime les paquets avec des adresses source MAC inconnues jusqu’à ce que vous supprimez un un nombre suffisant d’adresses MAC sécurisées pour descendre en dessous du maximum valeur ou augmentez la valeur maximale. Ce mode provoque la sécurité de violation compteur pour augmenter et générer un message syslog. |

protéger |

Il s’agit du mode de violation de sécurité le moins sécurisé. Le port supprime les paquets avec des adresses source MAC inconnues jusqu’à ce que vous supprimez un un nombre suffisant d’adresses MAC sécurisées pour descendre en dessous du maximum ou augmentez la valeur maximale. No syslog message est envoyé. |

Security Violation Mode Comparison

| Mode de Violation | Rejeter un trafic illégal | Envoi d’un message Syslog | Incrémentation du Compteur de Violation | Arrêt du port |

|---|---|---|---|---|

| Protéger | Oui | Non | Non | Non |

| Restreindre | Oui | Oui | Oui | Non |

| Arrêt | Oui | Oui | Oui | Oui |

L’exemple indique qu’un administrateur modifie la violation de sécurité pour «Restreindre». Le résultat de commande show port-security interface confirme que la modification a été effectuée.

S1(config)# interface f0/1 S1(config-if)# switchport port-security violation restrict S1(config-if)# end S1# S1# show port-security interface f0/1 Port Security : Enabled Port Status : Secure-up Violation Mode : Restrict Aging Time : 10 mins Aging Type : Inactivity SecureStatic Address Aging : Disabled Maximum MAC Addresses : 2 Total MAC Addresses : 2 Configured MAC Addresses : 1 Sticky MAC Addresses : 1 Last Source Address:Vlan : a41f.7272.676a:1 Security Violation Count : 0 S1#

11.1.7 Ports en état error-disabled

Quand un port est arrêté et placé dans l’état error-disabled, aucun trafic n’est envoyé ou reçu sur ce port. Une série de messages liés à la sécurité des ports s’affiche sur la console, comme illustré dans l’exemple suivant.

S1(config)# int fa0/1 S1(config-if)# switchport port-security violation shutdown S1(config-if)# end S1# *Mar 1 00:24:15.599: %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/1, changed state to down *Mar 1 00:24:16.606: %LINK-3-UPDOWN: Interface FastEthernet0/1, changed state to down *Mar 1 00:24:19.114: %LINK-3-UPDOWN: Interface FastEthernet0/1, changed state to up *Mar 1 00:24:20.121: %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/1, changed state to up S1# *Mar 1 00:24:32.829: %PM-4-ERR_DISABLE: psecure-violation error detected on Fa0/1, putting Fa0/1 in err-disable state *Mar 1 00:24:32.838: %PORT_SECURITY-2-PSECURE_VIOLATION: Security violation occurred, caused by MAC address a41f.7273.018c on port FastEthernet0/1. *Mar 1 00:24:33.836: %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/1, changed state to down *Mar 1 00:24:34.843: %LINK-3-UPDOWN: Interface FastEthernet0/1, changed state to down S1#

Remarque: le protocole du port et l’état de la liaison passent à l’état bas et le voyant du port est éteint.

Dans l’exemple, la commande show interface identifie l’état du port comme étant error-disabled. Le résultat de la commande show port-security interface affiche désormais l’état du port comme étant secure-shutdown. Le compteur de violation de sécurité incrémente par 1.

S1# show interface fa0/1 | include down FastEthernet0/18 is down, line protocol is down (err-disabled) (output omitted) S1# show port-security interface fa0/1 Port Security : Enabled Port Status : Secure-shutdown Violation Mode : Shutdown Aging Time : 10 mins Aging Type : Inactivity SecureStatic Address Aging : Disabled Maximum MAC Addresses : 2 Total MAC Addresses : 2 Configured MAC Addresses : 1 Sticky MAC Addresses : 1 Last Source Address:Vlan : a41f.7273.018c:1 Security Violation Count : 1 S1#

L’administrateur doit déterminer la cause de la violation de sécurité. Si un périphérique non autorisé est connecté à un port sécurisé, la menace de sécurité est éliminée avant de réactiver le port.

Pour réactiver le port, utilisez d’abord la commande shutdown puis utilisez la commande no shutdown pour que le port soit fonctionnel, comme indiqué dans l’exemple.

S1(config)# interface fa0/1 S1(config-if)# shutdown S1(config-if)# *Mar 1 00:39:54.981: %LINK-5-CHANGED: Interface FastEthernet0/1, changed state to administratively down S1(config-if)# no shutdown S1(config-if)# *Mar 1 00:40:04.275: %LINK-3-UPDOWN: Interface FastEthernet0/1, changed state to up *Mar 1 00:40:05.282: %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/1, changed state to up S1(config-if)#

11.1.8 Vérification de la sécurité des ports

Après avoir configuré la sécurité des ports sur un commutateur, examinez chaque interface pour vérifier que la sécurité des ports est correctement définie et assurez-vous que les adresses MAC statiques ont été correctement configurées.

Sécurité du port pour toutes les interfaces

Pour afficher les paramètres de sécurité des ports pour un commutateur, utilisez la commande show port-security. L’exemple indique que les 24 interfaces sont configurées avec la commande switchport port-security car le maximum autorisé est 1 et le mode de violation est arrêté. Aucun appareil n’est connecté. Par conséquent, le CurrentAddr (Count) est 0 pour chaque interface.

S1# show port-security

Secure Port MaxSecureAddr CurrentAddr SecurityViolation Security Action

(Count) (Count) (Count)

---------------------------------------------------------------------------

Fa0/1 2 2 0 Shutdown

---------------------------------------------------------------------------

Total Addresses in System (excluding one mac per port) : 1

Max Addresses limit in System (excluding one mac per port) : 8192

S1#

Sécurité du port pour une interface spécifique

Utilisez la commande show port-security interface pour afficher les détails d’une interface spécifique, comme indiqué précédemment et dans cet exemple.

S1# show port-security interface fastethernet 0/1 Port Security : Enabled Port Status : Secure-up Violation Mode : Shutdown Aging Time : 10 mins Aging Type : Inactivity SecureStatic Address Aging : Disabled Maximum MAC Addresses : 2 Total MAC Addresses : 2 Configured MAC Addresses : 1 Sticky MAC Addresses : 1 Last Source Address:Vlan : a41f.7273.018c:1 Security Violation Count : 0 S1#

Vérifiez les adresses MAC apprises

Pour vérifier que les adresses MAC «collent» à la configuration, utilisez la commande show run comme indiqué dans l’exemple pour FastEthernet 0/19.

S1# show run interface fa0/1 Building configuration... Current configuration : 365 bytes ! interface FastEthernet0/1 switchport mode access switchport port-security maximum 2 switchport port-security mac-address sticky switchport port-security mac-address sticky a41f.7272.676a switchport port-security mac-address aaaa.bbbb.1234 switchport port-security aging time 10 switchport port-security aging type inactivity switchport port-security end S1#

Vérification des adresses MAC sécurisées

Pour afficher toutes les adresses MAC sécurisées configurées manuellement ou apprises dynamiquement sur toutes les interfaces de commutateur, utilisez la commande show port-security address comme indiqué dans l’exemple.

S1# show port-security address

Secure Mac Address Table

-----------------------------------------------------------------------------

Vlan Mac Address Type Ports Remaining Age

(mins)

---- ----------- ---- ----- -------------

1 a41f.7272.676a SecureSticky Fa0/1 -

1 aaaa.bbbb.1234 SecureConfigured Fa0/1 -

-----------------------------------------------------------------------------

Total Addresses in System (excluding one mac per port) : 1

Max Addresses limit in System (excluding one mac per port) : 8192

S1#

11.1.9 Vérificateur de syntaxe – Mettez en œuvre la sécurité des ports

Mettre en œuvre la sécurité des ports pour une interface de commutateur en fonction des exigences spécifiées

Vous êtes actuellement connecté à S1. Configurez FastEthernet 0/5 pour la sécurité des ports en utilisant les exigences suivantes:

- Utilisez le nom d’interface fa0 / 5 pour passer en mode de configuration d’interface.

- Activez le port pour le mode d’accès.

- Activez la sécurité des ports

- Définissez le nombre maximal d’adresses MAC à 3.

- Configurez statiquement l’adresse MAC aaaa.bbbb.1234.

- Configurez le port pour apprendre dynamiquement des adresses MAC supplémentaires et les ajouter dynamiquement à la configuration courante.

- Revenir au mode d’exécution privilégié.

S1(config)#interface fa0/5 S1(config-if)#switchport mode access S1(config-if)#switchport port-security S1(config-if)#switchport port-security maximum 3 S1(config-if)#switchport port-security mac-address aaaa.bbbb.1234 S1(config-if)#switchport port-security mac-address sticky S1(config-if)#end

Exécutez la commande pour vérifier la sécurité des ports pour toutes les interfaces.

S1#show port-security

Secure Port MaxSecureAddr CurrentAddr SecurityViolation Security Action

(Count) (Count) (Count)

---------------------------------------------------------------------------

Fa0/5 3 2 0 Shutdown

---------------------------------------------------------------------------

Total Addresses in System (excluding one mac per port) : 0

Max Addresses limit in System (excluding one mac per port) : 8192

Exécutez la commande pour vérifier la sécurité des ports sur FastEthernet 0/5. Utilisez fa0/5 pour le nom de l’interface.

S1#show port-security interface fa0/5 Port Security : Enabled Port Status : Secure-up Violation Mode : Shutdown Aging Time : 0 mins Aging Type : Absolute SecureStatic Address Aging : Disabled Maximum MAC Addresses : 3 Total MAC Addresses : 2 Configured MAC Addresses : 1 Sticky MAC Addresses : 1 Last Source Address:Vlan : 0090.2135.6B8C:1 Security Violation Count : 0

Entrez la commande qui affichera toutes les adresses pour vérifier que les adresses MAC configurées manuellement et apprises dynamiquement sont dans la configuration en cours d’exécution.

S1#show port-security address

Secure Mac Address Table

-----------------------------------------------------------------------------

Vlan Mac Address Type Ports Remaining Age

(mins)

---- ----------- ---- ----- -------------

1 0090.2135.6b8c SecureSticky Fa0/5 -

1 aaaa.bbbb.1234 SecureConfigured Fa0/5 -

-----------------------------------------------------------------------------

Total Addresses in System (excluding one mac per port) : 0

Max Addresses limit in System (excluding one mac per port) : 8192

Vous avez correctement configuré et vérifié la sécurité des ports pour l’interface.

11.1.10 Packet Tracer – Mettre en œuvre la sécurité des ports

Dans cette activité, vous allez configurer et vérifier la sécurité des ports sur un commutateur. La sécurité des ports vous permet de limiter le trafic d’entrée d’un port en limitant les adresses MAC autorisées à envoyer du trafic sur ce port.

11.2 Atténuer les attaques VLAN

11.2.1 Revision des attaques de VLAN

En bref, Une attaque par saut de VLAN peut être lancée de trois manières:

- Usurpation des messages DTP de l’hôte attaquant pour que le commutateur passe en mode de trunking. À partir de là, l’attaquant peut envoyer du trafic étiqueté avec le VLAN cible, et le commutateur délivre ensuite les paquets à la destination.

- Présentation d’un commutateur indésirable et activation de trunking. L’attaquant peut alors accéder à tous les VLAN sur le commutateur victime à partir du commutateur non autorisé.

- Un autre type d’attaque par saut de VLAN est une attaque à double étiquète (ou à double encapsulation). Cette attaque profite de la façon dont le matériel de la plupart des commutateurs fonctionne.

11.2.2 Les Étapes pour atténuer les attaques par sauts de VLAN

Utilisez les étapes suivantes pour atténuer les attaques par saut de VLAN:

Étape 1: désactivez les négociations DTP (jonction automatique) sur les ports sans trunc à l’aide de la commande de configuration de l’interface switchport mode access .

Étape 2: désactivez les ports inutilisés et placez-les dans un VLAN inutilisé.

Étape 3: Activez manuellement la liaison de jonction sur un port de jonction à l’aide de la commande switchport mode trunk .

Étape 4: désactivez les négociations DTP (trunking automatique) sur les ports de jonction à l’aide de la commande switchport nonegotiate .

Étape 5: définissez le VLAN natif sur un VLAN autre que VLAN 1 à l’aide de la commande switchport trunk native vlan vlan_number.

Par exemple, supposez ce qui suit:

- Les ports FastEthernet 0/1 à fa0 / 16 sont des ports d’accès actifs

- Les ports FastEthernet 0/17 à 0/24 ne sont pas actuellement utilisés

- 53/5000 Les ports FastEthernet 0/21 à 0/20 sont des ports de trunc.

Le saut de VLAN peut être atténué en mettant en œuvre la configuration suivante.

S1(config)# interface range fa0/1 - 16 S1(config-if-range)# switchport mode access S1(config-if-range)# exit S1(config)# S1(config)# interface range fa0/17 - 20 S1(config-if-range)# switchport mode access S1(config-if-range)# switchport access vlan 1000 S1(config-if-range)# shutdown S1(config-if-range)# exit S1(config)# S1(config)# interface range fa0/21 - 24 S1(config-if-range)# switchport mode trunk S1(config-if-range)# switchport nonegotiate S1(config-if-range)# switchport trunk native vlan 999 S1(config-if-range)# end S1#

- Les ports FastEthernet 0/1 à 0/16 sont des ports d’accès donc trunking est désactivée en leur faisant explicitement des ports d’accès.

- Les ports FastEthernet 0/17 à 0/20 sont des ports inutilisés et sont désactivés et affectés à un VLAN inutilisé.

- Les ports FastEthernet 0/21 à 0/24 sont des liaisons de trunc et sont activés manuellement en tant que truncs avec DTP désactivé. Le VLAN natif passe également du VLAN 1 par défaut à un VLAN 999 inutilisé.

11.2.3 Vérificateur de syntaxe – Atténuer les attaques par sauts de VLAN

Atténuez les attaques par sauts de VLAN sur le commutateur en fonction des exigences spécifiées.

Vous êtes actuellement connecté à S1. L’état des ports est comme suivant:

- Les ports FastEthernet 0/1 à 0/4 sont utilisés pour le trunc avec d’autres commutateurs.

- Les ports FastEthernet 0/5 à 0/10 ne sont pas utilisés.

- Les ports FastEthernet 0/11 à 0/24 ne sont pas actuellement utilisés

Utilisez interface range fa0/1 – 4 pour passer en mode de configuration d’interface pour les truncs.

S1(config)#interface range fa0/1 - 4

Configurez les interfaces comme liaison truncs non négociatrices affectées au VLAN 99 par défaut.

S1(config-if-range)#switchport mode trunk S1(config-if-range)#switchport nonegotiate S1(config-if-range)#switchport trunk native vlan 99 S1(config-if-range)# exit

Utilisez interface range fa0/5 – 10 pour entrer en mode de configuration d’interface pour les truncs.

S1(config)#interface range fa0/5 - 10

Configurez les ports inutilisés comme ports d’accès, affectez-les au VLAN 86 et arrêtez les ports.

S1(config-if-range)#switchport mode access S1(config-if-range)#switchport access vlan 86 % Access VLAN does not exist. Creating vlan 86 S1(config-if-range)#shutdown *Mar 1 00:28:48.883: %LINK-5-CHANGED: Interface FastEthernet0/5, changed state to administratively down *Mar 1 00:28:48.900: %LINK-5-CHANGED: Interface FastEthernet0/6, changed state to administratively down *Mar 1 00:28:48.908: %LINK-5-CHANGED: Interface FastEthernet0/7, changed state to administratively down *Mar 1 00:28:48.917: %LINK-5-CHANGED: Interface FastEthernet0/8, changed state to administratively down *Mar 1 00:28:48.942: %LINK-5-CHANGED: Interface FastEthernet0/9, changed state to administratively down *Mar 1 00:28:48.950: %LINK-5-CHANGED: Interface FastEthernet0/10, changed state to administratively down *Mar 1 00:28:49.890: %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/5, changed state to down *Mar 1 00:28:49.907: %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/6, changed state to down S1(config-if-range)# exit

Utilisez interface range fa0/11 – 24 pour entrer dans le mode de configuration d’interface pour les ports actifs, puis configurez-les pour empêcher le trunc.

S1(config)#interface range fa0/11 - 24 S1(config-if-range)#switchport mode access S1(config-if-range)# end S1#

Vous avez réussi à atténuer les attaques par sauts de VLAN sur ce commutateur.

11.3 Atténuer les attaques DHCP

11.3.1 Révision des attaques DHCP

L’objectif d’une attaque par insuffisance de resources DHCP est de créer un déni de service (DoS) pour connecter les clients. Les attaques par insuffisance des ressources DHCP reposent sur un outil d’attaque,par exemple, Gobbler. Rappelez-vous que les attaques d’insuffisance DHCP peuvent être efficacement atténuées en utilisant la sécurité des ports car Gobbler utilise une adresse MAC source unique pour chaque demande DHCP envoyée.

Cependant, l’atténuation des attaques d’usurpation DHCP nécessite plus de protection. Gobbler peut être configuré pour utiliser l’adresse MAC de l’interface réelle comme adresse Ethernet source, mais indiquer une adresse Ethernet différente dans la charge utile DHCP. Cela rendrait la sécurité du port inefficace car l’adresse MAC source serait légitime.

Les attaques d’usurpation DHCP peuvent être atténuées en utilisant l’espionnage DHCP sur les ports approuvés.

11.3.2 Espionnage (snooping) DHCP

L’espionnage DHCP ne dépend pas des adresses MAC source. Au lieu de cela, l’espionnage DHCP détermine si les messages DHCP proviennent d’une source de confiance ou non approuvée configurée administrativement. Il filtre ensuite les messages DHCP et limite la fiabilité du trafic DHCP de sources qui ne sont pas approuvé.

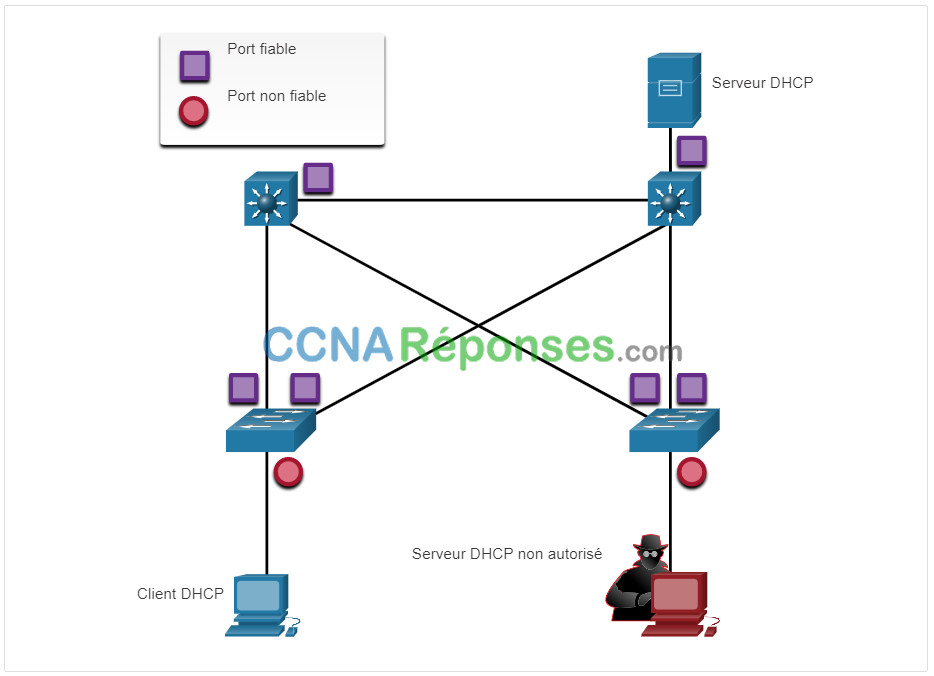

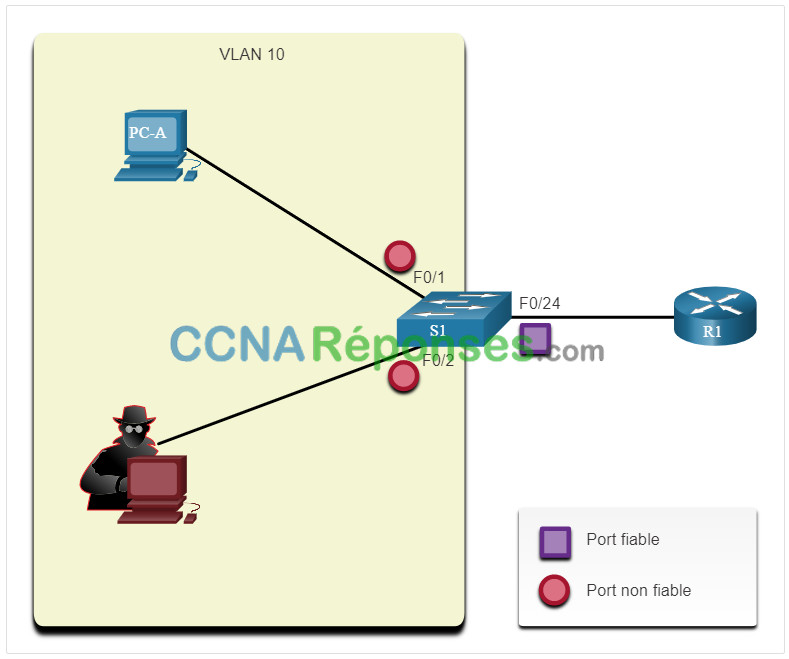

Les périphériques sous contrôle administratif (par exemple, les commutateurs, les routeurs et les serveurs) sont des sources fiables. Tout appareil placé en dehors le pare-feu ou en dehors de votre réseau est une source non fiable. Par ailleurs, tous les ports d’accès sont généralement traités comme des sources non fiables. La figure montre un exemple de ports approuvés et non approuvés.

Notez que le serveur DHCP rouge serait sur un port non approuvé après avoir activé l’espionnage DHCP. Toutes les interfaces sont traitées comme non fiables par défaut. Les interfaces approuvées sont généralement des liaisons de trunc et des ports directement connectés à un serveur DHCP légitime. Ces interfaces doivent être explicitement configurées comme approuvées.

Une table DHCP est créée qui inclut l’adresse MAC source d’un périphérique sur un port non approuvé et l’adresse IP attribuée par le serveur DHCP à ce périphérique. L’adresse MAC et l’adresse IP sont liées ensemble. Par conséquent, cette table est appelé table de liaison d’espionnage DHCP.

11.3.3 Étapes pour implémenter l’espionnage DHCP

Utilisez les étapes suivantes pour activer l’espionnage DHCP (snooping):

Étape 1. Activez l’espionnage DHCP à l’aide de la commande de configuration globale ip dhcp snooping .

Étape 2. Sur les ports approuvés, configurez l’interface avec la commande ip dhcp snooping trust.

Étape 3: Limitez le nombre de messages de découverte DHCP pouvant être reçus par seconde sur les ports non approuvés à l’aide de la commande de configuration d’interface ip dhcp snooping limit rate .

Étape 4. Activez la surveillance DHCP par VLAN ou par une plage de VLAN à l’aide de la commande de configuration globale ip dhcp snooping vlan.

11.3.4 Exemple de configuration de l’espionnage DHCP:

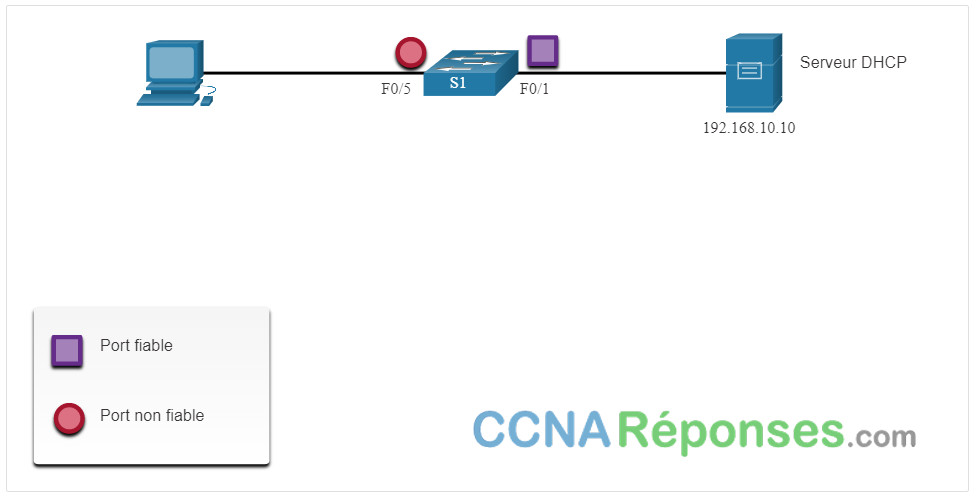

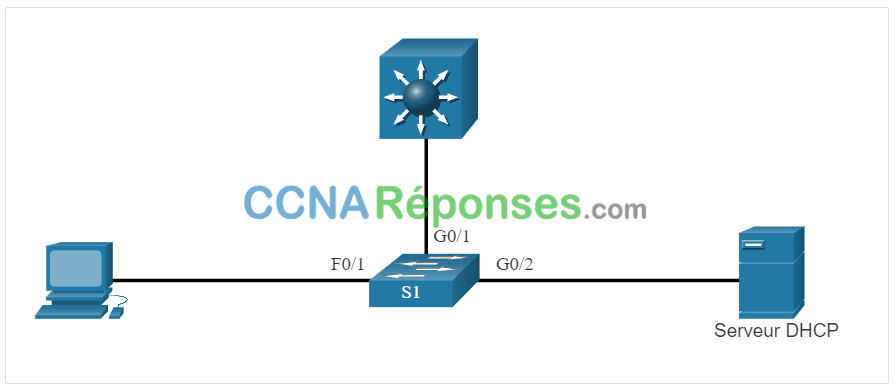

La topologie de référence pour cet exemple d’espionnage DHCP est illustrée dans la figure. Notez que F0 / 5 est un port non approuvé car il se connecte à un PC. F0 / 1 est un port approuvé car il se connecte au serveur DHCP.

Voici un exemple de configuration de l’espionnage DHCP sur S1. Remarquez comment l’espionnage DHCP est activée pour la première fois. Alors l’interface en amont du serveur DHCP est explicitement approuvée. Ensuite, la gamma de ports FastEthernet de F0 / 5 à F0 / 24 n’est pas approuvée par défaut, donc une limite de débit est fixée à six paquets par seconde. Enfin, l’espionnage DHCP est activée sur les VLANS 5, 10, 50, 51 et 52.

S1(config)# ip dhcp snooping S1(config)# interface f0/1 S1(config-if)# ip dhcp snooping trust S1(config-if)# exit S1(config)# interface range f0/5 - 24 S1(config-if-range)# ip dhcp snooping limit rate 6 S1(config-if-range)# exit S1(config)# ip dhcp snooping vlan 5,10,50-52 S1(config)# end S1#

Utilisez la commande EXEC privilégiée show ip dhcp snooping pour vérifier la surveillance DHCP et show ip dhcp snooping binding pour afficher les clients qui ont reçu des informations DHCP, comme illustré dans l’exemple.

Remarque: l’espionnage DHCP est également requis par l’inspection ARP dynamique (DAI), qui est le sujet suivant

S1# show ip dhcp snooping Switch DHCP snooping is enabled DHCP snooping is configured on following VLANs: 5,10,50-52 DHCP snooping is operational on following VLANs: none DHCP snooping is configured on the following L3 Interfaces: Insertion of option 82 is enabled circuit-id default format: vlan-mod-port remote-id: 0cd9.96d2.3f80 (MAC) Option 82 on untrusted port is not allowed Verification of hwaddr field is enabled Verification of giaddr field is enabled DHCP snooping trust/rate is configured on the following Interfaces: Interface Trusted Allow option Rate limit (pps) ----------------------- ------- ------------ ---------------- FastEthernet0/1 yes yes unlimited Custom circuit-ids: FastEthernet0/5 no no 6 Custom circuit-ids: FastEthernet0/6 no no 6 Custom circuit-ids: S1# show ip dhcp snooping binding MacAddress IpAddress Lease(sec) Type VLAN Interface ------------------ --------------- ---------- ------------- ---- -------------------- 00:03:47:B5:9F:AD 192.168.10.11 193185 dhcp-snooping 5 FastEthernet0/5

11.3.5 Vérificateur de syntaxe – Atténuer les attaques DHCP

Mettez en oeuvre l’espionnage DHCP pour un commutateur en fonction de la topologie suivante et des exigences spécifiées.

Vous êtes actuellement connecté à S1. Activez globalement L’espionnage DHCP (snooping )sur le commutateur.

S1(config)#ip dhcp snooping

Entrez en mode de configuration d’interface pour g0 / 1 – 2, faites confiance aux interfaces et revenez au mode de configuration globale.

S1(config)#interface range g0/1 - 2 S1(config-if-range)#ip dhcp snooping trust S1(config-if-range)#exit

Entrez en mode de configuration d’interface pour f0 / 1 – 24, limitez les messages DHCP à 10 maximum par seconde et revenez en mode de configuration globale.

S1(config)#interface range f0/1 - 24 S1(config-if-range)#ip dhcp snooping limit rate 10 S1(config-if-range)#exit

Enable DHCP snooping for VLANs 10,20,30-49.

S1(config)#ip dhcp snooping vlan 10,20,30-49 S1(config)# exit

Entrez la commande pour vérifier l’espionnage DHCP.

S1#show ip dhcp snooping Switch DHCP snooping is enabled DHCP snooping is configured on following VLANs: 10,20,30-49 DHCP snooping is operational on following VLANs: none DHCP snooping is configured on the following L3 Interfaces: Insertion of option 82 is enabled circuit-id default format: vlan-mod-port remote-id: 0cd9.96d2.3f80 (MAC) Option 82 on untrusted port is not allowed Verification of hwaddr field is enabled Verification of giaddr field is enabled DHCP snooping trust/rate is configured on the following Interfaces: Interface Trusted Allow option Rate limit (pps) ----------------------- ------- ------------ ---------------- GigabitEthernet0/1 yes yes unlimited Custom circuit-ids: GigabitEthernet0/2 yes yes unlimited Custom circuit-ids: FastEthernet0/1 no no 10 Custom circuit-ids:

Entrez la commande pour vérifier les liaisons DHCP actuelles enregistrées par l’espionnage DHCP

S1#show ip dhcp snooping binding MacAddress IpAddress Lease(sec) Type VLAN Interface ------------------ --------------- ---------- ------------- ---- -------------------- 00:03:47:B5:9F:AD 10.0.0.10 193185 dhcp-snooping 5 FastEthernet0/1 S1#

Vous avez correctement configuré et vérifié l’espionnage DHCP pour le commutateur.

11.4 Atténuer les attaques d’ARP

11.4.1 Inspection ARP dynamique

Dans une attaque ARP typique, un acteur de menace peut envoyer des réponses ARP non sollicitées à d’autres hôtes du sous-réseau avec l’adresse MAC de l’acteur de menace et l’adresse IP de la passerelle par défaut. Pour empêcher l’usurpation ARP et l’empoisonnement ARP qui en résulte, un commutateur doit garantir que seules les requêtes et les réponses ARP valides sont relayées.

L’inspection ARP Dynamique (DAI) nécessite l’espionnage DHCP (snooping) et aide à prévenir les attaques ARP en :

- Ne pas relayer les réponses ARP non valides ou gratuites vers d’autres ports du même VLAN.

- Interception de toutes les requêtes et les réponses ARP sur les ports non approuvés.

- Vérification de chaque paquet intercepté pour une liaison IP-MAC valide.

- Abandon et journalisation des réponses ARP provenant de non valides pour empêcher l’empoisonnement ARP.

- Error-disabling l’interface si le nombre DAI des paquets ARP configurés sont dépassées.

11.4.2 Directives de mettre en œuvre DAI

Pour atténuer les risques d’usurpation ARP et d’empoisonnement ARP, suivez ces directives d’implémentation DAI:

- Activez globalement L’espionnage DHCP (snooping ).

- Activer l’espionnage DHCP sur les VLAN sélectionnés.

- Activer l’inspection ARP dynamique (DAI) sur les VLAN sélectionnés.

- Configurer les interface approuvées avec l’espionnage DHCP et l’inspection ARP.

Il est généralement conseillé de configurer tous les ports de commutateur d’accès comme non approuvés et de configurer tous les ports de liaison montante qui sont connectés à d’autres commutateurs comme approuvés.

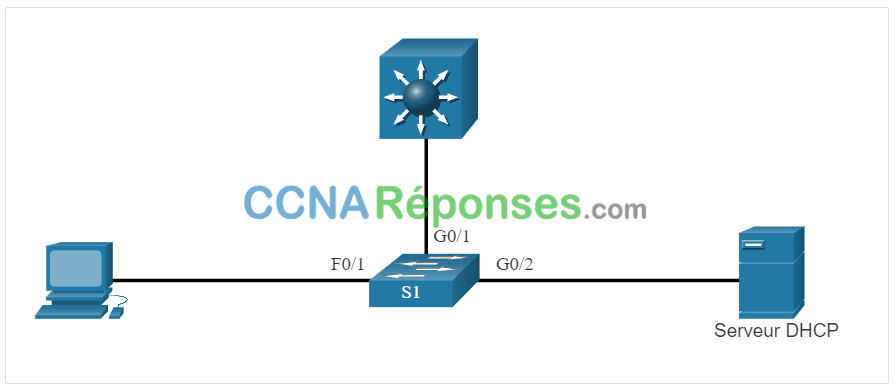

L’exemple de topologie de la figure identifie les ports approuvés et non approuvés.

11.4.3 Exemple de configuration DAI

Dans la topologie précédente, S1 connecte deux utilisateurs sur le VLAN 10. DAI sera configuré pour atténuer les attaques d’usurpation ARP et d’empoisonnement ARP.

Comme indiqué dans l’exemple, l’espionnage DHCP est activée car DAI nécessite la table de liaison d’espionnage DHCP pour fonctionner. Ensuite, la surveillance DHCP et l’inspection ARP sont activés pour les PC sur VLAN10. Le port de liaison montante vers le routeur est approuvé et est donc configuré comme approuvé pour l’espionnage DHCP et l’inspection ARP.

S1(config)# ip dhcp snooping S1(config)# ip dhcp snooping vlan 10 S1(config)# ip arp inspection vlan 10 S1(config)# interface fa0/24 S1(config-if)# ip dhcp snooping trust S1(config-if)# ip arp inspection trust

L’inspection ARP dynamique (DAI) peut être configuré pour examiner la destination ou la source des adresses MAC et IP :

- MAC de destination -vérifie l’adresse MAC de destination dans l’en-tête Ethernet par rapport à l’adresse MAC cible dans le corps ARP.

- Source MAC – Vérifie la source Adresse MAC dans l’en-tête Ethernet contre l’expéditeur Adresse MAC dans le corps ARP.

- Adresse IP – Vérifie le corps ARP pour incorrecte et inattendues adresse IP y compris l’adresses 0.0.0.0, 255.255.255.255 et tous les adresses multidiffusion IP.

La commande de configuration globale ip arp inspection validate {[src-mac][dst-mac] [ip]} est utilisée pour configurer DAI pour supprimer les paquets ARP lorsque les adresses IP ne sont pas valides. Il peut être utilisé lorsque les adresses MAC dans le corps des paquets ARP ne correspondent pas aux adresses spécifiées dans l’en-tête Ethernet. Remarquez dans l’exemple suivant comment une seule commande peut être configurée. Par conséquent, la saisie de plusieurs commandes ip arp inspection validate écrase la commande précédente. Pour inclure plusieurs méthodes de validation, saisissez-les sur la même ligne de commande comme indiqué et vérifié le résultat suivante.

S1(config)# ip arp inspection validate ? dst-mac Validate destination MAC address ip Validate IP addresses src-mac Validate source MAC address S1(config)# ip arp inspection validate src-mac S1(config)# ip arp inspection validate dst-mac S1(config)# ip arp inspection validate ip S1(config)# do show run | include validate ip arp inspection validate ip S1(config)# ip arp inspection validate src-mac dst-mac ip S1(config)# do show run | include validate ip arp inspection validate src-mac dst-mac ip S1(config)#

11.4.4 Vérificateur de syntaxe – Atténuer les attaques ARP

Mettez en œuvre pour un commutateur en fonction de la topologie suivante et des exigences spécifiées.

Vous êtes actuellement connecté à S1. Activez globalement L’espionnage DHCP (snooping )sur le commutateur.

S1(config)#ip dhcp snooping

Entrez en mode de configuration d’interface pour g0 / 1 – 2, faites confiance aux interfaces d’espionnage DHCP et DAI et puis revenez au mode de configuration globale.

S1(config)#interface range g0/1 - 2 S1(config-if-range)#ip dhcp snooping trust S1(config-if-range)#ip arp inspection trust S1(config-if-range)#exit

Enable DHCP snooping and DAI for VLANs 10,20,30-49.

S1(config)#ip dhcp snooping vlan 10,20,30-49 S1(config)#ip arp inspection vlan 10,20,30-49 S1(config)#

Vous avez correctement configuré DAI pour le commutateur.

11.5 Atténuer les attaques du STP

11.5.1 PortFast et protection BPDU

Rappelez-vous que les attaquants du réseau peuvent manipuler le protocole STP (Spanning Tree Protocol) pour mener une attaque en usurpant le pont racine et en modifiant la topologie d’un réseau. Pour atténuer les attaques de manipulation du protocole Spanning Tree (STP), utilisez PortFast et Bridge Protocol Data Unit (BPDU) Garde :

- PortFast – Avec PortFast, une interface configurée comme un port d’accès ou trunc passe immédiatement de l’état de blocage à celui de transfert, et contourne ainsi les situations d’écoutes et d’apprentissages. Appliquer à tous les ports d’utilisateur final. PortFast ne doit pas être configuré que sur les ports connectés aux périphériques finaux.

- BPDU Guard – Une erreur de BPDU guard désactive immédiatement un port qui reçoit un BPDU. Comme PortFast, BPDU guard ne doit pas être configuré que sur les ports connectés aux périphériques finaux.

Dans la figure, les ports d’accès pour S1 doivent être configurés avec PortFast et BPDU Guard.

11.5.2 Configurer PortFast

PortFast contourne les situations d’écoute et d’apprentissage STP pour limiter le temps que les ports d’accès doivent attendre que STP se converge. Si PortFast est activé sur un port connecté à un autre commutateur, alors il y en a un risque de créer une boucle Spanning Tree.

PortFast peut être activée alternativement sur une interface avec la commande de configuration spanning-tree portfast . Alternativement, PortFast peut être configurée sur tous les ports non trunc avec la commande de configuration globale spanning-tree portfast default .

Pour vérifier si PortFast est activé globalement, vous pouvez utiliser la commande show running-config | commande begin span ou la commande show spanning-tree summary . Pour vérifier si PortFast est activé sur l’interface, utilisez la commande show running-config interface type / number, comme indiqué dans l’exemple suivant. La commande show spanning-tree interface type/number detail peut également être utilisée pour la vérification.

Notez que lors PortFast est active, les messages d’avertissement s’affichent.

S1(config)# interface fa0/1 S1(config-if)# switchport mode access S1(config-if)# spanning-tree portfast %Warning: portfast should only be enabled on ports connected to a single host. Connecting hubs, concentrators, switches, bridges, etc... to this interface when portfast is enabled, can cause temporary bridging loops. Use with CAUTION %Portfast has been configured on FastEthernet0/1 but will only have effect when the interface is in a non-trunking mode. S1(config-if)# exit S1(config)# spanning-tree portfast default %Warning: this command enables portfast by default on all interfaces. You should now disable portfast explicitly on switched ports leading to hubs, switches and bridges as they may create temporary bridging loops. S1(config)# exit S1# show running-config | begin span spanning-tree mode pvst spanning-tree portfast default spanning-tree extend system-id ! interface FastEthernet0/1 switchport mode access spanning-tree portfast ! interface FastEthernet0/2 ! interface FastEthernet0/3 ! interface FastEthernet0/4 ! interface FastEthernet0/5 ! (output omitted) S1#

11.5.3 Configuration BPDU Guard

Même si PortFast est activé, l’interface écoutera toujours les BPDU. Les BPDU inattendus peuvent être accidentels ou faire partie d’une tentative non autorisée d’ajouter un commutateur au réseau.

Si une BPDU est reçue sur un port d’accès activé par BPDU Guard, le port est mis en état désactivé par erreur. Cela signifie que le port est arrêté et doit être réactivé manuellement ou récupéré automatiquement par la commande globale errdisable recovery cause psecure_violation.

BPDU Guard peut être activé sur un port à l’aide de la commande de configuration d’interface spanning-tree bpduguard enable. Autrement, utiliser la commande de configuration globale spanning-tree portfast bpduguard default pour activer globalement la protection BPDU sur tous les ports où PortFast est activée.

Pour afficher des informations sur l’état du spanning tree, utilisez la commande show spanning-tree summary. Dans l’exemple, PortFast par défaut et BPDU Guard sont activés comme situation par défaut pour les ports configurés en mode d’accès.

Remarque: Activez toujours BPDU Guard sur tous les ports activés par PortFast.

S1(config)# interface fa0/1 S1(config-if)# spanning-tree bpduguard enable S1(config-if)# exit S1(config)# spanning-tree portfast bpduguard default S1(config)# end S1# show spanning-tree summary Switch is in pvst mode Root bridge for: none Extended system ID is enabled Portfast Default is enabled PortFast BPDU Guard Default is enabled Portfast BPDU Filter Default is disabled Loopguard Default is disabled EtherChannel misconfig guard is enabled UplinkFast is disabled BackboneFast is disabled Configured Pathcost method used is short (output omitted) S1#

11.5.4 Vérificateur de syntaxe – Atténuer les attaques STP

Mettez en œuvre Portfast et BPDU Guard pour un commutateur en fonction de la topologie suivante et des exigences spécifiées.

Vous êtes actuellement connecté à S1. Complétez les étapes suivantes pour implémenter PortFast et BPDU Guard sur tous les ports d’accès:

- Passez en mode de configuration d’interface pour fa0/1 – 24.

- Configurez le port en mode d’accès.

- Repassez en mode de configuration globale.

- Activez Portfast par défaut sur tous les ports d’accès.

- Activez BPDU Guard par défaut sur tous les ports d’accès.

S1(config)#interface range fa0/1 - 24 S1(config-if-range)#switchport mode access S1(config-if-range)#exit S1(config)#spanning-tree portfast default S1(config)#spanning-tree portfast bpduguard default S1(config)# exit

Vérifiez que PortFast et BPDU Guard sont activés par défaut en affichant les informations récapitulatives STP.

S1#show spanning-tree summary Switch is in pvst mode Root bridge for: none Extended system ID is enabled Portfast Default is enabled PortFast BPDU Guard Default is enabled Portfast BPDU Filter Default is disabled Loopguard Default is disabled EtherChannel misconfig guard is enabled UplinkFast is disabled BackboneFast is disabled Configured Pathcost method used is short (output omitted) S1#

Vous avez correctement configuré PortFast et BPDU Guard pour ce commutateur.

11.6 Module pratique et questionnaire

11.6.1 Packet Tracer – Configuration de la sécurité des ports de commutateur

Dans cette activité Packet Tracer, vous allez:

- Sécuriser les ports inutilisés

- Configurer la sécurité des ports

- Atténuer les attaques par saut de VLAN

- Limiter les attaques DHCP

- Limiter les attaques ARP

- Limiter les attaques STP

- Vérifier la configuration de sécurité du commutateur

11.6.2 Travaux pratiques – Configuration de la sécurité du commutateur

Au cours de ces travaux pratiques, vous allez:

- Sécuriser les ports inutilisés

- Configurer la sécurité des ports

- Atténuer les attaques par saut de VLAN

- Limiter les attaques DHCP

- Limiter les attaques ARP

- Limiter les attaques STP

- Vérifier la configuration de sécurité du commutateur

11.6.3 Qu’est-ce que j’ai appris dans ce module?

Tous les ports (interfaces) du commutateur doivent être sécurisés avant que le commutateur est possédé pour la production d’utilisation. La méthode la plus simple et la plus efficace qui permet d’éviter la saturation des attaques de le tableau d’adresse MAC est d’activer la sécurité des ports. Par défaut, les ports de commutateur de couche 2 sont définis automatiquement dynamique (dynamic auto) (trunking on). Le commutateur peut être configuré pour connaître les adresses MAC sur un port sécurisé de trois manières: configuré manuellement, appris dynamiquement et appris dynamiquement – collant. L’obsolescence de la sécurité des ports peut être utilisée pour définir le temps d’obsolescence des adresses sécurisées statiques et dynamiques sur un port. Deux types d’obsolescence sont pris en charge par port:Absolute et Inactivity Si l’adresse MAC d’un périphérique connecté au port est différent de la liste des adresses sécurisées, alors une violation de port se produit. Par défaut, le port entre l’état error-disabled. Quand un port est fermé et placé dans l’état error-disabled, aucun trafic n’est envoyé ou reçu sur ce port Pour afficher les paramètres de sécurité des ports pour un commutateur, utilisez la commande show port-security.

Pour atténuer les attaques par saut de VLAN:

Étape 1. Désactivez les négociations DTP sur les ports sans trunking.

Étape 2. Désactivation des ports inutilisés.

Étape 3. Activez manuellement la liaison trunc sur un port de trunking.

Étape 4. Désactivez les négociations DTP sur les ports trunking.

Étape 5. Choisissez un VLAN natif autre que le VLAN.

L’objectif d’une attaque par insuffisance de resources DHCP est de créer un déni de service (DoS) pour connecter les clients. Les attaques par usurpation DHCP peuvent être contrecarrées au moyen de fonctions de surveillance DHCP sur les ports de confiance. L’espionnage DHCP détermine si les messages DHCP proviennent d’une source approuvée ou non approuvée configurée par l’administrateur. Il filtre ensuite les messages DHCP et limite la fiabilité du trafic DHCP de sources qui ne sont pas approuvé. Utilisez les étapes suivantes pour activer l’espionnage DHCP (snooping):

Étape 1. Activer L’espionnage (snooping) DHCP.

Étape 2. Sur les ports approuvés, configure l’interface avec la commande ip dhcp snooping trust.

Étape 3. Limitez le nombre de messages de découverte DHCP pouvant être reçus par seconde sur les ports non approuvés.

Étape 4. Activez l’espionnage DHCP par VLAN ou par une gamme de VLAN.

L’inspection ARP Dynamique (DAI) nécessite l’espionnage DHCP (snooping) et aide à prévenir les attaques ARP en :

- Ne pas relayer les réponses ARP non valides ou gratuites vers d’autres ports du même VLAN.

- Interception de toutes les requêtes et les réponses ARP sur les ports non approuvés.

- Vérification de chaque paquet intercepté pour une liaison IP-MAC valide.

- Abandon et journalisation des réponses ARP provenant de non valides pour empêcher l’empoisonnement ARP.

- Error-disabling l’interface si le nombre DAI des paquets ARP configurés sont dépassées.

Pour atténuer les risques d’usurpation ARP et d’empoisonnement ARP, suivez ces directives d’implémentation DAI:

- Activez globalement L’espionnage DHCP (snooping ).

- Activez l’espionnage DHCP sur les VLAN sélectionnés.

- Activez l’inspection ARP dynamique (DAI) sur les VLAN sélectionnés.

- Configurez les interface approuvées avec l’espionnage DHCP et l’inspection ARP.

Il est généralement conseillé de configurer tous les ports de commutateur d’accès comme non approuvés et de configurer tous les ports de liaison montante qui sont connectés à d’autres commutateurs comme approuvés.

L’inspection ARP dynamique (DAI) peut être configuré pour examiner la destination ou la source des adresses MAC et IP :

- MAC de destination -vérifie l’adresse MAC de destination dans l’en-tête Ethernet par rapport à l’adresse MAC cible dans le corps ARP.

- Source MAC – Vérifie la source Adresse MAC dans l’en-tête Ethernet contre l’expéditeur Adresse MAC dans le corps ARP.

- Adresse IP – Vérifie le corps ARP pour incorrecte et inattendues adresse IP y compris l’adresses 0.0.0.0, 255.255.255.255, et tous les adresses multidiffusion IP.

Pour atténuer les attaques de manipulation du protocole Spanning Tree (STP), utilisez PortFast et Bridge Protocol Data Unit (BPDU) Garde :

- PortFast – Avec PortFast, une interface configurée comme un port d’accès ou trunc passe immédiatement de l’état de blocage à celui de transfert, et contourne ainsi les états d’écoutes et d’apprentissages. S’applique à tous les ports d’utilisateur finaux. PortFast ne doit pas être configuré que sur les ports connectés aux périphériques finaux. PortFast contourne les états d’écoute et d’apprentissage STP pour limiter le temps que les ports d’accès doivent attendre que STP se converge. Si PortFast est activé sur un port connecté à un autre commutateur, alors il y en a un risque de créer une boucle Spanning Tree.

- BPDU Guard – Une erreur de BPDU guard désactive immédiatement un port qui reçoit un BPDU. Comme PortFast, BPDU ne doit pas être configuré que sur les ports connectés aux périphériques finaux. BPDU Guard peut être activé sur un port à l’aide de la commande de configuration d’interface spanning-tree bpduguard enable. Autrement, utiliser la commande de configuration globale spanning-tree portfast bpduguard default pour activer globalement la protection BPDU sur tous les ports où PortFast est activée.