5.0 Introduction

5.0.1 Pourquoi devrais-je suivre ce module?

Bienvenue sur la configuration de liste de contrôle d’accès pour IPv4!

Dans la communauté fermée où vivent vos grands-parents, il existe des règles concernant les visiteurs qui peuvent entrer et sortir. Le gardien ne lèvera pas la porte pour vous permettre d’entrer dans la communauté tant que quelqu’un n’aura pas confirmé que vous êtes sur une liste de visiteurs approuvée. Tout comme le gardien de la communauté fermée, le trafic réseau passant par une interface configurée avec une liste de contrôle d’accès (ACL) a autorisé et refusé le trafic. Comment configurer ces ACL? Comment les modifiez-vous s’ils ne fonctionnent pas correctement ou s’ils nécessitent d’autres changements? Comment les ACL fournisent-ils un accès administratif à distance sécurisé? Commencez avec ce module pour en savoir plus!

5.0.2 Qu’est-ce que je vais apprendre dans ce module?

Titre du module: Configuration de liste de contrôle d’accès pour IPv4

Objectif du module: Mettre en œuvre des listes de contrôle d’accès IPv4 pour filtrer le trafic et sécuriser l’accès des administrateurs.

| Titre du rubrique | Objectif du rubrique |

|---|---|

| Configuration des listes de contrôle d’accès IPv4 standard | Configurer des listes de contrôle d’accès IPv4 standard pour filtrer le trafic afin de répondre aux besoins du réseau. |

| Modification des listes de contrôle d’accès IPv4 | Utiliser les numéros de séquence pour modifier des listes de contrôle d’accès IPv4 standard. |

| Sécurisation des ports VTY à l’aide d’une liste de contrôle d’accès IPv4 standard | Configurer une liste de contrôle d’accès standard pour sécuriser l’accès VTY |

| Configuration des listes de contrôle d’accès IPv4 étendues | Configurer des listes de contrôle d’accès IPv4 étendues pour filtrer le trafic en fonction des besoins du réseau. |

5.1 Configuration des listes de contrôle d’accès IPv4 standard

5.1.1 Créer une liste de contrôle d’accès (ACL)

Dans un module précédent, vous avez appris ce qu’une ACL fait et pourquoi elle est importante. Dans cette rubrique, vous apprendrez à créer des ACL.

Toutes les listes de contrôle d’accès (ACL) doivent être planifiées. Cependant, cela est particulièrement vrai pour les ACL nécessitant plusieurs entrées de contrôle d’accès (ACE).

Lors de la configuration d’une ACL complexe, il est suggéré de:

- Utiliser un éditeur de texte et écrire les spécificités de la stratégie à mettre en œuvre.

- Ajouter les commandes de configuration IOS pour accomplir ces tâches.

- Inclure des remarques pour documenter l’ACL.

- Copier et coller les commandes sur le périphérique.

- Tester toujours soigneusement une liste ACL pour vous assurer qu’elle applique correctement la stratégie souhaitée.

Ces recommandations vous permettent de créer l’ACL de manière réfléchie sans affecter le trafic sur le réseau.

5.1.2 Syntaxe de listes de contrôle d’accès IPv4 standard numérotées

Pour créer une liste ACL standard numérotée, utilisez la commande de configuration globale suivante:

Router(config)# access-list access-list-number {deny | permit | remark text}

source [source-wildcard] [log]

Utilisez la commande de configuration globale no access-list access-list-number pour supprimer une ACL standard numérotée.

Le tableau explique en détail la syntaxe d’une liste de contrôle d’accès standard.

| Paramètre | Description |

|---|---|

access-list-number |

|

deny |

Cela refuse l’accès si les conditions sont respectées. |

permit |

Cela autorise l’accès si les conditions sont respectées. |

remark text |

|

source |

|

source-wildcard |

(Facultatif) Il s’agit d’un masque générique de 32 bits qui est appliqué à la source. S’il est omis, un masque 0.0.0.0 par défaut est supposé. |

log |

|

5.1.3 Syntaxe de listes de contrôle d’accès IPv4 standard nommées

Si vous attribuez un nom à une liste de contrôle d’accès, il vous sera plus facile d’en comprendre la fonction. Pour créer une liste ACL standard nommée, utilisez la commande de configuration globale suivante:

Router(config)# ip access-list standard access-list-name

Cette commande entre dans le mode de configuration standard nommé dans lequel vous configurez les ACE ACL.

Les noms des listes de contrôle d’accès doivent contenir uniquement des caractères alphanumériques, sont sensibles à la casse et doivent être uniques. Vous n’êtes pas obligés de mettre des majuscules aux noms des listes de contrôle d’accès. En revanche, si vous le faites, vous les verrez bien mieux en affichant la sortie de la commande running-config. Il sera également moins probable que vous créiez accidentellement deux listes de contrôle d’accès différentes portant le même nom, mais avec des différences de majuscules.

Remarque: Utilisez la commande de configuration globale no ip access-list standard access-list-name pour supprimer une ACL IPv4 standard nommée.

Dans l’exemple, une ACL IPv4 standard nommée NO-ACCESS est créée. Notez que l’invite passe au mode de configuration ACL standard nommé. Les instructions ACE sont entrées dans le mode de sous-configuration ACL standard nommé. Utilisez la fonction d’aide pour afficher toutes les options ACE ACL standard nommées.

Les trois options mises en surbrillance sont configurées de la même manière que la liste ACL standard numérotée. Contrairement à la méthode ACL numérotée, il n’est pas nécessaire de répéter la commande ip access-list initiale pour chaque ACE.

R1(config)# ip access-list standard NO-ACCESS R1(config-std-nacl)# ? Standard Access List configuration commands: <1-2147483647> Sequence Number default Set a command to its defaults deny Specify packets to reject exit Exit from access-list configuration mode no Negate a command or set its defaults permit Specify packets to forward remark Access list entry comment R1(config-std-nacl)#

5.1.4 Application d’une liste de contrôle d’accès IPv4 standard

Une fois qu’une ACL IPv4 standard est configurée, elle doit être liée à une interface ou à une fonctionnalité. La commande suivante peut être utilisée pour lier une ACL IPv4 standard numérotée ou nommée à une interface:

Router(config-if) # ip access-group {access-list-number | access-list-name} {in | out}

Pour supprimer une ACL d’une interface, entrez d’abord la commande de configuration de l’interface no ip access-group . Toutefois, l’ACL sera toujours configurée sur le routeur. Pour supprimer l’ACL du routeur, utilisez la commande de configuration globale no access-list .

5.1.5 Exemple de listes de contrôle d’accès IPv4 standard numérotées

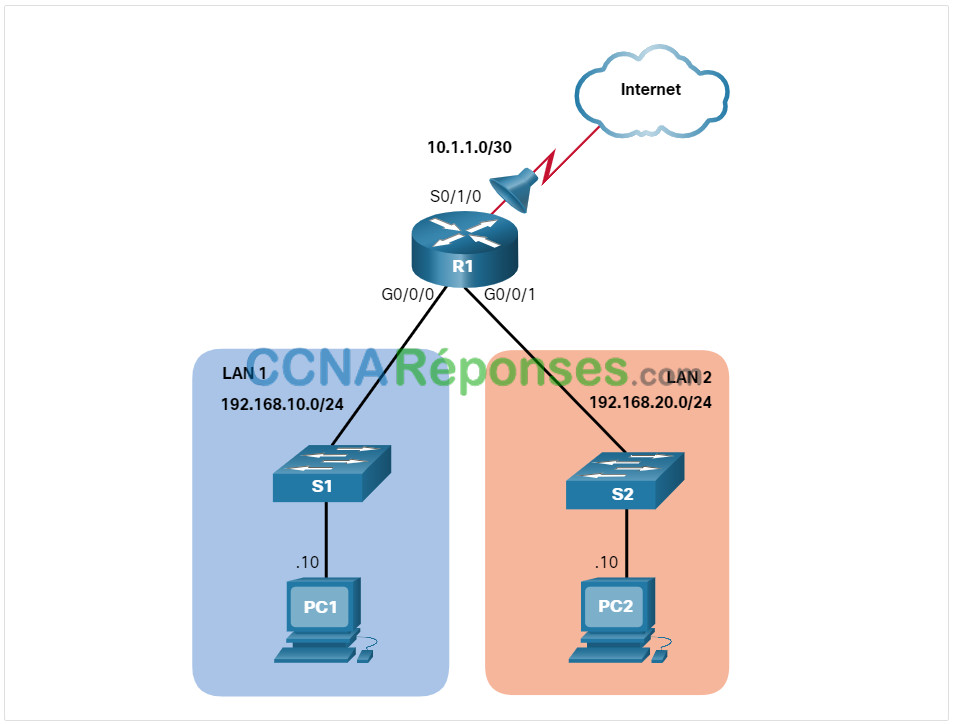

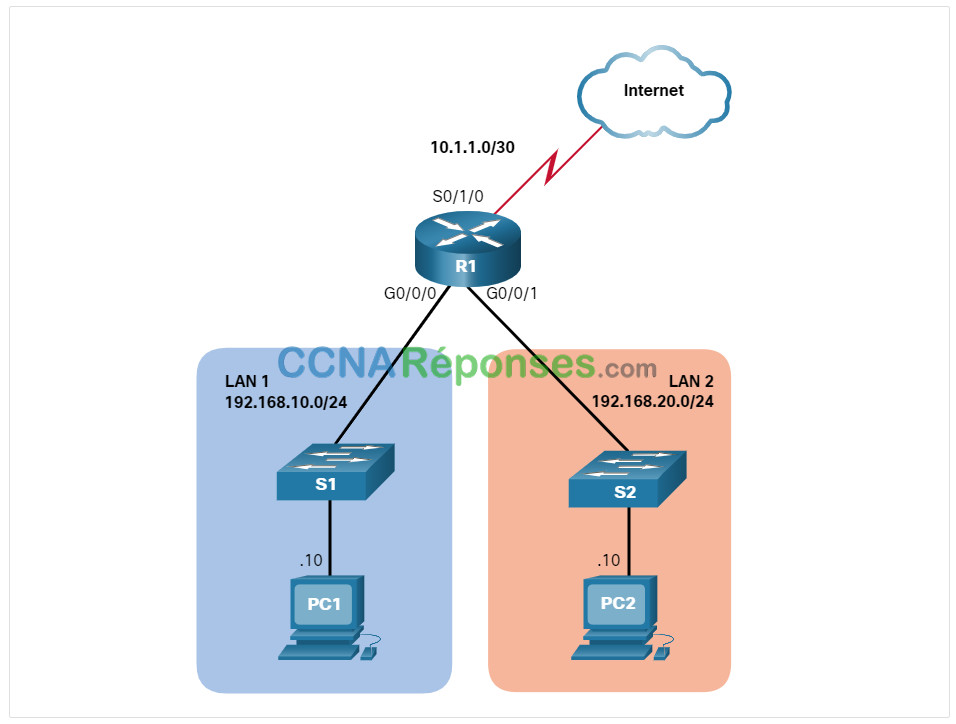

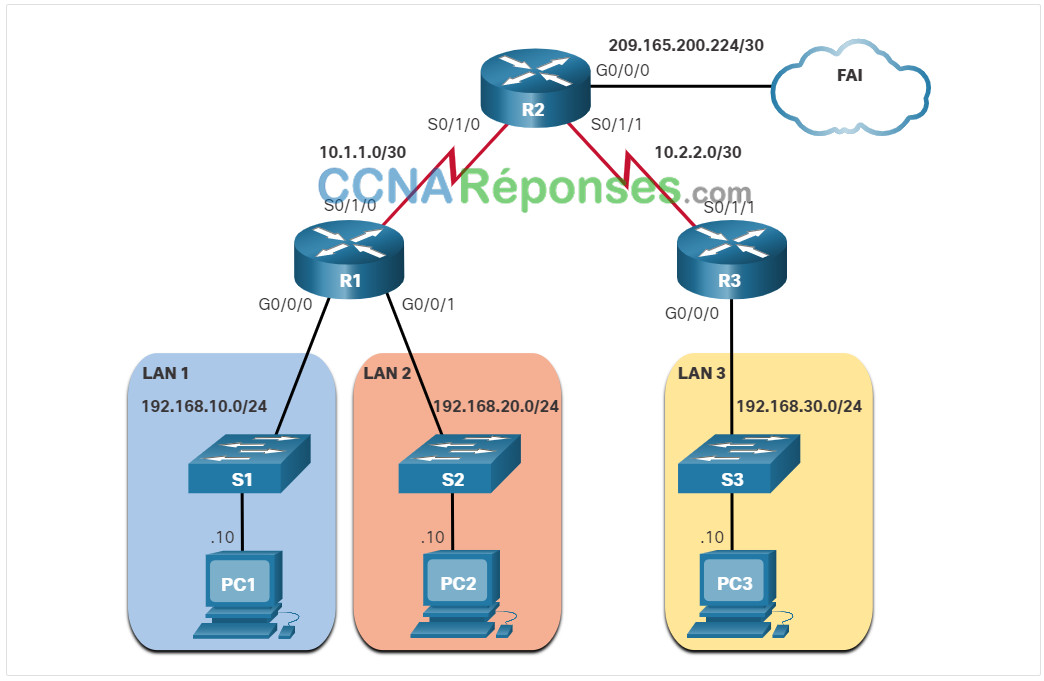

La topologie de la figure sera utilisée pour démontrer la configuration et l’application de listes ACL IPv4 standard numérotées et nommées à une interface. Ce premier exemple montre une implémentation de l’ACL IPv4 standard numérotée.

Supposons que seul PC1 est autorisé d’accéder à l’internet. Pour activer cette stratégie, un ACE ACL standard peut être appliqué sortant de S0/1/0, comme indiqué dans la figure.

R1(config)# access-list 10 remark ACE permits ONLY host 192.168.10.10

to the internet

R1(config)# access-list 10 permit host 192.168.10.10

R1(config)# do show access-lists

Standard IP access list 10

10 permit 192.168.10.10

R1(config)#

Notez que la sortie de la commande show access-lists n’affiche pas les instructions remark . Les remarques de l’ACL sont affichées dans le fichier de configuration actif. Bien que la commande remark ne soit pas nécessaire pour activer l’ACL, elle est fortement recommandée à des fins de documentation.

Supposons maintenant qu’une nouvelle politique de réseau stipule que les hôtes du LAN 2 doivent également être autorisés à accéder à l’internet. Pour activer cette stratégie, un standard ACL ACE secondaire pourrait être ajouté à ACL 10, comme indiqué dans la sortie.

R1(config)# access-list 10 remark ACE permits all host in LAN 2

R1(config)# access-list 10 permit 192.168.20.0 0.0.0.255

R1(config)# do show access-lists

Standard IP access list 10

10 permit 192.168.10.10

20 permit 192.168.20.0, wildcard bits 0.0.0.255

R1(config)#

Appliquez ACL 10 sortant sur l’interface Serial 0/1/0.

R1(config)# interface Serial 0/1/0 R1(config-if)# ip access-group 10 out R1(config-if)# end R1#

La stratégie résultante d’ACL 10 autorisera uniquement l’hôte 192.168.10.10 et tous les hôtes du LAN 2 à quitter l’interface Serial 0/1/0. Tous les autres hôtes du réseau 192.168.10.0 ne seront pas autorisés à accéder à l’internet.

Utilisez la commande show running-config pour vérifier l’ACL dans la configuration, comme indiqué dans la sortie.

R1# show run | section access-list access-list 10 remark ACE permits host 192.168.10.10 access-list 10 permit 192.168.10.10 access-list 10 remark ACE permits all host in LAN 2 access-list 10 permit 192.168.20.0 0.0.0.255 R1#

Notez comment les instructions remarks sont également affichées.

Enfin, utilisez la commande show ip interface pour vérifier si une ACL est appliquée à une interface. Dans l’exemple de sortie, la sortie regarde spécifiquement l’interface Serial 0/1/0 pour les lignes qui incluent le texte «liste d’accès».

R1# show ip int Serial 0/1/0 | include access list

Outgoing Common access list is not set

Outgoing access list is 10

Inbound Common access list is not set

Inbound access list is not set

R1#

5.1.6 Exemple de listes de contrôle d’accès IPv4 standard nommées

Ce deuxième exemple montre une implémentation d’ACL IPv4 standard nommée. La topologie est répétée dans la figure pour votre commodité.

Supposons que seul PC1 est autorisé d’accéder à l’internet. Pour activer cette stratégie, une ACL standard nommée appelée PERMIT-ACCESS peut être appliquée sortante sur S0/1/0.

Supprimez la liste ACL 10 précédemment configurée et créez une liste ACL standard nommée PERMIT-ACCESS, comme indiqué ici.

R1(config)# no access-list 10 R1(config)# ip access-list standard PERMIT-ACCESS R1(config-std-nacl)# remark ACE permits host 192.168.10.10 R1(config-std-nacl)# permit host 192.168.10.10 R1(config-std-nacl)#

Maintenant, ajoutez un ACE autorisant uniquement l’hôte 192.168.10.10 et un autre ACE autorisant tous les hôtes LAN 2 à l’internet.

R1(config-std-nacl)# remark ACE permits host 192.168.10.10 R1(config-std-nacl)# permit host 192.168.10.10 R1(config-std-nacl)# remark ACE permits all hosts in LAN 2 R1(config-std-nacl)# permit 192.168.20.0 0.0.0.255 R1(config-std-nacl)# exit R1(config)#

Appliquez la nouvelle liste de contrôle d’accès sortant nommée à l’interface Serial 0/1/0.

R1(config)# interface Serial 0/1/0 R1(config-if)# ip access-group PERMIT-ACCESS out R1(config-if)# end R1#

Utilisez la commande show access-lists et show running-config pour vérifier l’ACL dans la configuration, comme indiqué dans la sortie.

R1# show access-lists

Standard IP access list PERMIT-ACCESS

10 permit 192.168.10.10

20 permit 192.168.20.0, wildcard bits 0.0.0.255

R1# show run | section ip access-list

ip access-list standard PERMIT-ACCESS

remark ACE permits host 192.168.10.10

permit 192.168.10.10

remark ACE permits all hosts in LAN 2

permit 192.168.20.0 0.0.0.255

R1#

Enfin, utilisez la commande show ip interface pour vérifier si une ACL est appliquée à une interface. Dans l’exemple de sortie, la sortie regarde spécifiquement l’interface Serial 0/1/0 pour les lignes qui incluent le texte «liste d’accès».

R1# show ip int Serial 0/1/0 | include access list Outgoing Common access list is not set Outgoing access list is PERMIT-ACCESS Inbound Common access list is not set Inbound access list is not set R1#

5.1.7 Contrôleur de syntaxe – Configuration des listes de contrôle d’accès IPv4 standard

Configurez une liste ACL numérotée et nommée sur R1.

Vous allez créer une liste ACL numérotée qui refuse l’hôte 192.168.10.10 mais autorise tous les autres hôtes du LAN 1. Commencez par configurer l’ACL 20 ACE qui refuse l’hôte 192.168.10.10 à l’aide du mot-clé host .

R1(config)#access-list 20 deny host 192.168.10.10

Créez une deuxième ACL 20 ACE numérotée qui autorise tous les autres hôtes du LAN 1 sur le réseau 192.168.10.0/24.

R1(config)#access-list 20 permit 192.168.10.0 0.0.0.255

Étant donné que les stratégies ACL 20 ne s’appliquent qu’au trafic à partir du LAN 1, il est préférable d’appliquer la liste ACL entrante à l’interface G0/0/0 R1. Entrez en mode interface g0/0/0 , appliquez ACL 20 entrante et revenez au mode de configuration globale. Assurez-vous d’utiliser g0/0/0 comme désignation d’interface.

R1(config)#interface g0/0/0 R1(config-if)#ip access-group 20 in R1(config-if)#exit

Vous allez maintenant créer une liste ACL standard nommée qui autorise l’hôte 192.168.10.10 mais refuse à tous les autres hôtes l’accès au réseau local 2. Commencez par configurer une ACL standard nommée appelée LAN2-FILTER.

R1(config)#ip access-list standard LAN2-FILTER

Créez un ACE qui autorise l’hôte 192.168.10.10 à l’aide du mot-clé host .

R1(config-std-nacl)#permit host 192.168.10.10

Refuser tous les autres hôtes à l’aide du mot-clé any et revenir en mode de configuration globale.

R1(config-std-nacl)#deny any R1(config-std-nacl)#exit

Le LAN2-FILTER serait mieux appliqué en sortant vers le LAN 2. Entrez en mode interface g0/0/1 , appliquez ACL LAN2-FILTER sortant et revenez au mode de configuration globale. Assurez-vous d’utiliser g0/0/1 comme désignation d’interface.

R1(config)#interface g0/0/1 R1(config-if)#ip access-group LAN2-FILTER out R1(config-if)#exit

Vous avez correctement configuré les ACL standard numérotées et nommées IPv4 sur R1.

5.1.8 Packet Tracer – Configurer des listes ACL IPv4 standard numérotées

Les listes de contrôle d’accès standard sont des scripts de configuration de routeur déterminant l’autorisation ou le rejet de paquets en fonction de leur adresse source. Cet exercice porte sur la définition de critères de filtrage, sur la configuration de listes de contrôle d’accès standard, sur l’application de listes de contrôle d’accès aux interfaces des routeurs et sur la vérification et le test de la mise en œuvre de listes de contrôle d’accès. Les adresses IPv4 et le routage EIGRP des routeurs sont déjà configurés.

5.1.9 Packet Tracer – Configurer des listes ACL IPv4 standard nommées

L’administrateur réseau senior vous a chargé de créer une liste ACL standard nommée afin d’empêcher l’accès au serveur de fichiers. Les clients d’un réseau et d’une station de travail spécifique d’un autre réseau devraient se voir refuser tout accès.

5.2 Modification des listes de contrôle d’accès IPv4

5.2.1 Deux méthodes pour modifier une ACL

Une fois qu’une liste ACL est configurée, il peut être nécessaire de la modifier. Les ACL avec plusieurs ACE peuvent être complexes à configurer. Parfois, l’ACE configuré ne donne pas les comportements attendus. Pour ces raisons, les ACL peuvent initialement nécessiter un peu d’essai et d’erreur pour obtenir le résultat de filtrage souhaité.

Cette section traite de deux méthodes à utiliser lors de la modification d’une ACL:

- Utiliser un éditeur de texte

- Utiliser les numéros d’ordre

5.2.2 Méthode d’éditeur de texte

Les ACL avec plusieurs ACE doivent être créées dans un éditeur de texte. Cela vous permet de planifier les ACE nécessaires, de créer l’ACL, puis de le coller sur l’interface du routeur. Il simplifie également les tâches de modification et de correction d’une ACL.

Par exemple, supposons que ACL 1 a été entré de manière incorrecte en utilisant 19 plutôt que 192 pour le premier octet, comme indiqué dans la configuration en cours d’exécution.

R1# show run | section access-list

access-list 1 deny 19.168.10.10

access-list 1 permit 192.168.10.0 0.0.0.255

R1#

Dans l’exemple, le premier ACE aurait dû être de refuser l’hôte à 192.168.10.10. Cependant, l’ACE a été incorrectement entré.

Pour corriger l’erreur:

- Copiez l’ACL à partir de la configuration en cours d’exécution et collez-la dans l’éditeur de texte.

- Effectuez les modifications nécessaires.

- Supprimez l’ACL précédemment configurée sur le routeur sinon, le collage des commandes ACL modifiées ne fera qu’ajouter (par exemple, ajouter) aux ACE ACL existantes sur le routeur.

- Copiez et collez la liste ACL modifiée sur le routeur.

Supposons que l’ACL1 a maintenant été corrigée. Par conséquent, l’ACL incorrecte doit être supprimée et les instructions ACL1 corrigées doivent être collées en mode de configuration globale, comme indiqué dans la sortie.

R1(config)# no access-list 1

R1(config)#

R1(config)# access-list 1 deny 19.168.10.10

R1(config)# access-list 1 permit 192.168.10.0 0.0.0.255

R1(config)#

5.2.3 Méthode des numéros de séquence

Un ACE ACL peut également être supprimé ou ajouté à l’aide des numéros de séquence ACL. Les numéros de séquence sont automatiquement affectés lorsqu’un ACE est entré. Ces numéros sont répertoriés dans la commande show access-lists . La commande show running-config n’affiche pas les numéros de séquence.

Dans l’exemple précédent, l’ACE incorrecte pour ACL 1 utilise le numéro de séquence 10, comme indiqué dans l’exemple.

R1# show access-lists

Standard IP access list 1

10 deny 19.168.10.10

20 permit 192.168.10.0, wildcard bits 0.0.0.255

R1#

Utilisez la commande ip access-list standard pour modifier une ACL. Les instructions ne peuvent pas être remplacées par des instructions associées à un numéro de séquence existant déjà. Par conséquent, l’instruction actuelle doit être supprimée d’abord avec la commande no 10 . Ensuite, le bon ACE peut être ajouté en utilisant le numéro de séquence 10 est configuré. Vérifiez les modifications à l’aide de la commande show access-lists comme indiqué dans l’exemple.

R1# conf t

R1(config)# ip access-list standard 1

R1(config-std-nacl)# no 10

R1(config-std-nacl)# 10 deny host 192.168.10.10

R1(config-std-nacl)# end

R1# show access-lists

Standard IP access list 1

10 deny 192.168.10.10

20 permit 192.168.10.0, wildcard bits 0.0.0.255

R1#

5.2.4 Exemple de modification d’une liste ACL nommée

Les ACL nommées peuvent également utiliser des numéros de séquence pour supprimer et ajouter des ACE. Reportez-vous à l’exemple d’ACL NO-ACCESS.

R1# show access-lists

Standard IP access list NO-ACCESS

10 deny 192.168.10.10

20 permit 192.168.10.0, wildcard bits 0.0.0.255

Supposons que l’hôte 192.168.10.5 du réseau 192.168.10.0/24 aurait également dû être refusé. Si vous avez entré une nouvelle ACE, elle sera ajoutée à la fin de l’ACL. Par conséquent, l’hôte ne serait jamais refusé car ACE 20 autorise tous les hôtes de ce réseau.

La solution consiste à ajouter un hôte de refus ACE 192.168.10.5 entre ACE 10 et ACE 20, tel que ACE 15, comme indiqué dans l’exemple. Notez également que le nouvel ACE a été entré sans utiliser le mot-clé host . Le mot-clé est facultatif lors de la spécification d’un hôte de destination.

Utilisez la commande show access-lists pour vérifier que l’ACL dispose désormais d’un nouvel ACE 15 correctement inséré avant l’instruction permission.

Notez que le numéro de séquence 15 s’affiche avant le numéro d’ordre 10. Il pourrait paraître logique que les instructions apparaissent dans l’ordre dans lequel elles ont été saisies. Cependant, l’IOS classe les instructions d’hôte à l’aide d’une fonction de hachage spéciale. Le classement résultant permet d’optimiser la recherche d’une entrée de liste de contrôle d’accès d’hôte et puis il cherche des instructions de plage.

Remarque: La fonction de hachage est appliquée uniquement aux instructions d’hôte dans les listes de contrôle d’accès IPv4 standard. Les détails de la fonction de hachage sortent du cadre de ce cours.

R1# configure terminal

R1(config)# ip access-list standard NO-ACCESS

R1(config-std-nacl)# 15 deny 192.168.10.5

R1(config-std-nacl)# end

R1#

R1# show access-lists

Standard IP access list NO-ACCESS

15 deny 192.168.10.5

10 deny 192.168.10.10

20 permit 192.168.10.0, wildcard bits 0.0.0.255

R1#

5.2.5 Statistiques de la liste de contrôle d’accès ACL

Notez que la commande show access-lists de l’exemple affiche des statistiques pour chaque instruction qui a été mise en correspondance. L’ACE de refus dans la liste ACL NO-ACCESS a été apparié 20 fois et le permis ACE a été apparié 64 fois.

Notez que le refus implicite toute la dernière instruction n’affiche aucune statistique. Pour suivre le nombre de paquets refusés implicitement appariés, vous devez configurer manuellement la commande deny any à la fin de l’ACL.

Utilisez la commande clear access-list counters pour effacer les statistiques ACL. Cette commande peut être utilisée seule ou avec le numéro ou le nom d’une liste de contrôle d’accès spécifique.

R1# show access-lists

Standard IP access list NO-ACCESS

10 deny 192.168.10.10 (20 matches)

20 permit 192.168.10.0, wildcard bits 0.0.0.255 (64 matches)

R1# clear access-list counters NO-ACCESS

R1# show access-lists

Standard IP access list NO-ACCESS

10 deny 192.168.10.10

20 permit 192.168.10.0, wildcard bits 0.0.0.255

R1#

5.2.6 Contrôleur de syntaxe – Modifier les ACL IPv4

Modifier une ACL à l’aide de numéros de séquence.

Utilisez la commande show access-lists pour vérifier les ACL configurées.

R1#show access-lists

Standard IP access list 1

10 deny 19.168.10.10

20 permit 192.168.10.0, wildcard bits 0.0.0.255

Vous remarquez que ACE 10 est incorrect et doit être modifié. Entrez en mode de configuration global et utilisez la commande ip access-list standard pour ACL 1.

R1#configure terminal R1(config)#ip access-list standard 1

Un ACE incorrect doit être supprimé, puis réentré. Supprimez l’ACE avec le numéro d’ordre 10.

R1(config-std-nacl)#no 10

Ensuite, entrez à nouveau l’ACE correcte en utilisant le numéro de séquence 10 pour refuser l’accès à l’hôte avec l’adresse IP 192.168.10.10 en dehors du LAN 1 et revenir au mode d’execution privilégié à l’aide de la commande end .

R1(config-std-nacl)#10 deny host 192.168.10.10 R1(config-std-nacl)#end

Vérifiez la nouvelle entrée à l’aide de la commande show access-lists .

R1#show access-lists

Standard IP access list 1

10 deny 192.168.10.10

20 permit 192.168.10.0, wildcard bits 0.0.0.255

Vous avez correctement modifié une ACL numérotée IPv4 sur R1.

5.2.7 Packet Tracer – Configurer et modifier les listes ACL IPv4 standard

Dans cette activité Packet Tracer, vous remplirez les objectifs suivants:

- Part 1: Configurer les appareils et vérifier la connectivité

- Part 2: Configurer et vérifier les listes de contrôle d’accès numérotées et nommées standard

- Part 3: Modifier une liste de contrôle d’accès standard

5.3 Sécurisation des ports VTY à l’aide d’une liste de contrôle d’accès IPv4 standard

5.3.1 La commande access-class

Les ACL filtrent généralement le trafic entrant ou sortant sur une interface. Cependant, une liste ACL peut également être utilisée pour sécuriser l’accès administratif à distance à un périphérique à l’aide des lignes vty.

Pour sécuriser l’accès administratif à distance aux lignes vty, procédez comme suit:

- Créez une liste ACL pour identifier les hôtes administratifs qui doivent être autorisés à accéder à distance.

- Appliquez l’ACL au trafic entrant sur les lignes vty.

Utilisez la commande suivante pour appliquer une ACL aux lignes vty:

R1(config-line)# access-class {access-list-number | access-list-name} { in | out }

Le mot-clé in est l’option la plus couramment utilisée pour filtrer le trafic vty entrant. Le paramètre out filtre le trafic vty sortant et est rarement appliqué.

Vous devez prendre en compte les éléments suivants lors de la configuration de listes de contrôle d’accès sur des lignes vty:

- Vous pouvez appliquer aux lignes VTY aussi bien les listes d’accès nommées que celles numérotées.

- Vous devez définir les mêmes restrictions sur toutes les lignes VTY car un utilisateur peut tenter de se connecter à n’importe laquelle.

5.3.2 Exemple d’accès sécurisé VTY

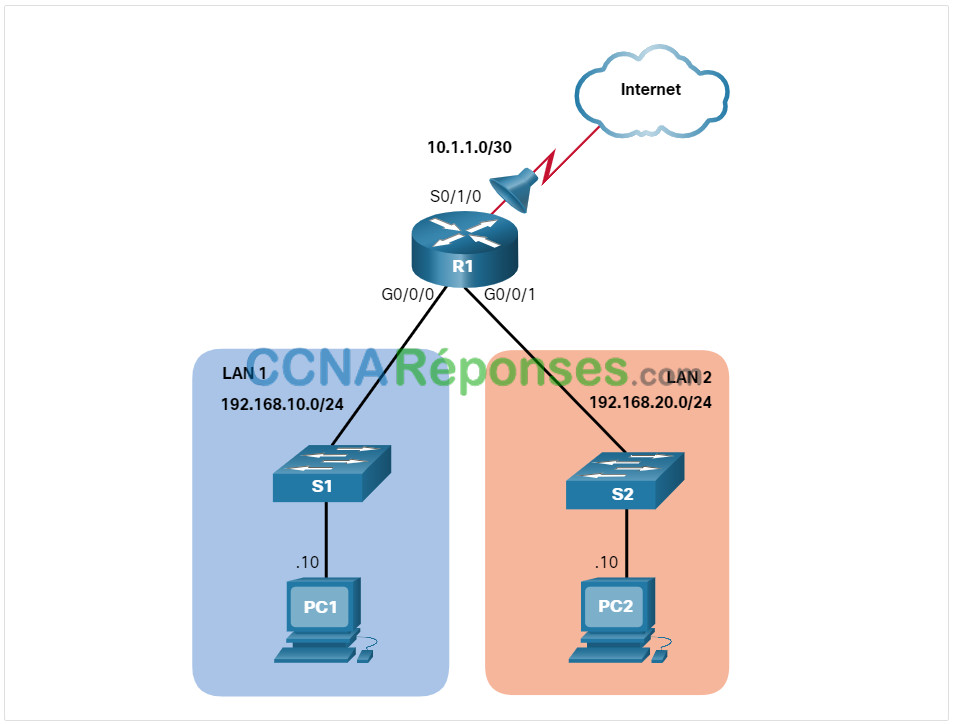

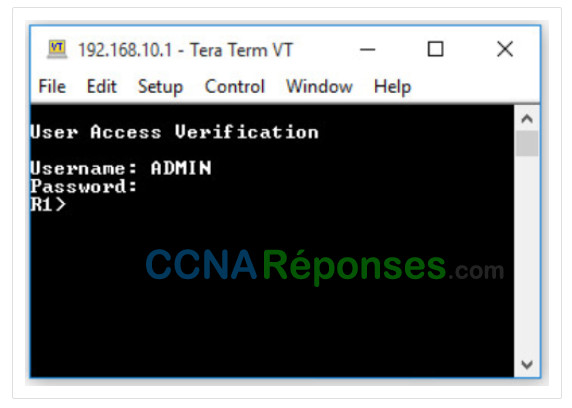

La topologie de la figure est utilisée pour démontrer comment configurer une ACL pour filtrer le trafic vty. Dans cet exemple, seul PC1 sera autorisé à Telnet dans R1.

Remarque: Telnet est utilisé ici à des fins de démonstration seulement. Le SSH doit être utilisé dans un environnement de production.

Pour augmenter l’accès sécurisé, un nom d’utilisateur et un mot de passe seront créés, et la méthode d’authentification login local sera utilisée sur les lignes vty. La commande dans l’exemple crée une entrée de base de données locale pour un utilisateur ADMIN et un mot de passe class..

Une liste ACL standard nommée appelée ADMIN-HOST est créée et identifie PC1. Notez que le deny any a été configuré pour suivre le nombre de fois que l’accès a été refusé.

Les lignes vty sont configurées pour utiliser la base de données locale pour l’authentification, autoriser le trafic Telnet et utiliser l’ACL ADMIN-HOST pour restreindre le trafic.

R1(config)# username ADMIN secret class R1(config)# ip access-list standard ADMIN-HOST R1(config-std-nacl)# remark This ACL secures incoming vty lines R1(config-std-nacl)# permit 192.168.10.10 R1(config-std-nacl)# deny any R1(config-std-nacl)# exit R1(config)# line vty 0 4 R1(config-line)# login local R1(config-line)# transport input telnet R1(config-line)# access-class ADMIN-HOST in R1(config-line)# end R1#

Dans un environnement de production, vous devez définir les lignes vty pour autoriser uniquement SSH, comme indiqué dans l’exemple.

R1(config)# line vty 0 4

R1(config-line)# login local

R1(config-line)# transport input ssh

R1(config-line)# access-class ADMIN-HOST in

R1(config-line)# end

R1#

5.3.3 Vérifier la sécurité du port VTY

Une fois que la liste de contrôle d’accès aux lignes VTY est configurée, il est important de vérifier qu’elle fonctionne correctement.

Comme le montre la figure, lorsque PC1 Telnet à R1, l’hôte sera invité à entrer un nom d’utilisateur et un mot de passe avant d’accéder avec succès à l’invite de commande.

Cela vérifie que PC1 peut accéder à R1 à des fins administratives.

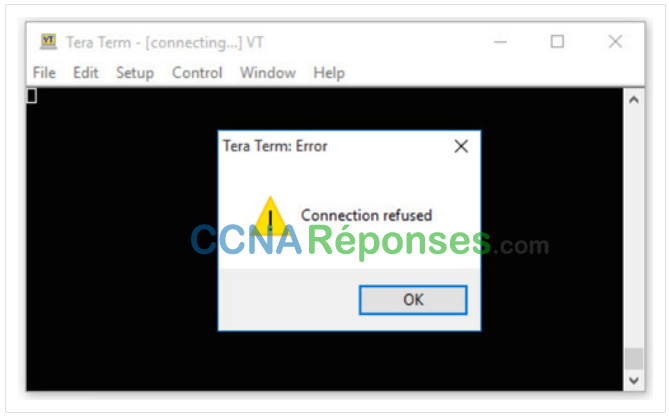

Ensuite, nous testons la connexion à partir de PC2. Comme le montre cette figure, lorsque PC2 tente de Telnet, la connexion est refusée.

Pour vérifier les statistiques ACL, exécutez la commande show access-lists . Notez le message d’information affiché sur la console concernant l’utilisateur administrateur. Un message de console d’information est également généré lorsqu’un utilisateur quitte la ligne vty.

La correspondance dans la ligne d’autorisation de la sortie est le résultat d’une connexion Telnet réussie par PC1. La correspondance à l’instruction «deny» est due à l’échec de la connexion Telnet de PC2, un périphérique du réseau 192.168.11.0/24.

R1# Oct 9 15:11:19.544: %SEC_LOGIN-5-LOGIN_SUCCESS: Login Success [user: admin] [Source: 192.168.10.10] [localport: 23] at 15:11:19 UTC Wed Oct 9 2019 R1# show access-lists Standard IP access list ADMIN-HOST 10 permit 192.168.10.10 (2 matches) 20 deny any (2 matches) R1#

5.3.4 Contrôleur de Syntaxe – Sécuriser les ports VTY

Sécurisez les lignes vty pour un accès administratif à distance.

Créez une entrée de base de données locale pour le nom ADMIN et le secret class.

R1(config)#username ADMIN secret class

Créer une liste ACL standard nommée appelée ADMIN-HOST.

R1(config)#ip access-list standard ADMIN-HOST

Créer un permis ACE pour l’hôte avec l’adresse IP 192.168.10.10.

R1(config-std-nacl)#permit host 192.168.10.10

Ensuite, ajoutez l’implicite deny any et retournez au mode de configuration globale.

R1(config-std-nacl)#deny any R1(config-std-nacl)#exit

Entrez le mode de configuration vty pour configurer les cinq lignes vty (i.e., 0 – 4).

R1(config)#line vty 0 4

Utilisez la méthode locale de connexion pour l’authentification et autoriser le trafic Telnet.

R1(config-line)#login local R1(config-line)#transport input telnet

Limitez l’accès entrant au PC1 uniquement en utilisant la commande access-class et la liste de contrôle d’accès ADMIN-HOST et revenez en mode d’exécution privilégié.

R1(config-line)#access-class ADMIN-HOST in R1(config-line)#end

PC1 a tenté de Telnet à R1 et a réussi. PC2 a tenté et a échoué. Vérifiez les statistiques ACL pour voir si les ACL fonctionnent comme prévu.

R1#show access-lists

Standard IP access list ADMIN-HOST

10 permit 192.168.10.10 (2 matches)

20 deny any (2 matches)

Vous avez correctement modifié une ACL numérotée IPv4 sur R1.

5.4 Configuration de listes de contrôle d’accès IPv4 étendues

5.4.1 Listes de contrôle d’accès étendues

Dans les rubriques précédentes, vous avez appris comment configurer et modifier les ACL standard et comment sécuriser les ports VTY avec une ACL IPv4 standard. Des listes de contrôle d’accès (ACL) standard permettent de filtrer uniquement les adresses source. Quand les listes de contrôle d’accès IPv4 étendues peuvent être créées pour permettre un contrôle plus précis du filtrage du trafic.

Les listes de contrôle d’accès étendues sont plus répandues que les listes de contrôle d’accès standard, car elles fournissent un degré supérieur de contrôle. Ils peuvent filtrer sur l’adresse source, l’adresse de destination, le protocole (c’est-à-dire IP, TCP, UDP, ICMP) et le numéro de port. La plage de critères est ainsi bien plus grande. Par exemple, une liste de contrôle d’accès étendue peut autoriser le trafic des e-mails depuis un réseau vers une destination spécifique tout en refusant les transferts des fichiers et la navigation web.

Comme les ACL standard, les ACL étendues peuvent être créées comme suit:

- ACL étendu numérotée de commande de configuration globale – Créé en utilisant access-list access-list-number.

- ACL Étendu Nommé – Créé en utilisant ip access-list extended access-list-name.

5.4.2 Syntaxe de listes de contrôle d’accès IPv4 étendu numérotées

Les procédures de configuration des listes de contrôle d’accès étendues sont les mêmes que pour les listes de contrôle d’accès standard. La liste de contrôle d’accès étendue est d’abord configurée, puis elle est activée sur une interface. La syntaxe et les paramètres de commande sont plus complexes, car ils prennent en charge des fonctions supplémentaires fournies par les listes de contrôle d’accès étendues.

Pour créer une liste ACL étendue numérotée, utilisez la commande de configuration globale suivante:

Router(config)# access-list access-list-number {deny | permit | remark text}

protocol source source-wildcard [operator {port}] destination destination-wildcard

[operator {port}] [established] [log]

Utilisez la commande de configuration globale no ip access-list extended access-list-name pour supprimer une liste ACL étendue.

Bien qu’il existe de nombreux mots clés et paramètres pour les ACL étendues, il n’est pas nécessaire de les utiliser tous lors de la configuration d’une ACL étendue. Le tableau explique en détail la syntaxe d’une liste de contrôle d’accès étendue.

| Paramètre | Description |

|---|---|

access-list-number |

|

deny |

Cela refuse l’accès si les conditions sont respectées. |

permit |

Cela autorise l’accès si les conditions sont respectées. |

remark text |

|

protocol |

|

source |

|

source-wildcard |

(facultatif) Il s’agit d’un masque générique de 32 bits qui est appliqué à la source |

destination |

|

destination-wildcard |

(Facultatif) Il s’agit d’un masque générique de 32 bits qui est appliqué à la destination. |

operator |

|

port |

(Facultatif) Numéro décimal ou nom d’un port TCP ou UDP. |

established |

|

log |

|

La commande permettant d’appliquer une ACL IPv4 étendue à une interface est la même que la commande utilisée pour les ACL IPv4 standard.

Router(config-if)# ip access-group {access-list-number | access-list-name} {in | out}

Pour supprimer une ACL d’une interface, entrez d’abord la commande de configuration de l’interface no ip access-group . Pour supprimer l’ACL du routeur, utilisez la commande de configuration globale no access-list .

Remarque: La logique interne appliquée à l’ordre des instructions des listes de contrôle d’accès standard ne s’applique pas aux listes de contrôle d’accès étendues. L’ordre dans lequel les instructions sont saisies lors de la configuration est l’ordre dans lequel elles s’affichent et sont traitées.

5.4.3 Protocoles et Ports

Les ACL étendues peuvent filtrer sur de nombreux types de protocoles et de ports Internet. Cliquez sur chaque bouton pour plus d’informations sur les protocoles Internet et les ports sur lesquels les ACL étendues peuvent filtrer.

5.4.4 Exemples de configuration de protocoles et de numéros de port

Les ACL étendues peuvent filtrer sur différentes options de numéro de port et de nom de port. Cet exemple montre comment configurer une ACL 100 étendue pour filtrer le trafic HTTP. Le premier ACE utilise le nom du port www . Le deuxième ACE utilise le numéro de port 80. Les deux ACE obtiennent exactement le même résultat.

R1(config)# access-list 100 permit tcp any any eq www

R1(config)# !or...

R1(config)# access-list 100 permit tcp any any eq 80

La configuration du numéro de port est requise lorsqu’aucun nom de protocole spécifique n’est répertorié tel que SSH (numéro de port 22) ou HTTPS (numéro de port 443), comme indiqué dans l’exemple suivant.

R1(config)# access-list 100 permit tcp any any eq 22 R1(config)# access-list 100 permit tcp any any eq 443 R1(config)#

5.4.5 Appliquer une liste ACL étendue numérotée IPv4

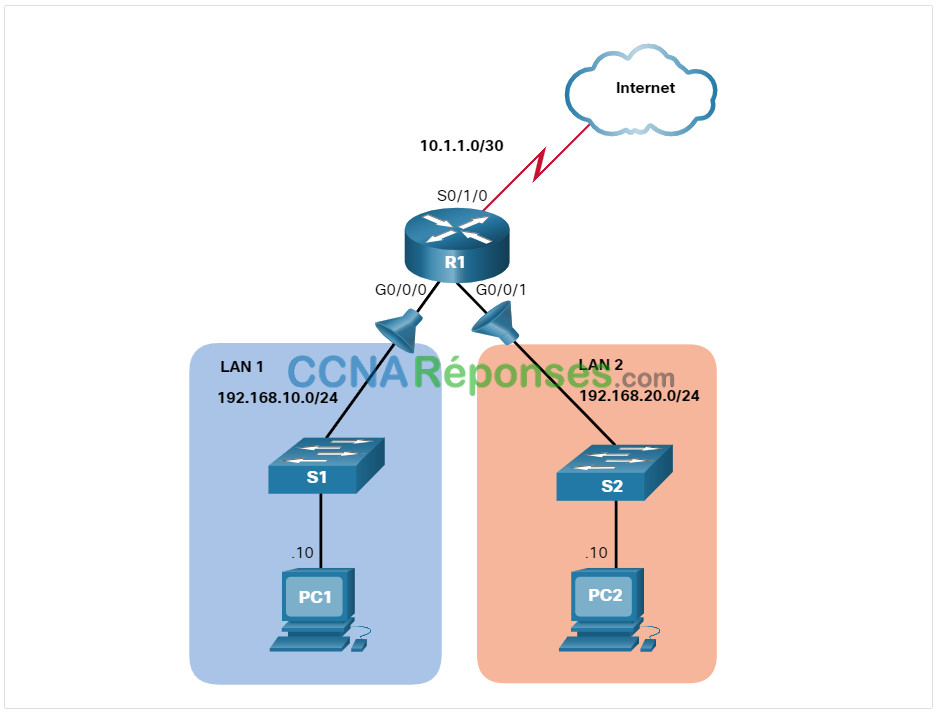

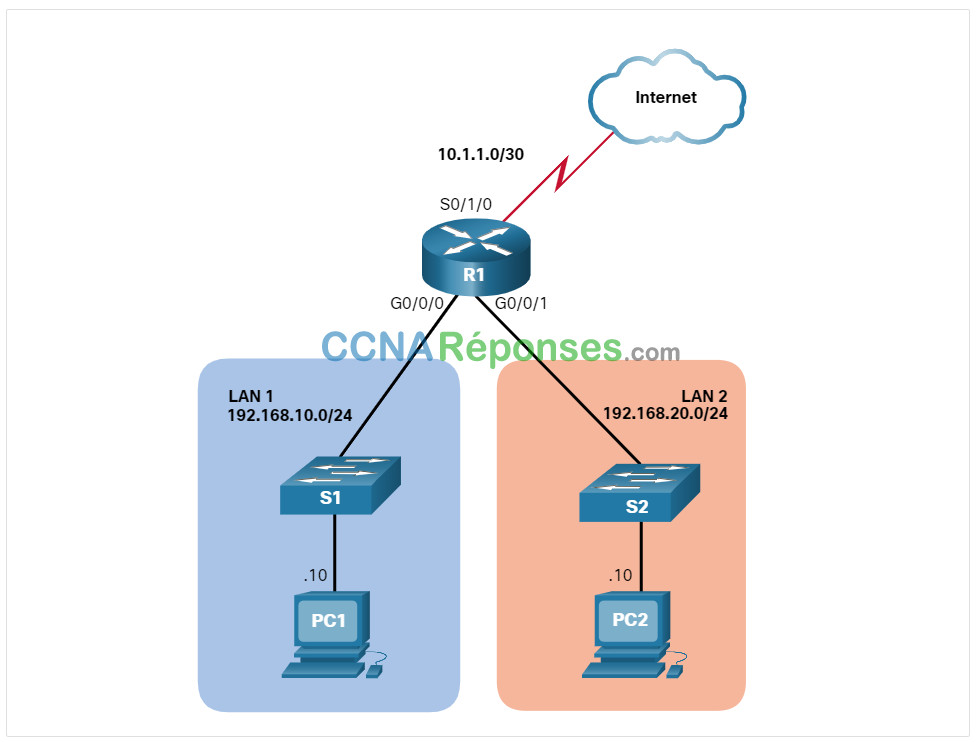

La topologie de la figure sera utilisée pour démontrer la configuration et l’application des ACL étendues IPv4 numérotées et nommées à une interface. Ce premier exemple montre une implémentation d’ACL étendue IPv4 numérotée ACL.

Dans cet exemple, l’ACL permet à la fois le trafic HTTP et HTTPS à partir du réseau 192.168.10.0 d’accéder à n’importe quelle destination.

Les ACL étendues peuvent être appliquées à différents endroits. Cependant, ils sont couramment appliqués près de la source. Par conséquent, ACL 110 a été appliquée en entrée sur l’interface R1 G0/0/0.

R1(config)# access-list 110 permit tcp 192.168.10.0 0.0.0.255 any eq www R1(config)# access-list 110 permit tcp 192.168.10.0 0.0.0.255 any eq 443 R1(config)# interface g0/0/0 R1(config-if)# ip access-group 110 in R1(config-if)# exit R1(config)#

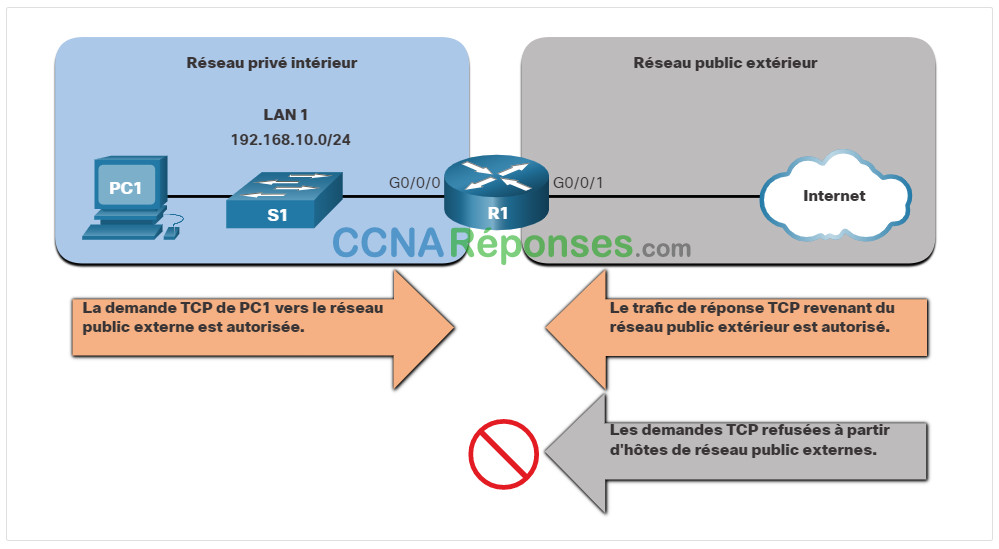

5.4.6 ACL étendue établie par TCP

TCP peut également effectuer des services de pare-feu avec état de base à l’aide du mot-clé established TCP. Le mot-clé permet au trafic intérieur de quitter le réseau privé intérieur et permet au trafic de réponse de retourner d’entrer dans le réseau privé intérieur, comme indiqué sur la figure.

Toutefois, le trafic TCP généré par un hôte externe et la tentative de communication avec un hôte interne est refusé.

Le mot-clé established peut être utilisé pour autoriser uniquement le trafic HTTP de retour à partir des sites Web demandés, tout en refusant tout autre trafic.

Dans la topologie, la conception de cet exemple montre que la liste ACL 110, qui a été configurée précédemment, filtre le trafic provenant du réseau privé intérieur. ACL 120, à l’aide du mot-clé established , filtre le trafic entrant dans le réseau privé interne à partir du réseau public externe.

Dans l’exemple, ACL 120 est configuré pour autoriser uniquement le retour du trafic Web vers les hôtes internes. La nouvelle ACL est ensuite appliquée sortante sur l’interface R1 G0/0/0. La commande show access-lists affiche les deux ACL. Notez à partir des statistiques de correspondance qu’à l’intérieur des hôtes ont accédé aux ressources Web sécurisées à partir d’Internet.

R1(config)# access-list 120 permit tcp any 192.168.10.0 0.0.0.255 established

R1(config)# interface g0/0/0

R1(config-if)# ip access-group 120 out

R1(config-if)# end

R1# show access-lists

Extended IP access list 110

10 permit tcp 192.168.10.0 0.0.0.255 any eq www

20 permit tcp 192.168.10.0 0.0.0.255 any eq 443 (657 matches)

Extended IP access list 120

10 permit tcp any 192.168.10.0 0.0.0.255 established (1166 matches)

R1#

Notez que les compteurs HTTPS sécurisés par permis (c.-à-d. éq 443) dans ACL 110 et les compteurs établis par retour dans ACL 120 ont augmenté.

Le paramètre established autorise uniquement les réponses au trafic provenant du réseau 192.168.10.0/24 à revenir sur ce réseau. Plus précisément, une correspondance se produit si le segment TCP renvoyé a les bits d’indicateur ACK ou reset (RST) définis. Cela indique que le paquet appartient à une connexion existante. Sans le paramètre established dans l’instruction de la liste de contrôle d’accès, les clients pourraient envoyer le trafic vers un serveur web, mais ne pourraient pas recevoir le trafic revenant de celui-ci.

5.4.7 Syntaxe de listes de contrôle d’accès IPv4 étendu nommées

Si vous attribuez un nom à une liste de contrôle d’accès, il vous sera plus facile d’en comprendre la fonction. Pour créer une liste ACL étendue nommée, utilisez la commande de configuration globale suivante:

Router(config)# ip access-list extended access-list-name

Cette commande active le mode de configuration étendue nommée. Rappelons que les noms des listes de contrôle d’accès doivent contenir uniquement des caractères alphanumériques, sont sensibles à la casse et doivent être uniques.

Dans l’exemple, une liste ACL étendue nommée NO-FTP-ACCESS est créée et l’invite est modifiée en mode de configuration ACL étendue nommée. Les instructions ACE sont entrées dans le mode de sous-configuration ACL étendu nommé.

R1(config)# ip access-list extended NO-FTP-ACCESS R1(config-ext-nacl)#

5.4.8 Exemple de liste ACL étendue IPv4 nommée

La création des listes de contrôle d’accès étendues nommées est similaire à la création des listes de contrôle d’accès standard nommées.

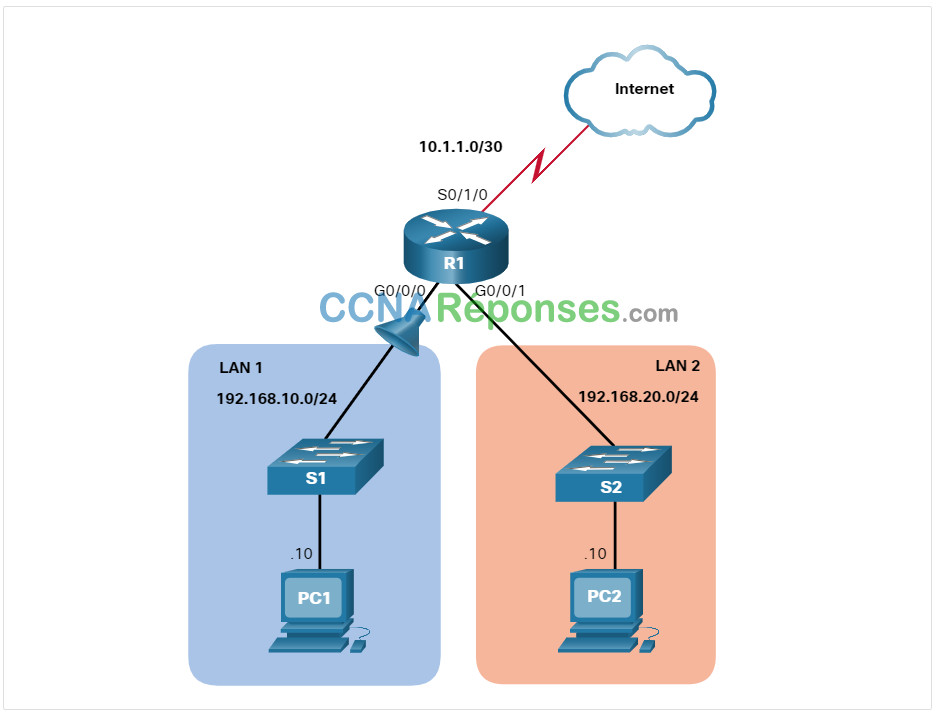

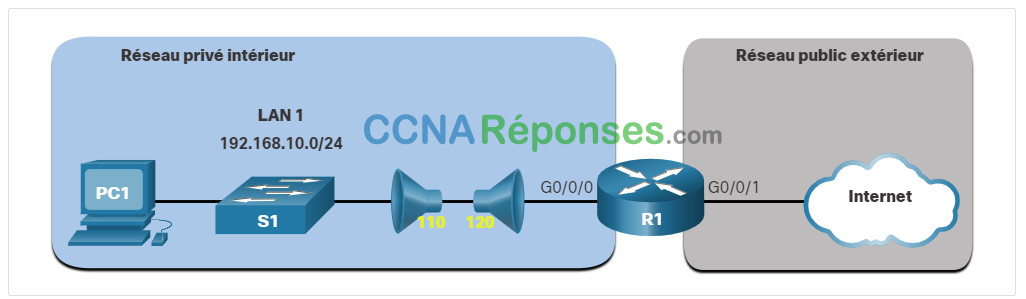

La topologie de la figure est utilisée pour démontrer la configuration et l’application de deux ACL étendues IPv4 nommées à une interface:

- SURFING – Cela permettra à l’intérieur du trafic HTTP et HTTPS de quitter l’Internet.

- BROWSING – Cela permettra uniquement de renvoyer le trafic Web aux hôtes internes alors que tout autre trafic sortant de l’interface R1 G0/0/0 est implicitement refusé.

L’exemple montre la configuration de l’ACL SURFING entrante et de l’ACL BROWSING sortante.

L’ACL SURFING permet au trafic HTTP et HTTPS des utilisateurs internes de quitter l’interface G0/0/1 connectée à l’internet. Le trafic Web revenant de l’internet est autorisé à revenir sur le réseau privé interne par l’ACL BROWSING.

L’ACL SURFING est appliquée entrante et l’ACL BROWSING appliquée sortante sur l’interface R1 G0/0/0, comme indiqué dans la sortie.

À l’intérieur des hôtes ont accédé aux ressources Web sécurisées à partir de l’internet. la commande show access-lists est utilisée pour vérifier les statistiques ACL. Notez que les compteurs HTTPS sécurisés par permis (c.-à-d., eq 443) dans l’ACL SURFING et les compteurs de retour établis dans l’ACL BROWSING ont augmenté.

R1(config)# ip access-list extended SURFING

R1(config-ext-nacl)# Remark Permits inside HTTP and HTTPS traffic

R1(config-ext-nacl)# permit tcp 192.168.10.0 0.0.0.255 any eq 80

R1(config-ext-nacl)# permit tcp 192.168.10.0 0.0.0.255 any eq 443

R1(config-ext-nacl)# exit

R1(config)#

R1(config)# ip access-list extended BROWSING

R1(config-ext-nacl)# Remark Only permit returning HTTP and HTTPS traffic

R1(config-ext-nacl)# permit tcp any 192.168.10.0 0.0.0.255 established

R1(config-ext-nacl)# exit

R1(config)# interface g0/0/0

R1(config-if)# ip access-group SURFING in

R1(config-if)# ip access-group BROWSING out

R1(config-if)# end

R1# show access-lists

Extended IP access list SURFING

10 permit tcp 192.168.10.0 0.0.0.255 any eq www

20 permit tcp 192.168.10.0 0.0.0.255 any eq 443 (124 matches)

Extended IP access list BROWSING

10 permit tcp any 192.168.10.0 0.0.0.255 established (369 matches)

R1#

5.4.9 Edit Extended ACLs

Comme les ACL standard, une ACL étendue peut être modifiée à l’aide d’un éditeur de texte lorsque de nombreuses modifications sont nécessaires. Sinon, si l’édition s’applique à un ou deux ACE, les numéros de séquence peuvent être utilisés.

Par exemple, supposons que vous venez d’entrer les ACL SURFING et BROWSING et que vous souhaitez vérifier leur configuration à l’aide de la commande show access-lists .

R1# show access-lists

Extended IP access list BROWSING

10 permit tcp any 192.168.10.0 0.0.0.255 established

Extended IP access list SURFING

10 permit tcp 19.168.10.0 0.0.0.255 any eq www

20 permit tcp 192.168.10.0 0.0.0.255 any eq 443

R1#

Vous remarquez que le numéro de séquence ACE 10 dans l’ACL SURFING a une adresse de réseau IP source incorrecte.

Pour corriger cette erreur en utilisant des numéros de séquence, l’instruction d’origine est supprimée avec la commande no sequence\ #_ et l’instruction corrigée est ajoutée en remplacement de l’instruction d’origine.

R1# configure terminal R1(config)# ip access-list extended SURFING R1(config-ext-nacl)# no 10 R1(config-ext-nacl)# 10 permit tcp 192.168.10.0 0.0.0.255 any eq www R1(config-ext-nacl)# end

La sortie vérifie le changement de configuration à l’aide de la commande show access-lists .

R1# show access-lists

Extended IP access list BROWSING

10 permit tcp any 192.168.10.0 0.0.0.255 established

Extended IP access list SURFING

10 permit tcp 192.168.10.0 0.0.0.255 any eq www

20 permit tcp 192.168.10.0 0.0.0.255 any eq 443

R1#

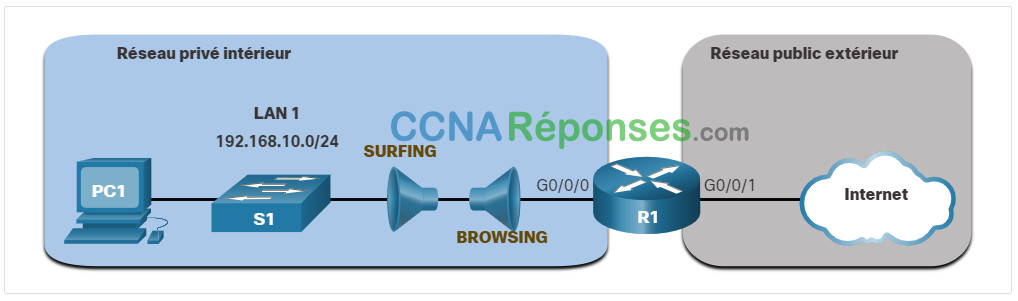

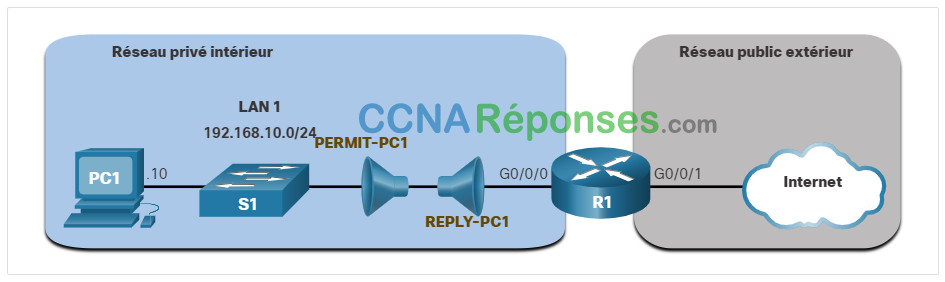

5.4.10 Exemple d’un autre ACL IPv4 étendu nommé

La figure illustre un autre scénario d’implémentation d’une liste ACL IPv4 étendue nommée. Supposons que PC1 dans le réseau privé intérieur est autorisé le trafic FTP, SSH, Telnet, DNS, HTTP et HTTPS. Cependant, tous les autres utilisateurs du réseau privé interne devraient être interdits d’accès.

Deux ACL étendues nommées seront créées:

- PERMIT-PC1 – Cela permettra uniquement l’accès PC1 TCP à l’internet et refusera tous les autres hôtes du réseau privé.

- REPLY-PC1 – Cela permettra uniquement le retour du trafic TCP spécifié à PC1 refuser implicitement tout autre trafic.

L’exemple montre la configuration de l’ACL PERMIT-PC1 entrante et de la REPLY-PC1 sortante.

L’ACL PERMIT-PC1 autorise PC1 (c.-à-d. 192.168.10.10) l’accès TCP au trafic FTP (c.-à-d. ports 20 et 21), SSH (22), Telnet (23), DNS (53), HTTP (80) et HTTPS (443).

L’ACL REPLY-PC1 permettra le retour du trafic vers le PC1.

Il y a de nombreux facteurs à prendre en compte lors de l’application d’une ACL, notamment:

- L’appareil sur lequel l’appliquer

- L’interface sur lequel l’appliquer

- La direction pour l’appliquer

Une attention particulière doit être prise en considération pour éviter les résultats de filtrage indésirables. La liste ACL PERMIT-PC1 est appliquée en entrante et la liste ACL REPLY-PC1 appliquée en sortie sur l’interface R1 G0/0/0.

R1(config)# ip access-list extended PERMIT-PC1 R1(config-ext-nacl)# Remark Permit PC1 TCP access to internet R1(config-ext-nacl)# permit tcp host 192.168.10.10 any eq 20 R1(config-ext-nacl)# permit tcp host 192.168.10.10 any eq 21 R1(config-ext-nacl)# permit tcp host 192.168.10.10 any eq 22 R1(config-ext-nacl)# permit tcp host 192.168.10.10 any eq 23 R1(config-ext-nacl)# permit udp host 192.168.10.10 any eq 53 R1(config-ext-nacl)# permit tcp host 192.168.10.10 any eq 53 R1(config-ext-nacl)# permit tcp host 192.168.10.10 any eq 80 R1(config-ext-nacl)# permit tcp host 192.168.10.10 any eq 443 R1(config-ext-nacl)# deny ip 192.168.10.0 0.0.0.255 any R1(config-ext-nacl)# exit R1(config)# R1(config)# ip access-list extended REPLY-PC1 R1(config-ext-nacl)# Remark Only permit returning traffic to PC1 R1(config-ext-nacl)# permit tcp any host 192.168.10.10 established R1(config-ext-nacl)# exit R1(config)# interface g0/0/0 R1(config-if)# ip access-group PERMIT-PC1 in R1(config-if)# ip access-group REPLY-PC1 out R1(config-if)# end R1#

5.4.11 Verify Extended ACLs

Une fois qu’une liste de contrôle d’accès a été configurée et appliquée à une interface, utilisez les commandes show de Cisco IOS pour vérifier la configuration.

Cliquez sur chaque bouton pour plus d’informations sur la vérification de la configuration d’une ACL.

5.4.12 Packet Tracer – Configurer les listes de contrôle d’accès IPv4 étendues – Scenario 1

Dans cette activité Packet Tracer, vous remplirez les objectifs suivants:

- Part 1: Configurer, appliquer et vérifier une liste de contrôle d’accès IPv4 étendue numérotée.

- Part 2: Configurer, appliquer et vérifier une liste de contrôle d’accès IPv4 étendue nommée.

5.4.13 Packet Tracer – Configurer les listes de contrôle d’accès IPv4 étendues – Scénario 2

Dans cette activité Packet Tracer, vous remplirez les objectifs suivants:

- Part 1: Configurer une liste de contrôle d’accès ACL IPv4 étendue nommée

- Part 2: Appliquer et vérifier la liste de contrôle d’accès IPv4 étendue

5.5 Module pratique et questionnaire

5.5.1 Packet Tracer – La mise en œuvre de l’ACL IPv4

Dans ce Packet Tracer, vous allez configurer les ACL IPv4 étendues, nommées standard et étendues pour répondre aux exigences de communication spécifiées.

5.5.2 Travaux pratiques – Configurer et vérifier les listes de contrôle d’accès IPv4 étendues

Possibilité de pratique des compétences

Vous avez la possibilité de pratiquer les compétences suivantes:

- Part 1: Créer le réseau et configurer les paramètres de base des périphériques

- Part 2: Configurer et vérifier les listes de contrôle d’accès IPv4 étendues

Vous pouvez pratiquer ces compétences à l’aide du Packet Tracer ou de l’équipement de laboratoire, le cas échéant.

5.5.3 Qu’est-ce que j’ai appris dans ce module?

Configurer les ACL IPv4 standard

Toutes les listes de contrôle d’accès ( ACL ) doivent être planifiées, en particulier pour les ACL nécessitant des entrées multiples de contrôle d’accès ( ACE ). Lorsque vous configurez une ACL complexe, il est suggéré d’utiliser un éditeur de texte et d’écrire les détails de la politique à mettre en œuvre, d’ajouter les commandes de configuration de l’IOS pour accomplir ces tâches, d’inclure des remarques pour documenter l’ACL, de copier et coller les commandes sur un appareil de laboratoire, et de toujours tester soigneusement une ACL pour s’assurer qu’elle applique correctement la politique souhaitée. Pour créer une liste ACL standard numérotée, utilisez la commande de configuration globale ip access-list standard access-list-name. Utilisez la commande de configuration globale no access-list access-list-number pour supprimer une ACL standard numérotée. Utilisez la commande show ip interface pour vérifier si une ACL est appliquée à une interface. Outre les ACL numérotées standard, il existe des ACL standard nommées. Les noms des listes de contrôle d’accès doivent contenir uniquement des caractères alphanumériques, sont sensibles à la casse et doivent être uniques. Vous n’êtes pas obligés de mettre des majuscules aux noms des listes de contrôle d’accès. En revanche, si vous le faites, vous les verrez bien mieux en affichant la sortie de la commande running-config. Pour créer une liste ACL standard nommée, utilisez la commande de configuration globale ip access-list standard access-list-name. Utilisez la commande de configuration globale no ip access-list standard access-list-name pour supprimer une ACL IPv4 standard nommée. Une fois qu’une ACL IPv4 standard est configurée, elle doit être liée à une interface ou à une fonctionnalité. Pour lier une ACL IPv4 standard numérotée ou nommée à une interface, utilisez la commande de configuration globale ip access-group {access-list-number | access-list-name in } { out |}. Pour supprimer une ACL d’une interface, entrez d’abord la commande de configuration de l’interface no ip access-group . Pour supprimer l’ACL du routeur, utilisez la commande de configuration globale no access-list .

Modifier les ACL IPv4

Pour modifier une ACL, utilisez un éditeur de texte ou utilisez des numéros de séquence. Les ACL avec plusieurs ACE doivent être créées dans un éditeur de texte. Cela vous permet de planifier les ACE nécessaires, de créer l’ACL, puis de le coller sur l’interface du routeur. Un ACE ACL peut également être supprimé ou ajouté à l’aide des numéros de séquence ACL. Les numéros d’ordre sont automatiquement affectés lorsqu’un ACE est entré. Ces numéros sont répertoriés dans la commande show access-lists . La commande show running-config n’affiche pas les numéros de séquence. Les ACL nommées peuvent également utiliser des numéros de séquence pour supprimer et ajouter des ACE. La commande show access-lists affiche des statistiques pour chaque instruction qui a été mise en correspondance. La commande clear access-list counters pour effacer les statistiques ACL.

Sécuriser les ports VTY avec un ACL IPv4 standard

Les ACL filtrent généralement le trafic entrant ou sortant sur une interface. Cependant, une liste ACL standard peut également être utilisée pour sécuriser l’accès administratif à distance à un périphérique à l’aide des lignes vty. Les deux étapes pour sécuriser l’accès administratif à distance aux lignes vty sont de créer une liste ACL pour identifier les hôtes administratifs qui doivent être autorisés à accéder à distance et d’appliquer la liste ACL au trafic entrant sur les lignes vty. Le mot-clé in est l’option la plus couramment utilisée pour filtrer le trafic vty entrant. Le paramètre out filtre le trafic vty sortant et est rarement appliqué. Vous pouvez appliquer aux lignes VTY aussi bien les listes d’accès nommées que celles numérotées. Vous devez définir les mêmes restrictions sur toutes les lignes VTY car un utilisateur peut tenter de se connecter à n’importe laquelle. Une fois que la liste de contrôle d’accès aux lignes VTY est configurée, il est important de vérifier qu’elle fonctionne correctement. Utilisez la commande show ip interface pour vérifier si une ACL est appliquée à une interface. Pour vérifier les statistiques ACL, exécutez la commande show access-lists .

Configurer les ACL IPv4 étendues

Les listes de contrôle d’accès étendues sont plus répandues que les listes de contrôle d’accès standard, car elles fournissent un degré supérieur de contrôle. Ils peuvent filtrer sur l’adresse source, l’adresse de destination, le protocole (c’est-à-dire IP, TCP, UDP, ICMP) et le numéro de port. La plage de critères est ainsi bien plus grande. Comme les ACL standard, les ACL étendues peuvent être créées en tant qu’ACL étendues numérotées et ACL étendues nommées. Les ACL étendues numérotées sont créées à l’aide des mêmes commandes de configuration globales que celles utilisées pour les ACL standard. Les procédures de configuration des listes de contrôle d’accès étendues sont les mêmes que pour les listes de contrôle d’accès standard. La syntaxe et les paramètres de commande sont plus complexes, car ils prennent en charge des fonctions supplémentaires fournies par les listes de contrôle d’accès étendues. Pour créer une liste ACL étendue numérotée, utilisez la commande de configuration globale Router(config)# access-list access-list-number {deny | permit | remark text} protocol source-wildcard\ [operator\ [port]] destination destination-wildcard\ [operator\ [port]]\ []\ [established]\ [log] . Les ACL étendues peuvent filtrer sur de nombreux types de protocoles et de ports Internet. La sélection d’un protocole influence les options port. Par exemple, la sélection du protocole tcp fournirait des options de ports liés au protocole TCP. La configuration du numéro de port est requise lorsqu’aucun nom de protocole spécifique n’est répertorié tel que SSH (numéro de port 22) ou HTTPS (numéro de port 443). TCP peut également effectuer des services de pare-feu avec état de base à l’aide du mot-clé established TCP. Le mot-clé permet au trafic intérieur de quitter le réseau privé intérieur et permet au trafic de réponse de retourner d’entrer dans le réseau privé intérieur. Une fois qu’une liste de contrôle d’accès a été configurée et appliquée à une interface, utilisez les commandes show de Cisco IOS pour vérifier la configuration. La commande show ip interface permet de vérifier la liste de contrôle d’accès sur l’interface et la direction dans laquelle elle a été appliquée.