Introduction aux Réseaux – Modules 15 : Couche Application

15.0 Présentation

15.0.1 Pourquoi devrais-je suivre ce module?

Bienvenue sur la Couche Application !

Comme vous l’avez appris, la couche de transport est l’endroit où les données sont réellement déplacées d’un hôte à un autre. Mais avant que cela puisse avoir lieu, il y a beaucoup de détails qui doivent être déterminés pour que ce transport de données se passe correctement. C’est pourquoi qu’il existe une couche d’application dans les modèles OSI et TCP/IP. Par exemple, avant que nous avions de vidéo en streaming sur l’internet, nous avons dû regarder des films à la maison d’une variété d’autres façons. Imaginez que vous avez filmé une partie du match de football de votre enfant. Vos parents qui vivent dans une autre ville, n’ont qu’un lecteur de cassette vidéo. Vous devez copier votre vidéo de votre caméra sur le meilleur type de cassette vidéo pour l’envoyer. Votre frère a un lecteur DVD, donc vous transférez votre vidéo sur un DVD pour lui envoyer. C’est ce qui concerne la couche d’application, en vous assurant que vos données sont dans un format que le périphérique de réception peut utiliser. On va plonger!

15.0.2 Qu’est-ce que je vais apprendre dans ce module?

Titre du module: Couche Application

Objectif du module: Explique le rôle des protocoles de couche d’application dans la prise en charge des applications destinées aux utilisateurs.

| Titre du Rubrique | Objectif du Rubrique |

|---|---|

| Application, Présentation et Session | Explique comment la couche d’application, la couche de présentation, et la couche de session fonctionnent ensemble pour fournir des services réseau aux applications d’utilisateur final. |

| Peer-to-peer | Explique comment les applications des utilisateurs finaux fonctionnent dans un réseau peer-to-peer. |

| Protocoles de web et de messagerie électronique | Explique le fonctionnement des protocoles web et de messagerie électronique. |

| Services d’adressage IP | Explique le fonctionnement de DNS et DHCP. |

| Services de partage de fichiers | Explique le fonctionnement de protocole FTP (File Transfer Protocol) |

15.1 Application, Présentation et Session

15.1.1 Couche Application

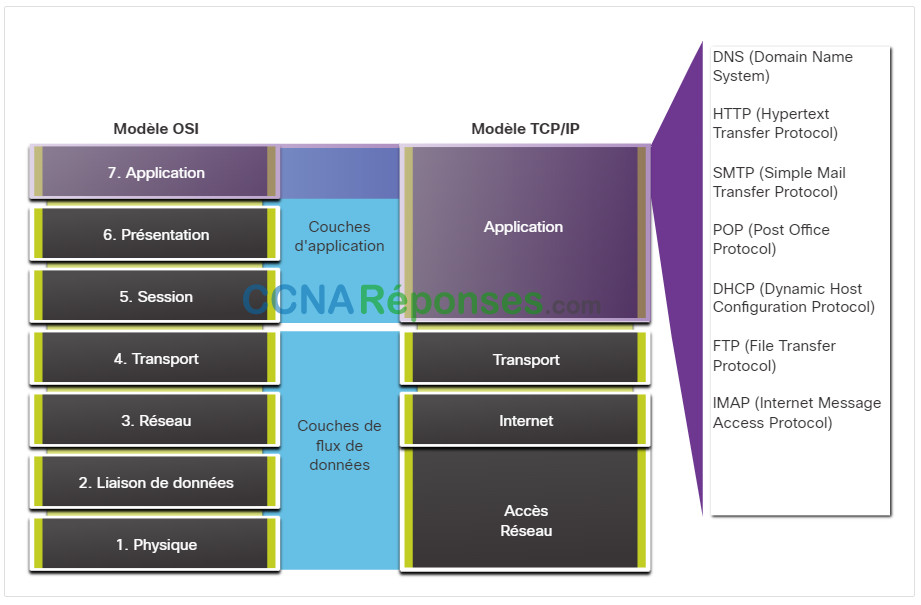

La couche application est la plus proche de l’utilisateur final dans les modèles OSI et TCP/IP. Comme illustré dans la figure, c’est elle qui sert d’interface entre les applications que nous utilisons pour communiquer et le réseau sous-jacent via lequel les messages sont transmis. Les protocoles du couche d’application sont utilisés pour échanger des données entre les programmes s’exécutant sur les hôtes de source et de destination.

Selon le modèle TCP/IP, les trois couches supérieures du modèle OSI (application, présentation et session) définissent les fonctions de la couche application TCP/IP.

Il existe déjà de nombreux protocoles de couche application et de nouveaux protocoles qui sont constamment développés. Les protocoles de couche application les plus connus sont notamment les protocoles HTTP (Hypertext Transfer Protocol), FTP (File Transfer Protocol), TFTP (Trivial File Transfer Protocol), IMAP (Internet Message Access Protocol) et DNS (Domain Name System).

15.1.2 Couche Présentation et Session

Couche Présentation

La couche présentation possède trois fonctions principales :

- Mettre en forme ou présenter les données provenant du périphérique source dans un format compatible pour la réception par le périphérique de destination.

- Compresser les données de sorte que celles-ci puissent être décompressées par le périphérique de destination.

- Chiffrage des données pour la transmission et déchiffrage des données à la réception.

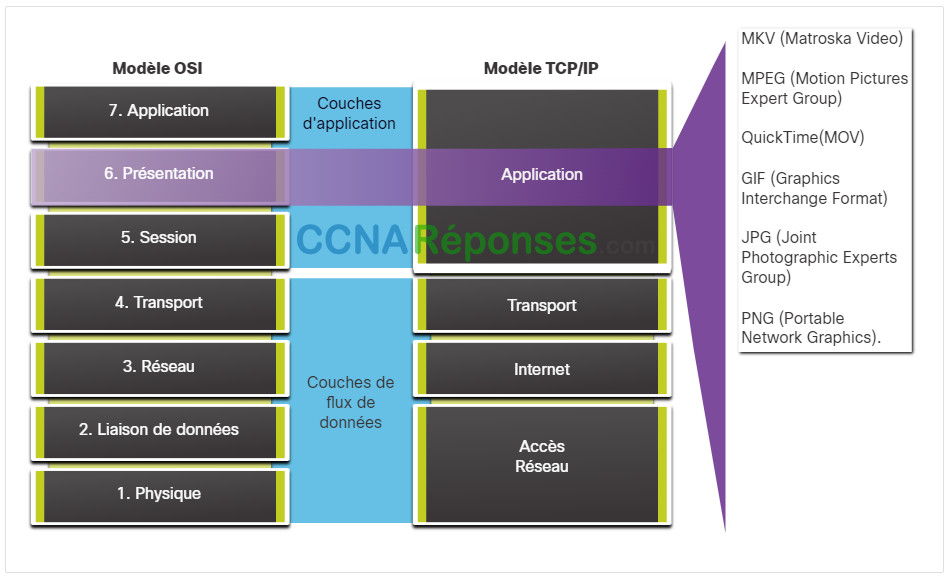

Comme l’illustre la figure, la couche présentation met en forme les données pour la couche application et définit les normes des formats de fichiers. Matorska (MKV),QuickTime et MPEG (Motion Picture Experts Group) comptent parmi les normes de vidéo les plus courantes. Les formats de fichiers graphiques les plus répandus sur les réseaux sont notamment les formats GIF (Graphics Interchange Format), JPEG (Joint Photographic Experts Group) et PNG (Portable Network Graphics).

Couche Session

Comme son nom l’indique, les fonctions de la couche session créent et gèrent les dialogues entre les applications de source et de destination. La couche session traite l’échange des informations pour commencer et maintenir un dialogue et pour redémarrer les sessions interrompues ou inactives pendant une longue période.

15.1.3 Protocoles de couche d’application TCP/IP

Les protocoles d’application TCP/IP spécifient les informations de format et de contrôle nécessaires à des plusieurs fonctions courantes de communication via l’internet. Les protocoles de couche d’application sont utilisés par les périphériques de source et de destination pendant une session de communication. Pour que les communications aboutissent, les protocoles de couche application qui sont implémentés sur les hôtes source et destination doivent être compatibles.

Cliquez sur chaque protocole d’application dans la figure pour en savoir plus sur sur chaque protocole.

Nom du système

DNS – Domain Name System (ou Service)

- TCP, client UDP 53

- Traduit des noms de domaines (par exemple, cisco.com) en adresses IP

Configuration d’hôte

Protocole BOOTP (Boot Strap Protocol)

- Client UDP 68, serveur 67

- Permet à une station de travail sans disque de découvrir sa propre adresse IP, l’adresse IP d’un serveur BOOTP sur le réseau et à importer le fichier dans la mémoire pour démarrer la machine.

- Le protocole DHCP remplace le protocole BOOTP.

Protocole DHCP (Dynamic Host Configuration Protocol)

- Client UDP 68, serveur 67

- Attribue dynamiquement des adresses IP d’être réutilisées si elles ne sont pas nécessaires.

Courrier Électronique (E-mail)

Protocole SMTP (Simple Mail Transfer Protocol)

- TCP 25

- Permet aux clients d’envoyer un e-mail à un serveur de messagerie.

- Permet aux serveurs d’envoyer un e-mail à d’autres serveurs.

Protocole POP3 (Post Office Protocol)

- TCP 110

- Permet aux clients de récupérer des e-mails sur un serveur de messagerie.

- Télécharge l’e-mail vers l’application de messagerie locale du client

Protocole IMAP (Internet Message Access Protocol)

- TCP 143

- Permet aux clients d’accéder aux e-mails stockés sur un serveur de messagerie.

- Maintient le courrier électronique sur le serveur

Transfert de Fishier

Protocole FTP (File Transfer Protocol)

- TCP 20 et 21

- Définit les règles qui permettent à l’utilisateur d’un hôte d’accéder à des fichiers sur un autre hôte du réseau et de transférer des fichiers vers un autre hôte du réseau.

- Le FTP est un protocole de livraison de fichiers fiable, orienté de connexion et accusé de réception.

TFTP – Trivial File Transfer Protocol

- Client UDP 69

- Un protocole de transfert de fichiers simple et sans connexion avec une livraison de fichiers sans accusé de réception.

- Produit moins de surcharge que le protocole FTP.

Web

Protocole HTTP (Hypertext Transfer Protocol)

- TCP 80, 8080

- Ensemble de règles permettant d’échanger du texte, des graphiques, des sons, des vidéos et d’autres fichiers multimédia sur le web.

Protocole HTTPS (HTTP Secure)

- TCP et UDP 443

- Le navigateur utilise le chiffrement pour sécuriser les communications HTTP.

- Authentifie le site Web auquel votre navigateur se connecte.

15.2 Peer-to-peer

15.2.1 Modèle client-serveur

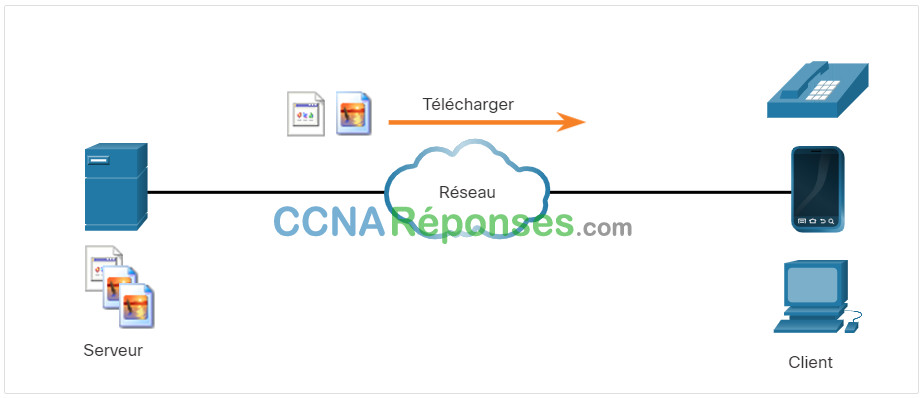

Dans la rubrique précédente, vous avez appris que les protocoles de couche d’application TCP/IP implémentés sur l’hôte de source et de destination doivent être compatibles. Dans cette rubrique, vous découvrirez le modèle client/serveur et les processus utilisés, qui se trouvent dans la couche d’application. Il en va de même pour un réseau peer-to-peer. Dans le modèle client/serveur, le périphérique qui envoie une requête d’informations est nommé client et celui qui répond à la requête est nommé serveur. Le client est une combinaison matériel/logiciel que les utilisateurs utilisent pour accéder directement aux ressources stockées sur le serveur.

Les processus clients et serveurs sont considérés dans la couche application. Le client commence l’échange en requérant des données auprès du serveur, qui répond en envoyant un ou plusieurs flux de données au client. Les protocoles de couche application décrivent le format des requêtes et des réponses entre clients et serveurs. Outre le transfert de données effectif , cet échange peut également nécessiter l’authentification de l’utilisateur et l’identification d’un fichier de données à transférer.

Les services de messagerie électronique d’un FAI qui permettent d’envoyer, de recevoir et de stocker les e-mails sont des exemples de réseau client-serveur. Le client de messagerie sur un ordinateur domestique envoie une requête au serveur de messagerie du FAI pour tout e-mail non lu. Le serveur répond en renvoyant au client les e-mails demandés. le téléchargement de données d’un client vers un serveur est dit « ascendant » et le téléchargement de données d’un serveur vers un client est dit « descendant ».

Comme indiqué sur la figure, les fichiers sont téléchargés du serveur vers le client.

15.2.2 Réseaux peer to peer

Dans le modèle de réseau peer-to-peer (P2P), les données sont accessibles à partir d’un périphérique homologue (peer) sans l’intervention d’un serveur dédié.

Le modèle de réseau P2P implique deux parties : les réseaux P2P et les applications P2P. Les deux parties ont des caractéristiques similaires, mais dans la pratique, elles fonctionnent de manière très différente.

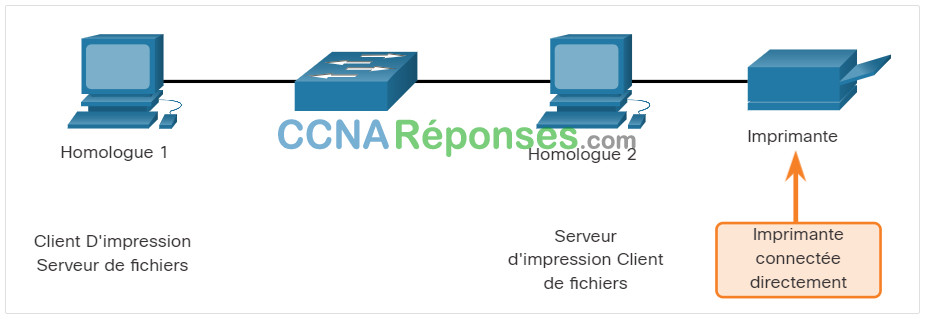

Dans un réseau peer to peer, deux ordinateurs ou plus sont connectés via un réseau et peuvent partager des ressources (par exemple, des imprimantes et des fichiers) sans disposer de serveur dédié. Chaque périphérique final connecté (ou homologue) peut opérer à la fois en tant que serveur et client. Un ordinateur peut jouer le rôle de serveur pour une transaction et servir simultanément de client pour une autre. Les rôles de client et de serveur sont définis en fonction de chaque requête.

Outre le partage de fichiers, un réseau comme celui-ci peut autoriser le jeu en réseau ou le partage de connexion internet.

Dans un échange Peer to Peer, les deux périphériques sont considérés comme étant égaux dans le processus de communication. Peer 1 possède des fichiers partagés avec Peer 2 et peut accéder à l’imprimante partagée qui est directement connectée à Peer 2 pour imprimer des fichiers. Peer 2 partage l’imprimante qui est directement connectée avec Peer 1 tout en accédant aux fichiers partagés sur Peer 1, comme illustré sur la figure.

15.2.3 Peer-to-Peer Applications

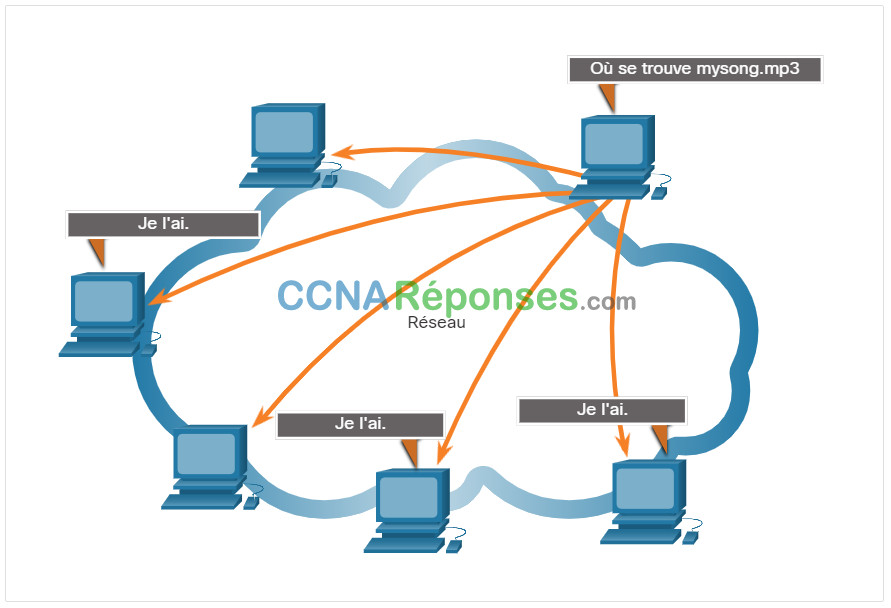

Une application peer-to-peer (P2P) permet à un périphérique d’agir à la fois en tant que client et serveur dans une même communication, comme le montre la figure. Dans ce modèle, chaque client est un serveur et chaque serveur un client. Les applications P2P nécessitent que chaque périphérique final fournisse une interface utilisateur et exécute un service en arrière-plan.

Certaines applications peer to peer utilisent un système hybride dans lequel le partage des ressources est décentralisé, mais les index pointant vers l’emplacement des ressources sont stockés dans un répertoire centralisé. Dans un système hybride, chaque homologue accède à un serveur d’index pour obtenir l’emplacement d’une ressource stockée chez un autre homologue.

Les deux clients envoient et reçoivent simultanément des messages.

15.2.4 Applications P2P courantes

Avec les applications P2P, chaque ordinateur du réseau exécutant l’application peut servir de client ou de serveur pour les autres ordinateurs du réseau exécutant l’application. Voici quelques réseaux P2P courants:

- BitTorrent

- Direct Connect

- eDonkey

- Freenet

Certaines applications P2P sont basées sur le protocole Gnutella qui permet aux utilisateurs de partager des fichiers avec d’autres personnes. Comme le montre la figure, les logiciels clients compatibles avec le protocole Gnutella permettent aux utilisateurs de se connecter aux services Gnutella via Internet et de localiser des ressources partagées par d’autres homologues Gnutella pour y accéder. De nombreuses applications clientes Gnutella sont disponibles, y compris μTorrent, BitComet, DC++, Deluge et emule.

De nombreuses applications P2P permettent aux utilisateurs de partager simultanément des parties de plusieurs fichiers. Les clients utilisent un petit fichier appelé fichier torrent pour localiser les autres utilisateurs qui possèdent des parties dont ils ont besoin afin de pouvoir se connecter directement à eux. Ce fichier contient également des informations sur les ordinateurs traceurs; ces informations indiquent quels utilisateurs possèdent quels fichiers. Les clients demandent des parties de fichiers à plusieurs utilisateurs en même temps. Cette technologie est appelée BitTorrent. BitTorrent a son propre client. Il existe de nombreux clients BitTorrent, par exemple BitTorrent, uTorrent, Frostwire et qBittorrent.

Remarque: N’importe quel type de fichier peut être partagé entre les utilisateurs. Plusieurs fichiers sont protégés par des droits d’auteur, ce qui signifie que seuls les créateurs des fichiers ont le droit de les utiliser et de les distribuer. Il est illégal de télécharger ou de distribuer des fichiers protégés par des droits d’auteur sans l’autorisation du détenteur du droit d’auteur. Toute violation de droits d’auteur peut entraîner des accusations pénales et des poursuites civiles.

15.3 Protocoles web et messagerie électronique

15.3.1 HTTP (Hypertext Transfer Protocol) et HTML (Hypertext Markup Language)

Il existe des protocoles spécifiques à la couche d’application conçus pour des utilisations courantes telles que la navigation sur le Web et la messagerie électronique. La première rubrique vous a donné un aperçu de ces protocoles. Cette rubrique est plus détaillée.

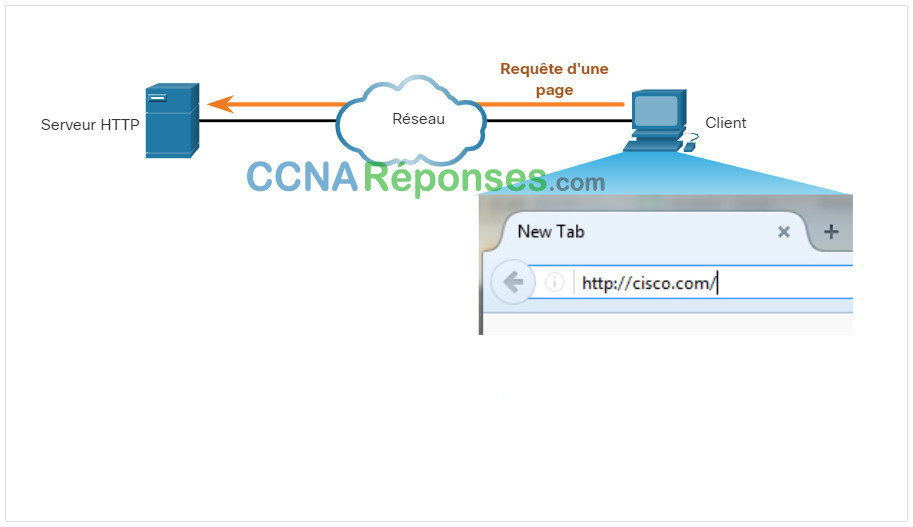

Lorsqu’une adresse web (ou URL) est tapée dans un navigateur web, ce dernier établit une connexion au service web s’exécutant sur le serveur à l’aide du protocole HTTP. Le service Web s’exécute sur le serveur qui utilise le protocole HTTP. Les URL et les URI (Uniform Resource Identifier) sont les noms que la pluPartie des utilisateurs associent aux adresses web.

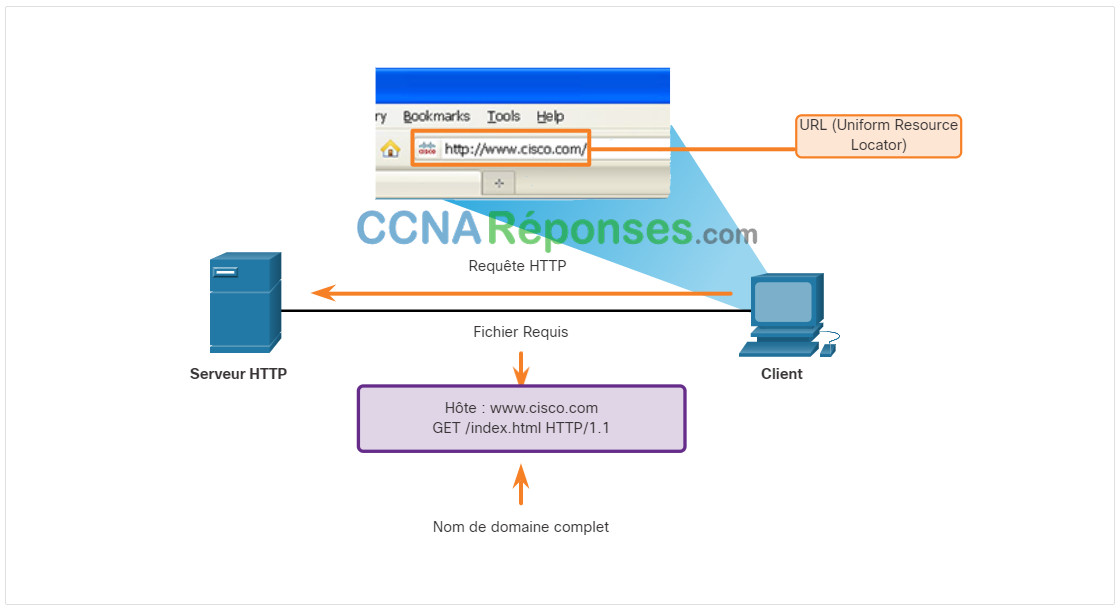

Pour mieux comprendre l’interaction entre le navigateur web et le serveur web, examinez comment une page web s’affiche dans un navigateur. Dans cet exemple, utilisez l’URL http://www.cisco.com/index.html.

Cliquez sur chaque bouton pour obtenir plus d’informations.

Étape 1

Le navigateur commence par interpréter les trois parties de l’adresse URL :

- http (le protocole ou schéma)

- www.cisco.com (nom du serveur)

- index.html (nom du fichier demandé)

Étape 2

Le navigateur vérifie ensuite avec un serveur de noms pour convertir l’adresse www.cisco.com en une adresse numérique, qu’il utilise pour se connecter au serveur. Le client initie une requête HTTP à un serveur en envoyant une requête GET au serveur et demande le fichier index.html.

Étape 3

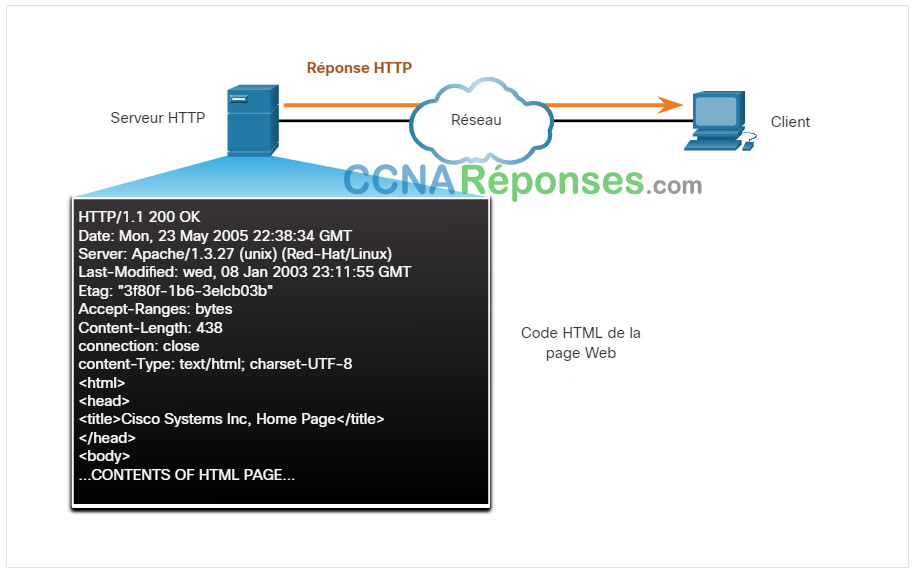

En réponse à la demande, le serveur envoie le code HTML de cette page Web au navigateur.

Étape 4

Le navigateur déchiffre le code HTML et met en forme la page pour la fenêtre du navigateur

15.3.2 HTTP et HTTPS

Le protocole HTTP est de type requête/réponse. Lorsqu’un client, généralement un navigateur web, envoie une requête à un serveur web, HTTP spécifie les types de messages utilisés pour cette communication. Les trois types de messages courants sont GET, POST et PUT (afficher sur la figure):

- GET – une requête du client pour obtenir des données. Un client (navigateur web) envoie le message GET au serveur web pour requérir des pages HTML.

- POST – télécharge des fichiers de données vers le serveur web, comme des données de formulaires.

- PUT – télécharge des ressources ou du contenu vers le serveur web, tel qu’une image.

Le protocole HTTP est certes extrêmement flexible, mais il n’est pas sécurisé. Les messages de requête envoient des informations au serveur sous forme de texte clair qui peut être intercepté et lu. Les réponses du serveur, généralement des pages HTML, ne sont pas chiffrées.

Pour une communication sécurisée via l’internet, le protocole HTTPS (HTTP Secure) est utilisé. HTTPS utilise l’authentification et le chiffrement pour sécuriser les données pendant leur transfert entre le client et le serveur. HTTPS utilise le même processus de demande client-réponse serveur que le protocole HTTP, à ceci près que le flux de données est chiffré avec le protocole SSL (Secure Socket Layer) avant d’être transporté sur le réseau.

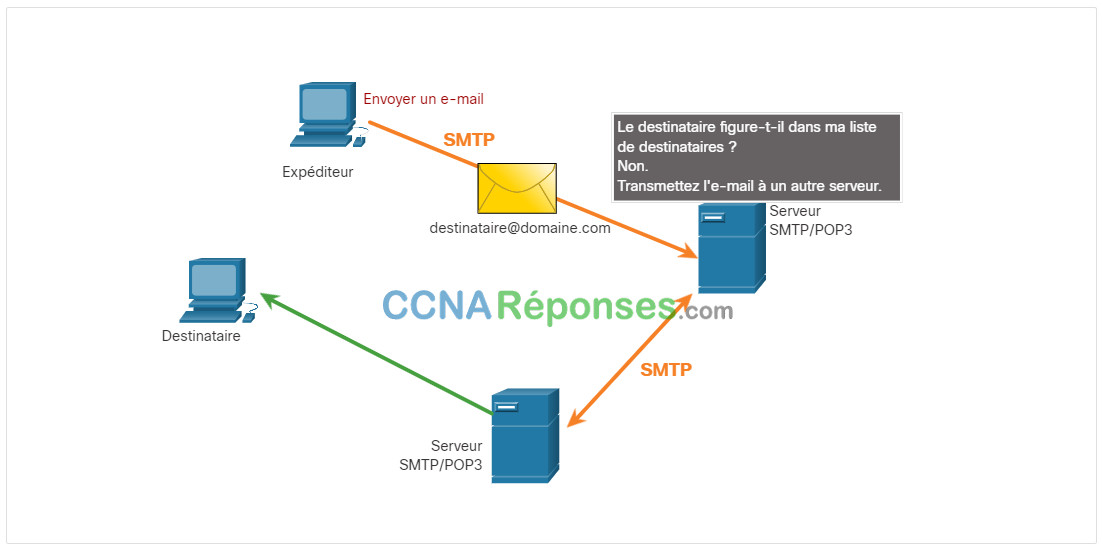

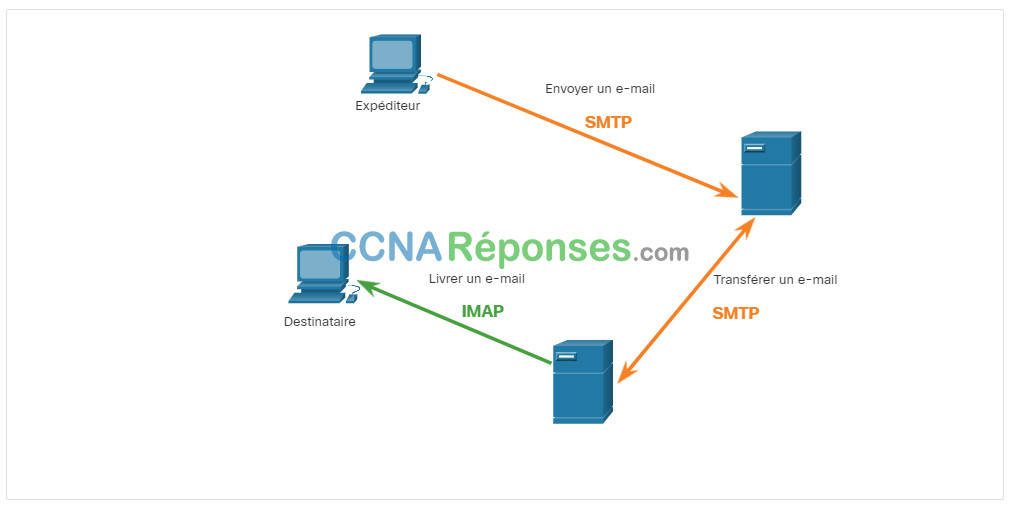

15.3.3 Protocoles de messagerie électronique

L’un des principaux services offerts par un FAI est l’hébergement de la messagerie. Pour qu’elle fonctionne sur un ordinateur ou un autre périphérique terminal, plusieurs applications et services sont nécessaires, comme le montre la figure. Le courriel est une méthode de stockage et de transfert qui permet d’envoyer, de stocker et de récupérer des messages électroniques à travers un réseau. Les messages électroniques sont stockés dans des bases de données sur des serveurs de messagerie.

Les clients de messagerie communiquent avec les serveurs de messagerie pour envoyer et recevoir des messages. Les serveurs de messagerie communiquent avec d’autres serveurs de messagerie pour transporter les messages d’un domaine à un autre. Un client de messagerie ne communique pas directement avec un autre client de messagerie lors de l’envoi de courriel. En fait, les deux clients dépendent du serveur de messagerie pour transporter les messages.

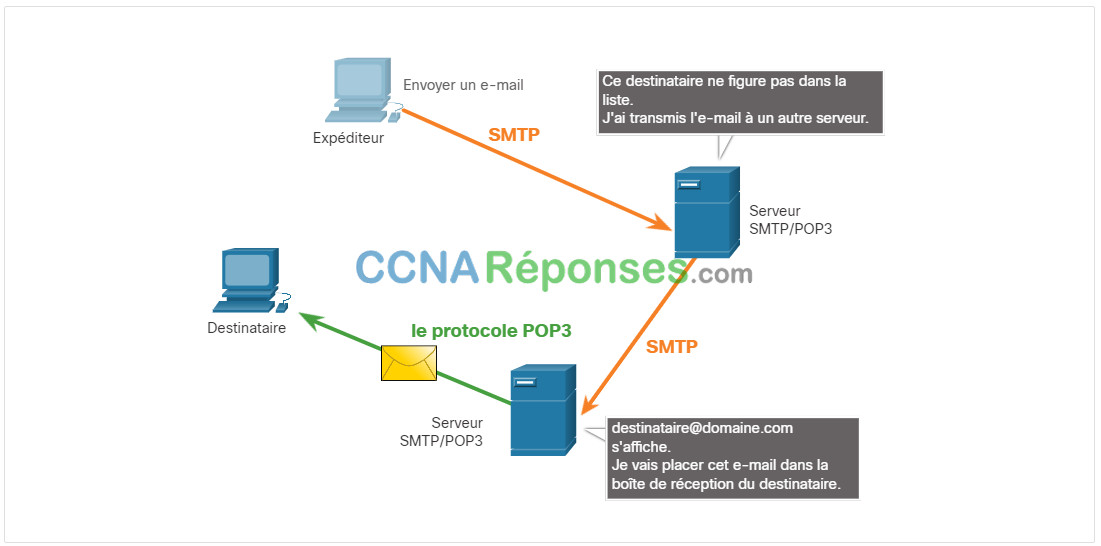

Les e-mails font appel à trois protocoles distincts : SMTP (Simple Mail Transfer Protocol), POP (Post Office Protocol) et IMAP (Internet Message Access Protocol). Le processus de couche application qui envoie les e-mails utilise le protocole SMTP. Un client récupère ses e-mails à l’aide de l’un des protocoles de couche application, POP ou IMAP.

15.3.4 SMTP, POP et IMAP

Cliquez sur chaque bouton pour obtenir plus d’informations.

SMTP

Les formats de message SMTP exigent un en-tête et un corps de message. Bien que le corps du message puisse contenir n’importe quelle quantité de texte, l’en-tête devrait contenir une adresse de messagerie de destinataire et une adresse d’expéditeur correctement mises en forme.

Lorsqu’un client envoie un e-mail, le processus SMTP client se connecte à un processus SMTP serveur sur le port réservé 25. Une fois la connexion établie, le client essaie d’envoyer l’e-mail au serveur via la connexion. Lorsque le serveur reçoit le message, il place celui-ci dans un compte local, si le destinataire est local, ou transfère le message vers un autre serveur de messagerie.

Le serveur de messagerie de destination peut ne pas être en ligne, ou peut être occupé, lors de l’envoi des messages. Par conséquent, le protocole SMTP met le message en attente pour envoi ultérieur. Régulièrement, le serveur vérifie si des messages se trouvent dans la file d’attente et essaie de les renvoyer. Après une durée donnée, si le message n’est toujours pas transmis, il est renvoyé à son expéditeur comme non délivrable.

POP

Le protocole POP (Post Office Protocol) est utilisé par une application pour récupérer le message électronique à partir d’un serveur de messagerie. Avec POP, le courrier électronique est téléchargé du serveur au client, puis supprimé du serveur. Le protocole POP fonctionne par défaut de cette façon.

Le serveur démarre le service POP en écoutant passivement les éventuelles requêtes de connexion client sur le port TCP 110. Lorsqu’un client souhaite utiliser le service, il envoie une requête d’établissement de connexion TCP au serveur, comme illustré dans la figure. Une fois la connexion établie, le serveur POP envoie un message de bienvenue. Le client et le serveur POP échangent alors des commandes et des réponses jusqu’à ce que la connexion soit fermée ou abandonnée.

Avec POP, les messages électroniques sont téléchargés chez le client et supprimés du serveur ; il n’existe pas d’emplacement centralisé de conservation des messages. Étant donné que le protocole POP ne stocke pas les messages, il est inadapté dans une petite entreprise qui a besoin d’une solution de sauvegarde centralisée.

POP3 est la version la plus couramment utilisée.

IMAP

Le protocole de messagerie IMAP (Internet Message Access Protocol) décrit une autre méthode de récupération des messages électroniques. Contrairement au protocole POP, lorsque l’utilisateur se connecte à un serveur IMAP, des copies des messages sont téléchargées vers l’application cliente, comme illustré dans la figure. Les messages originaux sont conservés sur le serveur jusqu’à ce qu’ils soient supprimés manuellement. Les utilisateurs affichent des copies des messages dans leur logiciel de messagerie.

Ils peuvent créer une hiérarchie de fichiers sur le serveur afin d’organiser et de stocker leur courriel. Cette structure de fichiers est également dupliquée sur le client de messagerie. Lorsqu’un utilisateur décide de supprimer un message, le serveur synchronise cette action et supprime le message du serveur.

15.4 Services d’adressage IP

15.4.1 Service de noms de domaines (Domain Name System) DNS

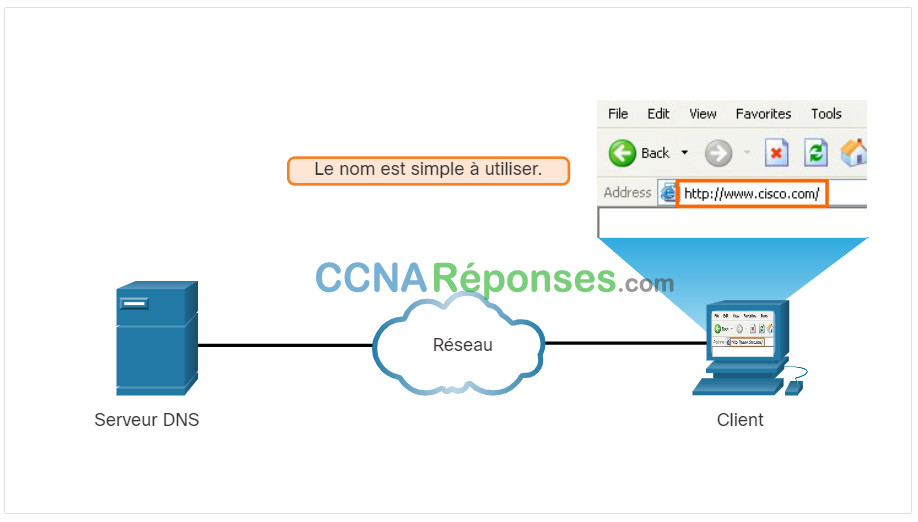

Il existe d’autres protocoles spécifiques à la couche application qui ont été conçus pour faciliter la récupération des adresses des périphériques réseau. Ces services sont essentiels car il serait très long de mémoriser les adresses IP au lieu des URL ou de configurer manuellement tous les périphériques dans un réseau moyen à grand. Le premier rubrique de ce module vous a donné un aperçu de ces protocoles. Cette rubrique est plus détaillée sur les services d’adressage IP, DNS et DHCP.

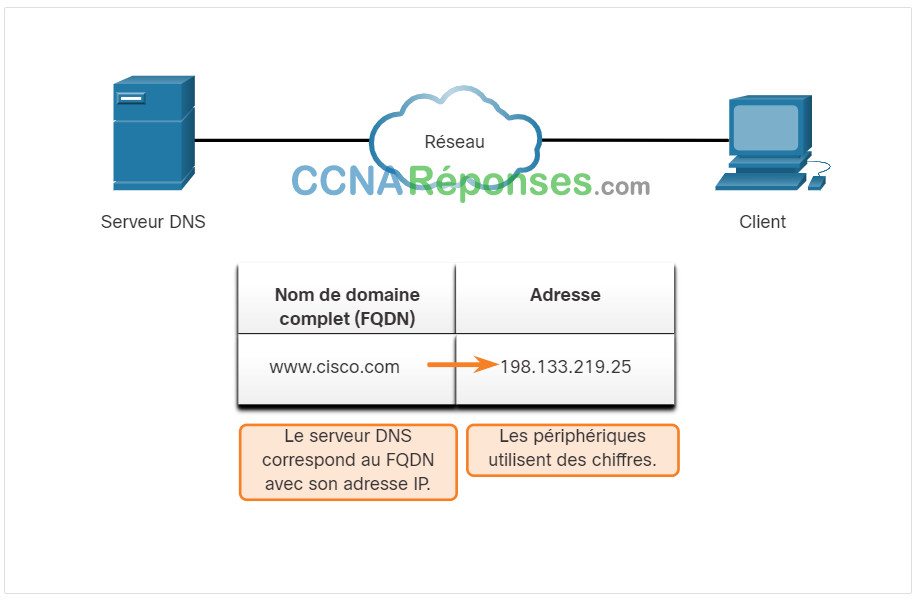

Dans les réseaux de données, les périphériques sont identifiés par des adresses IP numériques pour l’envoi et la réception de données sur les réseaux. Des noms de domaine ont été créés pour convertir les adresses numériques en noms simples et explicites.

Sur Internet, ces noms de domaine (par exemple, http://www.cisco.com) sont plus faciles à mémoriser que leurs équivalents numériques (par exemple, 198.133.219.25, qui est l’adresse IP numérique du serveur). Si Cisco décide de modifier l’adresse numérique de www.cisco.com, les utilisateurs ne s’en rend pas compte, car le nom de domaine restera le même. La nouvelle adresse est simplement reliée au nom de domaine existant et la connexion est ainsi assurée.

Le protocole DNS définit un service automatisé qui associe les noms des ressources à l’adresse réseau numérique requise. Il comprend le format des demandes, des réponses et des données. Les communications via le protocole DNS utilisent un format unique nommé message. Ce format de message est utilisé pour tous les types de demandes clientes et de réponses serveur, pour les messages d’erreur et pour le transfert des informations d’enregistrement de ressource entre les serveurs.

Cliquez sur chaque bouton pour obtenir plus d’informations.

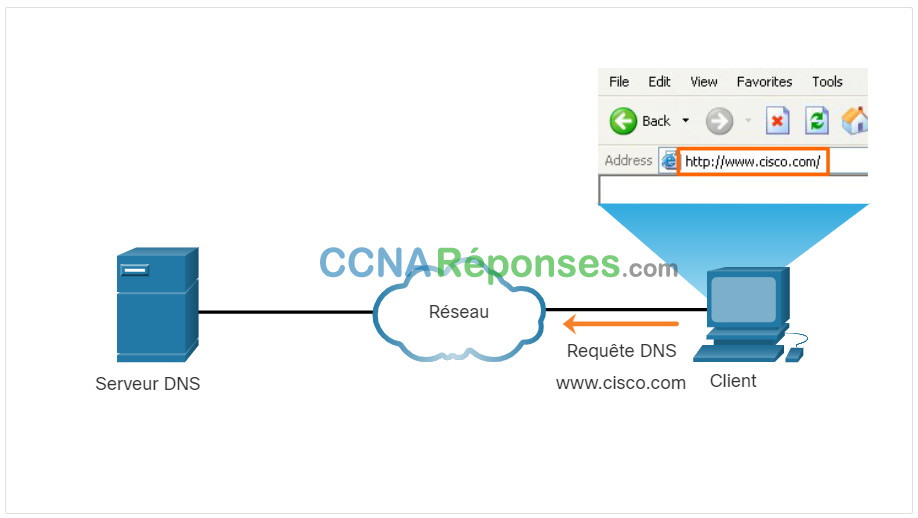

Étape 1

L’utilisateur saisit un FQDN dans un champ Adresse de l’application du navigateur.

Étape 2

Une requête DNS est envoyée au serveur DNS désigné pour l’ordinateur client.

Étape 3

Le serveur DNS correspond au FQDN avec son adresse IP.

Étape 4

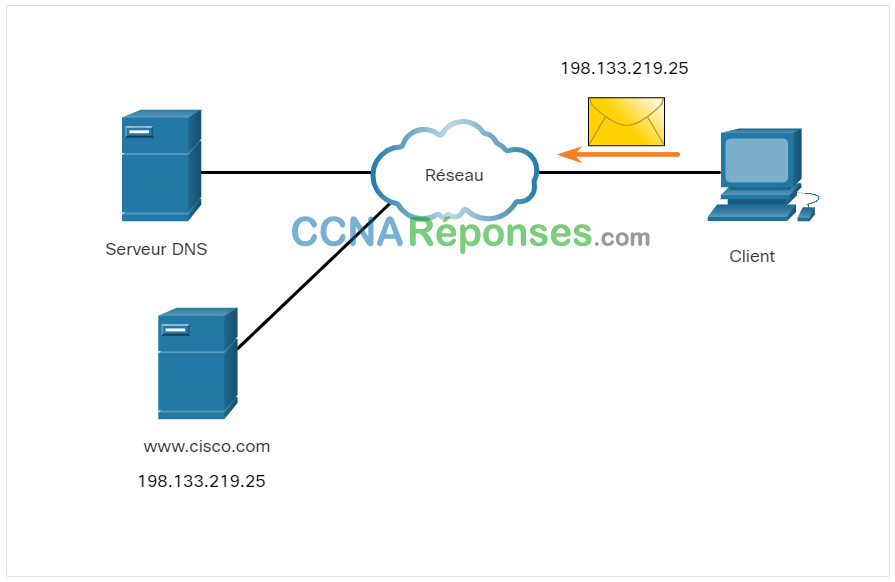

La réponse à la requête DNS est renvoyée au client avec l’adresse IP du FQDN.

Étape 5

L’ordinateur client utilise l’adresse IP pour effectuer des requêtes du serveur.

15.4.2 Format du message DNS

Le serveur DNS stocke différents types d’enregistrements de ressource utilisés pour résoudre des noms. Ces enregistrements contiennent le nom, l’adresse et le type d’enregistrement. Certains de ces types d’enregistrements sont les suivants :

- A – Une adresse IPv4 de périphérique final

- NS – Un serveur de noms autorisé

- AAAA – une adresse IPv6 de périphérique terminal (prononcer « quadruple A »)

- MX – un enregistrement d’échange de courrier électronique

Lorsqu’un client envoie une requête, le processus du serveur DNS cherche d’abord dans ses propres enregistrements pour résoudre le nom. S’il ne peut pas résoudre le nom à l’aide de ses enregistrements stockés, il contacte d’autres serveurs pour résoudre le nom. Lorsqu’une correspondance est trouvée et retournée au serveur demandeur d’origine, le serveur stocke provisoirement l’adresse numérotée pour le cas où le même nom serait à nouveau demandé.

Le service client DNS sur les PC Windows stocke également en mémoire les noms déjà résolus. La ipconfig /displaydns commande ipconfig /displaydns affiche toutes les entrées DNS mises en cache.

Comme indiqué dans le tableau, le DNS utilise le même format de message entre les serveurs, consistant en une question, une réponse, une autorité et des informations supplémentaires pour tous les types de requêtes des clients et les réponses des serveurs, les messages d’erreur et le transfert d’informations sur les enregistrements de ressources.

| sections des messages DNS | Description |

|---|---|

| Question | Question relative au nom du serveur |

| Répond. | Enregistrements de ressources répondant à la question |

| L’autorité | Enregistrements de ressources désignant une autorité |

| Informations supplémentaires | Enregistrements de ressources contenant des informations supplémentaires |

15.4.3 Hiérarchie DNS

Le protocole DNS utilise un système hiérarchique pour créer une base de données assurant la résolution des noms, comme illustré dans la figure. DNS utilise des noms de domaines pour élaborer sa hiérarchie.

La structure d’attribution de noms est divisée en petites zones gérables. Chaque serveur DNS maintient un fichier de base de données spécifique et n’est responsable que de la gestion des mappages nom-à-IP pour cette petite partie de l’ensemble de la structure DNS. Lorsqu’un serveur DNS reçoit une demande de traduction de nom qui n’appartient pas à cette zone DNS, le serveur DNS transfère la requête à un autre serveur DNS se trouvant dans la zone de traduction correcte. DNS est évolutif, car la conversion des noms d’hôte s’étend à plusieurs serveurs.

Les différents domaines de premier niveau représentent le type d’organisation ou le pays d’origine. Voici des exemples de domaines de premier niveau :

- .com – entreprise ou secteur d’activité

- .org – organisme à but non lucratif

- .au – Australie

- .co – Colombie

15.4.4 La commande nslookup

Lors de la configuration d’un périphérique réseau, une ou plusieurs adresses de serveur DNS sont fournies, que le client DNS peut utiliser pour la résolution de noms. Le prestataire de service FAI fournit généralement les adresses à utiliser pour les serveurs DNS. Lorsque l’application d’un utilisateur demande à se connecter à un périphérique distant à l’aide d’un nom, le client DNS demandeur interroge le serveur de noms pour convertir le nom en une adresse numérique.

Le système d’exploitation des ordinateurs comprend également un utilitaire nommé nslookup qui permet à l’utilisateur d’introduire manuellement une requête auprès des serveurs de noms, afin de convertir un nom d’hôte donné. Cet utilitaire permet également de résoudre les problèmes de résolution de noms et de vérifier l’état actuel des serveurs de noms.

Comme illustré dans cette figure, lorsque une nslookup commande est exécutée, le serveur DNS configuré par défaut sur votre hôte est affiché. Le nom d’un hôte ou d’un domaine peut être saisi dans nslookup l’invite L’utilitaire nslookup dispose de nombreuses options permettant de tester et de vérifier le processus DNS de manière approfondie.

C:\Users> nslookupDefault Server: dns-sj.cisco.com Address: 171.70.168.183 > www.cisco.com Server: dns-sj.cisco.com Address: 171.70.168.183 Name: origin-www.cisco.com Addresses: 2001:420:1101:1::a 173.37.145.84 Aliases: www.cisco.com > cisco.netacad.net Server: dns-sj.cisco.com Address: 171.70.168.183 Name: cisco.netacad.net Address: 72.163.6.223 >

15.4.5 Contrôleur de syntaxe – La commande nslookup

Exercice sur le contrôleur de syntaxe afin de vous exercer à la pratique de la commande nslookup dans Windows et Linux

À partir de l’invite de commande de Windows saisissez la commande nslookup pour lancer une requête manuelle des serveurs de noms.

C:\>nslookup Default Server: Unknown Address: 10.10.10.1

Le résultat affiche le nom et l’adresse IP du serveur DNS configuré sur le client. Notez que l’adresse du serveur DNS peut être configurée manuellement ou attribuée dynamiquement par DHCP. Vous êtes maintenant en nslookup mode. Saisissez le nom de domaine www.cisco.com.

>www.cisco.com

Server: UnKnown

Address: 10.10.10.1

Non-authoritative answer:

Name: e2867.dsca.akamaiedge.net

Addresses: 2600:1404:a:395::b33

2600:1404:a:38e::b33

172.230.155.162

Aliases: www.cisco.com

www.cisco.com.akadns.net

wwwds.cisco.com.edgekey.net

wwwds.cisco.com.edgekey.net.globalredir.akadns.netLe résultat indique toutes les adresses IP liées à ‘www.cisco.com’ qui sont actuellement présentes dans la base de données du serveur «e2867». Notez que les adresses IPv6 sont également répertoriées. En outre, plusieurs alias qui permettent de résoudre l’adresse ‘www.cisco.com’ sont affichés.

Saisissez la commande exit pour quitter le mode nslookup et revenir à la ligne de commandes de Windows.

> exit

Vous pouvez interroger directement les serveurs DNS en ajoutant simplement le nom de domaine à la commande nslookup.

Entrez nslookup www.google.com.

C:\>nslookup www.google.com

Server: UnKnown

Address: 10.10.10.1

Non-authoritative answer:

Name: www.google.com

Addresses: 2607:f8b0:4000:80f::2004

172.217.12.36

=========================================Vous utilisez l’invite de commande de Linux. La commande nslookup est identique.

Saisissez la commande nslookup pour lancer une requête manuelle des serveurs de noms.

Entrez www.cisco.com après le prompteur >. Saisissez la commande exit pour quitter le mode nslookup et revenir à la ligne de commandes de Linux.

user@cisconetacad$nslookup Server: 127.0.1.1 Address: 127.0.1.1#53 >www.cisco.com Non-authoritative answer: www.cisco.com canonical name = www.cisco.com.akadns.net. www.cisco.com.akadns.net canonical name = wwwds.cisco.com.edgekey.net. wwwds.cisco.com.edgekey.net canonical name = wwwds.cisco.com.edgekey.net.globalredir.akadns.net. wwwds.cisco.com.edgekey.net.globalredir.akadns.net canonical name = e144.dscb.akamaiedge.net. Name: e144.dscb.akamaiedge.net Address: 23.60.112.170 >exit

Comme dans Windows, vous pouvez interroger directement les serveurs DNS en ajoutant simplement le nom de domaine nslookup à la commande. Entrez nslookup www.google.com.

user@cisconetacad$nslookup www.google.com Server: 127.0.0.53 Address: 127.0.0.53#53 Non-authoritative answer: Name: www.google.com Address: 172.217.6.164 Name: www.google.com Address: 2607:f8b0:4000:812::2004

Vous avez correctement utilisé la commande nslookup pour vérifier l’état des noms de domaine.

15.4.6 Protocole DHCP (Dynamic Host Configuration Protocol)

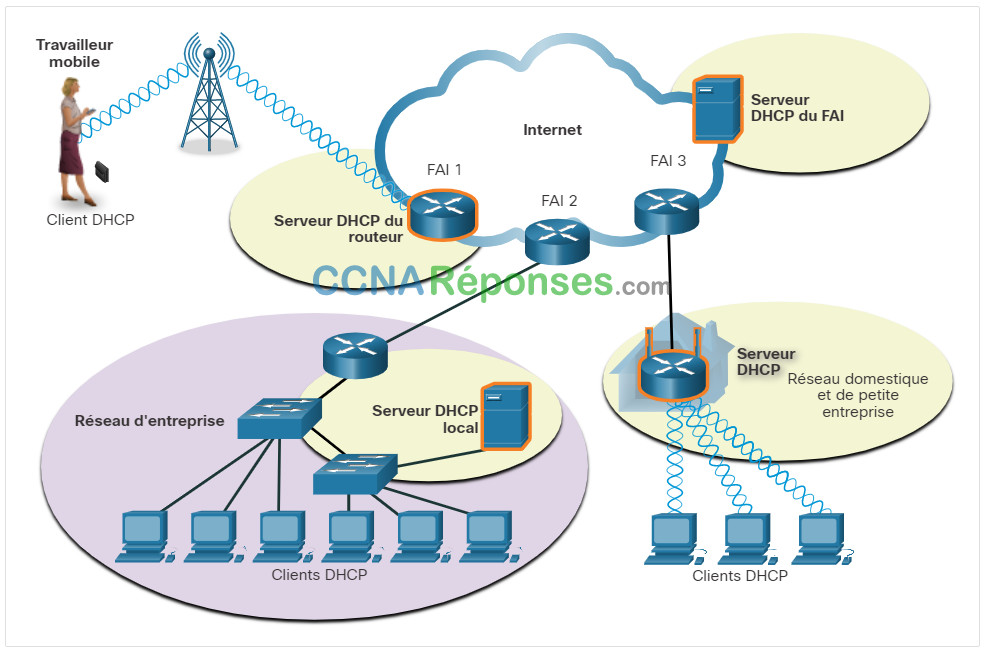

Le protocole DHCP pour IPv4 automatise l’affectation des adresses IPv4, des masques de sous-réseau, des passerelles et d’autres paramètres réseau IPv4. On parle alors d’adressage dynamique. Le contraire de l’adressage dynamique est l’adressage statique. Dans le cas de l’adressage statique, l’administrateur réseau saisit manuellement l’adresse IP sur les hôtes.

Lorsqu’un hôte se connecte au réseau, le serveur DHCP est contacté et une adresse est demandée. Le serveur DHCP choisit une adresse dans une plage d’adresses configurée (nommée pool) et affecte cette adresse à l’hôte pour une durée définie.

Sur les réseaux de plus grande taille ou sur les réseaux dont les utilisateurs changent fréquemment, l’adressage par le protocole DHCP est préférable. De nouveaux utilisateurs peuvent arriver et avoir besoin de connexions, tandis que d’autres peuvent avoir de nouveaux ordinateurs qui doivent être connectés. Plutôt que d’utiliser l’adressage statique pour chaque connexion, il est plus efficace que les adresses IPv4 soient attribuées automatiquement à l’aide du protocole DHCP.

Les adresses DHCP distribuées sont affectées pour une période de temps définie, appelée la durée du bail. la durée du bail est un paramètre DHCP important. Lorsque la durée du bail expire ou que le serveur DHCP reçoit un message DHCPPRELEASE, l’adresse est renvoyée au pool DHCP pour être réutilisé. Les utilisateurs peuvent librement se déplacer d’un endroit à un autre et rétablir aisément des connexions réseau au moyen de DHCP.

Comme l’illustre la figure, divers types de périphériques peuvent être des serveurs DHCP. Dans la pluPartie des réseaux de taille moyenne à grande, le serveur DHCP est généralement un serveur local dédié basé sur un PC. Dans le cas des réseaux domestiques, le serveur DHCP est généralement situé sur le routeur local qui connecte le réseau domestique au FAI.

De nombreux réseaux utilisent à la fois le protocole DHCP et l’adressage statique. Le protocole DHCP est utilisé pour les hôtes d’usage général, comme les périphériques des utilisateurs finaux. L’adressage statique est utilisé pour les périphériques réseau tels que les routeurs de passerelle, les commutateurs, les serveurs et les imprimantes.

Le protocole DHCPv6 (DHCP pour IPv6) offre des services similaires aux clients IPv6. Une différence importante est que DHCPv6 ne fournit pas d’adresse de passerelle par défaut. Cela ne peut être obtenu que de manière dynamique à partir du message annoncé par le routeur.

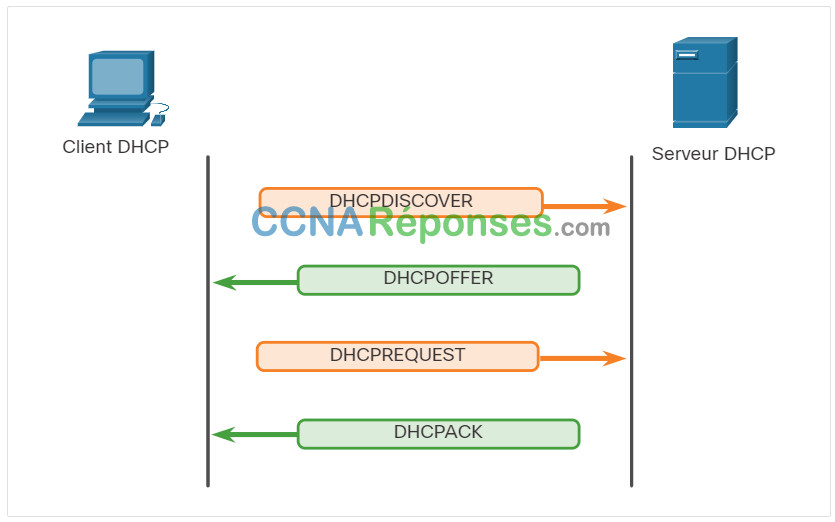

15.4.7 Fonctionnement du protocole DHCP

Comme le montre la figure, lorsqu’un périphérique IPv4 configuré pour le protocole DHCP démarre ou se connecte au réseau, le client diffuse un message de détection DHCP (DHCPDISCOVER) pour identifier les serveurs DHCP disponibles sur le réseau. Un serveur DHCP répond par un message d’offre DHCP (DHCPOFFER), qui offre un bail au client. Ce message contient l’adresse IPv4 et le masque de sous-réseau à attribuer, l’adresse IPv4 du serveur DNS et l’adresse IPv4 de la passerelle par défaut L’offre de bail indique également la durée du bail.

Le client peut recevoir plusieurs messages DHCP OFFER si le réseau local comporte plusieurs serveurs DHCP. Il doit donc effectuer un choix et envoyer une requête DHCP (DHCPREQUEST) qui identifie explicitement le serveur et l’offre de bail qu’il accepte. Un client peut choisir de demander une adresse que le serveur lui a déjà attribuée précédemment.

En supposant que l’adresse IPv4 demandée par le client ou offerte par le serveur est encore disponible, le serveur renvoie un message d’accusé de réception DHCP (DHCPACK) confirmant au client que le bail est conclu. Si l’offre n’est plus valide, le serveur sélectionné répond par un message d’accusé de réception DHCP négatif (DHCPNAK). Si un message DHCPNAK est renvoyé, le processus de sélection doit recommencer avec un nouveau message DHCPDISCOVER transmis. Une fois que le client obtient le bail, celui-ci doit être renouvelé avant son expiration via un autre message DHCPREQUEST.

Le serveur DHCP s’assure que toutes les adresses IP sont uniques (une même adresse IP ne peut pas être attribuée à deux périphériques réseau différents en même temps). La pluPartie des FAI utilisent le protocole DHCP pour attribuer des adresses à leurs clients.

Le protocole DHCPv6 possède un ensemble de messages similaires à DHCP pour IPv4. Les messages DHCPv6 sont les suivants : SOLICIT, ADVERTISE, INFORMATION REQUEST et REPLY.

15.4.8 Travaux pratiques – Observation de la résolution DNS

Au cours de ces travaux pratiques, vous aborderez les points suivants:

- Partie 1: Observer la conversion DNS d’une URL en adresse IP

- Partie 2: Observer la recherche DNS à l’aide de la nslookup commande nslookup sur un site web

- Partie 3:Observer la recherche DNS à l’aide de la nslookup commande nslookup sur des serveurs de messagerie

15.5 Services de partage de fichiers

15.5.1 Protocole FTP (File Transfer Protocol)

Comme vous l’avez appris dans les rubriques précédentes, dans le modèle client/serveur, le client peut télécharger des données vers un serveur et télécharger des données à partir d’un serveur, si les deux périphériques utilisent un protocole de transfert de fichiers (FTP). Comme HTTP, le courrier électronique et les protocoles d’adressage, FTP est un protocole de couche d’application couramment utilisé. Cette rubrique présente le protocole FTP plus en détail.

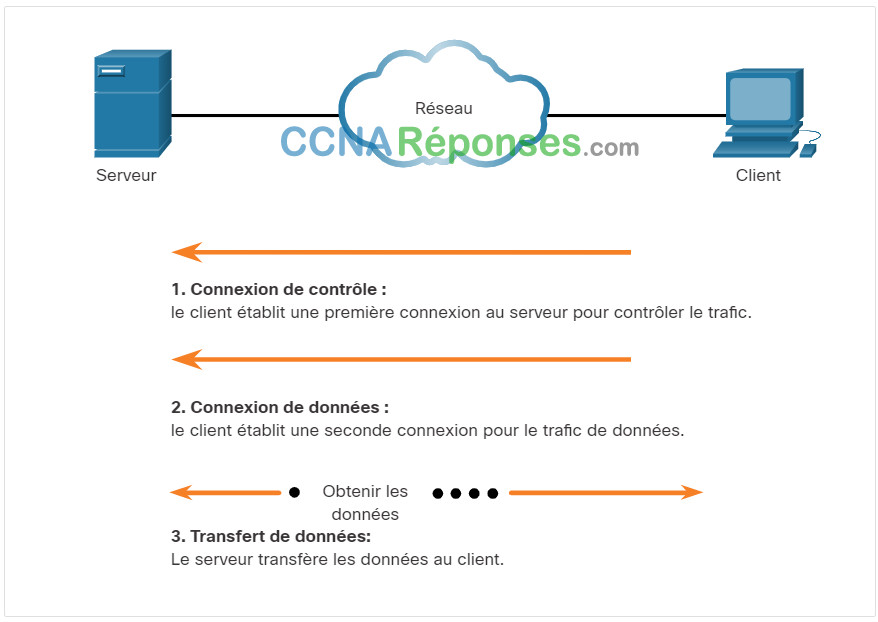

Il a été développé en vue de permettre le transfert de données entre un client et un serveur. Un FTP est une application s’exécutant sur un ordinateur client qui sert à envoyer et à extraire des données d’un serveur FTP.

Le client établit la première connexion au serveur pour contrôler le trafic en utilisant le port TCP 21. Le trafic se compose de commandes client et de réponses serveur.

Le client établit la seconde connexion au serveur pour le transfert de données proprement en utilisant le port TCP 20. Cette connexion est créée chaque fois que des données doivent être transférées.

Le transfert de fichiers peut s’effectuer dans les deux sens. Le client peut télécharger (extraire) des données à partir du serveur ou le client peut télécharger (stocker) des données vers le serveur.

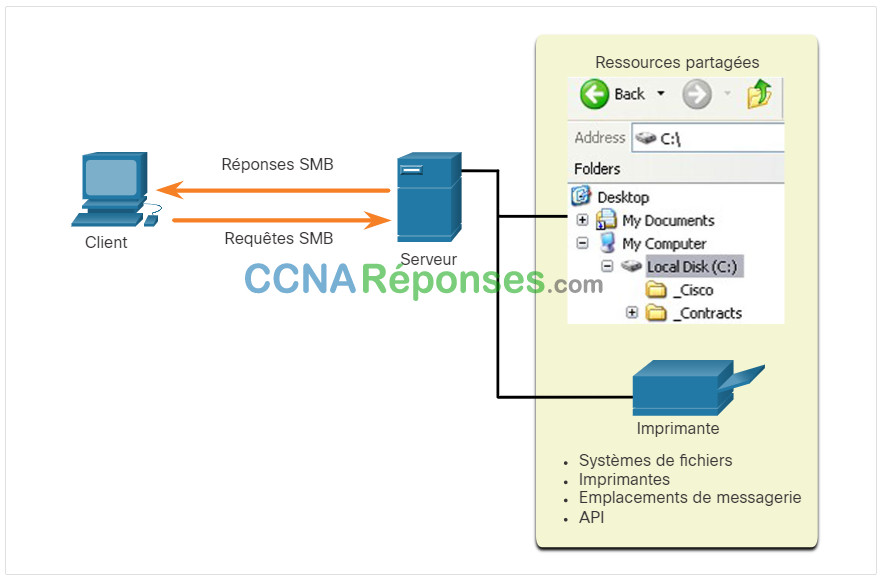

15.5.2 Protocole SMB (Server Message Block)

Le protocole SMB (Server Message Block) est un protocole de partage de fichiers client/serveur pour décrire la structure des ressources réseau partagées telles que les répertoires, les fichiers, les imprimantes et les ports série. Il s’agit d’un protocole de requête-réponse. Tous les messages SMB partagent un format commun. Ce format utilise un en-tête de taille fixe suivi d’un paramètre et d’un composant de données de taille variable.

Voici trois fonctions des messages SMB :

- Démarrer et authentifier des sessions ou y mettre fin .

- Contrôler l’accès aux fichiers et aux imprimantes.

- Permettre à une application d’envoyer ou de recevoir des messages vers ou depuis un autre périphérique.

Le partage de fichiers et les services d’impression SMB sont devenus la base des réseaux Microsoft. Avec l’introduction de la série de logiciels Windows 2000, Microsoft a modifié la structure sous-jacente pour l’utilisation du protocole SMB. Dans les versions précédentes des produits Microsoft, les services SMB utilisaient un protocole autre que TCP/IP pour implémenter la résolution de noms. Depuis Windows 2000, tous les produits Microsoft utilisent le nommage DNS qui permet aux protocoles TCP/IP de prendre en charge directement le partage des ressources SMB, comme le montre la figure.

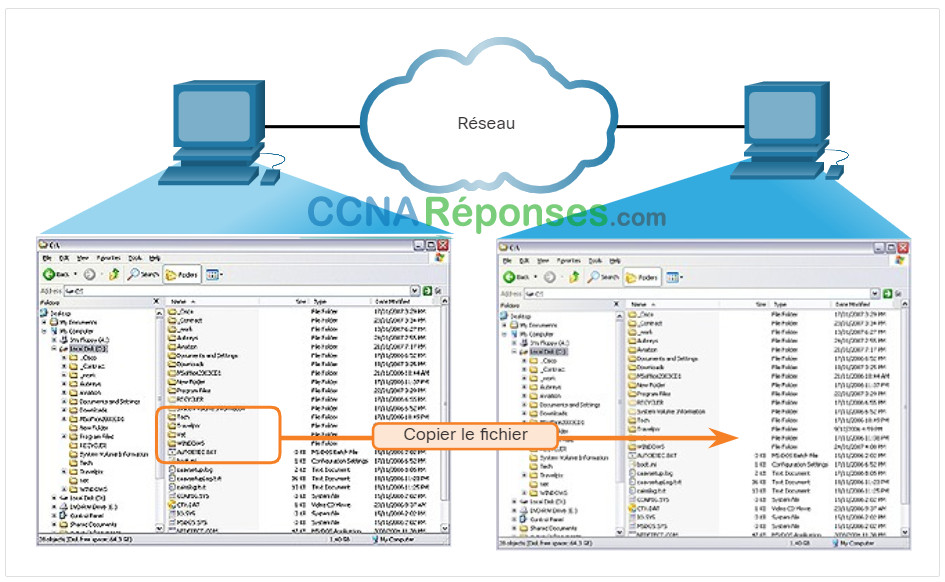

Le processus d’échange de fichiers SMB entre les ordinateurs Windows est représenté à la figure suivante.

Contrairement au partage de fichiers pris en charge par le protocole FTP, les clients établissent une connexion à long terme aux serveurs. Une fois la connexion établie, l’utilisateur du client peut accéder aux ressources résidant sur le serveur comme si elles étaient situées localement sur l’hôte client.

Les systèmes d’exploitation LINUX et UNIX fournissent également une méthode de partage des ressources avec les réseaux Microsoft à l’aide d’une version de SMB nommée SAMBA. Les systèmes d’exploitation Apple Macintosh prennent en charge eux aussi le partage des ressources via le protocole SMB.

15.6 Module pratique et questionnaires

15.6.1 Qu’est-ce que j’ai appris dans ce module?

Couches application, présentation et session

La couche application est la plus proche de l’utilisateur final dans les modèles OSI et TCP/IP. Les protocoles du couche d’application sont utilisés pour échanger des données entre les programmes s’exécutant sur les hôtes source et de destination. La couche de présentation comporte trois fonctions principales : le formatage ou la présentation des données sur le périphérique source dans un formulaire compatible pour la réception par le périphérique de destination, la compression des données d’une manière qui peut être décompressée par le périphérique de destination et le chiffrement des données pour la transmission et le décryptage des données à la réception . La couche session crée et gère les communications entre les applications de source et de destination. La couche session traite l’échange des informations pour commencer et maintenir un dialogue et pour redémarrer les sessions interrompues ou inactives pendant une longue période. Les protocoles d’application TCP/IP spécifient les informations de format et de contrôle nécessaires à plusieurs fonctions courantes de communication via l’internet. Les protocoles sont utilisés par les périphériques de source et de destination pendant une session de communication. Les protocoles mises en œuvre sur l’hôte de source et l’hôte de destination doivent être compatibles.

Peer-to-Peer

Dans le modèle client/serveur, le périphérique qui envoie une requête d’informations est nommé client et celui qui répond à la requête est nommé serveur. Le client commence l’échange en requérant des données auprès du serveur, qui répond en envoyant un ou plusieurs flux de données au client. Dans un réseau peer to peer, deux ordinateurs sont connectés via un réseau et peuvent partager des ressources sans disposer de serveur dédié. Chaque homologue peut fonctionner en tant que serveur et client. Un ordinateur peut jouer le rôle de serveur pour une transaction et servir simultanément de client pour une autre. Les applications P2P nécessitent que chaque périphérique terminal fournisse une interface utilisateur et exécute un service en arrière-plan. Certaines applications peer to peer utilisent un système hybride dans lequel le partage des ressources est décentralisé, mais les index pointant vers l’emplacement des ressources sont stockés dans un répertoire centralisé. De nombreuses applications P2P permettent aux utilisateurs de partager simultanément des parties de plusieurs fichiers. Les clients utilisent un petit fichier appelé fichier torrent pour localiser les autres utilisateurs qui possèdent des parties dont ils ont besoin afin de pouvoir se connecter directement à eux. Ce fichier contient également des informations sur les ordinateurs de suivi qui indiquent quels utilisateurs possèdent quels fichiers.

Protocoles de courrier électronique et Web

Lorsqu’une adresse web (ou URL) est tapée dans un navigateur web, ce dernier établit une connexion au service web . Le service Web s’exécute sur le serveur qui utilise le protocole HTTP. Le protocole HTTP est de type requête/réponse. Lorsqu’un client, généralement un navigateur web, envoie une requête à un serveur web, HTTP spécifie les types de messages utilisés pour cette communication. Les trois types de messages courants sont GET, POST et PUT . Pour une communication sécurisée sur l’internet, le HTTPS utilise le même processus requête client – réponse serveur tel que HTTP, mais le flux de données est crypté avec SSL avant d’être transporté sur le réseau. Le courrier électronique prend en charge trois protocoles distincts pour fonctionner : SMTP, POP et IMAP. Le processus de couche application qui envoie les e-mails utilise le protocole SMTP. Un client récupère le courrier électronique à l’aide de POP ou IMAP. Les formats de message SMTP exigent un en-tête et un corps de message. Si le corps du message peut contenir n’importe quelle quantité de texte, l’en-tête doit contenir une adresse de messagerie de destinataire et une adresse d’expéditeur correctement mises en forme. Le protocole POP (Post Office Protocol) est utilisé par une application pour récupérer le message électronique à partir d’un serveur de messagerie. Avec POP, le courrier électronique est téléchargé du serveur au client, puis supprimé du serveur. En IMAP, au contraire de protocole POP, lorsque l’utilisateur se connecte à un serveur IMAP, des copies des messages sont téléchargées vers l’application cliente. Les messages originaux sont conservés sur le serveur jusqu’à ce qu’ils soient supprimés manuellement.

Services d’addressage IP

Le protocole DNS correspond aux noms des ressources avec l’adresse numérique du réseau requise. Les communications du protocole DNS utilisent un format de message pour tous les types de requêtes des clients et les réponses des serveurs, les messages d’erreur et le transfert d’informations d’enregistrement des ressources entre les serveurs. DNS utilise des noms de domaines pour élaborer une hiérarchie. Chaque serveur DNS maintient un fichier de base de données spécifique et n’est responsable que de la gestion des mappages nom-à-IP pour cette petite partie de l’ensemble de la structure DNS. Le système d’exploitation des ordinateurs utilise la commande Nslookup pour permet à l’utilisateur d’interroger manuellement une requête auprès des serveurs de noms, afin de résoudre un nom d’hôte donné. Le DHCP de service IPv4 automatise l’attribution des adresses IPv4, des masques de sous-réseau, des passerelles et d’autres paramètres de réseau IPv4. DHCPv6 fournit des services similaires pour les clients IPv6, sauf qu’il ne fournit pas d’adresse de passerelle par défaut. Lorsqu’un périphérique IPv4 configuré pour le protocole DHCP démarre ou se connecte au réseau, le client diffuse un message de détection DHCP (DHCPDISCOVER) pour identifier les serveurs DHCP disponibles sur le réseau. Un serveur DHCP répond par un message d’offre DHCP (DHCPOFFER), qui offre un bail au client. Le protocole DHCPv6 possède un ensemble de messages similaires à DHCP pour IPv4. Les messages DHCPv6 sont les suivants : SOLICIT, ADVERTISE, INFORMATION REQUEST et REPLY.

Services de partage de fishiers

Un FTP est une application s’exécutant sur un ordinateur client qui sert à envoyer et à extraire des données d’un serveur FTP. Le client établit la première connexion au serveur pour contrôler le trafic en utilisant le port TCP 21. Le client établit la seconde connexion au serveur pour le transfert de données proprement en utilisant le port TCP 20. Le client peut télécharger (extraire) des données à partir du serveur ou le client peut télécharger (stocker) des données vers le serveur. Les messages SMB peuvent initier, authentifier et interrompre des sessions, contrôler l’accès aux fichiers et aux imprimantes, et permettre à une application d’envoyer ou de recevoir des messages vers ou depuis un autre appareil. Contrairement au partage de fichiers pris en charge par le protocole FTP, les clients établissent une connexion à long terme aux serveurs. Une fois la connexion établie, l’utilisateur du client peut accéder aux ressources résidant sur le serveur comme si elles étaient situées localement sur l’hôte client.