17.2.6 – Travaux pratiques – Attaquer une base de données mySQL Remarque à l’intention de l’instructeur : la couleur de police…

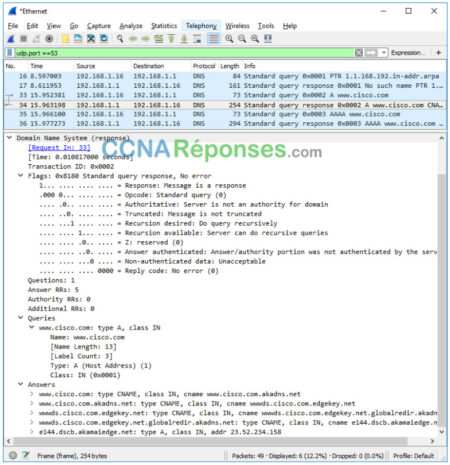

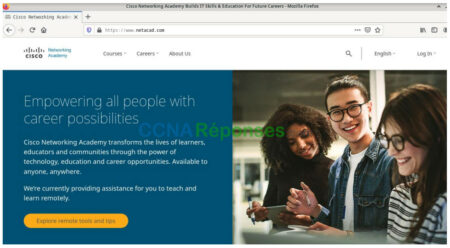

17.1.7 – Travaux pratiques – Explorer le trafic DNS Remarque à l’intention de l’instructeur : la couleur de police rouge ou…

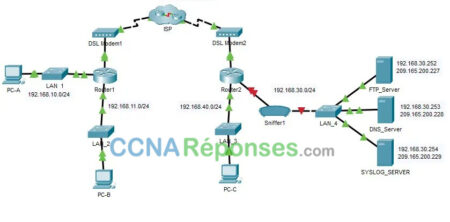

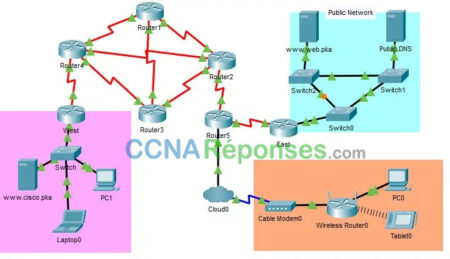

15.2.7 – Packet Tracer – Journalisation de l’activité réseau Remarque à l’intention de l’instructeur : la couleur de police rouge ou…

15.0.3 – Exercice en classe – Qu’observez-vous? Remarque à l’intention de l’instructeur : la couleur de police rouge ou les surlignages…

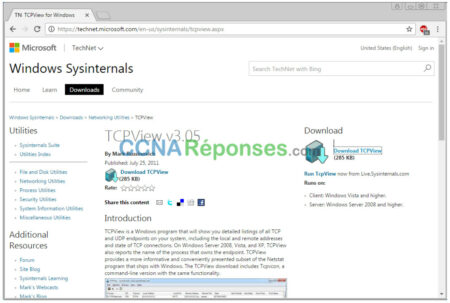

14.2.8 – Travaux pratiques – Ingénierie sociale Remarque à l’intention de l’instructeur : la couleur de police rouge ou les surlignages…

14.1.11 – Travaux pratiques – Anatomie des malwares Remarque à l’intention de l’instructeur : la couleur de police rouge ou les…

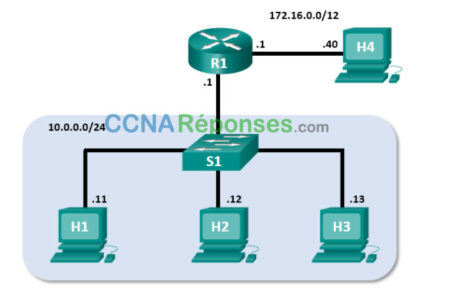

12.3.4 – Packet Tracer – Démonstration de la liste de contrôle d’accès Remarque à l’intention de l’instructeur : la couleur de…

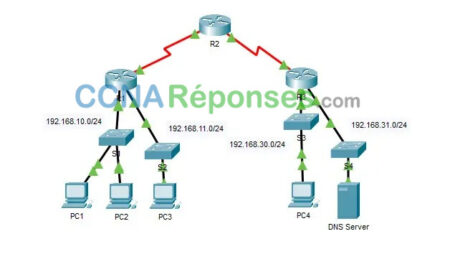

12.1.9 – Packet Tracer – Identifier le flux de paquets Remarque à l’intention de l’instructeur : la couleur de police rouge…

10.6.7 – Travaux Pratiques – Utiliser Wireshark pour examiner le trafic HTTP et HTTPS Remarque à l’intention de l’instructeur : la…

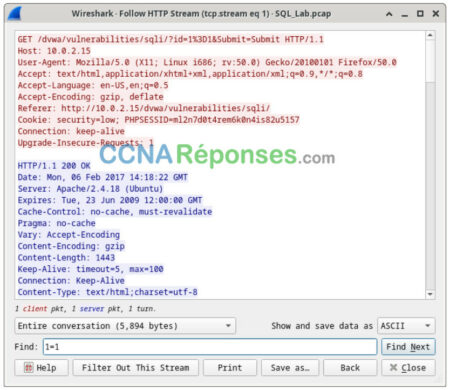

10.4.3 – Travaux pratiques – Utilisation de Wireshark pour l’examen de captures TCP et UDP Remarque à l’intention de l’instructeur :…